Cisco SD-Access と Cisco ACI の統合

(注) |

Cisco Nexus Dashboard と Cisco DNAC の統合により、Nexus とキャンパス SD Accessファブリックの展開全体で、ネットワーク接続のサブセットとマクロセグメンテーション シナリオの自動化が可能になります。この統合は、限られた可用性の下にあります。詳細についてはシスコの担当者にお問い合わせください。 |

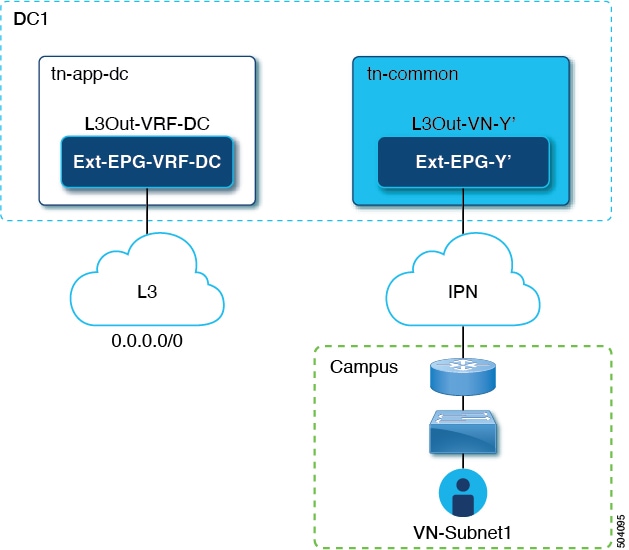

Cisco Software-Defined Access(SD Access または SDA)は、Cisco Digital Network Architecture(DNA)内のソリューションであり、Cisco のインテントベース ネットワーク(IBN)フレームワークを実装するキャンパスおよびブランチ アーキテクチャを定義します。Cisco SD-Access は、セキュリティ、自動化、およびアシュアランスによってビジネス ニーズを満たす、統一されたポリシー ベースの有線およびワイヤレスネットワーク ファブリックを定義します。Cisco Identity Services Engine(ISE)と組み合わせた、Cisco Digital Network Architecture Controller(DNAC)は、Cisco SD-Access ファブリックの自動化と管理の統合ポイントです。

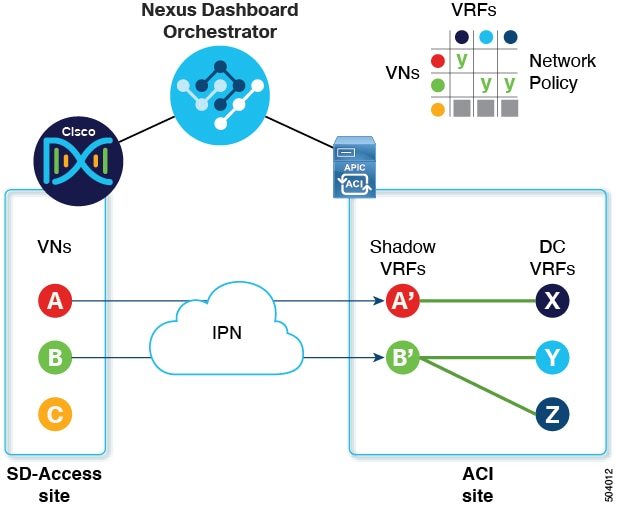

Cisco Nexus Dashboard Orchestrator(NDO)のリリース 3.7(1) では、Cisco SD-Access および Cisco ACI 統合のサポートが追加されています。SD Access および ACI 統合の目的は、キャンパスおよびブランチ ネットワークをデータセンター ネットワークにセキュアに接続することです。リリース 3.7(1) では、NDO は次の機能を実行できます。

-

両方のドメインからネットワークとリソースの情報を収集する

-

ACI 側で VRF-Lite ドメイン間接続を自動的に設定する

-

SD Access ボーダーノードに接続されているネクスト ホップ デバイスの構成を提供します。

-

クロスドメインの可視性を提供する

フィードバック

フィードバック