Cisco ACI マルチサイト サービスの統合

リリース 2.0(1) 以降、 Cisco ACI マルチサイト は、以前からサポートされていたファイアウォールを伴う単一ノードグラフに加えて、ロードバランサを伴うサービスグラフと、ロードバランサとファイアウォールを伴う 2 ノードサービスグラフをサポートします。

以前のリリースでは、イーストウェストトラフィック向けのコンシューマサイトで PBR ポリシーを適用することにより、シングルノードサービス グラフがサポートされていました。イーストウェストシナリオで 2 ノードグラフをサポートするために、PBR ポリシーが、プロバイダーのサイトでも適用されるようになりました。これは、リターンデータパスのサイト間でトラフィックがバウンスするのを防ぎますが、そのためにはコンシューマ EPG でサブネットを構成する必要があります。ノースサウスシナリオでは、PBR ポリシーは、以前のリリースと同様に、非境界リーフに適用されます。

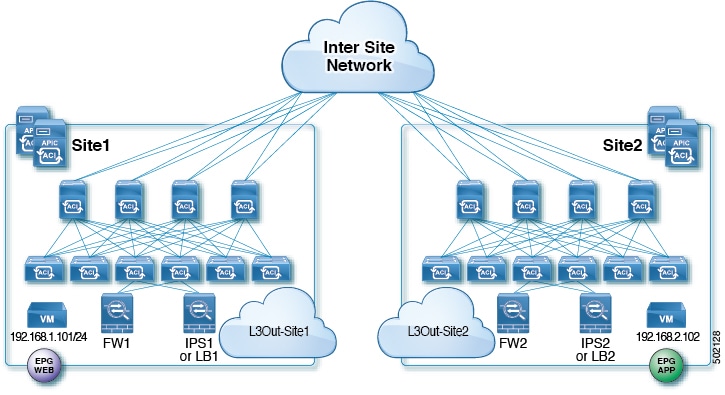

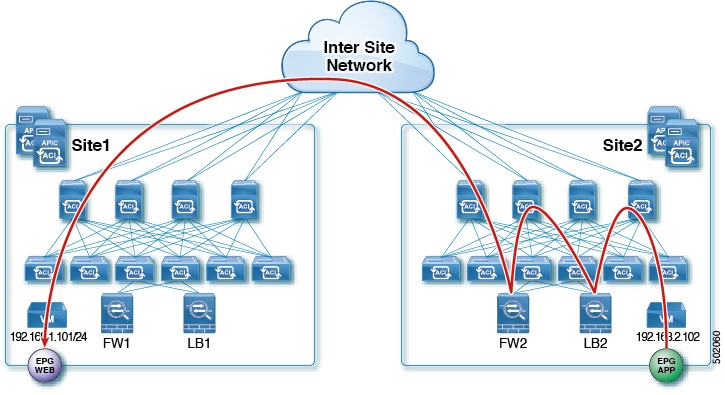

この章で説明する使用例をサポートするには、サービスノードに次のトポロジが必要です。

-

各サイトには、個別の現用系/スタンバイサービスノードペアがある

-

レイヤ 4 ~ レイヤ 7 デバイスは管理対象外モード

-

VRF はサイト全体にストレッチされる

-

コンシューマ EPG とプロバイダーEPG にはクロスサイトコントラクトがある

上記のトポロジ要件に加えて、次の考慮事項に留意してください。

-

ノードの外部コネクタと内部コネクタを同じ論理的なインターフェイスにすることができる

-

イーストウェストトラフィックの場合は、コンシューマ EPG でサブネットを構成する必要がある

-

イーストウェスト VRF 間トラフィックの場合は、コンシューマ EPG とプロバイダー EPG の両方でサブネットを構成する必要がある

-

ノースサウストラフィックの場合、ポリシーは非境界リーフに適用される

-

共有サービスのシナリオは、イーストウェストトラフィックではサポートされるが、ノースサウストラフィックではサポートされない

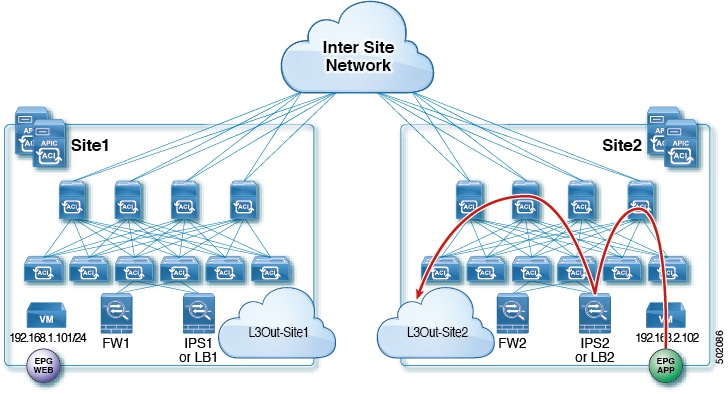

この章の使用例全体で使用されるトポロジの例を次に示します。

Single-Node Service Graphs

イーストウェスト FW サービスグラフ

これは、同じ VRF またはサイトをまたがる異なる VRF 内のエンドポイント間のファイアウォール(FW)との、イーストウェスト通信のユースケースです。

サービスグラフには、次の 2 つのローカル PBR ポリシーが必要です。

-

コンシューマからプロバイダーへのトラフィックを FW の外部インターフェイスにリダイレクトするための FW の外部コネクタの PBRポリシー

-

プロバイダーからコンシューマへのトラフィックを FW の内部インターフェイスにリダイレクトするための、FW の内部コネクタの PBRポリシー

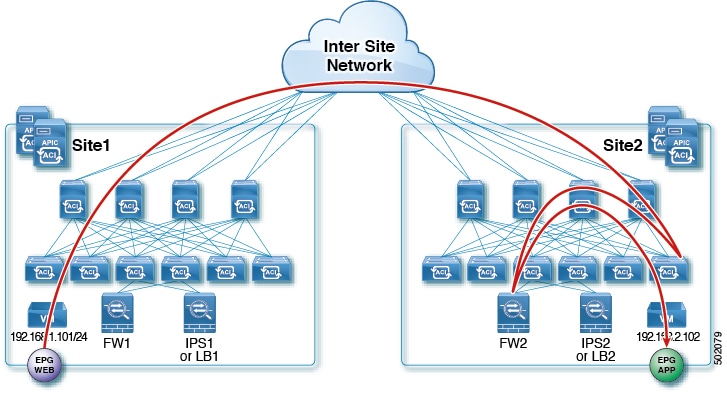

次の図は、Site1 のコンシューマから Site2 のプロバイダーへの着信トラフィックパケットフローを示しています。

-

コンシューマリーフはどんなルールも適用せず、トラフィックをプロバイダーに転送する

-

プロバイダーリーフがポリシーを適用し、トラフィックを FW2 に送信する

-

最後に、トラフィックはプロバイダー EPG に送信される

次の図は、Site2 のプロバイダーから Site1 のコンシューマへの戻りトラフィック パケット フローを示しています。

-

プロバイダーリーフがポリシーを適用してトラフィックを FW2 にリダイレクトする

-

それから、トラフィックは Site1 のコンシューマに送信される

-

コンシューマリーフはどんなルールも適用せず、トラフィックをコンシューマ EPG に転送する

ノースサウス FW サービス グラフ

これは、サイト間の同じ VRF 内における、エンドポイント間ファイアウォール(FW)とのノースサウス通信の使用例です。

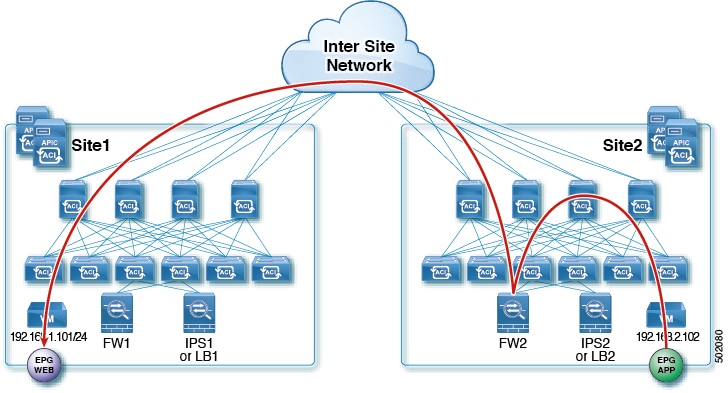

次の図は、Site1 のコンシューマから Site2 のプロバイダーへの着信トラフィック パケット フローを示しています。

-

コンシューマボーダーリーフはどんなルールも適用せず、トラフィックをプロバイダーに転送する

-

プロバイダーサイトの非境界リーフがポリシーを適用し、FW2 の外部インターフェイスにトラフィックを送信する

-

最後に、トラフィックは EPG に送信される

次の図は、Site2 のプロバイダーから Site1 のコンシューマへの戻りトラフィックパケットフローを示しています。

-

プロバイダーサイトの非境界リーフは、ポリシーを適用し、FW2 の内部コネクタにトラフィックをリダイレクトする

-

トラフィックは、Site2 の L3Out に送信される

イーストウェスト LB サービス グラフ

これは、サイト間の同じ VRF または異なる VRF 内のエンドポイント間のロードバランサ(LB)を使用した East-West通信のユースケースです。LB を使用したサービスグラフは、ファイアウォール(FW)を使用したサービスグラフとは異なります。この場合、トラフィックは LB の VIP 宛てに送信されるためです。このユースケースでは、LB がローカルプロバイダー EPG の存在する 1 つのサイトにあり、コンシューマが別のサイトにあるシナリオについて説明します。

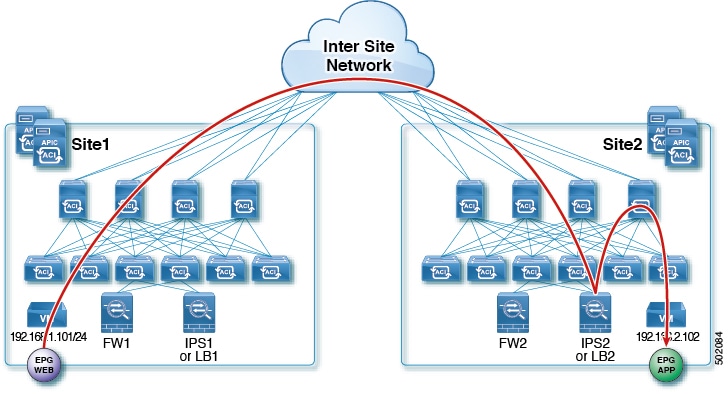

次の図は、Site1 のコンシューマから Site2 のプロバイダー(EPG アプリケーション)への着信トラフィックパケットフローを示しています。

-

コンシューマ リーフはどんなルールも適用せず、トラフィックをプロバイダーに転送する

-

トラフィックは LB2 の VIP に転送される

-

最後に、トラフィックはプロバイダー EPG に送信される

(注) |

このセクションの例では、ロードバランサで SNAT を使用しません。PBR は LB へのリターントラフィック用です。LB が SNAT 処理を行う場合、PBR は必要ありません。また、SNAT と PBR がない場合、LB の VIP とその実際のサーバーは同じサイトにある必要があることに注意してください。 |

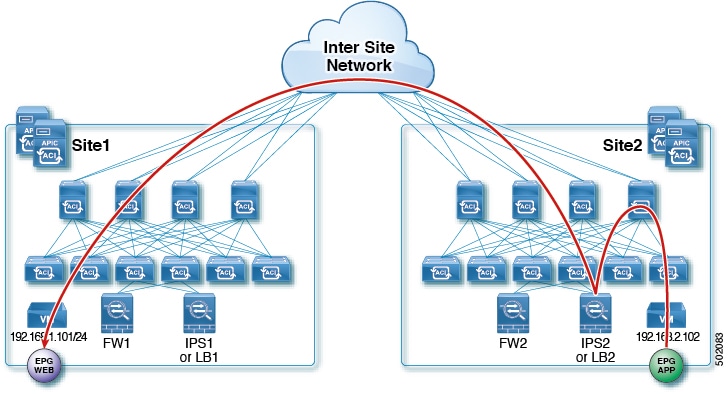

次の図は、Site2 のプロバイダーから Site1 のコンシューマへの戻りトラフィック パケット フローを示しています。

-

プロバイダーリーフがポリシーを適用してトラフィックを LB2 にリダイレクトする

-

それから、トラフィックは Site1 のコンシューマに送信される

-

コンシューマリーフはどんなルールも適用せず、トラフィックをコンシューマ EPG に転送する

ノースサウス LB サービス グラフ

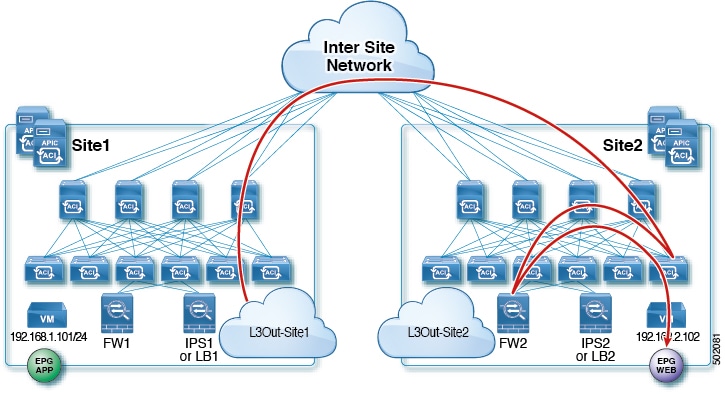

これは、データセンター内と外部のエンドポイント間のロードバランサ(LB)で使用される、ノースサウス通信のユースケースです。次の図は、L3Outトラフィックが、トラフィックが転送される LB をホストしていないサイトから入るシナリオでのパケットフローを示しています(VIP は別のサイトにあります)。この例では、コンシューマとして L3Out があり、プロバイダーとして通常の EPG があります。この場合、ポリシーは常にプロバイダーサイトの非境界リーフで適用されます。

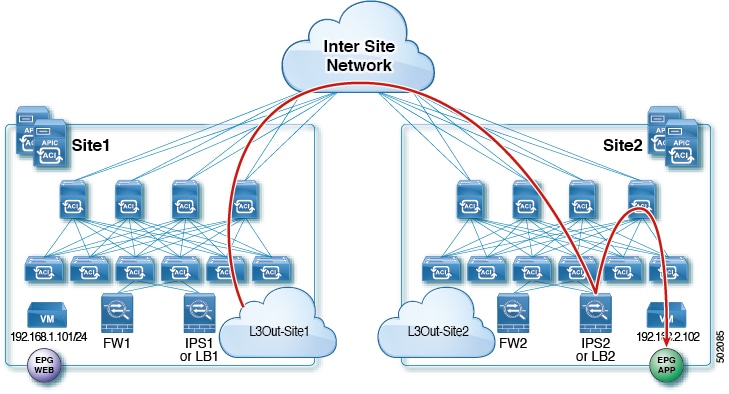

次の図は、Site1 のコンシューマから Site2 のプロバイダーへの着信トラフィック パケット フローを示しています。

-

コンシューマボーダーリーフはどんなルールも適用せず、トラフィックを Site2 の VIP に転送する

-

プロバイダーサイトの非境界リーフがポリシーを適用し、トラフィックが LB に転送される

-

最後に、トラフィックは LB からプロバイダーEPG に送信される

(注) |

このセクションの例では、ロードバランサで SNAT を使用しません。PBR は LB へのリターントラフィック用です。LB が SNAT 処理を行う場合、PBR は必要ありません。また、SNAT と PBR がない場合、LB の VIP とその実際のサーバーは同じサイトにある必要があることに注意してください。 |

次の図は、Site2 のプロバイダーから Site1 のコンシューマへの戻りトラフィック パケット フローを示しています。

-

プロバイダーサイトの非境界リーフがポリシーを適用してトラフィックを LB にリダイレクトする

-

トラフィックは、Site2 の L3Out に送信される

Two-Node Service Graphs

East-West FW および IPS サービスグラフ

これは、サイト間の同じ VRF または異なる VRF 内のエンドポイント間でファイアウォール(FW)およびIPSを使用した East-West通信のユースケースです。

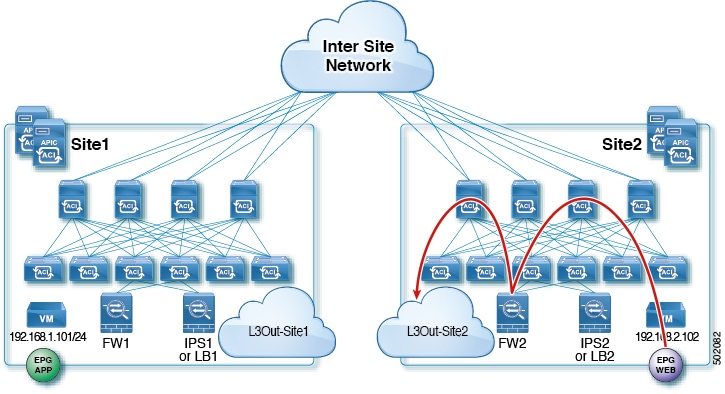

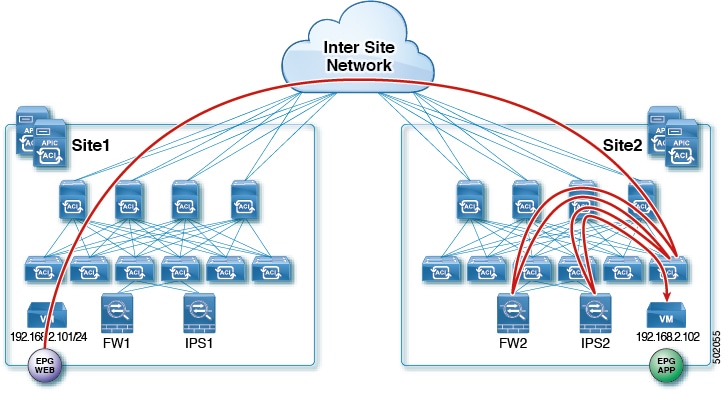

次の図は、Site1 のコンシューマから Site2 のプロバイダーへの着信トラフィックパケットフローを示しています。

-

コンシューマ リーフはどんなルールも適用せず、トラフィックをプロバイダーに転送する

-

プロバイダーリーフがポリシーを適用し、トラフィックを FW2 の外部インターフェイスに送信する

-

その後、トラフィックはプロバイダーリーフにリダイレクトされて戻り、さらに IPS2 の外部インターフェイスに送られる

-

最後に、トラフィックはプロバイダー EPG に送信される

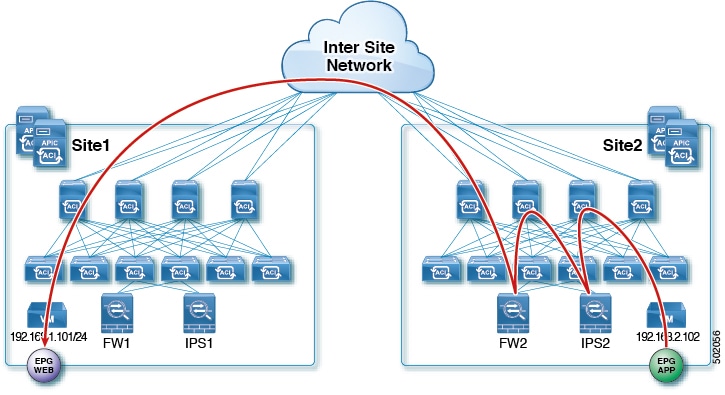

次の図は、Site2 のプロバイダーから Site1 のコンシューマへの戻りトラフィック パケット フローを示しています。

-

プロバイダーリーフがポリシーを適用してトラフィックを IPS2 の内部コネクタにリダイレクトする

-

それから、トラフィックは FW2 の内部コネクタにリダイレクトされる

-

それから、トラフィックは Site1 のコンシューマに送信される

-

コンシューマリーフはどんなルールも適用せず、トラフィックをコンシューマ EPG に転送する

イーストウェスト FW および LB サービスグラフ

これは、サイト間の同じ VRF または異なる VRF 内のエンドポイント間のファイアウォール(FW)およびロードバランサ(LB)とのイーストウェスト通信のユースケースです。これは、高可用性と拡張性のためにサーバでのロードバランシングを必要とするアプリケーション内のトラフィックの一般的な設計です。

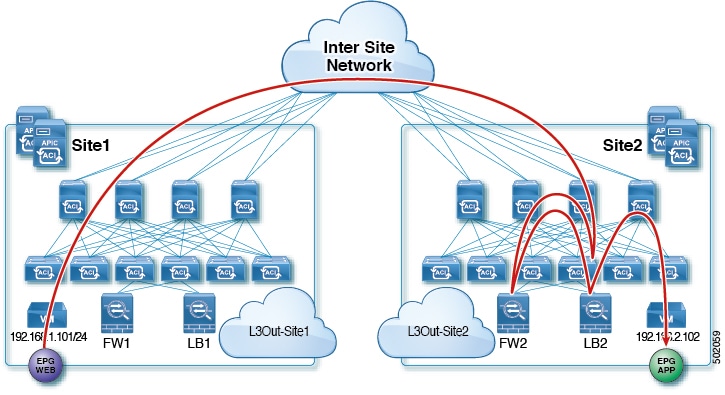

次の図は、Site1 のコンシューマから Site2 のプロバイダーへの着信トラフィックパケットフローを示しています。

-

コンシューマ リーフはどんなルールも適用せず、トラフィックをプロバイダーに転送する

-

LB2 の VIP が接続されているプロバイダーリーフがポリシーを適用し、トラフィックを FW2 の外部インターフェイスに送信する

-

それからトラフィックは LB2 にリダイレクトされる

-

最後に、トラフィックはプロバイダー EPG に送信される

次の図は、Site2 のプロバイダーから Site1 のコンシューマへの戻りトラフィック パケット フローを示しています。

-

プロバイダーリーフがポリシーを適用してトラフィックを LB2 にリダイレクトする

-

それから、トラフィックは FW2 の内部コネクタにリダイレクトされる

-

それから、トラフィックは Site1 のコンシューマに送信される

-

コンシューマリーフはどんなルールも適用せず、トラフィックをコンシューマ EPG に転送する

フィードバック

フィードバック