About Cisco ACI マルチサイト

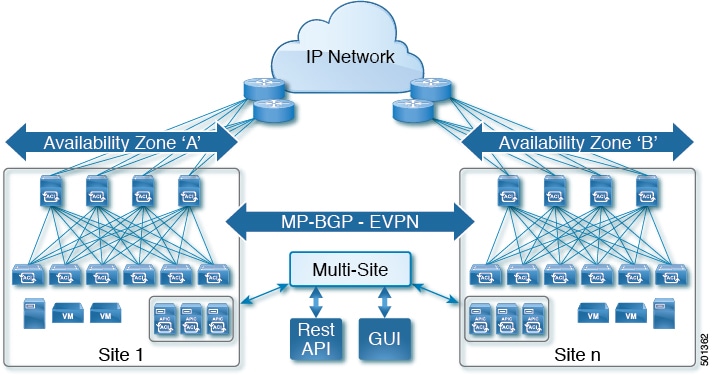

As the newest advance on the Cisco ACI methods to interconnect networks, Cisco ACI マルチサイト is an architectural approach for interconnecting and managing multiple sites, each serving as a single fabric and region. As shown in the diagram, the マルチサイト architecture has three main functional components:

-

Two or more ACI fabrics built with Nexus 9000 switches deployed as leaf and spine nodes.

-

One APIC cluster domain in each fabric.

-

An inter-site policy manager, named Cisco ACI マルチサイト, which is used to manage the different fabrics and to define inter-site policies.

マルチサイト has the following benefits:

-

Complementary with Cisco APIC, in マルチサイト each site is a region (APIC cluster domain), which can be configured to be a shared or isolated change-control zone.

-

MP-BGP EVPN is used as the control plane between sites, with data-plane VXLAN encapsulation across sites.

-

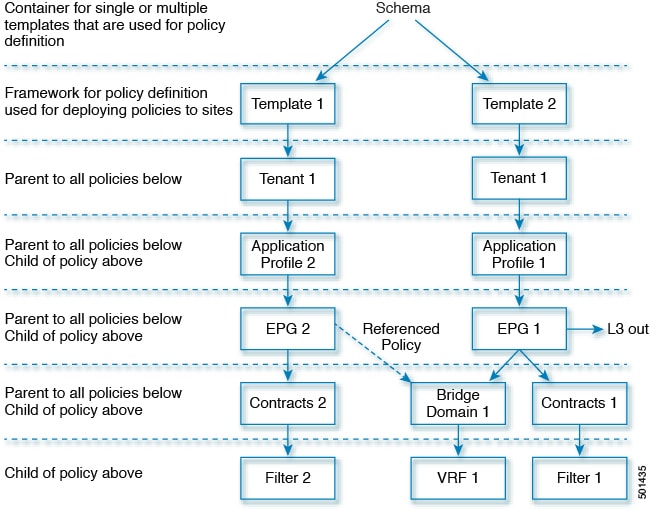

The マルチサイト solution enables extending the policy domain end-to-end across fabrics. You can create policies in the マルチサイト GUI and push them to all sites or selected sites. Alternatively, you can import tenants and their policies from a single site and deploy them on other sites.

-

マルチサイト enables a global view of site health.

-

From the GUI of the マルチサイト Policy Manager, you can launch site APICs.

-

Cross-site namespace normalization is performed by the connecting spine switches. This function requires Cisco Nexus 9000 Series switches with "EX" on the end of the name, or newer.

-

Disaster recovery scenarios offering IP mobility across sites is one of the typical マルチサイト use cases.

For information about hardware requirements and compatibility, see Cisco ACI Multi-Site Hardware Requirements Guide.

For best practices for マルチサイト, see the Deployment Best Practices in Cisco ACI マルチサイト Architecture White Paper.

For the Cisco ACI マルチサイト documentation set, see http://www.cisco.com/c/en/us/support/cloud-systems-management/application-policy-infrastructure-controller-apic/tsd-products-support-series-home.html.

フィードバック

フィードバック