VSAN 間ルーティングについて

仮想 SAN(VSAN)は、複数のファイバ チャネル SAN がスイッチと ISL の共通の物理インフラストラクチャを共有できるようにすることで、ストレージ エリア ネットワーク(SAN)の拡張性、可用性、およびセキュリティを向上させます。これらの利点は、各 VSAN でのファイバ チャネル サービスの分離と、VSAN 間のトラフィックの分離から得られます。また、VSAN 間のデータ トラフィックの分離により、VSAN に接続されているリソース(ロボット テープ ライブラリなど)の共有も本質的に防止されます。IVR を使用すると、他の VSAN の利点を損なうことなく、VSAN 全体のリソースにアクセスできます。

IVR 機能

IVR は次の機能をサポートしています:

- 他の VSAN の利点を損なうことなく、VSAN 全体の技術情報にアクセスします。

- VSAN を単一の論理ファブリックにマージすることなく、異なる VSAN 上の特定のイニシエータとターゲットの間でデータ トラフィックを転送します。

- 複数のスイッチ間で 1 つ以上の VSAN を移動する適切な相互接続ルートを確立します。IVR は、共通のスイッチ上に存在する VSAN に限定されません。

- 貴重な技術情報(テープライブラリなど)を VSAN 間で妥協することなく共有します。ファイバ チャネル トラフィックは VSAN 間を流れることはなく、発信側は指定された VSAN 以外の VSAN 間でリソースにアクセスすることもできません。

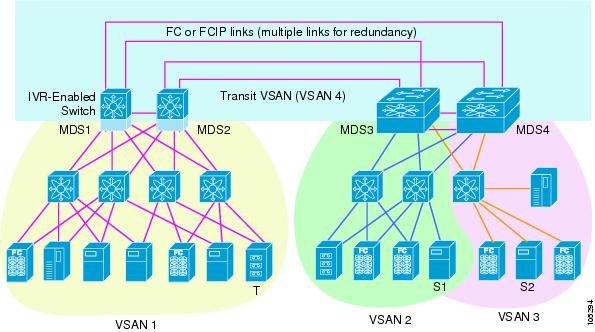

- FCIP と組み合わせて使用すると、効率的なビジネス継続性またはディザスタ リカバリ ソリューションを提供します。図 「IVR および FCIP を使用したトラフィックの継続性」を参照してください。

- ファイバ チャネル標準に準拠しています。

- サード パーティ製スイッチが組み込まれていますが、IVR 対応 VSAN はいずれかの相互運用モードで構成する必要がある場合があります。

Note |

次の図に示すサンプルシナリオを構成するには、「IVR 自動トポロジモードの構成例」の手順に従います。 |

IVR 用語

次の IVR 関連用語は、IVR ドキュメントで使用されています。

- ネイティブ VSAN:エンド デバイスがログ オンする VSAN は、そのエンド デバイスのネイティブ VSAN です。

- [現在のVSAN(Current VSAN)]:現在 IVR 用に構成されている VSAN。

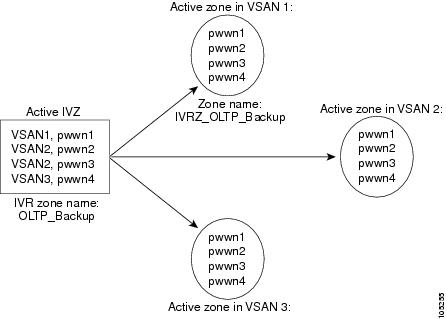

- VSAN 間ルーティング ゾーン(IVR ゾーン):相互接続された SAN ファブリック内の VSAN 間で通信できるエンド デバイスのセット。この定義は、ポートのワールド ワイド名(pWWN)とネイティブ VSAN の関連付けに基づいています。Cisco SAN-OS リリース 3.0(3)より前は、ネットワーク内のスイッチで最大 2000 の IVR ゾーンと 10,000 の IVR ゾーンメンバーを構成できました。Cisco SAN-OS リリース 3.0(3)では、ネットワーク内のスイッチに最大 8000 の IVR ゾーンと 20,000 の IVR ゾーンメンバーを構成できます。

- VSAN 間ルーティング ゾーン セット(IVR ゾーン セット):1 つ以上の IVR ゾーンが IVR ゾーン セットを構成します。Cisco MDS 9000 シリーズのスイッチには、最大 32 の IVR ゾーン セットを構成できます。アクティブにできる IVR ゾーン セットは常に 1 つだけです。

- IVR パス:IVR パスは、ある VSAN 内のエンド デバイスからのフレームが別の VSAN 内の別のエンド デバイスに到達できるようにするためのスイッチとスイッチ間リンク(ISL)のセットです。このような 2 つのエンド デバイス間には、複数のパスが存在できます。

- IVR 対応スイッチ:IVR 機能が有効になっているスイッチ。

- エッジ VSAN:IVR パスを開始(送信元エッジ VSAN)または終了(宛先エッジ VSAN)する VSAN。エッジ VSAN は、相互に隣接している場合もあれば、1 つ以上の中継 VSAN によって接続されている場合もあります。VSAN 1、2、および 3( IVR および FCIP を使用したトラフィックの継続性を参照)は、エッジ VSAN です。

Note |

1 つの IVR パスのエッジ VSAN を、別の IVR パスの中継 VSAN にすることができます。 |

- 中継 VSAN:そのパスの送信元エッジ VSAN からそのパスの宛先エッジ VSAN への IVR パスに沿って存在する VSAN。VSAN 4 は中継 VSANです( IVR および FCIP を使用したトラフィックの継続性を参照)。

Note |

送信元エッジ VSAN と宛先エッジ VSAN が相互に隣接している場合、それらの間に中継 VSAN は必要ありません。 |

- ボーダー スイッチ:2 つ以上の VSAN のメンバーである IVR 対応スイッチ。VSAN 1 と VSAN 4 間の IVR 対応スイッチ( IVR および FCIP を使用したトラフィックの継続性を参照)などのボーダースイッチは、色分けされた 2 つ以上の VSAN にまたがります。

- エッジ スイッチ:IVR ゾーンのメンバーがログインしているスイッチ。エッジ スイッチは、ボーダー スイッチの IVR 構成を認識しません。エッジスイッチは IVR 対応である必要はありません。

- 自律ファブリック識別子(AFID):同じ VSAN ID を使用してネットワーク内に複数の VSAN を構成でき、同じ ID を持つ VSAN を含むファブリック間で IVR を構成する際のダウンタイムを回避できます。

- サービス グループ:IVR 対応 VSAN へのトラフィックを制限する 1 つ以上のサービス グループを構成することで、IVR 非対応 VSAN への IVR トラフィックの量を減らすことができます。

IVR 構成の制限

IVR 構成の制限の詳細については、Cisco MDS NX-OS の構成の制限、リリース 8.x を参照してください。

ファイバ チャネル ヘッダーの変更

IVR は、仮想ドメインを使用してネイティブ VSAN 内のリモート エンド デバイスを仮想化します。2 つの異なる VSAN 内のエンド デバイスをリンクするように IVR が構成されている場合、IVR ボーダー スイッチは、エンド デバイス間のすべての通信のファイバ チャネル ヘッダーを変更します。変更されるファイバ チャネル フレーム ヘッダーのセクションは次のとおりです:

- VSAN 番号

- 送信元 FCID

- 宛先 FCID

フレームがイニシエータからターゲットに移動すると、ファイバ チャネル フレーム ヘッダーが変更され、イニシエータ VSAN 番号がターゲット VSAN 番号に変更されます。IVR ネットワーク アドレス変換(NAT)がイネーブルの場合、送信元および宛先の FCID もエッジ ボーダー スイッチで変換されます。IVR NAT が有効になっていない場合は、IVR パスに関連するすべてのスイッチに一意のドメイン ID を構成する必要があります。

IVR ネットワーク アドレス変換

IVR NAT を使用するには、ファブリック内のすべての IVR 対応スイッチで IVR NAT を有効にする必要があります。CFS を使用した IVR 構成の配布については、「CFS を使用した IVR 構成の配布」を参照してください。デフォルトでは、IVR NAT および IVR 構成の配信は、Cisco MDS 9000 ファミリのすべてのスイッチで無効になっています。

IVR の要件とガイドライン、および構成情報については、 IVR NAT および IVR 自動トポロジ モードについて を参照してください。

IVR VSAN トポロジ

IVR は、構成された IVR VSAN トポロジを使用して、ファブリックを介したイニシエータとターゲット間のトラフィックのルーティング方法を決定します。

IVR 自動トポロジ モードは、ファブリックの再構成が発生したときに、IVR VSAN トポロジを自動的に構築し、トポロジ データベースを維持します。また、IVR 自動トポロジ モードでは、CFS を使用して IVR VSAN トポロジを IVR 対応スイッチに配信します。

IVR 自動トポロジ モードを使用すると、ファブリックで再構成が発生したときに IVR VSAN トポロジを手動で更新する必要がなくなります。IVR 手動トポロジ データベースが存在する場合、IVR 自動トポロジ モードは最初にそのトポロジ情報を使用します。自動更新では、ユーザー指定のトポロジ データベースから自動的に学習されたトポロジ データベースに徐々に移行することで、ネットワークの中断が軽減されます。ネットワークの一部ではないユーザーの構成したのトポロジエントリは、約 3 分で期限切れになります。ユーザが構成したデータベースの一部ではない新しいエントリは、ネットワークで検出されると追加されます。

IVR 自動トポロジ モードを有効にすると、以前にアクティブだった IVR 手動トポロジが存在する場合はそのトポロジで開始され、ディスカバリ プロセスが開始されます。新しいパス、代替パス、またはより適切なパスを検出できます。トラフィックが代替パスまたはより適切なパスに切り替えられると、通常はスイッチング パスに関連する一時的なトラフィックの中断が発生する可能性があります。

Note |

IVR 自動トポロジ モードの IVR トポロジには、Cisco MDS SAN-OS リリース 2.1(1a)以降が必要であり、ファブリック内のすべてのスイッチで IVR に対して CFS を有効にする必要があります。 |

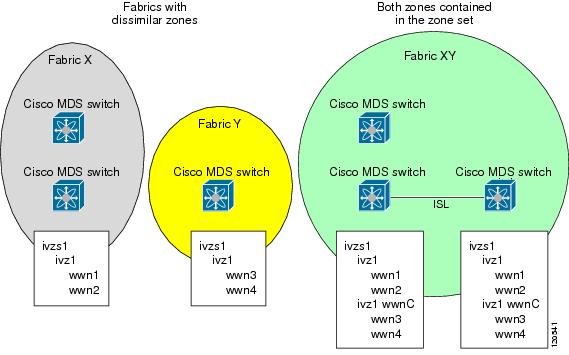

IVR 相互運用性

IVR 機能を使用する場合、ファブリック内のすべての境界スイッチは Cisco MDS スイッチである必要があります。ただし、ファブリック内の他のスイッチは非 MDS スイッチである場合があります。たとえば、アクティブ IVR ゾーン セットのメンバーであるエンド デバイスは、非 MDS スイッチに接続できます。相互運用モードの 1 つが有効になっている場合は、非 MDS スイッチがトランジット VSAN またはエッジ VSAN に存在することもあります。

スイッチの相互運用性の詳細については、『 Cisco Data Center Interoperability Support Matrix』 を参照してください。

フィードバック

フィードバック