前提条件とガイドライン

このドキュメントで説明されている手順に従う前に、次のものが必要です。

-

Google Cloud に展開された Cisco Cloud Network Controller(以前の Cloud APIC)。

(注)

外部接続と VRF リークのユース ケースでは、Cloud APIC リリース 25.0(2) 以降を展開する必要があります。

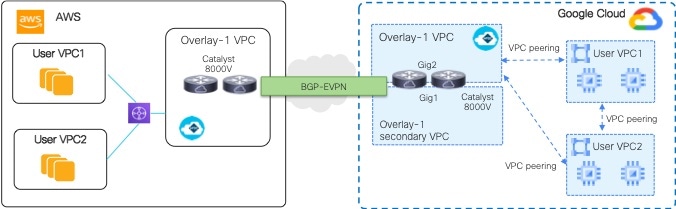

EVPN サイト間接続の場合、クラウド ネットワーク コントローラ(以前の Cloud APIC)リリース 25.0(5) 以降を展開する必要があります。

詳細については、『Cisco Cloud APIC for Google Cloud Installation Guide』を参照してください。

-

Cisco Nexus Dashboard リリース 2.1(2) 以降が導入され、すべてのサイトがオンボーディングされている。

ユース ケースの構成に使用する Nexus Dashboard Orchestrator サービスをホストするには、Nexus Dashboard が必要です。

使用しているリリースの詳細については、『Cisco Nexus Dashboard Deployment Guide』を参照してください。

-

Cisco Nexus Dashboard Orchestrator サービスが Nexus Dashboard にインストールおよび有効化されており、すべてのサイトが Orchestrator UI で管理できるようになっています。

(注)

外部接続と VRF リークのユース ケースでは、Orchestrator リリース 3.7(1)以降を展開する必要があります。

EVPN サイト間接続の場合、Orchestrator リリース 4.0(2) 以降を展開する必要があります。

詳細については、『Cisco Nexus Dashboard Orchestrator Deployment Guide』を参照してください。

上記の要件に加えて、Google Cloud サイトの構成には次のガイドラインと制限が適用されます。

-

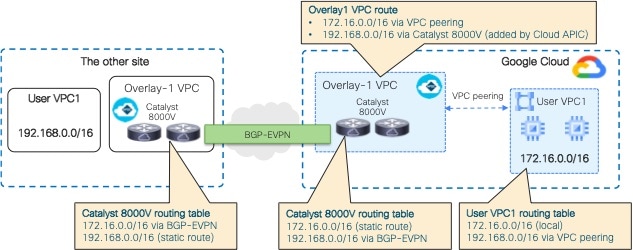

Google Cloud は、コントラクトに基づくルーティングをサポートしていませんルーティングは、外部 VRF またはインフラ間のサイト間接続間のルート リークを使用して構成する必要があります。

-

外部接続のユース ケースを構成する場合、2 つの Google Cloud サイト間の外部接続はサポートされません

-

外部接続のユース ケースを構成する場合、外部 VRF はインフラ テナントでのみ構成できます。

-

テナント「common」は、どの Google Cloud プロジェクトにも関連付けることができません。

-

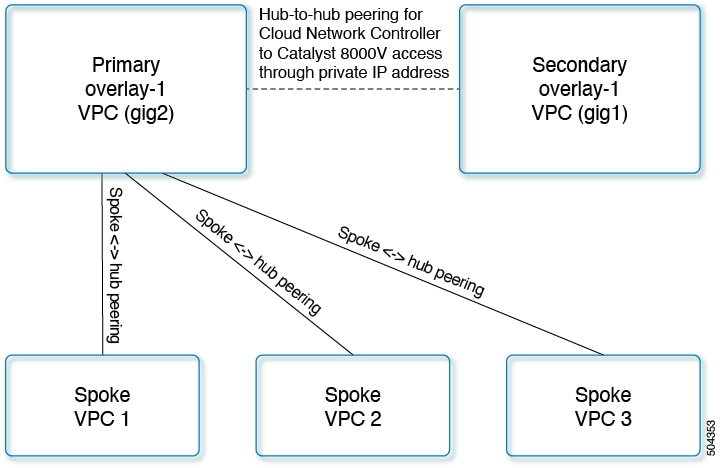

Google Cloud では、インフラ VPC とスポーク VPC は VPC ピアリングを介して接続されます。

-

オンプレミス データセンターとパブリック クラウド間の接続を構成するには、外部デバイス構成ファイルをダウンロードし、Google Cloud と外部デバイス間の接続を手動で有効にすることによって、リモート デバイスを手動で構成する必要があります。

ダウンロードする外部デバイス設定ファイルは、最終設定ではありません。代わりに、外部デバイス設定ファイルがガイダンスとして提供されます。ルータを IPSec で構成するには、構成ファイルの情報を手動で変更する必要があります。これは、オンプレミスのデータ センターとパブリック クラウド間の接続を確立するために使用されます。

-

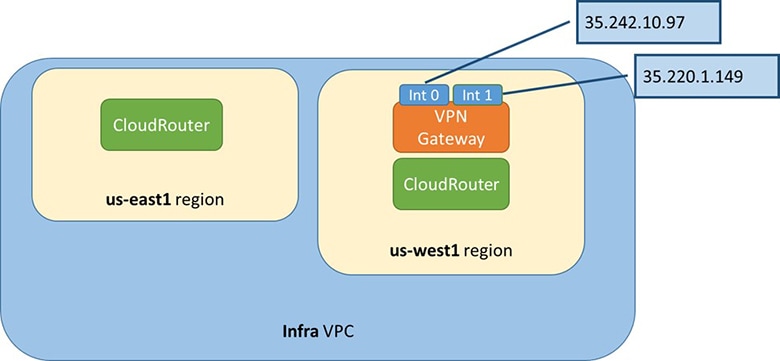

Google Cloud Router とトンネルは、インフラ(ハブ)VPCに展開されます。

フィードバック

フィードバック