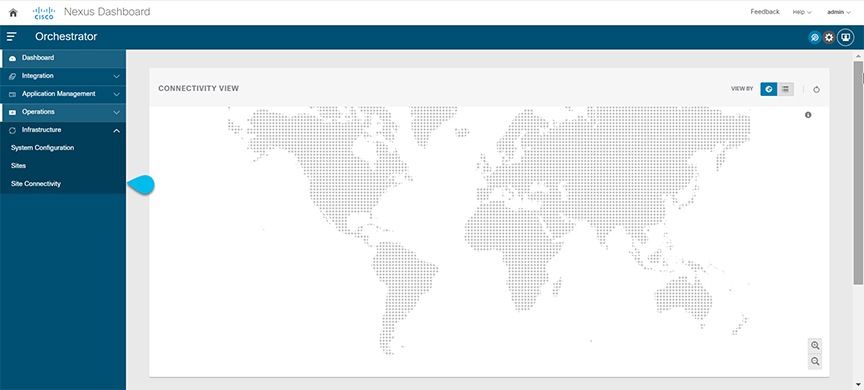

Google Cloud サイト接続ワークフローの構成

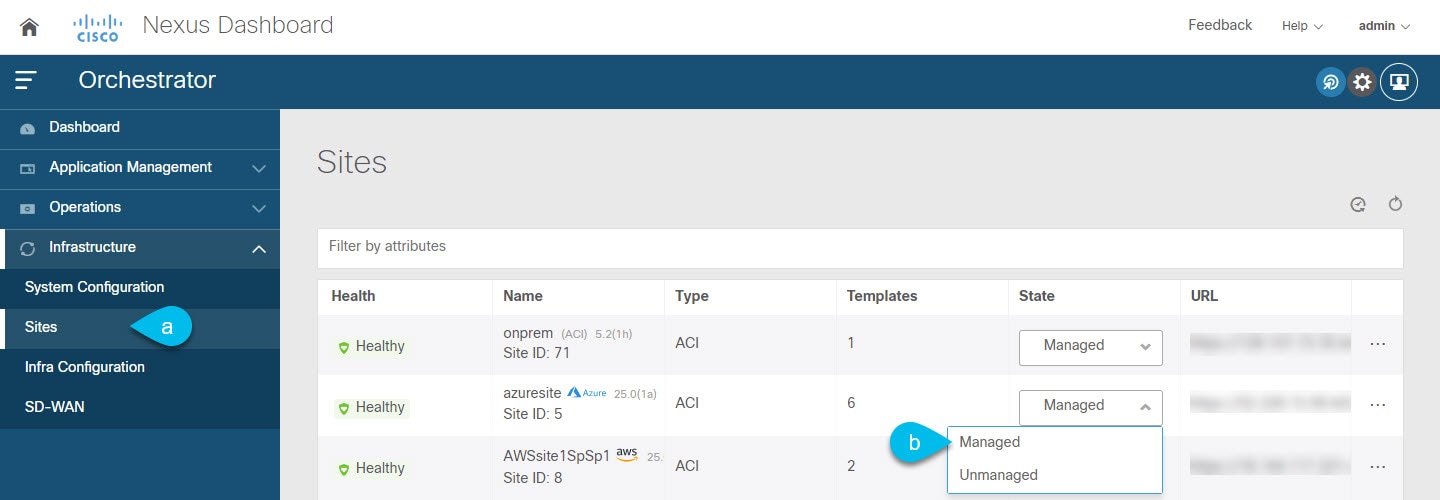

以下のセクションでは、GCP サイトのインフラストラクチャ、サイト間接続、および簡単な展開の使用例を構成する方法について説明します。ワークフローには次のものが含まれます。

-

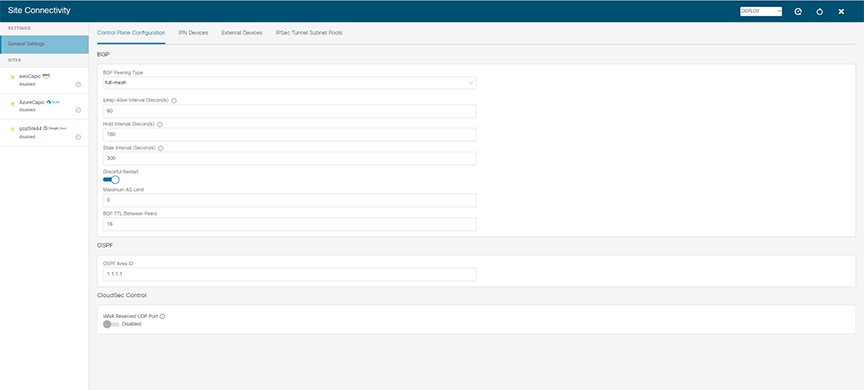

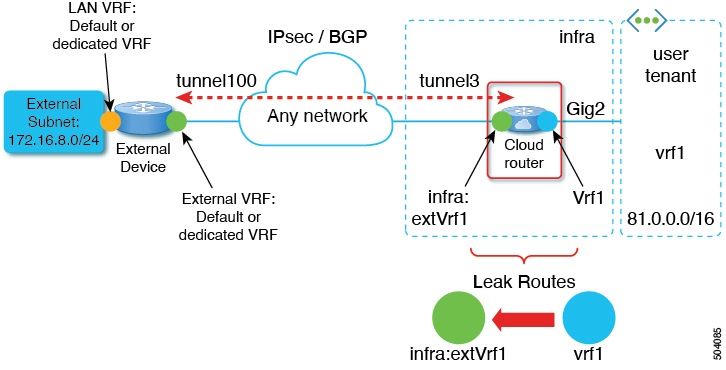

オンプレミスの IPN デバイスを Nexus Dashboard Orchestrator で外部デバイスとして追加し、Google クラウド サイトからそれらのデバイスへの外部接続を確立するなど、一般的なインフラ設定を構成します。

-

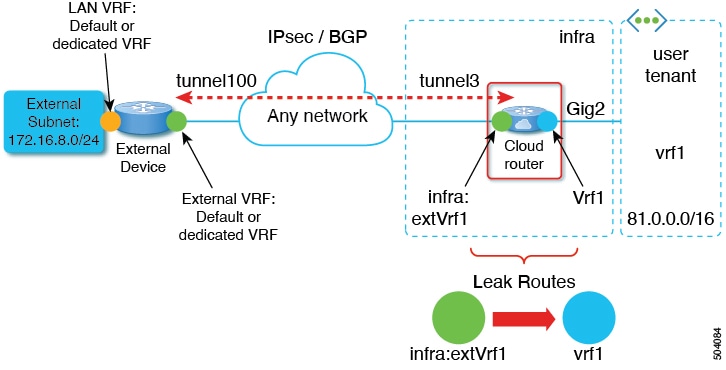

Google Cloud サイトのインフラ テナントでの外部 VRF の構成と展開

-

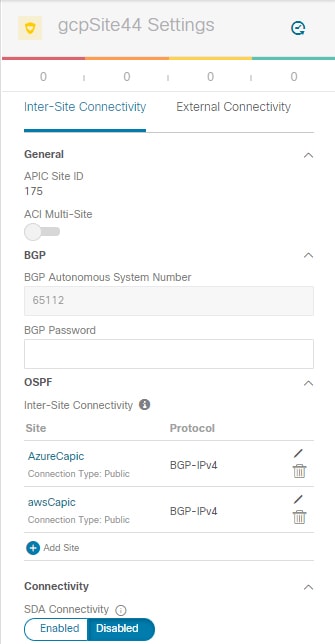

Google Cloud サイトからオンプレミス サイトへのサイト間接続の構成とオンプレミス サイトから Google Cloud サイトへの接続の手動構成

-

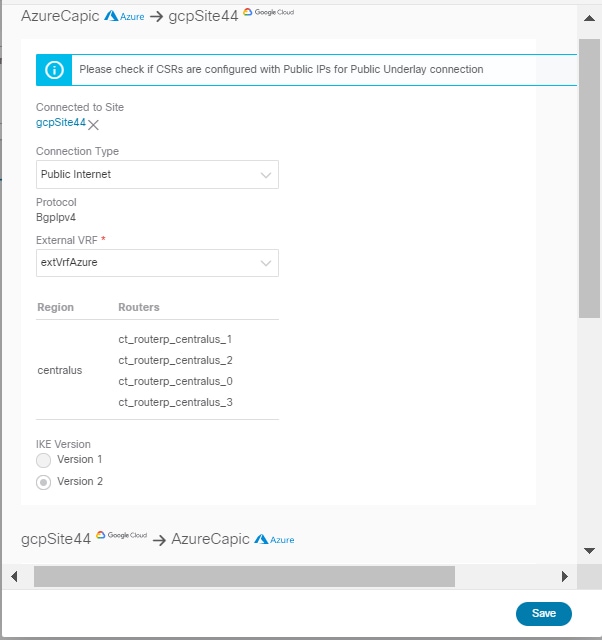

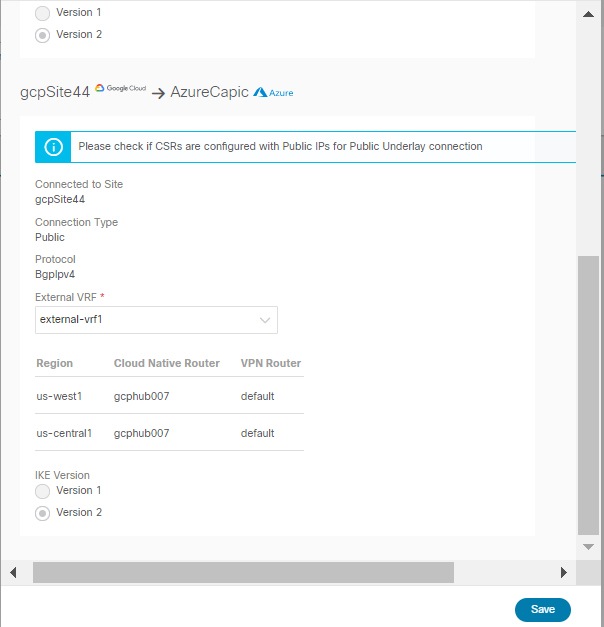

Google Cloud サイトと AWS/Azure などの他のクラウド サイト間のサイト間接続の構成

-

サイト間のルーティングを有効にするための外部 VRF でのルート リークの構成

-

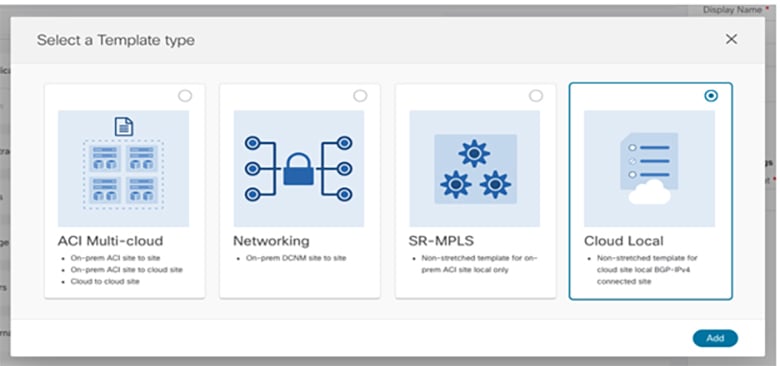

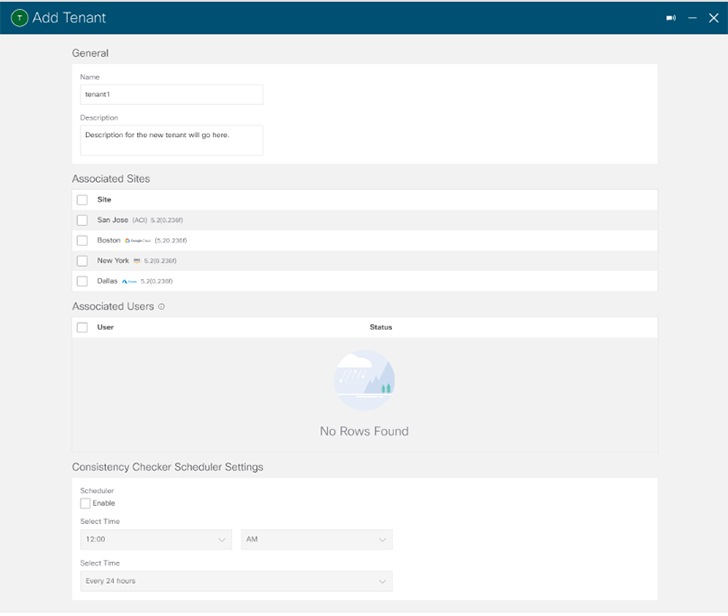

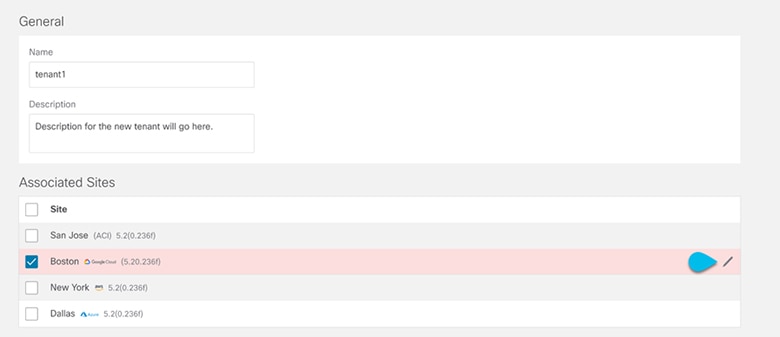

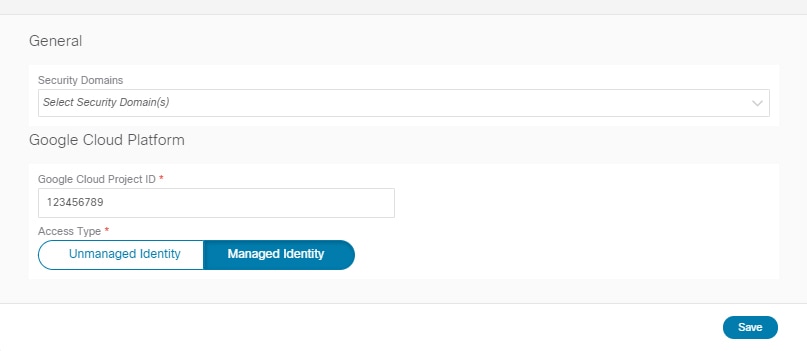

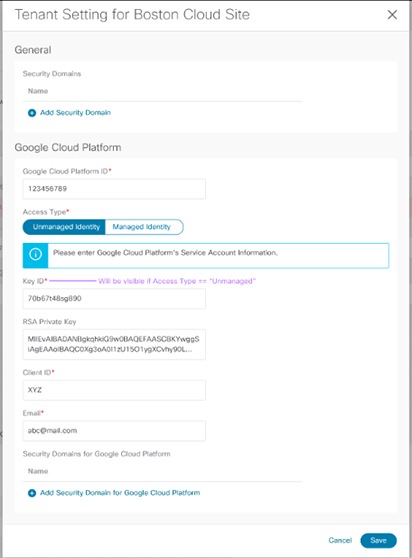

ユーザー テナントと EPG の作成またはインポート、およびサイト間の通信を可能にするための契約の適用

フィードバック

フィードバック