エンドポイント セキュリティ グループについて

エンドポイント セキュリティ グループ(ESG)は、Cisco Application Centric Infrastructure(ACI)のネットワーク セキュリティ コンポーネントです。エンドポイントグループ(EPG)では Cisco ACI のネットワーク セキュリティを提供してきましたが、EPG は単一のブリッジドメインに関連付けられ、ブリッジドメイン内のセキュリティ ゾーンを定義するために使用する必要があります。これは、EPG が転送とセキュリティ セグメンテーションの両方を同時に定義するためです。ブリッジドメインと EPG の間の直接的な関係により、EPG が複数のブリッジドメインにまたがる可能性は制限されています。EPG のこの制限は、新しい ESG 構造を使用することで解決できます。

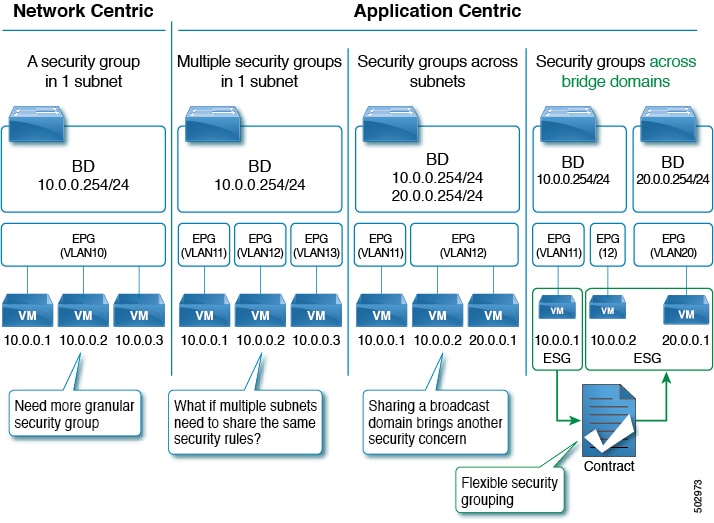

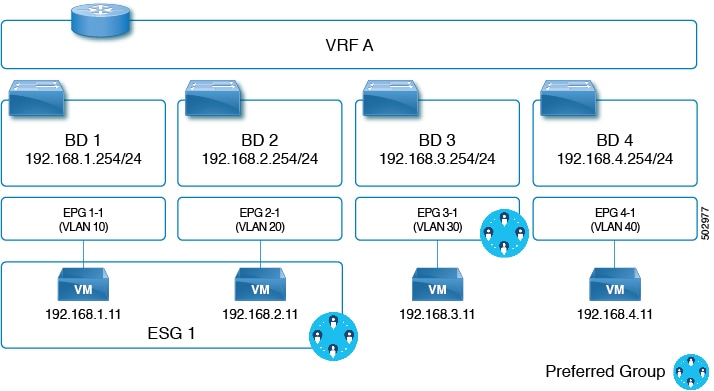

EPG を表すアプリケーション エンドポイントグループ(fvAEPg)オブジェクトは、レイヤ 2 ブロードキャストドメインを表すブリッジドメイン オブジェクト (fvBD) と直接関係があります。これは、上の図の最初の 3 列に示されています。

ESG は、物理または仮想ネットワークエンドポイントの収集を含む論理エンティティです。さらに、ESG はブリッジドメインではなく単一の VRF(仮想ルーティングおよび転送)インスタンスに関連付けられます。これにより、ブリッジドメインから独立したセキュリティ ゾーンの定義が可能になります(図 1 の 4 番目の列は、この点を示しています)。EPG がブリッジドメインをセキュリティ ゾーンに分割するのと同様に、ESG は VRF インスタンスをセキュリティ ゾーンに分割します。

EPG ポリシーには、転送ロジックとセキュリティロジックの両方が組み込まれています。たとえば、EPG は、VLAN に基づくセキュリティゾーンだけでなく、リーフノードインターフェイスでの VLAN バインドも提供します。また EPG のコントラクトによってセキュリティを強化し、ブリッジドメイン サブネットを展開する必要があるリーフ ノードと、VRF ルート リーク(共有サービス)の場合にどのサブネットをどの VRF インスタンスにリークするかを決定するために使用されます。逆に、ESG はコントラクトによってセキュリティを強化するためにのみ使用され、転送ロジックは他のコンポーネントによって処理されます。ESG では、ブリッジドメイン サブネットの展開や VRF ルート リークなどのルーティング ロジックが VRF レベルに移動します。リーフノード インターフェイスの VLAN バインドは、引き続き EPG レベルで処理されます。

ESG はどのエンドポイントが ESG に属するかを定義する特定の一致基準を持つセキュリティコンストラクトであり、コントラクトまたはポリシーを使用してセキュリティスタンスを定義します。一致基準は、関連付けられた VRF インスタンスのブリッジドメインにまたがる IPv4 または IPv6 アドレス、またはエンドポイント MAC アドレスに関連付けられたタグなどの属性に基づく ESG セレクタと呼ばれます。これらのセレクタおよびその他のサポートされているセレクタタイプの詳細については、「セレクターについて」 を参照してください。

ESG でのコントラクトの使用は、EPG と同じです。同じ ESG に属するエンドポイントは、コントラクトを必要とせずに通信できます。異なる ESG に属するエンドポイント間の通信を有効にするには、ESG 間のコントラクトを構成する必要があります。Cisco ACI ファブリックの外部にあるデバイスと通信するには、L3Out 外部 EPG(l3extInstP)と ESG の間のコントラクトを構成する必要があります。ESG 間のコントラクトと組み合わせて、レイヤ 4 ~ レイヤ 7 サービスグラフを使用することもできます。ただし、EPG と ESG 間のコントラクトはサポートされていません。

ESG から ESG へのトラフィック フィルタリング

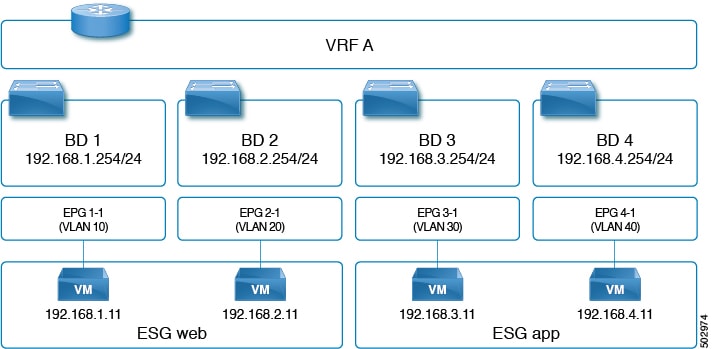

次の図では、4 つのブリッジ ドメインがそれぞれ 1 つの EPG に関連付けられています。管理者は EPG 設定を使用して、仮想マシンまたは物理サーバーからのトラフィックが、適切な VLAN に接続された適切なブリッジ ドメインに関連付けられていることを確認します。たとえば、EPG1-1 は VLAN 10 からのトラフィックの BD1 へのマッピングを定義し、EPG2-1 は VLAN 20 を BD2 にマッピングします。

-

VLAN 10 の 192.168.1.11 と VLAN 20 の 192.168.2.11 は、異なるサブネットと異なるブリッジ ドメインに属しています。

-

管理者は、192.168.1.11 と 192.168.2.11 を同じ ESG に属するものとして定義します。

-

同様に、192.168.3.11 と 192.168.4.11 はそれぞれ BD3 と BD4(EPG3-1 と EPG4-1 経由)に関連付けられており、両方とも同じ ESG に属しています。

-

上記の設定により、192.168.1.11 は 192.168.2.11 と自由に通信できます。

-

同様に、192.168.3.11 は 192.168.4.11 と通信できます。ただし、192.168.1.11(または 192.168.2.11)は、契約なしでは 192.168.3.11 または 192.168.4.11 のいずれとも通信できません。

(注) |

EPG によって使用される契約は、ESG によって再利用できません。その逆も同様です。 |

外部から ESG へのトラフィック フィルタリング

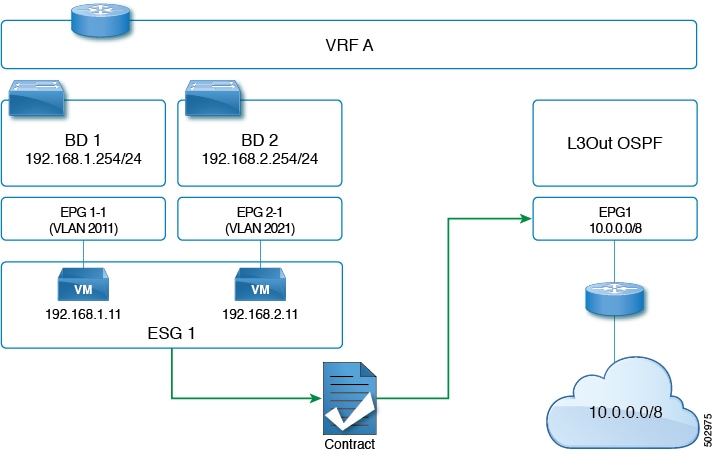

外部から ESG への通信を許可する設定は、次の図に示すように、L3Out 外部 EPG(l3extInstP)と ESG 間の契約によって実行されます。L3Out の観点からは、ESG との契約と EPG との契約の間に違いはありません。

ESG の導入

このセクションでは、管理者が ESG を設定する場合に、Cisco Application Policy Infrastructure Controller(APIC)によってリーフノードをプログラムする方法をまとめています。

-

各 ESG は VRF インスタンスに関連付けられており、ESG セレクタは VRF インスタンス内のどのエンドポイントが ESG に属するかを定義します。

-

VRF インスタンス(ESG が構成される場所)は、入力または出力ポリシー適用モードで構成できます。

-

Cisco ACI は、関連付けられた VRF インスタンスが展開されているすべてのリーフノードで、ESG 構成をインスタンス化します。

-

ESG が構成されている場合、関連付けられた VRF インスタンス内のすべての BD サブネットは、その VRF インスタンスが存在するすべてのリーフノード上で、スパインプロキシへの静的ルートとなります。

-

ESG は常にオンデマンドの即時展開によって展開され、関連するコントラクトルールは、ESG セレクタに一致するエンドポイントが特定のリーフノードで学習された後にのみプログラムされます。

-

ESG 間のコントラクトは、EPG の場合と同様に、リーフノード TCAM の policy-cam ルールとしてプログラムされます。

-

ESG によって使用される class-id は、グローバル pcTag です。

-

EPG とは異なり、ESG 間のコントラクトはセキュリティルールのみを作成します。ESG は、サブネット展開やルートリークなどのネットワーク展開には使用されません。

-

EPG の代わりに ESG がセキュリティ施行に使用されている場合でも、EPG はリーフノードインターフェイスで VLAN バインディングを構成するために必要です。

(注) |

Cisco APIC は、EPG の場合と同様に、各 ESG を識別するため固有の番号を生成します。この番号は、pcTag または class-id と呼ばれます。 ローカル pcTag は、VRF スコープ内で固有の番号です。つまり Cisco APIC は、異なる VRF インスタンス内では、別の EPG を識別するのに同じ番号を生成することがあります。 グローバル pcTag は、ESG(または EPG)が属する VRF インスタンスに関係なく、ファブリック全体で固有の番号です。ESG には常にグローバル pcTag が割り当てられます。 |

フィードバック

フィードバック