証明書の管理

証明書とは

証明書は、個人、サーバー、会社、または別のエンティティを識別し、そのエンティティを公開キーに関連付ける電子文書です。公開キーを使用して証明書を作成すると、一致する秘密キーも生成されます。TLS では、公開キーはエンティティに送信されるデータの暗号化に使用され、秘密キーは復号に使用されます。証明書は、発行者または「親」証明書(認証局)によって、つまり、親の秘密キーによって署名されます。証明書は自己署名することもできます。TLS の交換では、証明書の発行者の有効性を確認するために証明書の階層が使用されます。この階層は信頼チェーンと呼ばれ、ルート CA 証明書(自己署名)、場合によっては複数レベルの中間 CA 証明書、およびサーバー(またはクライアント)証明書(エンドエンティティ)の 3 つのタイプで構成されます。中間証明書は、サーバー証明書を CA のルート証明書にリンクし、追加のセキュリティ層を提供する「信頼のリンク」として機能します。ルート証明書の秘密キーから開始し、信頼チェーン内の各証明書の秘密キーは、最終エンティティ証明書に最終的に署名するまで、チェーン内の次の証明書に署名して発行します。エンドエンティティ証明書は、チェーン内の最後の証明書であり、クライアント証明書またはサーバー証明書として使用されます。

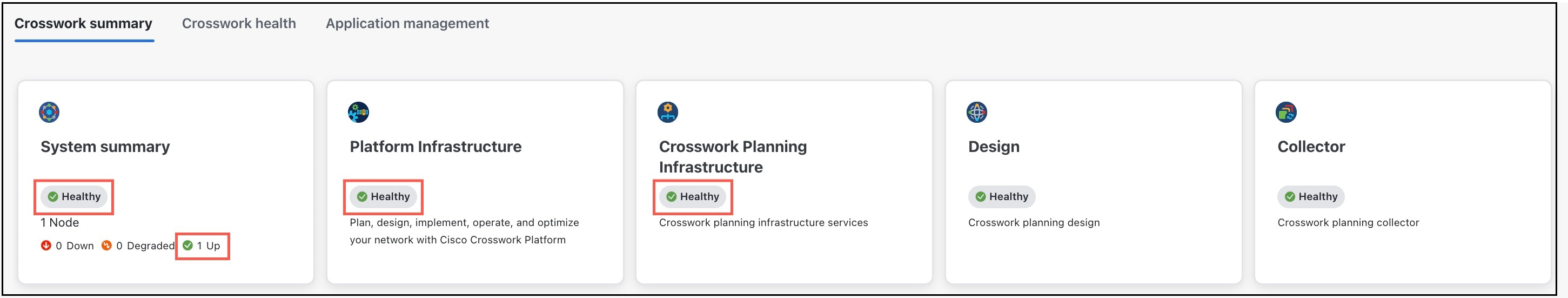

Cisco Crosswork Planningでの証明書の使用方法

Cisco Crosswork とデバイス間の通信やさまざまな Cisco Crosswork コンポーネント間の通信は、TLS プロトコルを使用して保護されます。TLS は X.509 証明書を使用して安全にデバイスを認証し、データを暗号化して送信元から接続先までその整合性を確保します。Crosswork は、生成された証明書とクライアントがアップロードした証明書を組み合わせて使用します。アップロードされた証明書は、認証局(CA)から購入するか、自己署名することができます。

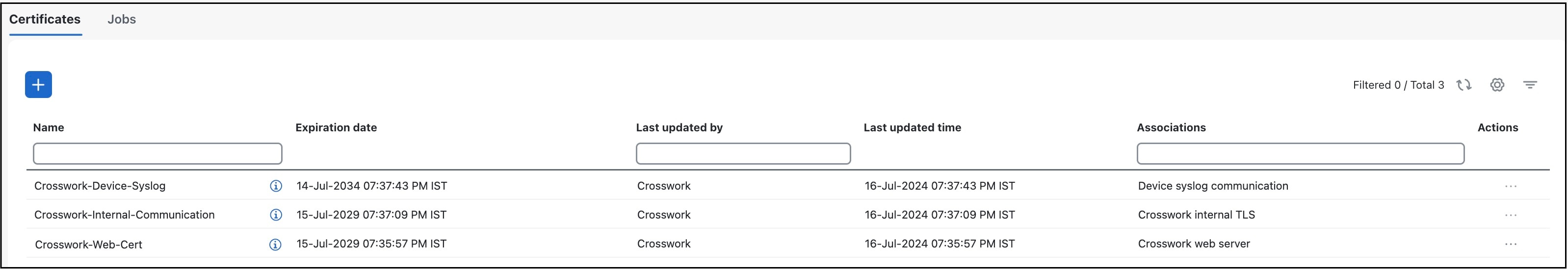

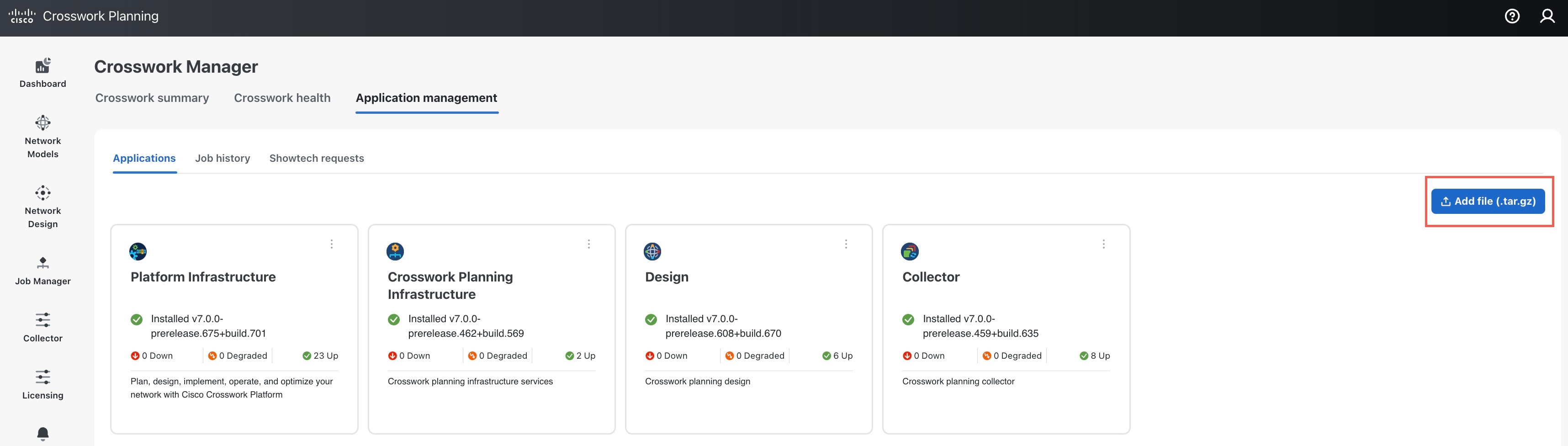

証明書管理ウィンドウ()を使用すると、証明書を表示、アップロード、および変更できます。次の図に、Cisco Crosswork Planning が提供するデフォルトの証明書を示します。

証明書のタイプと使用方法

これらの証明書は、次の表に示すように、使用例に応じて異なるプロパティを持つさまざまなロールに分類されます。

|

ロール |

UI 名 |

説明 |

サーバー |

クライアント |

許可される操作 |

デフォルトの有効期限 |

許可される有効期限 |

|---|---|---|---|---|---|---|---|

|

Crosswork 内部 TLS |

Crosswork-Internal-Communication |

|

Crosswork |

Crosswork |

ダウンロード |

5 年 |

— |

|

Crosswork Web サーバー |

Crosswork Web証明書(Crosswork-Web-Cert) サーバー認証 |

|

Crosswork Web サーバー |

ユーザーブラウザまたは API クライアント |

|

5 年 |

30 日 ~ 5 年 |

|

Crosswork デバイス Syslog |

Crosswork-Device-Syslog |

|

Device |

ダウンロード |

5 年 |

— |

Crosswork には 2 つのカテゴリロールがあります。

-

信頼チェーンのみをアップロードまたはダウンロードできるロール。

-

信頼チェーンと中間証明書およびキーの両方のアップロードまたはダウンロードを許可するロール。

新しい証明書の追加

次のロールの証明書を追加できます。

-

[セキュアLDAP通信(Secure LDAP Communication)]:ユーザーは、セキュア LDAP 証明書の信頼チェーンをアップロードします。この信頼チェーンは、LDAP サーバーを認証するために Crosswork で使用されます。この信頼チェーンがアップロードされて Crosswork 内に伝播されると、ユーザーは LDAP サーバーを追加し(LDAP サーバーの管理 を参照)、証明書を関連付けることができます。

(注) |

Cisco Crosswork は、Web 証明書を直接受信しません。中間 CA と中間キーを受け入れて新しい Web 証明書を作成し、Web ゲートウェイに適用します。 |

始める前に

-

証明書のタイプと使用方法については、「証明書のタイプと使用方法」を参照してください。

-

アップロードするすべての証明書がプライバシー強化メール(PEM)形式である必要があります。簡単に移動できるように、これらの証明書がシステム内のどこにあるかに注意してください。

-

アップロードする信頼チェーンファイルには同じファイル内の階層全体(ルート CA と中間証明書)が含まれている場合があります。場合によっては、同じファイルで複数のチェーンを使用することもできます。

-

中間キーは、PKCS1 形式または PKCS8 形式である必要があります。

手順

|

ステップ 1 |

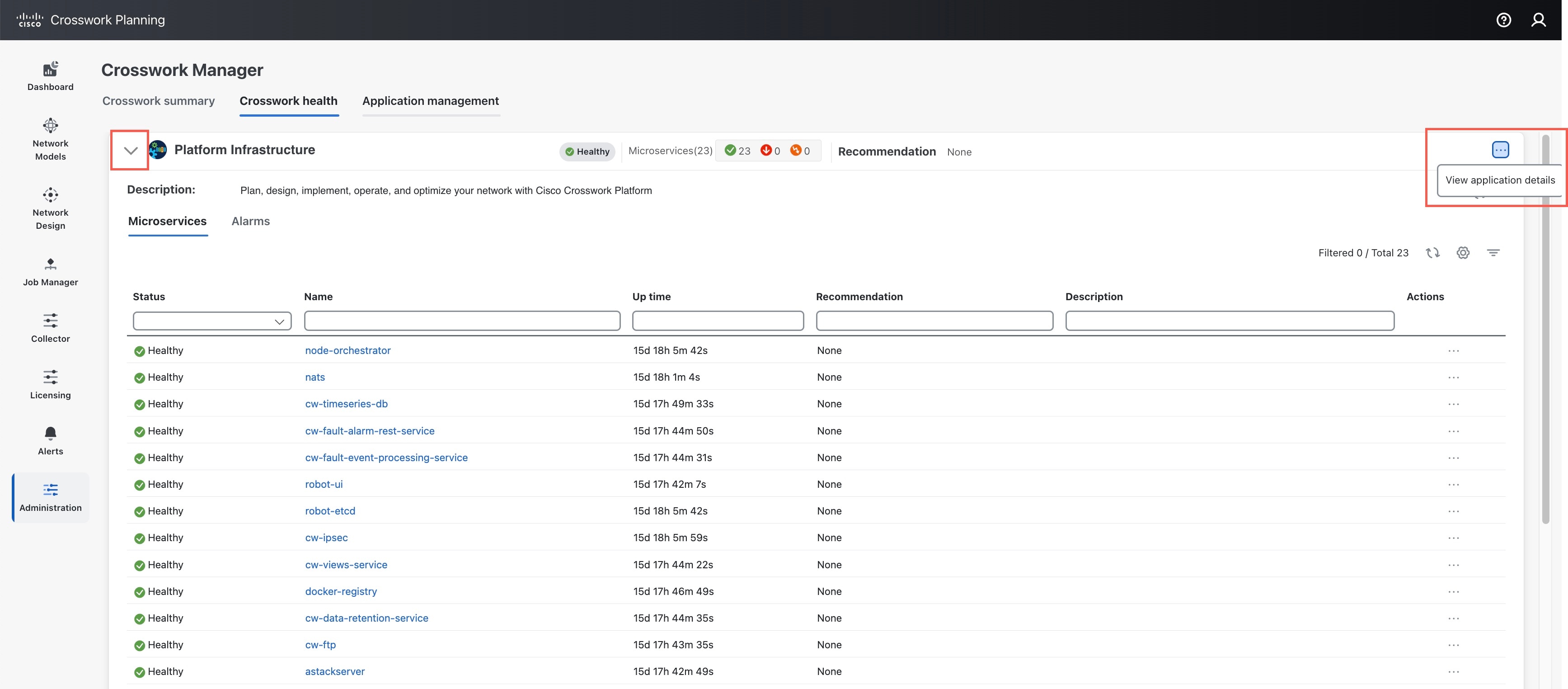

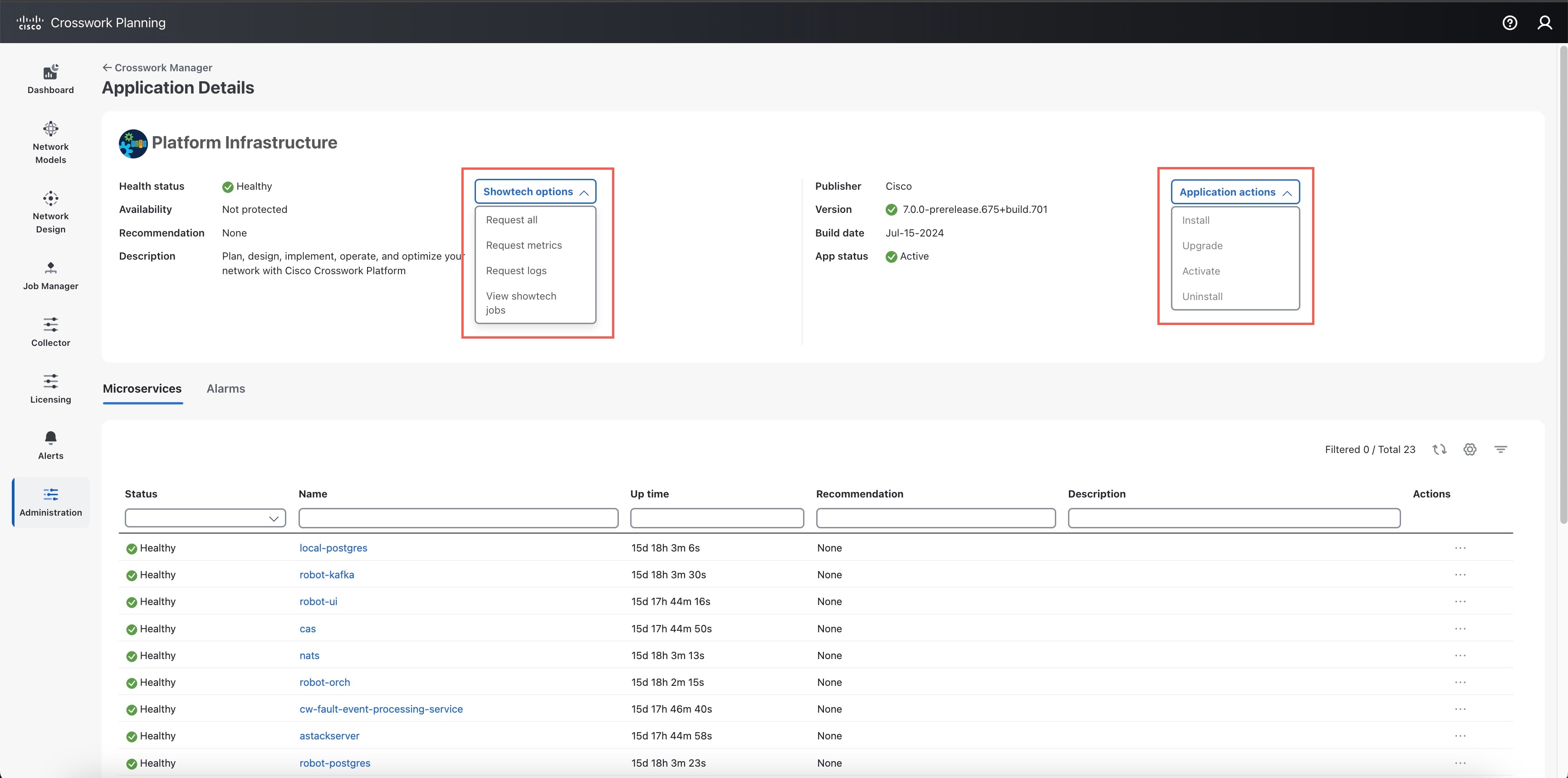

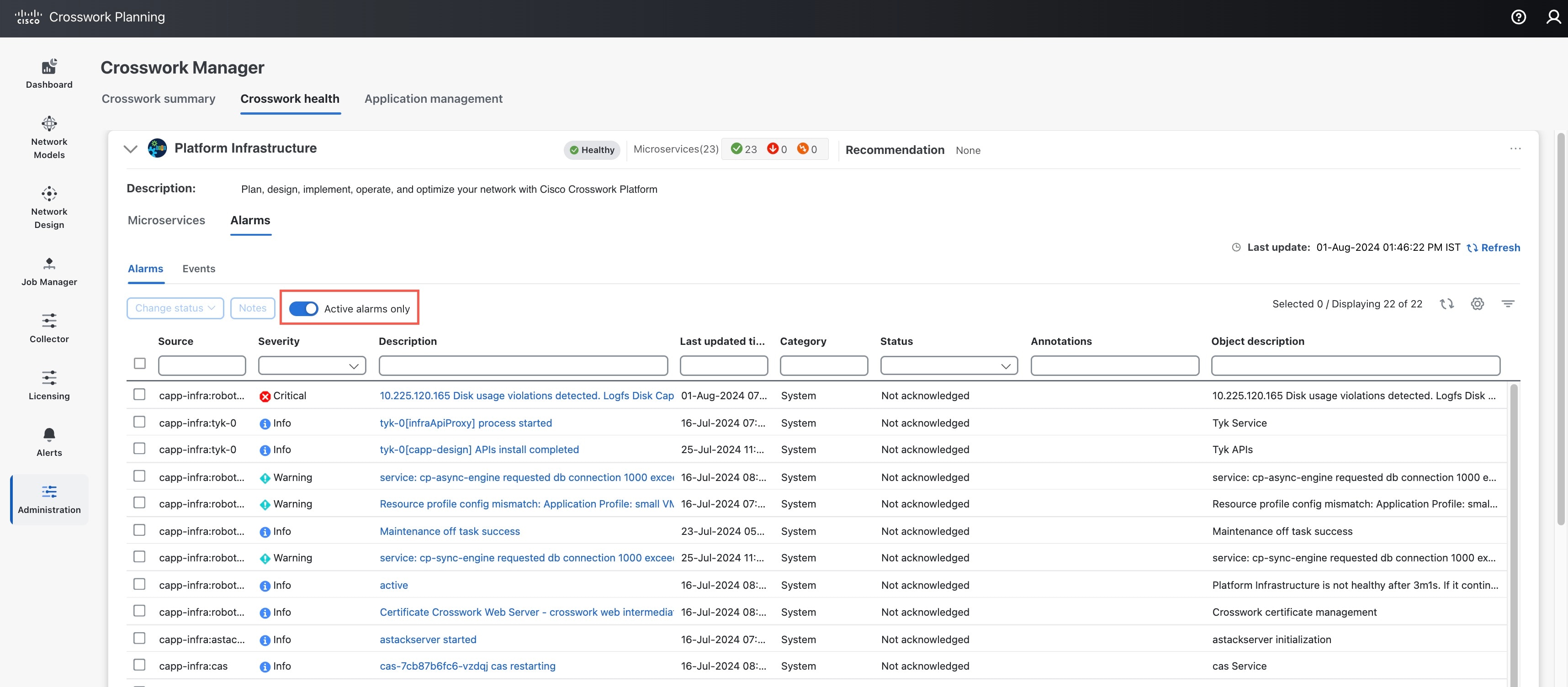

メインメニューから を選択し、 |

||

|

ステップ 2 |

署名書の一意の名前を入力します。 |

||

|

ステップ 3 |

[証明書のロール(Certificate Role)] ドロップダウンメニューから、証明書を使用する目的を選択します。

|

||

|

ステップ 4 |

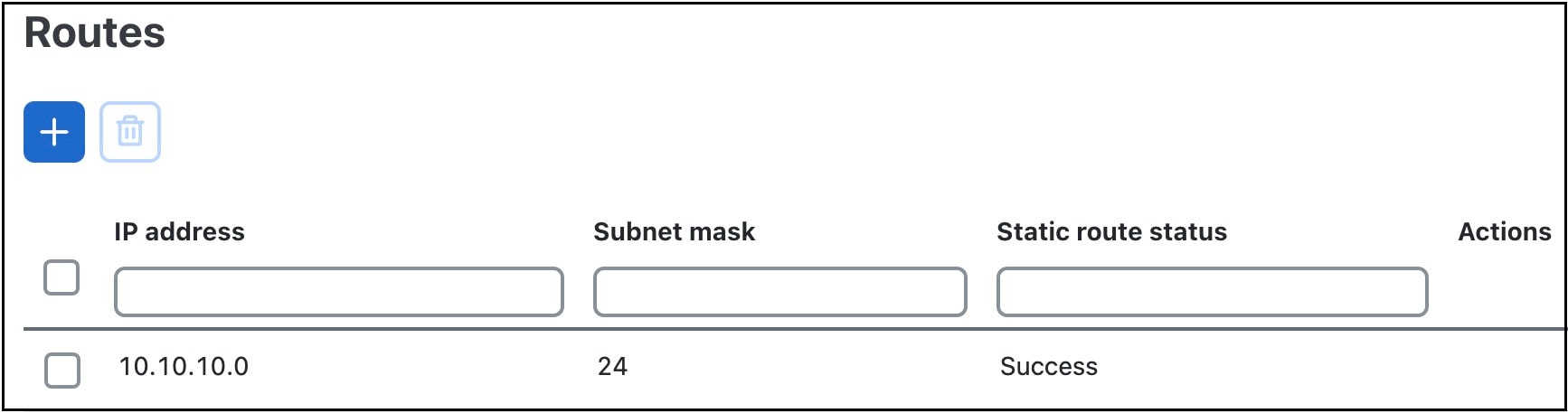

[参照(Browse)] をクリックして証明書の信頼チェーンに移動します。 |

||

|

ステップ 5 |

[保存(Save)] をクリックします。

|

証明書の編集

証明書を編集して、接続先を追加または削除したり、期限切れまたは誤って設定された証明書をアップロードおよび置換したりできます。ユーザー指定の証明書および Web 証明書を編集できます。Cisco Crosswork が提供するその他のシステム証明書は変更できず、選択できません。

手順

|

ステップ 1 |

メインメニューから、 を選択し、変更する証明書を確認します。 |

||

|

ステップ 2 |

変更する証明書で |

||

|

ステップ 3 |

必要なオプションを更新します。

|

||

|

ステップ 4 |

[保存(Save)] をクリックします。 |

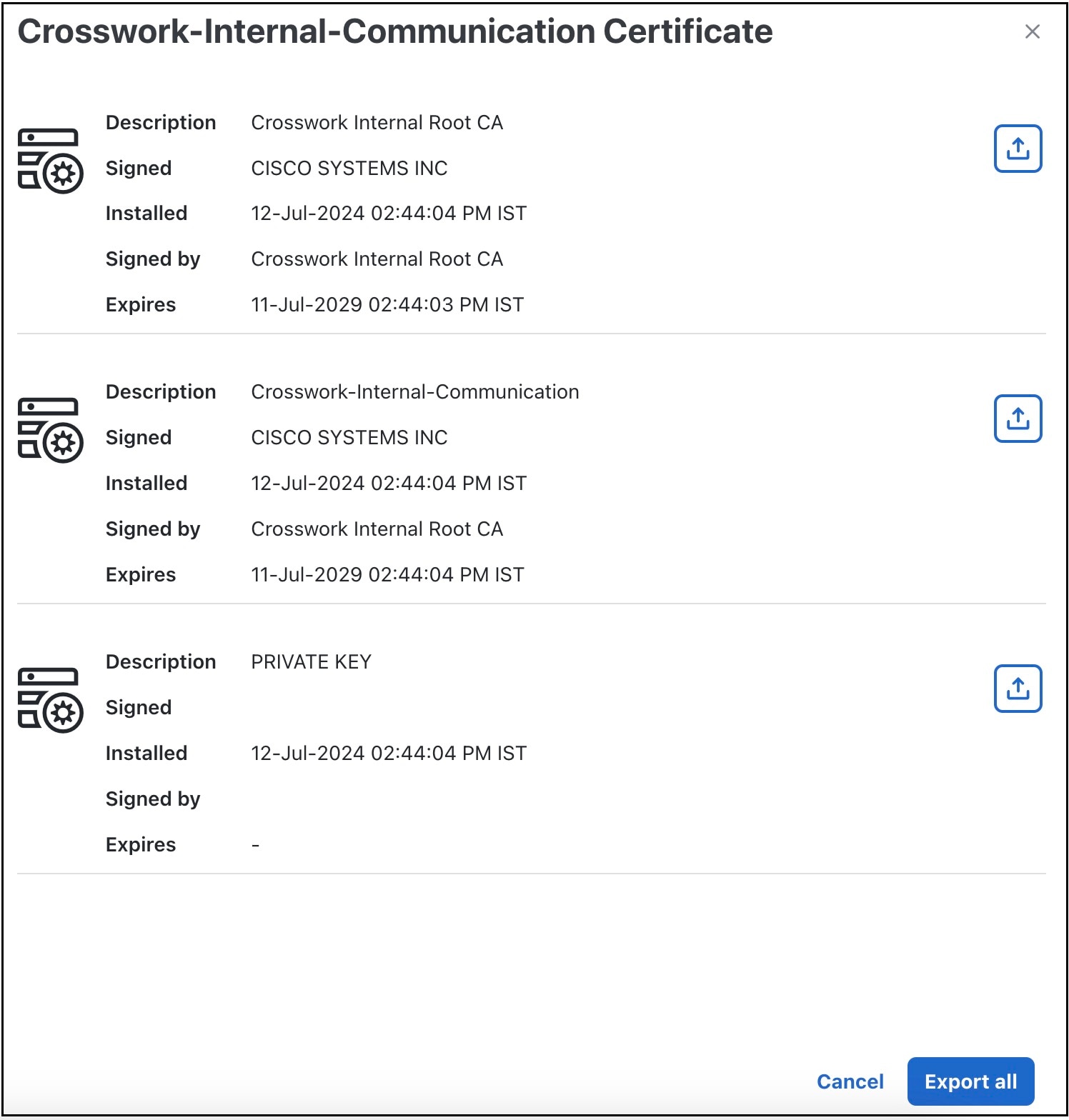

証明書のダウンロード

証明書をエクスポートするには、次の手順を実行します。

手順

|

ステップ 1 |

メインメニューから を選択します。 |

|

ステップ 2 |

ダウンロードする証明書の

|

|

ステップ 3 |

ルート証明書、中間証明書、および秘密キーを個別にダウンロードするには、 |

フィードバック

フィードバック