- ユーザ サービスのセキュリティ保護の概要

- AutoSecure

- 認証

- 認証の設定

- 認可の設定

- Standalone MAB Support

- アカウンティングの設定

- 認証プロキシの設定

- IEEE 802.1x-Flexible Authentication

- ネットワーク アドミッション コントロール

- RADIUS の設定

- AAA Dead-Server Detection

- AAA-SERVER-MIB Set Operation

- ACL Default Direction

- アクセス要求のアトリビュート スクリーニン グ

- 事前認証ユーザに対する RADIUS を使用した マルチリンク PPP のイネーブル化

- 拡張テスト コマンド

- RADIUS アカウンティング内の Framed-Route

- Offload Server Accounting Enhancement

- Per VRF AAA

- RFC-2867 RADIUS トンネル アカウンティン グ

- RADIUS アトリビュート スクリーニング

- RADIUS 集中型フィルタ管理

- RADIUS デバッグ拡張

- RADIUS 論理回線 ID

- RADIUS NAS-IP-Address アトリビュート 設定可能性

- RADIUS ルート ダウンロード

- RADIUS サーバ ロード バランシング

- 56 ビット アカウンティング セッション ID の RADIUS サポート

- ロード バランシングおよびフェールオーバー 用の RADIUS トンネル プリファレンス

- RADIUS サーバ障害発生時順序変更

- トンネル ターミネータでの RADIUS 経由での トンネル認証

- TACACS+ の設定

- Per VRF for TACACS+ Servers

- RADI US アトリビュート概要と RADIUS IETF アトリビュート

- RADIUS ベンダー固有アトリビュート

- RADIUS ベンダー固有アトリビュート (VSA)および RADIUS Disconnect-Cause アトリビュート値

- アクセス要求内の RADIUS アトリビュート 8 (Framed-IP-Address)

- RADIUS トンネル アトリビュート拡張

- セキュア シェルの設定

- リバース SSH 拡張

- セキュア コピー

- セキュア シェル バージョン 2 サポート

- SSH Terminal-Line アクセス

- Cisco IOS Login Enhancements(Login Block)

- Cisco IOS Resilient Configuration

- イメージ検証

- IP ソース トラッカー

- ロールベースの CLI アクセス

セキュリティ コンフィギュレーション ガイド:ユー ザ サービスのセキュリティ保護

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月6日

章のタイトル: トンネル ターミネータでの RADIUS 経由での トンネル認証

トンネル ターミネータでの RADIUS 経由でのトンネル認証

トンネル ターミネータでの RADIUS 経由のトンネル認証機能で、トンネル ターミネータのローカル設定ではなくリモート RADIUS サーバ経由でトンネル認証および認可を行うことができます。したがって、ユーザが L2TP access concentrator(LAC; L2TP アクセス コンセントレータ)や Layer 2 Tunneling Protocol(L2TP; レイヤ 2 トンネリング プロトコル)network server(LNS; L2TP ネットワーク サーバ)データを、LNS または LAC を着信ダイヤルインまたはダイヤルアウト L2TP トンネル終端で設定する際に、Virtual Private Dialup Network(VPDN; バーチャル プライベート ダイヤルアップ ネットワーク)で設定する必要がなくなりました。この設定情報は、リモート RADIUS サーバに追加することができ、トンネル終端での L2TP トンネル認証と認可の、より管理可能でスケーラブルなソリューションを提供します。

機能情報の確認

ご使用のソフトウェア リリースでは、このモジュールで説明されるすべての機能がサポートされているとは限りません。最新の機能情報と注意事項については、ご使用のプラットフォームとソフトウェア リリースに対応したリリース ノートを参照してください。この章に記載されている機能の詳細、および各機能がサポートされているリリースのリストについては、「トンネル ターミネータでの RADIUS 経由でのトンネル認証の機能情報」 を参照してください。

プラットフォーム サポートと Cisco IOS および Catalyst OS ソフトウェア イメージ サポートに関する情報を入手するには、Cisco Feature Navigator を使用します。Cisco Feature Navigator には、 http://tools.cisco.com/ITDIT/CFN/jsp/index.jsp からアクセスできます。Cisco.com のアカウントは必要ありません。

この章の構成

•![]() 「トンネル ターミネータでの RADIUS 経由でのトンネル認証の前提条件」

「トンネル ターミネータでの RADIUS 経由でのトンネル認証の前提条件」

•![]() 「トンネル ターミネータでの RADIUS 経由でのトンネル認証の制約事項」

「トンネル ターミネータでの RADIUS 経由でのトンネル認証の制約事項」

•![]() 「トンネル ターミネータでの RADIUS 経由でのトンネル認証に関する情報」

「トンネル ターミネータでの RADIUS 経由でのトンネル認証に関する情報」

•![]() 「トンネル ターミネータでの RADIUS 経由でのトンネル認証の設定方法」

「トンネル ターミネータでの RADIUS 経由でのトンネル認証の設定方法」

•![]() 「トンネル ターミネータでの RADIUS 経由でのトンネル認証の設定例」

「トンネル ターミネータでの RADIUS 経由でのトンネル認証の設定例」

•![]() 「トンネル ターミネータでの RADIUS 経由でのトンネル認証の機能情報」

「トンネル ターミネータでの RADIUS 経由でのトンネル認証の機能情報」

•![]() 「用語集」

「用語集」

トンネル ターミネータでの RADIUS 経由でのトンネル認証の前提条件

この機能を設定する前に、RADIUS サーバ グループを定義する必要があります。このタスクの実行に関する情報については、『 Cisco IOS Security Configuration Guide: Securing User Services 』 の 「Configuring RADIUS」を参照してください 。

(注) トンネル イニシエータの RADIUS ユーザのプロファイルのサービスタイプは、「Outbound」に設定する必要があります。

トンネル ターミネータでの RADIUS 経由でのトンネル認証の制約事項

トンネル ターミネータの RADIUS を経由したトンネル認証機能は、L2TP でのみ、つまり、Layer 2 Forwarding(L2F; レイヤ 2 転送)や Point-to-Point Tunneling Protocol(PPTP; ポイントツーポイント トンネリング プロトコル)などのプロトコルでのみ適用できます。

トンネル ターミネータでの RADIUS 経由でのトンネル認証に関する情報

トンネル ターミネータでの RADIUS 経由のトンネル認証機能により、LNS で、着信 LAC ダイヤルイン接続要求での RADIUS を使用したリモート認証および認可を実行できます。また、この機能により、L2TP LAC で、着信 L2TP LNS ダイヤルアウト接続要求での RADIUS を使用したリモート認証および認可を実行できます。

この機能を導入する前は、LNS はローカルでの L2TP トンネル認証および認可のみを実行できます。これらのプロセスでは、多数の LNS 全体を管理するのが難しい場合があります。特に、VPDN グループ数が多い場合などです。これは、LAC 情報を LNS の VDDN グループ設定で設定する必要があるためです。リモート RADIUS 認証および認可で、RADIUS サーバで LAC 設定を保存できます。これにより、この設定情報をローカルで保存しておく必要がなくなります。したがって、新しい LAC 情報を必要に応じて RADIUS サーバに追加でき、LNS グループを、RADIUS の共通ユーザ データベースを使用して認証および認可できます。

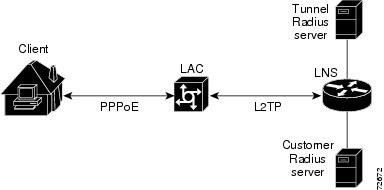

図 1 L2TP ダイヤルイン コール トポロジでの LNS リモート RADIUS トンネル認証および認可

•![]() LNS が start-control-connection request(SCCRQ)を受信すると、トンネル認証が開始され、LAC ホスト名とダミー パスワードの「cisco」を添えて RADIUS に要求を送信します(LNS で認証をローカルで行う必要があると判断された場合は、VPDN グループ設定が検索されます)。

LNS が start-control-connection request(SCCRQ)を受信すると、トンネル認証が開始され、LAC ホスト名とダミー パスワードの「cisco」を添えて RADIUS に要求を送信します(LNS で認証をローカルで行う必要があると判断された場合は、VPDN グループ設定が検索されます)。

(注) ダミー パスワードを変更するには、vpdn tunnel authorization password コマンドを使用します。

•![]() LNS から送信されたパスワードと、RADIUS サーバに設定されているパスワードが一致した場合、サーバは LAC 情報が配置された後、アトリビュート 90(Tunnel-Client-Auth-ID)およびアトリビュート 69(Tunnel-Password)を返します。一致しない場合、RADIUS サーバはアクセス拒否を返し、LNS はトンネルをドロップします。

LNS から送信されたパスワードと、RADIUS サーバに設定されているパスワードが一致した場合、サーバは LAC 情報が配置された後、アトリビュート 90(Tunnel-Client-Auth-ID)およびアトリビュート 69(Tunnel-Password)を返します。一致しない場合、RADIUS サーバはアクセス拒否を返し、LNS はトンネルをドロップします。

•![]() LNS は次のアトリビュート情報が RADIUS の応答にあるかチェックします。

LNS は次のアトリビュート情報が RADIUS の応答にあるかチェックします。

–![]() アトリビュート 90(Tunnel-Client-Auth-ID)。LAC ホスト名として使用されます。このアトリビュートが LAC ホスト名と一致しない場合、トンネルはドロップします。

アトリビュート 90(Tunnel-Client-Auth-ID)。LAC ホスト名として使用されます。このアトリビュートが LAC ホスト名と一致しない場合、トンネルはドロップします。

–![]() アトリビュート 69(Tunnel-Password)。L2TP の見出し様認証共有秘密。このアトリビュートは、SCCRQ で受け取った LAC チャレンジの Attribute-Value Pair(AVP; アトリビュートと値のペア)と比較されます。このアトリビュートが AVP と一致しない場合、トンネルはドロップします。

アトリビュート 69(Tunnel-Password)。L2TP の見出し様認証共有秘密。このアトリビュートは、SCCRQ で受け取った LAC チャレンジの Attribute-Value Pair(AVP; アトリビュートと値のペア)と比較されます。このアトリビュートが AVP と一致しない場合、トンネルはドロップします。

•![]() 両方のアトリビュートが一致した場合、L2TP トンネルが確立されます。その後、PPP ネゴシエーションとリモート クライアントでの認証を使用して操作を進めることができます。

両方のアトリビュートが一致した場合、L2TP トンネルが確立されます。その後、PPP ネゴシエーションとリモート クライアントでの認証を使用して操作を進めることができます。

(注) PPP リモート認証は、お客様が異なる可能性がある RADIUS サーバへ、個々の access-request/access-accept シーケンスにより行われます。トンネル認証は、異なるトンネル RADIUS サーバで行われる可能性があります。

新しい RADIUS アトリビュート

この機能を実装する際に役立つ、シスコ固有の新しい RADIUS アトリビュートが次の 2 つ導入されました。

•![]() Cisco:Cisco-Avpair = "vpdn:dout-dialer = <LAC dialer number>":どの LAC ダイヤラをダイヤルアウト設定で使用するかを指定します。

Cisco:Cisco-Avpair = "vpdn:dout-dialer = <LAC dialer number>":どの LAC ダイヤラをダイヤルアウト設定で使用するかを指定します。

•![]() Cisco:Cisco-Avpair = "vpdn:vpdn-vtemplate = <vtemplate number>":ダイヤルイン設定で LNS のクローニングで使用する仮想テンプレート番号を指定します(このアトリビュートは、 vpdn-group 設定の仮想テンプレートの RADIUS の複製です)。

Cisco:Cisco-Avpair = "vpdn:vpdn-vtemplate = <vtemplate number>":ダイヤルイン設定で LNS のクローニングで使用する仮想テンプレート番号を指定します(このアトリビュートは、 vpdn-group 設定の仮想テンプレートの RADIUS の複製です)。

トンネル ターミネータでの RADIUS 経由でのトンネル認証の設定方法

トンネル ターミネータ機能で RADIUS 経由でトンネル認証を設定するタスクについては、次のセクションを参照してください。一覧内の各作業は、必須と任意に分けています。

•![]() 「リモート RADIUS トンネル認証および認可での LNS または LAC の設定」(必須)

「リモート RADIUS トンネル認証および認可での LNS または LAC の設定」(必須)

•![]() 「リモート RADIUS トンネル認証 および認可設定の確認」(任意)

「リモート RADIUS トンネル認証 および認可設定の確認」(任意)

リモート RADIUS トンネル認証および認可での LNS または LAC の設定

次のタスクが、着信ダイヤルインまたはダイヤルアウト L2TP トンネル終端での LNS または LAC の設定に使用されます。

手順の概要

3.![]() aaa authorization network { default | list-name } method1 [ method2... ]

aaa authorization network { default | list-name } method1 [ method2... ]

4.![]() vpdn tunnel authorization network { method-list-name | default }

vpdn tunnel authorization network { method-list-name | default }

5.![]() vpdn tunnel authorization virtual-template vtemplate-number

vpdn tunnel authorization virtual-template vtemplate-number

6.![]() vpdn tunnel authorization password password

vpdn tunnel authorization password password

リモート RADIUS トンネル認証 および認可設定の確認

L2TP トンネルがアップしているか確認するには、EXEC モードで show vpdn tunnel コマンドを使用します。トンネルとセッションが 1 つずつ設定されている必要があります。

ステップ 1![]() LNS で debug radius コマンドをイネーブルにします。

LNS で debug radius コマンドをイネーブルにします。

ステップ 2![]() LNS で show logging コマンドをイネーブルにし、「access-accept」が出力にあり、アトリビュート 90 および 69 が、RADIUS 応答で確認できるようにします。

LNS で show logging コマンドをイネーブルにし、「access-accept」が出力にあり、アトリビュート 90 および 69 が、RADIUS 応答で確認できるようにします。

L2TP トンネルが確立され、LNS がリモート クライアントで PPP ネゴシエーションと認証を実行できるか確認するには、次の手順を実行します。

ステップ 1![]() LNS で debug ppp negotiation および debug ppp authentication コマンドをイネーブルにします。

LNS で debug ppp negotiation および debug ppp authentication コマンドをイネーブルにします。

ステップ 2![]() LNS で show logging コマンドをイネーブルにし、LNS が PPP CHAP チャレンジを受信し、PPP CHAP「SUCCESS」をクライアントに送信することを確認します。

LNS で show logging コマンドをイネーブルにし、LNS が PPP CHAP チャレンジを受信し、PPP CHAP「SUCCESS」をクライアントに送信することを確認します。

ステップ 3![]() PPP 認証が成功したら、デバッグ出力で PPP ネゴシエーションが開始されていることと LNS が LCP(IPCP)パケットを受信していること、およびネゴシエーションが成功していることを確認します。

PPP 認証が成功したら、デバッグ出力で PPP ネゴシエーションが開始されていることと LNS が LCP(IPCP)パケットを受信していること、およびネゴシエーションが成功していることを確認します。

トンネル ターミネータでの RADIUS 経由でのトンネル認証の設定例

•![]() 「L2TP Network Server(LNS; L2TP ネットワーク サーバ)設定の例」

「L2TP Network Server(LNS; L2TP ネットワーク サーバ)設定の例」

•![]() 「リモート RADIUS トンネル認証の RADIUS ユーザ プロファイルの例」

「リモート RADIUS トンネル認証の RADIUS ユーザ プロファイルの例」

L2TP Network Server(LNS; L2TP ネットワーク サーバ)設定の例

次は、LNS でリモート RADIUS トンネル認証および認可をイネーブルに設定する方法の例です。

リモート RADIUS トンネル認証の RADIUS ユーザ プロファイルの例

次は、LNS で LAC からの L2TP トンネルを終端させる RADIUS ユーザ プロファイルの例です。最初のユーザ プロファイルの最後の行は、 vpdn tunnel authorization virtual-template コマンドが使用されている場合は任意です。また、最初の RADIUS ユーザ プロファイルが L2TP ダイヤルイン向けで、2 番めの RADIUS ユーザ プロファイルが L2TP ダイヤルアウト向けの場合も任意です。

トンネル イニシエータの RADIUS ユーザのプロファイルのサービスタイプは、「Outbound」に設定する必要があります。

その他の参考資料

次のセクションで、トンネル ターミネータ機能での RADIUS 経由のトンネル認証に関連する参考資料を説明しています。

関連資料

|

|

|

|---|---|

『 Cisco IOS VPDN Configuration Guide , Release 12.4T』 |

|

『 Cisco IOS Security Configuration Guide: Securing User Services , Release 15.0』 |

規格

|

|

|

|---|---|

MIB

|

|

|

|---|---|

選択したプラットフォーム、Cisco IOS リリース、および機能セットの MIB を検索してダウンロードする場合は、次の URL にある Cisco MIB Locator を使用します。 |

RFC

|

|

|

|---|---|

シスコのテクニカル サポート

トンネル ターミネータでの RADIUS 経由でのトンネル認証の機能情報

表 1 に、この機能のリリース履歴を示します。

ご使用の Cisco IOS ソフトウェア リリースによっては、コマンドの中に一部使用できないものがあります。特定のコマンドに関するリリース情報については、コマンド リファレンス マニュアルを参照してください。

Cisco Feature Navigator を使用すると、プラットフォームおよびソフトウェア イメージのサポート情報を検索できます。Cisco Feature Navigator を使用すると、特定のソフトウェア リリース、機能セット、またはプラットフォームをサポートする Cisco IOS ソフトウェア イメージおよび Catalyst OS ソフトウェア イメージを確認できます。Cisco Feature Navigator には、 http://tools.cisco.com/ITDIT/CFN/jsp/index.jsp からアクセスできます。Cisco.com のアカウントは必要ありません。

(注) 表 1 には、一連の Cisco IOS ソフトウェア リリースのうち、特定の機能が初めて導入された Cisco IOS ソフトウェア リリースだけが記載されています。特に明記していないかぎり、その機能は、一連の Cisco IOS ソフトウェア リリースの以降のリリースでもサポートされます。

用語集

L2TP :Layer 2 Tunnel Protocol(レイヤ 2 トンネル プロトコル)。レイヤ 2 トンネル プロトコルを使用すると、ISP などのアクセス サービスが仮想トンネルを作成し、顧客のリモート サイトやリモート ユーザを企業のホーム ネットワークにリンクさせることができます。具体的には、ISP Point of Presence(POP; アクセス ポイント)にある Network Access Server(NAS; ネットワーク アクセス サーバ)がリモート ユーザと PPP メッセージを交換し、L2F または L2TP の要求や応答を使用して顧客のトンネル サーバと通信し、トンネルのセットアップを行います。

LAC :L2TP Access Concentrator(L2TP アクセス コンセントレータ)。クライアントが直接接続し、PPP フレームが L2TP Network Server(LNS; L2TP ネットワーク サーバ)にトンネリングされる Network Access Server(NAS; ネットワーク アクセス サーバ)です。LAC は、L2TP が 1 つまたは複数の LNS にトラフィックを渡すために操作するメディアのみを実装します。LAC は PPP 内で伝送されるすべてのプロトコルをトンネルすることができます。また、LAC は着信コールを開始して、発信コールを受け取ります。LAC は L2F ネットワーク アクセス サーバに似ています。

LNS :L2TP Network Server(L2TP ネットワーク サーバ)。L2TP トンネルの終端ポイントと、PPP フレームが処理され、高レイヤ プロトコルに渡されるアクセス ポイント。LNS は PPP を終端させる任意のプラットフォーム上で動作できます。LNS はサーバ側の L2TP プロトコルを処理します。L2TP は、L2TP のトンネルが到達する 1 つのメディアにのみ依存します。LNS は発信コールを開始して、着信コールを受け取ります。LNS は L2F テクノロジーのホーム ゲートウェイに似ています。

フィードバック

フィードバック