- ユーザ サービスのセキュリティ保護の概要

- AutoSecure

- 認証

- 認証の設定

- 認可の設定

- Standalone MAB Support

- アカウンティングの設定

- 認証プロキシの設定

- IEEE 802.1x-Flexible Authentication

- ネットワーク アドミッション コントロール

- RADIUS の設定

- AAA Dead-Server Detection

- AAA-SERVER-MIB Set Operation

- ACL Default Direction

- アクセス要求のアトリビュート スクリーニン グ

- 事前認証ユーザに対する RADIUS を使用した マルチリンク PPP のイネーブル化

- 拡張テスト コマンド

- RADIUS アカウンティング内の Framed-Route

- Offload Server Accounting Enhancement

- Per VRF AAA

- RFC-2867 RADIUS トンネル アカウンティン グ

- RADIUS アトリビュート スクリーニング

- RADIUS 集中型フィルタ管理

- RADIUS デバッグ拡張

- RADIUS 論理回線 ID

- RADIUS NAS-IP-Address アトリビュート 設定可能性

- RADIUS ルート ダウンロード

- RADIUS サーバ ロード バランシング

- 56 ビット アカウンティング セッション ID の RADIUS サポート

- ロード バランシングおよびフェールオーバー 用の RADIUS トンネル プリファレンス

- RADIUS サーバ障害発生時順序変更

- トンネル ターミネータでの RADIUS 経由での トンネル認証

- TACACS+ の設定

- Per VRF for TACACS+ Servers

- RADI US アトリビュート概要と RADIUS IETF アトリビュート

- RADIUS ベンダー固有アトリビュート

- RADIUS ベンダー固有アトリビュート (VSA)および RADIUS Disconnect-Cause アトリビュート値

- アクセス要求内の RADIUS アトリビュート 8 (Framed-IP-Address)

- RADIUS トンネル アトリビュート拡張

- セキュア シェルの設定

- リバース SSH 拡張

- セキュア コピー

- セキュア シェル バージョン 2 サポート

- SSH Terminal-Line アクセス

- Cisco IOS Login Enhancements(Login Block)

- Cisco IOS Resilient Configuration

- イメージ検証

- IP ソース トラッカー

- ロールベースの CLI アクセス

セキュリティ コンフィギュレーション ガイド:ユー ザ サービスのセキュリティ保護

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月6日

章のタイトル: ネットワーク アドミッション コントロール

ネットワーク アドミッション コントロール

ネットワーク アドミッション コントロール機能は、増大するワームやウイルスがビジネスのネットワークに与える脅威や影響に対応します。この機能は、顧客がセキュリティの脅威を認識して防御し、適合するのに役立つ Cisco Self-Defending Network Initiative(自己防衛型ネットワーク構想)の一部です。

Cisco Network Admission Control(NAC; ネットワーク アドミッション コントロール)機能は、その初期段階で、エンドポイントがネットワークに接続しようとしたときに Cisco ルータがアクセス権限を制限できるようにします。このアクセスの決定は、現在のアンチウイルスの状態などのエンドポイント装置の情報に基づいて行うことができます。アンチウイルスの状態には、アンチウイルス ソフトウェアのバージョン、ウイルス定義、およびスキャン エンジンのバージョンなどの情報が含まれます。

ネットワーク アドミッション コントロール システムにより、非準拠デバイスのアクセスの拒否、検疫エリアへの配置、またはコンピューティング リソースへの制限付きアクセスの許可が可能になり、非セキュアなノードからネットワークに感染するのを防ぐことができます。

Cisco NAC プログラムの主要なコンポーネントは Cisco Trust Agent です。このコンポーネントはエンドポイント システムに常駐して、ネットワーク上の Cisco ルータと通信します。Cisco Trust Agent は、使用されているアンチウイルス ソフトウェアなどのセキュリティ状態の情報を収集し、この情報を Cisco ルータに送信します。次に、この情報は、Cisco Secure Access Control Server(ACS)にリレーされ、そこでアクセス コントロールが決定されます。ACS は、Cisco ルータに、エンドポイントに対し強制を実施するよう指示します。

機能情報の確認

ご使用のソフトウェア リリースでは、このモジュールで説明されるすべての機能がサポートされているとは限りません。最新の機能情報と注意事項については、ご使用のプラットフォームとソフトウェア リリースに対応したリリース ノートを参照してください。この章に記載されている機能の詳細、および各機能がサポートされているリリースのリストについては、「ネットワーク アドミッション コントロールの機能情報」 を参照してください。

プラットフォーム サポートと Cisco IOS および Catalyst OS ソフトウェア イメージ サポートに関する情報を入手するには、Cisco Feature Navigator を使用します。Cisco Feature Navigator には、 http://tools.cisco.com/ITDIT/CFN/jsp/index.jsp からアクセスできます。Cisco.com のアカウントは必要ありません。

この章の構成

•![]() 「ネットワーク アドミッション コントロールの前提条件」

「ネットワーク アドミッション コントロールの前提条件」

•![]() 「ネットワーク アドミッション コントロールの制約事項」

「ネットワーク アドミッション コントロールの制約事項」

•![]() 「ネットワーク アドミッション コントロールの設定方法」

「ネットワーク アドミッション コントロールの設定方法」

•![]() 「ネットワーク アドミッション コントロールの機能情報」

「ネットワーク アドミッション コントロールの機能情報」

•![]() 「用語集」

「用語集」

ネットワーク アドミッション コントロールの前提条件

•![]() Cisco IOS ルータでは、Cisco IOS ソフトウェア リリース 12.3(8)T 以降を実行する必要があります。

Cisco IOS ルータでは、Cisco IOS ソフトウェア リリース 12.3(8)T 以降を実行する必要があります。

•![]() エンドポイント装置(PC や ラップトップなど)には Cisco Trust Agent をインストールする必要があります。

エンドポイント装置(PC や ラップトップなど)には Cisco Trust Agent をインストールする必要があります。

•![]() Authentication, Authorization, and Accounting(AAA; 認証、認可、アカウンティング)には Cisco Secure ACS が必要です。

Authentication, Authorization, and Accounting(AAA; 認証、認可、アカウンティング)には Cisco Secure ACS が必要です。

•![]() Access Control List(ACL; アクセス コントロール リスト)および AAA の設定に関する豊富な知識と技術が必要です。

Access Control List(ACL; アクセス コントロール リスト)および AAA の設定に関する豊富な知識と技術が必要です。

ネットワーク アドミッション コントロールの制約事項

ネットワーク アドミッション コントロールの概要

ネットワーク アドミッション コントロール機能を設定する前に、次の概念を理解しておく必要があります。

•![]() 「修復」

「修復」

•![]() 「ネットワーク アドミッション コントロールと認証プロキシ」

「ネットワーク アドミッション コントロールと認証プロキシ」

ウイルスの感染とネットワークへの影響

ウイルスの感染は、ネットワークに対する重大なセキュリティ違反のうち、単独では最大の原因であり、経済的に多大な損失をもたらすことが少なくありません。ウイルス感染源は非セキュアなエンドポイント(PC、ラップトップ、およびサーバなど)にあります。エンドポイントにアンチウイルス ソフトウェアがインストールされている場合でも、そのソフトウェアがディセーブルになっている場合がよくあります。ソフトウェアがイネーブルになっていても、エンドポイントに最新のウイルス定義やスキャン エンジンがない場合もあります。セキュリティのリスクを拡大するのは、アンチウイルス ソフトウェアをインストールしていない装置です。現在のアンチウイルス ベンダーは、アンチウイルス ソフトウェアを簡単にディセーブルにできないようにしていますが、古いウイルス定義やスキャン エンジンのリスクには対応していません。

ネットワーク アドミッション コントロールのしくみ

通常、エンドポイント システムまたはクライアントは、PC、ラップトップ、ワークステーション、およびサーバなどのネットワーク上のホストになっています。エンドポイント システムは潜在的なウイルス感染源であるため、ネットワーク アクセスを許可する前に、これらのアンチウイルスの状態を検証する必要があります。エンドポイントがアップストリームのシスコ ネットワーク アクセス装置(通常は Cisco IOS ルータ)を介してネットワークに IP 接続しようとすると、ルータはエンドポイントにアンチウイルスの状態を要求します。エンドポイント システムは Cisco Trust Agent と呼ばれるクライアントを実行して、エンド デバイスからアンチウイルスの状態に関する情報を収集し、その情報をシスコのネットワーク アクセス装置に転送します。次に、この情報は Cisco Secure ACS に送信されます。ACS では、エンドポイントのアンチウイルスの状態を検証し、アクセス コントロールを決定して、シスコ ネットワーク アクセス装置に返します。ネットワーク デバイスでは、エンド デバイスの許可、拒否、または検疫が行われます。Cisco Secure ACS では、エンドポイントのアンチウイルスの状態を評価する際に、バックエンドのアンチウイルス ベンダー固有のサーバを順に使用することもできます。

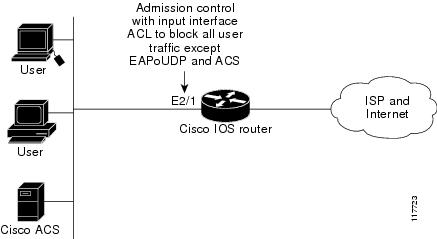

図 1 に、Cisco Network Admission Control の動作を示します。

図 1 Cisco IOS Network Admission Control システム

ネットワーク アクセス装置

通常、Network Access Device(NAD; ネットワーク アクセス装置)は、Cisco IOS ルータ(レイヤ 3 Extensible Authentication Protocol over User Datagram Protocol(EAPoUDP)アクセス ポイント)であり、インターネットやリモートの企業ネットワークなどの外部ネットワークに接続しています。Cisco Network Admission Control 機能にはインターセプト ACL がある場合があります。インターセプト ACL は、ネットワーク アドミッション用に代行受信される接続を決定します。アクセス リストと一致するエンドポイントからの接続はネットワーク アドミッション コントロールによって代行受信され、ネットワーク アクセスを許可する前に、レイヤ 3 アソシエーションに対してアンチウイルスの状態が要求されます。

Cisco Trust Agent

Cisco Trust Agent は、エンドポイント システムで実行される専門のソフトウェアです。Cisco Trust Agent は、エンドポイント システムのアンチウイルスの状態に関するルータからの要求に応答します。エンドポイント システムが Cisco Trust Agent を実行していない場合、ネットワーク アクセス装置(ルータ)はそのエンドポイント システムを「クライアントレス」として分類します。ネットワーク アクセス装置は EOU clientless ユーザ名と EOU clientless パスワードを使用します。これは、Cisco Secure ACS での検証のためにエンドポイント システムのクレデンシャルとしてネットワーク アクセス装置に設定されます。このユーザ名に関連付けられるポリシー アトリビュートは、エンドポイント システムに対して実行されます。

Cisco Secure ACS

Cisco Secure ACS は、業界標準の RADIUS 認証プロトコルを使用して、ネットワーク アドミッション コントロールに認証、認可、およびアカウンティング サービスを提供します。Cisco Secure ACS は、エンドポイント システムのアンチウイルスのクレデンシャルに基づいて、ネットワーク アクセス装置にアクセス コントロールの決定を返します。

RADIUS の cisco_av_pair Vendor-Specific Attributes(VSA; ベンダー固有アトリビュート)を使用して、Cisco Secure ACS に次の Attribute-Value ペア(AV ペア)を設定できます。AV ペアは、他のアクセス コントロール アトリビュートと一緒にネットワーク アクセス装置に送信されます。

•![]() url-redirect:AAA クライアントが HTTP 要求を代行受信し、それを新しい URL にリダイレクトできるようにします。このリダイレクションは、ポスチャ検証の結果、ネットワーク アクセス コントロールのエンドポイントが修復 Web サーバで利用可能なアップデートまたはパッチが必要となる場合に特に便利です。たとえば、新しいウイルスの Directory Administration Tool(DAT)ファイルまたはオペレーティング システムのパッチをダウンロードして適用する場合に、修復 Web サーバにユーザをリダイレクトすることができます(次の例を参照してください)。

url-redirect:AAA クライアントが HTTP 要求を代行受信し、それを新しい URL にリダイレクトできるようにします。このリダイレクションは、ポスチャ検証の結果、ネットワーク アクセス コントロールのエンドポイントが修復 Web サーバで利用可能なアップデートまたはパッチが必要となる場合に特に便利です。たとえば、新しいウイルスの Directory Administration Tool(DAT)ファイルまたはオペレーティング システムのパッチをダウンロードして適用する場合に、修復 Web サーバにユーザをリダイレクトすることができます(次の例を参照してください)。

•![]() posture-token:Cisco Secure ACSが、ポスチャ確認で取得した System Posture Token(SPT)のテキスト バージョンを送信できるようにします。SPT は常に数値形式で送信されます。posture-token AV ペアを使用すると、AAA クライアントでポスチャ検証要求の結果を簡単に表示できます(次の例を参照してください)。

posture-token:Cisco Secure ACSが、ポスチャ確認で取得した System Posture Token(SPT)のテキスト バージョンを送信できるようにします。SPT は常に数値形式で送信されます。posture-token AV ペアを使用すると、AAA クライアントでポスチャ検証要求の結果を簡単に表示できます(次の例を参照してください)。

有効な SPT は次のとおりです(最善のものから順に示します)。

•![]() status-query-timeout:AAA クライアントの status-query のデフォルト値をユーザが指定した値(秒)で上書きします(次の例を参照してください)。

status-query-timeout:AAA クライアントの status-query のデフォルト値をユーザが指定した値(秒)で上書きします(次の例を参照してください)。

Cisco IOS ソフトウェアがサポートする AV ペアの詳細については、ご使用の AAA クライアントに実装されている Cisco IOS ソフトウェア リリースのマニュアルを参照してください。

修復

ネットワーク アドミッション コントロールは、任意の HTTP 要求をエンドポイント装置から指定されたリダイレクト アドレスにリダイレクトする HTTP リダイレクションをサポートします。このサポート メカニズムにより、すべての HTTP 要求は発信元から指定された Web ページ(URL)にリダイレクトされ、そこで最新のアンチウイルス ファイルをダウンロードできます。HTTP リダイレクションが機能するには、ACS で「url-redirect」VSA の値を設定し、それに応じてエンドポイント システムのアクセスを許可するダウンロード可能な ACL のアクセス コントロール エントリをリダイレクト URL アドレスに関連付ける必要があります。url-redirect VSA の値が設定され、アクセス コントロール エントリが関連付けられたら、IP アドミッション インターセプト ACL に一致する HTTP 要求は、指定されたリダイレクト URL アドレスにリダイレクトされます。

ネットワーク アドミッション コントロールと認証プロキシ

ネットワーク アドミッション コントロールと認証プロキシを、特定のインターフェイスの同じホスト セットに設定することができます。それぞれのケースで、IP アドミッションの EAPoUDP と認証プロキシのインターセプト ACL が同じである必要があります。プロキシ認証を使用する IP アドミッション プロキシを最初に設定し、その後で IP アドミッション コントロールを設定する必要があります。

NAC MIB

NAC MIB 機能は、NAC サブシステムに Simple Network Management Protocol(SNMP; 簡易ネットワーク管理プロトコル)のサポートを追加します。管理者は、SNMP コマンド(get および set 操作)を使用して、NAD の NAC セッションをモニタおよび制御することができます。

SNMP の get および set 操作の詳細については、 「その他の参考資料」 の 「関連資料」 を参照してください。

SNMP Get 操作および Set 操作と Cisco CLI の相互関係

NAC MIB(CISCO-NAC-NAD-MIB.my)のオブジェクト テーブルにあるほとんどのオブジェクトは、NAD のセットアップに適用できるさまざまな EAPoUDP およびセッション パラメータを表しています。SNMP のさまざまな get 操作および set 操作を実行することによって、これらのプロパティを表示したり変更できます。また、対応する Command-Line Interface(CLI; コマンドライン インターフェイス)をルータに設定することで、多くのテーブル オブジェクトの値を表示したり変更することもできます。たとえば、SNMP get 操作を cnnEOUGlobalObjectsGroup テーブルで実行したり、 show eou コマンドをルータに設定したりすることができます。SNMP get 操作で取得されるパラメータ情報は、 show eou コマンドの出力と同じです。同様に、SNMP get 操作を cnnEouIfConfigTable で実行すると、 show eou コマンドの出力にも表示可能なインターフェイス固有のパラメータが提供されます。

SNMP set 操作は、対応する CLI コマンドがあるテーブル オブジェクトに使用できます。これを使用してテーブル オブジェクトの値を変更できます。たとえば、cnnEouHostValidateAction MIB テーブルの cnnEouHostValidateAction オブジェクトの値の範囲を 2 に変更するには、SNMP set 操作を実行するか、ルータに eou initialize all コマンドを設定します。

NAC MIB の出力例については、 「ネットワーク アドミッション コントロールの設定例」 の 「NAC MIB の出力:例」 を参照してください。

セッションの初期化と再検証

NAC を使用すると、管理者は次の CLI コマンドを使用してセッションの初期化と再検証を実行できます。

•![]() eou initialize authentication clientless

eou initialize authentication clientless

•![]() eou initialize authentication eap

eou initialize authentication eap

•![]() eou initialize authentication static

eou initialize authentication static

•![]() eou initialize ip { ip-address }

eou initialize ip { ip-address }

•![]() eou initialize mac { mac-address }

eou initialize mac { mac-address }

•![]() eou initialize posturetoken { string }

eou initialize posturetoken { string }

•![]() eou revalidate authentication clientless

eou revalidate authentication clientless

•![]() eou revalidate authentication eap

eou revalidate authentication eap

•![]() eou revalidate authentication static

eou revalidate authentication static

•![]() eou revalidate ip { ip-address }

eou revalidate ip { ip-address }

•![]() eou revalidate mac { mac-address }

eou revalidate mac { mac-address }

•![]() eou revalidate posturetoken { string }

eou revalidate posturetoken { string }

また、cnnEouHostValidateAction テーブルのオブジェクトに SNMP set 操作を実行することで、初期化と再検証のアクションを実行することもできます。セッションの初期化と再検証の詳細については、 「cnnEouHostValidateAction テーブル オブジェクトに関連する CLI コマンド」 を参照してください。

cnnEouHostValidateAction テーブル オブジェクトに対して実行可能な変更に関連する CLI コマンドの例については、 「ネットワーク アドミッション コントロールの設定例」 の 「NAC MIB の出力:例」 を参照してください。

Session-Specific 情報

NAC MIB では、cnnEouHostQueryTable と cnnEouHostResultTable を使用して session-specific の詳細を表示する方法を用意しています。クエリーを作成するには、cnnEouHostQueryTable を使用します。クエリーは、 show eou ip { ip-address } コマンドと同じ形式です(つまり、IP アドレスは show eou ip コマンドの場合と同様(例:10.1.1.1)に表示されます)。管理者は、cnnEouHostQueryTable のオブジェクトに対して SNMP set 操作を使用して、クエリーを作成する必要があります。クエリーの結果は cnnEouHostResultTable の行として保存されます。session-specific の詳細の表示については、 「MIB クエリーの結果の表示」 を参照してください。

show コマンドを使用した MIB オブジェクト情報の表示

CLI コマンド show eou 、 show eou all 、 show eou authentication 、 show eou initialize 、 show eou ip 、 show eou mac 、 show eou posturetoken、show eou revalidate 、および show ip device tracking all を使用すると、SNMP get 操作を使用した場合の CISCO-NAC-NAD-MIB テーブルと同じ出力情報が得られます。

MIB オブジェクト テーブルでも表示可能な show コマンドの出力情報の例については、 「ネットワーク アドミッション コントロールの設定例」 の 「NAC MIB の出力:例」 を参照してください。

ネットワーク アドミッション コントロールの設定方法

•![]() 「ACL およびアドミッション コントロールの設定」(必須)

「ACL およびアドミッション コントロールの設定」(必須)

•![]() 「グローバルな EAPoUDP の値の設定」(任意)

「グローバルな EAPoUDP の値の設定」(任意)

•![]() 「インターフェイス固有の EAPoUDP アソシエーションの設定」(任意)

「インターフェイス固有の EAPoUDP アソシエーションの設定」(任意)

•![]() 「EAPoUDP の AAA の設定」(任意)

「EAPoUDP の AAA の設定」(任意)

•![]() 「アイデンティティ プロファイルとポリシーの設定」(必須)

「アイデンティティ プロファイルとポリシーの設定」(必須)

•![]() 「インターフェイスに関連付けられた EAPoUDP セッションのクリア」(任意)

「インターフェイスに関連付けられた EAPoUDP セッションのクリア」(任意)

•![]() 「ネットワーク アドミッション コントロールの確認」(任意)

「ネットワーク アドミッション コントロールの確認」(任意)

•![]() 「ネットワーク アドミッション コントロールのトラブルシューティング」(任意)

「ネットワーク アドミッション コントロールのトラブルシューティング」(任意)

•![]() 「CISCO-NAC-NAD-MIB を使用した NAC のモニタおよび制御」(任意)

「CISCO-NAC-NAD-MIB を使用した NAC のモニタおよび制御」(任意)

ACL およびアドミッション コントロールの設定

ネットワーク アドミッション コントロールは、すべてのインターフェイスの着信方向に適用されます。ネットワーク アドミッション コントロールをインターフェイスの着信に適用すると、ネットワーク アドミッション コントロールはルータを介してインターセプト エンド システムの最初の IP 接続を代行受信します。

図 1 に、LAN インターフェイスで適用される IP アドミッション コントロールを示します。ルータを介して最初の IP 接続が行われるときに、すべてのネットワーク装置でアンチウイルスの状態を検証する必要があります。それまでは、エンドポイント システムからのすべてのトラフィック(EAPoUDP および Cisco Secure ACS のトラフィックを除く)はインターフェイスでブロックされます。

次に、エンドポイント システムには、EAPoUDP アソシエーションのアンチウイルスの状態が要求されます。Cisco Secure ACS によって評価されたときに、エンドポイント システムがネットワーク アドミッション コントロール ポリシーに準拠していれば、エンドポイント システムはネットワークにアクセスすることができます。エンドポイント システムが準拠していなかった場合、その装置はアクセスを拒否されるか、検疫されます。

インターセプト ACL を設定するには、次の手順の詳細を実行します。

この設定では、インターセプト ACL は「101」として定義され、インターセプト ACL は IP アドミッション コントロール ルール「greentree」に関連付けられます。192.50.0.0 のネットワークを宛先とするすべての IP トラフィックが検証の対象となります。また、ステップ 5 以降では、インターセプト ACL はネットワーク アドミッション コントロールに関連付けられたインターフェイスに対する着信に適用されます。通常、この ACL は、エンドポイント システムが検証されるまでエンドポイント システムへのアクセスをブロックします。この ACL はデフォルト アクセス リストと呼ばれます。

手順の概要

3.![]() access-list access-list-number { permit | deny } protocol source destination

access-list access-list-number { permit | deny } protocol source destination

4.![]() ip admission name admission-name [ eapoudp | proxy { ftp | http | telnet }] [ list { acl | acl-name }]

ip admission name admission-name [ eapoudp | proxy { ftp | http | telnet }] [ list { acl | acl-name }]

7.![]() ip admission admission-name

ip admission admission-name

9.![]() access-list access-list-number { permit | deny } protocol source destination

access-list access-list-number { permit | deny } protocol source destination

10.![]() ip access-group { access-list-number | access-list-name } in

ip access-group { access-list-number | access-list-name } in

手順の詳細

グローバルな EAPoUDP の値の設定

手順の概要

3.![]() eou { allow | clientless | default | initialize | logging | max-retry | port | rate-limit | revalidate | timeout }

eou { allow | clientless | default | initialize | logging | max-retry | port | rate-limit | revalidate | timeout }

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

eou { allow | clientless | default | initialize | logging | max-retry | port | rate-limit | revalidate | timeout } |

インターフェイス固有の EAPoUDP アソシエーションの設定

ネットワーク アドミッション コントロールに関連付けられた特定のインターフェイスに変更またはカスタマイズ可能な EAPoUDP アソシエーションを設定するには、次の手順を実行します。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

||

eou [ default | max-retry | revalidate | timeout ] |

特定のインターフェイスの EAPoUDP アソシエーションをイネーブルにします。 |

EAPoUDP の AAA の設定

手順の概要

4.![]() aaa authentication eou default enable group radius

aaa authentication eou default enable group radius

5.![]() aaa authorization network default group radius

aaa authorization network default group radius

手順の詳細

アイデンティティ プロファイルとポリシーの設定

アイデンティティとは、ローカル プロファイルとポリシーの設定の指定に使用される共通のインフラストラクチャです。アイデンティティ プロファイルを使用すると、IP アドレス、MAC アドレス、またはデバイス タイプに基づいて、個々のデバイスをスタティックに認可または検証できます。スタティックに認証されたそれぞれのデバイスを、ネットワーク アクセス コントロール アトリビュートを指定したローカル ポリシーと関連付けることができます。 identity profile コマンドを使用してホストを「例外リスト」に追加し、 identity policy コマンドを使用して対応するポリシーをそのホストに関連付けます。

クライアントがアイデンティティに含まれる(つまり、クライアントが例外リストに記載されている)場合、そのクライアントのステータスはアイデンティティの設定に基づいて設定されます。クライアントではポスチャ検証処理を実行する必要はありません。また、関連するアイデンティティ ポリシーがそのクライアントに適用されます。

手順の概要

4.![]() device { authorize { ip address ip-address { policy policy-name } | mac-address mac-address | type { cisco | ip | phone }} | not-authorize }

device { authorize { ip address ip-address { policy policy-name } | mac-address mac-address | type { cisco | ip | phone }} | not-authorize }

6.![]() identity policy policy-name [ access-group group-name | description line-of-description | redirect url | template [ virtual-template interface-name ]]

identity policy policy-name [ access-group group-name | description line-of-description | redirect url | template [ virtual-template interface-name ]]

10.![]() ip access-list extended access-list-name

ip access-list extended access-list-name

11.![]() { permit | deny } source source-wildcard destination destination-wildcard

{ permit | deny } source source-wildcard destination destination-wildcard

手順の詳細

インターフェイスに関連付けられた EAPoUDP セッションのクリア

特定のインターフェイスに関連付けられた EAPoUDP セッション、または NAD の EAPoUDP セッションをクリアするには、次の手順を実行します。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

ネットワーク アドミッション コントロールの確認

EAP および EAPoUDP のメッセージまたはセッションを確認するには、次の手順を実行します。 show コマンドは、他の show コマンドには依存せず、どんな順番でも使用できます。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

ネットワーク アドミッション コントロールの設定、またはネットワーク アドミッションのキャッシュ エントリを表示します。 |

ネットワーク アドミッション コントロールのトラブルシューティング

次のコマンドを使用して、EAP および EAPoUDP のメッセージまたはセッションに関する情報を表示できます。 debug コマンドは、他の debug コマンドには依存せず、どんな順番でも使用できます。

手順の概要

2.![]() debug eap { all | errors | packets | sm }

debug eap { all | errors | packets | sm }

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

debug eou { all | eap | errors | packets | sm } |

||

|

|

CISCO-NAC-NAD-MIB を使用した NAC のモニタおよび制御

•![]() 「cnnEouHostValidateAction テーブル オブジェクトに関連する CLI コマンド」

「cnnEouHostValidateAction テーブル オブジェクトに関連する CLI コマンド」

•![]() 「cnnEouIfConfigTable オブジェクトに関連する CLI コマンド」

「cnnEouIfConfigTable オブジェクトに関連する CLI コマンド」

cnnEouGlobalObjectsGroup テーブル オブジェクトに関連する CLI コマンド

SNMP get または set 操作を実行して、cnnEouGlobalObjectsGroup テーブルにあるオブジェクトの値の範囲に関する情報を取得または変更できます。同じ情報は、 show eou コマンドの出力でも表示できます。 表 1 に、一部のグローバル設定オブジェクトと、その値を取得または変更するのに必要な SNMP get および set 操作の例を示します。

show eou コマンドの出力例については、「show eou」を参照してください。

|

|

|

|---|---|

cnnEouIfConfigTable オブジェクトに関連する CLI コマンド

cnnEouIfConfigTable にあるオブジェクトの値の範囲に関する情報を取得するには、SNMP get 操作を実行します。同じ情報は、 show eou コマンドの出力でも表示できます。 表 2 に、一部のインターフェイス固有の設定オブジェクトと、その値を取得するのに必要な SNMP get 操作の例を示します。

|

|

|

|---|---|

cnnEouIfTimeoutAAA オブジェクトに対して get 操作を実行します。 |

|

cnnEouHostValidateAction テーブル オブジェクトに関連する CLI コマンド

CLI を実行するか、cnnEouHostValidateAction テーブルに対して SNMP set 操作を使用すると、EOU セッションを初期化または再検証できます。

次に、MIB オブジェクトに関連する一部の例(CLI コマンドの一覧)を示します。

すべてのセッションの EOU の初期化を実行するには、 eou initialize all コマンドを使用するか、cnnEouHostValidateAction オブジェクトに対して SNMP set 操作を使用します。このオブジェクトには数値 2 を設定する必要があります。

eou initialize authentication clientless

認証タイプが「クライアントレス」のセッションの EOU の初期化を実行するには、 eou initialize authentication clientless コマンドを使用するか、cnnEouHostValidateAction オブジェクトに対して SNMP set 操作を使用します。このオブジェクトには数値 3 を設定する必要があります。

特定のセッションの EOU の初期化を実行するには、 eou initialize ip { ip-address } コマンドを使用します。

SNMP 操作を使用して同じ結果を得るには、cnnEouHostValidateAction MIB テーブルに次の 3 つのオブジェクトを設定する必要があります。

•![]() cnnEouHostValidateAction:値の範囲を設定する必要があります。

cnnEouHostValidateAction:値の範囲を設定する必要があります。

•![]() cnnEouHostValidateIpAddrType:IP アドレスのタイプを設定する必要があります。現在 NAC でサポートされているアドレス タイプは IPv4 のみであるため、この値を Ipv4 に設定する必要があります(この値は、cnnEouHostValidateIPAddr オブジェクトに設定されるアドレス タイプです)。

cnnEouHostValidateIpAddrType:IP アドレスのタイプを設定する必要があります。現在 NAC でサポートされているアドレス タイプは IPv4 のみであるため、この値を Ipv4 に設定する必要があります(この値は、cnnEouHostValidateIPAddr オブジェクトに設定されるアドレス タイプです)。

•![]() cnnEouHostValidateIPAddr:IP アドレスを設定する必要があります。

cnnEouHostValidateIPAddr:IP アドレスを設定する必要があります。

(注) この 3 つの MIB オブジェクトは 1 回の SNMP set 操作で設定する必要があります。

eou initialize posturetoken { string } コマンドを使用すると、特定の posturetoken を持つすべてのセッションを初期化できます。このコマンドのデフォルト値の範囲は 8 です。

SNMP set 操作を使用して同じ結果を得るには、次のオブジェクトを設定する必要があります。

•![]() cnnEouHostValidateAction:この値を 8 に設定します。

cnnEouHostValidateAction:この値を 8 に設定します。

•![]() cnnEouHostValidatePostureTokenStr:文字列の値を設定します。

cnnEouHostValidatePostureTokenStr:文字列の値を設定します。

(注) この 2 つの MIB オブジェクトは 1 回の SNMP set 操作で設定する必要があります。

MIB クエリー テーブルの作成

show eou all CLI コマンドに関連する MIB クエリー

show eou all コマンドを使用した場合と同じ結果が得られるクエリーを構築するには、次の SNMP get 操作を実行します。

cnnEouHostQueryTable テーブルの cnnEouHostQueryMask オブジェクトは、クエリーの種類を表しています。 show eou all コマンドの出力に対応する cnnEouHostQueryMask オブジェクトの値は 8(整数値)です。

手順の概要

1.![]() cnnEouHostQueryStatus オブジェクトに createandgo を設定します。

cnnEouHostQueryStatus オブジェクトに createandgo を設定します。

2.![]() cnnEouHostQueryMask オブジェクトに 8 を設定します。

cnnEouHostQueryMask オブジェクトに 8 を設定します。

3.![]() cnnEouHostQueryStatus オブジェクトをアクティブに設定して、クエリーの作成が完了したことを示します。

cnnEouHostQueryStatus オブジェクトをアクティブに設定して、クエリーの作成が完了したことを示します。

手順の詳細

|

|

|

|

|---|---|---|

(注) 前の表では例を示していません。これは、使用しているソフトウェアによって形式が異なるためです。

この次の手順

結果を表示します。 「show eou all コマンドに関連する MIB クエリーの結果の表示」 の項を参照してください。

show eou all コマンドに関連する MIB クエリーの結果の表示

MIB クエリーを構築し、「アクティブ」ステータスで終了したことを示したら、結果を表示できます。cnnEouHostQueryTable のクエリーは行で表されます。行番号はクエリー インデックスになります。同様に、cnnEouHostResultTable は結果の行で構成されます。cnnEouHostResultTable の各行は、クエリー インデックスと結果インデックスの組み合わせによって一意に識別されます。cnnEouHostQueryTable の結果のインデックスと cnnEouHostResultTable は一致する必要があります。クエリー テーブル内の 1 行を、結果テーブル内の複数行の 1 つに一致させます。たとえば、 show コマンドに対応するクエリーの結果が 10 個のセッションになった場合、結果テーブルには 10 行存在し、各行が特定のセッションに対応します。結果テーブルの 1 番めの行は R1.1 です。2 番めの行は R1.2 となり、R1.10 まで続きます。クエリー テーブルに別のクエリーが作成され、その結果が 5 個のセッションになった場合、結果テーブルには 5 行作成されます(R2.1、R2.2、R2.3、R2.4、R2.5)。

表 3 に、クエリー テーブルのセッションが結果テーブルの行にマップされる方法を示します。

|

|

|

|---|---|

show eou ip { ip-address } コマンドの出力と同じ情報を得られる SNMP クエリーを作成するには、次の手順を実行します。

手順の概要

1.![]() cnnEouHostQueryStatus に createandgo を設定します。

cnnEouHostQueryStatus に createandgo を設定します。

2.![]() cnnEouHostQueryIpAddrType に IPv4 および IP アドレス(たとえば 10.2.3.4)を設定します。

cnnEouHostQueryIpAddrType に IPv4 および IP アドレス(たとえば 10.2.3.4)を設定します。

手順の詳細

|

|

|

|

|---|---|---|

cnnEouHostQueryIpAddrType に IPv4 および IP アドレス(たとえば 10.2.3.4)を設定します。 |

||

(注) 前の表では例を示していません。これは、使用しているソフトウェアによって形式が異なるためです。

手順の概要

1.![]() cnnEouHostQueryRows に対して get 操作を実行します。

cnnEouHostQueryRows に対して get 操作を実行します。

2.![]() resultTableObjectName.QueryIndex.ResultIndex の形式で、cnnEouHostResultTable オブジェクトに対して get 操作を実行します。

resultTableObjectName.QueryIndex.ResultIndex の形式で、cnnEouHostResultTable オブジェクトに対して get 操作を実行します。

手順の詳細

(注) 前述の表では例を示していません。これは、使用しているソフトウェアによって形式が異なるためです。

show eou ip コマンドに関連する MIB クエリー

show eou ip { ip-address } コマンドと同じ結果が得られる MIB クエリーを構築するには、次の SNMP get 操作を実行します。

手順の概要

1.![]() cnnEouHostQueryStatus オブジェクトに createandgo を設定します。

cnnEouHostQueryStatus オブジェクトに createandgo を設定します。

2.![]() cnnEouHostQueryIpAddrType オブジェクトに「IPv4」を設定します。

cnnEouHostQueryIpAddrType オブジェクトに「IPv4」を設定します。

3.![]() cnnEouHostQueryIpAddr オブジェクトに IP アドレス(たとえば 10.2.3.4)を設定します。

cnnEouHostQueryIpAddr オブジェクトに IP アドレス(たとえば 10.2.3.4)を設定します。

手順の詳細

|

|

|

|

|---|---|---|

| (注) 現在 NAC でサポートされているアドレス タイプは IPv4 のみです。 | ||

(注) 前の表では例を示していません。これは、使用しているソフトウェアによって形式が異なるためです。

MIB クエリーの結果の表示

MIB クエリーを構築したら、cnnEouHostResultTable の結果を表示できます。結果の確認方法の詳細については、「show eou all コマンドに関連する MIB クエリーの結果の表示」を参照してください。

クエリーのサブクエリーへの分割

show eou all コマンドに関連する MIB クエリーを実行すると、2,000 もの行が出力される場合があります。MIB クエリーのすべての情報を確実に表示できるようにするために、そのクエリーをサブクエリーに分割することができます。たとえば、クエリーの出力が 2,000 行になる場合、クエリーを 4 つのサブクエリーに分割して、結果を 1 ページずつの形式で表示できます。1 番めのサブクエリーには 1 ~ 500 行め(最初の 500 セッション)が含まれ、2 番めのサブクエリーには 501 ~ 1,000 行め、3 番めのサブクエリーには 1,001 ~ 1,500 行め、4 番めのサブクエリーには 1,501 ~ 2,000 行めまでが含まれるようにします。

(注) cnnEouHostQueryTotalHosts オブジェクトは、クエリーの条件に一致するホストの合計数(行数)を提供します。この数字を調べると、必要なサブクエリーの数を判断できます。ただし、最初のクエリーを構築するまでは、cnnEouHostQueryTotalHosts オブジェクトの数字を取得できません。

手順の概要

1.![]() cnnEouHostQueryStatus オブジェクトに createandgo を設定します。

cnnEouHostQueryStatus オブジェクトに createandgo を設定します。

2.![]() cnnEouHostQueryMask オブジェクトに 8 を設定します。

cnnEouHostQueryMask オブジェクトに 8 を設定します。

3.![]() cnnEouHostQueryRows に 500 を設定します。

cnnEouHostQueryRows に 500 を設定します。

手順の詳細

|

|

|

|

|---|---|---|

(注) 前の表では例を示していません。これは、使用しているソフトウェアによって形式が異なるためです。この表は、2,000 セッション(行)を返すクエリーに基づいています。

この次の手順

前述のタスクを実行したら、最初の 500 ホスト(行)の情報のクエリーが実行されます。次の 500 ホスト(行)のクエリー情報を表示するには同じ 5 つの手順を実行しますが、ステップ 4 の cnnEouHostQuerySkipNHosts オブジェクトの値を 500 に変更します。このタスクによって、501 ~ 1000 行めのクエリー情報を取得できます。同じ方法で、残りのホスト(2000 まで)のクエリー情報を取得するには、もう一度同じ 5 つの手順を実行し、ステップ 4 の cnnEouHostQuerySkipNHosts オブジェクトの値をそれぞれ 1000 と 1500 に変更します。

ネットワーク アドミッション コントロールの設定例

ネットワーク アドミッション コントロール:例

次の出力例では、IP アドミッション コントロールが Cisco IOS ルータに設定されています。

NAC MIB の出力:例

show eou

show eou コマンドは、さまざまな CISCO-NAC-NAD-MIB テーブルでも表示可能な情報を出力します。 show eou コマンドを実行した結果の情報は cnnEouGlobalObjectsGroup テーブルにもあり、 show eou all コマンドを実行した結果の情報は cnnEouIfConfigTable にもあります。

show ip device tracking all

show ip device tracking all コマンドは、cnnIpDeviceTrackingObjectsGroup MIB テーブルでも表示可能な情報を出力します。次に、その show コマンドの出力例を示します。

その他の参考資料

ここでは、ネットワーク アドミッション コントロールに関する関連資料について説明します。

関連資料

|

|

|

|---|---|

『 Cisco IOS Security Configuration Guide: Securing User Services , Release 12.4T』の「Authentication, Authorization, and Accounting」 |

|

| 『 Cisco IOS Configuration Fundamentals Configuration Guide, Release 12.4T』 |

|

規格

|

|

|

|---|---|

MIB

|

|

|

|---|---|

選択したプラットフォーム、Cisco IOS リリース、および機能セットの MIB を検索してダウンロードする場合は、次の URL にある Cisco MIB Locator を使用します。 |

RFC

|

|

|

|---|---|

シスコのテクニカル サポート

ネットワーク アドミッション コントロールの機能情報

表 4 に、この機能のリリース履歴を示します。

ご使用の Cisco IOS ソフトウェア リリースによっては、コマンドの中に一部使用できないものがあります。特定のコマンドに関するリリース情報については、コマンド リファレンス マニュアルを参照してください。

Cisco Feature Navigator を使用すると、プラットフォームおよびソフトウェア イメージのサポート情報を検索できます。Cisco Feature Navigator を使用すると、特定のソフトウェア リリース、機能セット、またはプラットフォームをサポートする Cisco IOS ソフトウェア イメージおよび Catalyst OS ソフトウェア イメージを確認できます。Cisco Feature Navigator には、 http://tools.cisco.com/ITDIT/CFN/jsp/index.jsp からアクセスできます。Cisco.com のアカウントは必要ありません。

(注) 表 4 には、一連の Cisco IOS ソフトウェア リリースのうち、特定の機能が初めて導入された Cisco IOS ソフトウェア リリースだけが記載されています。特に明記していないかぎり、その機能は、一連の Cisco IOS ソフトウェア リリースの以降のリリースでもサポートされます。

|

|

|

|

|---|---|---|

ネットワーク アドミッション コントロール機能は、増大するワームやウイルスがネットワーク化されたビジネスに与える脅威や影響に対応します。この機能は、顧客がセキュリティの脅威を認識して防御し、適合するのに役立つ Cisco Self-Defending Network Initiative(自己防衛型ネットワーク構想)の一部です。 Cisco Network Admission Control 機能は、その初期段階で、エンドポイントがネットワークに接続しようとしたときに Cisco ルータがアクセス権限を制限できるようにします。 この機能に関する詳細については、次の各項を参照してください。 • • • この機能により、次のコマンドが導入または変更されました。 aaa authentication eou default enable group radius、access-group(アイデンティティ ポリシー)、auth-type、clear eou、clear ip admission cache、debug eap、debug eou、debug ip admission eapoudp、description(アイデンティティ ポリシー)、description(アイデンティティ プロファイル)、device(アイデンティティ プロファイル)、eou allow、eou clientless、eou default、eou initialize、eou logging、eou max-retry、eou port、eou rate-limit、eou revalidate、eou timeout、identity policy、identity profile eapoudp、ip admission、ip admission name、redirect(アイデンティティ ポリシー)、show eou、show ip admission、template(アイデンティティ ポリシー) |

||

CISCO-NAC-NAD-MIB のサポートが追加されました。この MIB モジュールは、Cisco NAC システムの NAD のモニタおよび設定に使用されます。 この機能に関する詳細については、次の各項を参照してください。 |

||

用語集

EAPoUDP :Extensible Authentication Protocol over User Datagram Protocol の略です。EAP は、PPP で複数の任意の認証メカニズムをサポートするフレームワークで、クリアテキスト パスワード、チャレンジとレスポンス、任意のダイアログ シーケンスなどがあります。UDP は、TCP/IP プロトコル スタックのコネクションレス トランスポート レイヤ プロトコルです。UDP は、確認応答または保証された配信を使用せずにデータグラムを交換するシンプルなプロトコルで、他のプロトコルでエラー処理や再送信を実行する必要があります。UDP は RFC 768 で定義されています。

IP アドミッション ルール :IP アドミッション コントロールを適用する方法を定義した名前付きのルールです。IP アドミッション ルールはインターセプト ACL に関連付けられ、IP アドミッション機能を使用できるホストを制御します。IP アドミッション コントロール ルールを作成するには、ip admission name コマンドを使用します。

デフォルト アクセス ポリシー :AAA サーバがクレデンシャルを検証するまで、クライアント デバイスに適用される ACL を設定します。

ポスチャ トークン :ポスチャ クレデンシャルの評価結果の伝達に使用されるステータスです。AAA サーバは、ポスチャ トークン(ステータスには Healthy、Checkup、Quarantine、Infected、または Unknown を使用できます)を、クライアントが到達するピアのネットワーク アクセス ポリシー(ACL、URL、リダイレクト、またはステータス クエリー タイマー)にマップします。

フィードバック

フィードバック