- ユーザ サービスのセキュリティ保護の概要

- AutoSecure

- 認証

- 認証の設定

- 認可の設定

- Standalone MAB Support

- アカウンティングの設定

- 認証プロキシの設定

- IEEE 802.1x-Flexible Authentication

- ネットワーク アドミッション コントロール

- RADIUS の設定

- AAA Dead-Server Detection

- AAA-SERVER-MIB Set Operation

- ACL Default Direction

- アクセス要求のアトリビュート スクリーニン グ

- 事前認証ユーザに対する RADIUS を使用した マルチリンク PPP のイネーブル化

- 拡張テスト コマンド

- RADIUS アカウンティング内の Framed-Route

- Offload Server Accounting Enhancement

- Per VRF AAA

- RFC-2867 RADIUS トンネル アカウンティン グ

- RADIUS アトリビュート スクリーニング

- RADIUS 集中型フィルタ管理

- RADIUS デバッグ拡張

- RADIUS 論理回線 ID

- RADIUS NAS-IP-Address アトリビュート 設定可能性

- RADIUS ルート ダウンロード

- RADIUS サーバ ロード バランシング

- 56 ビット アカウンティング セッション ID の RADIUS サポート

- ロード バランシングおよびフェールオーバー 用の RADIUS トンネル プリファレンス

- RADIUS サーバ障害発生時順序変更

- トンネル ターミネータでの RADIUS 経由での トンネル認証

- TACACS+ の設定

- Per VRF for TACACS+ Servers

- RADI US アトリビュート概要と RADIUS IETF アトリビュート

- RADIUS ベンダー固有アトリビュート

- RADIUS ベンダー固有アトリビュート (VSA)および RADIUS Disconnect-Cause アトリビュート値

- アクセス要求内の RADIUS アトリビュート 8 (Framed-IP-Address)

- RADIUS トンネル アトリビュート拡張

- セキュア シェルの設定

- リバース SSH 拡張

- セキュア コピー

- セキュア シェル バージョン 2 サポート

- SSH Terminal-Line アクセス

- Cisco IOS Login Enhancements(Login Block)

- Cisco IOS Resilient Configuration

- イメージ検証

- IP ソース トラッカー

- ロールベースの CLI アクセス

セキュリティ コンフィギュレーション ガイド:ユー ザ サービスのセキュリティ保護

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月6日

章のタイトル: RADIUS の設定

- RADIUS サーバと通信するためのルータの設定

- RADIUS のベンダー固有アトリビュートを使用するためのルータの設定

- ベンダー固有の RADIUS サーバ通信のためのルータの設定

- RADIUS サーバのスタティック ルートと IP アドレスを照会するためのルータの設定

- ネットワーク アクセス サーバのポート情報を拡張するためのルータの設定

- AAA サーバ グループの設定

- デッドタイムによる AAA サーバ グループの設定

- AAA DNIS 認証の設定

- DNIS に基づく AAA サーバ グループの選択の設定

- AAA 事前認証の設定

- DNIS または CLID 事前認証の RADIUS プロファイルの設定

- コール タイプ事前認証の RADIUS プロファイルの設定

- コールバックのために事前認証を強化する RADIUS プロファイルの設定

- 大規模なダイヤルアウトに使用されるリモート ホスト名の RADIUS プロファイルの設定

- モデム管理のための RADIUS プロファイルの設定

- 後続の認証のための RADIUS の設定

- 後続の認証タイプのための RADIUS の設定

- ユーザ名を含めるための RADIUS プロファイルの設定

- 双方向認証のための RADIUS プロファイルの設定

- 認可をサポートするための RADIUS プロファイルの設定

- ガード タイマーの設定

- RADIUS 認証の指定

- RADIUS 認可の指定

- RADIUS アカウンティングの指定

- RADIUS Login-IP-Host の設定

- RADIUS プロンプトの設定

- RADIUS アクセス要求のサフィックスとパスワードの設定

- 例:RADIUS の認証と認可

- 例:RADIUS 認証、認可、およびアカウンティング

- 例:ベンダー固有の RADIUS 設定

- 例:サーバ固有の値を指定した RADIUS サーバ

- 例:グローバル値とサーバ固有の値を指定した複数の RADIUS サーバ

- 例:同じサーバ IP アドレスを持つ複数の RADIUS サーバ エントリ

- 例:RADIUS サーバ グループ

- 例:AAA サーバ グループを使用する複数の RADIUS サーバ エントリ

- 例:DNIS に基づく AAA サーバ グループの選択

- 例:AAA 事前認証

- 例:RADIUS トンネリング アトリビュートを指定した RADIUS ユーザ プロファイル

- 例:ガード タイマー

- 例:L2TP アクセス コンセントレータ

- 例:L2TP ネットワーク サーバ

RADIUS の設定

Remote Authentication Dial-In User Service(RADIUS )セキュリティ システムは、不正アクセスに対してネットワーク保護する分散クライアント/サーバ システムです。シスコの実装では RADIUS クライアントは Cisco ルータ上で稼動します。認証要求は、すべてのユーザ認証情報とネットワーク サービス アクセス情報が格納されている中央の RADIUS サーバに送信されます。RADIUS は完全にオープンなプロトコルであり、ソース コード形式で配布されているため、現在使用できる任意のセキュリティ システムと連携するように変更できます。

機能情報の確認

ご使用のソフトウェア リリースでは、このモジュールで説明されるすべての機能がサポートされているとは限りません。最新の機能情報と注意事項については、ご使用のプラットフォームとソフトウェア リリースに対応したリリース ノートを参照してください。この章に記載されている機能の詳細、および各機能がサポートされているリリースのリストについては、「RADIUS の設定に関する機能情報」 を参照してください。

Cisco Feature Navigator を使用すると、プラットフォーム、および Cisco ソフトウェア イメージの各サポート情報を検索できます。Cisco Feature Navigator には、 http://www.cisco.com/go/cfn からアクセスします。Cisco.com のアカウントは必要ありません。

この章の構成

RADIUS の概要

シスコは、AAA セキュリティ パラダイムの下で RADIUS をサポートしています。RADIUS は、TACACS+、Kerberos、ローカル ユーザ名の検索など、他の AAA セキュリティ プロトコルと併用できます。RADIUS はすべてのシスコ プラットフォームでサポートされていますが、一部の RADIUS 対応機能は特定のプラットフォームでだけ動作します。

RADIUS は、リモート ユーザのネットワーク アクセスを維持すると同時に高度なレベルのセキュリティを必要とするさまざまなネットワーク環境に実装されています。

RADIUS は、アクセスのセキュリティが必要な次のネットワーク環境で使用できます。

•![]() 複数のベンダーのアクセス サーバで構成され、それぞれが RADIUS をサポートするネットワーク。たとえば複数のベンダーのアクセス サーバが、1 つの RADIUS サーバベースのセキュリティ データベースを使用します。複数ベンダーのアクセス サーバがある IP ベースのネットワークの場合、Kerberos セキュリティ システムと連携するようにカスタマイズされた RADIUS サーバを介して、ダイヤルイン ユーザが認証されます。

複数のベンダーのアクセス サーバで構成され、それぞれが RADIUS をサポートするネットワーク。たとえば複数のベンダーのアクセス サーバが、1 つの RADIUS サーバベースのセキュリティ データベースを使用します。複数ベンダーのアクセス サーバがある IP ベースのネットワークの場合、Kerberos セキュリティ システムと連携するようにカスタマイズされた RADIUS サーバを介して、ダイヤルイン ユーザが認証されます。

•![]() Turnkey ネットワーク セキュリティ環境。「スマート カード」コントロール システムを使用するアクセス環境など、アプリケーションが RADIUS プロトコルをサポートする環境です。ある事例では、RADIUS と Enigma のセキュリティ カードを併用してユーザを検証し、ネットワーク リソースに対するアクセス権を付与しています。

Turnkey ネットワーク セキュリティ環境。「スマート カード」コントロール システムを使用するアクセス環境など、アプリケーションが RADIUS プロトコルをサポートする環境です。ある事例では、RADIUS と Enigma のセキュリティ カードを併用してユーザを検証し、ネットワーク リソースに対するアクセス権を付与しています。

•![]() すでに RADIUS を使用しているネットワーク。RADIUS 機能を持つ Cisco ルータをネットワークに追加できます。Terminal Access Controller Access Control System Plus(TACACS+)サーバに移行する場合、これが最初の手順となります。

すでに RADIUS を使用しているネットワーク。RADIUS 機能を持つ Cisco ルータをネットワークに追加できます。Terminal Access Controller Access Control System Plus(TACACS+)サーバに移行する場合、これが最初の手順となります。

•![]() ユーザが単一のサービスにだけアクセスする必要があるネットワーク。RADIUS を使用すると、単一ホスト、単一ユーティリティ(Telnet など)、または単一プロトコル(Point-to-Point Protocol(PPP; ポイントツーポイント プロトコル))に対するユーザ アクセスを制御できます。たとえば、ユーザがログインすると、RADIUS は、IP アドレス 10.2.3.4 を使用してそのユーザが PPP を実行する権限を持っていることを識別し、定義済みのアクセス リストが開始されます。

ユーザが単一のサービスにだけアクセスする必要があるネットワーク。RADIUS を使用すると、単一ホスト、単一ユーティリティ(Telnet など)、または単一プロトコル(Point-to-Point Protocol(PPP; ポイントツーポイント プロトコル))に対するユーザ アクセスを制御できます。たとえば、ユーザがログインすると、RADIUS は、IP アドレス 10.2.3.4 を使用してそのユーザが PPP を実行する権限を持っていることを識別し、定義済みのアクセス リストが開始されます。

•![]() リソースのアカウンティングが必要なネットワーク。RADIUS アカウンティングは、RADIUS 認証や認可と無関係に使用できます。RADIUS アカウンティング機能を使用すると、サービスの開始と終了の時点にデータを送信し、そのセッション中に使用されたリソース(時間、パケット、バイトなど)の量を示すことができます。Internet service provider(ISP; インターネット サービス プロバイダー)は、RADIUS アクセス制御およびアカウンティング ソフトウェアのフリーウェア バージョンを使用して、セキュリティおよび課金の独自ニーズを満たすこともできます。

リソースのアカウンティングが必要なネットワーク。RADIUS アカウンティングは、RADIUS 認証や認可と無関係に使用できます。RADIUS アカウンティング機能を使用すると、サービスの開始と終了の時点にデータを送信し、そのセッション中に使用されたリソース(時間、パケット、バイトなど)の量を示すことができます。Internet service provider(ISP; インターネット サービス プロバイダー)は、RADIUS アクセス制御およびアカウンティング ソフトウェアのフリーウェア バージョンを使用して、セキュリティおよび課金の独自ニーズを満たすこともできます。

•![]() 事前認証のサポートを希望するネットワーク。ネットワークに RADIUS サーバを導入すると、AAA 事前認証を設定し、事前認証のプロファイルを設定できます。サービス プロバイダーが事前認証を使用すると、既存の RADIUS ソリューションを使用するポートの管理性が向上し、共有リソースを効率的に管理して、各種のサービスレベル 契約を提供できるようになります。

事前認証のサポートを希望するネットワーク。ネットワークに RADIUS サーバを導入すると、AAA 事前認証を設定し、事前認証のプロファイルを設定できます。サービス プロバイダーが事前認証を使用すると、既存の RADIUS ソリューションを使用するポートの管理性が向上し、共有リソースを効率的に管理して、各種のサービスレベル 契約を提供できるようになります。

RADIUS は次のネットワーク セキュリティ状況には適していません。

•![]() マルチプロトコル アクセス環境。RADIUS は次のプロトコルをサポートしていません。

マルチプロトコル アクセス環境。RADIUS は次のプロトコルをサポートしていません。

–![]() AppleTalk Remote Access(ARA)

AppleTalk Remote Access(ARA)

–![]() NetBIOS Frame Control Protocol(NBFCP)

NetBIOS Frame Control Protocol(NBFCP)

–![]() NetWare Asynchronous Services Interface(NASI)

NetWare Asynchronous Services Interface(NASI)

•![]() ルータ間で接続している環境。RADIUS には双方向認証機能がありません。非 Cisco ルータが RADIUS 認証を必要としている場合、一方のルータから非 Cisco ルータへの接続を認証するために、RADIUS を使用できます。

ルータ間で接続している環境。RADIUS には双方向認証機能がありません。非 Cisco ルータが RADIUS 認証を必要としている場合、一方のルータから非 Cisco ルータへの接続を認証するために、RADIUS を使用できます。

•![]() 多様なサービスを使用するネットワーク。通常、RADIUS は 1 人のユーザを 1 つのサービス モデルにバインドします。

多様なサービスを使用するネットワーク。通常、RADIUS は 1 人のユーザを 1 つのサービス モデルにバインドします。

RADIUS の動作

ユーザがログインを試行し、RADIUS を使用してアクセス サーバから認証を受ける場合、次の手順が発生します。

1.![]() プロンプトが表示され、ユーザはユーザ名およびパスワードを入力します。

プロンプトが表示され、ユーザはユーザ名およびパスワードを入力します。

2.![]() ユーザ名と暗号化されたパスワードがネットワーク経由で RADIUS サーバに送信されます。

ユーザ名と暗号化されたパスワードがネットワーク経由で RADIUS サーバに送信されます。

3.![]() ユーザは、RADIUS サーバから次のいずれかの応答を受信します。

ユーザは、RADIUS サーバから次のいずれかの応答を受信します。

b.![]() REJECT:ユーザの認証が失敗し、ユーザ名およびパスワードの再入力を要求されるか、またはアクセスが拒否されます。

REJECT:ユーザの認証が失敗し、ユーザ名およびパスワードの再入力を要求されるか、またはアクセスが拒否されます。

c.![]() CHALLENGE:RADIUS サーバによりチャレンジが送信されます。チャレンジによってユーザから追加データが収集されます。

CHALLENGE:RADIUS サーバによりチャレンジが送信されます。チャレンジによってユーザから追加データが収集されます。

d.![]() CHANGE PASSWORD:ユーザは新しいパスワードを選択するように RADIUS サーバから要求が送信されます。

CHANGE PASSWORD:ユーザは新しいパスワードを選択するように RADIUS サーバから要求が送信されます。

ACCEPT または REJECT 応答には、EXEC またはネットワーク許可に使用される追加データが含まれています。ユーザは RADIUS 認証が完了しないうちは RADIUS 許可を使用できません。ACCEPT または REJECT パケットに含まれる追加データには、次のものがあります。

•![]() Telnet、rlogin、または Local-Area Transport(LAT; ローカルエリア トランスポート)、および PPP、Serial Line Internet Protocol(SLIP)、または EXEC サービスなどといった、ユーザがアクセスできるサービス。

Telnet、rlogin、または Local-Area Transport(LAT; ローカルエリア トランスポート)、および PPP、Serial Line Internet Protocol(SLIP)、または EXEC サービスなどといった、ユーザがアクセスできるサービス。

RADIUS アトリビュート

ネットワーク アクセス サーバは、各ユーザ プロファイルで RADIUS アトリビュートで定義されている RADIUS 認可機能およびアカウンティング機能をモニタします。サポートされる RADIUS アトリビュートのリストの詳細については、「関連資料」を参照してください。

ベンダー固有 RADIUS アトリビュート

RADIUS の Internet Engineering Task Force(IETF; インターネット技術特別調査委員会)ドラフト規格には、ネットワーク アクセス サーバと RADIUS サーバ間でベンダー固有情報を通信する際の方式が規定されています。さらに、一部のベンダーが固有の方法で RADIUS アトリビュートを拡張しています。Cisco IOS ソフトウェアは、RADIUS のベンダー固有アトリビュートの一部をサポートしています。詳細については、「関連資料」を参照してください。

RADIUS トンネル アトリビュート

RADIUS は、元は Livingston, Inc. が開発した セキュリティ サーバの Authentication, Authorization, and Accounting(AAA; 認証、認可、およびアカウンティング)プロトコルです。RADIUS は Attribute Value(AV; アトリビュート値)ペアを使用して、セキュリティ サーバとネットワーク アクセス サーバ間で情報を通信します。RFC 2138 と RFC 2139 では、RADIUS の基本機能と、AAA 情報の送信に使用されるインターネット技術特別調査委員会(IETF)規格の AV ペアの初期セットについて説明しています。2 つのドラフト IETF 規格「RADIUS Attributes for Tunnel Protocol Support」と「RADIUS Accounting Modifications for Tunnel Protocol Support」は、IETF が定義した AV ペアを拡張して、Virtual Private Network(VPN; バーチャル プライベート ネットワーク)に固有のアトリビュートを追加しました。これらのアトリビュートは、RADIUS サーバとトンネル イニシエータ間のトンネリング情報を伝送するために使用されます。RFC 2865 と RFC 2868 は IETF が定義した AV ペア セットを拡張して、VPN の強制トンネリングに固有のアトリビュートを追加しています。このアトリビュートを使用して、ユーザはネットワーク アクセス サーバおよび RADIUS サーバの認証名を指定できます。

Cisco ルータとアクセス サーバは、新しい RADIUS IETF 規格の VPDN トンネル アトリビュートにサポートしています。詳細については、「関連資料」を参照してください。

•![]() 「例:RADIUS トンネリング アトリビュートを指定した RADIUS ユーザ プロファイル」

「例:RADIUS トンネリング アトリビュートを指定した RADIUS ユーザ プロファイル」

L2F、L2TP、VPN、または VPDN の詳細については、「関連資料」を参照してください。

RADIUS の設定方法

Cisco ルータまたはアクセス サーバで RADIUS を設定するには、次のタスクを実行する必要があります。

•![]() aaa new-model グローバル コンフィギュレーション コマンドを使用して、AAA をイネーブルにします。RADIUS を使用する予定がある場合、AAA を設定する必要があります。

aaa new-model グローバル コンフィギュレーション コマンドを使用して、AAA をイネーブルにします。RADIUS を使用する予定がある場合、AAA を設定する必要があります。

•![]() aaa authentication グローバル コンフィギュレーション コマンドを使用して、RADIUS 認証の方式リストを定義します。 aaa authentication コマンドの詳細な使用方法については、「 Configuring Authentication 」モジュールを参照してください。

aaa authentication グローバル コンフィギュレーション コマンドを使用して、RADIUS 認証の方式リストを定義します。 aaa authentication コマンドの詳細な使用方法については、「 Configuring Authentication 」モジュールを参照してください。

•![]() line および interface コマンドを使用して、使用する定義済みの方式リストをイネーブルにします。詳細については、「 Configuring Authentication 」モジュールを参照してください。

line および interface コマンドを使用して、使用する定義済みの方式リストをイネーブルにします。詳細については、「 Configuring Authentication 」モジュールを参照してください。

•![]() aaa group server コマンドを使用して、特定のサービスのために、選択した RADIUS ホストをグループ化できます。 aaa group server コマンドの詳細な使用方法については、「AAA サーバ グループの設定」を参照してください。

aaa group server コマンドを使用して、特定のサービスのために、選択した RADIUS ホストをグループ化できます。 aaa group server コマンドの詳細な使用方法については、「AAA サーバ グループの設定」を参照してください。

•![]() aaa dnis map コマンドを使用して、DNIS 番号に基づいて RADIUS サーバ グループを選択できます。このコマンドを使用するには、 aaa group server コマンドを使用して RADIUS サーバ グループを定義する必要があります。 aaa dnis map コマンドの詳細な使用方法については、「DNIS に基づく AAA サーバ グループの選択の設定」を参照してください。

aaa dnis map コマンドを使用して、DNIS 番号に基づいて RADIUS サーバ グループを選択できます。このコマンドを使用するには、 aaa group server コマンドを使用して RADIUS サーバ グループを定義する必要があります。 aaa dnis map コマンドの詳細な使用方法については、「DNIS に基づく AAA サーバ グループの選択の設定」を参照してください。

•![]() aaa authorization グローバル コマンドを使用して、特定のユーザ機能を認可できます。 aaa authorization コマンドの詳細な使用方法については、「 Configuring Authorization 」モジュールを参照してください。

aaa authorization グローバル コマンドを使用して、特定のユーザ機能を認可できます。 aaa authorization コマンドの詳細な使用方法については、「 Configuring Authorization 」モジュールを参照してください。

•![]() aaa accounting コマンドを使用して RADIUS 接続のアカウンティングをイネーブルにできます。 aaa accounting コマンドの詳細な使用方法については、「 Configuring Accounting 」モジュールを参照してください。

aaa accounting コマンドを使用して RADIUS 接続のアカウンティングをイネーブルにできます。 aaa accounting コマンドの詳細な使用方法については、「 Configuring Accounting 」モジュールを参照してください。

•![]() dialer aaa インターフェイス コンフィギュレーション コマンドを使用して、AAA サーバでの発信アトリビュートを含むリモート サイト プロファイルを作成できます。 dialer aaa コマンドの詳細な使用方法については、「RADIUS アクセス要求のサフィックスとパスワードの設定」を参照してください。

dialer aaa インターフェイス コンフィギュレーション コマンドを使用して、AAA サーバでの発信アトリビュートを含むリモート サイト プロファイルを作成できます。 dialer aaa コマンドの詳細な使用方法については、「RADIUS アクセス要求のサフィックスとパスワードの設定」を参照してください。

ここでは、ネットワークでの認証、認可、およびアカウンティングについて RADIUS を設定する方法について説明します。内容は次のとおりです。

•![]() 「RADIUS サーバと通信するためのルータの設定」(必須)

「RADIUS サーバと通信するためのルータの設定」(必須)

•![]() 「RADIUS のベンダー固有アトリビュートを使用するためのルータの設定」(任意)

「RADIUS のベンダー固有アトリビュートを使用するためのルータの設定」(任意)

•![]() 「ベンダー固有の RADIUS サーバ通信のためのルータの設定」(任意)

「ベンダー固有の RADIUS サーバ通信のためのルータの設定」(任意)

•![]() 「RADIUS サーバのスタティック ルートと IP アドレスを照会するためのルータの設定」(任意)

「RADIUS サーバのスタティック ルートと IP アドレスを照会するためのルータの設定」(任意)

•![]() 「ネットワーク アクセス サーバのポート情報を拡張するためのルータの設定」(任意)

「ネットワーク アクセス サーバのポート情報を拡張するためのルータの設定」(任意)

•![]() 「AAA サーバ グループの設定」(任意)

「AAA サーバ グループの設定」(任意)

•![]() 「デッドタイムによる AAA サーバ グループの設定」(任意)

「デッドタイムによる AAA サーバ グループの設定」(任意)

•![]() 「DNIS に基づく AAA サーバ グループの選択の設定」(任意)

「DNIS に基づく AAA サーバ グループの選択の設定」(任意)

•![]() 「RADIUS 認可の指定」(任意)

「RADIUS 認可の指定」(任意)

•![]() 「RADIUS アカウンティングの指定」(任意)

「RADIUS アカウンティングの指定」(任意)

•![]() 「RADIUS Login-IP-Host の設定」(任意)

「RADIUS Login-IP-Host の設定」(任意)

•![]() 「RADIUS プロンプトの設定」(任意)

「RADIUS プロンプトの設定」(任意)

•![]() 「RADIUS アクセス要求のサフィックスとパスワードの設定」(任意)

「RADIUS アクセス要求のサフィックスとパスワードの設定」(任意)

このモジュールのコマンドを使用した RADIUS の設定例については、「RADIUS の設定例」を参照してください。

RADIUS サーバと通信するためのルータの設定

通常、RADIUS ホストは、シスコ(CiscoSecure ACS)、Livingston、Merit、Microsoft、または他のソフトウェア プロバイダーの RADIUS サーバ ソフトウェアを実行するマルチユーザ システムです。RADIUS サーバとの通信のためにルータを設定するには、次のような要素があります。

RADIUS セキュリティ サーバは、ホスト名または IP アドレス、ホスト名と特定の UDP ポート番号、または IP アドレスおよび特定の UDP ポート番号に基づいて識別されます。固有の識別情報は、IP アドレスと UDP ポート番号の組み合わせで構成されます。これにより、RADIUS ホストとして定義されているさまざまなポートが、固有の AAA サービスを提供できるようになります。つまり、この固有識別情報を使用して、ある IP アドレスに位置する 1 台のサーバ上に複数の UDP ポートが存在する場合、それぞれの UDP ポートに対して RADIUS 要求を送信できます。1 台の RADIUS サーバ上にある異なる 2 つのホスト エントリが 1 つのサービス(アカウンティングなど)に設定されている場合、設定されている 2 番めのホスト エントリは最初のホスト エントリのフェールオーバー バックアップとして動作します。この例の場合、最初のホスト エントリがアカウンティング サービスの提供に失敗すると、同じデバイスに設定されている 2 番めのホスト エントリを使用してアカウンティング サービスを提供するように、ネットワーク アクセス サーバが試行します(試行される RADIUS ホスト エントリの順番は、設定されている順序に従います)。

RADIUS サーバと Cisco ルータは、共有秘密テキスト ストリングを使用してパスワードを暗号化し、応答を交換します。RADIUS を設定して AAA セキュリティ コマンドを使用するには、RADIUS サーバ デーモンを実行するホストと、ルータと共有する秘密テキスト(キー)ストリングを指定する必要があります。

タイムアウト値、再送信値、および暗号化キー値には、すべての RADIUS サーバを対象にしたグローバル設定、サーバ別設定、またはグローバル設定とサーバ別設定の組み合わせを使用できます。すべての RADIUS サーバとルータとの通信にこのようなグローバル設定を適用するには、 radius-server timeout 、 radius-server retransmit 、および radius-server key という 3 つの固有なグローバル コマンドを使用します。特定の RADIUS サーバにこれらの値を適用するには、 radius-server host コマンドを使用します。

(注) 同じシスコ製ネットワーク アクセス サーバで、タイムアウト、再送信、およびキー値のコマンドを同時に設定(グローバル設定およびサーバ別設定)できます。ルータにグローバル機能とサーバ別機能の両方を設定する場合、サーバ別のタイマー、再送信、およびキー値のコマンドの方が、グローバルのタイマー、再送信、およびキー値のコマンドよりも優先されます。

手順の概要

3.![]() radius-server host { hostname | ip-address } [ auth-port port-number ] [ acct-port port-number ] [ timeout seconds ] [ retransmit retries ] [ key string ] [ alias { hostname | ip-address }]

radius-server host { hostname | ip-address } [ auth-port port-number ] [ acct-port port-number ] [ timeout seconds ] [ retransmit retries ] [ key string ] [ alias { hostname | ip-address }]

手順の詳細

ルータと RADIUS サーバ間のグローバル通信設定を指定するには、次の radius-server コマンドを使用します。

手順の概要

3.![]() radius-server key { 0 string | 7 string | string }

radius-server key { 0 string | 7 string | string }

4.![]() radius-server retransmit retries

radius-server retransmit retries

5.![]() radius-server timeout seconds

radius-server timeout seconds

手順の詳細

RADIUS のベンダー固有アトリビュートを使用するためのルータの設定

Internet Engineering Task Force(IETF; インターネット技術特別調査委員会)ドラフト標準には、ネットワーク アクセス サーバと RADIUS サーバの間で VSA(Vendor-Specific Attribute; ベンダー固有アトリビュート)(アトリビュート 26)を使用してベンダー固有の情報を伝達する方法が規定されています。ベンダーは、ベンダー固有アトリビュート(VSA)を使用して、汎用ではない拡張のベンダー固有アトリビュートをサポートしています。シスコの RADIUS 実装では、IETF 仕様で推奨される形式を使用したベンダー固有オプションを 1 つサポートしています。シスコのベンダー ID は 9 で、サポートするオプションはベンダー タイプ 1、名前は「cisco-av-pair」です。値は次の形式のストリングです。

「Protocol」は、特定の認可タイプを表すシスコの「protocol」アトリビュートです。使用可能なプロトコルには、IP、IPX、VPDN、VOIP、SHELL、RSVP、SIP、AIRNET、OUTBOUND があります。「Attribute」と「value」は、シスコの TACACS+ 仕様に定義されている適切なアトリビュート値(AV)ペアで、「sep」は必須アトリビュートの場合には「=」、オプションのアトリビュートの場合に「*」を使用します。これにより、TACACS+ 認可で使用できるすべての機能を RADIUS にも使用できるようになります。

たとえば、次の AV ペアにより、IP を認可している間(PPP の IPCP アドレス割り当てを行っている間)、シスコの「指定された複数の IP アドレス プール」をアクティブにすることができます。

「*」を挿入すると、AV ペア「ip:addr-pool=first」はオプションになります。AV ペアはオプションにできることに注意してください。

次に、ネットワーク アクセス サーバからユーザがログインしたときに、すぐに EXEC コマンドを実行する方法の例を示します。

他のベンダーには、そのベンダー固有のベンダー ID、オプション、および関連する VSA があります。ベンダー ID と VSA の詳細については、「RFC」を参照してください。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

radius-server vsa send [ accounting | authentication ] |

RADIUS IETF アトリビュート 26 の定義に従って、ネットワーク アクセス サーバが VSA を認識および使用できるようにします。 |

|

|

|

RADIUS アトリビュートの詳細な一覧やベンダー固有アトリビュート 26 の詳細については、「関連資料」を参照してください。

ベンダー固有の RADIUS サーバ通信のためのルータの設定

RADIUS のインターネット技術特別調査委員会(IETF)ドラフト規格では、ネットワーク アクセス サーバと RADIUS サーバ間でベンダー固有情報を通信するための方式を規定していますが、一部のベンダーは独自の方法で RADIUS アトリビュートを拡張しています。Cisco IOS ソフトウェアは、RADIUS のベンダー固有アトリビュートの一部をサポートしています。

前述のように、(ベンダー固有か IETF ドラフト準拠かに関係なく)RADIUS を設定するには、RADIUS サーバ デーモンを実行するホストと、シスコ デバイスと共有する秘密テキスト ストリングを指定する必要があります。RADIUS ホストと秘密テキスト ストリングを指定するには、 radius-server コマンドを使用します。RADIUS サーバが RADIUS のベンダー固有実装を使用していることを示すには、 radius-server host non-standard コマンドを使用します。 radius-server host non-standard コマンドを使用しないと、ベンダー固有アトリビュートはサポートされません。

手順の概要

3.![]() radius-server host { hostname | ip-address } non-standard

radius-server host { hostname | ip-address } non-standard

手順の詳細

RADIUS サーバのスタティック ルートと IP アドレスを照会するためのルータの設定

RADIUS のベンダー固有実装の一部では、ネットワーク内にある個々のネットワーク アクセス サーバの代わりに、ユーザが RADIUS サーバのスタティック ルートおよび IP プールを定義できます。各ネットワーク アクセス サーバは、スタティック ルートと IP プール情報について RADIUS サーバに照会します。

Cisco ルータまたはアクセス サーバが最初に起動したときに、そのデバイスがスタティック ルートと IP プール定義について RADIUS サーバに照会するには、次のコマンドを使用します。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

Cisco ルータまたはアクセス サーバが、そのドメイン内で使用するスタティック ルートと IP プール定義について RADIUS サーバに照会するように指定します。 |

|

|

|

(注) radius-server configure-nas コマンドは Cisco ルータの起動時に実行するため、copy system:running config nvram:startup-config コマンドを発行するまで有効になりません。

ネットワーク アクセス サーバのポート情報を拡張するためのルータの設定

PPP またはログイン認証が、コールが着信したインターフェイスとは異なるインターフェイスで発生する場合があります。たとえば、V.120 ISDN コールの場合、ログインまたは PPP 認証は仮想非同期インターフェイス「ttt」で発生しますが、コール自体は、ISDN インターフェイスのチャネルの 1 つで発生します。

radius-server attribute nas-port extended コマンドは、RADIUS を設定して NAS-Port アトリビュート(RADIUS IETF アトリビュート 5)フィールドのサイズを 32 ビットに拡張します。NAS-Port アトリビュートの上位 16 ビットは、制御インターフェイスの種類と番号を示します。下位 16 ビットは、インターフェイスで実行中の認証を示します。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

radius-server attribute nas-port format |

NAS-Port アトリビュートのサイズを 16 ビットから 32 ビットに拡張して、拡張インターフェイス情報を表示できるようにします。 |

|

|

|

(注) このコマンドで radius-server extended-portnames コマンドと radius-server attribute nas-port extended コマンドが置換されます。

各スロットに複数のインターフェイス(ポート)があるプラットフォームの場合、シスコ RADIUS 実装では、インターフェイスを区別できる固有の NAS-Port アトリビュートを提供しません。たとえば、デュアル PRI インターフェイスがスロット 1 にある場合、Serial1/0:1 および Serial1/1:1 のいずれも NAS-Port = 20101 と表示されます。

繰り返しになりますが、これは、RADIUS IETF の NAS-Port アトリビュートには 16 ビットのフィールド サイズ制限があるためです。この場合の解決策は、ベンダー固有アトリビュート(RADIUS IETF アトリビュート 26)で NAS-Port アトリビュートを置換することです。シスコのベンダー ID は 9 であり、Cisco-NAS-Port アトリビュートはサブタイプ 2 です。ベンダー固有アトリビュート(VSA)を有効にするには、 radius-server vsa send コマンドを入力します。ベンダー固有アトリビュートのポート情報を提供および設定するには、 aaa nas port extended コマンドを使用します。

NAS-Port アトリビュートを RADIUS IETF アトリビュート 26 で置換し、拡張フィールド情報を表示するには、次のコマンドを使用します。

手順の概要

手順の詳細

標準の NAS-Port アトリビュート(RADIUS IETF アトリビュート 5)は以降も送信されます。この情報を送信しない場合、 no radius-server attribute nas-port コマンドを使用して停止できます。このコマンドを設定すると、標準の NAS-Port アトリビュートは送信されなくなります。

PPP の RADIUS アトリビュートと RADIUS ポートの識別については、「関連資料」を参照してください。

AAA サーバ グループの設定

AAA サーバ グループを使用するようにルータを設定すると、既存のサーバ ホストをグループ化できます。これによって、設定したサーバ ホストのサブセットを選択し、それを特定のサービスに使用できます。サーバ グループは、グローバル サーバ ホスト リストと併せて使用されます。サーバ グループには、選択したサーバ ホストの IP アドレスが一覧表示されます。

サーバ グループには、1 台のサーバに対して複数のホスト エントリを含めることができます。エントリごとに固有の識別情報を設定します。固有の識別情報は、IP アドレスと UDP ポート番号の組み合わせで構成されます。これにより、RADIUS ホストとして定義されているさまざまなポートが、固有の AAA サービスを提供できるようになります。つまり、この固有識別情報を使用して、ある IP アドレスに位置する 1 台のサーバ上に複数の UDP ポートが存在する場合、それぞれの UDP ポートに対して RADIUS 要求を送信できます。1 台の RADIUS サーバ上にある異なる 2 つのホスト エントリが 1 つのサービス(アカウンティングなど)に設定されている場合、設定されている 2 番めのホスト エントリは最初のホスト エントリのフェールオーバー バックアップとして動作します。この例の場合、最初のホスト エントリがアカウンティング サービスの提供に失敗すると、同じデバイスに設定されている 2 番めのホスト エントリを使用してアカウンティング サービスを提供するように、ネットワーク アクセス サーバが試行します(試行される RADIUS ホスト エントリの順番は、設定されている順序に従います)。

サーバ グループ名を使用してサーバ ホストを定義するには、グローバル コンフィギュレーション モードで次のコマンドを使用します。一覧のサーバは、グローバル コンフィギュレーション モードに存在します。

手順の概要

3.![]() radius-server host { hostname | ip-address } [ auth-port port-number ] [ acct-port port-number ] [ timeout seconds ] [ retransmit retries ] [ key string ] [ alias { hostname | ip-address }]

radius-server host { hostname | ip-address } [ auth-port port-number ] [ acct-port port-number ] [ timeout seconds ] [ retransmit retries ] [ key string ] [ alias { hostname | ip-address }]

4.![]() aaa group server { radius | tacacs+ } group-name

aaa group server { radius | tacacs+ } group-name

5.![]() server ip-address [ auth-port port-number ] [ acct-port port-number ]

server ip-address [ auth-port port-number ] [ acct-port port-number ]

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

radius-server host { hostname | ip-address } [ auth-port port-number ] [ acct-port port-number ] [ timeout seconds ] [ retransmit retries ] [ key string ] [ alias { hostname | ip-address }] |

サーバ ホストの IP アドレスを指定および定義してから、AAA サーバ グループを設定します。 radius-server host コマンドの詳細については、「RADIUS サーバと通信するためのルータの設定」を参照してください。 |

|

aaa group server { radius | tacacs+ } group-name |

グループ名を使用して、AAA サーバ グループを定義します。グループのすべてのメンバは、タイプを同じにする必要があります。つまり、RADIUS または TACACS+ です。このコマンドでは、サーバ グループのサブコンフィギュレーション モードにルータを配置します。 |

|

server ip-address [ auth-port port-number ] [ acct-port port-number ] |

特定の RADIUS サーバを定義済みのサーバ グループと関連付けます。セキュリティ サーバは、IP アドレスと UDP ポート番号で識別されます。 コマンドを使用して事前に定義する必要があります。 |

|

|

|

デッドタイムによる AAA サーバ グループの設定

サーバ名を指定してサーバ ホストを設定したら、 deadtime コマンドを使用して、サーバ グループごとに各サーバを設定します。サーバ グループ内でデッドタイムを設定することで、AAA トラフィックを、異なる動作特性を持つ別のサーバ グループに送信できます。

デッドタイムの設定は、グローバル コンフィギュレーションに限定されなくなりました。すべてのサーバ グループの各サーバ ホストには、個別のタイマーがあります。そのため、サーバが応答せず、再送信とタイムアウトが何度も発生する場合、そのサーバは動作していない(デッド状態)と見なされます。すべてのサーバ グループの各サーバ ホストに付属するタイマーが開始されます。基本的に、タイマーがチェックされ、サーバに対する以降の要求は(デッド状態と見なされた場合)、(設定されていれば)代替タイマーに送信されます。ネットワーク アクセス サーバがサーバからの応答を受信すると、すべてのサーバ グループのそのサーバに関するすべての設定済みタイマー(実行中の場合)が停止されます。

タイマーが期限切れになると、タイマーが付属しているサーバだけが応答可能(アライブ状態)と見なされます。このサーバは、タイマーが属するサーバ グループを使用して後で AAA 要求のために試行できる唯一のサーバになります。

(注) 1 つのサーバが複数のタイマーを持ち、異なるデッドタイム値がサーバ グループに設定されることがあるため、同時刻の同じサーバでも複数の状態(デッドとアライブ)になる可能性があります。

(注) サーバの状態を変更するには、すべてのサーバ グループですべての設定済みタイマーを起動および終了する必要があります。

新しいタイマーと deadtime アトリビュートが追加されるため、サーバ グループのサイズはやや増えます。構造の全体的な影響は、サーバ グループの数と規模、およびその設定でサーバ グループ内でサーバを共有する方法によって変わります。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

||

|

|

(注) ローカル サーバ グループのデッドタイムは、グローバル コンフィギュレーションよりも優先されます。ローカル サーバ グループ コンフィギュレーションで省略すると、値はマスター リストから継承されます。 | |

|

|

AAA DNIS 認証の設定

DNIS 事前認証を使用すると、着信番号に基づいてコール設定時に事前認証を実行できます。DNIS 番号は、コールの着信時にセキュリティ サーバに直接送信されます。AAA によって認証されると、コールは許可されます。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

||

group { radius | tacacs+ | server-group } |

||

|

|

DNIS を使用して事前認証をイネーブルにし、必要に応じて Access-Request パケットに使用するパスワードを指定します。 |

|

|

|

DNIS に基づく AAA サーバ グループの選択の設定

Cisco IOS ソフトウェアを使用すると、Dialed Number Identification Service(DNIS; 着信番号識別サービス)番号を特定の AAA サーバ グループに割り当てることができます。これによって、サーバ グループは、その DNIS を使用して、ネットワークにダイヤルインするユーザの認証、認可、およびアカウンティングの要求を処理できます。すべての電話回線(通常の自宅電話または商用の T1/PRI 回線)を、複数の電話番号と関連付けることができます。DNIS 番号は、ユーザ宛てに発信された番号を示します。

たとえば、複数の顧客で同じ電話番号を共有する場合に、電話を受ける前に発信元を知りたいことがあります。DNIS を使用すると、応答するときに発信元の顧客がわかるため、電話に応答する方法をカスタマイズできます。

ISDN または内部モデムと接続する Cisco ルータは、DNIS 番号を受信できます。この機能を使用すると、顧客ごとに異なる RADIUS サーバ グループを割り当て可能です(つまり、DNIS 番号ごとに異なる RADIUS サーバ)。さらに、サーバ グループを使用して、複数の AAA サービスに同じサーバ グループを指定できます。また、各 AAA サービスに個別のサーバ グループを指定できます。

Cisco IOS ソフトウェアには、認証サービスとアカウンティング サービスを複数の方法で実装できる柔軟性があります。

•![]() グローバル:AAA サービスは、グローバル コンフィギュレーション アクセス リスト コマンドを使用して定義され、特定のネットワーク アクセス サーバ上のすべてのインターフェイスに、全般的に適用されます。

グローバル:AAA サービスは、グローバル コンフィギュレーション アクセス リスト コマンドを使用して定義され、特定のネットワーク アクセス サーバ上のすべてのインターフェイスに、全般的に適用されます。

•![]() インターフェイス別:AAA サービスは、インターフェイス コンフィギュレーション コマンドを使用して定義され、特定のネットワーク アクセス サーバに設定されているインターフェイスにだけ適用されます。

インターフェイス別:AAA サービスは、インターフェイス コンフィギュレーション コマンドを使用して定義され、特定のネットワーク アクセス サーバに設定されているインターフェイスにだけ適用されます。

•![]() DNIS マッピング:DNIS を使用して、AAA サーバが AAA サービスを提供するように指定します。

DNIS マッピング:DNIS を使用して、AAA サーバが AAA サービスを提供するように指定します。

このような複数の AAA コンフィギュレーション方式を同時に設定できるため、シスコでは、AAA サービスを提供するサーバまたはサーバ グループを決定するために、優先順位を設定しました。優先順位は次のとおりです。

•![]() DNIS 別:DNIS を使用し、AAA サービスを提供するサーバ グループを指定/決定するようにネットワーク アクセス サーバを設定している場合、この方式の方がその他の AAA 選択方式よりも優先されます。

DNIS 別:DNIS を使用し、AAA サービスを提供するサーバ グループを指定/決定するようにネットワーク アクセス サーバを設定している場合、この方式の方がその他の AAA 選択方式よりも優先されます。

•![]() インターフェイス別:サーバから AAA サービスを提供する方法を決定するために、インターフェイス別にネットワーク アクセス サーバを設定してアクセス リストを使用する場合、この方式は、他のグローバル コンフィギュレーション AAA アクセス リストよりも優先されます。

インターフェイス別:サーバから AAA サービスを提供する方法を決定するために、インターフェイス別にネットワーク アクセス サーバを設定してアクセス リストを使用する場合、この方式は、他のグローバル コンフィギュレーション AAA アクセス リストよりも優先されます。

•![]() グローバル:セキュリティ サーバが AAA サービスを提供する方法を決定するために、グローバル AAA アクセス リストを使用してネットワーク アクセス サーバを設定する場合、この方式には最も低い優先度が使用されます。

グローバル:セキュリティ サーバが AAA サービスを提供する方法を決定するために、グローバル AAA アクセス リストを使用してネットワーク アクセス サーバを設定する場合、この方式には最も低い優先度が使用されます。

(注) DNIS に基づく AAA サーバ グループの選択を設定する前に、RADIUS サーバ ホストのリストを設定し、AAA サーバ グループを設定する必要があります。「RADIUS サーバと通信するためのルータの設定」および「AAA サーバ グループの設定」を参照してください。

サーバ グループの DNIS に基づいて、特定の AAA サーバ グループを選択するようにルータを設定するには、DNIS マッピングを設定します。DNIS 番号を使用して、サーバ グループをグループ名とマッピングするには、次のコマンドを使用します。

手順の概要

3.![]() aaa dnis map dnis-number authentication ppp group server-group-name

aaa dnis map dnis-number authentication ppp group server-group-name

4.![]() aaa dnis map dnis-number authorization network group server-group-name

aaa dnis map dnis-number authorization network group server-group-name

5.![]() aaa dnis map dnis-number accounting network [ none | start-stop | stop-only ] group server-group-name

aaa dnis map dnis-number accounting network [ none | start-stop | stop-only ] group server-group-name

手順の詳細

AAA 事前認証の設定

サービス プロバイダーが ISDN PRI または Channel-Associated Signalling(CAS)による AAA 事前認証を使用すると、既存の RADIUS ソリューションを使用するポートの管理性が向上し、共有リソースを効率的に管理して、各種のサービスレベル 契約を提供できるようになります。ISDN PRI または CAS によって、着信コールに関する情報を Network Access Server(NAS; ネットワーク アクセス サーバ)で使用してから、コールを接続できます。使用できるコール情報は次のとおりです。

•![]() 着信番号識別サービス(DNIS)番号(着信番号とも呼ばれます)

着信番号識別サービス(DNIS)番号(着信番号とも呼ばれます)

•![]() Calling Line Identification(CLID; 発呼回線 ID)番号(発番号とも呼ばれます)

Calling Line Identification(CLID; 発呼回線 ID)番号(発番号とも呼ばれます)

この機能を使用すると、Cisco NAS は、DNIS 番号、CLID 番号、またはコール タイプに基づいて、着信コールを接続するかどうかを決定します(ISDN PRI を使用する場合、ユーザの認証と認可を行ってから、コールに応答できます。CAS を使用する場合、コールに応答する必要はありますが、事前認証に失敗した場合、コールをドロップできます)。

パブリック ネットワーク スイッチからコールを着信し、まだ接続前の場合、AAA 事前認証によって、NAS から DNIS 番号、CLID 番号、およびコール タイプを RADIUS サーバに送信し、認可を受けることができます。サーバがコールを認可すると、NAS はコールを許可します。サーバがコールを認可しない場合、NAS からパブリック ネットワーク スイッチに接続解除メッセージが送信され、コールが拒否されます。

RADIUS サーバ アプリケーションが使用不能になった場合、または応答が遅くなった場合、NAS でガード タイマーを設定できます。タイマーが期限切れになると、NAS は設定可能なパラメータを使用して、認可されなかった着信コールを許可または拒否します。

この機能は、事前認証動作を指定するために、RADIUS サーバ アプリケーションによるアトリビュート 44 の使用、および RADIUS 事前認証プロファイルに設定されている RADIUS アトリビュートの使用をサポートしています。また、これらのアトリビュートは、たとえば、以降の認証を実行するかどうか、また実行する場合、どの認証方式を使用するかを指定するためにも使用できます。

ISDN PRI および CAS による AAA 事前認証には、次の制約事項が適用されます。

•![]() アトリビュート 44 は、事前認証またはリソース プーリングをイネーブルにした CAS コールにだけ使用できます。

アトリビュート 44 は、事前認証またはリソース プーリングをイネーブルにした CAS コールにだけ使用できます。

•![]() AAA 事前認証を使用できるのは、Cisco AS5300、Cisco AS5400、および Cisco AS5800 プラットフォームだけです。

AAA 事前認証を使用できるのは、Cisco AS5300、Cisco AS5400、および Cisco AS5800 プラットフォームだけです。

(注) AAA 事前認証を設定する前に、aaa new-model コマンドをイネーブルにし、サポートする事前認証アプリケーションが使用ネットワークの RADIUS サーバで実行されている必要があります。

手順の概要

4.![]() clid [ if-avail | required ] [ accept-stop ] [ password string ]

clid [ if-avail | required ] [ accept-stop ] [ password string ]

5.![]() ctype [ if-avail | required ] [ accept-stop ] [ password string ]

ctype [ if-avail | required ] [ accept-stop ] [ password string ]

6.![]() dnis [ if-avail | required ] [ accept-stop ] [ password string ]

dnis [ if-avail | required ] [ accept-stop ] [ password string ]

手順の詳細

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

||

group { radius | tacacs+ | server-group } |

||

|

|

DNIS を使用して事前認証をイネーブルにし、必要に応じて Access-Request パケットに使用するパスワードを指定します。 |

|

|

|

Cisco ルータで事前認証を設定するだけでなく、RADIUS サーバでも事前認証プロファイルを設定する必要があります。事前認証プロファイルの設定については、次の項を参照してください。

•![]() 「DNIS または CLID 事前認証の RADIUS プロファイルの設定」

「DNIS または CLID 事前認証の RADIUS プロファイルの設定」

•![]() 「コール タイプ事前認証の RADIUS プロファイルの設定」

「コール タイプ事前認証の RADIUS プロファイルの設定」

•![]() 「コールバックのために事前認証を強化する RADIUS プロファイルの設定」

「コールバックのために事前認証を強化する RADIUS プロファイルの設定」

•![]() 「大規模なダイヤルアウトに使用されるリモート ホスト名の RADIUS プロファイルの設定」

「大規模なダイヤルアウトに使用されるリモート ホスト名の RADIUS プロファイルの設定」

•![]() 「モデム管理のための RADIUS プロファイルの設定」

「モデム管理のための RADIUS プロファイルの設定」

•![]() 「ユーザ名を含めるための RADIUS プロファイルの設定」

「ユーザ名を含めるための RADIUS プロファイルの設定」

DNIS または CLID 事前認証の RADIUS プロファイルの設定

RADIUS 事前認証プロファイルを設定するには、DNIS または CLID 番号をユーザ名として使用し、 dnis または clid コマンドで定義したパスワードをパスワードとして使用します。

(注) 事前認証プロファイルのサービス タイプは必ず「outbound」です。これは、パスワードが NAS で事前定義されているためです。この方法で事前認証プロファイルを設定することで、DNIS 番号、CLID 番号、またはコール タイプのユーザ名と、わかりやすいパスワードを使用してユーザが NAS にログインする操作を回避できます。「outbound」サービス タイプは、RADIUS サーバに送信される access-request パケットにも含まれます。

コール タイプ事前認証の RADIUS プロファイルの設定

RADIUS 事前認証プロファイルを設定するには、コール タイプ ストリングをユーザ名として使用し、 ctype コマンドで定義したパスワードをパスワードとして使用します。次の表に、事前認証プロファイルで使用できるコール タイプ ストリングを示します。

|

|

|

|---|---|

(注) 事前認証プロファイルのサービス タイプは必ず「outbound」です。これは、パスワードが NAS で事前定義されているためです。この方法で事前認証プロファイルを設定することで、DNIS 番号、CLID 番号、またはコール タイプのユーザ名と、わかりやすいパスワードを使用してユーザが NAS にログインする操作を回避できます。「outbound」サービス タイプは、RADIUS サーバに送信された access-request パケットにも含まれます。また、RADIUS サーバがチェックイン アイテムをサポートする場合、チェックイン アイテムにする必要があります。

コールバックのために事前認証を強化する RADIUS プロファイルの設定

在宅勤務者などのリモート ネットワーク ユーザは、コールバックを使用すると課金を受けずに NAS にダイヤルインできます。コールバックが必要な場合、NAS は現在のコールを終了し、発信元にコールバックします。NAS がコールバックを実行すると、発信接続の情報だけが適用されます。事前認証の access-accept メッセージのその他のアトリビュートは破棄されます。

(注) RADIUS サーバからのコールバックに宛先の IP アドレスは必要ありません。

次に、コールバック番号が 555-1111 でサービス タイプが outbound に設定された RADIUS プロファイル設定の例を示します。cisco-avpair = "preauth:send-name=<string>" は文字列 "andy" を使用し、cisco-avpair = "preauth:send-secret=<string>" はパスワード "cisco" を使用します。

大規模なダイヤルアウトに使用されるリモート ホスト名の RADIUS プロファイルの設定

次に、前の例に処理を追加して、発信先の番号は有効でもアクセス先のルータが間違っている発信を回避するために、リモートの名前を提供する例を示します。この例は大規模なダイヤルアウトに適しています。

モデム管理のための RADIUS プロファイルの設定

DNIS、CLID、またはコール タイプの事前認証を使用する場合、NAS の RADIUS サーバからの肯定応答には、ベンダー固有アトリビュート(VSA)26 を介して、モデム管理のモデム ストリングを含めることができます。モデム管理 VSA の構文は次のとおりです。

modulation <z> error-correction <a> compression <b>”

VSA のモデム管理ストリングには、次の内容を含めることができます。

|

|

|

|---|---|

VSA の形式で RADIUS からモデム管理ストリングを受信すると、その情報は Cisco IOS ソフトウェアに渡され、コールごとに適用されます。Modem ISDN Channel Aggregation(MICA)モデムには、コール設定時にメッセージを送信できるコントロール チャネルがあります。そのため、このモデム管理機能をサポートするのは、MICA モデムや新しいテクノロジーだけです。この機能は Microcom モデムではサポートされません。

モデム管理の詳細については、「関連資料」を参照してください。

後続の認証のための RADIUS の設定

事前認証に成功すると、事前認証の RADIUS ベンダー固有アトリビュート 201(Require-Auth)を使用して、後続の認証を実行するかどうかを決定できます。access-accept メッセージで返されるアトリビュート 201 の値が 0 の場合、後続の認証は実行されません。アトリビュート 201 の値が 1 の場合、後続の認証は通常どおり実行されます。

この < n > は、アトリビュート 201(つまり 0 または 1)と同じ値の範囲です。

事前認証プロファイルにアトリビュート 201 が含まれない場合、値 1 と仮定され、後続の認証が実行されます。

(注) 後続の認証を実行するには、事前認証プロファイルに加え、通常のユーザ プロファイルを設定する必要があります。

後続の認証タイプのための RADIUS の設定

事前認証プロファイルに後続の認証を指定した場合、後続の認証に使用する認証タイプも指定する必要があります。後続の認証で使用できる認証タイプを指定するには、次の VSA を使用します。

この < string > には、次のいずれかを指定できます。

|

|

|

|---|---|

複数の認証タイプを許可するように指定するには、事前認証プロファイルでこの VSA の複数インスタンスを設定できます。事前認証プロファイルに指定する認証タイプ VSA の順序は、PPP ネゴシエーションに使用する認証タイプの順序にもなるため、重要です。

この VSA はユーザ別のアトリビュートであり、 ppp authentication インターフェイス コマンドで指定した認証タイプ リストは置換されます。

(注) これは後続の認証用の認証タイプを指定する VSA なので、後続の認証が必要な場合にだけ使用してください。

ユーザ名を含めるための RADIUS プロファイルの設定

コールの認証に事前認証のみを使用する場合、発信するときに NAS がユーザ名を見つけられない可能性があります。RADIUS は、NAS が RADIUS アトリビュート 1(User-Name)または access-accept パケットで返される VSA を介して使用できるユーザ名を提供します。ユーザ名を指定する VSA の構文は次のとおりです。

ユーザ名を指定しない場合、DNIS 番号、CLID 番号、またはコール タイプが使用されます。これは、設定した最後の事前認証コマンドによって変わります(たとえば、 clid が最後に設定された事前認証コマンドの場合、CLID 番号がユーザ名として使用されます)。

後続の認証を使用してコールを認証する場合、2 つのユーザ名が存在する可能性があります。RADIUS から提供されたユーザ名と、ユーザが指定したユーザ名です。この場合、ユーザが指定したユーザ名の方が、RADIUS 事前認証プロファイルに含まれるユーザ名よりも優先されます。ユーザが指定したユーザ名は、認証とアカウンティングの両方に使用されます。

双方向認証のための RADIUS プロファイルの設定

双方向認証の場合、発信側ネットワーク デバイスが NAS を認証する必要があります。Password Authentication Protocol(PAP; パスワード認証プロトコル)のユーザ名とパスワード、または Challenge Handshake Authentication Protocol(CHAP; チャレンジ ハンドシェーク認証プロトコル)のユーザ名とパスワードを NAS のローカルで設定する必要はありません。代わりに、事前認証の access-accept メッセージにユーザ名とパスワードを含めることができます。

(注) ppp authentication コマンドを radius 方式とともに設定する必要があります。

PAP に適用する場合は、インターフェイス上で ppp pap sent-name password コマンドを設定しないでください。Vendor-Specific Attributes(VSA; ベンダー固有アトリビュート)の場合は、アウトバウンド認証の PAP ユーザ名および PAP パスワードとして、「preauth:send-name」および「preauth:send-secret」が使用されます。

CHAP の場合、「preauth:send-name」はアウトバウンド認証だけでなく、インバウンド認証にも使用されます。CHAP インバウンドの場合、NAS は、発信側ネットワーキング デバイスに対するチャレンジ パケットで「preauth:send-name」に定義されている名前を使用します。CHAP アウトバウンドの場合、「preauth:send-name」と「preauth:send-secret」の両方が応答パケットに使用されます。

(注) リソース プーリングをイネーブルにする場合、双方向認証は機能しません。

認可をサポートするための RADIUS プロファイルの設定

事前認証だけを設定する場合、後続の認証はバイパスされます。ユーザ名とパスワードを使用できないため、認可もバイパスされます。ただし、事前認証プロファイルに authorization アトリビュートを含めてユーザ別のアトリビュートを適用することで、認可のために後で RADIUS に処理を戻す必要がなくなります。認可プロセスを開始するには、NAS で aaa authorization network コマンドも設定する必要があります。

事前認証プロファイルに authorization アトリビュートを設定できますが、service-type アトリビュート(アトリビュート 6)という 1 つの例外があります。service-type アトリビュートは、事前認証プロファイルで VSA に変換する必要があります。この VSA の構文は次のとおりです。

この < n > は、アトリビュート 6 に関する標準の RFC 2865 値の 1 つです。使用できる Service-Type 値については、「関連資料」を参照してください。

(注) 後続の認証が必要な場合、事前認証プロファイルの authorization アトリビュートは適用されません。

ガード タイマーの設定

事前認証要求および認可要求の応答時間はさまざまなので、ガード タイマーを使用してコールの処理を制御できます。ガード タイマーは、DNIS が RADIUS サーバに送信されると開始されます。ガード タイマーが期限切れになる前に NAS が AAA から応答を受信しない場合、タイマーの設定に基づいてコールを許可または拒否します。

RADIUS サーバが認証要求または事前認証要求に応答できなかった場合にコールを許可または拒否できるガード タイマーを設定するには、次のコマンドのいずれかを使用します。

手順の概要

4.![]() isdn guard-timer milliseconds [ on-expiry { accept | reject }]

isdn guard-timer milliseconds [ on-expiry { accept | reject }]

5.![]() call guard-timer milliseconds [ on-expiry { accept | reject }]

call guard-timer milliseconds [ on-expiry { accept | reject }]

手順の詳細

RADIUS 認証の指定

RADIUS サーバを指定し、RADIUS 認証キーを定義した後は、RADIUS 認証の方式リストを定義する必要があります。AAA によって RADIUS 認証が容易になるため、 aaa authentication コマンドを入力し、認証方式として RADIUS を指定する必要があります。詳細については、「関連資料」を参照してください。

RADIUS 認可の指定

AAA 認可を使用すると、ユーザのアクセスをそのネットワークに制限するパラメータを設定できます。RADIUS を使用する認可は、ワンタイム認可やサービスごとの認可を含むリモート アクセス コントロール用の方式が 1 つ、ユーザ別のアカウント リストおよびプロファイル、ユーザ グループのサポート、IP、IPX、ARA、および Telnet のサポートを備えています。AAA によって RADIUS 認可は容易になるため、認証方式として RADIUS を指定して、 aaa authorization コマンドを発行する必要があります。詳細については、「認可の設定」の章を参照してください。

RADIUS アカウンティングの指定

AAA アカウンティング機能を使用すると、ユーザがアクセスしているサービスや、ユーザが消費しているネットワーク リソース量を追跡できます。AAA によって RADIUS アカウンティングは容易になるため、アカウンティング方式として RADIUS を指定して、 aaa accounting コマンドを発行する必要があります。詳細については、「アカウンティングの設定」の章を参照してください。

RADIUS Login-IP-Host の設定

ネットワーク アクセス サーバが、ダイヤルイン ユーザに対する接続を試行するときに複数のログイン ホストを試行できるようにするには、RADIUS サーバのユーザ プロファイルに 3 つの Login-IP-Host エントリを入力できます。次に、ユーザ joeuser 用に 3 つの Login-IP-Host インスタンスを設定し、接続に TCP-Clear を使用する例を示します。

ホストの入力順は、試行される順序になります。 ip tcp synwait-time コマンドを使用して、ネットワーク アクセス サーバがリストの次ホストに対して接続を試行するまで待機する秒数を設定します。デフォルトは 30 秒です。

使用している RADIUS サーバが 4 つ以上の Login-IP-Host エントリを許可していても、ネットワーク アクセス サーバが access-accept パケットでサポートするのは 3 ホストだけです。

RADIUS プロンプトの設定

access-challenge パケットに対するユーザの応答を画面にエコーするかどうかを制御するには、RADIUS サーバのユーザ プロファイルで Prompt アトリビュートを設定します。このアトリビュートは、access-challenge パケットにだけ含まれます。次に、No-Echo に設定された Prompt アトリビュートの例を示します。この設定で、ユーザの応答はエコーされません。

ユーザの応答をエコーするには、このアトリビュートを Echo に設定します。Prompt アトリビュートをユーザ プロファイルに含めない場合、デフォルトで応答はエコーされま。

このアトリビュートは、アクセス サーバに設定されている radius-server challenge-noecho コマンドの動作よりも優先されます。たとえば、アクセス サーバがエコーを表示しないように設定され、個人のユーザ プロファイルではエコーを許可している場合、ユーザ応答はエコーされます。

(注) Prompt アトリビュートを使用するには、access-challenge パケットをサポートするように RADIUS サーバを設定します。

RADIUS アクセス要求のサフィックスとパスワードの設定

大規模なダイヤルアウトでは、すべての宛先の各 NAS でダイヤラ マップを設定する必要はありません。代わりに、AAA サーバで、発信コール アトリビュートを含むリモート サイト プロファイルを作成できます。パケット トラフィックによって、コールをリモート サイトに配置する必要がある場合、NAS によって プロファイルがダウンロードされます。

RADIUS に対する access-request メッセージでユーザ名を設定できます。「-out」というユーザ名のデフォルトのサフィックスが、ユーザ名に付加されます。ユーザ名アトリビュートを構成する形式は、IP アドレスと設定したサフィックスです。

大規模なダイヤルアウトの場合にユーザ名の設定機能を提供するには、 dialer aaa コマンドを新しい suffix および password キーワードを指定して実装します。

手順の概要

5.![]() aaa authorization configuration default

aaa authorization configuration default

手順の詳細

RADIUS のモニタリングとメンテナンス

RADIUS をモニタおよび保守するには、次のコマンドを使用します。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

||

|

|

RADIUS の設定例

•![]() 「例:RADIUS 認証、認可、およびアカウンティング」

「例:RADIUS 認証、認可、およびアカウンティング」

•![]() 「例:グローバル値とサーバ固有の値を指定した複数の RADIUS サーバ」

「例:グローバル値とサーバ固有の値を指定した複数の RADIUS サーバ」

•![]() 「例:同じサーバ IP アドレスを持つ複数の RADIUS サーバ エントリ」

「例:同じサーバ IP アドレスを持つ複数の RADIUS サーバ エントリ」

•![]() 「例:AAA サーバ グループを使用する複数の RADIUS サーバ エントリ」

「例:AAA サーバ グループを使用する複数の RADIUS サーバ エントリ」

•![]() 「例:DNIS に基づく AAA サーバ グループの選択」

「例:DNIS に基づく AAA サーバ グループの選択」

•![]() 「例:RADIUS トンネリング アトリビュートを指定した RADIUS ユーザ プロファイル」

「例:RADIUS トンネリング アトリビュートを指定した RADIUS ユーザ プロファイル」

例:RADIUS の認証と認可

次に、RADIUS を使用して認証および認可を行うようにルータを設定する例を示します。

この RADIUS 認証および認可設定のサンプル行は、次のように定義されます。

•![]() aaa authentication login use-radius group radius local コマンドを実行すると、ルータは、ログイン プロンプトで認証に RADIUS を使用するように設定されます。RADIUS がエラーを返すと、ユーザはローカル データベースを使用して認証されます。この例では、 use-radius は方式リストの名前であり、RADIUS を指定し、ローカル認証を指定します。

aaa authentication login use-radius group radius local コマンドを実行すると、ルータは、ログイン プロンプトで認証に RADIUS を使用するように設定されます。RADIUS がエラーを返すと、ユーザはローカル データベースを使用して認証されます。この例では、 use-radius は方式リストの名前であり、RADIUS を指定し、ローカル認証を指定します。

•![]() aaa authentication ppp user-radius if-needed group radius コマンドで、ユーザがまだ認可されていない場合に、CHAP または PAP による PPP を使用する回線に RADIUS 認証を使用するように、Cisco IOS ソフトウェアを設定します。EXEC ファシリティによってユーザが認証済みの場合、RADIUS 認証は実行されません。この例では、 user-radius は、if-needed 認証方式として RADIUS を定義する方式リストの名前です。

aaa authentication ppp user-radius if-needed group radius コマンドで、ユーザがまだ認可されていない場合に、CHAP または PAP による PPP を使用する回線に RADIUS 認証を使用するように、Cisco IOS ソフトウェアを設定します。EXEC ファシリティによってユーザが認証済みの場合、RADIUS 認証は実行されません。この例では、 user-radius は、if-needed 認証方式として RADIUS を定義する方式リストの名前です。

•![]() aaa authorization exec default group radius コマンドで、EXEC 認可、autocommand、およびアクセス リストに使用する RADIUS 情報を設定します。

aaa authorization exec default group radius コマンドで、EXEC 認可、autocommand、およびアクセス リストに使用する RADIUS 情報を設定します。

•![]() aaa authorization network default group radius コマンドを実行すると、ネットワーク認可、アドレス割り当て、および他のアクセス リストについて RADIUS が設定されます。

aaa authorization network default group radius コマンドを実行すると、ネットワーク認可、アドレス割り当て、および他のアクセス リストについて RADIUS が設定されます。

例:RADIUS 認証、認可、およびアカウンティング

次に、AAA コマンドを設定して RADIUS を使用する一般的な設定例を示します。

この例の RADIUS 認証、認可、およびアカウンティングの回線は、次のように定義されます。

•![]() radius-server host コマンドは RADIUS サーバ ホストの IP アドレスを定義します。

radius-server host コマンドは RADIUS サーバ ホストの IP アドレスを定義します。

•![]() radius-server key コマンドはネットワーク アクセス サーバと RADIUS サーバ ホスト間の共有秘密テキスト ストリングを定義します。

radius-server key コマンドはネットワーク アクセス サーバと RADIUS サーバ ホスト間の共有秘密テキスト ストリングを定義します。

•![]() aaa authentication ppp dialins group radius local コマンドで、RADIUS 認証を示す認証方式リスト「dialins」を定義します。次に、(RADIUS サーバが応答しない場合)PPP を使用するシリアル回線にはローカル認証が使用されます。

aaa authentication ppp dialins group radius local コマンドで、RADIUS 認証を示す認証方式リスト「dialins」を定義します。次に、(RADIUS サーバが応答しない場合)PPP を使用するシリアル回線にはローカル認証が使用されます。

•![]() ppp authentication pap dialins コマンドは「dialins」方式リストを指定した回線に適用します。

ppp authentication pap dialins コマンドは「dialins」方式リストを指定した回線に適用します。

•![]() aaa authorization network default group radius local コマンドは、アドレスと他のネットワーク パラメータを RADIUS ユーザに割り当てるために使用されます。

aaa authorization network default group radius local コマンドは、アドレスと他のネットワーク パラメータを RADIUS ユーザに割り当てるために使用されます。

•![]() aaa accounting network default start-stop group radius コマンドで、PPP の使用状況を追跡します。

aaa accounting network default start-stop group radius コマンドで、PPP の使用状況を追跡します。

•![]() aaa authentication login admins local コマンドは、ログイン認証の別の方式リスト「admins」を定義します。

aaa authentication login admins local コマンドは、ログイン認証の別の方式リスト「admins」を定義します。

•![]() login authentication admins コマンドは、ログイン認証の「admins」方式リストを適用します。

login authentication admins コマンドは、ログイン認証の「admins」方式リストを適用します。

例:ベンダー固有の RADIUS 設定

次に、AAA コマンドを設定してベンダー固有の RADIUS を使用する一般的な設定例を示します。

この例の RADIUS 認証、認可、およびアカウンティングの回線は、次のように定義されます。

•![]() radius-server host non-standard コマンドで、RADIUS サーバ ホストの名前を定義し、この RADIUS ホストがベンダー固有バージョンの RADIUS を使用することを指定します。

radius-server host non-standard コマンドで、RADIUS サーバ ホストの名前を定義し、この RADIUS ホストがベンダー固有バージョンの RADIUS を使用することを指定します。

•![]() radius-server key コマンドはネットワーク アクセス サーバと RADIUS サーバ ホスト間の共有秘密テキスト ストリングを定義します。

radius-server key コマンドはネットワーク アクセス サーバと RADIUS サーバ ホスト間の共有秘密テキスト ストリングを定義します。

•![]() radius-server configure-nas コマンドは、デバイスが最初に起動したときに、Cisco ルータまたはアクセス サーバがスタティック ルートと IP プール定義について RADIUS サーバに照会するように定義します。

radius-server configure-nas コマンドは、デバイスが最初に起動したときに、Cisco ルータまたはアクセス サーバがスタティック ルートと IP プール定義について RADIUS サーバに照会するように定義します。

•![]() aaa authentication ppp dialins group radius local コマンドで、RADIUS 認証を示す認証方式リスト「dialins」を定義します。次に、(RADIUS サーバが応答しない場合)PPP を使用するシリアル回線にはローカル認証が使用されます。

aaa authentication ppp dialins group radius local コマンドで、RADIUS 認証を示す認証方式リスト「dialins」を定義します。次に、(RADIUS サーバが応答しない場合)PPP を使用するシリアル回線にはローカル認証が使用されます。

•![]() ppp authentication pap dialins コマンドは「dialins」方式リストを指定した回線に適用します。

ppp authentication pap dialins コマンドは「dialins」方式リストを指定した回線に適用します。

•![]() aaa authorization network default group radius local コマンドは、アドレスと他のネットワーク パラメータを RADIUS ユーザに割り当てるために使用されます。

aaa authorization network default group radius local コマンドは、アドレスと他のネットワーク パラメータを RADIUS ユーザに割り当てるために使用されます。

•![]() aaa accounting network default start-stop group radius コマンドで、PPP の使用状況を追跡します。

aaa accounting network default start-stop group radius コマンドで、PPP の使用状況を追跡します。

•![]() aaa authentication login admins local コマンドは、ログイン認証の別の方式リスト「admins」を定義します。

aaa authentication login admins local コマンドは、ログイン認証の別の方式リスト「admins」を定義します。

•![]() login authentication admins コマンドは、ログイン認証の「admins」方式リストを適用します。

login authentication admins コマンドは、ログイン認証の「admins」方式リストを適用します。

例:サーバ固有の値を指定した RADIUS サーバ

次に、172.31.39.46 という IP アドレスの RADIUS サーバについて、サーバ固有のタイムアウト、再送信、およびキー値を設定する例を示します。

例:グローバル値とサーバ固有の値を指定した複数の RADIUS サーバ

次に、固有のタイムアウト、再送信、およびキー値を指定した 2 つの RADIUS サーバを設定する例を示します。この例では、 aaa new-model コマンドを使用してルータ上の AAA サービスをイネーブルにし、特定の AAA コマンドで AAA サービスを定義します。 radius-server retransmit コマンドで、すべての RADIUS サーバについて、グローバル再送信値を 4 に変更します。 radius-server host コマンドで、IP アドレスが 172.16.1.1 と 172.29.39.46 の RADIUS サーバ ホストについて、特定のタイムアウト、再送信、およびキー値を設定します。

例:同じサーバ IP アドレスを持つ複数の RADIUS サーバ エントリ

次に、同じ IP アドレスを持つ複数の RADIUS ホスト エントリを認識するように、ネットワーク アクセス サーバを設定する例を示します。同じ RADIUS サーバ上にある 2 つのホスト エントリは、同じサービス(認証とアカウンティング)のために設定されています。設定されている 2 番めのホスト エントリは、1 番めのエントリのフェールオーバー バックアップとして動作します(試行される RADIUS ホスト エントリの順番は、設定されている順序に従います)。

例:RADIUS サーバ グループ

次に、3 つの RADIUS サーバ メンバを持ち、各メンバがデフォルトの認証ポート(1645)とアカウンティング ポート(1646)を使用するサーバ グループ radgroup1 を作成する例を示します。

次に、3 つの RADIUS サーバ メンバを持ち、各メンバは IP アドレスは同じでも認証ポートとアカウンティング ポートはそれぞれ異なるサーバ グループ radgroup2 を作成する例を示します。

例:AAA サーバ グループを使用する複数の RADIUS サーバ エントリ

次に、2 つの RADIUS サーバ グループを認識するようにネットワーク アクセス サーバを設定する例を示します。一方のグループである group1 には、同じ RADIUS サーバ上に同じサービス用に設定された 2 つのホスト エントリがあります。設定されている 2 番めのホスト エントリは、1 番めのエントリのフェールオーバー バックアップとして動作します 各グループのデッドタイムは個々に設定されています。group 1 のデッドタイムは 1 分で、group 2 のデッドタイムは 2 分です。

(注) グローバル コマンドとサーバ コマンドの両方を使用する場合、サーバ コマンドの方がグローバル コマンドよりも優先されます。

! with it and configures a deadtime of one minute.

! with it and configures a deadtime of two minutes.

! associated with one of the defined server groups.

例:DNIS に基づく AAA サーバ グループの選択

次に、特定の AAA サービスを提供するために、DNIS に基づいて RADIUS サーバ グループを選択する例を示します。

! RADIUS server groups. In this configuration, all PPP connection requests using

! DNIS 7777 are sent to the sg1 server group. The accounting records for these

! connections (specifically, start-stop records) are handled by the sg2 server group.

! Calls with a DNIS of 8888 use server group sg3 for authentication and server group

! default-group for accounting. Calls with a DNIS of 9999 use server group

! default-group for authentication and server group sg3 for accounting records

! (stop records only). All other calls with DNIS other than the ones defined use the

! server group default-group for both authentication and stop-start accounting records.

例:AAA 事前認証

次に、事前認証に DNIS 番号を指定するという単純な設定の例を示します。

次に、事前認証に DNIS 番号と CLID 番号の両方を使用する設定の例を示します。DNIS 事前認証が先に実行され、次に CLID 事前認証が実行されます。

次に、「hawaii」という DNIS グループに指定されている 2 つの DNIS 番号を除き、すべての DNIS 番号について事前認証を実行することを指定する例を示します。

次に、DNIS 事前認証を使用する AAA 設定の例を示します。

(注) 事前認証を設定するには、RADIUS サーバでも事前認証プロファイルを設定する必要があります。

例:RADIUS トンネリング アトリビュートを指定した RADIUS ユーザ プロファイル

次に、RADIUS トンネリング アトリビュートを含む RADIUS ユーザ プロファイル(Merit Daemon 形式)の例を示します。このエントリは 2 つのトンネルをサポートします。1 つは L2F 用、もう 1 つは L2TP 用です。:1 が指定されたタグ エントリは L2F トンネルをサポートし、:2 が指定されたタグ エントリは L2TP トンネルをサポートします。

例:ガード タイマー

次に、8,000 ミリ秒に設定された ISDN ガード タイマーの例を示します。事前認証要求に対して RADIUS サーバが応答しないまま、タイマーが期限切れになった場合、コールは拒否されます。

次に、20,000 ミリ秒に設定された CAS ガード タイマーの例を示します。事前認証要求に対して RADIUS サーバが応答しないまま、タイマーが期限切れになった場合、コールは許可されます。

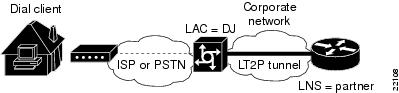

例:L2TP アクセス コンセントレータ

次に、図 1 に示すトポロジの基本的な L2TP Access Concentrator(LAC; L2TP アクセス コンセントレータ)を設定する例を示します。ローカル名は定義されていないため、使用されるホスト名はローカル名です。L2TP トンネル パスワードは定義されていないため、ユーザ名パスワードが使用されます。この例では、VPDN が LAC のローカルで設定されます。VPDN は新しい RADIUS トンネル アトリビュートを利用しません。

! authentication.

! domain ”cisco.com.”

次に、RADIUS トンネル アトリビュートがサポートされる場合、LAC を設定する例を示します。この例では、LAC にローカルの VPDN 設定がありません。代わりに、LAC は、リモート RADIUS セキュリティ サーバを照会するように設定されています。

! for PPP authentication.

! authorization.

例:L2TP ネットワーク サーバ

次に、図 1 に示すトポロジの L2TP ネットワーク サーバ(LNS)で基本的な L2TP を設定する例と対応するコメントを示します。

! authentication.

次に、RADIUS トンネリング アトリビュートを使用して、基本的な L2F と L2TP 設定で LNS を設定する例を示します。

その他の参考資料

ここでは、RADIUS の設定に関する関連資料について説明します。

関連資料

|

|

|

|---|---|

「 RADIUS Attributes Overview and RADIUS IETF Attributes 」モジュール |

|

「 Configuring Authentication 」モジュール |

|

「 Configuring Authorization 」モジュール |

|

「 Configuring Accounting 」モジュール |

|

『 Cisco IOS Dial Technologies Configuration Guide 』および『 Cisco IOS VPDN Configuration Guide , Release 15.0』 |

|

『 Cisco IOS Dial Technologies Configuration Guide , Release 15.0 』 |

|

『 Cisco IOS Wide-Area Networking Configuration Guide , Release 15.0』 |

規格

|

|

|

|---|---|

MIB

|

|

|

|---|---|

選択したプラットフォーム、Cisco IOS リリース、および機能セットの MIB を検索してダウンロードする場合は、次の URL にある Cisco MIB Locator を使用します。 |

RFC

|

|

|

|---|---|

「 RADIUS Accounting Modifications for Tunnel Protocol Support 」 |

シスコのテクニカル サポート

RADIUS の設定に関する機能情報

表 1 に、この機能のリリース履歴を示します。

Cisco Feature Navigator を使用すると、プラットフォームおよびソフトウェア イメージのサポート情報を検索できます。Cisco Feature Navigator を使用すると、ソフトウェア イメージがサポートする特定のソフトウェア リリース、機能セット、またはプラットフォームを確認できます。Cisco Feature Navigator には、 http://www.cisco.com/go/cfn からアクセスします。Cisco.com のアカウントは必要ありません。

(注) 表 1 には、一連のソフトウェア リリースのうち、特定の機能が初めて導入されたソフトウェア リリースだけが記載されています。その機能は、特に断りがない限り、それ以降の一連のソフトウェア リリースでもサポートされます。

Cisco and the Cisco Logo are trademarks of Cisco Systems, Inc. and/or its affiliates in the U.S. and other countries. A listing of Cisco's trademarks can be found at www.cisco.com/go/trademarks . Third party trademarks mentioned are the property of their respective owners. The use of the word partner does not imply a partnership relationship between Cisco and any other company. (1005R)

このマニュアルで使用している IP アドレスおよび電話番号は、実際のアドレスおよび電話番号を示すものではありません。マニュアル内の例、コマンド出力、ネットワーク トポロジ図、およびその他の図は、説明のみを目的として使用されています。説明の中に実際のアドレスおよび電話番号が使用されていたとしても、それは意図的なものではなく、偶然の一致によるものです。

© 2007-2010 Cisco Systems, Inc.

All rights reserved.

フィードバック

フィードバック