- ユーザ サービスのセキュリティ保護の概要

- AutoSecure

- 認証

- 認証の設定

- 認可の設定

- Standalone MAB Support

- アカウンティングの設定

- 認証プロキシの設定

- IEEE 802.1x-Flexible Authentication

- ネットワーク アドミッション コントロール

- RADIUS の設定

- AAA Dead-Server Detection

- AAA-SERVER-MIB Set Operation

- ACL Default Direction

- アクセス要求のアトリビュート スクリーニン グ

- 事前認証ユーザに対する RADIUS を使用した マルチリンク PPP のイネーブル化

- 拡張テスト コマンド

- RADIUS アカウンティング内の Framed-Route

- Offload Server Accounting Enhancement

- Per VRF AAA

- RFC-2867 RADIUS トンネル アカウンティン グ

- RADIUS アトリビュート スクリーニング

- RADIUS 集中型フィルタ管理

- RADIUS デバッグ拡張

- RADIUS 論理回線 ID

- RADIUS NAS-IP-Address アトリビュート 設定可能性

- RADIUS ルート ダウンロード

- RADIUS サーバ ロード バランシング

- 56 ビット アカウンティング セッション ID の RADIUS サポート

- ロード バランシングおよびフェールオーバー 用の RADIUS トンネル プリファレンス

- RADIUS サーバ障害発生時順序変更

- トンネル ターミネータでの RADIUS 経由での トンネル認証

- TACACS+ の設定

- Per VRF for TACACS+ Servers

- RADI US アトリビュート概要と RADIUS IETF アトリビュート

- RADIUS ベンダー固有アトリビュート

- RADIUS ベンダー固有アトリビュート (VSA)および RADIUS Disconnect-Cause アトリビュート値

- アクセス要求内の RADIUS アトリビュート 8 (Framed-IP-Address)

- RADIUS トンネル アトリビュート拡張

- セキュア シェルの設定

- リバース SSH 拡張

- セキュア コピー

- セキュア シェル バージョン 2 サポート

- SSH Terminal-Line アクセス

- Cisco IOS Login Enhancements(Login Block)

- Cisco IOS Resilient Configuration

- イメージ検証

- IP ソース トラッカー

- ロールベースの CLI アクセス

セキュリティ コンフィギュレーション ガイド:ユー ザ サービスのセキュリティ保護

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月6日

章のタイトル: IP ソース トラッカー

IP ソース トラッカー

IP ソース トラッカー機能は、次の方法で情報を追跡します。

•![]() 攻撃対象となっていることが疑われるホストに向けられているトラフィックに関する情報を収集します。

攻撃対象となっていることが疑われるホストに向けられているトラフィックに関する情報を収集します。

•![]() Denial of Service(DoS; サービス拒否)攻撃のネットワーク入力点を追跡するため、必要なすべての情報を使いやすい形式で生成します。

Denial of Service(DoS; サービス拒否)攻撃のネットワーク入力点を追跡するため、必要なすべての情報を使いやすい形式で生成します。

機能情報の確認

ご使用のソフトウェア リリースでは、このモジュールで説明されるすべての機能がサポートされているとは限りません。最新の機能情報と注意事項については、ご使用のプラットフォームとソフトウェア リリースに対応したリリース ノートを参照してください。この章に記載されている機能の詳細、および各機能がサポートされているリリースのリストについては、「IP ソース トラッカーの機能情報」 を参照してください。

プラットフォーム サポートと Cisco IOS および Catalyst OS ソフトウェア イメージ サポートに関する情報を入手するには、Cisco Feature Navigator を使用します。Cisco Feature Navigator には、 http://tools.cisco.com/ITDIT/CFN/jsp/index.jsp からアクセスできます。Cisco.com のアカウントは必要ありません。

この章の構成

IP ソース トラッカーの制約事項

IP ソース トラッキングは、ホストに対する攻撃を追跡するように設計されています。ラインカードまたはポート アダプタの CPU が過負荷になると、パケットがドロップされる可能性があります。そのため、ルータに対する攻撃を追跡するために IP ソース トラッキングを使用する場合、Border Gateway Protocol(BGP; ボーダー ゲートウェイ プロトコル)アップデートなどの制御パケットがドロップされることがあります。

エンジン 0 および 1 のパフォーマンスが Cisco 12000 シリーズで影響を受ける

エンジン 2 およびエンジン 4 のラインカード上の追跡対象でない IP アドレス宛のパケットに対しては、パフォーマンスの影響はありません。これは、IP ソース トラッカーによって影響を受けるのは、追跡対象の宛先だけであるためです。エンジン 0 およびエンジン 1 では、すべてのパケットが CPU でスイッチングされるため、パフォーマンスが影響を受けます。

(注) Cisco 7500 シリーズ ルータでは、追跡対象でない宛先へのパフォーマンスの影響はありません。

IP ソース トラッカーに関する情報

ソース トラッキングを設定するには、次の概念について理解する必要があります。

DoS 攻撃の識別と追跡

今日のカスタマーが直面している多くの課題の 1 つに、サービス拒否(DoS)攻撃の追跡とブロックがあります。DoS 攻撃を抑制するには、侵入検知、ソース トラッキング、ブロッキングを行うことになります。この機能は、ソース トラッキングのニーズに対応します。

攻撃を追跡するには、NetFlow および Access Control List(ACL; アクセス コントロール リスト)が使用されてきました。攻撃をブロックするには、Committed Access Rate(CAR)と ACL が使用されてきました。Cisco 12000 シリーズ インターネット ルータ でのこれらの機能のサポートは、使用するラインカードの種類に依存してきました。Cisco 7500 シリーズ ルータでのこれらの機能のサポートは、使用するポート アダプタの種類に依存してきました。そのため、攻撃元を追跡し、すべてのラインカードとポート アダプタでサポートされている情報を取得する方法を開発する必要があります。

通常、DoS 攻撃を受けているホストを識別する場合、攻撃を効果的にブロックするためには、ネットワークの入力点を特定する必要があります。この処理は、ホストに最も近いルータで始まります。

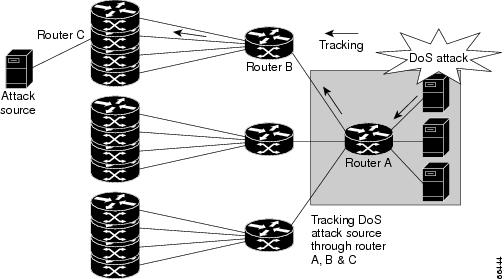

たとえば、図 1 で、ルータ A から初めて、調査すべき次の上流のルータを特定します。従来から、ホストに接続されているインターフェイスに出力 ACL を適用し、ACL に一致するパケットをログに記録してきました。ロギング情報は、ルータ コンソールまたはシステム ログにダンプされます。その後、この情報を分析し、複数の ACL を次々と調べて、攻撃の入力インターフェイスを特定します。この例では、情報はルータ B を指しています。

次に、この処理をルータ B に対して繰り返し、ネットワークへの入力点であるルータ C にたどり着きます。この時点で、ACL または CAR を使用して攻撃をブロックできます。この手順では、分析用に大量の出力を生成する複数の ACL を適用することが必要な場合があり、手順が煩雑で、間違いを犯しやすくなります。

IP ソース トラッカーの使用

IP ソース トラッカーは、DoS 攻撃を追跡するための、出力 ACL に対する、簡単でスケーラブルな代替手段となります。IP ソース トラッカーは次のように動作します。

•![]() 攻撃対象の宛先を特定した後、 ip source-track コマンドを入力することで、ルータ全体に対する宛先アドレスの追跡をイネーブルにします。

攻撃対象の宛先を特定した後、 ip source-track コマンドを入力することで、ルータ全体に対する宛先アドレスの追跡をイネーブルにします。

•![]() 各ライン カードは、追跡対象の宛先アドレスに対し、特別な Cisco Express Forwarding(CEF; シスコ エクスプレス フォワーディング)エントリを作成します。パケット スイッチング用に特別な Application-Specific Integrated Circuit(ASIC; 特定用途向け集積回路) を使用するラインカードまたはポート アダプタの場合、CEF エントリを使用してパケットがラインカードまたはポート アダプタの CPU に送られます。

各ライン カードは、追跡対象の宛先アドレスに対し、特別な Cisco Express Forwarding(CEF; シスコ エクスプレス フォワーディング)エントリを作成します。パケット スイッチング用に特別な Application-Specific Integrated Circuit(ASIC; 特定用途向け集積回路) を使用するラインカードまたはポート アダプタの場合、CEF エントリを使用してパケットがラインカードまたはポート アダプタの CPU に送られます。

•![]() 各ラインカードの CPU は、追跡対象の宛先に向かうトラフィックに関する情報を収集します。

各ラインカードの CPU は、追跡対象の宛先に向かうトラフィックに関する情報を収集します。

•![]() 生成されるデータは、定期的にルータにエクスポートされます。フロー情報の要約を表示するには、 show ip source-track summary コマンドを入力します。各入力インターフェイスの詳細情報を表示するには、 show ip source-track コマンドを入力します。

生成されるデータは、定期的にルータにエクスポートされます。フロー情報の要約を表示するには、 show ip source-track summary コマンドを入力します。各入力インターフェイスの詳細情報を表示するには、 show ip source-track コマンドを入力します。

•![]() 統計情報は、追跡対象の各 IP アドレスに対するトラフィックの詳細を示します。この詳細により、次にどの上流のルータを分析すべきかがわかります。現在のルータで IP ソース トラッカーを停止するには、 no ip source-track コマンドを入力し、上流のルータで再度開始します。

統計情報は、追跡対象の各 IP アドレスに対するトラフィックの詳細を示します。この詳細により、次にどの上流のルータを分析すべきかがわかります。現在のルータで IP ソース トラッカーを停止するには、 no ip source-track コマンドを入力し、上流のルータで再度開始します。

IP ソース トラッカーのハードウェア サポート

IP ソース トラッキングは、Cisco 12000 シリーズ インターネット ルータ のすべてのエンジン 0、1、2、および 4 のラインカードでサポートされています。また、Cisco 7500 シリーズ ルータ上の、CEF スイッチングがイネーブルになっているすべてのポート アダプタと RSP でサポートされています。

IP ソース トラッカーの設定方法

•![]() 「IP ソース トラッキングの設定」(必須)

「IP ソース トラッキングの設定」(必須)

•![]() 「IP ソース トラッキングの確認」(任意)

「IP ソース トラッキングの確認」(任意)

IP ソース トラッキングの設定

手順の概要

4.![]() ip source-track address-limit number

ip source-track address-limit number

手順の詳細

この次の手順

ネットワーク デバイスでソース トラッキングを設定した後、設定と、トラフィック フローなどのソース トラッキング統計情報を確認することができます。この作業を完了するには、 「IP ソース トラッキングの確認」 を参照してください。

IP ソース トラッキングの確認

手順の概要

手順の詳細

例

次に、 show ip source-track summary コマンドの出力例を示します。この例は、1 台以上のホストに対して IP ソース トラッキングがイネーブルになっていることを確認する方法を示しています。

次に、 show ip source-track summary コマンドの出力例を示します。この例は、追跡対象の宛先ホストに対して、まだトラフィックが受信されていないことを確認する方法を示しています。

次に、 show ip source-track コマンドの出力例を示します。この例は、IP ソース トラッキングがホストへのパケットを処理しており、ラインカードまたはポート アダプタからの統計情報を GRP および RSP にエクスポートしていることを確認する方法を示しています。

IP ソース トラッカーの設定例

•![]() 「追跡対象のすべての IP アドレスに対する送信元インターフェイス統計情報を確認する例」

「追跡対象のすべての IP アドレスに対する送信元インターフェイス統計情報を確認する例」

•![]() 「すべての追跡対象 IP アドレスに対するフロー統計情報の要約の確認例」

「すべての追跡対象 IP アドレスに対するフロー統計情報の要約の確認例」

•![]() 「ラインカードで収集された詳細なフロー統計情報の確認例」

「ラインカードで収集された詳細なフロー統計情報の確認例」

•![]() 「ラインカードとポート アダプタからエクスポートされたフロー統計情報の確認例」

「ラインカードとポート アダプタからエクスポートされたフロー統計情報の確認例」

IP ソース トラッキングの設定例

次に、ルータのすべてのラインカードとポート アダプタで IP ソース トラッキングを設定する例を示します。この例で、各ラインカードとポート アダプタは、ホスト アドレス 100.10.0.1 へのトラフィック フロー データを 2 分間収集してから、内部的なシステム ログ エントリを作成します。システム ログに記録されるパケットおよびフロー 情報は、表示用にルート プロセッサまたはスイッチ プロセッサに 60 秒ごとにエクスポートされます。

追跡対象のすべての IP アドレスに対する送信元インターフェイス統計情報を確認する例

次に、追跡対象ホスト アドレスに対する各送信元インターフェイス上で収集したトラフィック フロー統計情報の要約の例を示します。

すべての追跡対象 IP アドレスに対するフロー統計情報の要約の確認例

次に、追跡対象のすべてのホストに対するトラフィック フロー統計情報の例を示します。この例は、まだトラフィックを受信していないことを示しています。

ラインカードで収集された詳細なフロー統計情報の確認例

次に、すべての追跡対象ホストに対する、ラインカード 0 上で収集されたトラフィック フロー情報の例を示します。

ラインカードとポート アダプタからエクスポートされたフロー統計情報の確認例

次に、ラインカードとポート アダプタから GRP および RSP にエクスポートされたパケット フロー情報を表示する例を示します。

その他の参考資料

ここでは、IP ソース トラッカーに関する関連資料について説明します。

関連資料

規格

|

|

|

|---|---|

MIB

|

|

|

|---|---|

選択したプラットフォーム、Cisco IOS リリース、および機能セットの MIB を検索してダウンロードする場合は、次の URL にある Cisco MIB Locator を使用します。 |

RFC

|

|

|

|---|---|

シスコのテクニカル サポート

IP ソース トラッカーの機能情報

表 1 に、この機能のリリース履歴を示します。

ご使用の Cisco IOS ソフトウェア リリースによっては、コマンドの中に一部使用できないものがあります。特定のコマンドに関するリリース情報については、コマンド リファレンス マニュアルを参照してください。

Cisco Feature Navigator を使用すると、プラットフォームおよびソフトウェア イメージのサポート情報を検索できます。Cisco Feature Navigator を使用すると、特定のソフトウェア リリース、機能セット、またはプラットフォームをサポートする Cisco IOS ソフトウェア イメージおよび Catalyst OS ソフトウェア イメージを確認できます。Cisco Feature Navigator には、 http://tools.cisco.com/ITDIT/CFN/jsp/index.jsp からアクセスできます。Cisco.com のアカウントは必要ありません。

(注) 表 1 には、一連の Cisco IOS ソフトウェア リリースのうち、特定の機能が初めて導入された Cisco IOS ソフトウェア リリースだけが記載されています。特に明記していないかぎり、その機能は、一連の Cisco IOS ソフトウェア リリースの以降のリリースでもサポートされます。

フィードバック

フィードバック