- マニュアルの概要

- クイック スタート手順

- FWSM について

- Firewall Services Module を使用する ためのスイッチの設定

- Firewall Services Module の接続およ び設定の管理

- セキュリティ コンテキストの設定

- ファイアウォール モードの設定

- インターフェイス パラメータの設定

- 基本設定

- IP ルーティングおよび DHCP サービス の設定

- IPv6 の設定

- アクセス リストでのトラフィックの 識別

- ネットワーク アクセスの許可または 拒否

- NAT の設定

- フェールオーバーの設定

- AAA サーバとローカル データベース の設定

- ネットワーク アクセスへの AAA の 適用

- フィルタリング サービスの適用

- ARP 検査およびブリッジング パラメー タの設定

- モジュラ ポリシー フレームワークの 使用

- ネットワーク攻撃の回避

- アプリケーション レイヤ プロトコル 検査の適用

- 管理アクセスの設定

- ソフトウェア、ライセンス、および設 定の管理

- FWSM のモニタリング

- FWSM のトラブルシューティング

- 仕様

- 設定例

- CLI の使用

- アドレス、プロトコル、およびポート

- 用語集

- 索引

Catalyst 6500 シリーズ スイッチ/Cisco 7600 シリーズ ルータ Firewall Services Module コンフィギュレーション ガイド Release 3.1(1)

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年5月28日

章のタイトル: アクセス リストでのトラフィックの 識別

アクセス リストでのトラフィックの識別

この章では、アクセス リストでトラフィックを識別する方法について説明します。アクセス リストはさまざまな機能で使用します。Modular Policy Framework を使用する機能の場合、アクセス リストを使用してトラフィック クラス マップ内のトラフィックを識別できます。Modular Policy Framework の詳細については、 第 18 章「モジュラ ポリシー フレームワークの使用」 を参照してください。この章で説明する内容は、次のとおりです。

•![]() 「オブジェクトのグループ化によるアクセス リストの簡素化」

「オブジェクトのグループ化によるアクセス リストの簡素化」

•![]() 「拡張アクセス リストのアクティベーションのスケジューリング」

「拡張アクセス リストのアクティベーションのスケジューリング」

IPv6 アクセス リストの詳細については、「IPv6 アクセス リストの設定」を参照してください。

アクセス リストの概要

アクセス リストは 1 つまたは複数の Access Control Entry(ACE; アクセス制御エントリ)からなります。ACE は許可または拒否のルールを指定する、アクセス リストの個々のエントリであり、プロトコル、送信元 IP アドレス、宛先 IP アドレス、またはネットワークに適用されます。任意で、送信元ポートと宛先ポートにも適用されます。

アクセス リストのタイプ

表10-1 に、アクセス リストのタイプと一般的な用途を示します。

|

|

タイプ |

|

|---|---|---|

FWSM は、拡張アクセス リストで明示的に許可されていないかぎり、どのようなトラフィックも通過させません。

(注) 管理アクセス用に FWSM インターフェイスにアクセスするために、アクセス リストでホスト IP アドレスを許可する必要はありません。第 21 章「管理アクセスの設定」に従って管理アクセスを設定するだけで済みます。 |

||

ユーザに適用するダイナミック アクセス リストをダウンロードするように RADIUS サーバを設定できます。 |

||

ポリシー NAT では、拡張アクセス リストで送信元アドレスと宛先アドレスを指定することによって、アドレス変換対象のローカル アドレスを特定します。 |

||

Modular Policy Framework をサポートする機能では、アクセス リストを使用してクラス マップ内のトラフィックを識別できます。Modular Policy Framework をサポートする機能には、TCP、一般的な接続設定、インスペクションなどがあります。 |

||

標準アクセス リストには、宛先アドレスのみが含まれます。標準アクセス リストを使用して、OSPF ルートの再分配を制御できます。 |

ACE の順序

アクセス リストは 1 つまたは複数の ACE からなります。アクセス リストのタイプに応じて、送信元アドレス、宛先アドレス、プロトコル、ポート(TCP または UDP の場合)、ICMP タイプ(ICMP の場合)、または EtherType を指定できます。

任意のアクセス リスト名に入力した各 ACE は、ACE で行番号を指定した場合を除き、アクセス リストの末尾に追加されます(拡張アクセス リストのみ)。

ACE の順序は重要です。FWSM がパケットを転送するかまたは廃棄するかを決定する場合、FWSM は各 ACE に対して、エントリが指定された順番どおりにパケットをテストします。一致すると、それ以上、ACE は確認されません。たとえば、アクセス リストの先頭に、すべてのトラフィックを許可する ACE を設定した場合は、後ろのステートメントはいっさい確認されません。

アクセス リストの暗黙拒否

アクセス リストはリストの末尾に暗黙の拒否があるので、明示的に許可しないかぎり、トラフィックは通過できません。たとえば、特定のアドレスを除くすべてのユーザに、FWSM を通過してネットワークにアクセスすることを許可する場合、特定のアドレスを拒否したうえで、他のすべてのユーザを許可します。

NAT 使用時のアクセス リスト用 IP アドレス

NAT を使用する場合、アクセス リストに指定する IP アドレスは、アクセス リストを結合するインターフェイスによって決まります。インターフェイスに接続したネットワーク上で有効なアドレスを使用する必要があります。この注意事項は着信アクセス グループと発信アクセス グループの両方に当てはまります。使用するアドレスは方向によって左右されません。アドレスを決定付けるのはインターフェイスだけです。

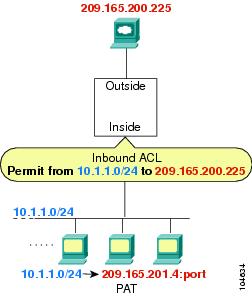

たとえば、内部インターフェイスの着信方向に対してアクセス リストを適用する場合、外部アドレスへのアクセス時に、内部送信元アドレスに NAT を実行するように FWSM を設定します。内部インターフェイスにアクセス リストが適用されるので、送信元アドレスは変換されていない元のアドレスになります。外部アドレスが変換されないので、アクセス リストで使用する宛先アドレスは実アドレスです(図10-1を参照)。

図10-1 アクセス リストの IP アドレス:送信元アドレスに NAT を使用

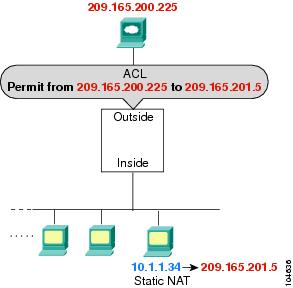

外部ホストから内部ホストにアクセスできるようにする場合は、外部インターフェイス上で着信アクセス リストを適用できます。アクセス リストに内部ホストの変換後のアドレスを指定する必要があります。これが外部ネットワーク上で使用できるアドレスであるためです(図10-2を参照)。

図10-2 アクセス リストの IP アドレス:宛先アドレスに NAT を使用

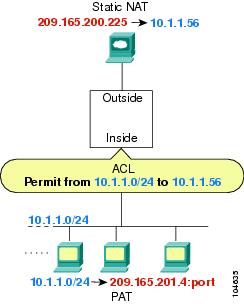

両方のインターフェイスで NAT を実行する場合は、個々のインターフェイスに見せるアドレスを覚えておいてください。図10-3 では、外部サーバがスタティック NAT を使用するので、変換されたアドレスが内部ネットワークに表示されます。

図10-3 アクセス リストの IP アドレス:送信元および宛先アドレスに NAT を使用

アクセス リストのコミット

アクセス リストに ACE が追加されると、FWSM はネットワーク プロセッサにアクセス リストをコミットすることによって、そのアクセス リストをアクティブにします。FWSM は、最後の access-list コマンドが入力されたあと、短い時間待ってからアクセス リストをコミットします。コミット開始後に ACE を入力すると、FWSM はこのコミットを打ち切り、短い待機時間のあとにアクセス リストを再コミットします。FWSM がアクセス リストをコミットすると、次のようなメッセージが表示されます。

約 60 K の ACE で構成される大きなアクセス リストの場合、大きさにより、コミットに 3 ~ 4 分かかることがあります。

メモリ限度の超過については、「ACE の最大数」を参照してください。

ACE の最大数

FWSM は、シングルモードの場合、システム全体で最大 80 K、マルチモードで 142 K のルールをサポートします。ルールには ACE、ポリシー NAT に使用される ACE、フィルタ、AAA、ICMP、Telnet、SSH、HTTP、および確立されたルールが含まれます。

アクセス リストによっては、他のアクセス リストよりメモリを多く使用します。大きいポート番号範囲やオーバーラップしたネットワーク(たとえば、ある ACE で 10.0.0.0/8 を指定し、別の ACE で 10.1.1.0/24 を指定して、ACE のネットワークがオーバーラップする場合など)を使用するアクセス リストがこれに該当します。アクセス リストのタイプによって、システムがサポートできる実際の限度は 80 K 未満(シングルモード)または 142 K(マルチモード)未満になります。

ACE でオブジェクト グループを使用した場合、実際に入力する ACE の数は少なくなりますが、 拡張 ACE の数はオブジェクト グループを使用しない場合と同じになり、拡張 ACE カウントがシステム限度に近づきます。アクセス リストに指定されている拡張 ACE の数を確認するには、 show access-list コマンドを入力します。

ACE を追加して、FWSM がアクセス リストをコミットすると、コンソールに次のようなメッセージで使用メモリが表示されます。

メモリ限度を超えると、エラー メッセージとシステム メッセージ(106024)が表示され、このコミットで追加されたすべてのアクセス リストがコンフィギュレーションから削除されます。前回のコミットで正常にコミットされた 1 組のアクセス リストだけが使用されます。たとえば、プロンプトに 1000 個の ACE をペーストし、最後の ACE でメモリ限度を超えた場合、1000 個の ACE がすべて拒否されます。

拡張アクセス リストの追加

ここでは、拡張アクセス リストの追加方法について説明します。内容は次のとおりです。

拡張アクセス リストの概要

拡張アクセス リストは 1 つまたは複数の ACE からなり、ACE を挿入する行番号、送信元アドレスおよび宛先アドレス、ACE タイプに応じてプロトコル、ポート(TCP/UDP の場合)、または ICMP タイプ(ICMP の場合)を指定できます。これらのすべてのパラメータを access-list コマンドで指定できます。または、各パラメータに対応するオブジェクト グループを使用することもできます。ここでは、コマンド内でパラメータを指定する方法について説明します。オブジェクト グループを使用する場合は、「オブジェクトのグループ化によるアクセス リストの簡素化」を参照してください。

ACE の末尾に追加できるロギング オプションについては、「アクセス リスト アクティビティのロギング」を参照してください。時間範囲オプションについては、「拡張アクセス リストのアクティベーションのスケジューリング」を参照してください。

TCP/UDP 接続に関しては、トラフィックを戻すためにアクセス リストを使用する必要はありません。FWSM は、確立済みの双方向接続でのすべての戻りトラフィックを許可するからです。ただし、ICMP などのコネクションレス型プロトコルの場合、FWSM は単方向セッションを確立するため、アクセス リストで(アクセス リストを送信元インターフェイスと宛先インターフェイスに適用することによって)双方向で ICMP を使用できるようにするか、または ICMP インスペクション エンジンをイネーブルにする必要があります。ICMP インスペクション エンジンは、ICMP セッションを双方向接続として扱います。

インターフェイスの各方向に、各タイプ(拡張および EtherType)のアクセス リストを 1 つだけ適用できます。同じアクセス リストを複数のインターフェイスに適用することもできます。アクセス リストのインターフェイスへの適用の詳細については、 第 11 章「ネットワーク アクセスの許可または拒否」 を参照してください。

(注) アクセス リストの設定を変更し、既存の接続がタイムアウトする前に新しいアクセス リスト情報を使用したい場合、clear local-host コマンドを使用して接続を消去できます。

透過ファイアウォールを通過できる特殊な IP トラフィック

ルーテッド ファイアウォール モードでは、一部の IP トラフィック タイプはアクセス リストで許可されていてもブロックされます。サポートされないダイナミック ルーティング プロトコル、DHCP(DHCP リレーを設定している場合を除く)などです。透過ファイアウォール モードでは、すべての IP トラフィックの通過を許可します。このような特殊なトラフィック タイプはコネクションレス型であり、両方のインターフェイスにアクセス リストを適用しなければならないので、戻りトラフィックの通過が可能です。

表10-2 に、透過ファイアウォールを通過させることができる一般的なトラフィック タイプを示します。

|

タイプ |

|

|

|---|---|---|

拡張 ACE の追加

任意のアクセス リスト名を指定して access-list コマンドを入力すると、 line の番号を指定する場合を除き、そのアクセス リストの末尾に ACE が追加されます。

ヒント コンフィギュレーションを確認するときに名前をわかりやすくするために、アクセス リスト名は大文字で入力してください。インターフェイスを示すアクセス リスト名(INSIDE など)、または作成された目的を示すアクセス リスト名(NO_NAT、VPN など)を指定できます。

通常、プロトコルとして ip キーワードを指定しますが、他のプロトコルも受け付けることができます。プロトコル名のリストについては、「プロトコルおよびアプリケーション」を参照してください。

単一アドレスを指定する場合は、IP アドレスの前に host キーワードを入力します。この場合、マスクは入力しません。すべてのアドレスを指定する場合は、アドレスとマスクの代わりに any キーワードを入力します。

送信元ポートと宛先ポートは、 tcp または udp プロトコルに対してのみ指定できます。使用できるキーワードおよび well-known ポートの割り当てについては、「TCP ポートおよび UDP ポート」を参照してください。DNS、Discard、Echo、Ident、NTP、RPC、SUNRPC、および Talk はいずれも、TCP 用の定義と UDP 用の定義が 1 つずつ必要です。TACACS+ は、TCP ポート 49 の定義が 1 つ必要です。

演算子を使用して、送信元または宛先に使用させるポート番号を一致させます。使用できる演算子は、次のとおりです。

•![]() range ― 指定された値を含めた範囲。この演算子を使用する場合は、次の例のように、2 つのポート番号を指定します。

range ― 指定された値を含めた範囲。この演算子を使用する場合は、次の例のように、2 つのポート番号を指定します。

ICMP タイプは icmp プロトコルに対してのみ指定できます。ICMP はコネクションレス型プロトコルなので、アクセス リストを使用して(送信元インターフェイスと宛先インターフェイスにアクセス リストを適用することによって)双方向で ICMP を使用できるようにするか、または ICMP インスペクション エンジンをイネーブルにする必要があります(ICMP タイプ オブジェクト グループの追加を参照)。ICMP インスペクション エンジンは、ICMP セッションをステートフル接続として扱います。ping を制御するには、 echo-reply ( 0 )(FWSMからホストへ)または echo ( 8 )(ホストからFWSMへ)を指定します。ICMP タイプのリストについては、「ICMP タイプ オブジェクト グループの追加」を参照してください。

ネットワーク マスクを指定する方法は、Cisco IOS ソフトウェアの access-list コマンドとは異なります。FWSM ではネットワーク マスクを使用します(クラス C マスクには 255.255.255.0 など)。Cisco IOS ではマスクはワイルドカード ビットを使用します(0.0.0.255 など)。

ACE を非アクティブ状態にするには、 inactive キーワードを使用します。再度イネーブルにするには、 inactive キーワードを使用せずに全 ACE を入力します。この機能によってコンフィギュレーション内の非アクティブな ACE を記録し、再イネーブルを容易にすることができます。

次のアクセス リストは、(アクセス リストが適用されるインターフェイス上の)すべてのホストに FWSM の通過を許可します。

次のアクセス リストの例は、192.168.1.0/24 上のホストに対して、ネットワーク 209.165.201.0/27 へのアクセスを阻止します。それ以外のすべてのアドレスは許可されます。

アクセスを一部のホストだけに限定する場合は、制限付き許可 ACE を入力します。デフォルトでは、他のすべてのトラフィックは明示的に許可しないかぎり拒否されます。

次のアクセス リストは、(アクセス リストが適用されるインターフェイス上の)すべてのホストに対して、アドレス 209.165.201.29 の Web サイトへのアクセスを制限します。その他のすべてのトラフィックは許可されます。

EtherType アクセス リストの追加

ここでは、EtherType アクセス リストの追加方法について説明します。内容は次のとおりです。

EtherType アクセス リストの概要

EtherType アクセス リストは EtherType を指定する 1 つまたは複数の ACE からなります。EtherType ACE は、16 ビットの 16 進数で指定されたあらゆる EtherType を制御します。EtherType ACE は IPv4 パケットまたは ARP パケットには影響しません。EtherType アクセス リストは、イーサネット V2 フレームをサポートします。802.3 フォーマットのフレームは、タイプ フィールドではなく長さフィールドを使用するので、アクセス リストでは処理されません。唯一の例外は、アクセス リストで処理する BPDU です。BPDU は SNAP でカプセル化され、FWSM は BPDU を処理できるように設計されています。

FWSM のポートはトランク ポート(シスコ独自)なので、FWSM はトランク ポート BPDU を受信します。トランク BPDU にはペイロード内に VLAN 情報が含まれるので、BPDU を許可した場合、FWSM は発信 VLAN を使用してペイロードを変更します。フェールオーバーを使用する場合は、ブリッジング ループを防止するために、EtherType アクセス リストで両方のインターフェイスの BPDU を許可する必要があります。

EtherType はコネクションレス型なので、双方向にトラフィックを流す場合は、両方のインターフェイスにアクセス リストを適用する必要があります。

MPLS を許可する場合、LDP および TDP TCP 接続が FWSM を介して確立されるようにする必要があります。これは、FWSM に接続された両方の MPLS ルータが、LDP または TDP セッションのルータ ID として FWSM に接続されたルータ インターフェイス上の IP アドレスを使用するように設定することによって行います(LDP および TDP によって、MPLS ルータはパケット転送用ラベル「アドレス」のネゴシエーションができます)。

Cisco IOS ルータ上で、プロトコル(LDP または TDP)に応じたコマンドを入力します。 interface は FWSM に接続されたインターフェイスです。

インターフェイスの各方向に、各タイプ(拡張および EtherType)のアクセス リストを 1 つだけ適用できます。同じアクセス リストを複数のインターフェイスに適用することもできます。

EtherType ACE の追加

次のコマンドを入力して、EtherType ACE を追加します。

hex_number は、0x600 以上の 16 ビット 16 進数で指定できる任意の EtherType です。EtherType のリストについては、 http://www.ietf.org/rfc/rfc1700.txt にアクセスし、RFC 1700 「Assigned Numbers」を参照してください。

任意のアクセス リスト名を指定して access-list コマンドを入力すると、そのアクセス リストの末尾に ACE が追加されます。

ヒント コンフィギュレーションを確認するときに名前をわかりやすくするために、access_list_name は大文字で入力してください。インターフェイスを示すアクセス リスト名(INSIDE など)、または目的を示すアクセス リスト名(MPLS、IPX など)を指定できます。

たとえば、次のアクセス リストの例では、内部インターフェイスを起点とする一般的な EtherType を許可します。

次のアクセス リストでは、一部の EtherType に FWSM の通過を許可しますが、IPX は拒否します。

次のアクセス リストでは、EtherType 0x1256 が指定されたトラフィックを拒否しますが、それ以外はすべて、両方のインターフェイスについて許可します。

標準アクセス リストの追加

標準アクセス リストは、宛先 IP アドレスを識別する一部のコマンドにのみ使用します。たとえば、標準アクセス リストを使用して、OSPF 再分配用のルート マップで使用する OSPF ルートの宛先アドレスを識別します。トラフィックを制御するインターフェイスに標準アクセス リストを適用することはできません。

次のコマンドで標準 ACE を追加します。アクセス リストの末尾に別の ACE を追加する場合は、同じアクセス リスト名を指定して access-list コマンドをもう 1 つ入力します。

次に、アクセス リストで 192.168.1.0/24 へのルートを識別する例を示します。

オブジェクトのグループ化によるアクセス リストの簡素化

ここでは、オブジェクトをグループ化してアクセス リストの作成/管理を簡素化する方法について説明します。内容は次のとおりです。

•![]() 「アクセス リストでオブジェクト グループを使用する方法」

「アクセス リストでオブジェクト グループを使用する方法」

オブジェクト グループ化の機能

類似のオブジェクトをグループとしてまとめることによって、オブジェクトごとに個別に ACE を入力しなくても、ACE でオブジェクト グループを使用できます。次のタイプのオブジェクト グループを作成できます。

例として、次の 3 つのオブジェクト グループを取り上げます。

•![]() MyServices ― 内部ネットワークにアクセスできるサービス要求の TCP/UDP ポート番号を指定します。

MyServices ― 内部ネットワークにアクセスできるサービス要求の TCP/UDP ポート番号を指定します。

•![]() TrustedHosts ― 最大範囲のサービスおよびサーバにアクセスできるホストおよびネットワークのアドレスを指定します。

TrustedHosts ― 最大範囲のサービスおよびサーバにアクセスできるホストおよびネットワークのアドレスを指定します。

•![]() PublicServers ― 最大限のアクセス権を与えるサーバのホスト アドレスを指定します。

PublicServers ― 最大限のアクセス権を与えるサーバのホスト アドレスを指定します。

これらのグループを作成したあとで、ACE を 1 つだけ使用して、信頼できるホストがパブリック サーバのグループに対して、特定のサービス要求を行うことができるようにします。

オブジェクト グループを他のオブジェクト グループにネストすることもできます。

(注) 拡張アクセス リストには ACE のシステム限度が適用されます。ACE でオブジェクト グループを使用した場合、実際に入力する ACE の数は少なくなりますが、拡張 ACE の数はオブジェクト グループを使用しなかった場合と同じになります。オブジェクト グループは通常、手動で追加する場合より多くの ACE を作成します。手動で ACE を作成する場合の方がオブジェクト グループよりアドレスを集約する傾向があるからです。アクセス リストに指定されている拡張 ACE の数を確認するには、show access-list コマンドを入力します。

オブジェクト グループの追加

プロトコル オブジェクト グループの追加

プロトコル オブジェクト グループを追加または変更する手順は、次のとおりです。グループを追加したあと、同じグループ名で次の手順を繰り返し、他のオブジェクトを指定することによって、オブジェクトを必要なだけ追加できます。既存のオブジェクトを再入力する必要はありません。設定済みのコマンドは、コマンドの no 形式を指定して削除しないかぎり維持されます。

ステップ 1![]() 次のコマンドを入力して、プロトコル グループを追加します。

次のコマンドを入力して、プロトコル グループを追加します。

grp_id

プロンプトがプロトコル コンフィギュレーション モードに変わります。

ステップ 2![]() (任意)次のコマンドを入力して、説明を追加します。

(任意)次のコマンドを入力して、説明を追加します。

ステップ 3![]() プロトコルごとに次のコマンドを入力して、グループのプロトコルを定義します。

プロトコルごとに次のコマンドを入力して、グループのプロトコルを定義します。

protocol

protocol は、特定の IP プロトコルを表す識別番号(1 ~ 254)または識別キーワード( icmp 、 tcp 、または udp )です。すべての IP プロトコルを指定する場合は、キーワード ip を使用します。指定が可能なプロトコルのリストについては、「プロトコルおよびアプリケーション」を参照してください。

たとえば、TCP、UDP、および ICMP に対応するプロトコル グループを作成する場合は、次のコマンドを入力します。

tcp_udp_icmp

tcp

udp

icmp

ネットワーク オブジェクト グループの追加

ネットワーク オブジェクト グループを追加または変更する手順は、次のとおりです。グループを追加したあと、同じグループ名で次の手順を繰り返し、他のオブジェクトを指定することによって、オブジェクトを必要なだけ追加できます。既存のオブジェクトを再入力する必要はありません。設定済みのコマンドは、コマンドの no 形式を指定して削除しないかぎり維持されます。

(注) ネットワーク オブジェクト グループは、アクセス リストのタイプに応じて IPv4 アドレスおよび IPv6 アドレスをサポートします。IPv6 アクセス リストの詳細については、「IPv6 アクセス リストの設定」を参照してください。

ステップ 1![]() 次のコマンドを入力して、ネットワーク グループを追加します。

次のコマンドを入力して、ネットワーク グループを追加します。

grp_id

プロンプトがネットワーク コンフィギュレーション モードに変わります。

ステップ 2![]() (任意)次のコマンドを入力して、説明を追加します。

(任意)次のコマンドを入力して、説明を追加します。

ステップ 3![]() ネットワークまたはアドレスごとに次のコマンドを入力して、グループのネットワークを定義します。

ネットワークまたはアドレスごとに次のコマンドを入力して、グループのネットワークを定義します。

{host ip_address | ip_address mask}

たとえば、3 人の管理者の IP アドレスからなるネットワーク グループを作成する場合は、次のコマンドを入力します。

admins

host 10.1.1.4

host 10.1.1.78

host 10.1.1.34

サービス オブジェクト グループの追加

サービス オブジェクト グループを追加または変更する手順は、次のとおりです。グループを追加したあと、同じグループ名で次の手順を繰り返し、他のオブジェクトを指定することによって、オブジェクトを必要なだけ追加できます。既存のオブジェクトを再入力する必要はありません。設定済みのコマンドは、コマンドの no 形式を指定して削除しないかぎり維持されます。

ステップ 1![]() 次のコマンドを入力して、サービス グループを追加します。

次のコマンドを入力して、サービス グループを追加します。

grp_id {tcp | udp | tcp-udp}

追加するサービス(ポート)に対応するプロトコルを指定します。 tcp 、 udp 、または tcp-udp キーワードのいずれかになります。DNS(ポート 53)のように、サービスが同じポート番号で TCP と UDP の両方を使用する場合は、 tcp-udp キーワードを入力します。

プロンプトがサービス コンフィギュレーション モードに変わります。

ステップ 2![]() (任意)次のコマンドを入力して、説明を追加します。

(任意)次のコマンドを入力して、説明を追加します。

ステップ 3![]() ポートまたはポート範囲ごとに次のコマンドを入力して、グループのポートを定義します。

ポートまたはポート範囲ごとに次のコマンドを入力して、グループのポートを定義します。

{eq port | range begin_port end_port}

使用できるキーワードおよび well-known ポートの割り当てのリストについては、「プロトコルおよびアプリケーション」を参照してください。

たとえば、DNS(TCP/UDP)、LDAP(TCP)、および RADIUS(UDP)からなるサービス グループを作成する場合は、次のコマンドを入力します。

services1 tcp-udp

eq domain

services2 udp

eq radius

eq radius-acct

services3 tcp

eq ldap

ICMP タイプ オブジェクト グループの追加

ICMP タイプ オブジェクト グループを追加または変更する手順は、次のとおりです。グループを追加したあと、同じグループ名で次の手順を繰り返し、他のオブジェクトを指定することによって、オブジェクトを必要なだけ追加できます。既存のオブジェクトを再入力する必要はありません。設定済みのコマンドは、コマンドの no 形式を指定して削除しないかぎり維持されます。

ICMP タイプ グループを追加する手順は、次のとおりです。

ステップ 1![]() 次のコマンドを入力して、ICMP タイプ グループを追加します。

次のコマンドを入力して、ICMP タイプ グループを追加します。

プロンプトが ICMP タイプ コンフィギュレーション モードに変わります。

ステップ 2![]() (任意)次のコマンドを入力して、説明を追加します。

(任意)次のコマンドを入力して、説明を追加します。

ステップ 3![]() タイプごとに次のコマンドを入力して、グループの ICMP タイプを定義します。

タイプごとに次のコマンドを入力して、グループの ICMP タイプを定義します。

icmp_type

ICMP タイプのリストについては、「ICMP のタイプ」を参照してください。

たとえば、(ping を制御する)echo-reply および echo からなる ICMP タイプ グループを作成する場合は、次のコマンドを入力します。

ping

echo

echo-reply

オブジェクト グループのネスト

オブジェクト グループを同じタイプの別のオブジェクト グループにネストする場合は、「オブジェクト グループの追加」に従って、ネストするグループを先に作成します。さらに、次の作業を行います。

ステップ 1![]() 次のコマンドを入力して、別のオブジェクト グループをネストするオブジェクト グループを追加または編集します。

次のコマンドを入力して、別のオブジェクト グループをネストするオブジェクト グループを追加または編集します。

{tcp | udp | tcp-udp}}

ステップ 2![]() 次のコマンドを入力して、ステップ 1 で指定したオブジェクト グループの中に指定のグループを追加します。

次のコマンドを入力して、ステップ 1 で指定したオブジェクト グループの中に指定のグループを追加します。

1 つのオブジェクト グループの中で、ネストされたグループ オブジェクトと標準オブジェクトを混在させて照合できます。

各部門の権限のあるユーザからなるネットワーク オブジェクト グループを作成する例を示します。

次のように、ACE で管理(admin)オブジェクト グループを指定するだけで済むようになります。

アクセス リストでオブジェクト グループを使用する方法

アクセス リストでオブジェクト グループを使用するには、標準プロトコル( protocol )、ネットワーク( source_address mask など)、サービス( operator port )、または ICMP タイプ( icmp_type )パラメータを object-group grp_id パラメータに置き換えます。

たとえば、 access-list { tcp | udp } コマンドで使用できるすべてのパラメータにオブジェクト グループを使用する場合は、次のコマンドを入力します。

すべてのパラメータにオブジェクト グループを使用する必要はありません。たとえば、送信元アドレスにオブジェクト グループを使用すれば、宛先アドレスはアドレスとマスクで特定できるといったことが可能です。

次のオブジェクト グループを使用しない標準アクセス リストは、内部ネットワーク上の複数のホストに対して、複数の Web サーバへのアクセスを制限します。その他のすべてのトラフィックは許可されます。

内部ホストと Web サーバ用に 1 つずつ、2 つのネットワーク オブジェクト グループを作成すると、設定が簡素化され、ホストを追加するときの変更が容易になります。

オブジェクト グループの表示

現在設定されているオブジェクト グループを表示するには、次のコマンドを入力します。

パラメータを指定しないでコマンドを入力すると、設定されているすべてのオブジェクト グループが表示されます。

次に、 show object-group コマンドの出力例を示します。

オブジェクト グループの削除

オブジェクト グループを削除するには、次のいずれかのコマンドを入力します。

(注) アクセス リストで使用中のオブジェクト グループを削除したり、または空にしたりすることはできません。

•![]() 特定のオブジェクト グループを削除する場合は、次のコマンドを入力します。

特定のオブジェクト グループを削除する場合は、次のコマンドを入力します。

•![]() 指定したタイプのオブジェクト グループをすべて削除する場合は、次のコマンドを入力します。

指定したタイプのオブジェクト グループをすべて削除する場合は、次のコマンドを入力します。

アクセス リストへのコメントの追加

拡張アクセス リスト、EtherType アクセス リスト、標準アクセス リストをはじめ、あらゆるアクセス リストでエントリに関するコメントを追加できます。コメントによってアクセス リストがわかりやすくなります。

次のコマンドを入力して、アクセス リストにコメントを追加します。

任意のアクセス リスト名を指定して access-list remark コマンドを入力すると、 line の番号を指定する場合を除き、そのアクセス リストの末尾にコメントが追加されます。

clear configure access-list access_list_name コマンドを使用してアクセス リストを削除すると、コメントもすべて削除されます。

テキストは最大 100 文字の長さまで入力できます。テキストの先頭に先行スペースを入力することもできます。後続スペースは無視されます。

たとえば、各 ACE の前にコメントを追加すると、アクセス リスト内のその位置にコメントが入ります。コメント テキストの前にダッシュ(-)を入力すると、ACE との区別が容易になります。

拡張アクセス リストのアクティベーションのスケジューリング

ACE に時間範囲を適用して、各 ACE を特定の時刻および曜日にアクティブ化するようにスケジューリングできます。このセクションでは、次の内容について説明します。

時間範囲の追加

時間範囲を追加して時間ベースのアクセス リストを実装するには、次の手順を実行します。

ステップ 1![]() 次のコマンドを入力して、時間範囲名を指定します。

次のコマンドを入力して、時間範囲名を指定します。

ステップ 2![]() 時間範囲として、定期時間範囲または絶対間範囲のどちらかを指定します。

時間範囲として、定期時間範囲または絶対間範囲のどちらかを指定します。

time-range コマンドごとに複数の定期エントリを入力できます。 time-range コマンドに absolute 値と periodic 値の両方を指定した場合、 periodic コマンドは absolute 開始時間の到達後にのみ評価され、 absolute 終了時間の到達後には評価されません。

days-of-the-week に対して次の値を指定できます。

–![]() monday 、 tuesday 、 wednesday 、 thursday 、 friday 、 saturday 、および sunday

monday 、 tuesday 、 wednesday 、 thursday 、 friday 、 saturday 、および sunday

time の形式は hh : mm です。たとえば、8:00 は 8:00 a.m で 20:00 は 8:00 p.m になります。

time の形式は hh : mm です。たとえば、8:00 は 8:00 a.m で 20:00 は 8:00 p.m になります。

date の形式は 日月年 で、 1 january 2006 のようになります。

次に、2006 年 1 月 1 日 8:00 a.m. に始まる絶対時間範囲の例を示します。終了日時を指定しないため、時間範囲は無期限に有効です。

次に、平日の 8:00 a.m. から 6:00 p.m. の週の定期時間範囲の例を示します。

時間範囲の ACE への適用

access-list コマンド構文の詳細については、「拡張アクセス リストの追加」を参照してください。

(注) ACE のロギングもイネーブルにする場合、time-range キーワードの前に log キーワードを使用します。inactive キーワードを使用して ACE をディセーブルにする場合、最後のキーワードとして inactive キーワードを使用します。

次に、「Sales」という名前のアクセス リストを「New_York_Minute」という名前の時間範囲に結合する例を示します。

アクセス リスト アクティビティのロギング

ここでは、拡張アクセス リストと Webtype アクセス リストにアクセス リスト ロギングを設定する方法について説明します。

アクセス リスト ロギングの概要

デフォルトでは、拡張 ACE によってトラフィックが拒否された場合、FWSM は拒否されたパケットごとにシステム メッセージ 106023 を生成します。メッセージの形式は次のとおりです。

FWSM が攻撃を受けると、拒否パケットに関するシステム メッセージの数が膨大になりかねません。代わりに、システム メッセージ 106100 を使用するロギングをイネーブルにすることを推奨します。各 ACE の統計情報が得られ、生成されるシステム メッセージ数を制限できます。または、すべてのロギングをディセーブルにすることもできます。

(注) ロギング メッセージを生成するのは、アクセス リストで指定された ACE だけです。アクセス リストの末尾の暗黙拒否はメッセージを生成しません。拒否されたすべてのトラフィックでメッセージが生成されるようにする場合は、次のように、アクセス リストの末尾に暗黙的な ACE を手動で追加します。

拡張 access-list コマンドの末尾に log オプションを指定すると、次の動作を設定できます。

•![]() メッセージ 106023 の代わりにメッセージ 106100 をイネーブルにする

メッセージ 106023 の代わりにメッセージ 106100 をイネーブルにする

•![]() メッセージ 106023 を使用するデフォルトのロギングに戻す

メッセージ 106023 を使用するデフォルトのロギングに戻す

システム メッセージ 106100 の形式は、次のとおりです。

メッセージ 106100 のロギングがイネーブルのときに、パケットが ACE と一致すると、FWSM は一定の間隔で受信パケット数を追跡するフロー エントリを作成します。FWSM は、最初のヒットと各インターバルの最後にシステム メッセージを生成し、インターバルの間のヒット総数を示します。インターバルが終了するたびに、FWSM はヒット カウントを 0 にリセットします。インターバルの間にパケットが ACE と一致しなかった場合、FWSM はフロー エントリを削除します。

フローは送信元 IP アドレス、宛先 IP アドレス、プロトコル、およびポートによって定義されます。同じ 2 つのホスト間でも、新しい接続では送信元ポートが異なる可能性があり、接続用に新しいフローが作成されるので、フローの増加分が同じではないことがあります。

確立済みの接続に属する許可パケットは、改めてアクセス リストと照合する必要はありません。最初のパケットだけを記録し、ヒット カウントに含めます。ICMP などのコネクションレス型プロトコルの場合は、許可された場合でも、すべてのパケットが記録されます。拒否されたパケットはすべて記録されます。

システム メッセージの詳細については、『 Catalyst 6500 Series Switch and Cisco 7600 Series Router Firewall Services Module Logging Configuration and System Log Messages 』を参照してください。

ACE ロギングの設定

ACE ロギングを設定する場合は、次の log オプションの説明を参照してください。

access-list コマンド構文の詳細については、「拡張アクセス リストの追加」を参照してください。

(注) ACE の時間範囲もイネーブルにする場合、time-range キーワードの前に log キーワードを使用します。inactive キーワードを使用して ACE をディセーブルにする場合、最後のキーワードとして inactive キーワードを使用します。

引数を指定しないで log オプションを入力した場合は、システム ログ メッセージ 106100 がデフォルトのレベル(6)、デフォルトのインターバル(300 秒)でイネーブルになります。次のオプションを指定できます。

•![]() level ― 重大度レベル 0 ~ 7。デフォルトは 6 です。

level ― 重大度レベル 0 ~ 7。デフォルトは 6 です。

•![]() interval secs ― 秒数で指定するシステム メッセージの時間間隔(1 ~ 600)。デフォルトは 300 です。アクティブではないフローを削除するタイムアウト値としても、この値を使用します。

interval secs ― 秒数で指定するシステム メッセージの時間間隔(1 ~ 600)。デフォルトは 300 です。アクティブではないフローを削除するタイムアウト値としても、この値を使用します。

•![]() disable ― すべてのアクセス リスト ロギングがディセーブルになります。

disable ― すべてのアクセス リスト ロギングがディセーブルになります。

•![]() default ― メッセージ 106023 でのロギングがイネーブルになります。この設定は、 log オプションを指定しないのと同じことです。

default ― メッセージ 106023 でのロギングがイネーブルになります。この設定は、 log オプションを指定しないのと同じことです。

outside-acl の最初の ACE によってパケットが許可された場合、FWSM は次のようなシステム メッセージを生成します。

この接続ではさらに 20 のパケットが外部インターフェイスに届きますが、トラフィックをアクセス リストと照合する必要はなく、ヒット カウントも増えません。

10 分と指定したインターバルの間に、同じホストでさらにもう 1 つ接続が開始された場合(送信元ポートと宛先ポートは同じまま)、ヒット カウントは 1 だけ増え、10 分のインターバルの最後に次のようなメッセージが表示されます。

3 番めの ACE によってパケットが拒否された場合、FWSM は次のようなシステム メッセージを生成します。

5 分のインターバル(デフォルト)の試行回数が 20 回だった場合、5 分経過後に次のようなメッセージが表示されます。

拒否フローの管理

メッセージ 106100 のロギングがイネーブルのときに、パケットが ACE と一致すると、FWSM は一定の間隔で受信パケット数を追跡するフロー エントリを作成します。FWSM が ACE に使用するロギング フローは、最大で 32 K です。多数のフローが同時に存在可能です。メモリおよび CPU リソースが無限に消費されないように、FWSM は同時に存在する 拒否 フロー数を制限します。この限度が設定されるのは、(許可フローではなく)攻撃を示す可能性のある拒否フローだけです。この限度に達した場合、FWSM は既存のフローがタイムアウトするまで、ロギング用の新しい拒否フローを作成しません。

たとえば、ある人が DoS 攻撃を開始した場合、FWSM は短時間に大量の拒否フローを作成する可能性があります。拒否フロー数を制限することによって、メモリおよび CPU リソースが無限に消費されることがなくなります。

拒否フローの最大数に達すると、FWSM はシステム メッセージ 106100 を発行します。

拒否フローの最大数を設定し、拒否フロー アラート メッセージ(106101)のインターバルを設定する場合は、次のコマンドを入力します。

•![]() FWSM がロギングを停止するまでに、1 つのコンテキストで許可される拒否フローの最大数を設定する場合は、次のコマンドを入力します。

FWSM がロギングを停止するまでに、1 つのコンテキストで許可される拒否フローの最大数を設定する場合は、次のコマンドを入力します。

number は 1 ~ 4096 です。4096 がデフォルトです。

•![]() 拒否フローの最大数に達したことを伝えるシステム メッセージ(106101)の発行間隔を設定するには、次のコマンドを入力します。

拒否フローの最大数に達したことを伝えるシステム メッセージ(106101)の発行間隔を設定するには、次のコマンドを入力します。

フィードバック

フィードバック