URWBモードのIWアクセスポイントでのレイヤ3の流動性の設定とトラブルシューティング

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、CURWBデバイスの流動性レイヤ3の設定について説明し、ネットワークのトラブルシューティングに関する実用的なガイダンスを提供します。

目標は、シームレスなセットアッププロセスを確実にし、潜在的な問題を効果的に解決するためのツールを提供することです。

使用するコンポーネント

このドキュメントで説明する設定には、次のハードウェアコンポーネントが含まれます。

- Cisco Catalyst IW9167

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

流動性とは何ですか?

CURWB(Cisco Ultra-Reliable Wireless Backhaul)では、Fluidityはマルチプロトコルラベルスイッチング(MPLS)テクノロジーに基づいて構築されたネットワークアーキテクチャで、IPカプセル化データを効率的に配信するように設計されています。

CURWBモビリティネットワークでは、既存のリンクが切断され、新しいリンクが確立されると、ハンドオフプロセスが発生します。このハンドオフは、ネットワークトポロジの変更に似ています。これは、高速モビリティのシナリオにおける重要な課題です。

このような変更を検出してノードを再構成する従来のメカニズムは、多くの場合、低速でデータを大量に消費するため、最適なパフォーマンスが得られません。

これらの制限を克服するために、Fluidityは1ミリ秒の遅延で迅速なパス再構成を実現する高速ハンドオフソリューションを導入しています。T

このメカニズムは、ネットワークのコントロールプレーンを拡張し、ノードMPLS転送情報ベース(FIB)テーブル用の特別な操作テクニックを活用することで、ハイモビリティシナリオにおけるリアルタイムパフォーマンスを強化します。

流動性アーキテクチャでは、モバイルノードは、相互検出時にトラックサイド無線を使用して疑似ワイヤを動的に確立します。

車両がトラックに沿って移動すると、事前定義された流動性パラメータに基づいてトラック側の無線から別の無線へのハンドオフが開始され、シームレスな接続性と最適なパフォーマンスが確保されます

レイヤ3の流動性の必要性

レイヤ3の流動性は、マルチネットワーク環境におけるモビリティの課題に対処するさまざまな機能を提供します。主な利点は次のとおりです。

- サブネット間のシームレスなハンドオフ

Fluidity Layer 3を使用すると、車両は異なるサブネットに属する軌道側基地局または無線機間をシームレスに移行できます。

- L2TPトンネル統合

このシームレスな接続は、レイヤ2トンネリングプロトコル(L2TP)トンネルを使用して実現されます。これらのトンネルは、各ネットワーククラスタまたはサイトのメッシュエンドを、ネットワークコアにある集中型Fluidmesh Gatewayデバイス(グローバルゲートウェイ)に接続します。

- 中央集中型MPLSルーティング

各グローバルゲートウェイは、すべてのネットワーククラスタまたはサブネットでメッシュエンドとのL2TPトンネルを確立します。この設定により、MPLSルーティングをグローバルゲートウェイで実行でき、各サブネットでの従来のレイヤ3ルーティングの必要性がなくなります。

- ハンドオフ時の中断のない接続

レイヤ3の流動性により、車両はハンドオフ中でもコアネットワークへのエンドツーエンド接続を失うことなく、それぞれが異なるネットワークまたはサブネットに属する複数のトラックサイドネットワーククラスタ間を移動できます。

- ワイドエリア展開全体にわたる拡張性

レイヤ3の流動性は、離れた場所にある複数のネットワーク展開やサイトにわたって拡張できるように設計されています。サイトがプライベート光ファイバリンク経由で接続されていても、ISPなどのパブリックドメインインフラストラクチャ経由で接続されていても、シームレスに機能します。

- サブネットの平坦化によるシームレスなルーティング

流動性レイヤ3は、既存のネットワークインフラストラクチャ上で動作し、L2TPカプセル化を使用してサブネットを「平坦化」します。これらのカプセル化により、複数のネットワークを移動する車両のシームレスなルーティングとエンドツーエンド接続が、コアネットワークまで確立されます。

流動性レイヤ3の主な概念

- トラックサイドサブネットとグローバルゲートウェイネットワーク間の通信は、顧客がルーティングしたIPネットワークに依存し、車両ネットワークへの接続はMPLSおよびL2TPトンネルを介して確立されます。

- 各トラックサイド無線ネットワークには、個別のブロードキャストドメイン上のネットワークを持つ、少なくとも1つのメッシュエンドが必要です。

- 各グローバルゲートウェイは、各メッシュエンドのL2TP WANアドレスに接続する必要があります

- 車載CURWB無線では、ローカルサブネットごとにスタティックルートが必要です。これにより、ネットワークの収束のためにグローバルゲートウェイにアドレスアドバタイズメントを戻すことができます。

- 車載ルータのIPアドレスは、車載無線のデフォルトゲートウェイとして設定する必要があります

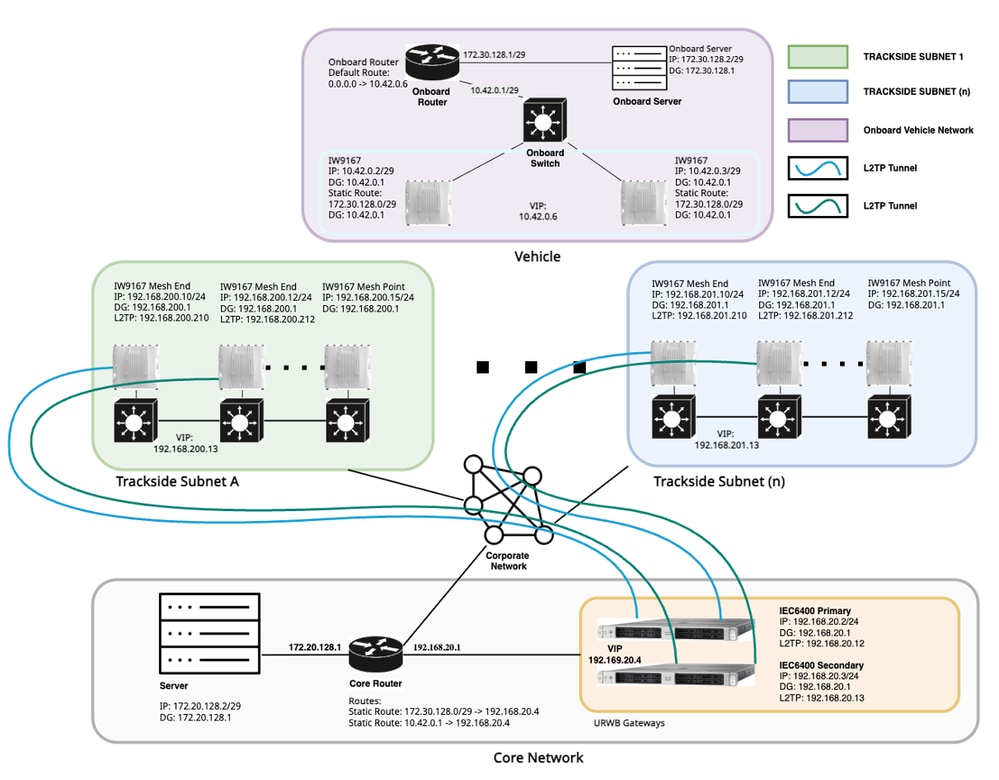

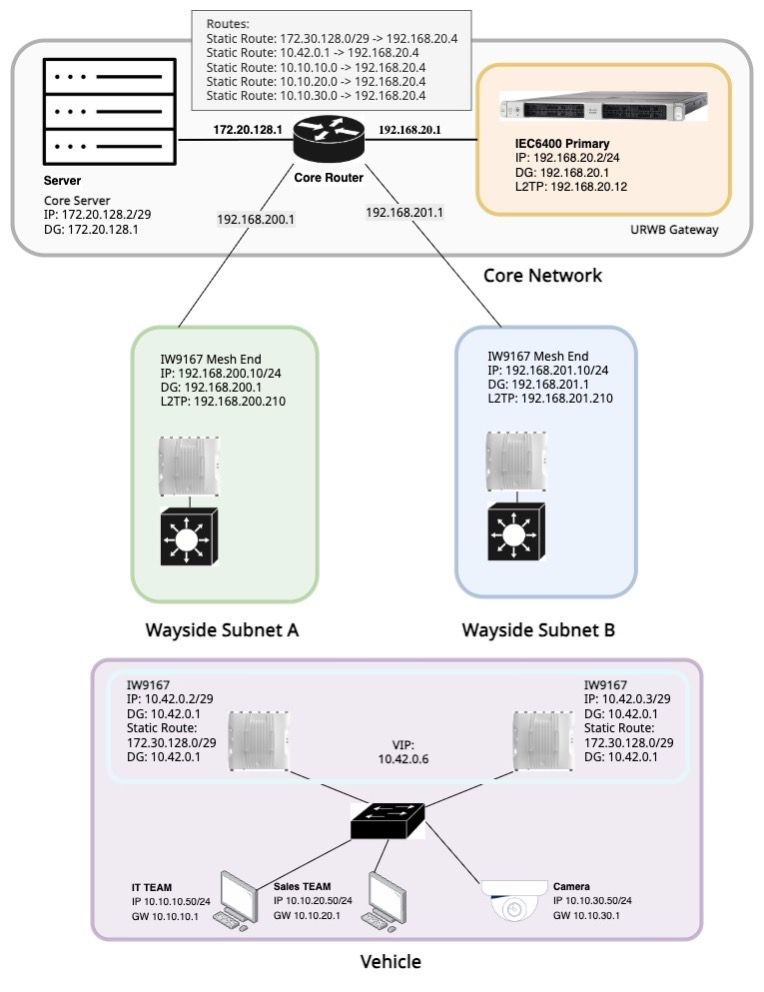

レイヤ3の流動性のためのネットワークトポロジ

このドキュメントでは、Cisco Ultra-Reliable Wireless Backhaul(CURWB)レイヤ3ネットワーク設計のアーキテクチャについて説明します。

この堅牢なトポロジは、移動車両と固定軌道側のインフラストラクチャ間のシームレスで信頼性の高い通信を促進するように設計されており、最終的にデータを一元化された企業ネットワークに統合します。

この設計では、レイヤ3ルーティングを利用してネットワークを論理的にセグメント化し、異なる運用ドメイン間の効率的なデータフローと拡張性を確保します。

車両セグメント:各「車両」には、オンボードルータ、オンボードスイッチ、オンボードサーバ、および2台のIW9167デバイスが装備されており、重要なハードウェア冗長性を提供します。

オンボードルータは、車両の内部ネットワークのプライマリゲートウェイとして機能し、オンボードスイッチに接続します。これにより、IW9167デバイスとオンボードサーバの接続が容易になります。

トラックサイドサブネット:インフラストラクチャには複数の「トラックサイドサブネット」(たとえば、トラックサイドサブネットA、トラックサイドサブネットn)が含まれ、それぞれがメッシュエンドデバイスとメッシュポイントデバイスの両方を含む各種のIW9167無線で構成されています。

各トラックサイドサブネットは、入力/出力ポイントに2台のメッシュエンドデバイスを備えた設計になっており、ハードウェア冗長性のための「fastfail」機能を実装しています。

この設定により、各サブネットセクションが異なる地理的エリアを表すことができるので、企業ネットワークとの継続的な接続を維持しながら、これらのエリア間を車両がシームレスにローミングできるようになります。

企業ネットワーク:この中央ネットワークはバックボーンとして機能し、すべてのトラックサイドサブネットに接続して、コアインフラストラクチャを収容します。コアサーバ、コアルータ、および冗長URWBゲートウェイ(プライマリおよびセカンダリIEC6400デバイス)で構成されます。

コアルータは、さまざまなトラックサイドサブネットからのトラフィックを集約し、スタティックルートを管理して、企業ネットワークと車両セグメントおよびトラックサイドセグメントの両方の間で効率的な通信を確保する役割を担っています。

ネットワークIP設定の概要

|

コンポーネント/デバイス |

IP アドレス |

サブネット |

[Default Gateway] |

L2TPアドレス |

注意事項 |

|

車両セグメント |

|||||

|

オンボードIW9167(1) |

10.42.0.2 |

255.255.255.248 |

10.42.0.1 |

適用外 |

スタティック ルート 172.30.128.0/29 > 10.42.0.1 VIP: 10.42.0.6 |

|

オンボードIW9167(2) |

10.42.0.3 |

255.255.255.248 |

10.42.0.1 |

適用外 |

|

|

オンボードサーバ |

172.30.128.2 |

255.255.255.248 |

172.30.128.1 |

適用外 |

|

|

オンボードルータIWインターフェイス |

10.42.0.1 |

255.255.255.248 |

|

||

|

オンボードルータネットワークインターフェイス |

172.30.128.1 |

255.255.255.248 |

|||

|

トラックサイドセグメント(サブネットA) |

|||||

|

メッシュ終了IW9167 (1) |

192.168.200.10 |

255.255.255.0 |

192.168.200.1 |

192.168.200.210 |

VIP192.168.200.13 |

|

メッシュ終了IW9167 (2) |

192.168.200.12 |

255.255.255.0 |

192.168.200.1 |

192.168.200.212 |

|

|

メッシュポイントIW9167 |

192.168.200.15 |

255.255.255.0 |

192.168.200.1 |

||

|

トラックサイドセグメント(サブネットB) |

|||||

|

メッシュ終了IW9167 (1) |

192.168.201.10 |

255.255.255.0 |

192.168.201.1 |

192.168.201.210 |

VIP192.168.201.13 |

|

メッシュ終了IW9167 (2) |

192.168.201.12 |

255.255.255.0 |

192.168.201.1 |

192.168.201.212 |

|

|

メッシュポイントIW9167 |

192.168.201.15 |

255.255.255.0 |

192.168.201.1 |

||

|

コアネットワークセグメント |

|||||

|

ゲートウェイIEC6400(1) |

192.168.20.2 |

255.255.255.0 |

192.168.20.1 |

192.168.20.12 |

VIP192.168.20.4 |

|

ゲートウェイIEC6400(1) |

192.168.20.3 |

255.255.255.0 |

192.168.20.1 |

192.168.20.13 |

|

|

コアルータゲートウェイインターフェイス |

192.168.20.1 |

255.255.255.0 |

スタティックルート:172.30.128.0/29 -> 192.168.20.4 スタティックルート:10.42.0.1 -> 192.168.20.4 |

||

|

コアルータトラックサイドサブネットAインターフェイス |

192.168.200.1 |

255.255.255.0 |

|||

|

コアルータのTrackside Subnet nインターフェイス |

192.168.201.1 |

255.255.255.0 |

|||

|

コアルータサーバインターフェイス |

172.20.128.2 |

255.255.255.248 |

172.20.128.1 |

レイヤ3の流動性の設定

このドキュメントでは、基本的なレイヤ3設定について説明し、コアネットワークと車両ネットワークの間の接続を確立するために必要な基本的な設定のみを取り上げています。重要でない設定や高度な機能については、この概要では説明しません。

この設定は、FastFailがすでに設定されていることを前提として、グローバルゲートウェイ、ローカルメッシュエンド、および車両無線のハードウェア冗長性(FastFail)を組み込んだ設計に従っています。

MPLS FastFail(HA)およびVIPはGUIを介して設定できず、CLIまたはIWサービスを使用する必要があることに注意してください。MPLS FastFail設定の詳細については、次の記事を参照してください。

無線設定:

GUIによるレイヤ3の流動性の設定:

グローバルゲートウェイの設定:

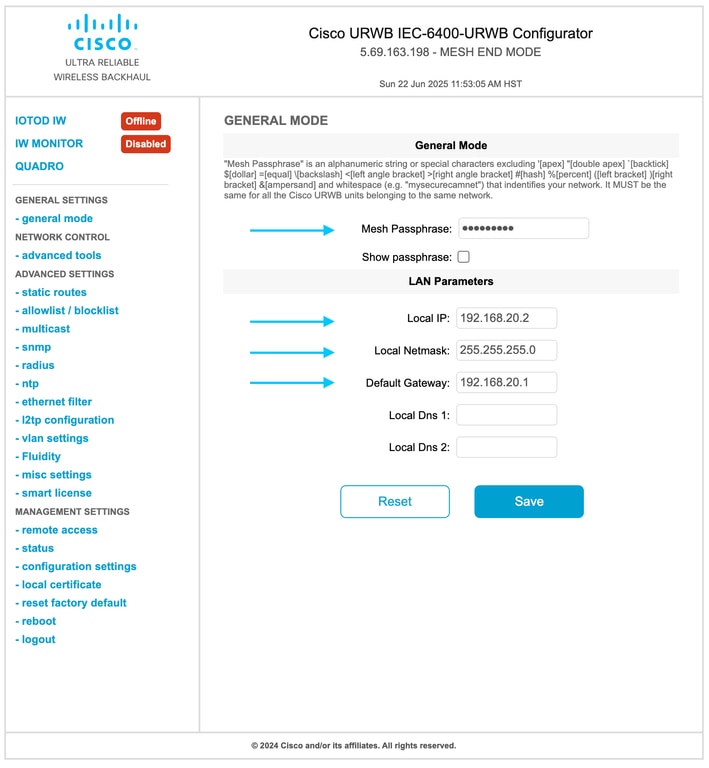

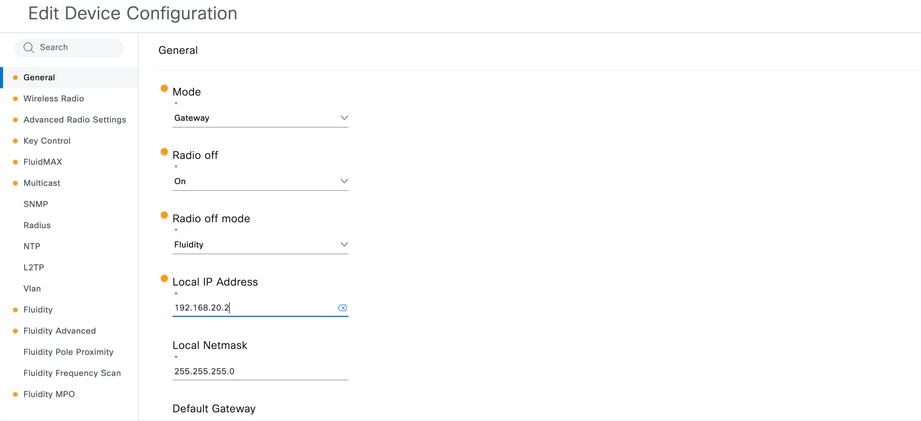

- 一般設定>一般モード:

IEC6400は、グローバルゲートウェイとして設定されると、CURWBレイヤ3ネットワークの入力および出力ポイントとして機能するように設計され、コアと車両の接続を可能にします。IEC6400のゲートウェイ動作は、Fluidityページで設定します。

これに対して、IW9167などのデバイスをレイヤ3ネットワークのグローバルゲートウェイとして使用する場合は、General Modeページで明示的なゲートウェイ設定が必要です。また、ゲートウェイモードでIW無線を設定するとワイヤレスインターフェイスが無効になるため、無線オフモードを流動性に設定する必要があります。

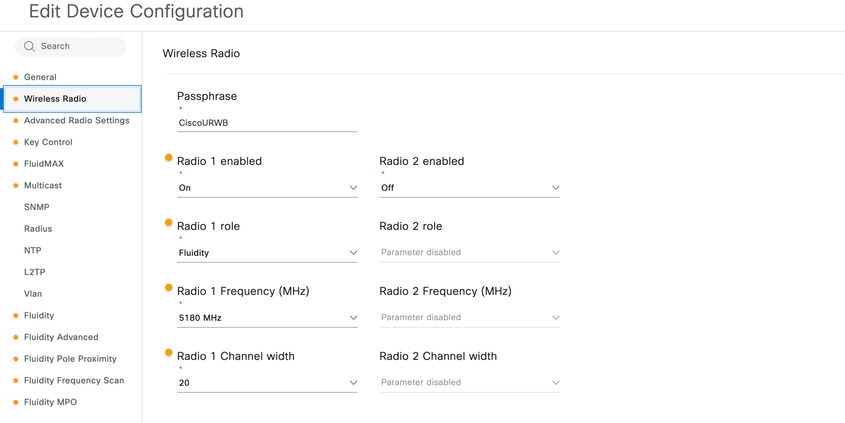

IEC-6400の場合、パスフレーズはGeneral Modeページで設定され、他の無線の場合はWireless Radioページで設定されます。接続を確保するには、すべてのトラックサイドおよび車両デバイスで同じパスフレーズを使用する必要があります。

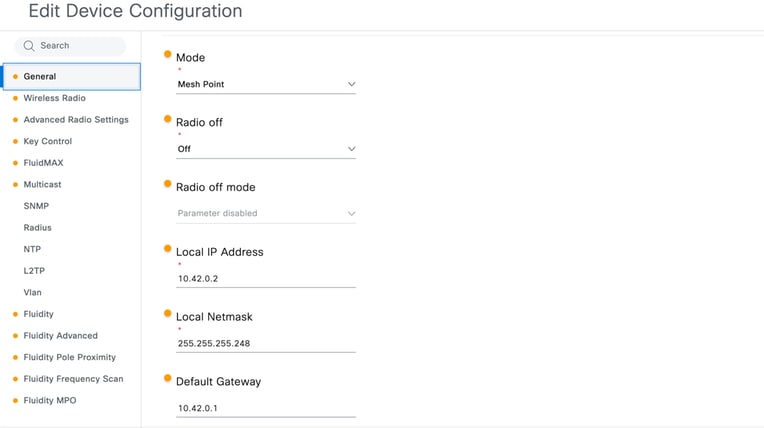

デバイスのローカルIP、ローカルネットマスク、およびデフォルトゲートウェイは、必要に応じて設定する必要があります。

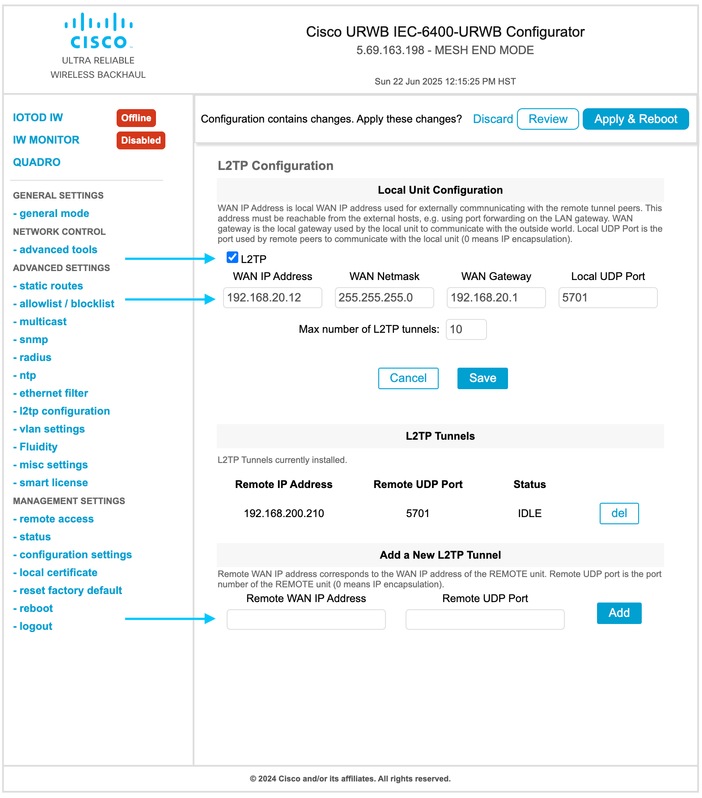

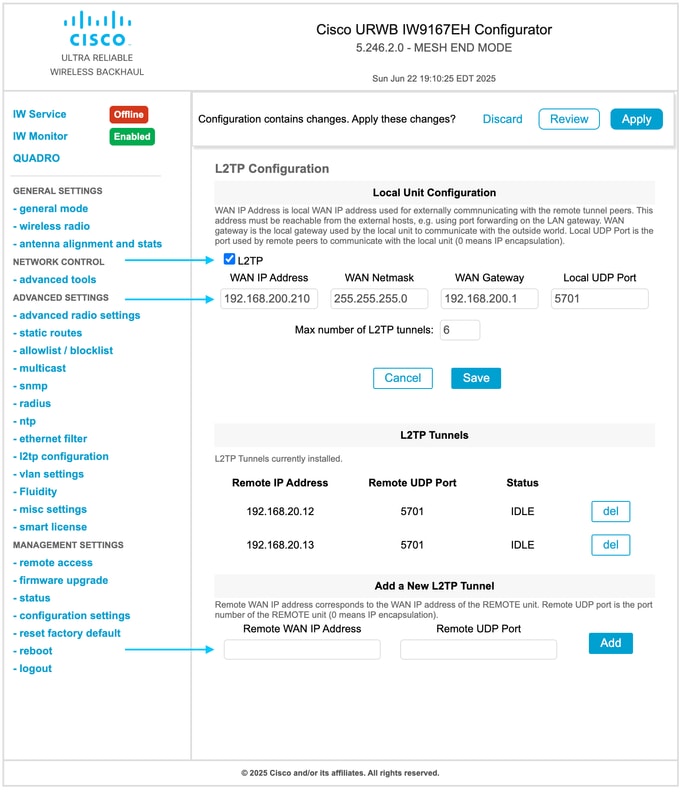

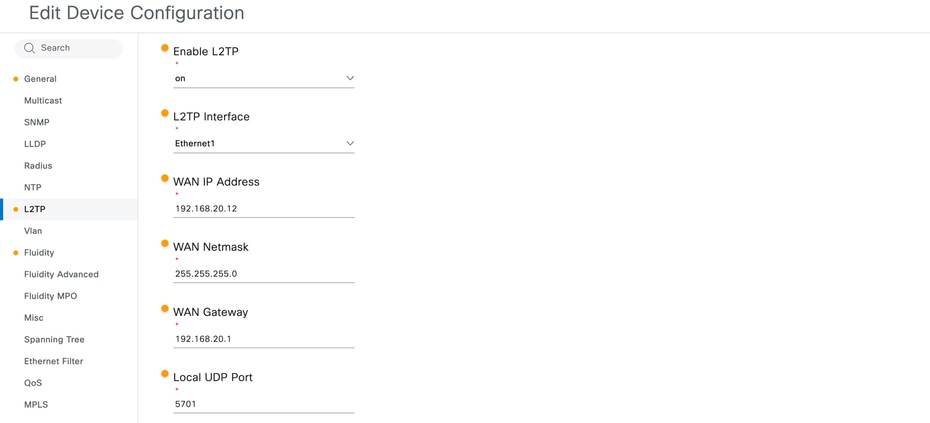

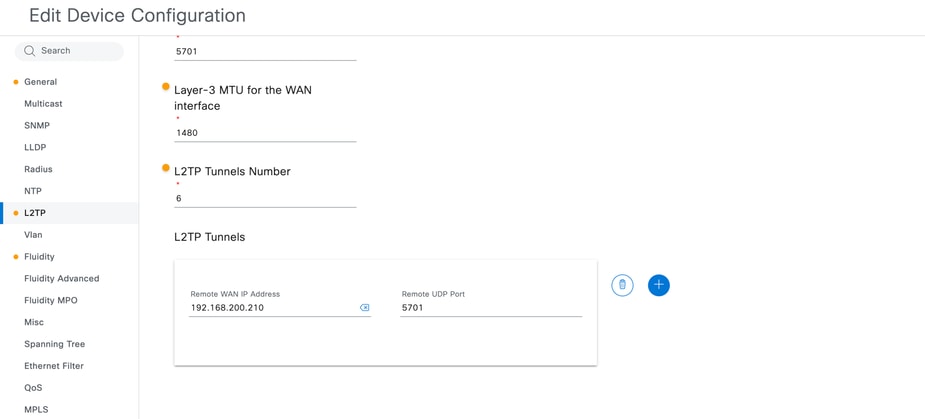

- ADVANCED SETTINGS > l2tp configuration:

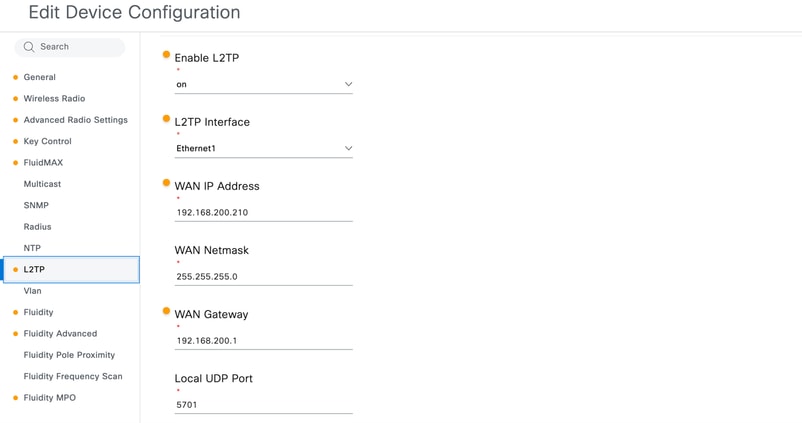

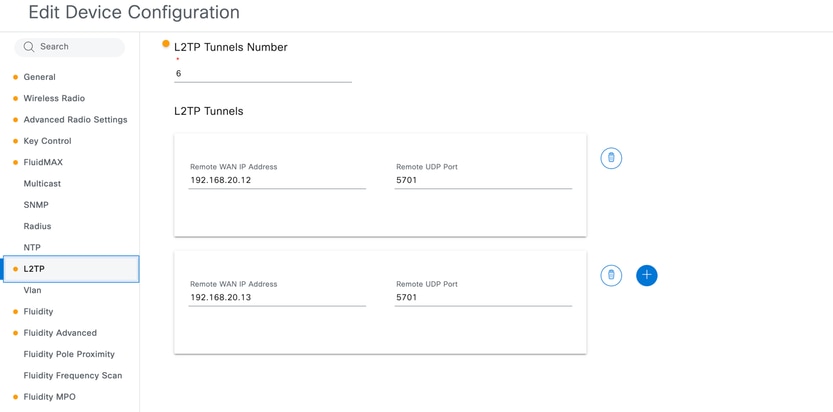

L2TP設定ページで、ゲートウェイと同じサブネット内のL2TP WAN IPアドレスを割り当て、このサブネットのゲートウェイとしてWANゲートウェイを指定します。ローカルUDPポートは5701として設定する必要があります。

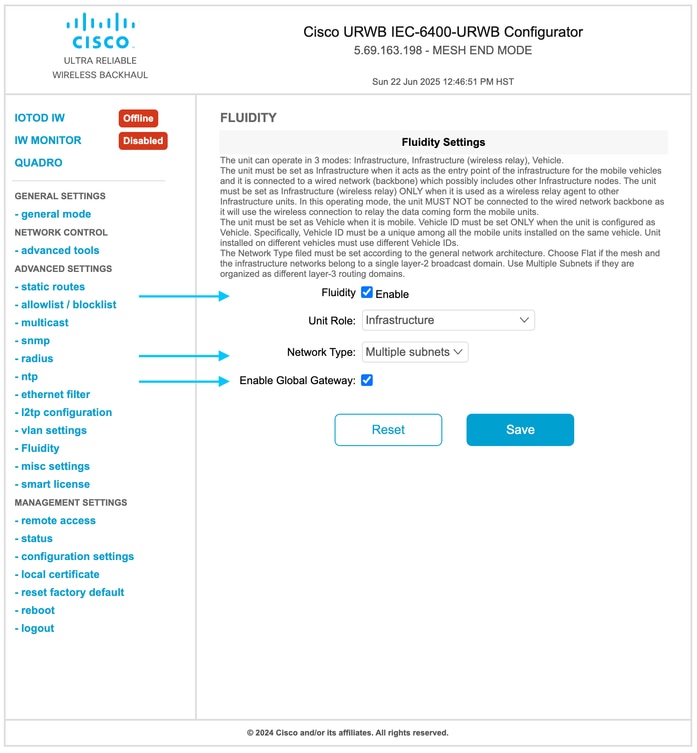

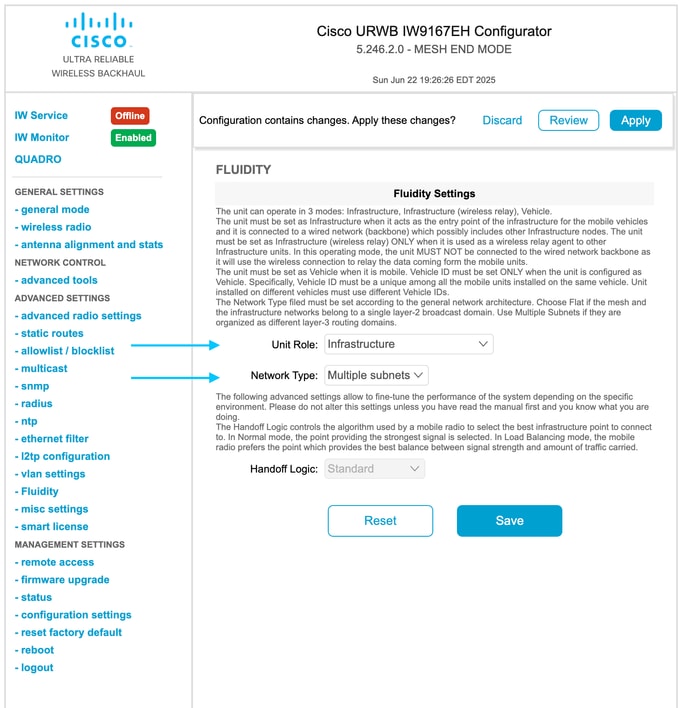

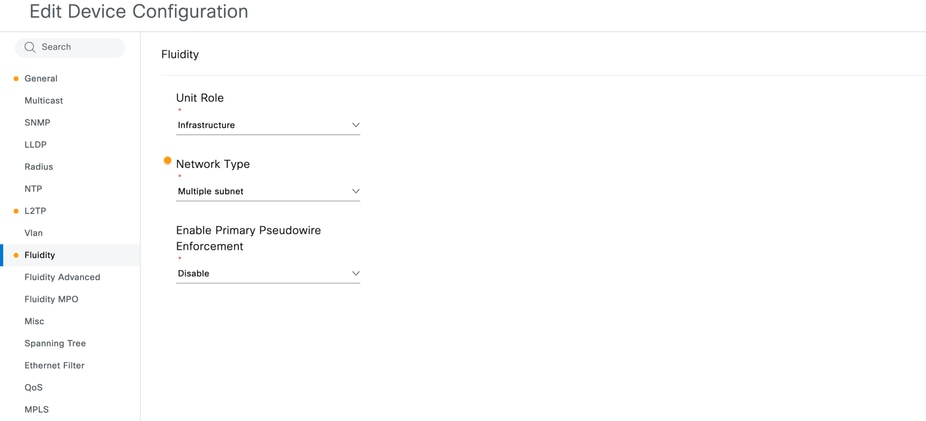

- 詳細設定>流動性:

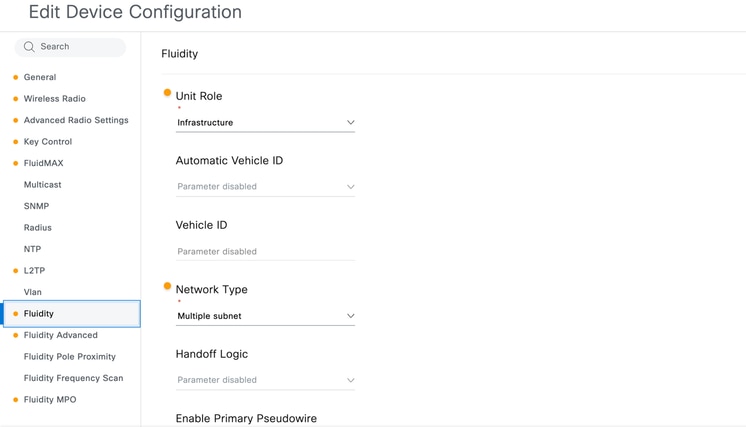

[流動性]ページで、[流動性]モードを有効にする必要があります。IEC6400ユニットの役割は、インフラストラクチャとしてのみ設定できます。レイヤ3の運用では、ネットワークタイプを複数のサブネットに設定し、グローバルゲートウェイオプションを選択する必要があります。

トラックサイド無線の設定

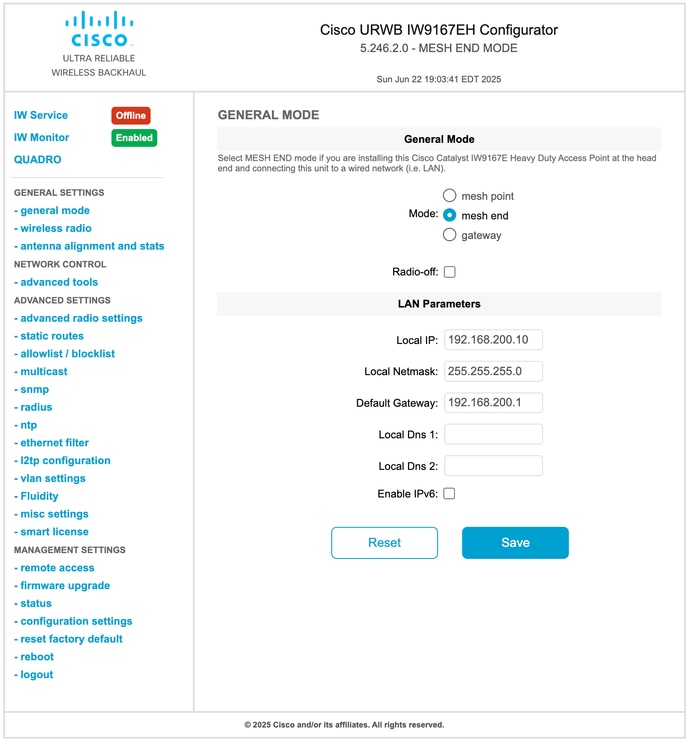

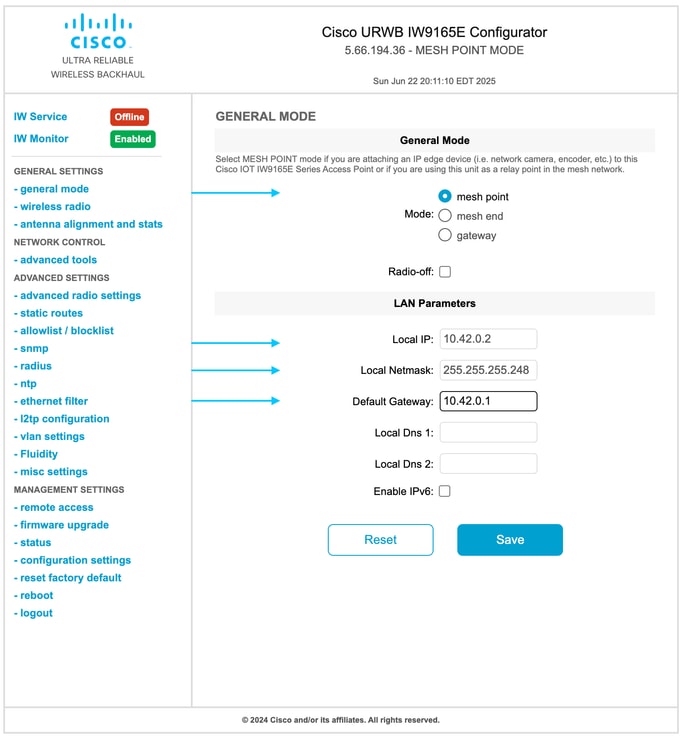

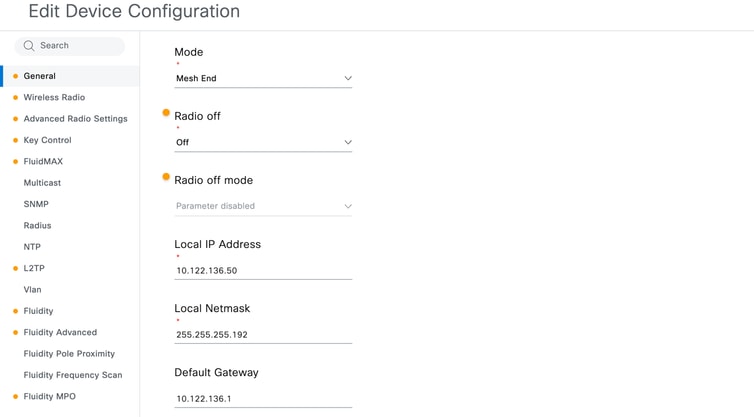

- 一般設定>一般モード:

次に、トラックサイド無線の設定が必要です。トラックサイド無線は複数のサブネットにまたがることがあり、同じサブネットの下の無線がクラスタを形成します。各クラスタには、CURWB無線のサブネットの入力ポイントおよび出力ポイントとして機能する専用のメッシュ終了無線を含める必要があります。ハイアベイラビリティ(HA)が必要かどうかに応じて、1つまたは2つのメッシュエンドを設定できます。サブネット内の残りのトラックサイド無線は、メッシュポイントとして設定する必要があります。

デバイスのローカルIP、ローカルネットマスク、およびデフォルトゲートウェイは、必要に応じて設定する必要があります。

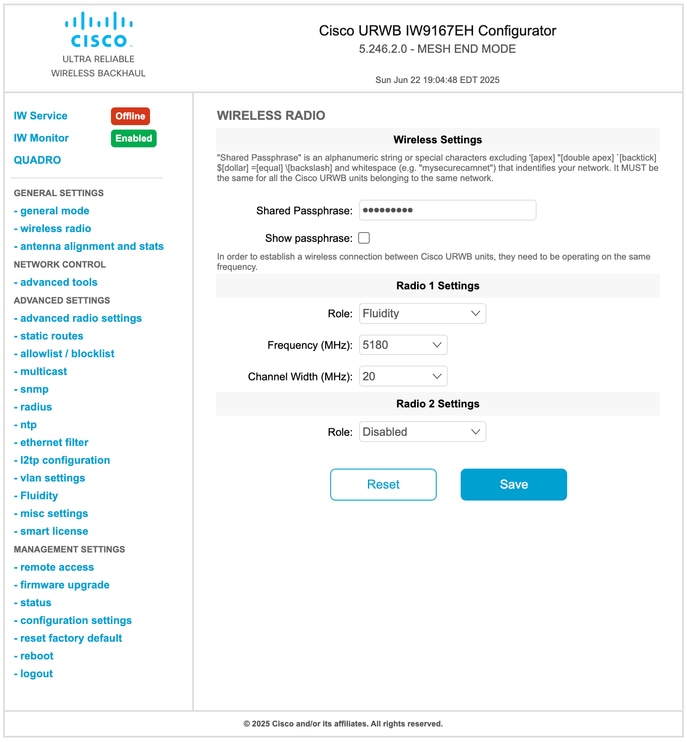

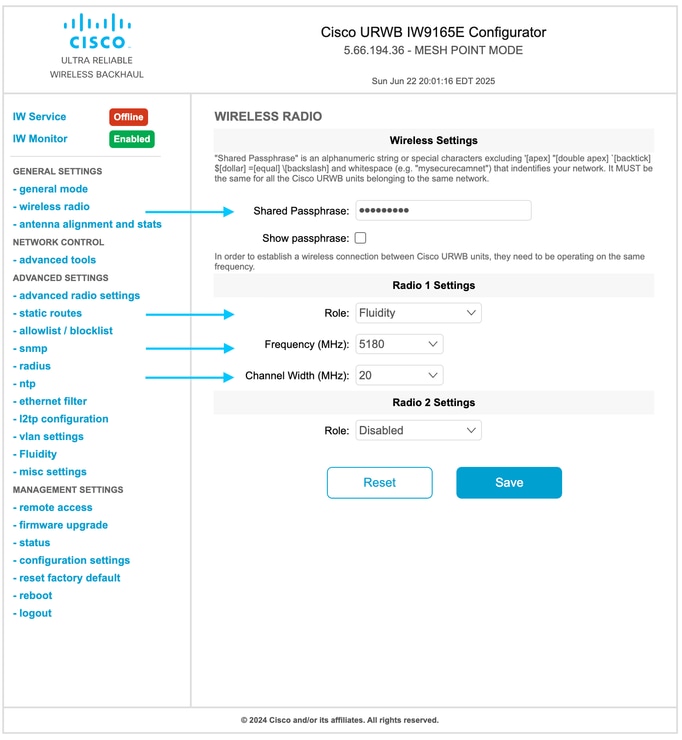

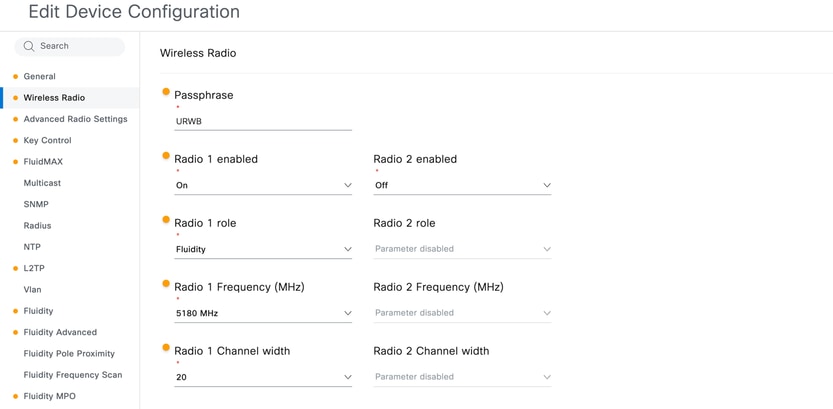

- 一般設定>ワイヤレス無線:

Wireless Radioページでは、他のすべての無線と同じパスフレーズを使用する必要があります。無線インターフェイスの無線の役割は、流動性として設定する必要があります。プロジェクト要件に基づいて無線に複数の無線インターフェイスを使用できますが、このラボ設定では、簡単にするために無線1だけが設定され、無線2は無効にされています。

- ADVANCED SETTINGS > l2tp configuration:

L2TP設定ページで、ゲートウェイと同じサブネット内のL2TP WAN IPアドレスを割り当て、このサブネットのゲートウェイとしてWANゲートウェイを指定します。ローカルUDPポートは5701として設定する必要があります。グローバルゲートウェイは各サブネットクラスタのメッシュ終端無線でL2TPトンネルを確立するため、この設定はメッシュ終端無線でのみ必要です。

- 詳細設定>流動性:

「流動性」ページで、「ユニットの役割」は「インフラストラクチャ」である必要があります。レイヤ3の動作では、ネットワークタイプを複数のサブネットに設定する必要があります。

車両の無線の設定

- 一般設定>一般モード:

次に、車両の無線の設定が必要です。トラックサイド無線は複数のサブネットにまたがることがあり、同じサブネットの下の無線がクラスタを形成します。各クラスタには、CURWB無線のサブネットの入力ポイントおよび出力ポイントとして機能する専用のメッシュ終了無線を含める必要があります。ハイアベイラビリティ(HA)が必要かどうかに応じて、1つまたは2つのメッシュエンドを設定できます。サブネット内の残りのトラックサイド無線は、メッシュポイントとして設定する必要があります。

デバイスのローカルIP、ローカルネットマスク、およびデフォルトゲートウェイは、必要に応じて設定する必要があります。

- 一般設定>ワイヤレス無線:

Wireless Radioページでは、他のすべての無線と同じパスフレーズを使用する必要があります。無線インターフェイスの無線の役割は、流動性として設定する必要があります。プロジェクト要件に基づいて1つの無線に複数の無線インターフェイスを使用できますが、簡単にするために、このラボ設定では無線1だけが設定され、無線2は無効になっています。

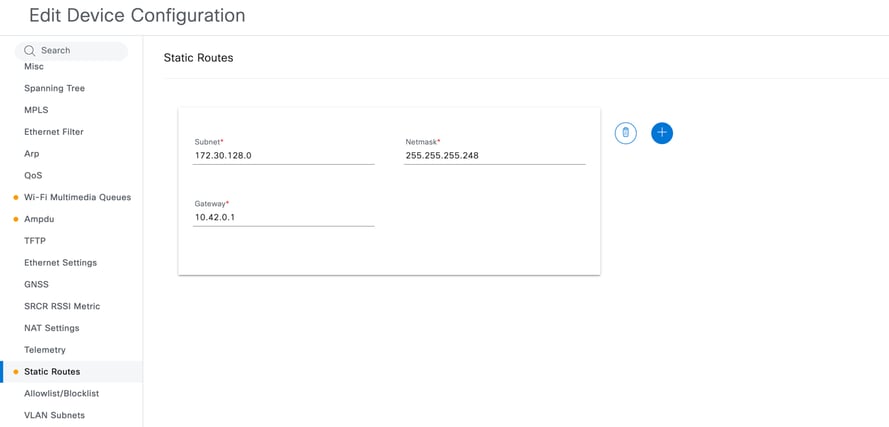

- ADVANCED SETTINGS >スタティックルート:

車両のネットワークにオンボードデバイスまたはサーバ用の複数のサブネットが含まれる場合、スタティックルートをオンボード無線で設定する必要があります。この設定では、オンボードサブネットとネットマスクを指定する必要があり、ゲートウェイはオンボードルータの対応するインターフェイスに設定されます。

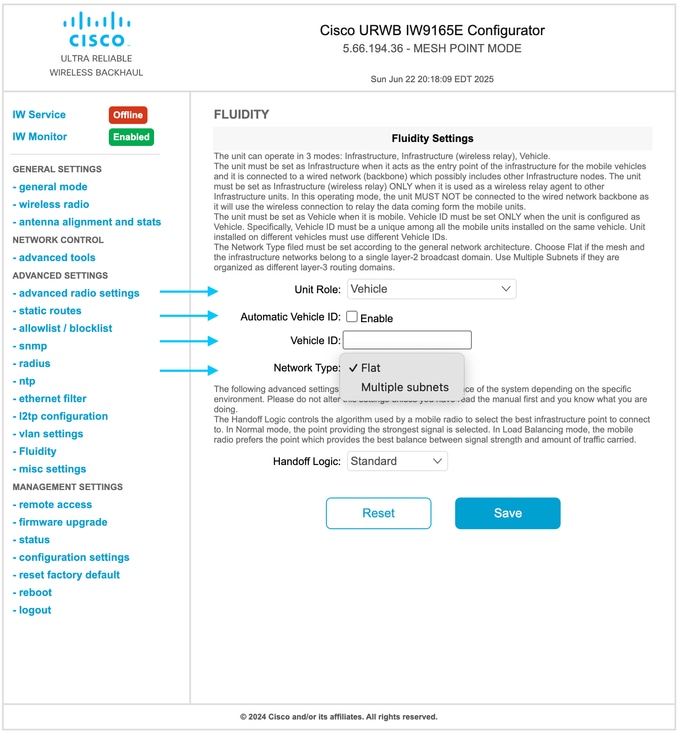

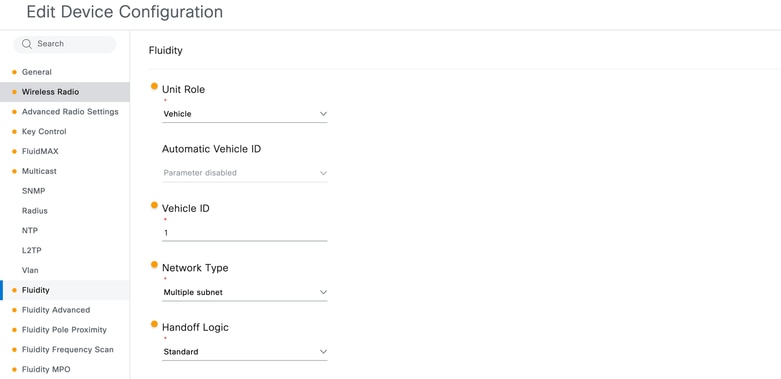

- 詳細設定>流動性:

車両の無線を設定する際には、ユニットロールを車両に設定する必要があります。ネットワークタイプとしてMultiple Subnetsを有効にするには、最初にAutomatic Vehicle IDのチェックマークを外す必要があります。各車両の無線には一意の車両IDを割り当てる必要があります。ただし、同じ車両に複数の無線が存在する場合は、それらすべてに対して同じ車両IDを設定する必要があります。最後に、Network TypeをMultiple Subnetsに設定します。

注:

基本的なレイヤ3設定はGUIから実行できますが、メッシュエンドデバイス用にTITANまたはVIPを設定するには、CLIまたはIWサービスを使用する必要があります。これらのオプションはGUIでは使用できないためです。

IoT ODにおけるIWサービスによるレイヤ3の流動性の設定

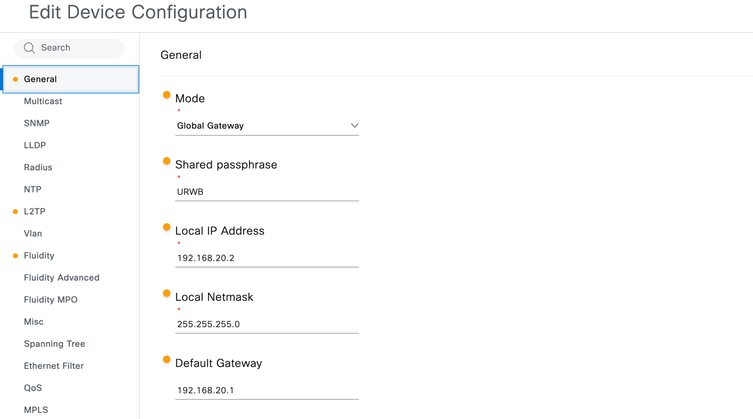

グローバルゲートウェイの設定

- Generalセクションでは、ModeをGlobal Gatewayとして選択し、Shared Passphrase、Local IP address、Local Netmask、およびDefault Gatewayを設定する必要があります。

IW916X無線をゲートウェイとして設定する際には、無線オフが自動的に有効になります。無線オフモードは流動性モードである必要があります。

- L2TPセクションで、WAN IP、WANネットマスク、WANゲートウェイ、ポートを設定する必要があります。同時に、L2TPトンネルを追加する必要があります。

- 最後に、流動性を有効にし、ユニットロールをインフラストラクチャにする必要があります。一方、ネットワークタイプは複数のサブネットにする必要があります。

トラックサイド無線の設定:

- Generalセクションでは、ModeをMesh endとして選択し、Shared Passphrase、Local IP address、Local Netmask、およびDefault Gatewayを設定する必要があります。

注:ただし、メッシュポイントのトラックサイド無線の場合、モードはメッシュポイントになります

- ワイヤレス無線セクション、パスフレーズ、無線インターフェイス(車両との通信に使用)、周波数、パスフレーズを設定する必要があります

- L2TPセクションで、WAN IP、WANネットマスク、WANゲートウェイ、ポートを設定する必要があります。同時に、L2TPトンネルを追加する必要があります。

- 最後に、流動性を有効にし、ユニットの役割をインフラストラクチャにする必要があり、ネットワークの種類を複数のサブネットにする必要があります

車両の無線の設定

- Generalセクションでは、ModeをMesh endとして選択し、Shared Passphrase、Local IP address、Local Netmask、およびDefault Gatewayを設定する必要があります。

- ワイヤレス無線セクション、パスフレーズ、無線インターフェイス(トラックサイドへの通信に使用)、周波数、パスフレーズを設定する必要があります

- 最後に、Fluidityを有効にし、Unit roleをVehicleにし、Vehicle IDを手動で選択し、Network typeを複数のサブネットにする必要があります

-

車両のネットワークにオンボードデバイスまたはサーバ用の複数のサブネットが含まれる場合、スタティックルートをオンボード無線で設定する必要があります。この設定では、オンボードサブネットとネットマスクを指定する必要があり、ゲートウェイはオンボードルータの対応するインターフェイスに設定されます。

CLIによるレイヤ3の流動性の設定

このセクションでは、この文書の最初に示したトポロジに基づいて、CURWBデバイスのCLI設定の概要を説明します。FastFail冗長性がグローバルゲートウェイ、トラックサイドメッシュエンド、および車両に実装されていることを前提としています。FastFail冗長性の具体的な設定手順については、前述の記事を参照してください。ここでは、必要なすべての無線でFastFailがすでに設定されていることを前提として、レイヤ3の流動性に固有のVIPの概念についてのみ説明します。

グローバルゲートウェイの設定

ゲートウェイとしてのIEC6400の設定

iotod-iw configure offline

### BASIC CONFIG ###

modeconfig passphrase URWB

ip addr 192.168.20.2 netmask 255.255.255.0 gateway 192.168.20.1

modeconfig layer 3 mode gateway

l2tp wan 192.168.20.12 255.255.255.0 192.168.20.1 port 5701

l2tp add 192.168.200.210 5701

### APPLY CONFIG ###

write

reboot

AP無線をゲートウェイとして設定します。

configure iotod-iw offline

### BASIC CONFIG ###

configure ap address ipv4 static 192.168.20.2 255.255.255.0 192.168.20.1

configure modeconfig mode gateway

configure modeconfig mode meshend radio-off fluidity

configure wireless passphrase URWB

configure fluidity id infrastructure

configure l2tp wan 192.168.20.12 255.255.255.0 192.168.20.1

configure l2tp port 5701

configure l2tp add 192.168.200.210 5701

mpls fastfail primary 192.169.20.4 // Set the virtual IP address of the redundant device group in Layer-3 scenarios

### APPLY CONFIG ###

write

Reload

トラックサイド無線の設定

configure iotod-iw offline

### BASIC CONFIG ###

configure ap address ipv4 static 192.168.200.10 255.255.255.0 192.168.200.1

configure modeconfig mode meshend //Applicable for only Mesh End Trackside Radio

configure modeconfig mode meshpoint //Applicable for only Mesh point Trackside Radio

configure wireless passphrase URWB

configure dot11Radio 1 enable

configure dot11Radio 1 channel 149

configure dot11Radio 1 band-width 20

configure dot11Radio 1 antenna ab-antenna

configure dot11Radio 1 antenna gain 10

configure dot11Radio 1 txpower-level AUTO

configure dot11Radio 1 mode fluidity

configure dot11Radio 2 disable

mpls fastfail primary 192.168.200.13 // Set the virtual IP address of the redundant device group in Layer-3 scenarios

configure modeconfig mode meshend mpls layer 3 //Applicable for only Mesh End Trackside Radio

configure modeconfig mode meshpoint mpls layer 3 //Applicable for only Mesh point Trackside Radio

configure fluidity id infrastructure

## L2TP CONFIG ## //Applicable only to the mesh end Trackside radios

configure l2tp wan 192.168.200.210 255.255.255.0 192.168.200.1

configure l2tp port 5701

configure l2tp add 192.168.20.12 5701

configure l2tp add 192.168.20.13 5701

### APPLY CONFIG ###

write

Reload車両の無線の設定

configure iotod-iw offline

### BASIC CONFIG ###

configure ap address ipv4 static 10.42.0.2 255.255.255.248 10.42.0.1

configure modeconfig mode meshpoint

configure wireless passphrase URWB

configure dot11Radio 1 enable

configure dot11Radio 1 channel 149

configure dot11Radio 1 band-width 20

configure dot11Radio 1 antenna ab-antenna

configure dot11Radio 1 antenna gain 10

configure dot11Radio 1 txpower-level AUTO

configure dot11Radio 1 mode fluidity

configure dot11Radio 2 disable

configure modeconfig mode meshpoint mpls layer 3

configure fluidity id vehicle-id 1

configure ip route add 172.30.128.0 255.255.255.248 10.42.0.1

mpls fastfail primary 10.42.0.6 // Set the virtual IP address of the redundant device group in Layer-3 scenarios

### APPLY CONFIG ###

write

Reloadスイッチ/ルータ設定:

コアルータ設定:

configure terminal

ip route 172.30.128.0 255.255.255.248 192.168.20.4

ip route 10.42.0.1 255.255.255.248 192.168.20.4

exit

writeオンボードルータ設定:

configure terminal

ip route 0.0.0.0 0.0.0.0 10.42.0.6

exit

writeオンボードネットワーク用のCURWB L3バリエーション

オンボードマネージドL2スイッチおよびルータなし

- この設定では、トランクされたVLANが移動車両に存在するハイブリッドレイヤ3ネットワーク環境について説明します。

- オンボードルータを搭載していない車両ユニットを対象としています。

- この構成は、次のようにセットアップされています。

- VLANは、車載の無線に設定する必要があります。

- VLAN機能は、すべてのインフラストラクチャユニットとグローバルゲートウェイで無効にする必要があります。

- このアプローチは、ローカルサブネットとコアネットワーク間の接続を維持するのに役立ちます。

- 注:このアプリケーションでは、標準的なFluidityレイヤ3トポロジでVLAN間ルーティングを通常行うレイヤ3デバイスがオンボード無線に置き換わることはありません。

オンボードルータを使用しないレイヤ3の流動性のためのネットワークトポロジのバリエーション

オンボードスイッチの設定

Switch#show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Gi1/0/3, Gi1/0/6, Gi1/0/7

Gi1/0/8, Gi1/0/9, Gi1/0/10

Gi1/0/13, Gi1/0/22

10 IT active Gi1/0/16

20 SALES active Gi1/0/17

30 CAMERA active Gi1/0/18

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

Switch #show interfaces trunk

Port Mode Encapsulation Status Native vlan

Gi1/0/23 on 802.1q trunking 100

Gi1/0/24 on 802.1q trunking 100

Port Vlans allowed on trunk

Gi1/0/23 1-4094

Gi1/0/24 1-4094

Port Vlans allowed and active in management domain

Gi1/0/23 1,10,20,30,60,100

Gi1/0/24 1,10,20,30,60,100

Port Vlans in spanning tree forwarding state and not pruned

Gi1/0/23 1,10,20,30,60,100

Gi1/0/24 1,10,20,30,60,100オンボード無線の設定

- VLANは、車載ルータのない車両ユニットでのみ有効にする必要があります。

configure vlan status enabled

configure vlan management 60

configure vlan native 60- 車両ユニットがローカルサブネットをグローバルゲートウェイにアドバタイズできるように、スタティックルートを追加することが重要です。 サブネットのゲートウェイは、2つのオンボード無線に使用される仮想IPです。単一の無線の場合は、その無線のIPアドレスをゲートウェイとして使用する必要があります。

configure ip route add 10.10.10.0 255.255.255.0 10.42.0.6

configure ip route add 10.10.20.0 255.255.255.0 10.42.0.6

configure ip route add 10.10.30.0 255.255.255.0 10.42.0.6コアルータの設定

configure terminal

ip route 10.10.10.0 255.255.255.0 192.168.20.4

ip route 10.10.20.0 255.255.255.0 192.168.20.4

ip route 10.10.30.0 255.255.255.0 192.168.20.4

exit

writeCURWBレイヤ3ネットワークのトラブルシューティング:

流動性L3ネットワークのシナリオでは、L2TPトンネルの状態は確認すべき最も重要な設定の1つです。実際、IDLEまたはWAIT状態のクラスタ、または適切に設定されていないクラスタに向かうL2TPトンネルは、車両が特定のクラスタに接続されたときに車両とバックボーン間の通信を妨げます。

トンネルのステータスを確認する簡単な方法は、CLIで「show l2tp」を実行するか、GUIからステータスを確認することです。

L2TPトンネルの検証

- L2TPページには、現在のL2TPトンネルとそのステータス(CONN、WAIT、IDLE)が表示されます。

- 両方のメッシュエンドが起動して実行中の場合、プライマリメッシュエンドではL2TPステータスはステータスCONNになり、セカンダリメッシュエンドではL2TPステータスはステータスIDLEになります。設定ミスや物理的な問題によりトンネル内に接続の問題が発生した場合は、待機しています

- ここから、現在のステータスを確認し、必要に応じてすでにインストールされているL2TPトンネルを削除できます。

- WAN IPアドレスは、各デバイスのL2TP設定に固有であり、デバイスの管理IPアドレスとは異なる必要があります。

L2TPステータス集約

- 各グローバルゲートウェイは、各リモートメッシュエンドとのL2TPトンネルを確立します

- 各クラスタメッシュエンドは、グローバルゲートウェイとのL2TPトンネルを確立します

システムが正常な状態(すべてのデバイスが起動して稼働している)の場合、グローバルゲートウェイと各L3 Fluidityトラック側クラスタ間では次のようなシナリオが想定されます。

- プライマリグローバルゲートウェイとプライマリメッシュ端の間のL2TPトンネル – CONN

- プライマリグローバルゲートウェイとセカンダリメッシュ間のL2TPトンネルの終了 – アイドル

- セカンダリグローバルゲートウェイとプライマリメッシュ端の間のL2TPトンネル:アイドル

- セカンダリグローバルゲートウェイとセカンダリメッシュ間のL2TPトンネルの終了 – アイドル

一般的な設定の問題と確認すべき事項

- 同じデバイスの複数のインターフェイスで、同じIP、WAN IP、または仮想IPを使用する。

- リモートIPアドレスが正しく設定されていません。デバイスが参照しているIPアドレスが、リモートデバイスの正しいWAN IPアドレスではありません。

- 重複したWAN IP。同じクラスタ内の2つのメッシュエンドが同じWAN IPで設定されます。

- ネットワークに接続されていないイーサネットポート経由で確立するように設定されたトンネル。

- UDPポートが一致しません。ローカルデバイスとリモートピアが、トラフィックのカプセル化に異なるUDPポートを使用しています。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

09-Jul-2025

|

初版 |

シスコ エンジニア提供

- スミャジット線テクニカルコンサルティングエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック