はじめに

このドキュメントでは、CUCM IM/P 8.x以降で証明書を再生成する方法について、推奨される段階的な手順を説明します。

前提条件

要件

IM & Presence(IM/P)サービス証明書に関する知識があることが推奨されます。

使用するコンポーネント

このドキュメントの情報は、IM/Pリリース8.x以降に基づくものです。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

証明書ストアの使用率

Cisco Unified Presence(CUP)証明書

SIPフェデレーション用のセキュアなSIP接続、Lync/OCS/LCS用のMicrosoftリモートコール制御、Cisco Unified Certificate Manager(CUCM)とIM/P間のセキュアな接続などに使用されます。

Extensible Messaging and Presence Protocol(CUP-XMPP)証明書

Cisco Unified Presence(CUP)は、XMPPセッションの作成時にXMPPクライアントのセキュア接続を検証するために使用されます。

Extensible Messaging and Presence Protocol Server to Server(CUP-XMPP-S2S)証明書

Cisco Unified Presenceは、外部フェデレーテッドXMPPシステムとのXMPPドメイン間フェデレーションのセキュア接続を検証するために使用されます。

IP Security(IPSec)証明書

使用目的:

・ ディザスタリカバリシステム(DRS)/ディザスタリカバリフレームワーク(DRF)のセキュアな接続を検証します。

・ クラスタ内のCisco Unified Communications Manager(CUCM)およびIM/PノードへのIPSecトンネルのセキュア接続を検証します。

Tomcat証明書

使用目的:

・ クラスタ内の他のノードからのサービスページへのアクセスやJabber Accessなど、さまざまなWebアクセスを検証します。

・ SAMLシングルサインオン(SSO)のセキュアな接続を検証します。

・ クラスタ間ピアのセキュア接続を検証します。

注意:Unified CommunicationサーバでSSO機能を使用し、Cisco Tomcat証明書が再生成された場合は、SSOを新しい証明書で再設定する必要があります。CUCMおよびADFS 2.0でSSOを設定する場合のリンクは、https://www.cisco.com/c/en/us/support/docs/unified-communications/unified-communications-manager-callmanager/211302-Configure-Single-Sign-On-using-CUCM-and.htmlです。

注:CUCM証明書の再生成/更新プロセスへのリンクはhttps://www.cisco.com/c/en/us/support/unified-communications/unified-communications-manager-callmanager/products-tech-notes-list.htmlです。

証明書の再生成プロセス

CUP認定証

ステップ 1:クラスタ内の各サーバのグラフィカルユーザインターフェイス(GUI)を開きます。IM/Pパブリッシャから開始し、各IM/PサブスクライバサーバのGUIを順に開いて、 Cisco Unified OS Administration > Security > Certificate Management.

ステップ 2:パブリッシャのGUIから開始し、Findを選択してすべての証明書を表示します。cup.pemの証明書を選択します。開いたら、Regenerateを選択し、ポップアップが閉じられる前に成功が表示されるまで待ちます。

ステップ 3:後続のサブスクライバで続行し、ステップ2と同じ手順を参照して、クラスタ内のすべてのサブスクライバを完了します。

ステップ4:すべてのノードでCUP証明書が再生成された後、サービスを再起動する必要があります。

注:プレゼンス冗長グループの設定でEnable High Availabilityにチェックマークが付いている場合は、サービスを再起動する前にncheckオンにしてください。プレゼンス冗長グループの設定には、CUCM Pub Administration > System > Presence Redundancy Groupからアクセスできます。サービスを再起動すると、IM/Pが一時的に停止するため、実稼働時間外に実行する必要があります。

サービスを次の順序で再起動します。

1. パブリッシャのCisco Unified Serviceabilityにログインします。

a. Cisco Unified Serviceability > Tools > Control Center - Feature Services.

b. RestartCisco SIP Proxyサービス。

c.サービスの再起動が完了したら、サブスクライバとRestartCisco SIP Proxyサービスを続行します。

d.パブリッシャから開始し、サブスクライバから続行します。 Restart Cisco SIP Proxyサービス(Cisco Unified Serviceability > Tools > Control Center - Feature Servicesからも取得)

2. パブリッシャのCisco Unified Serviceabilityにログインします。

a. Cisco Unified Serviceability > Tools > Control Center - Feature Services.

b. Restart Cisco Presence Engineサービス。

c.サービスの再起動が完了したら、サブスクライバでCisco Presence EngineServiceのRestartを続行します。

注:SIPフェデレーションが設定されている場合は、RestartCisco Unified Serviceability > Tools > Control Center - Feature Services のCisco XCP SIP Federation Connection Managerサービス。 パブリッシャから開始し、サブスクライバから続行します。

CUP-XMPP証明書

注:JabberはCUCMおよびIM/P TomcatとCUP-XMPPサーバ証明書を使用してTomcatおよびCUP-XMPPサービスの接続を検証するため、これらのCUCMおよびIM/P証明書はほとんどの場合CA署名付きになります。Jabberデバイスの証明書信頼ストアに、CUP-XMPP証明書の一部であるルート証明書と中間証明書がインストールされていないとします。この場合、Jabberクライアントでは、信頼されていない証明書に対してセキュリティ警告ポップアップが表示されます。まだJabberデバイス信頼ストアの証明書にインストールされていない場合は、Jabberクライアントに応じて、グループポリシー、MDM、電子メールなどを使用して、ルートとすべての中間証明書をJabberデバイスにプッシュする必要があります。

注: CUP-XMMP証明書が自己署名の場合、CUP-XMPP証明書がJabberデバイス証明書の信頼ストアにインストールされていないと、Jabberクライアントは信頼できない証明書に対してセキュリティ警告ポップアップを表示します。まだインストールされていない場合は、自己署名CUP-XMPP証明書をグループポリシー、MDM、電子メールなどでJabberデバイスにプッシュする必要があります。これはJabberクライアントによって異なります。

ステップ 1:クラスタ内の各サーバのGUIを開きます。IM/Pパブリッシャから開始し、各IM/PサブスクライバサーバのGUIを順に開いて、Cisco Unified OS Administration > Security > Certificate Managementに移動します。

ステップ 2:パブリッシャのGUIから開始し、Findを選択してすべての証明書を表示します。cup-xmpp.pem証明書のtype列から、自己署名かCA署名付きかを判断します。cup-xmpp.pem証明書がサードパーティの署名付き(タイプCA署名付き)配布マルチSANである場合、マルチSAN CUP-XMPP CSRを生成するときにこのリンクを確認し、CA署名付きCUP-XMPP証明書「CA署名付きマルチサーバサブジェクト代替名を使用したユニファイドコミュニケーションクラスタの設定の設定例」をCAに提出してください。

cup-xmpp.pem証明書がサードパーティ署名付き(タイプCA署名付き)配布シングルノード(配布名は証明書の共通名と同じ)の場合、シングルノードCUP-XMPPCSRを生成してこのリンクを確認し、CAに送信してCA署名付きCUP-XMPP証明書(『Jabber Complete How-To Guide for Certificate Validation』)を入手します。cup-xmpp.pem証明書が自己署名の場合、ステップ3に進みます。

ステップ 3:すべての証明書を表示するためにFindを選択し、次にcup-xmpp.pemの証明書を選択します。開いたら、Regenerateを選択し、ポップアップが閉じる前に成功が表示されるまで待ちます。

ステップ 4:後続のサブスクライバに対して続行します。ステップ2の同じ手順を参照し、クラスタ内のすべてのサブスクライバに対して手順を実行します。

ステップ 5:すべてのノードでCUP-XMPP証明書が再生成された後、IM/PノードでCisco XCP Routerサービスを再起動する必要があります。

注:プレゼンス冗長グループの設定でハイアベイラビリティの有効化がオンになっている場合は、サービスを再起動する前にUncheckオンにします。プレゼンス冗長グループの設定には、CUCM Pub Administration > System > Presence Redundancy Groupからアクセスできます。 サービスを再起動すると、IM/Pが一時的に停止するため、実稼働時間外に実行する必要があります。

3. パブリッシャのCisco Unified Serviceabilityにログインします。

a. Cisco Unified Serviceability > Tools > Control Center - Network Services.

b. Restart Cisco XCPルータサービス。

c.サービスの再起動が完了したら、サブスクライバのCisco XCP RouterサービスをRestart続行します。

CUP-XMPP-S2S証明書

ステップ 1: クラスタ内の各サーバのGUIを開きます。IM/Pパブリッシャから開始し、各IM/PサブスクライバサーバへのGUIを順に開いて、Cisco Unified OS Administration > Security > Certificate Managementに移動します。

ステップ 2:パブリッシャのGUIから開始して、Findを選択してすべての証明書を表示し、cup-xmpp-s2s.pemの証明書を選択します。開いたら、Regenerateを選択し、ポップアップが閉じられる前に成功が表示されるまで待ちます。

ステップ 3:後続のサブスクライバを使用して、ステップ2と同じ手順を参照し、クラスタ内のすべてのサブスクライバに対して完了します。

ステップ 4:すべてのノードでCUP-XMPP-S2S証明書が再生成された後、上記の順序でサービスを再起動する必要があります。

注:プレゼンス冗長グループの設定でハイアベイラビリティが有効に設定されている場合は、Uncheck、これらのサービスを再起動する前に確認してください。プレゼンス冗長グループの設定には、CUCM Pub Administration > System > Presence Redundancy Groupからアクセスできます。サービスを再起動すると、IM/Pが一時的に停止するため、実稼働時間外に実行する必要があります。

4. パブリッシャのCisco Unified Serviceabilityにログインします。

a. Cisco Unified Serviceability > Tools > Control Center - Network Services.

b. Restart Cisco XCPルータサービス。

c.サービスの再起動が完了したら、サブスクライバでCisco XCP RouterサービスのRestartを続行します。

5. パブリッシャのCisco Unified Serviceabilityにログインします。

a. Cisco Unified Serviceability > Tools > Control Center - Feature Services.

b. Restart Cisco XCP XMPP Federation Connection Managerサービス。

c.サービスの再起動が完了したら、サブスクライバ上でCisco XCP XMPP Federation Connection ManagerサービスのRestartを続行します。

IPSec証明書

注:CUCMパブリッシャの「ipsec.pem」証明書は有効であり、IPSec信頼ストア内のすべてのサブスクライバ(CUCMおよびIM/Pノード)に存在する必要があります。サブスクライバの「ipsec.pem」証明書が、標準導入環境のIPSec信頼ストアとしてパブリッシャに存在しない。有効性を確認するために、CUCM-PUBからのipsec.pem証明書のシリアル番号をサブスクライバのIPSec-trustと比較します。これらは一致する必要があります。

注:DRSは、CUCMクラスタノード(CUCMおよびIM/Pノード)間のデータの認証と暗号化に、ソースエージェントとローカルエージェント間のSecure Socket Layer(SSL)ベースの通信を使用します。 DRSは、公開/秘密キーの暗号化にIPSec証明書を使用します。Certificate ManagementページからIPSEC信頼ストア(hostname.pem)ファイルを削除すると、DRSが予期したとおりに動作しなくなることに注意してください。IPSEC信頼ファイルを手動で削除する場合は、必ずIPSEC証明書をIPSEC信頼ストアにアップロードする必要があります。詳細については、CUCMセキュリティガイドの証明書管理のヘルプページを参照してください。

ステップ 1:クラスタ内の各サーバのGUIを開きます。IM/Pパブリッシャから開始し、各IM/PサブスクライバサーバへのGUIを順に開いて、Cisco Unified OS Administration > Security > Certificate Managementに移動します。

ステップ 2:パブリッシャのGUIから開始し、Findを選択してすべての証明書を表示Chooseipsec.pemします。開いたら、Regenerateを選択し、ポップアップが閉じられる前に成功が表示されるまで待ちます。

ステップ 3:後続のサブスクライバを使用して、ステップ2と同じ手順を参照し、クラスタ内のすべてのサブスクライバに対して完了します。

ステップ 4:すべてのノードがIPSEC証明書を再生成した後、Restartのサービスを実行します。パブリッシャのCisco Unifiedサービスアビリティ(Cisco Unified Serviceability > Tools > Control Center - Network Services)に移動します。

a. Cisco DRFプライマリサービスでRestartを選択します。

b.サービスの再起動が完了したら、パブリッシャでRestart of Cisco DRF Local serviceを選択し、次に各サブスクライバでCisco DRF Local serviceのRestartを続行します。

Tomcat証明書

注:JabberはCUCM TomcatおよびIM/P TomcatとCUP-XMPPサーバ証明書を使用してTomcatおよびCUP-XMPPサービスの接続を検証するため、これらのCUCMおよびIM/P証明書はほとんどの場合CA署名付きになります。Jabberデバイスの証明書信頼ストアに、Tomcat証明書の一部であるルート証明書と中間証明書がインストールされていないとします。この場合、Jabberクライアントは信頼できない証明書に対してセキュリティ警告ポップアップを表示します。まだJabberデバイスの証明書信頼ストアにインストールされていない場合、ルートとすべての中間証明書は、Jabberクライアントに応じて、グループポリシー、MDM、電子メールなどでJabberデバイスにプッシュする必要があります。

注: Tomcat証明書が自己署名の場合、Tomcat証明書がJabberデバイスの証明書信頼ストアにインストールされていない場合、Jabberクライアントには信頼できない証明書に関するセキュリティ警告ポップアップが表示されます。まだJabberデバイスの証明書信頼ストアにインストールされていない場合、自己署名CUP-XMPP証明書は、Jabberクライアントに応じて、グループポリシー、MDM、電子メールなどでJabberデバイスにプッシュする必要があります。

ステップ 1:クラスタ内の各サーバのGUIを開きます。IM/Pパブリッシャから開始し、順番に各IM/PサブスクライバサーバのGUIを開いて、Cisco Unified OS Administration > Security > Certificate Managementに移動します。

ステップ 2:パブリッシャのGUIから開始し、Findを選択してすべての証明書を表示します。

・ tomcat.pem証明書の[タイプ]列から、自己署名かCA署名付きかを確認します。

・ tomcat.pem証明書がサードパーティの署名付き(タイプCA署名付き)配布マルチSANである場合、マルチSAN Tomcat CSRを生成し、CAに送信してCA署名付きTomcat証明書、Unified Communication Cluster Setup with CA-Signed Multi-Server Subject Alternate Name Configuration Exampleを取得する方法についてこのリンクをを確認します

注:マルチSAN Tomcat CSRはCUCMパブリッシャで生成され、クラスタ内のすべてのCUCMおよびIM/Pノードに配布されます。

・ tomcat.pem証明書がサードパーティ署名付き(タイプCA署名付き)配布シングルノード(配布名は証明書の共通名と同じ)の場合、このリンクを確認してシングルノードCUP-XMPP CSRを生成し、CAに送信してCA署名付きCUP-XMPP証明書(Jabber Complete How-To Guide for Certificate Validation)を取得します。

・ 「tomcat.pem」証明書が自己署名の場合、ステップ3に進みます

ステップ 3:すべての証明書を表示するには、Findを選択します。

・ tomcat.pemの証明書を選択します。

・ 開いたら、Regenerateを選択し、成功のポップアップが表示されるまで待ってから、ポップアップを閉じます。

ステップ 4:後続の各サブスクライバで続行し、ステップ2の手順を参照して、クラスタ内のすべてのサブスクライバを完了します。

ステップ 5:すべてのノードでTomcat証明書を再生成した後、すべてのノードのTomcatサービスがRestart再生成されます。パブリッシャで始まり、その後にサブスクライバが続きます。

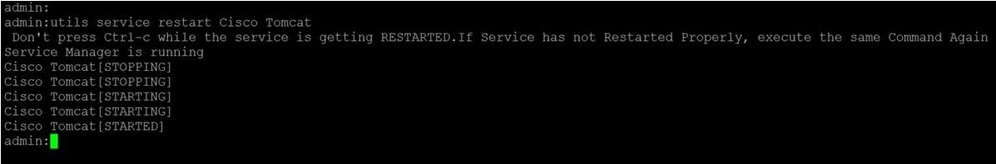

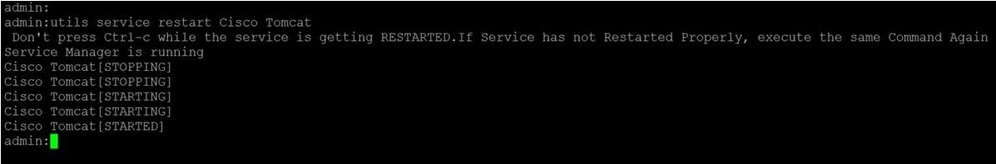

・ Restart Tomcatサービスを使用するには、次の図に示すように、各ノードのCLIセッションを開き、サービスがCisco Tomcatを再起動するまでコマンドを実行する必要があります。

期限切れの信頼証明書の削除

注:信頼証明書( – trustで終わる)は、必要に応じて削除できます。削除できる信頼証明書は、不要になった証明書、期限切れの証明書、または古くなった証明書です。cup.pem、cup-xmpp.pem、cup-xmpp-s2s.pem、ipsec.pem、およびtomcat.pemの5つのID証明書は削除しないでください。 次に示すように、サービスの再起動は、これらのサービス内のこれらのレガシー証明書のメモリ内情報をクリアするように設計されています。

Uncheck 注:プレゼンス冗長グループの設定でハイアベイラビリティの有効化にチェックマークが付いている場合は、サービスがStopped/Started またはRestartedになる前にこれを行います。プレゼンス冗長グループの設定には、CUCM Pub Administration > System > Presence Redundancy Groupからアクセスできます。示されているように、一部のサービスを再起動すると、IM/Pが一時的に停止するため、実稼働時間外に実行する必要があります。

ステップ 1:次のとおりに移動します。Cisco Unified Serviceability > Tools > Control Center - Network Services

・ ドロップダウンメニューからIM/Pパブリッシャを選択し、Cisco Certificate Expiry MonitorからStopを選択し、続いてCisco Intercluster Sync AgentでStopを選択します。

・クラスタ内の各IM/Pノードでこれらのサービスに対してStopを繰り返します。

注:Tomcat-trust証明書を削除する必要がある場合は、CUCMパブリッシャのCisco Unified Serviceability > Tools > Control Center - Network Servicesに移動します。

・ ドロップダウンから、CUCMパブリッシャを選択します。

・ Cisco Certificate Expiry MonitorでStopを選択し、続いてCisco Certificate Change NotificationでStopを選択します。

・ クラスタ内のすべてのCUCMノードに対して、この手順を繰り返します。

ステップ 2: に移動します。Cisco Unified OS Administration > Security > Certificate Management > Find

・ 有効期限が切れた信頼証明書を検索します(バージョン10.x以降では、有効期限でフィルターできます。10.0より前のバージョンでは、特定の証明書を手動で識別するか、受信した場合はRTMTアラートを使用して識別する必要があります)。

・ 同じ信頼証明書が複数のノードに存在する可能性があるため、各ノードから個別に削除する必要があります。

・ 削除する信頼証明書を選択します(バージョンに応じて、ポップアップが表示されるか、同じページの証明書に移動します)。

・ Deleteを選択します(「you are about permanently delete this certificate...」で始まるポップアップが表示されます)。

•次のアイコン OK.

ステップ 3:削除するすべての信頼証明書について、この手順を繰り返します。

ステップ 4:完了したら、削除した証明書に直接関連するサービスを再起動する必要があります。

・ CUP-trust:Cisco SIP Proxy、Cisco Presence Engine、およびSIPフェデレーション用に設定されている場合はCisco XCP SIP Federation Connection Manager(「CUP証明書」セクションを参照)

・ CUP-XMPP-trust:Cisco XCPルータ(「CUP-XMPP証明書」セクションを参照)

・ CUP-XMPP-S2S-trust:Cisco XCPルータおよびCisco XCP XMPP Federation Connection Manager

・ IPSec-trust: DRF Source/DRF Local (「IPSec証明書」セクションを参照)

・ Tomcat-trust:コマンドラインからTomcatサービスを再起動します(「Tomcat証明書」の項を参照)。

ステップ 5:ステップ1でサービスの再起動が停止しました。

確認

現在、この設定に使用できる確認手順はありません。

トラブルシュート

現在、この設定に関する特定のトラブルシューティング情報はありません。

フィードバック

フィードバック