Webレピュテーションスコア(WBRS)およびWeb分類エンジンに関するFAQ

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

Webレピュテーションスコア(WBRS)およびWeb分類エンジンに関するFAQ

この記事では、Cisco Webセキュリティアプライアンス(WSA)のWebレピュテーションスコア(WBRS)および分類機能に関するよくある質問(FAQ)について説明します。

Webレピュテーションスコアとは何ですか。

Webレピュテーションフィルタは、Webベースのレピュテーションスコア(WBRS)をURLに割り当て、URLベースのマルウェアが含まれている可能性を判断します。Webセキュリティアプライアンスは、Webレピュテーションスコアを使用して、マルウェア攻撃を発生前に特定し、阻止します。Webレピュテーションフィルタは、アクセス、復号化、およびシスコデータセキュリティポリシーとともに使用できます。

Webカテゴリの意味

インターネットウェブサイトは、これらのウェブサイトの動作と目的に基づくカテゴリであり、プロキシの管理者にとって簡単にするために、セキュリティと報告の目的のために識別できる事前定義されたカテゴリにすべてのウェブサイトのURLを追加しました。事前定義されたカテゴリに属さないウェブサイトは、カテゴリを決定するために、新しいウェブサイトの作成と十分なデータ/トラフィックの欠如に起因する可能性がある未分類のウェブサイトと呼ばれます。

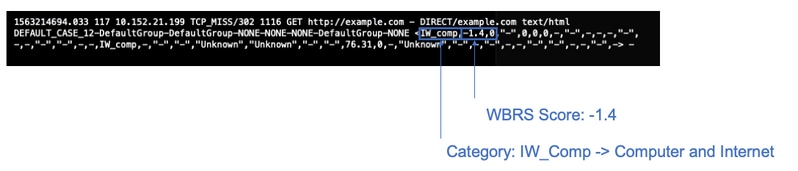

アクセスログでレピュテーションスコアを見つける方法

Cisco Webセキュリティアプライアンス(WSA)を通じて行うすべての要求には、Webベースのレピュテーションスコア(WBRS)スコアとURLカテゴリが関連付けられている必要があります。アクセスログを通じてこれを表示する方法の1つは、次の例のとおりです。Webベースのレピュテーションスコア(WBRS)は(-1.4)で、URLカテゴリは「コンピュータとインターネット」です。

上のスクリーンショットのテキスト参照。

1563214694.033 117 xx.xx.xx.xx TCP_MISS/302 1116 GET https://example.com - DIRECT/example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <IW_comp,-1.4,0,"-",0,0,0,-,"-",-,-,-,"-",-,-,"-","-",-,-,IW_comp,-,"-","-","Unknown","Unknown","-","-",76.31,0,-,"Unknown","-",-,"-",-,-,"-","-",-,-,"-",-> -

- アクセスログは、コマンドラインインターフェイス(CLI)から表示するか、管理インターフェイスIPのファイル転送プロトコル(FTP)を使用して接続することでダウンロードできます(インターフェイスでFTPが有効になっていることを確認してください)。

- カテゴリの全リスト短縮形:https://www.cisco.com/c/en/us/td/docs/security/wsa/wsa11-7/user_guide/b_WSA_UserGuide_11_7/b_WSA_UserGuide_11_7_chapter_01001.html#con_1208638

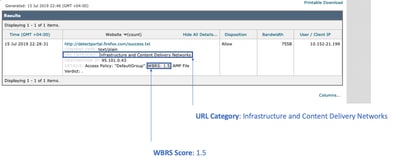

レポートでレピュテーションスコアを見つける方法

- Cisco Webセキュリティアプライアンス(WSA)のGUI -> Reporting -> Web Trackingに移動します。

- 探しているドメインを検索します。

- 結果ページで、必要なリンクをクリックすると、詳細が次のように表示されます。

Webベースのレピュテーションスコア(WBRS)更新ログはどこで確認しますか。

Webベースのレピュテーションスコア(WBRS)更新ログはupdater_logsの下にあります。これらのログは、ファイル転送プロトコル(FTP)ログイン経由で管理インターフェイスにダウンロードするか、コマンドラインインターフェイス(CLI)を使用してダウンロードできます。

terminalを使用してログを表示するには、次の手順に従います。

- Terminalを開きます。

- コマンドtailを入力します。

- ログ番号を選択します(バージョンと設定されたログの数によって異なります)。

- ログが表示されます。

WSA.local (SERVICE)> tail

Currently configured logs:

1. "xx.xx.xx.xx" Type: "Configuration Logs" Retrieval: FTP Push - Host

xx.xx.xx.xx

2. "Splunk" Type: "Access Logs" Retrieval: FTP Poll

3. "accesslogs" Type: "Access Logs" Retrieval: FTP Push - Host xx.xx.xx.xx

4. "amp_logs" Type: "AMP Engine Logs" Retrieval: FTP Poll

5. "archiveinspect_logs" Type: "ArchiveInspect Logs" Retrieval: FTP Poll

....

43. "uds_logs" Type: "UDS Logs" Retrieval: FTP Poll

44. "updater_logs" Type: "Updater Logs" Retrieval: FTP Poll

45. "upgrade_logs" Type: "Upgrade Logs" Retrieval: FTP Poll

46. "wbnp_logs" Type: "WBNP Logs" Retrieval: FTP Poll

47. "webcat_logs" Type: "Web Categorization Logs" Retrieval: FTP Poll

48. "webrootlogs" Type: "Webroot Logs" Retrieval: FTP Poll

49. "webtapd_logs" Type: "Webtapd Logs" Retrieval: FTP Poll

50. "welcomeack_logs" Type: "Welcome Page Acknowledgement Logs" Retrieval: FTP

Poll

Enter the number of the log you wish to tail.

[]> 44

Press Ctrl-C to stop scrolling, then `q` to quit.

Mon Jul 15 19:24:04 2019 Info: mcafee updating the client manifest

Mon Jul 15 19:24:04 2019 Info: mcafee update completed

Mon Jul 15 19:24:04 2019 Info: mcafee waiting for new updates

Mon Jul 15 19:36:43 2019 Info: wbrs preserving wbrs for upgrades

Mon Jul 15 19:36:43 2019 Info: wbrs done with wbrs update

Mon Jul 15 19:36:43 2019 Info: wbrs verifying applied files

Mon Jul 15 19:36:58 2019 Info: wbrs Starting heath monitoring

Mon Jul 15 19:36:58 2019 Info: wbrs Initiating health check

Mon Jul 15 19:36:59 2019 Info: wbrs Healthy

Mon Jul 15 19:37:14 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:15 2019 Info: wbrs Healthy

Mon Jul 15 19:37:30 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:31 2019 Info: wbrs Healthy

Mon Jul 15 19:37:46 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:47 2019 Info: wbrs Healthy

Mon Jul 15 19:38:02 2019 Info: wbrs updating the client manifest

Mon Jul 15 19:38:02 2019 Info: wbrs update completed

Mon Jul 15 19:38:03 2019 Info: wbrs waiting for new updates

Mon Jul 15 20:30:23 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 20:30:24 2019 Info: Scheduled next release notification fetch to occur at Mon Jul 15 23:30:24 2019

Mon Jul 15 23:30:24 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 23:30:25 2019 Info: Scheduled next release notification fetch to occur at Tue Jul 16 02:30:25 2019

Webベースのレピュテーションスコア(WBRS)アップデートサーバへの接続があるかどうかを確認するには、どうすればよいですか。

Cisco Webセキュリティアプライアンス(WSA)が新しいアップデートを取得できることを確認するために、次のTransmission Control Protocol(TCP;伝送制御プロトコル)ポート80および443でCiscoアップデートのサーバに接続できることを確認してください。

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

注:アップストリームプロキシがある場合は、アップストリームプロキシを介して上記のテストを実行してください。

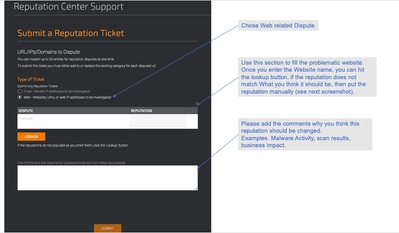

Web分類に関する争議を申し立てる方法

Cisco Webセキュリティアプライアンス(WSA)とCisco TALOSの両方のレピュテーションスコアが同じであることを確認しても、これはまだ有効な結果ではないと思われる場合は、Cisco TALOSチームに問題を送信して修正する必要があります。

これは、次のリンクを使用して実行できます。https://talosintelligence.com/reputation_center/support

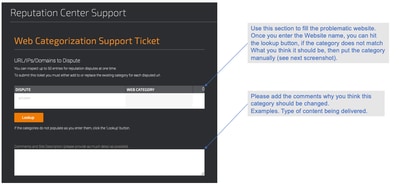

クレームを送信するには、次の手順に従ってください。

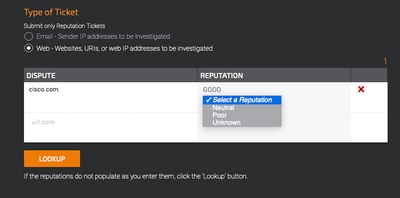

検索を押した後の結果とスコアを手動で変更するオプション。

注:Cisco TALOSから送信された情報がデータベースに反映されるまでに時間がかかる場合があります。緊急な問題である場合は、シスコのバックエンドから問題が修正されるまで、常にWHITELISTまたはBLOCKLISTを回避策として作成できます。そのために、このセクションの「ホワイトリストまたはブラックリストのURLの確認方法)を確認してください。

Webレピュテーションスコアに関する争議をどのように提出するか?

Cisco Webセキュリティアプライアンス(WSA)とCisco TALOSの両方に同じカテゴリが存在することを確認しても、これはまだ有効な結果ではないと思われる場合は、Cisco TALOSチームにクレームを送信して修正する必要があります。

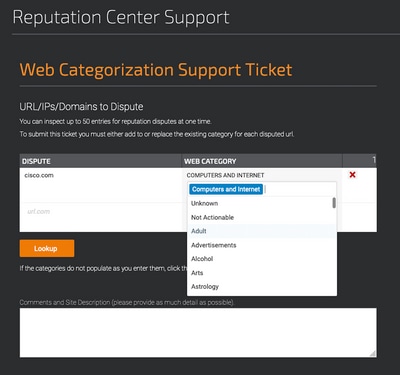

TALOS Webサイト(https://talosintelligence.com/reputation_center/support#categorization)のカテゴリ別送信ページに移動します。

クレームを送信するには、次の手順に従ってください。

カテゴリを更新するには、Webサイトに適していると思われる項目をドロップダウンメニューから選択し、コメントガイドラインに従ってください。

クレームが申請されましたが、スコアまたはカテゴリがCisco Webセキュリティアプライアンス(WSA)またはCisco TALOSで更新されません。

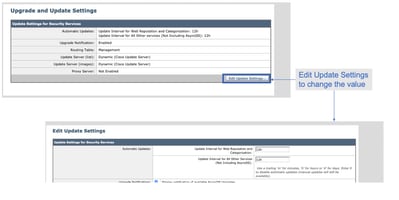

Cisco TALOSにケースを提出した後、3 ~ 4日以内にレピュテーション/スコアが更新されない場合は、更新の設定を確認して、Cisco Updateのサーバに到達できることを確認してください。これらの手順がすべて正常であれば、Cisco TACでチケットをオープンできます。CiscoエンジニアがCisco TALOSチームのサポートを提供します。

注:カテゴリ/レピュテーションがCisco TALOSチームから更新されるまで、WHITELIST/BLOCKLIST回避策を適用して必要なアクションを適用できます。

Cisco TALOSと異なる結果が表示されるCisco Webセキュリティアプライアンス(WSA)、これを修正する方法

Cisco Webセキュリティアプライアンス(WSA)上のデータベースが古くなる原因は、主にアップデートサーバとの通信など、複数あります。次の手順に従って、正しいアップデートサーバと接続があることを確認してください。

1. ポート80および443のシスコアップデートのサーバに接続できることを確認します。

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

2. アップストリームプロキシがある場合、アップストリームプロキシがアップストリームプロキシを介して上記のテストを実行することを確認します。

3. 接続に問題がなく、引き続き違いが表示される場合は、手動で更新を強制します。CLIからupdatenowを実行するか、GUI->セキュリティサービス – >マルウェア対策 – > updatenowを実行します。

数分待って、それが動作しない場合は、次のステップを確認してください。

4. この時点で、updater_logs: open terminal: CLI->tail->(updater_logsログファイルの数を選択)を確認する必要があります。これにより、更新ログには新しい行だけが表示されるようになります。

ログ行は、次の行「Received remote command to signal a manual update」で始まる必要があります。

Mon Jul 15 19:14:12 2019 Info: Received remote command to signal a manual update

Mon Jul 15 19:14:12 2019 Info: Starting manual update

Mon Jul 15 19:14:12 2019 Info: Acquired server manifest, starting update 342

Mon Jul 15 19:14:12 2019 Info: wbrs beginning download of remote file "http://updates.ironport.com/wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:12 2019 Info: wbrs released download lock

Mon Jul 15 19:14:13 2019 Info: wbrs successfully downloaded file "wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs applying component updates

Mon Jul 15 19:14:13 2019 Info: Server manifest specified an update for mcafee

Mon Jul 15 19:14:13 2019 Info: mcafee was signalled to start a new update

Mon Jul 15 19:14:13 2019 Info: mcafee processing files from the server manifest

Mon Jul 15 19:14:13 2019 Info: mcafee started downloading files

Mon Jul 15 19:14:13 2019 Info: mcafee waiting on download lock

5. 「Critical/Warning」メッセージがないか確認します。更新ログは人間が読み取り可能なエラーで、問題がどこにあるかを示す可能性が高いです。

6. 回答がない場合は、上記の手順の結果を反映したシスコサポートへのチケットをオープンしてください。喜んでお手伝いします。

Webレピュテーションスコアの計算方法を教えてください。

特定のWebサイトにスコアを割り当てる際に考慮されるパラメータの一部:

- URL分類データ

- ダウンロード可能なコードの存在

- 長く難読化されたエンドユーザライセンス契約(EULA)の存在

- グローバルボリュームとボリュームの変更

- ネットワーク所有者情報

- URLの履歴

- URLの経過時間

- 任意のブロックリストに存在

- 許可リストへのプレゼンス

- 一般的なドメインのURLタイプ

- ドメインレジストラ情報

- IPアドレス情報

各レピュテーションカテゴリ(良、中、悪)のスコア範囲はどの程度ですか。

Webレピュテーション範囲とそれらに関連付けられているアクション:

アクセス ポリシー

| スコア |

アクション |

説明 |

例 |

| -10 ~ -6.0 (悪い) |

Block |

サイトが正しくありません。要求がブロックされ、 マルウェアスキャンは不要 occurs. |

|

| -5.9 ~ 5.9 (どちらでもない) |

スキャン |

未確定のサイト。要求は のDVSエンジンに渡される マルウェアスキャンの実行「 DVSエンジンが要求をスキャン サーバ応答の内容を確認できます。 |

|

| 6.0 ~ 10.0 (良好) |

プライベート ネットワーク間で |

良いサイトです要求は許可されています。 マルウェアスキャンは不要です。 |

|

復号化ポリシー

| スコア |

アクション |

説明 |

| -10 ~ -9.0 (悪い) |

[Drop] |

サイトが正しくありません。要求は、エンドユーザに送信される通知なしでドロップされます。利用 この設定は注意が必要です。 |

| -8.9 ~ 5.9 (どちらでもない) |

復号化 |

未確定のサイト。要求は許可されますが、接続は復号化されます アクセスポリシーは復号化されたトラフィックに適用されます。 |

| 6.0 ~ 10.0 (良好) |

パススルー |

良いサイトです要求はインスペクションまたは復号化なしでパススルーされます。 |

シスコのデータセキュリティポリシー

| スコア |

アクション |

説明 |

| -10 ~ -6.0 (悪い) |

Block |

サイトが正しくありません。トランザクションはブロックされ、それ以上スキャンは行われません。 |

| -5.9 ~ 0.0 (どちらでもない) |

モニタ |

トランザクションはWebレピュテーションに基づいてブロックされず、コンテンツのチェック(ファイルタイプとサイズ)に進みます。 注:スコアのないサイトは監視されます。 |

未分類のWebサイトとは何ですか。

未分類URLとは、Ciscoデータベースにカテゴリを確認するための十分な情報がないURLです。通常は、新しく作成されたWebサイトです。

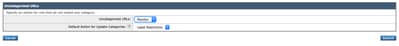

カテゴリ化されていないURLをブロックするにはどうすればよいですか。

1. 目的のアクセスポリシー(Web Security Manager -> Access Policies)に移動します。

2. [未分類のURL]セクションまで下にスクロールします。

3. 必要なアクションの1つ(モニタ、ブロック、または警告)を選択します。

4. 変更を送信し、確定します。

データベースが更新される頻度

アップデートチェック頻度は、CLIからupdateconfigコマンドを使用して更新できます。

WSA.local (SERVICE)> updateconfig

Service (images): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Service (list): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Update interval for Web Reputation and Categorization: 12h

Update interval for all other services: 12h

Proxy server: not enabled

HTTPS Proxy server: not enabled

Routing table for updates: Management

The following services will use this routing table:

- Webroot

- Web Reputation Filters

- L4 Traffic Monitor

- Cisco Web Usage Controls

- McAfee

- Sophos Anti-Virus definitions

- Timezone rules

- HTTPS Proxy Certificate Lists

- Cisco AsyncOS upgrades

Upgrade notification: enabled

Choose the operation you want to perform:

- SETUP - Edit update configuration.

- VALIDATE_CERTIFICATES - Validate update server certificates

- TRUSTED_CERTIFICATES - Manage trusted certificates for updates

[]>

注:上記の値は、更新プログラムを確認する頻度を示していますが、レピュテーションや他のサービス用の新しい更新プログラムをリリースする頻度は示していません。更新プログラムはいつでも利用できます。

またはGUIから: System Administration -> Upgrade and updates settings.

URLをホワイトリスト/ブラックリストに登録する方法

十分な情報がないために、Cisco TALOSからのURLの更新に時間がかかる場合があります。または、Webサイトが悪意のある動作の変更をまだ証明していないために、レピュテーションを変更する方法がありません。この時点で、アクセスポリシーで許可/ブロックまたは復号化ポリシーでパススルー/ドロップされるカスタムURLカテゴリにこのURLを追加して、Cisco Webセキュリティアプライアンス(WSA)またはブロックによるスキャンやURLフィルタリングなしでURLを配信できます。

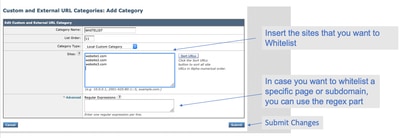

urlをホワイトリスト/ブラックリストに登録するには、次の手順を実行します。

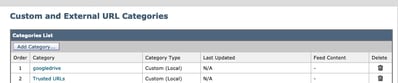

1. カスタムURLカテゴリにURLを追加します。

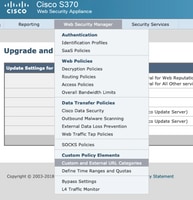

GUIで、Web Security Manager -> Custom and External URL Categoryの順に選択します。

2. Add Categoryをクリックします。

3. 次のスクリーンショットのようなWebサイトを追加します。

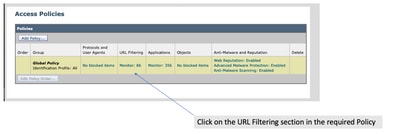

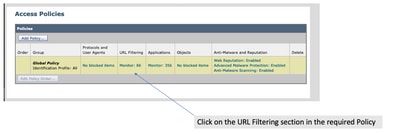

4. 必要なアクセスポリシー(Web Security Manager -> Access Policies -> URL Filtering)のURLフィルタリングに移動します。

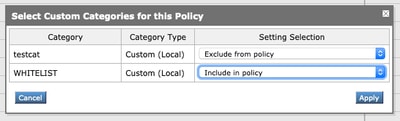

5. 作成したホワイトリストまたはブラックリストを選択し、ポリシーに含めます。

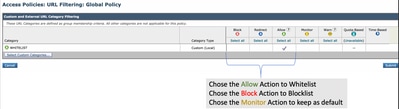

6. 次のように、ポリシーURLフィルタリング設定にポリシーカテゴリを含めます。

7. Block to Blocklist、Allow to Whitelistのアクションを定義します。また、URLをスキャンエンジンを通過させる場合は、ActionをMonitorのままにしてください。

8. 変更を送信し、確定します。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

05-Aug-2019

|

初版 |

シスコ エンジニア提供

- フアド・アスリシスコテクニカルコンサルティングエンジニア

- ハンディプトラシスコテクニカルコンサルティングエンジニア

- ニクケールシスコのテクニカルリーダー

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック