はじめに

このドキュメントでは、Umbrella SIGに対してファイアウォール脅威対策(FTD)アプリケーションベースのポリシーベースルーティング(PBR)を設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Umbrellaダッシュボードへのアクセス

- FTDバージョン7.1.0+に設定を展開するための、7.1.0+を実行するFMCへの管理アクセス。アプリケーションベースのPBRは、バージョン7.1.0以降でのみサポートされます

- (推奨)FMC/FTD設定とUmbrella SIGに関する知識

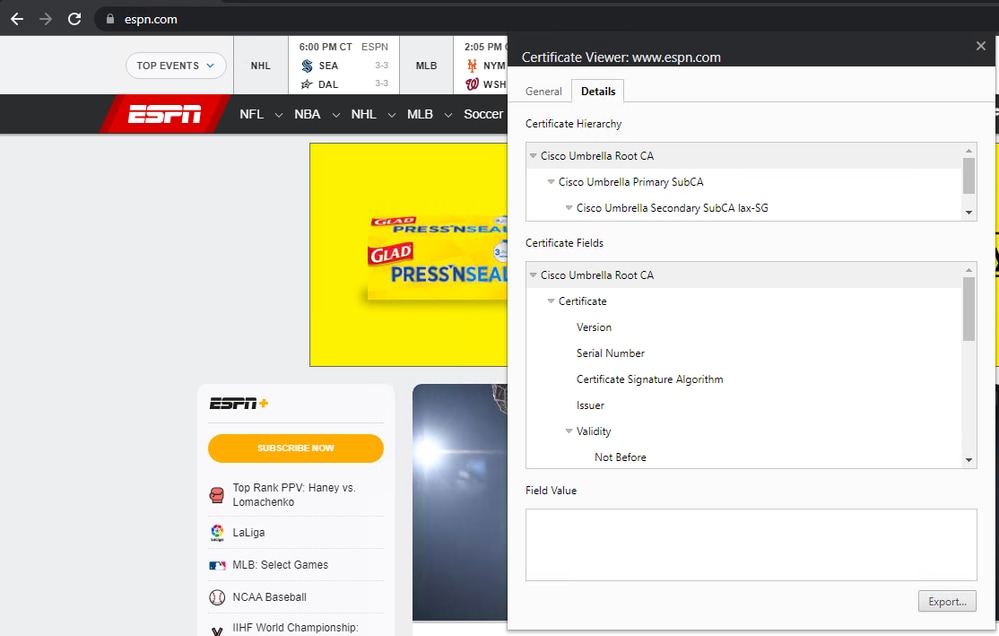

- (オプションですが、強くお勧めします):包括ルート証明書がインストールされています。これは、トラフィックがプロキシまたはブロックされるときにSIGによって使用されます。ルート証明書のインストールの詳細については、Umbrellaのドキュメントを参照してください。

使用するコンポーネント

このドキュメントの情報は、Cisco Umbrellaセキュアインターネットゲートウェイ(SIG)に基づくものです。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

概要

このドキュメントの情報は、UmbrellaへのSIG IPSec VTIトンネルを確立するときに、アプリケーションベースのPBRをFTDに導入する方法の設定手順を説明することを目的としています。これにより、PBRを使用するアプリケーションに基づいてVPN上のトラフィックを除外または包含できます。

この記事で説明する設定例では、VPN経由で他のすべてを送信しながら、IPSec VPNから特定のアプリケーションを除外する方法に焦点を当てています。

FMCのPBRについての詳細は、『シスコのドキュメント』を参照してください。

制限事項

アプリケーションベースのPBR

1. FMCとUmbrellaダッシュボードでIPsecトンネルを設定することから始めます。この設定の実行方法については、Umbrellaのドキュメントを参照してください。

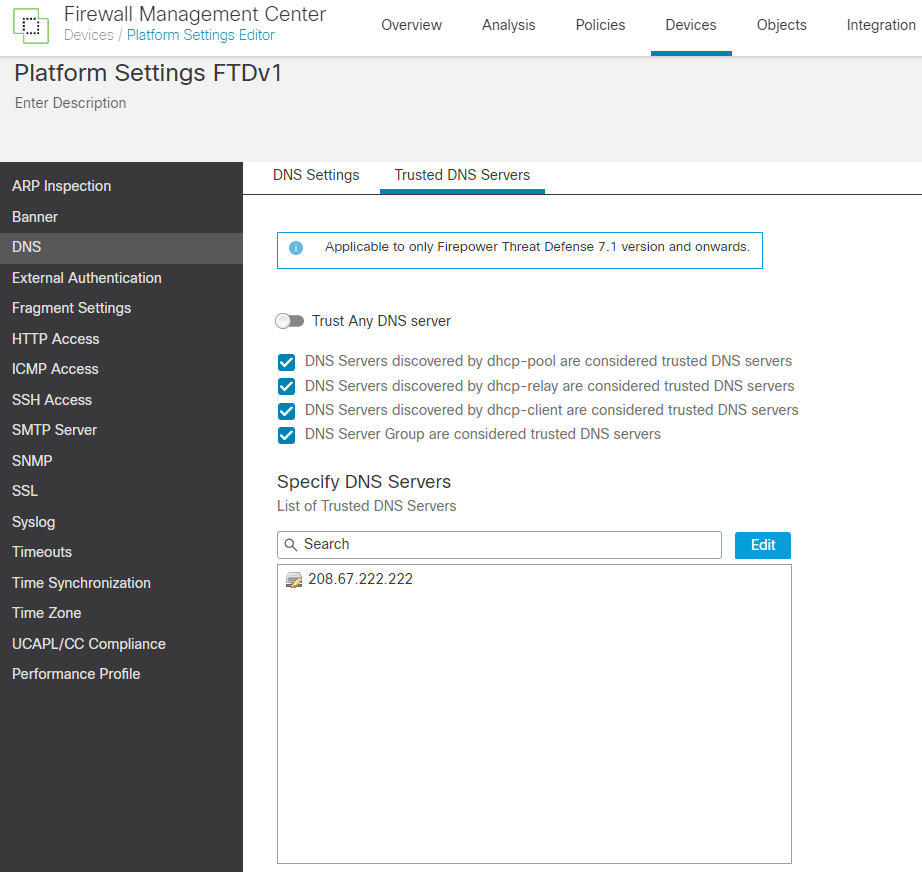

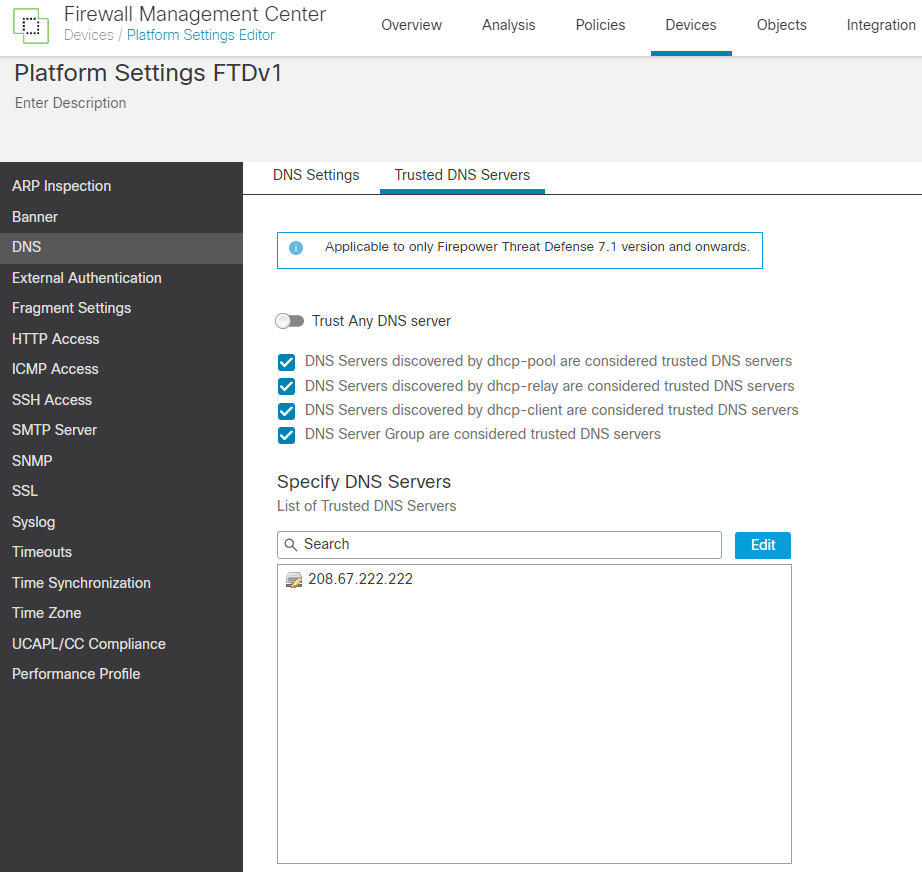

2. FTDの背後にあるエンドユーザのデバイスが使用しているDNSサーバが、Devices > Platform Settings > DNS > Trusted DNS Serversの下に信頼できるDNSサーバとしてリストされていることを確認します。

リストにないDNSサーバをデバイスが使用している場合、DNSスヌーピングが失敗する可能性があるため、アプリケーションに基づくPBRは機能しません。オプションで(セキュリティ上の理由から推奨しません)、「Trust Any DNS server」をオンに切り替えてDNSサーバの追加が必要になるようにすることもできます。

注:VAを内部DNSリゾルバとして使用する場合、VAを信頼できるDNSサーバとして追加する必要があります。

15669097907860

15669097907860

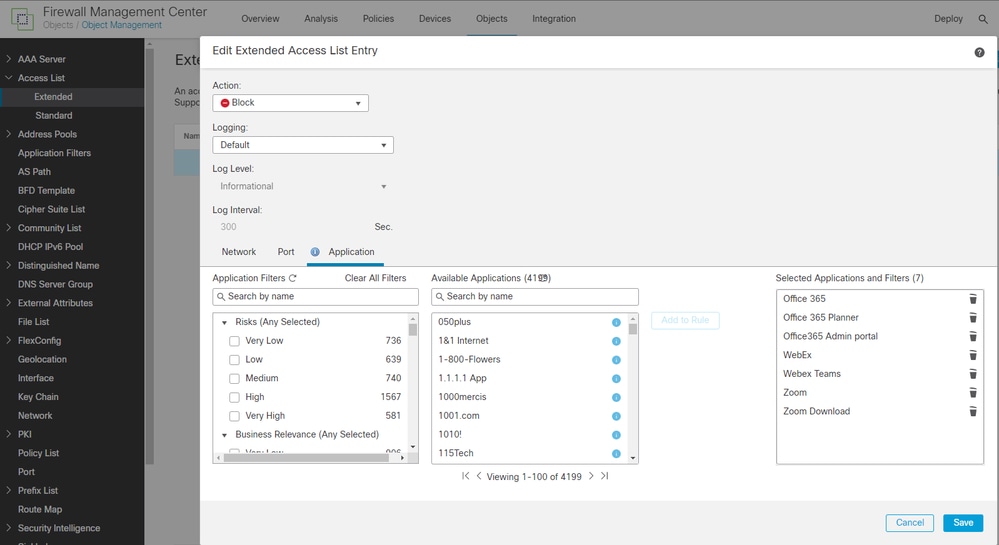

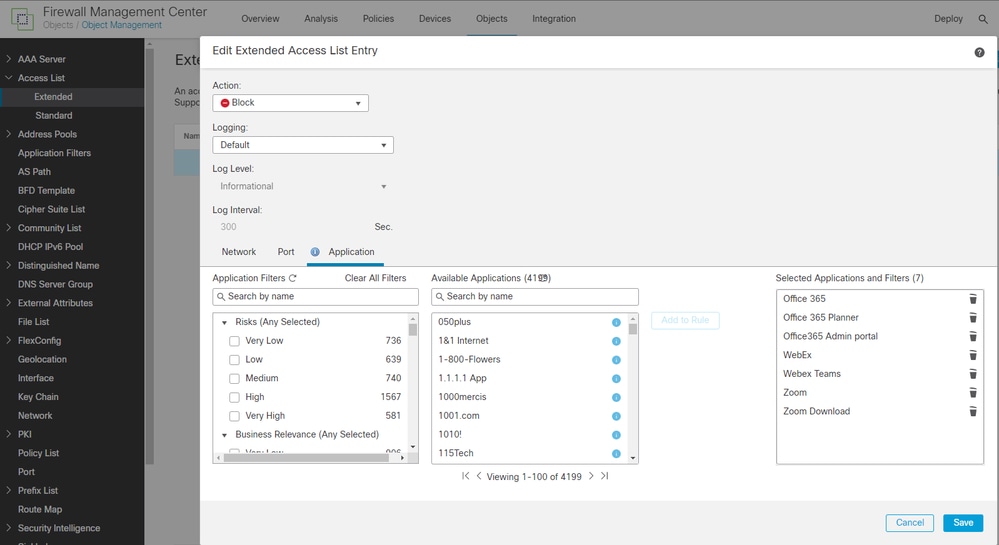

3. トラフィックがSIGのためにUmbrellaに送信されるのか、またはトラフィックがIPSecから除外され、Umbrellaにまったく送信されないのかを判断するためにPBRプロセス用にFTDで使用できる拡張ACLを作成します。

- ACLのdeny ACEは、トラフィックがSIGから除外されることを意味します。

- ACLのpermit ACEは、トラフィックがIPSec経由で送信され、SIGポリシー(CDFW、SWGなど)を適用できることを意味します。

この例では、アプリケーション「Office365」、「Zoom」、および「Cisco Webex」をdeny ACEで除外しています。残りのトラフィックは、さらに検査するためにUmbrellaに送信されます。

- Object > Object Management > Access List > Extendedの順に選択します。

- 通常どおりに送信元ネットワークとポートを定義し、PBRに参加するアプリケーションを追加します。

15669947000852

15669947000852

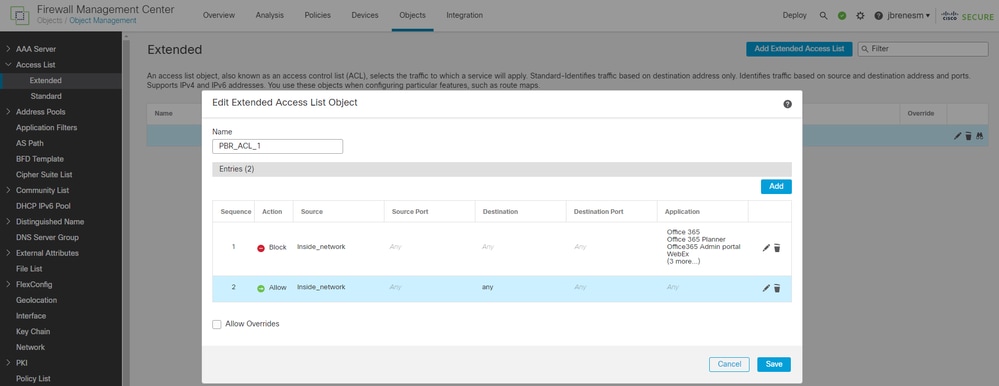

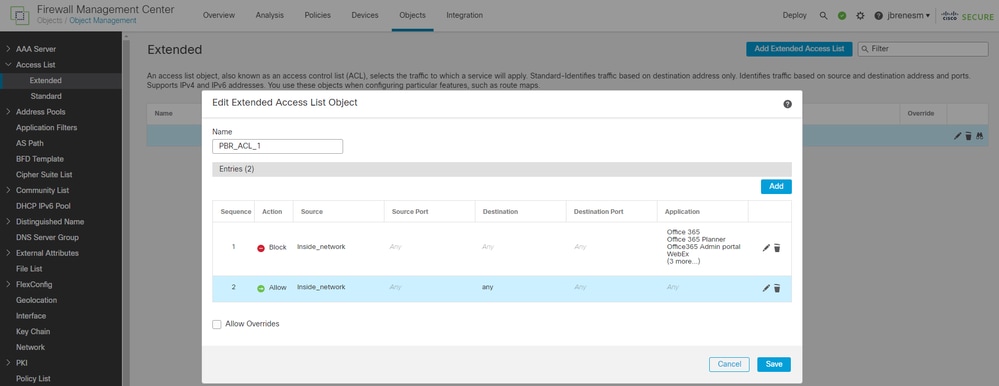

最初のACEでは前述のアプリケーションを「拒否」でき、2番目のACEでは残りのトラフィックをIPsec経由で送信する許可を指定できます。

15670006987156

15670006987156

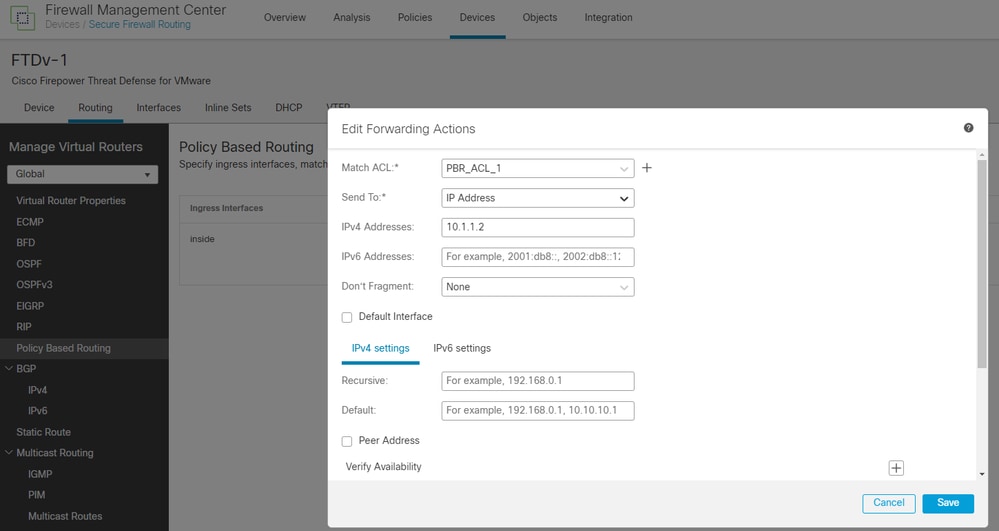

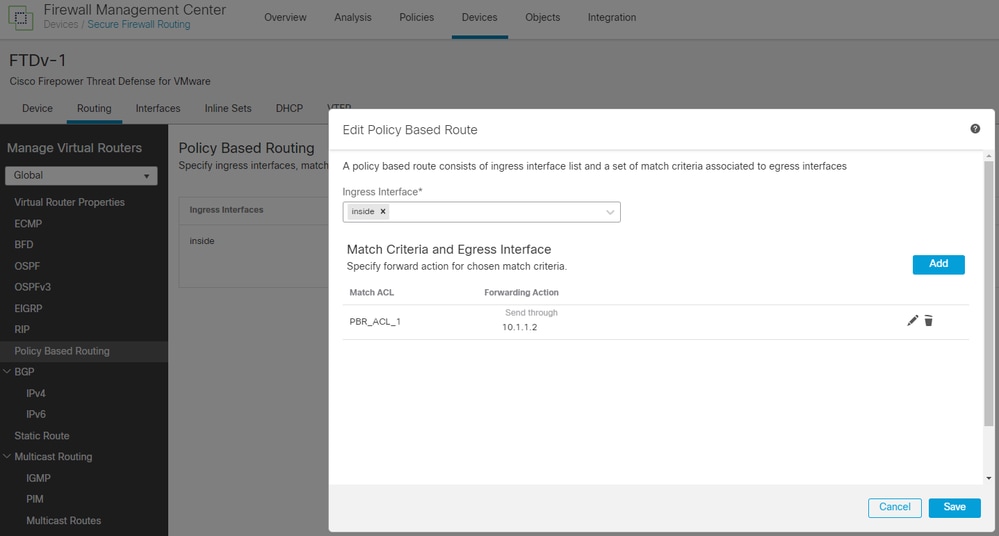

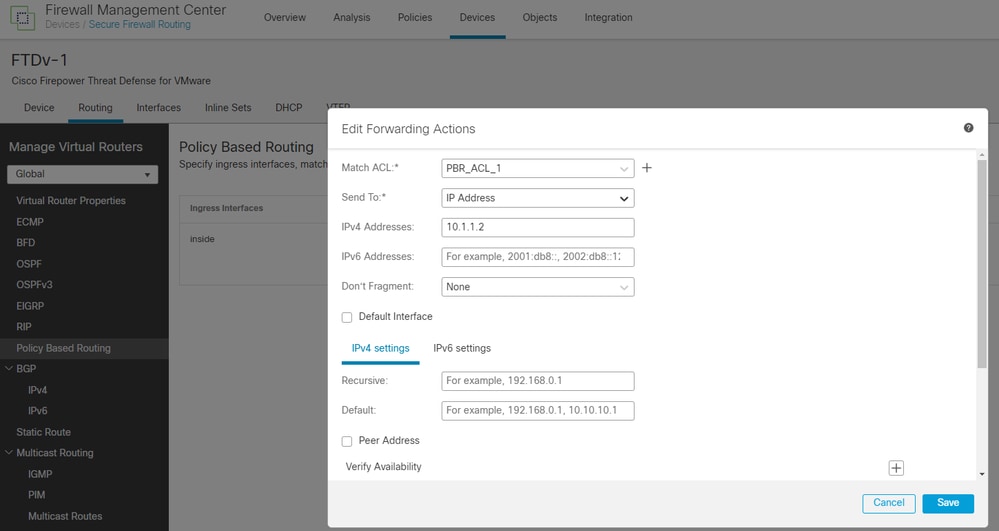

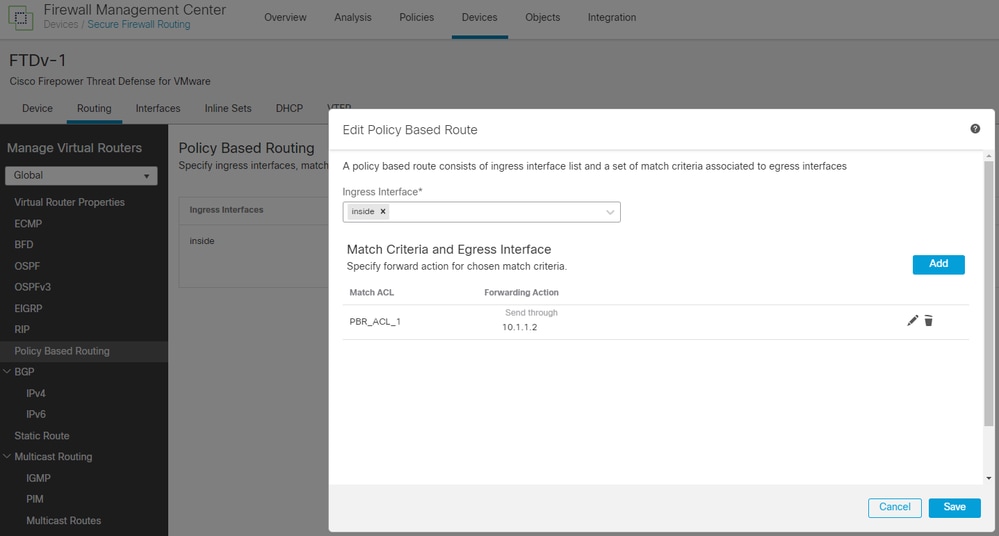

4. Devices > Device Management > [select the FTD Device] > Routing > Policy Based Routingの順に選択し、PBRを作成します。

- 入力インターフェイス:ローカルトラフィックの送信元のインターフェイス。

- 一致するACL:前の手順で作成した拡張ACL、ACL「PBR_ACL_1」

- 送信先:IPアドレス

- IPv4アドレス:PBRがpermit文を検出した場合のネクストホップ。トラフィックはここで追加したIPにルーティングされます。この例では、これはUmbrellaのIPsec IPです。VTI VPNのIPが10.1.1.1の場合、UmbrellaのIPsec IPはその同じネットワーク内の任意のアドレス(10.1.1.2など)になります。

15670209158036

15670209158036

15670247521556

15670247521556

5. FMCに変更を展開します。

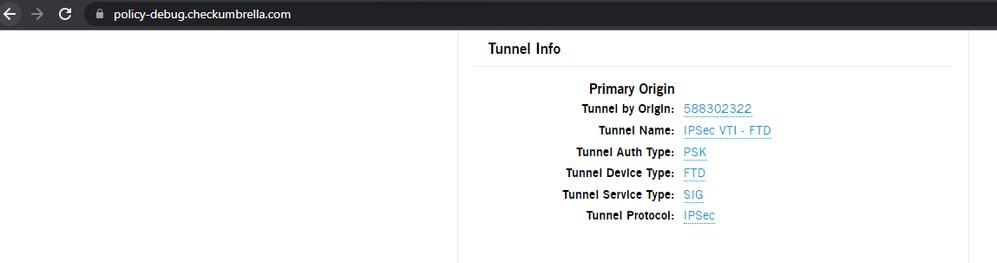

検証

FTDの背後にあるテスト用PCで、次の項目を確認します。

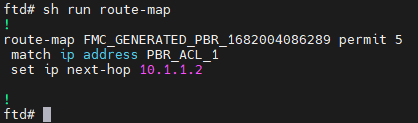

- FTDのCLIで、いくつかのコマンドを実行して、設定が正しくプッシュされて動作していることを確認できます。

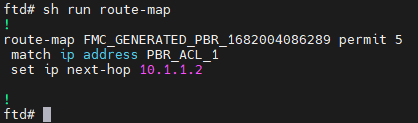

show run route-map(PBR設定をチェックします):

15670322054036

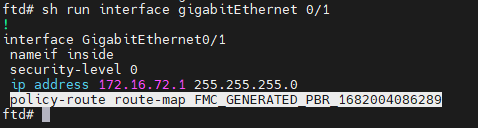

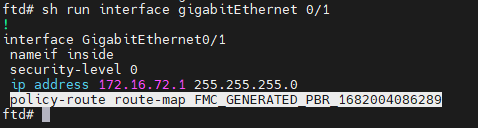

15670322054036show run interface gigabitEthernet 0/1(PBRが適切なインターフェイスに適用されていることを確認します)

15678344219540

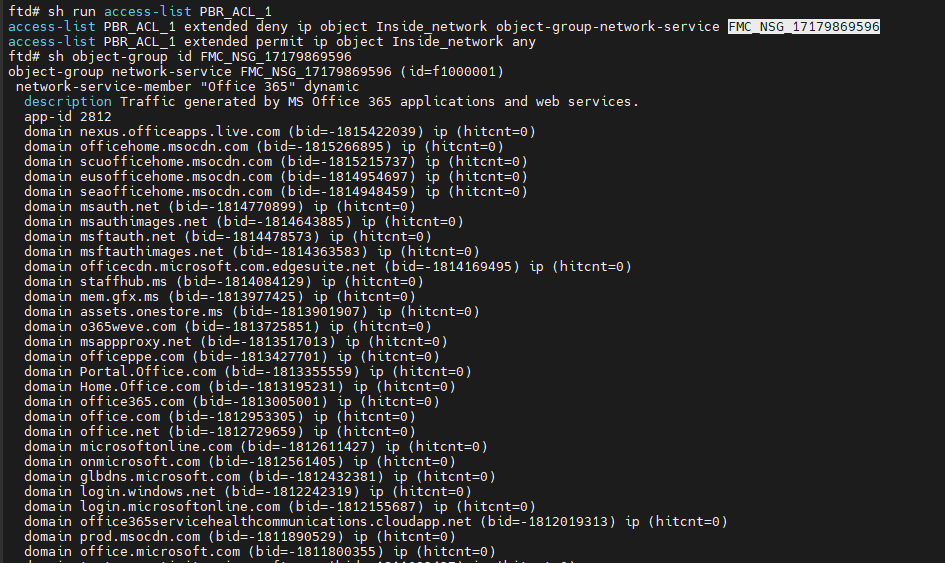

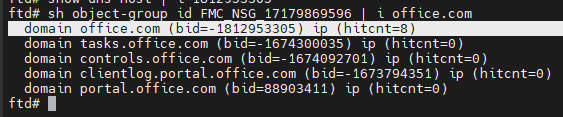

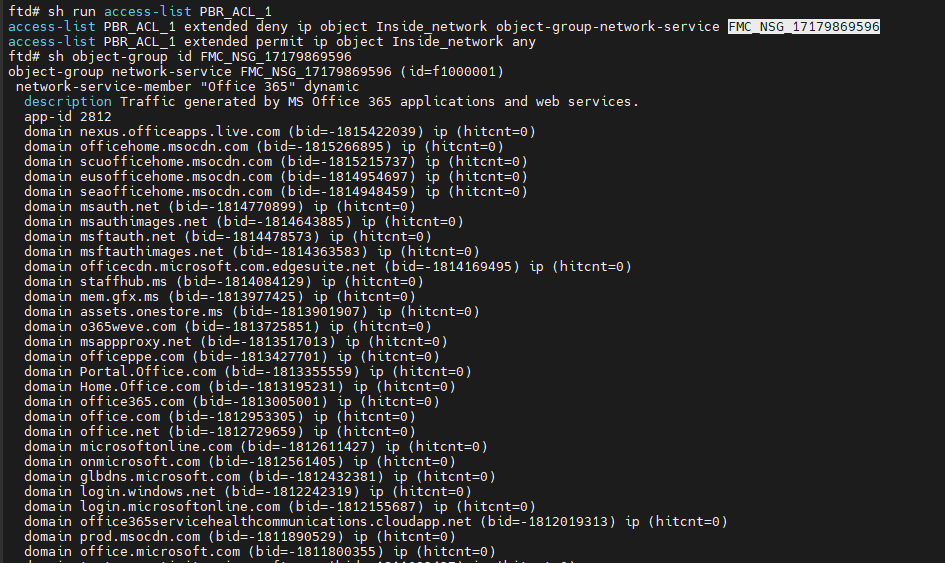

15678344219540show run access-list PBR_ACL_1、show object-group id FMC_NSG_17179869596(除外のためにACLに追加されたドメインを確認する)

15670420887316

15670420887316

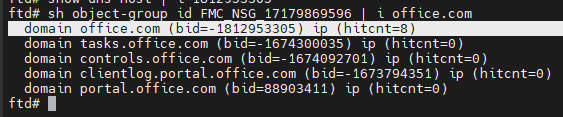

15670635784852

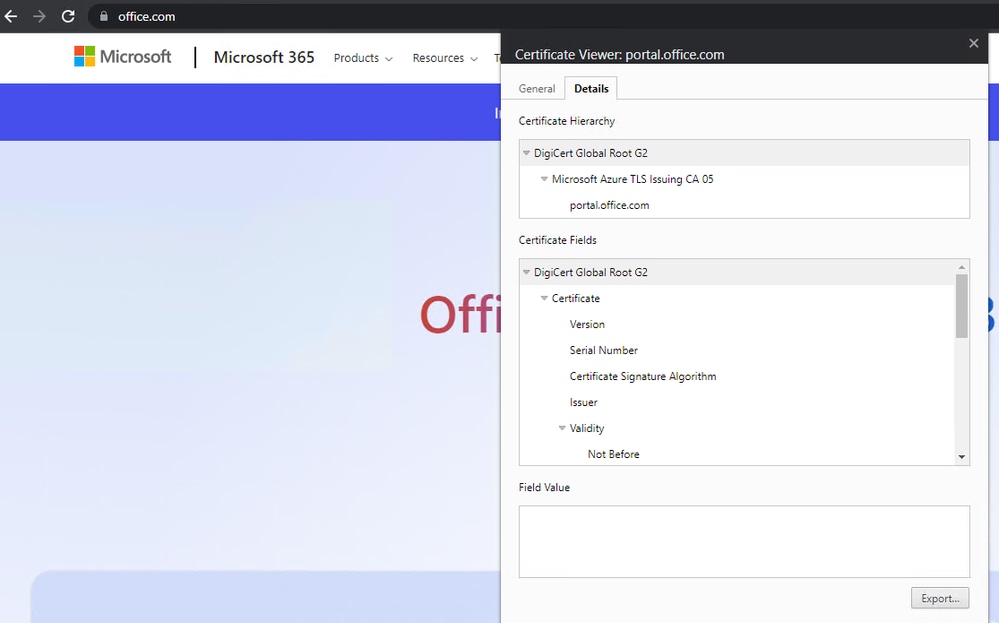

15670635784852packet-tracer input inside tcp 172.16.72.10 1234 fqdn office.com 443 detailed(VTIインターフェイスではなく、外部インターフェイスが出力として使用されることを確認)

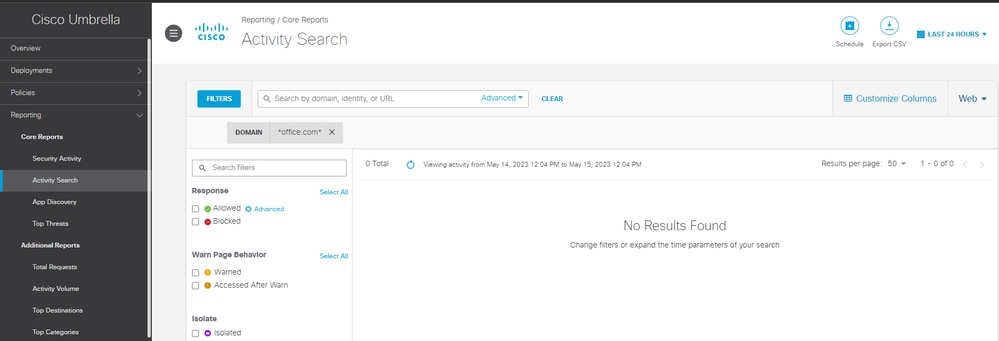

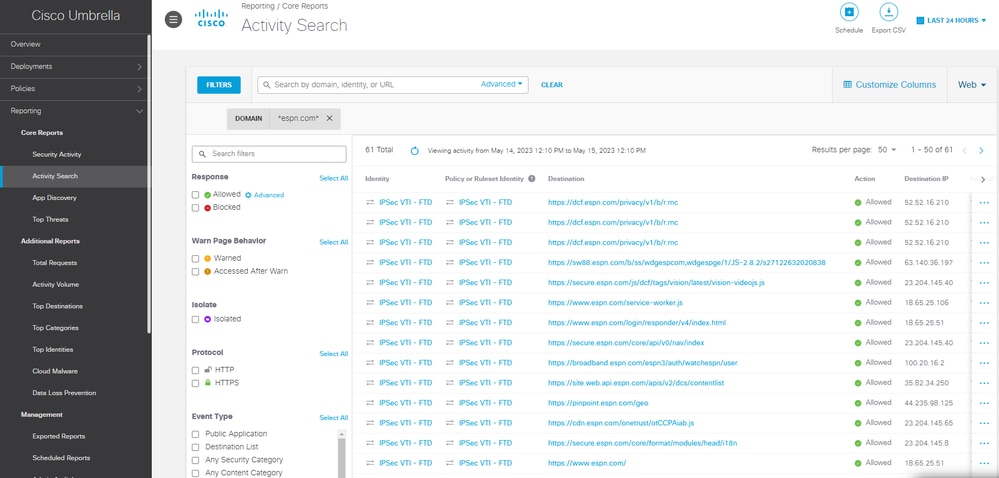

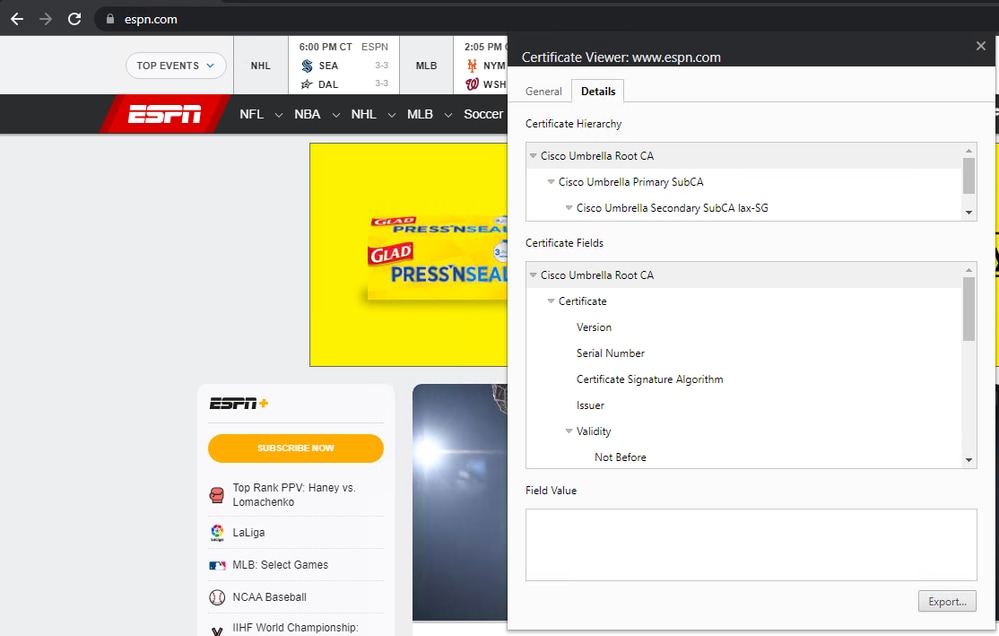

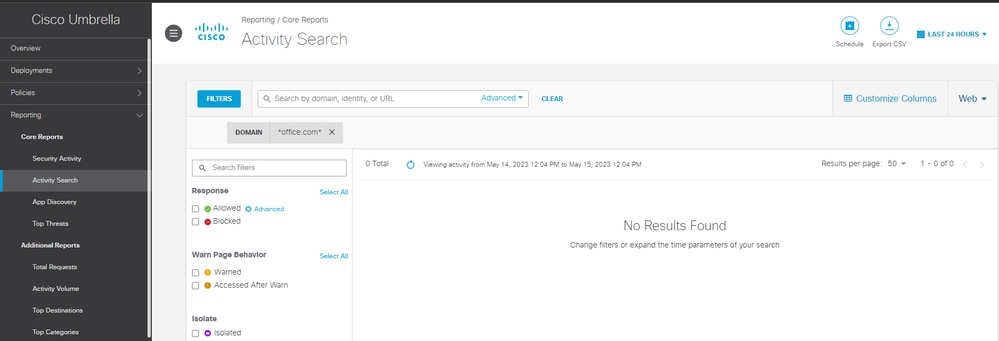

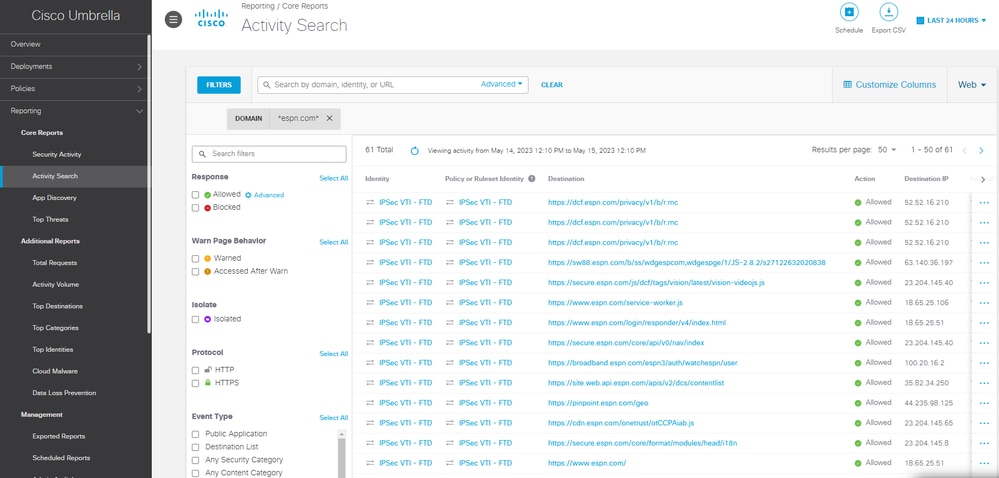

- Umbrellaダッシュボードのアクティビティ検索で、office.com宛てのWebトラフィックはUmbrellaに送信されず、espn.com宛てのトラフィックは送信されたことを確認できます。

15671098042516

15671098042516

15671302832788

15671302832788

フィードバック

フィードバック