はじめに

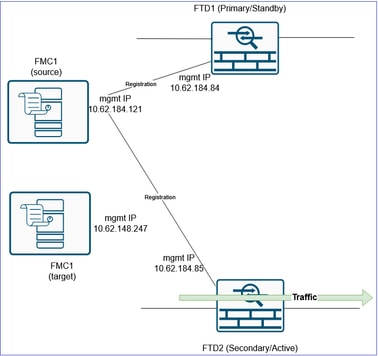

このドキュメントでは、既存のFMCから別のFMCにFTD HAを移行する手順について説明します。

スタンドアロンのファイアウォールから新しいFMCへの移行については、https://www.cisco.com/c/en/us/support/docs/security/secure-firewall-threat-defense/222480-migrate-an-ftd-from-one-fmc-to-another-f.htmlを確認してください。

略語

ACP = Access Control Policy(アクセスコントロールポリシー)

ARP = Address Resolution Protocol(アドレス解決プロトコル)

CLI =コマンドラインインターフェイス

FMC = Secure Firewall Management Center(セキュアファイアウォールマネジメントセンター)

FTD = Secure Firewall Threat Defense(セキュアファイアウォール脅威対策)

GARP = Gratuitous ARP

HA = High Availability(高可用性)

MW =メンテナンスウィンドウ

UI =ユーザインターフェイス

前提条件

移行プロセスを開始する前に、次の前提条件が満たされていることを確認してください。

- UIおよびCLIを使用して、送信元と宛先の両方のFMCにアクセスできます。

- FMCとファイアウォールの両方の管理者クレデンシャル

- 両方のファイアウォールへのコンソールアクセス

- L3アップストリームデバイスとダウンストリームデバイスへのアクセス(ARPキャッシュをクリアする必要がある場合)。

- 宛先/ターゲットFMCのバージョンが送信元/古いFMCと同じであることを確認します。

- 宛先/ターゲットFMCのライセンスがソース/古いFMCと同じであることを確認します。

- 移行が中継トラフィックに影響を与えるため、移行を実行するメガワットを必ず配置してください。

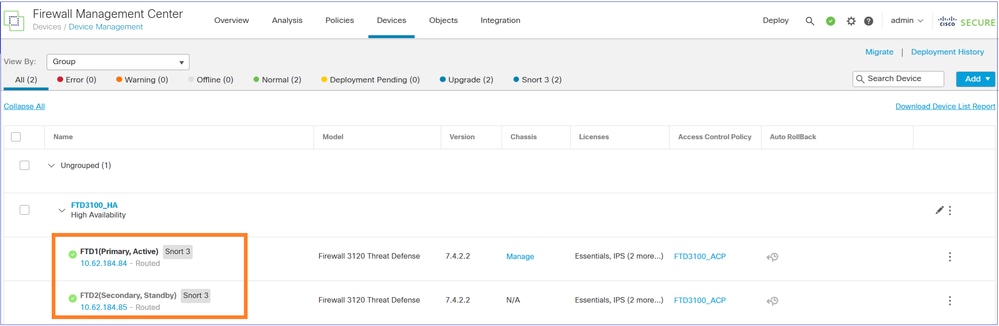

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Secure Firewall 31xx、FTDバージョン7.4.2.2

- Secure Firewall Management Centerバージョン7.4.2.2

- このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

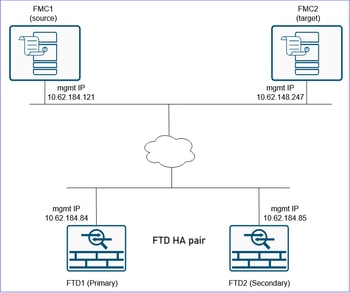

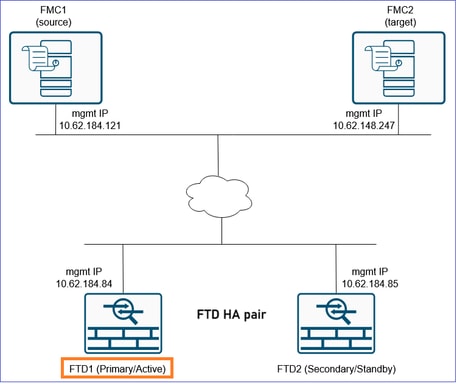

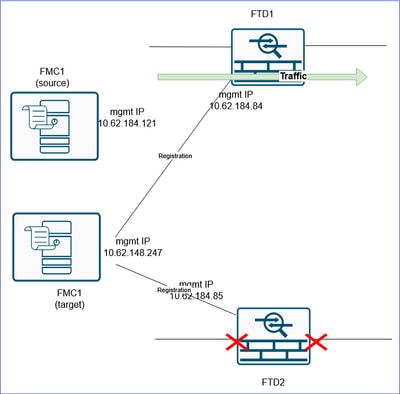

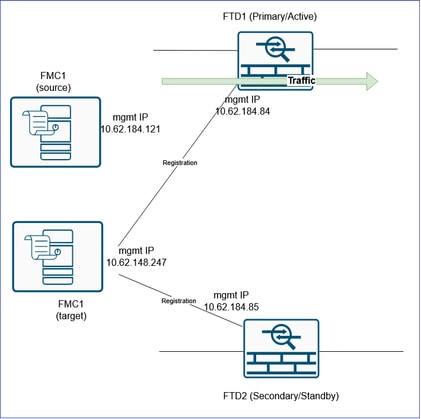

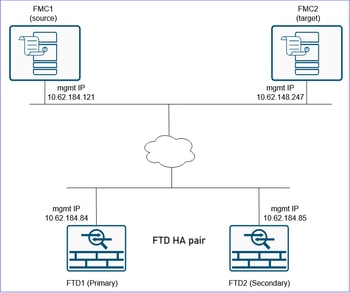

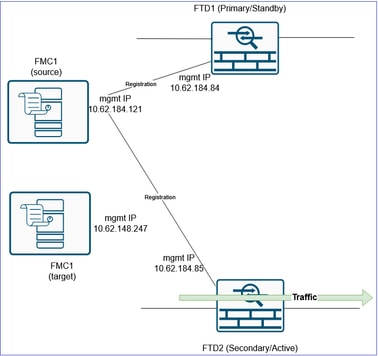

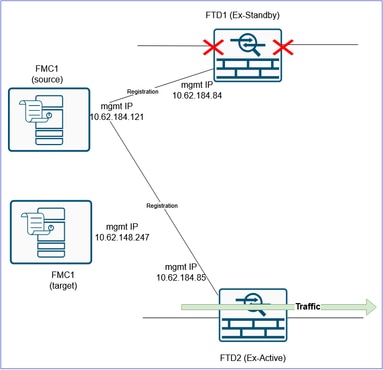

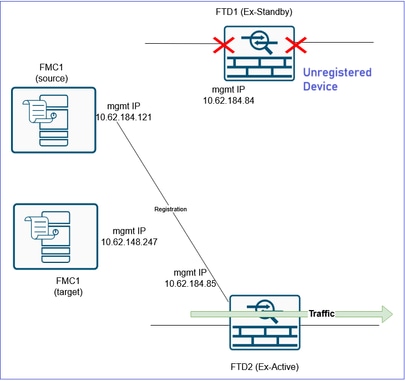

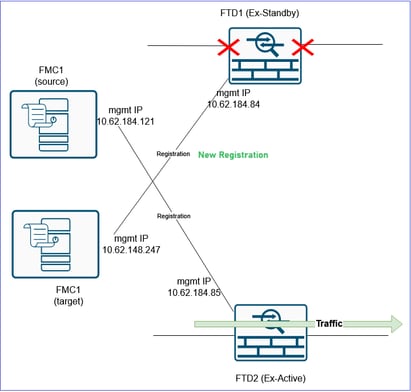

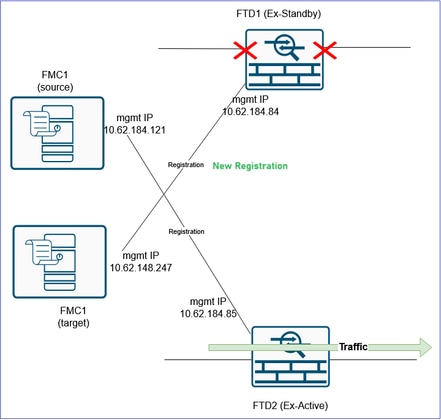

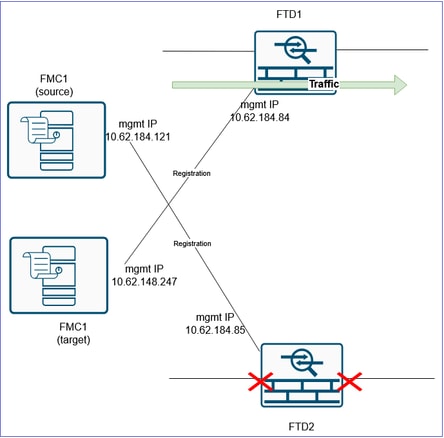

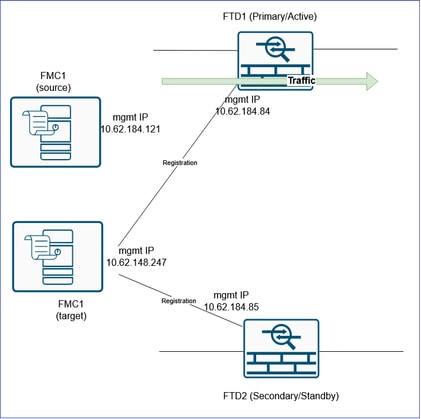

トポロジ

設定

移行の手順

このシナリオでは、次の状態について考えます。

FTD1:プライマリ/アクティブ

FTD2:セカンダリ/スタンバイ

注意:バージョン7.4以降でのFTD HAの登録解除および登録に関連する変更を必ず考慮してください。

バージョン7.4以降でのFTD HAの登録解除および登録に関連する変更を検討してください。

手順に進む前に、次の重要な点について理解しておく必要があります。

1. ソフトウェアバージョン7.4以降では、HA内のFTDは、最初にHAを切断せずにFMCに登録できます。ユーザは常にプライマリFTDをFMCに登録する必要があります。プライマリユニットの登録時に、FMCはセカンダリユニットを自動的に検出して登録します。

『Cisco Secure Firewall Management Center Device Configuration Guide, 7.4』の「Delete (Unregister) a High Availability Pair」の項、および「Register to a New Firewall Management Center」の項を参照してください。

2. 7.4より前のソフトウェアバージョンでは、ソースFMCでHAが壊れている必要があり、ユニットがターゲットFMCに個別に登録されている必要があります。その後、ユーザはターゲットFMCでHAを設定できます。

3. 7.4より前のソフトウェアバージョンを実行しているデバイスを移行する場合は、「ステップ1.Export the Device Configuration from the Primary Firewall」で確認できます。

4. ソフトウェアバージョン7.4以降を実行しているデバイスを移行する場合は、次の2つのオプションがあります。

- a)手順を続行しますが、HAの分割と作成に関する手順はスキップします。これは、HAを解除せずに、FTD HA全体がソースFMCから登録解除され、ポイント1に示すようにターゲットFMCに登録されることを意味します。

- b)すべての手順を続行します。これは、ソースFMCでHAを切断する必要があること、ターゲットFMCにユニットを個別に登録する必要があること、およびターゲットFMCでHAを作成する必要があることを意味します。

5. どちらのオプションにも長所と短所があります。次の表に、2つのオプションをまとめます。

|

Options

|

長所

|

短所

|

|

a) HAを解除せずに、ソースFMCからHAの登録を解除して、ターゲットFMCに登録します

|

- 移行時間が短縮され、HAの中断と作成をスキップすることによる影響が軽減されます。

|

- 移行中のきめ細かい制御の欠如。HA全体をソースFMCから分離し、ターゲットFMCに登録する必要があります。

- ターゲットFMCへの登録直後に、特定の設定要素とポリシーがFTDで欠落し、その結果、影響が生じる可能性があります。たとえば、ゾーンからインターフェイスへのマッピング、ルーティングなどです。影響を最小限に抑えるには、不足している設定を手動で追加するか、インポートしたポリシーとデバイス設定をできるだけ早く適用する必要があります。

|

|

b)ソースFMCでHAをブレークし、ターゲットFMCにユニットを登録して、FTD HAを作成します。

|

- ユーザは移行をきめ細かく制御できます。ユニットは、FMC間で1つずつ移動できます。

- 一方のユニットはソースFMCに登録されたままになります。障害(たとえば、残りのユニットとターゲットFMC間の登録の障害)が原因でロールバックが発生した場合、ユーザは残りのユニットをソースFMCに再登録して、HAを作成できます。

|

- HAの分割と再作成には、移行期間の延長に貢献する余分な時間がかかります。

- HAを中断して作成すると、プライマリデバイスとセカンダリデバイスでSnortプロセスがただちに再開され、両方のデバイスでのトラフィック検査が一時的に中断されます。

|

6. オプションaを選択した場合は、次の調整を行って手順を続行します。

- ステップ2 ~ 4を省略します。

- ステップ6で、ソースFMCからFTD HAを登録解除します。

- ステップ8で、プライマリFTD HAをターゲットFMCに登録します。FMCによってセカンダリユニットが検出され、自動的に登録されます。

- ステップ12 ~ 14をスキップします。

ステップ 1:プライマリファイアウォールからのデバイス設定のエクスポート

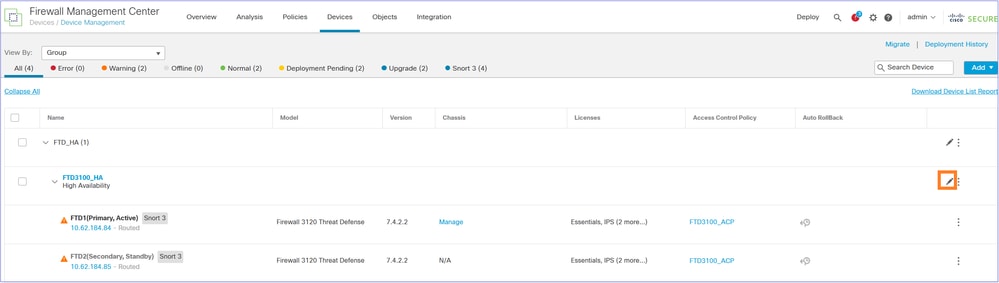

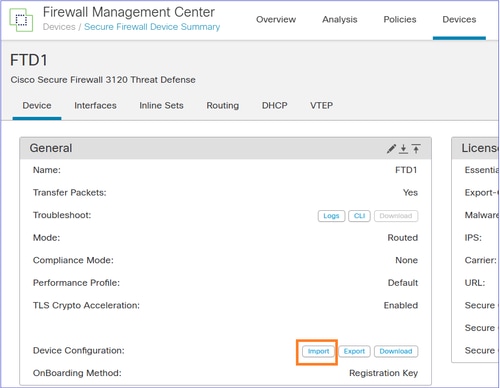

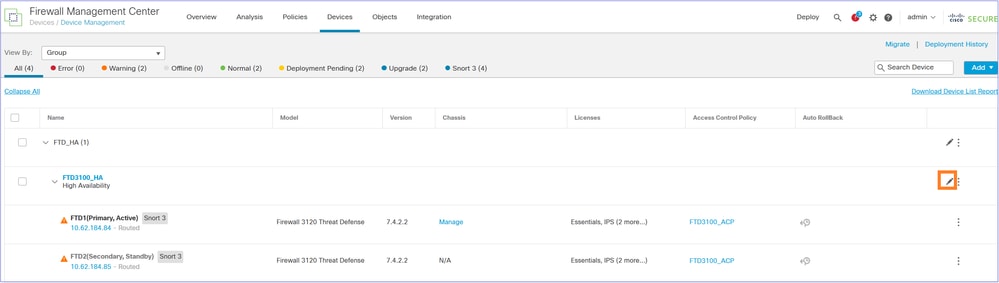

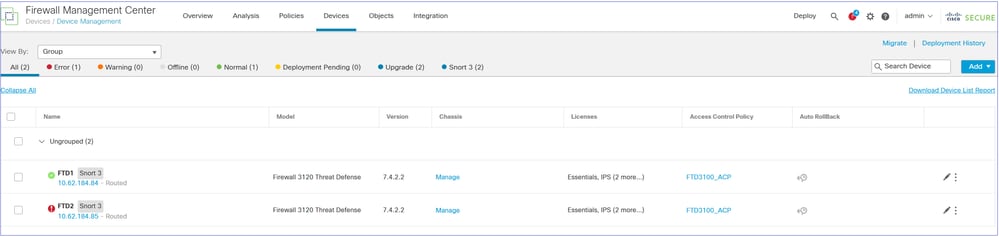

FMC1(ソースFMC)で、Devices > Device Managementに移動します。FTD HAペアを選択し、Editを選択します。

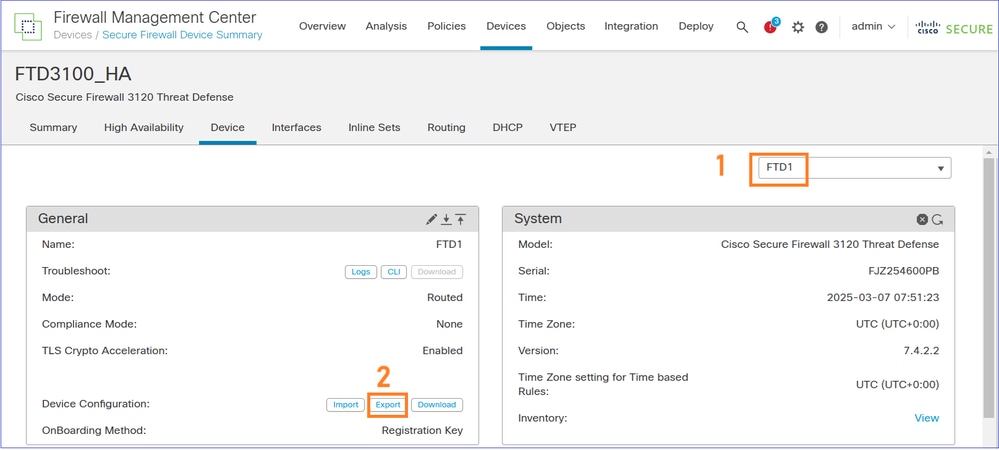

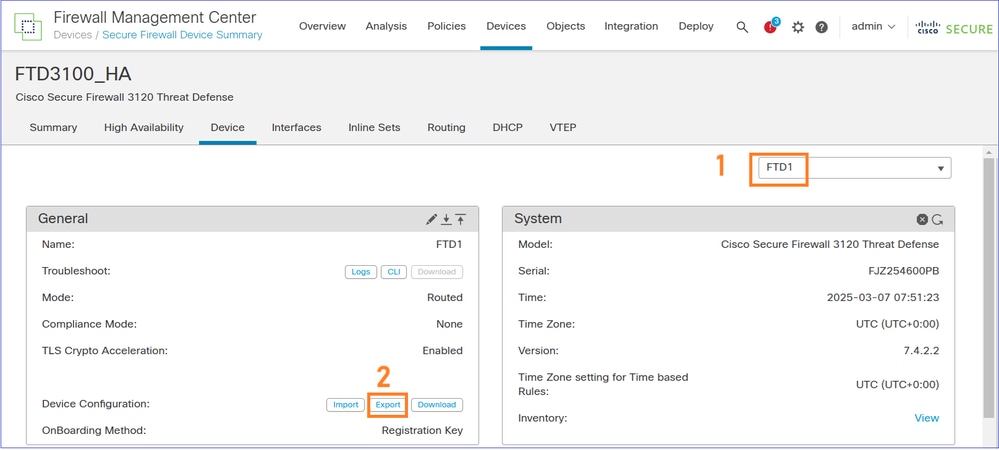

Device タブに移動します。プライマリ/アクティブFTD(この場合はFTD1)が選択されていることを確認し、Exportを選択してデバイス設定をエクスポートします。

注:7.1ソフトウェアリリース以降では、エクスポートオプションを使用できます。

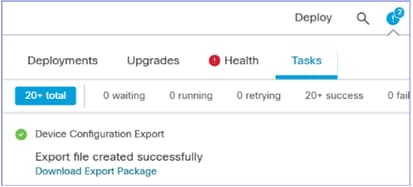

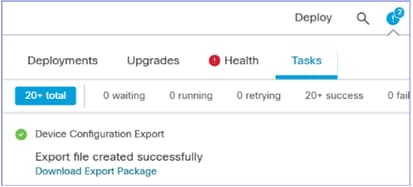

Notifications > Tasksページに移動して、エクスポートが完了したことを確認できます。次に、Download Export Packageを選択します。

または、General領域にあるDownloadボタンをクリックします。sfoファイルを取得します。例:DeviceExport-cc3fdc40-f9d7-11ef-bf7f-6c8e2fc106f6.sfo

このファイルには、次のようなデバイス関連の設定が含まれています。

- ルーテッドインターフェイス

- インラインセット

- ルーティング

- DHCP

- VTEP

- 関連オブジェクト

注:エクスポートしたコンフィギュレーションファイルは、同じFTDにのみインポートできます。FTDのUUIDは、インポートされたsfoファイルの内容と一致する必要があります。同じFTDを別のFMCに登録し、sfoファイルをインポートできます。

参考:「デバイス設定のエクスポートとインポート」https://www.cisco.com/c/en/us/td/docs/security/secure-firewall/management-center/device-config/760/management-center-device-config-76/get-started-device-settings.html#Cisco_Task.dita_7ccc8e87-6522-4ba9-bb00-eccc8b72b7c8

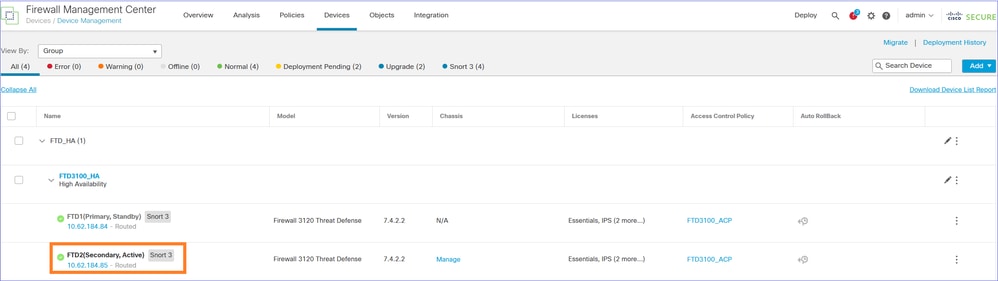

ステップ 2:セカンダリFTDをアクティブにする

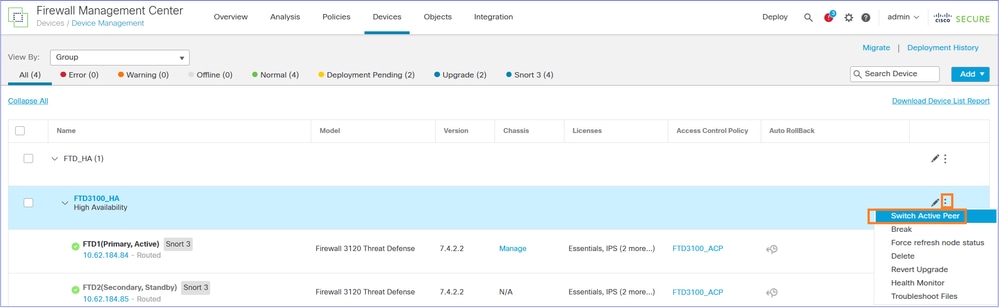

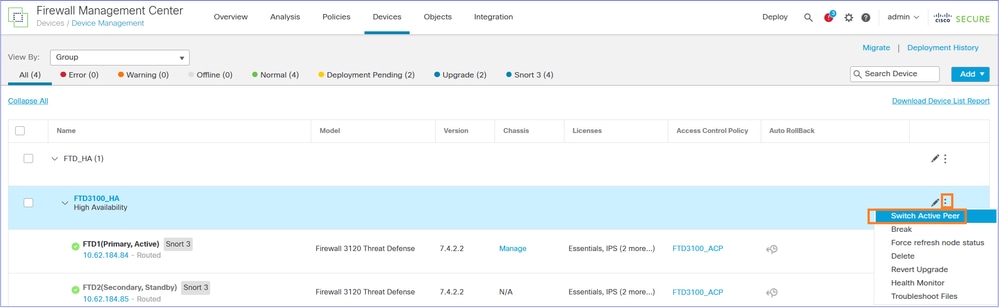

Devices > Device Managementの順に移動し、FTD HAペアを選択して、Switch Active Pair:

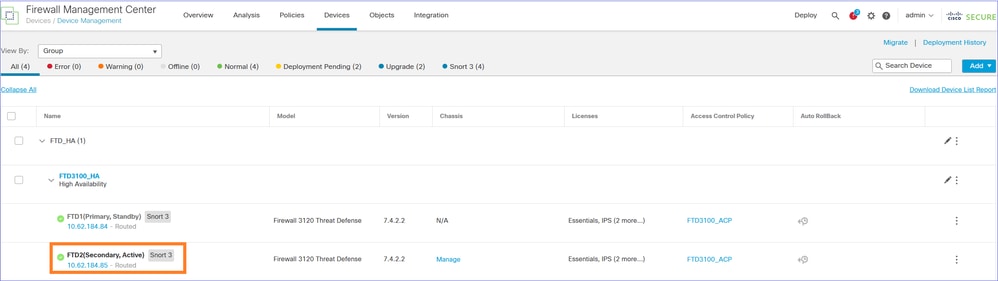

その結果、FTD1(プライマリ/スタンバイ)とFTD(セカンダリ/アクティブ)が作成されます。

これで、トラフィックはセカンダリ/アクティブFTDによって処理されます。

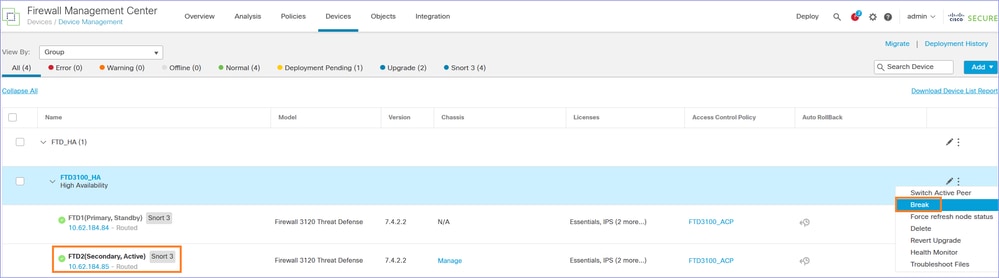

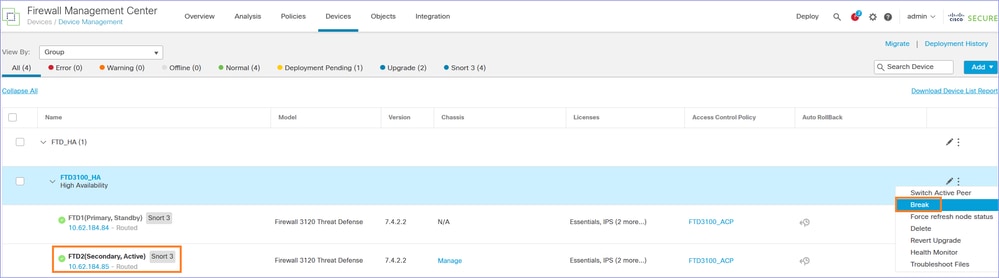

ステップ 3:FTD HAの解除

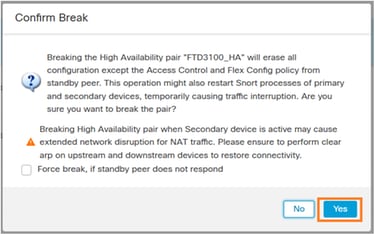

Devices > Device Managementに移動し、FTD HAを中断します。

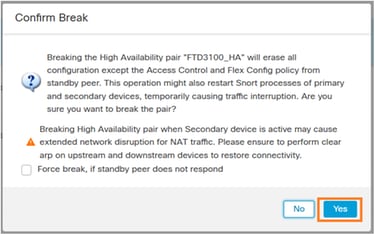

次のウィンドウが表示されます。[Yes] を選択します。

注:この時点では、HAブレーク中にSnortエンジンが再起動されるため、数秒間トラフィックが中断される場合があります。また、メッセージで説明しているように、NATを使用していてトラフィックの停止が長く続く場合は、アップストリームデバイスとダウンストリームデバイスのARPキャッシュをクリアすることを検討してください。

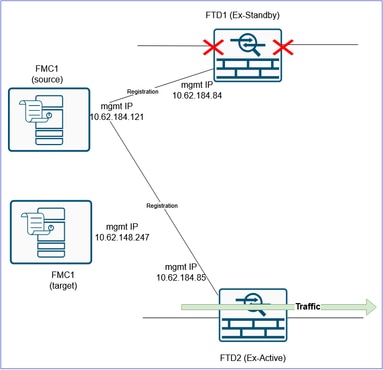

FTD HAを解除した後、FMCに2つのスタンドアロンFTDがあります。

設定の観点からは、FTD2(ex-Active)はフェールオーバー関連の設定以外は引き続き設定され、トラフィックを処理しています。

FTD3100-4# show failover

Failover Off

Failover unit Secondary

Failover LAN Interface: not Configured

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1288 maximum

MAC Address Move Notification Interval not set

FTD3100-4# show interface ip brief

Interface IP-Address OK? Method Status Protocol

Internal-Data0/1 unassigned YES unset up up

Port-channel1 unassigned YES unset up up

Port-channel1.200 10.0.200.70 YES manual up up

Port-channel1.201 10.0.201.70 YES manual up up

FTD1(ex-Standby)の設定はすべて削除されています。

FTD3100-3# show failover

Failover Off

Failover unit Secondary

Failover LAN Interface: not Configured

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1288 maximum

MAC Address Move Notification Interval not set

FTD3100-3# show interface ip brief

Interface IP-Address OK? Method Status Protocol

Internal-Data0/1 unassigned YES unset up up

Ethernet1/1 unassigned YES unset admin down down

Ethernet1/2 unassigned YES unset admin down down

Ethernet1/3 unassigned YES unset admin down down

Ethernet1/4 unassigned YES unset admin down down

Ethernet1/5 unassigned YES unset admin down down

Ethernet1/6 unassigned YES unset admin down down

Ethernet1/7 unassigned YES unset admin down down

Ethernet1/8 unassigned YES unset admin down down

Ethernet1/9 unassigned YES unset admin down down

Ethernet1/10 unassigned YES unset admin down down

Ethernet1/11 unassigned YES unset admin down down

Ethernet1/12 unassigned YES unset admin down down

Ethernet1/13 unassigned YES unset admin down down

Ethernet1/14 unassigned YES unset admin down down

Ethernet1/15 unassigned YES unset admin down down

Ethernet1/16 unassigned YES unset admin down down

ステップ 4:FTD1(元プライマリ)データインターフェイスを分離します。

FTD1(ex-Primary)からデータケーブルを取り外します。 FTD管理ポートだけを接続したままにします。

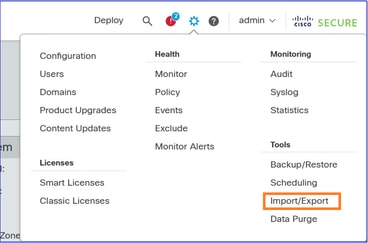

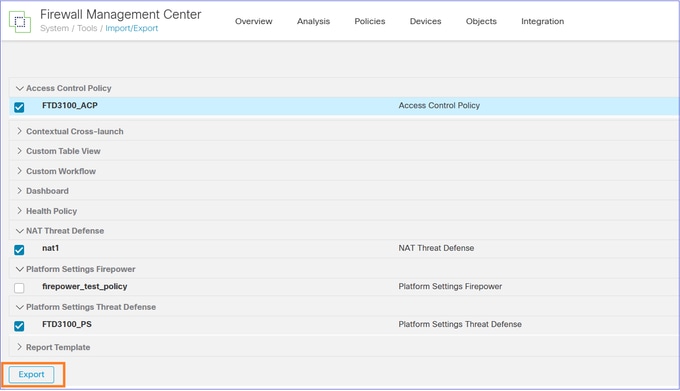

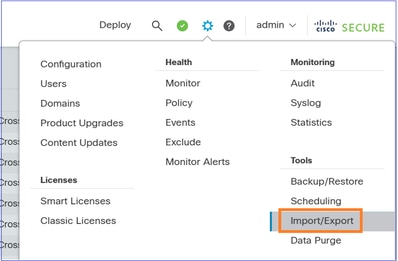

ステップ 5:FTD共有ポリシーのエクスポート

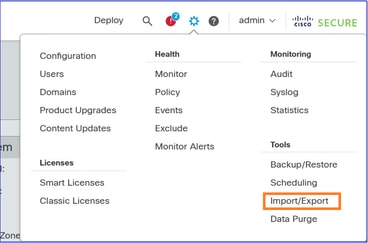

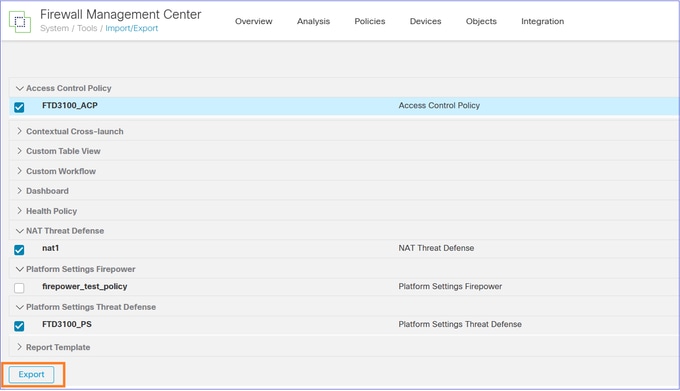

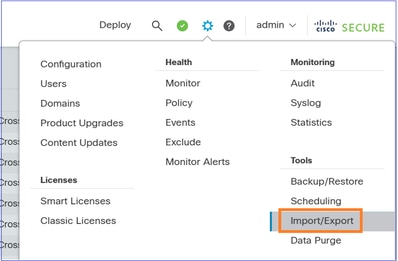

System > Toolsの順に移動し、Import/Exportを選択します。

デバイスに接続されているさまざまなポリシーをエクスポートします。次のようなFTDに添付されているすべてのポリシーをエクスポートしていることを確認します。

- アクセスコントロールポリシー(ACP)

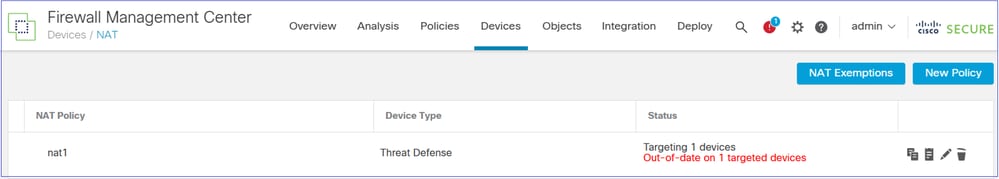

- ネットワークアドレス変換(NAT)ポリシー

- 正常性ポリシー(カスタムの場合)

- FTDプラットフォームの設定

等。

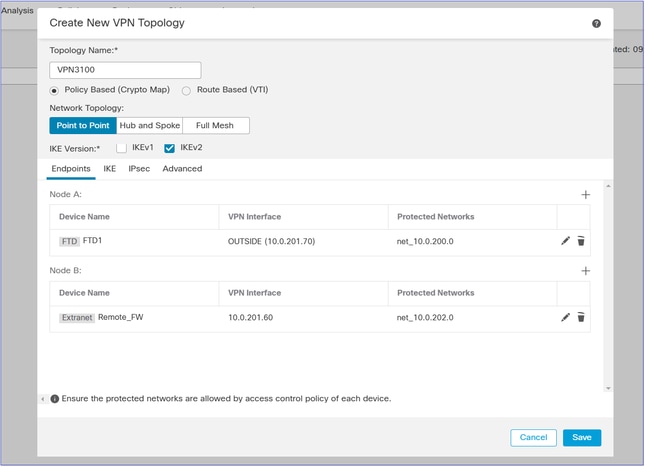

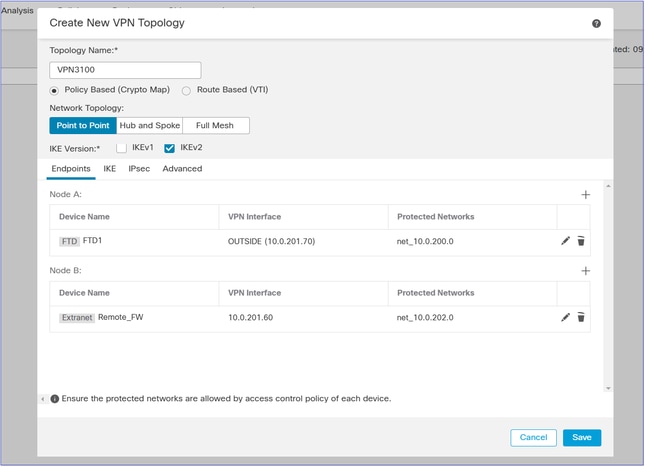

注:このドキュメントの作成時点では、VPN関連の設定のエクスポートはサポートされていません。デバイスの登録後、FMC2(ターゲットFMC)でVPNを手動で再設定する必要があります。

関連する機能拡張Cisco Bug ID CSCwf05294  .

.

結果は.sfoファイルです(ObjectExport_20250306082738.sfoなど)。

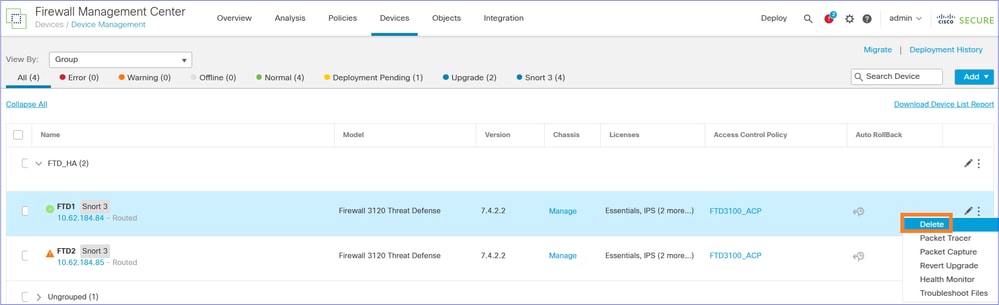

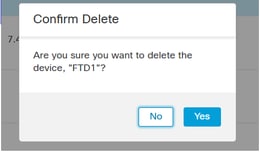

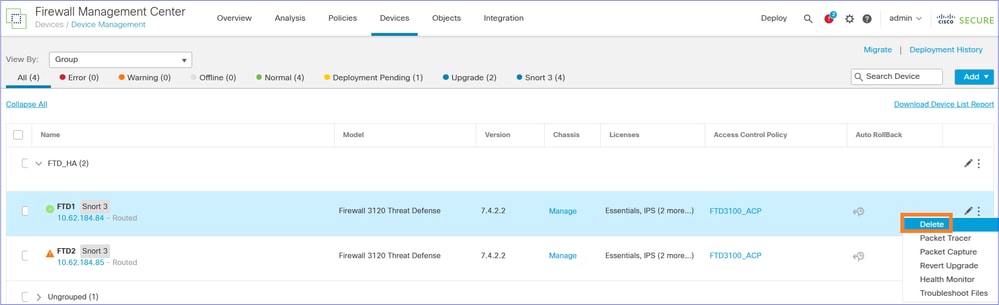

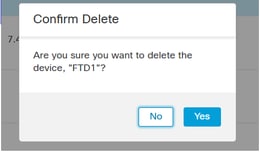

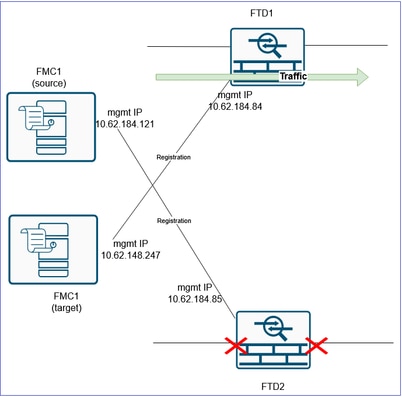

手順 6:旧/ソースFMCからFTD1(ex-Primary)を削除/登録解除します。

デバイスの削除を確認します。

FTD1 CLIの確認:

> show managers

No managers configured.

>

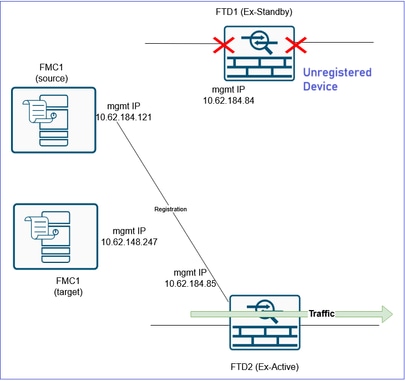

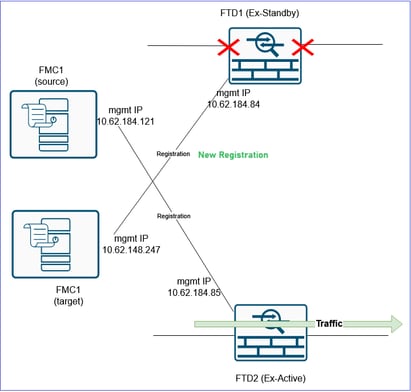

FTD1デバイス削除後の現在のステータスは次のとおりです。

手順 7:FMC2(ターゲットFMC)へのFTDポリシー設定オブジェクトのインポート

注:このドキュメントでは、単一のFTD HAペアの新しいFMCへの移行を中心に説明しています。一方、同じポリシー(ACP、NATなど)とオブジェクトを共有する複数のファイアウォールを移行する場合は、段階的にこの点を考慮する必要があります。

– ターゲットFMC上に同じ名前の既存のポリシーがある場合は、次の点を確認するメッセージが表示されます。

a.ポリシーを置換するか、

b.別の名前で新しい名前を作成します。これにより、異なる名前(サフィックス_1)の重複オブジェクトが作成されます。

– オプション「b」を選択した場合は、ステップ9で、新しく作成したオブジェクトを移行したポリシー(ACPセキュリティゾーン、NATセキュリティゾーン、ルーティング、プラットフォーム設定など)に割り当てることを確認します。

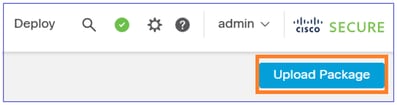

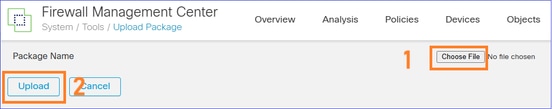

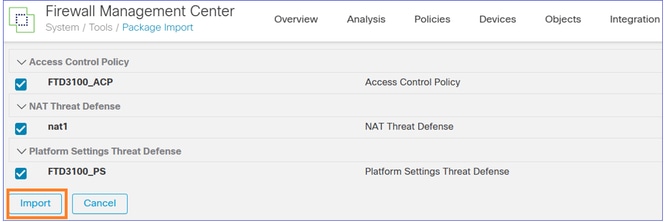

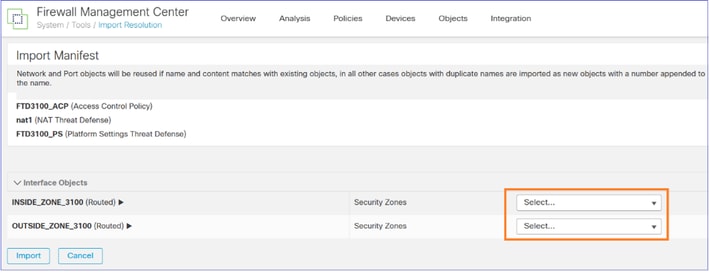

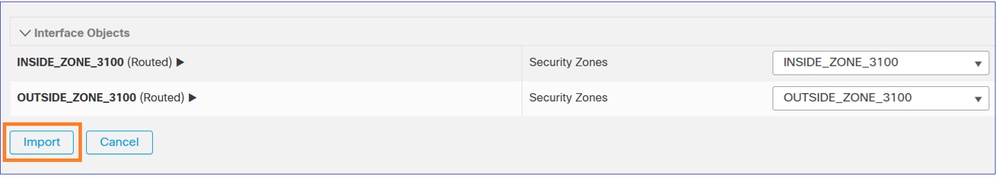

FMC2(ターゲットFMC)にログインし、手順5でエクスポートしたFTDポリシーsfoオブジェクトをインポートします。

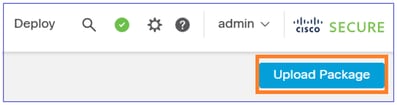

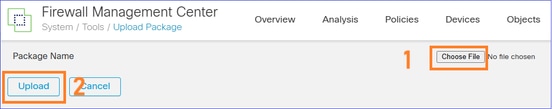

Upload Packegeを選択します。

ファイルをアップロードします。

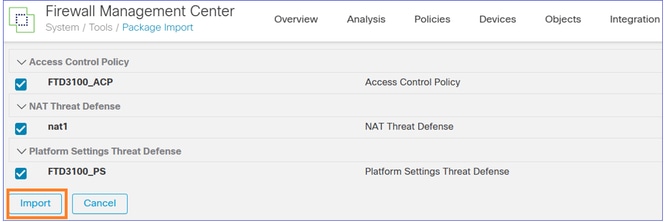

ポリシーをインポートします。

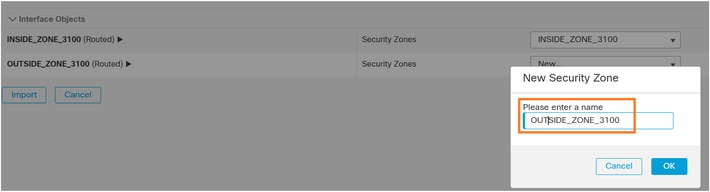

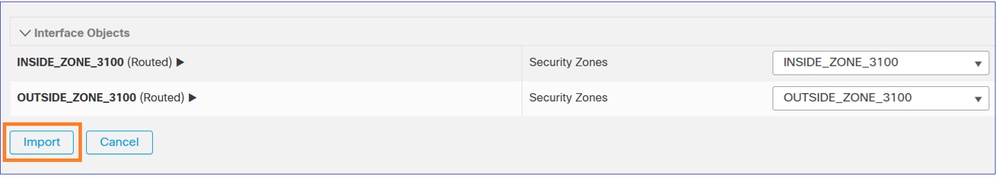

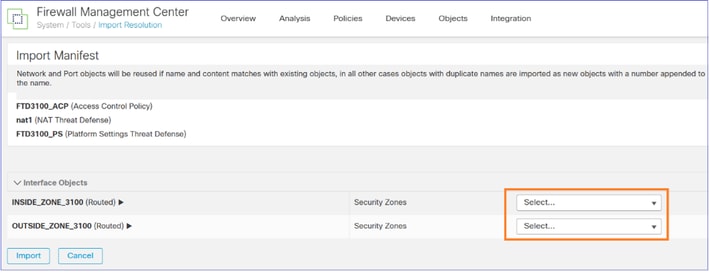

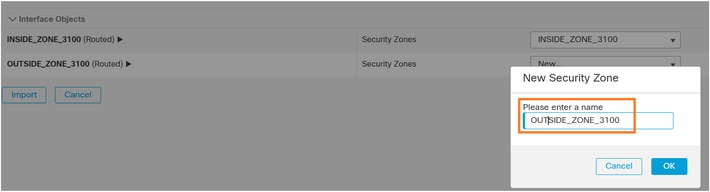

FMC2(ターゲットFMC)でインターフェイスオブジェクト/セキュリティゾーンを作成します。

FMC1と同じ名前を付けることができます(ソースFMC)。

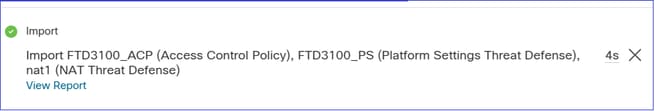

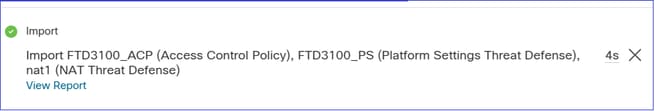

Importを選択すると、タスクによって関連するポリシーがFMC2(ターゲットFMC)にインポートされます。

タスクが完了します。

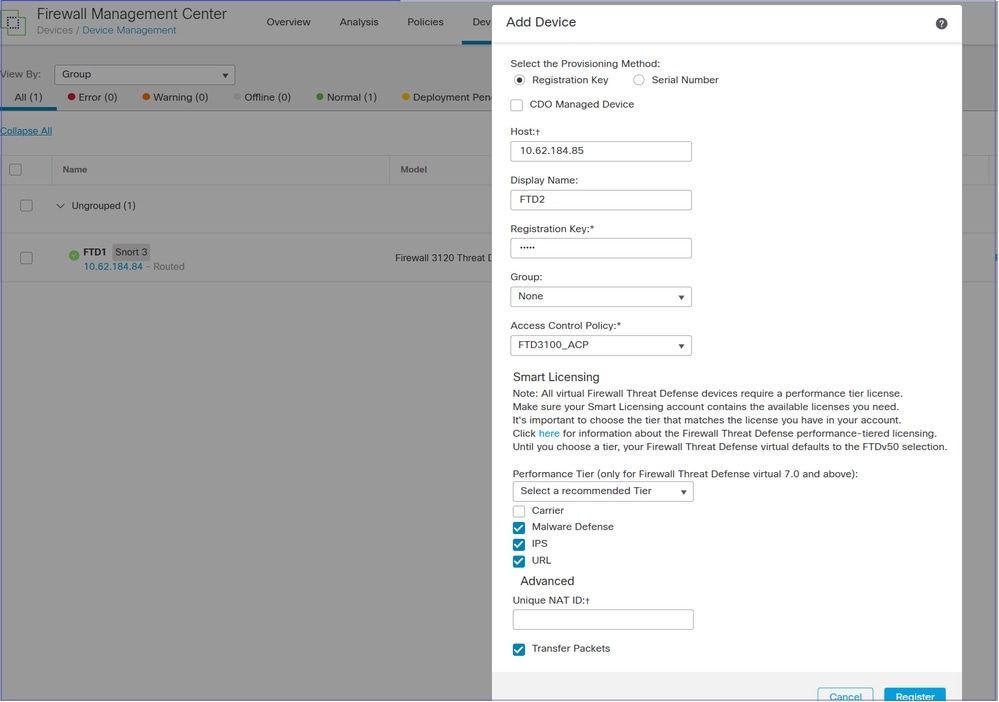

ステップ 8:FTD1(ex-Primary)をFMC2に登録します。

FTD1(ex-Primary)CLIに移動し、新しいマネージャを設定します。

> configure manager add 10.62.148.247 cisco

Manager 10.62.148.247 successfully configured.

Please make note of reg_key as this will be required while adding Device in FMC.

>

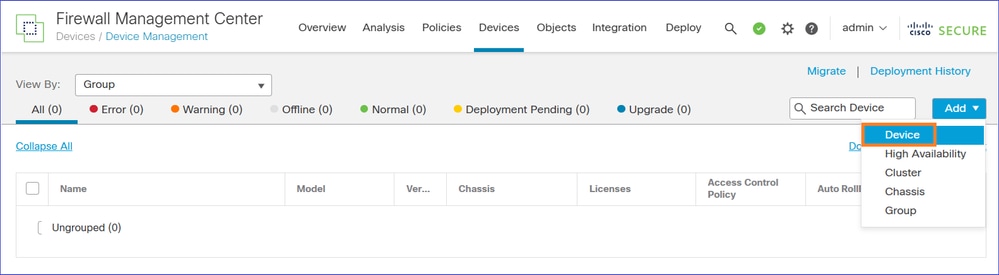

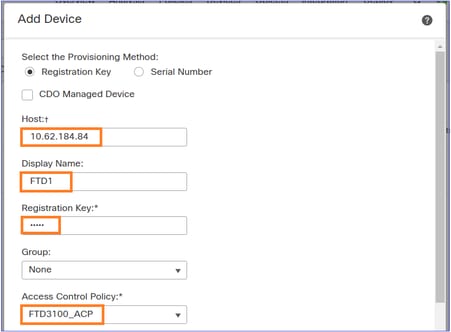

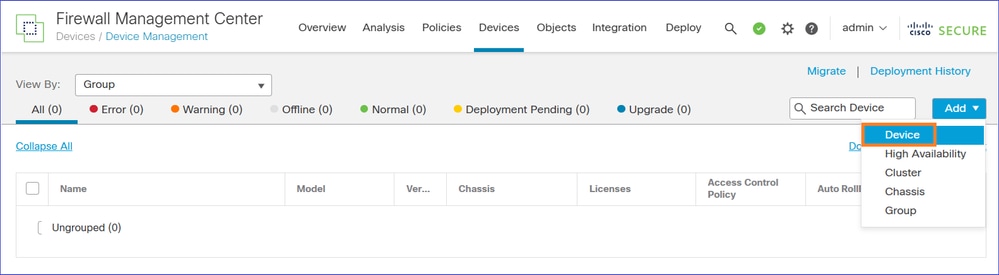

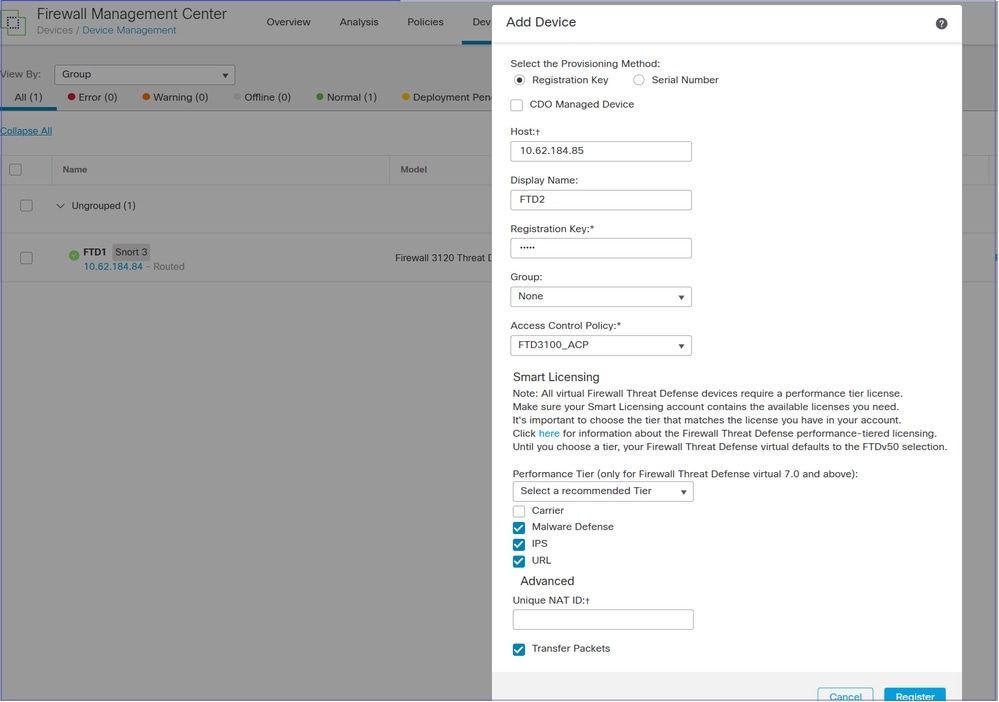

FMC2(ターゲットFMC)のUIでDevices > Device Managementの順に移動し、FTDデバイスを追加します。

デバイスの登録が失敗した場合は、このドキュメントで問題のトラブルシューティングを参照してください。https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/215540-configure-verify-and-troubleshoot-firep.html

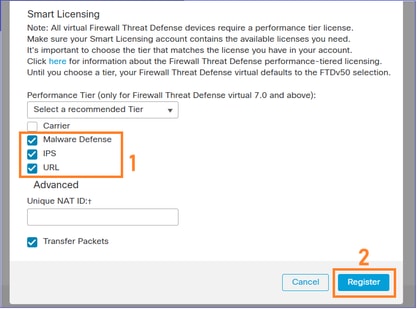

前の手順でインポートしたアクセスコントロールポリシーを割り当てます。

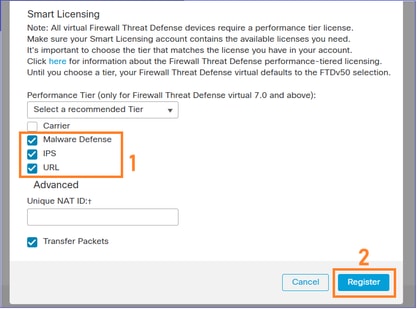

必要なライセンスを適用し、デバイスを登録します。

結果は、次のとおりです。

ステップ 9:FTDデバイス設定オブジェクトをFMC2(ターゲットFMC)にインポートします。

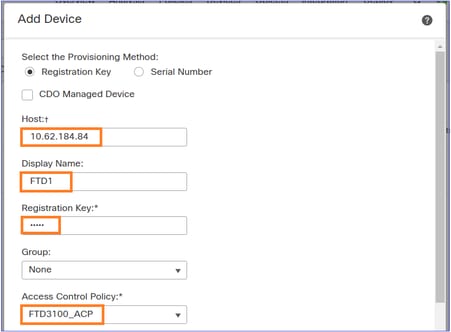

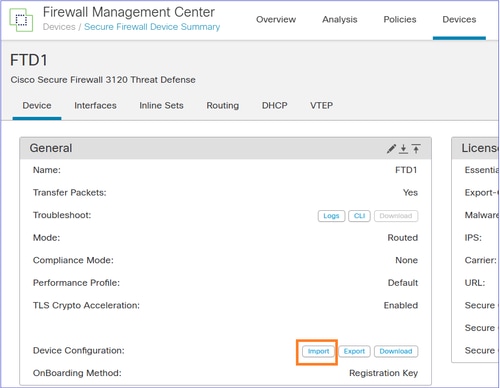

FMC2(ターゲットFMC)にログインし、Devices > Device Managementに移動して、前のステップで登録したFTDデバイスを編集します。

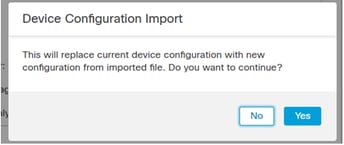

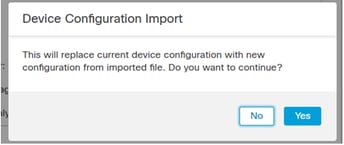

Deviceタブに移動し、手順2でエクスポートしたFTD Policiessfoオブジェクトをインポートします。

注:ステップ7で「b」オプション(新しいポリシーの作成)を選択した場合は、新しく作成したオブジェクトを移行したポリシー(ACPセキュリティゾーン、NATセキュリティゾーン、ルーティング、プラットフォーム設定など)に必ず割り当ててください。

FMCタスクが開始されます。

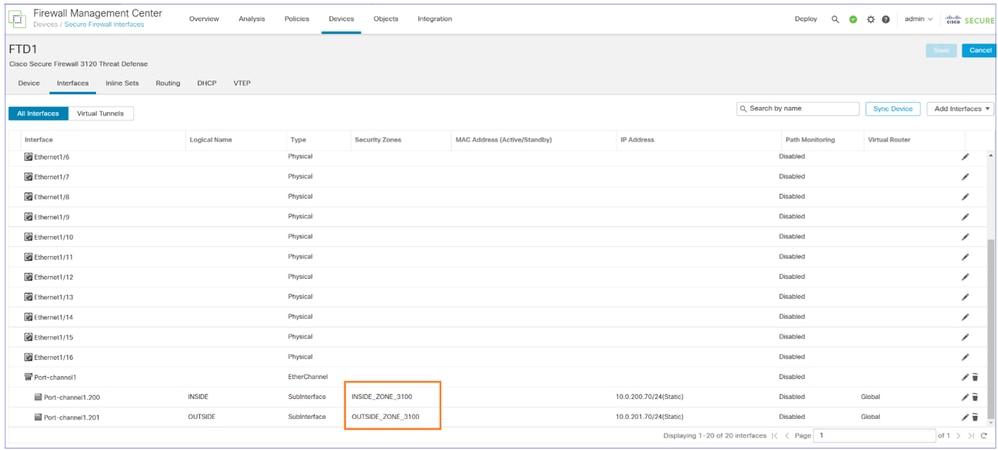

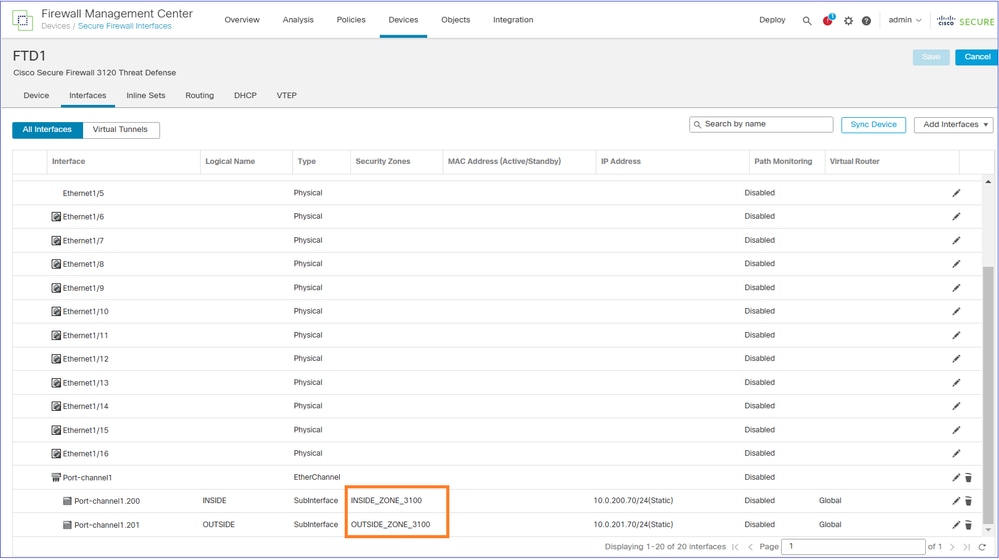

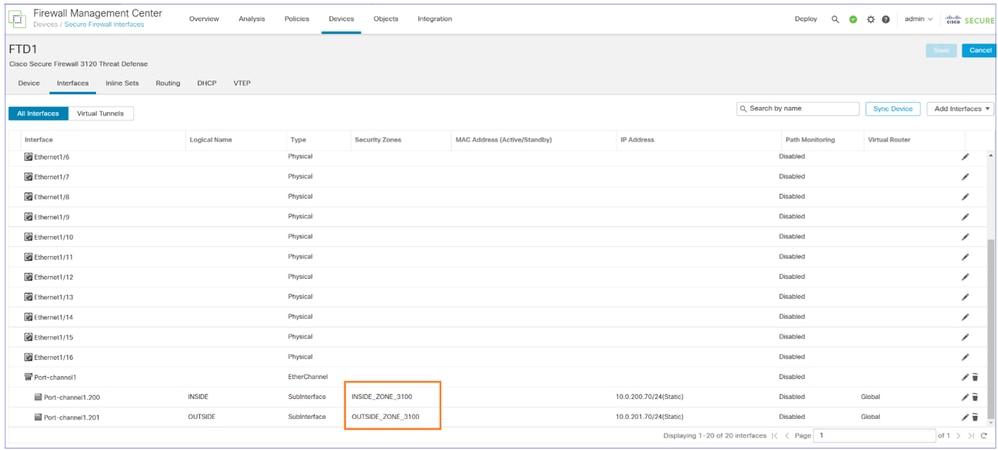

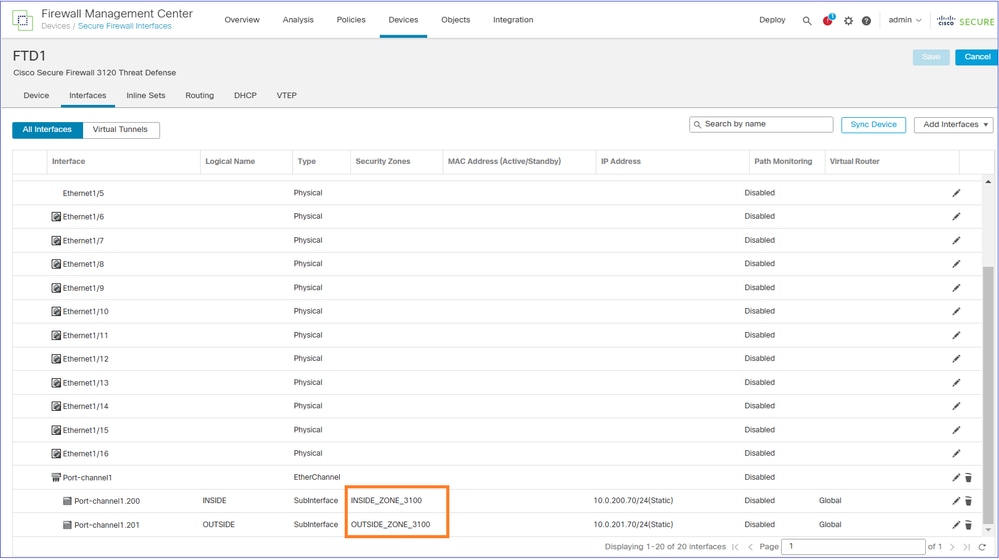

デバイス設定はFTD1に適用されます。たとえば、セキュリティゾーン、ACP、NATなどです。

注意:ACPが複数のアクセスコントロール要素(ACE)に拡張されている場合、ACPのコンパイルプロセス(tmatchコンパイル)の完了には数分かかる場合があります。次のコマンドを使用して、ACPのコンパイルステータスを確認できます。

FTD3100-3# show asp rule-engine

Rule compilation Status: Completed

ステップ 10:FTD設定の終了

この時点で、FMC2(ターゲットFMC)への登録とデバイスポリシーのインポートの後もFTD1で依然として不足している可能性のあるすべての機能を設定することを目標としています。

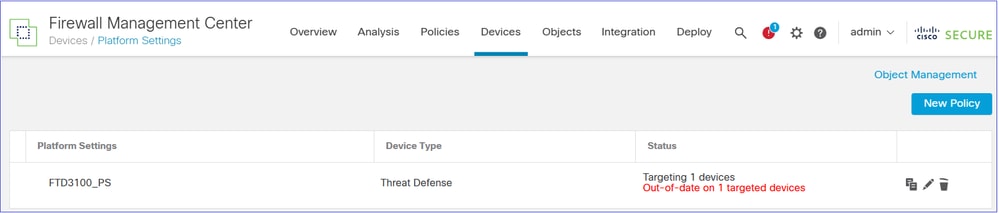

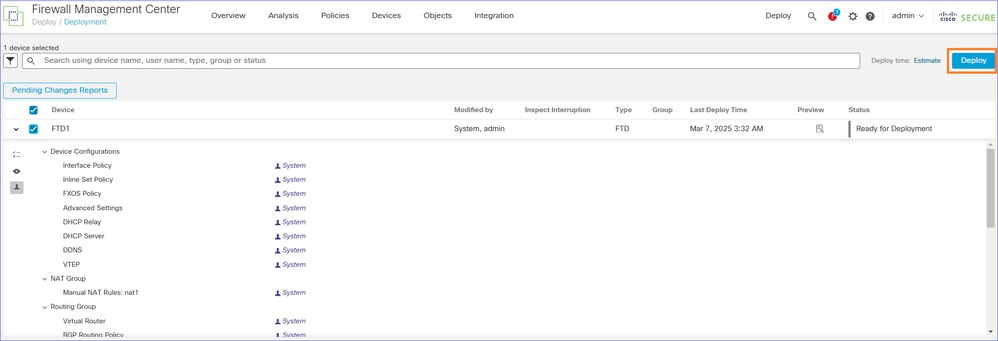

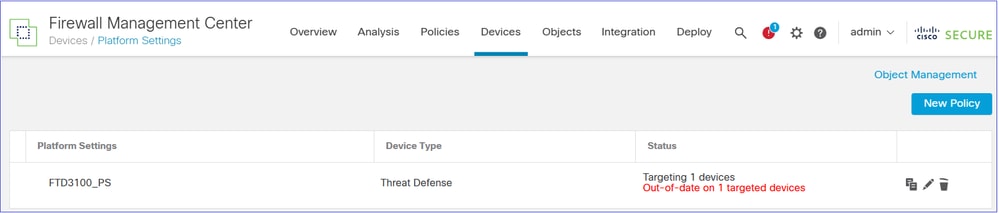

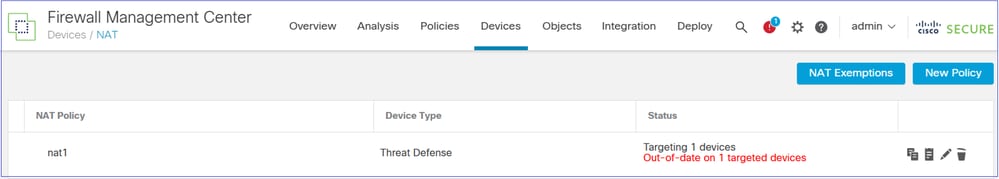

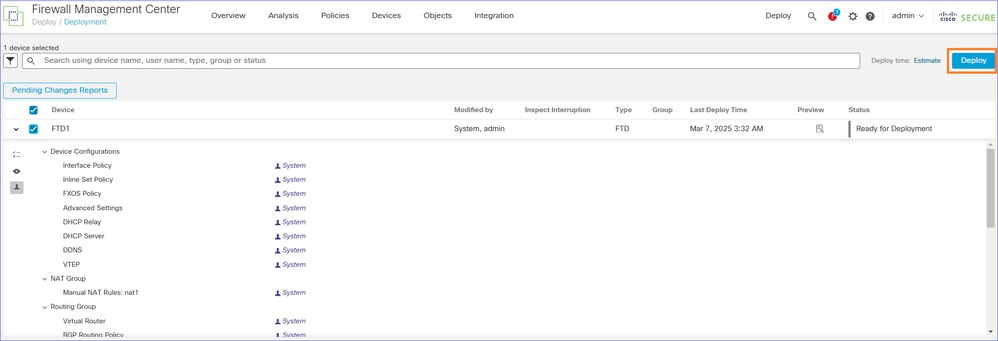

NAT、プラットフォーム設定、QoSなどのポリシーがFTDに割り当てられていることを確認します。ポリシーは割り当てられているが、展開が保留中であることがわかります。

たとえば、プラットフォーム設定はインポートされてデバイスに割り当てられますが、展開は保留されます。

NATが設定されている場合、NATポリシーはインポートされてデバイスに割り当てられますが、展開は保留されます。

セキュリティゾーンはインターフェイスに適用されます。

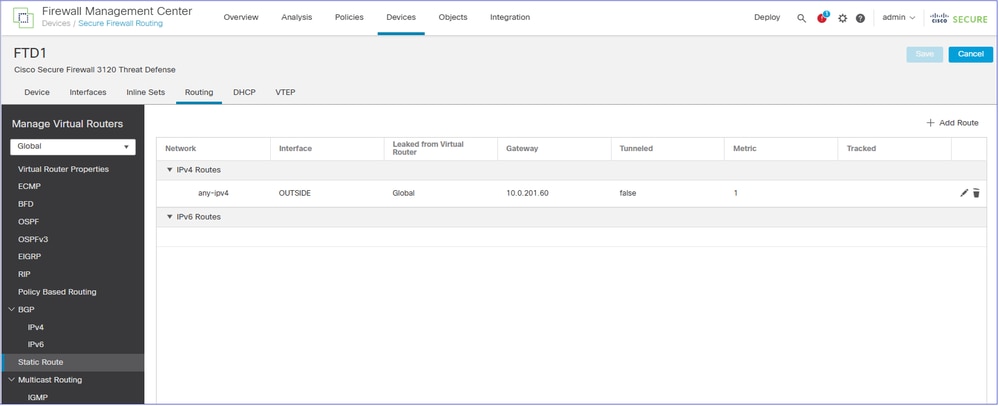

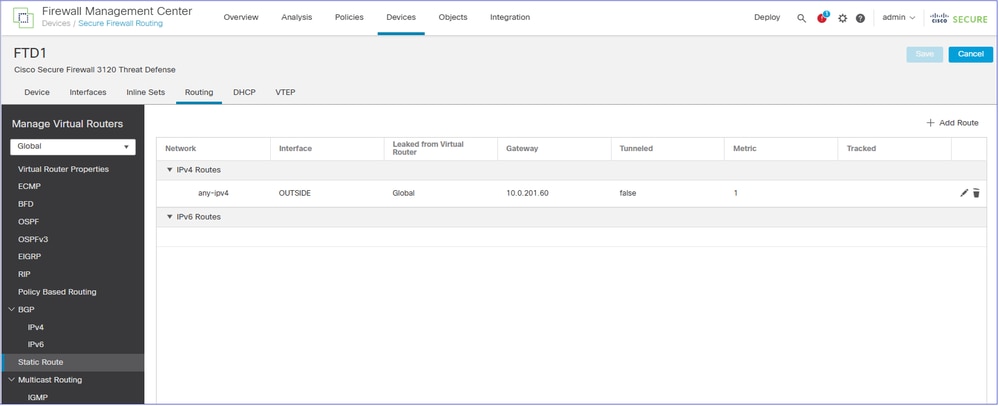

ルーティング設定がFTDデバイスに適用されます。

注:ここでは、自動的に移行できなかったポリシー(VPNなど)を設定します。

注:移行されるFTDに、ターゲットFMCにも移行されるS2S VPNピアがある場合は、すべてのFTDをターゲットFMCに移行した後でVPNを設定する必要があります。

保留中の変更を展開します。

ステップ 11展開されたFTD設定の確認

この時点で、目標は、すべての設定が適切であることをFTD CLIから確認することです。

両方のFTDからの「show running-config」出力を比較することを推奨します。比較には、WinMergeやdiffなどのツールを使用できます。

表示される通常の違いは次のとおりです。

- デバイスのシリアル番号

- インターフェイスの説明

- ACLルールID

- 設定Cryptochecksum

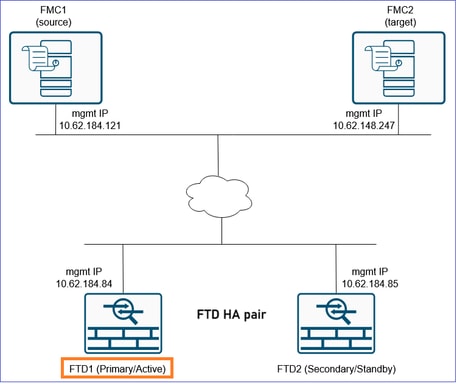

ステップ 12カットオーバーの実行

このステップで目標とするのは、現在トラフィックを処理していて、まだ古い/ソースFMCに登録されているFTD2から、ターゲットFMCに登録されているFTD1へのトラフィックを切り替えることです。

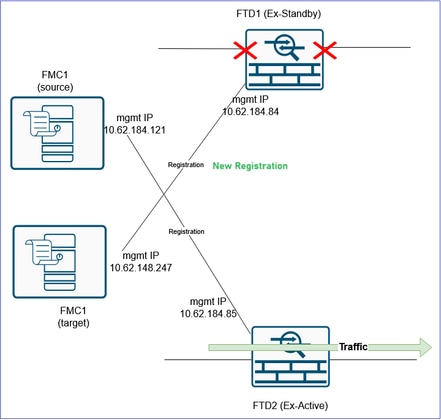

変更前:

変更後:

注意:カットオーバーを実行するには、MWを手配します。カットオーバー中は、すべてのトラフィックがFTD1に転送されるか、VPNが再確立されるまで、トラフィックが中断されます。

注意:ACPのコンパイルが完了しない限り、カットオーバーを開始しないでください(上記のステップ10を参照)。

警告:FTD2からデータケーブルを取り外すか、関連するスイッチポートをシャットダウンしてください。そうしないと、トラフィックを処理するデバイスが両方とも存在することになります。

注意:両方のデバイスが同じIP設定を使用しているため、隣接するL3デバイスのARPキャッシュを更新する必要があります。トラフィックのカットオーバーを促進するために、隣接デバイスのARPキャッシュを手動でクリアすることを検討してください。

ヒント:GARPパケットを送信し、FTD CLIコマンドを使用して隣接デバイスのARPキャッシュを更新することもできます。

FTD3100-3# debug menu ipaddrutl 5 10.0.200.70

Gratuitous ARP sent for 10.0.200.70

このコマンドは、FWが所有するすべてのIPに対して繰り返す必要があります。したがって、ファイアウォールが所有するすべてのIPに対してGARPパケットを送信するよりも、隣接デバイスのARPキャッシュだけをクリアするほうが高速です。

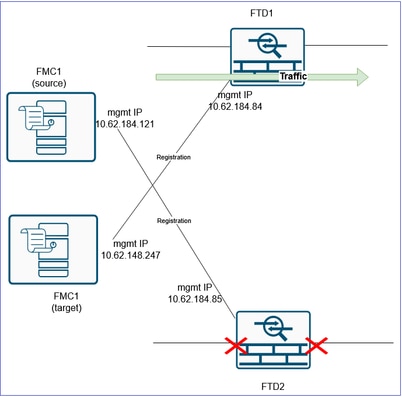

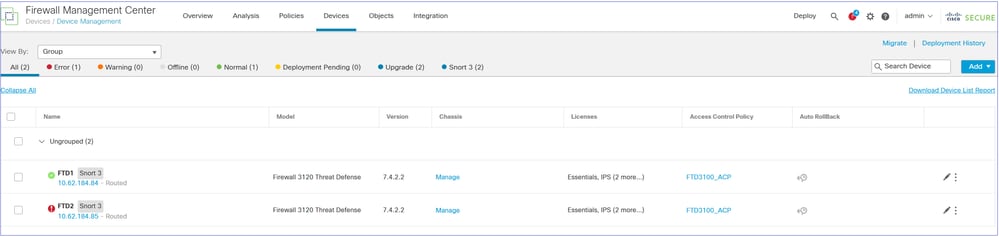

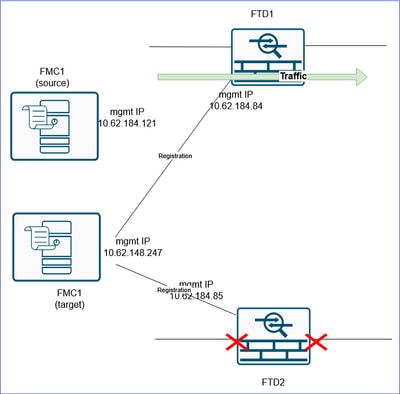

ステップ 132番目のFTDをFMC2(ターゲットFMC)に移行します。

最後に、HAペアを改革します。これを行うには、最初にFMC1(ソースFMC)からFTD2を削除し、FMC2(ターゲットFMC)に登録する必要があります。

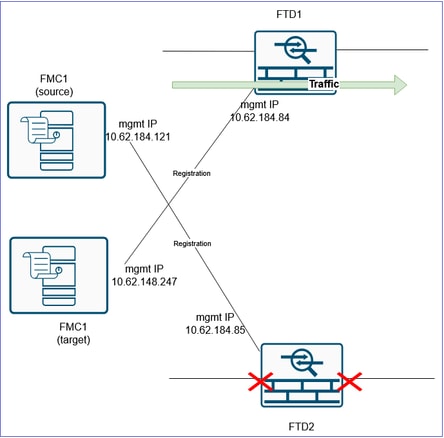

変更前:

変更後:

FTD2にVPN設定が接続されている場合は、FTDを削除する前に、まずそれを削除する必要があります。別のケースでは、次のようなメッセージが表示されます。

CLI による確認:

> show managers

No managers configured.

ターゲットFMCに登録する前に、すべてのFTD設定を消去することを推奨します。これを簡単に行うには、ファイアウォールモードを切り替えます。

たとえば、ルーテッドモードがある場合は、トランスペアレントモードに切り替えてから、ルーテッドモードに戻します。

> configure firewall transparent

次に、

> configure firewall routed

次に、それをFMC2(ターゲットFMC)に登録します。

> configure manager add 10.62.148.247 cisco

Manager 10.62.148.247 successfully configured.

Please make note of reg_key as this will be required while adding Device in FMC.

>

結果は、次のとおりです。

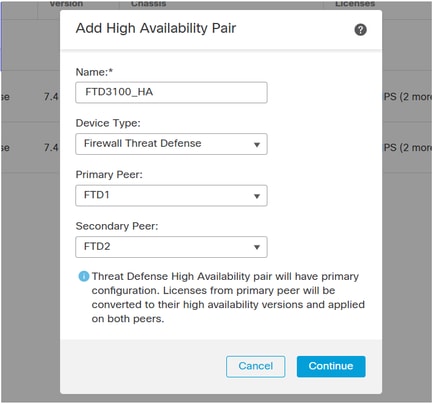

ステップ 14:FTD HAを再構築します。

注:このタスクは(HA関連のタスクと同様に)MW中に実行する必要があります。HAネゴシエーション中、データインターフェイスがダウンしてから1分以内にトラフィックが停止します。

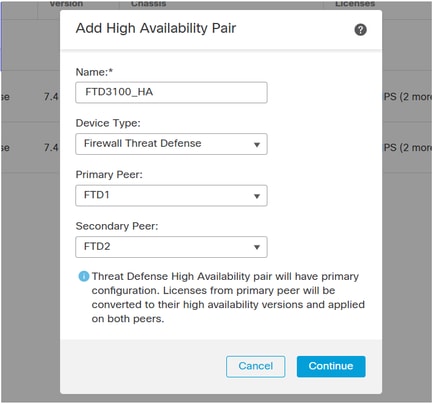

ターゲットFMCで、Devices > Device Management、Add > High Availabilityの順に選択します。

注意:トラフィックを処理するFTD(このシナリオではFTD1)をプライマリピアとして選択していることを確認してください。

監視対象インターフェイス、スタンバイIP、仮想MACアドレスなどのHA設定を再設定します。

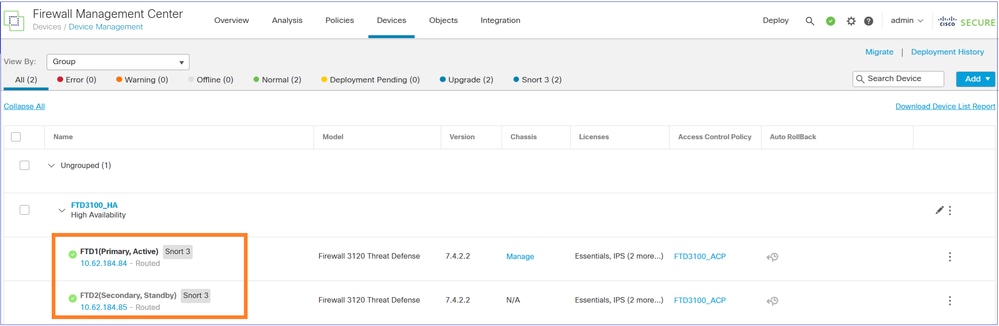

FTD1 CLIからの確認:

FTD3100-3# show failover | include host

This host: Primary - Active

Other host: Secondary - Standby Ready

FTD2 CLIからの確認:

FTD3100-3# show failover | include host

This host: Secondary - Standby Ready

Other host: Primary – Active

FMC UIの検証:

最後に、FTD2デバイスのデータインターフェイスの起動と再接続を行います。

参考資料

フィードバック

フィードバック