はじめに

このドキュメントでは、FTDでのWCCPの設定とトラブルシューティングの手順について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Web Cache Communication Protocol(WCCP)バージョン 2(v2)

- Firepower Management Center(FMC)

- Firepower Threat Defense(FTD)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- セキュアファイアウォール管理センター(FMCv)v7.4.2

- セキュアファイアウォール脅威防御仮想(FTDv)v7.4.2

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

Web Cache Communication Protocol(WCCP)は、Webトラフィックをキャッシュサーバにリダイレクトするために使用されます。 一般に、HTTP、HTTS、およびFTD over HTTP要求をプロキシサーバにリダイレクトするために、Ciscoルータやファイアウォールなどのネットワークデバイスに実装されます。

WCCPは、WCCP v1、v2、およびv3を含むさまざまなバージョンで使用でき、各バージョンで強化された機能とスケーラビリティを提供します。

仕組み

- ユーザマシンWin10-0がHTTPS要求を行います。

- ここで、FTDファイアウォールはユーザPCのゲートウェイです。HTTP/HTTPS要求を受信します。

- FTDは宛先ポートが443であることを認識し、トラフィックをDMZにリダイレクトします

- DMZはパケットをGREでカプセル化し、要求をプロキシサーバに転送します。

- プロキシサーバはキャッシュを調べるか、元のサーバへの新しい接続を開始し、ユーザマシンに直接応答します。

ネットワーク図

ネットワーク トポロジ

ネットワーク トポロジ

コンフィギュレーション

次の手順は、FMCでのWCCPの設定を示しています。ポート80および443のトラフィックをInsideゾーンからDMZゾーンにリダイレクトする必要があります。

注:このドキュメントでは、動的サービスIDの手順について説明します。ポート情報はWCCPクライアントから学習されています。

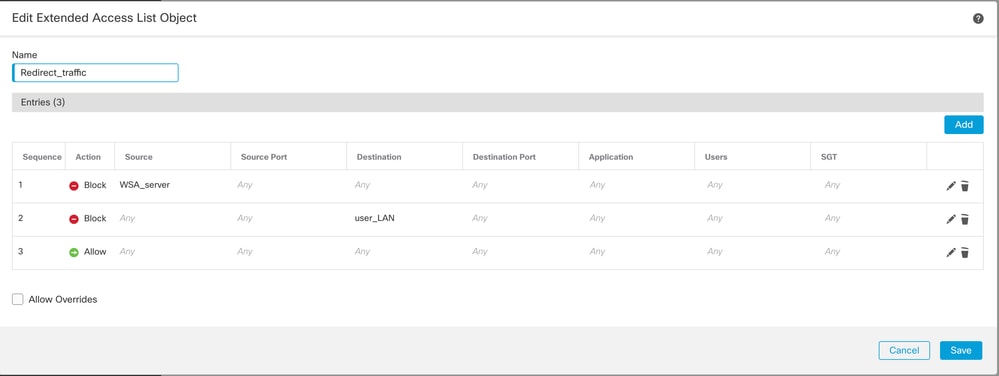

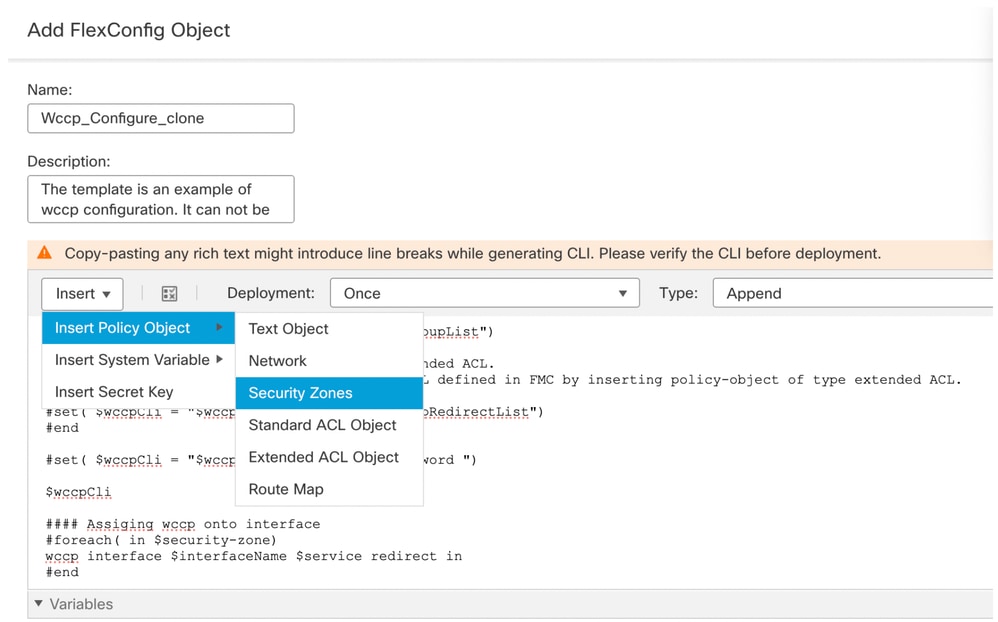

ステップ1:FMC GUIにログインして、Object > Object Management > Access List > Extended >Add Extended Access Listに移動します。

2つの拡張アクセスリストを作成します。

1)ユーザトラフィックをリダイレクトするアクセスリストを作成し、Saveをクリックします。

ユーザトラフィックのリダイレクト

ユーザトラフィックのリダイレクト

注:このアクセスリストは、ネットワーク内のループを回避するために、WCCPクライアントからFTDに向かうトラフィックに対してアクションブロックが設定されていることを確認します。

また、アクションブロックを使用して別の文を作成し、内部ホスト間の通信がプロキシサーバに送信されないようにすることもできます。

最後の文では、プロキシへのリダイレクトに適格な他のすべてのトラフィックを許可する必要があります。

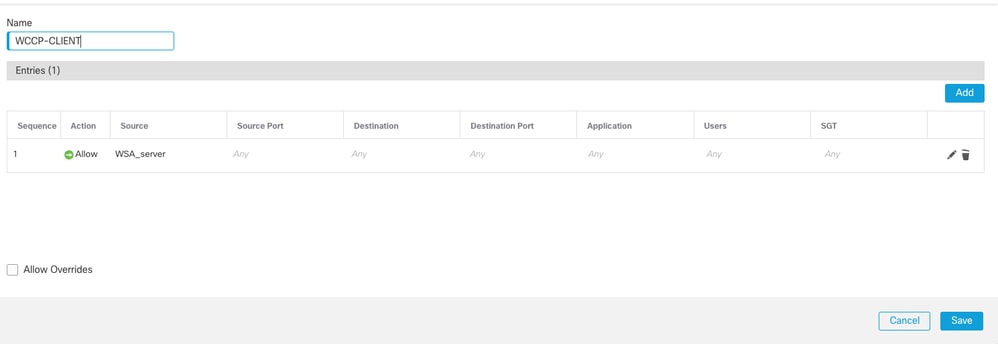

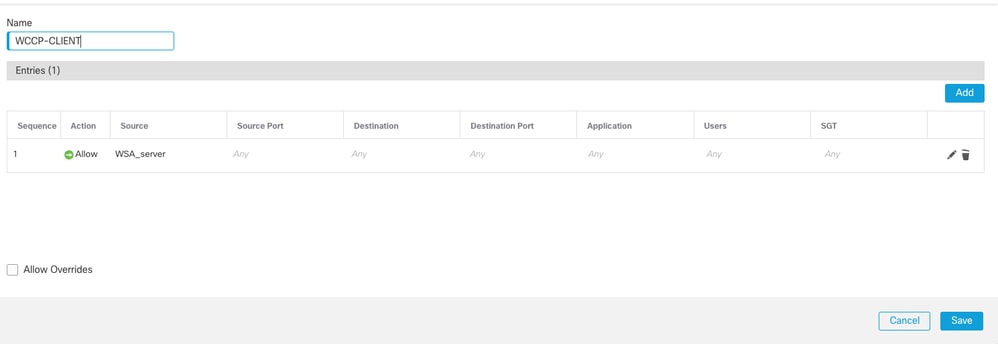

2)アクセスリストを作成してWCCPクライアントを識別し、Saveをクリックします。

WCCPクライアントを識別するためのアクセスリスト

WCCPクライアントを識別するためのアクセスリスト

注:WCCPサーバのIPアドレスを含めるための拡張アクセスリストの設定。

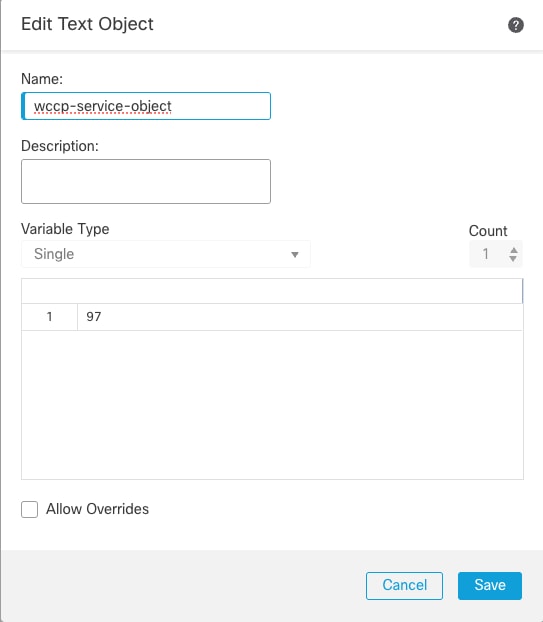

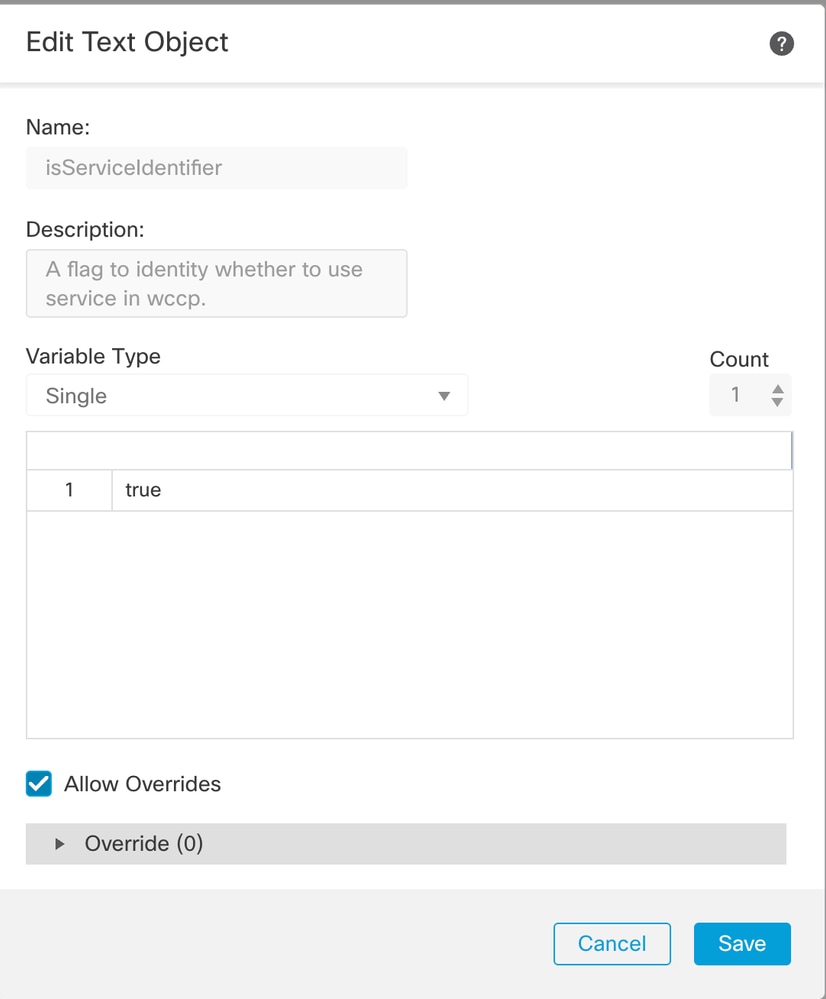

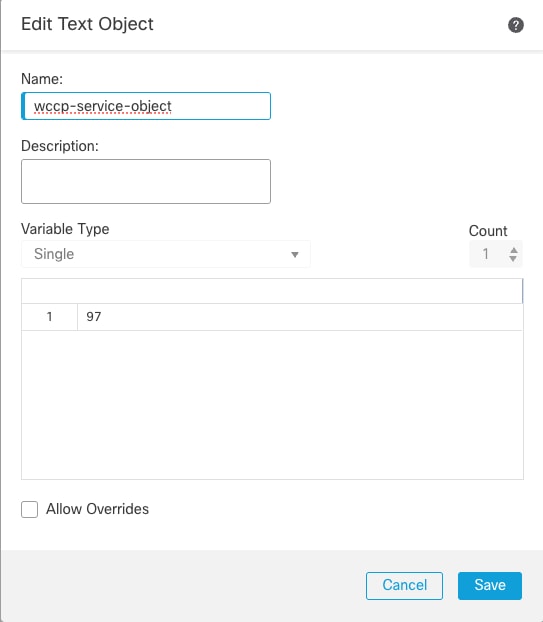

ステップ2:Object > Object Management > FlexConfig > Text Object > Add Text Object の順に移動し、WCCPサービスを追加して保存します。

WCCPサービスオブジェクトを作成しています

WCCPサービスオブジェクトを作成しています

注:この例では、サービスIDは97です。 90 ~ 97の間のサービスIDを選択することをお勧めします。これは、カスタムサービスIDが特定のプロトコルに割り当てられた他のサービスIDと競合しないためです。

詳細については、『ASAでのWCCP:概念、制限事項、および設定』を参照してください。

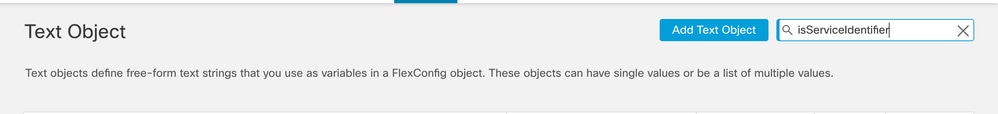

ステップ 3:

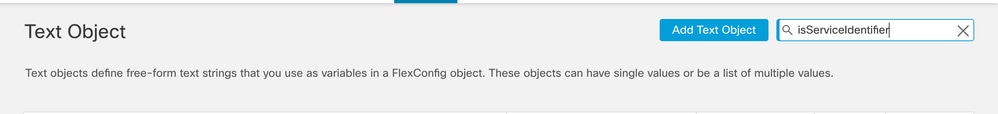

- Object > Object Management > FlexConfig > Text Objectの順に移動し、isServiceIdentiferを検索します。

isServiceIdentifierの検索

isServiceIdentifierの検索

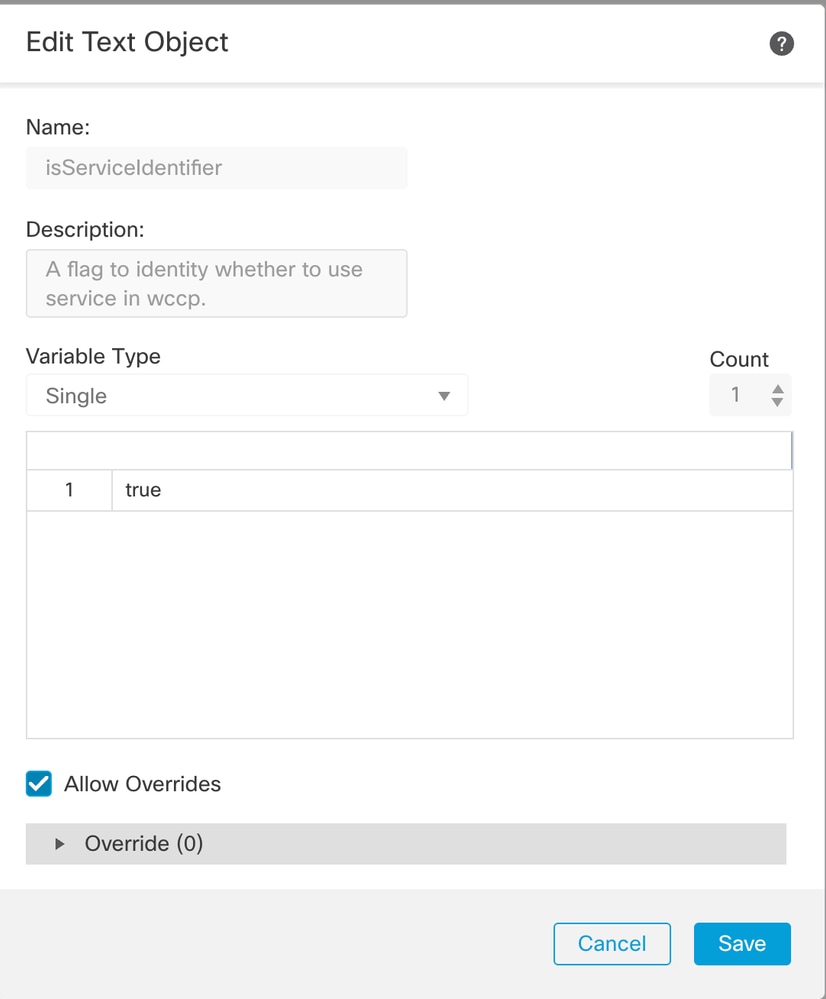

値をfalseからtrueに変更します

値をfalseからtrueに変更します

注:さらに、ステップ2で示したユーザ定義のテキストオブジェクトを作成できます。

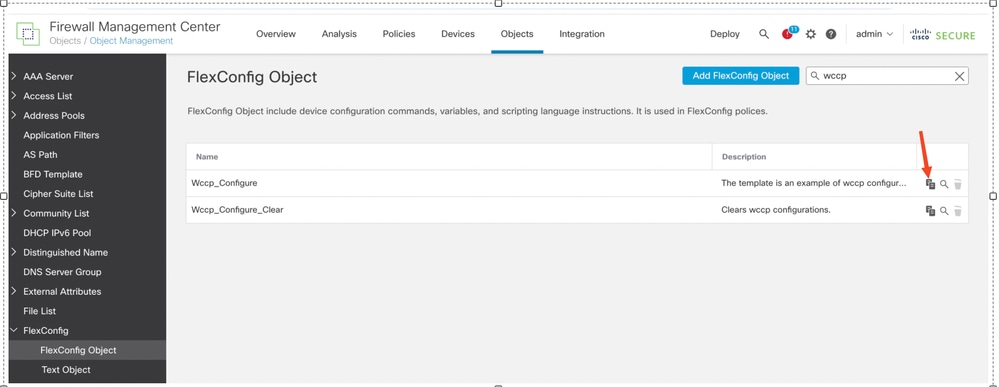

ステップ 4:

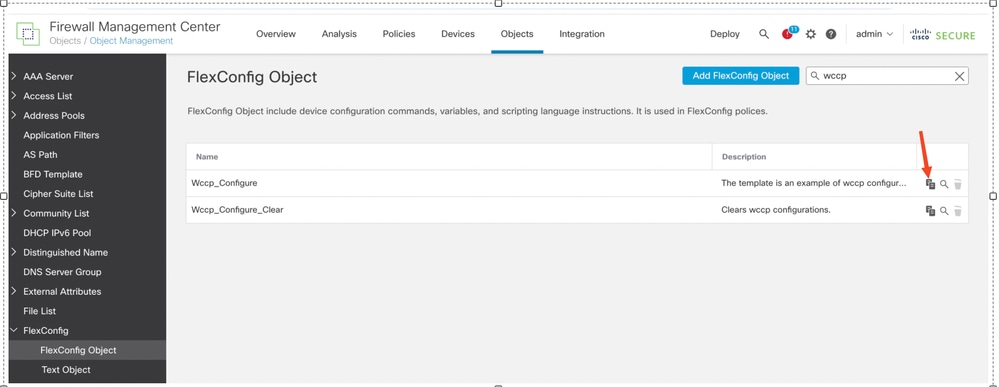

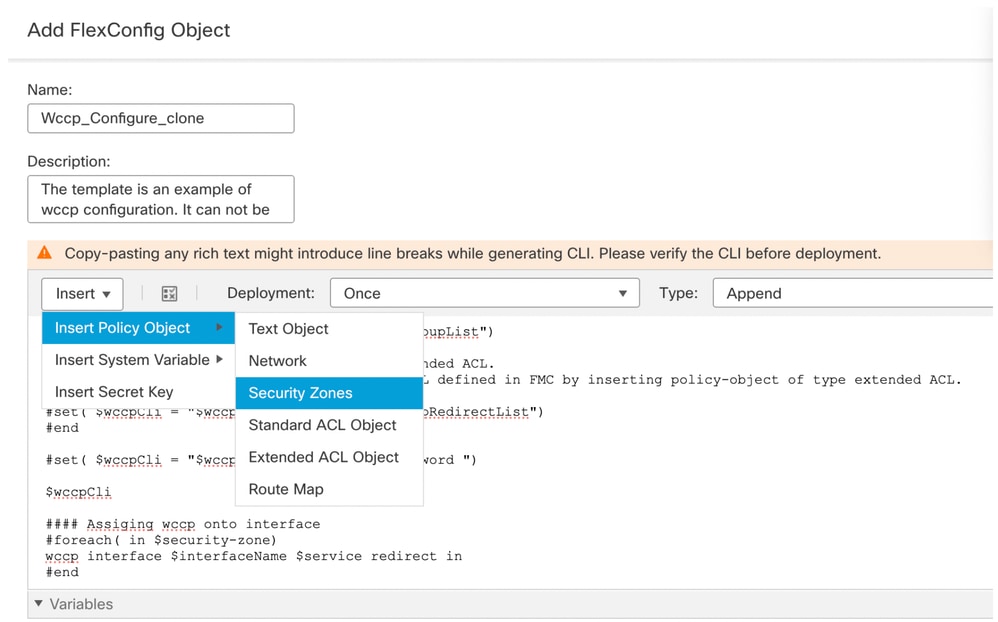

- Object > Object Management > Flex Config > FlexConfig Objectの順に移動します。

- キーワードwccpを検索します。

- Wccp_ConfigureテンプレートのCloneオプションをクリックします。

wccp_configureテンプレートのクローニング

wccp_configureテンプレートのクローニング

注:FlexConfigオブジェクトには、事前定義されたテンプレートWccp_Configureがあります。テンプレートをデバイスにアタッチできません。クローンを作成する必要があります。

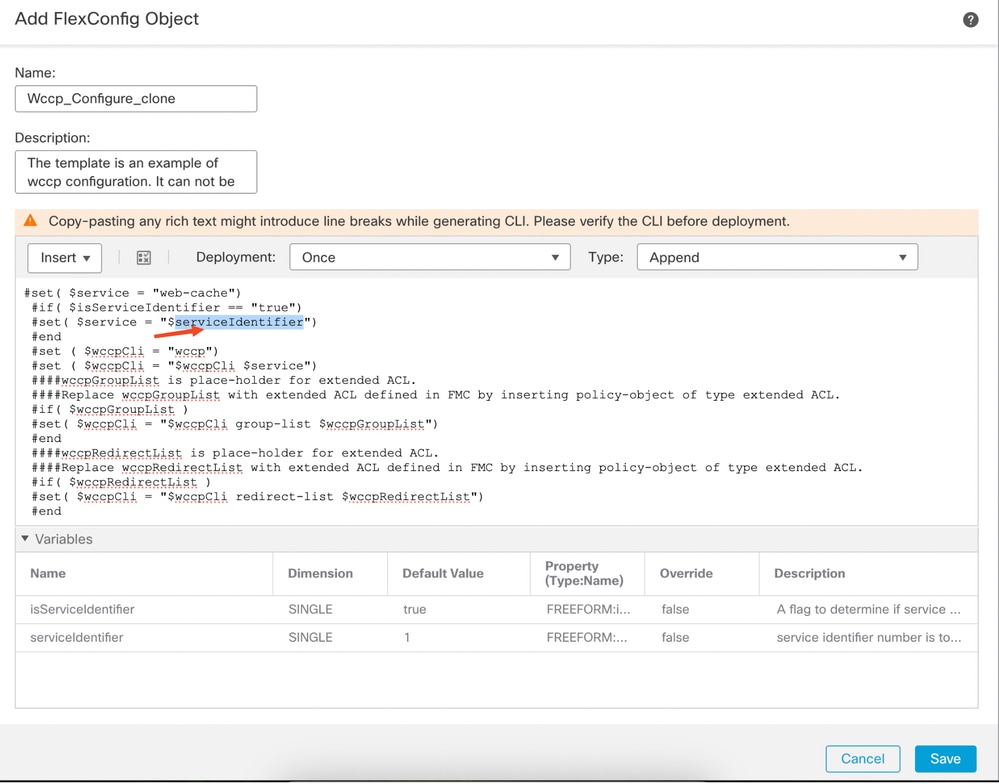

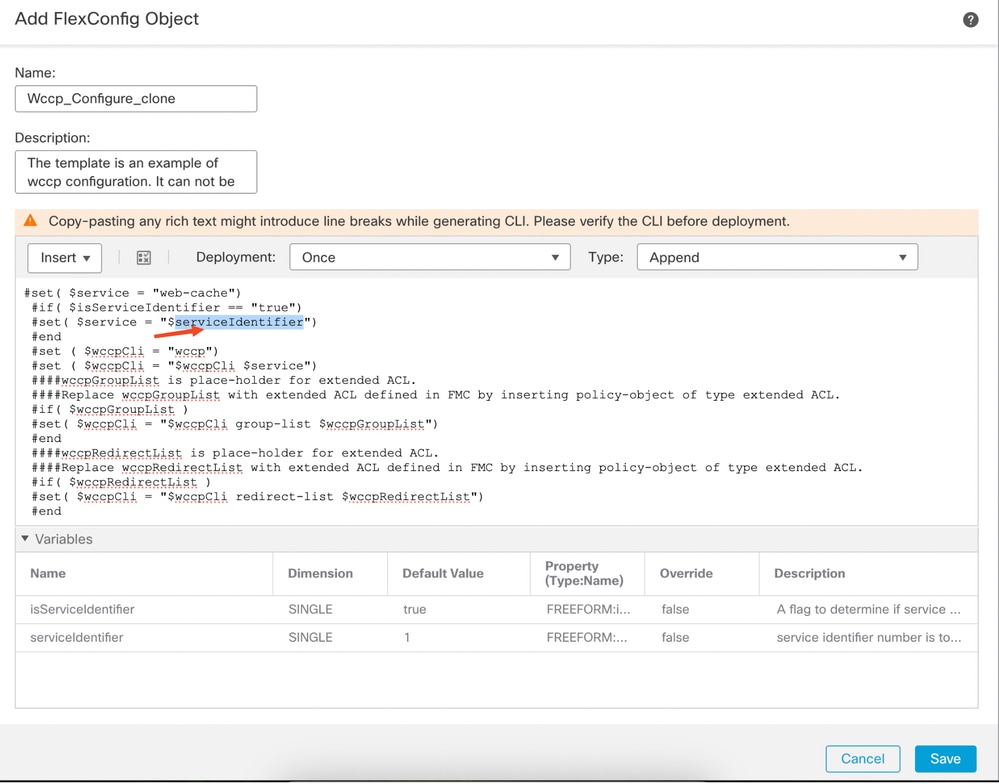

ステップ 5:

- 3行目から$serviceIdentifier変数を削除し、独自の変数を指定します。

サービスIDの削除

サービスIDの削除

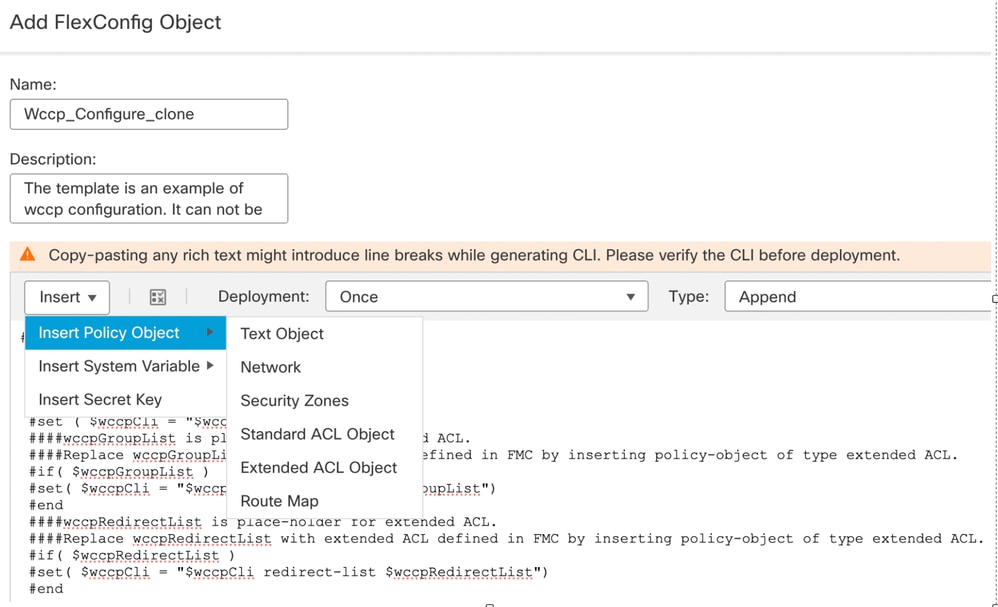

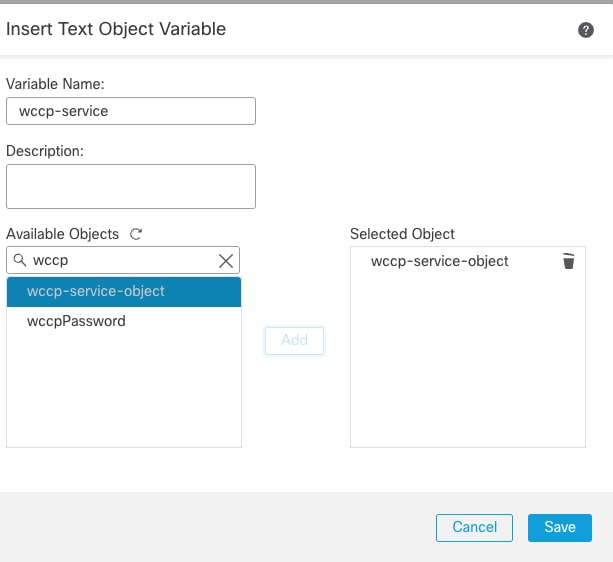

- ステップ2で作成した変数としてText Objectwccp-serviceを挿入します。

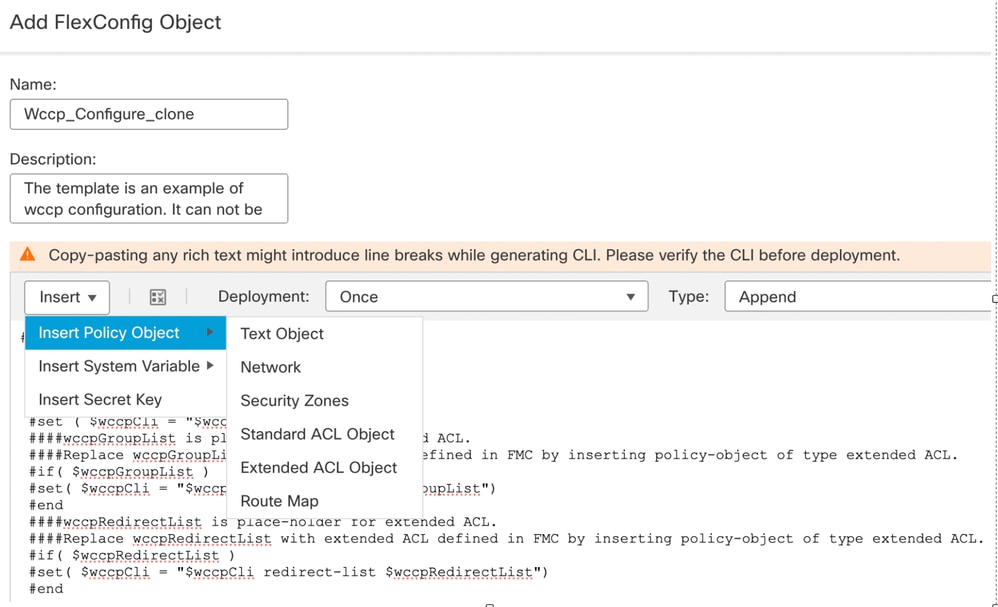

- ドロップダウンメニューから、Insert > Insert Policy Object > Text Objectの順に選択します。

wccp-serviceオブジェクトを変数として挿入します

wccp-serviceオブジェクトを変数として挿入します

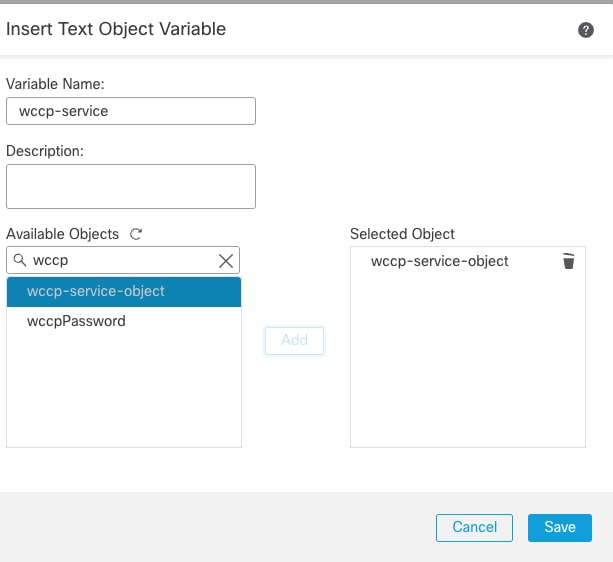

- Variable Namewccp-serviceを指定します。

- Available Objectでwccp-service-objectを検索します。

- オブジェクトを追加して保存します。

wccp-serviceオブジェクトの追加

wccp-serviceオブジェクトの追加

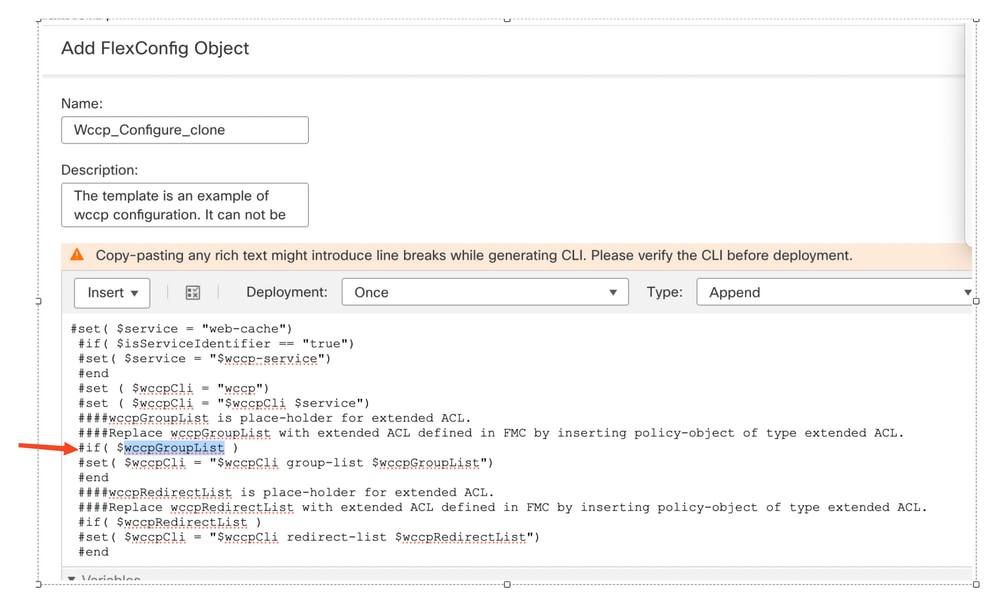

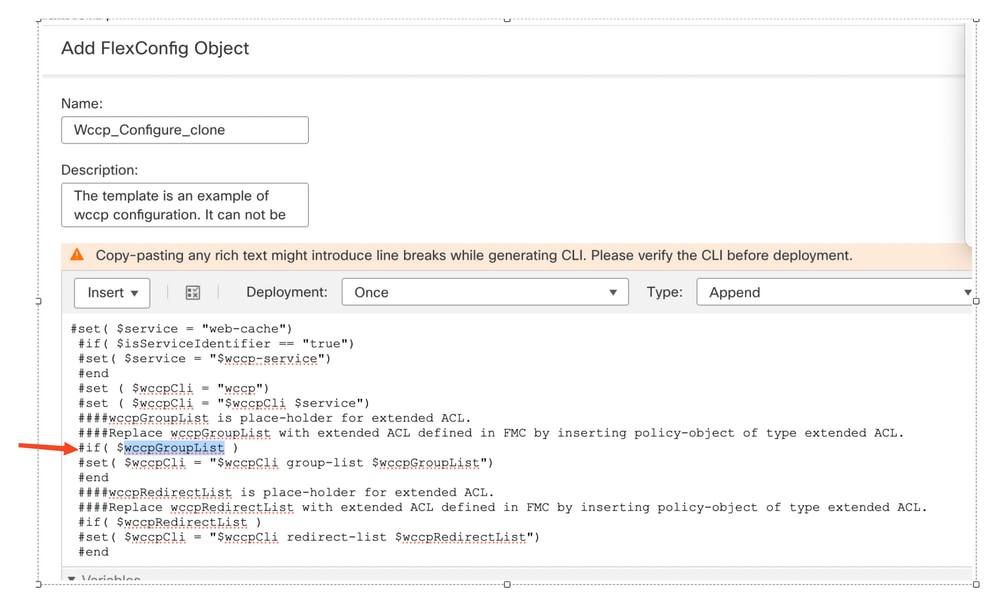

ステップ 6:

- wccpGroupList変数名をコピーして、独自の変数を指定します。

定義済みのwccpGroupList変数の削除

定義済みのwccpGroupList変数の削除

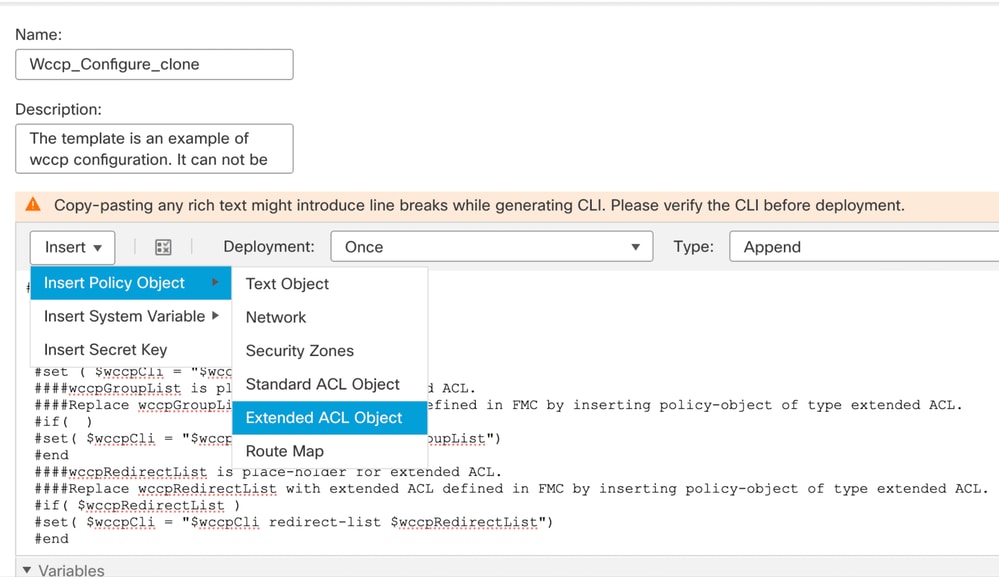

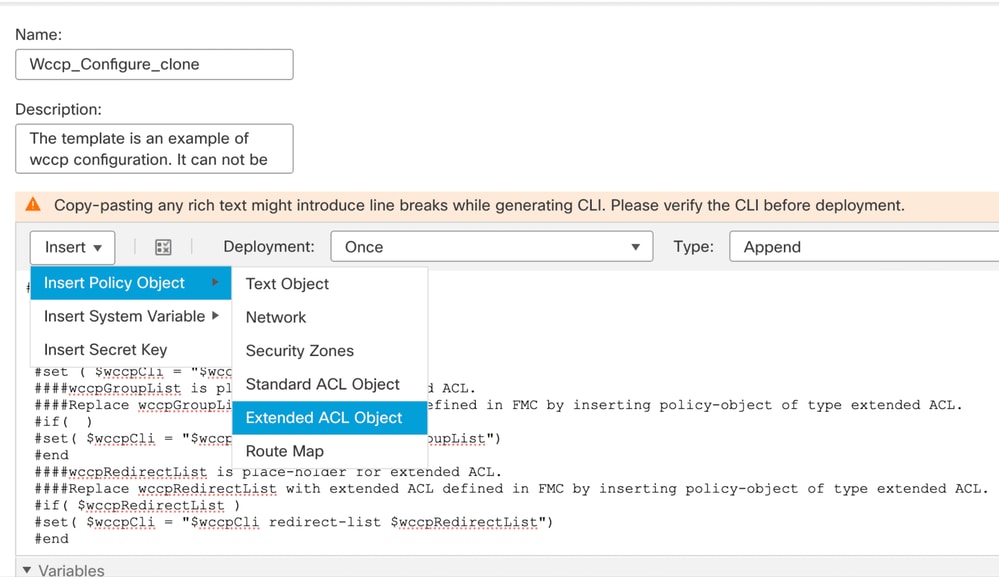

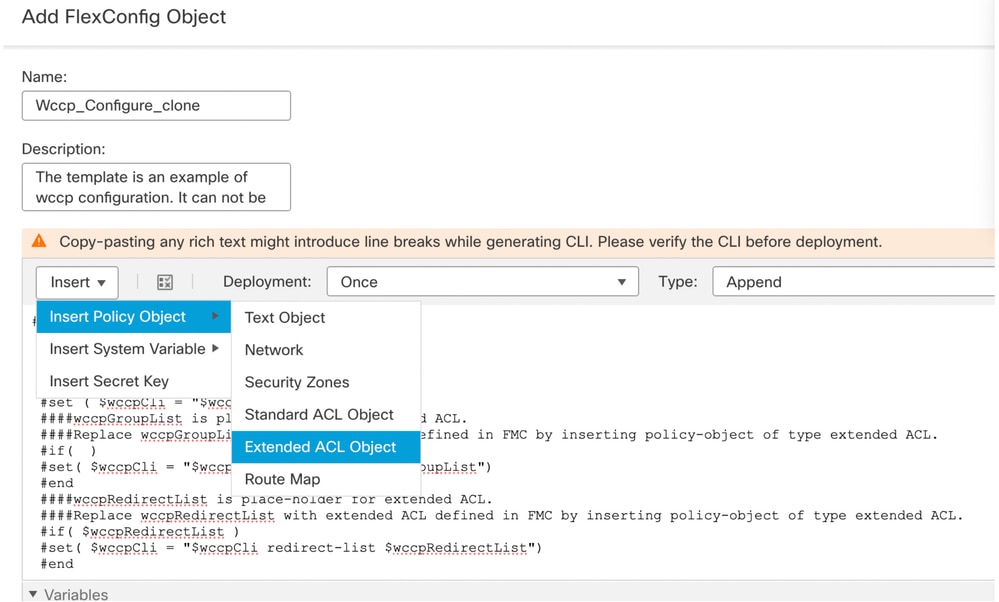

- ドロップダウンメニューからInsert > Insert Policy Object > Extended ACL Objectの順に選択します。

wccpGrouplist拡張ACLの追加

wccpGrouplist拡張ACLの追加

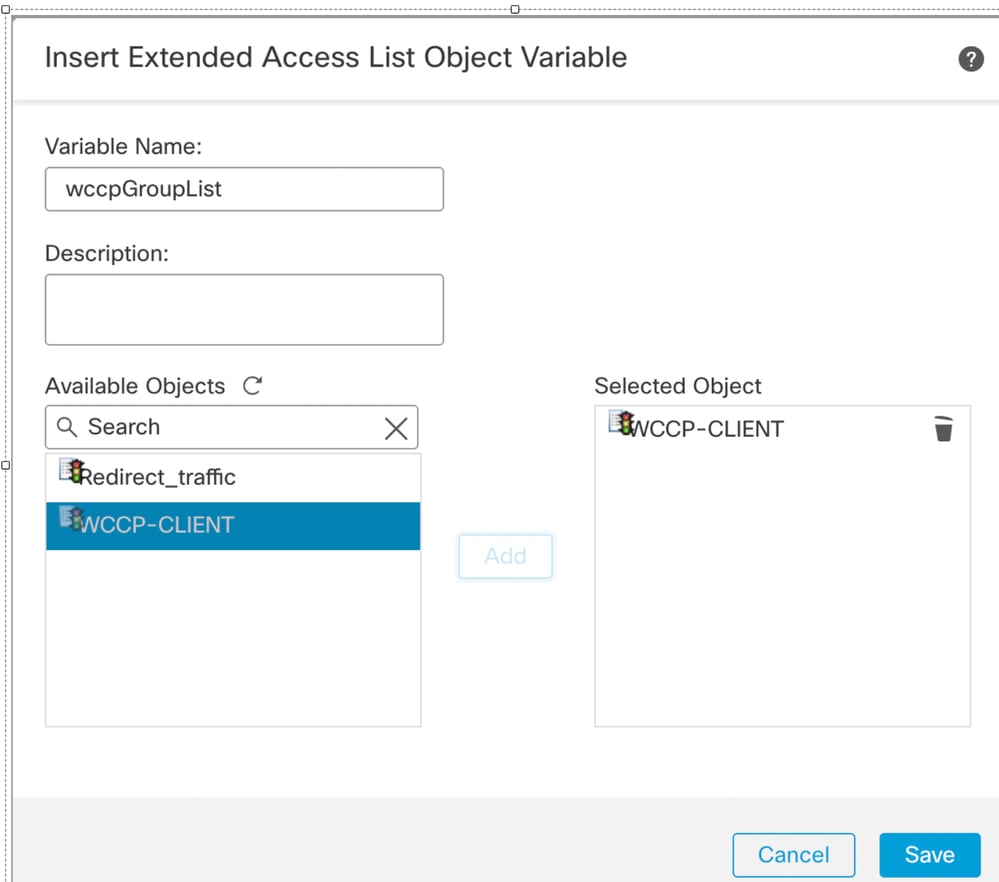

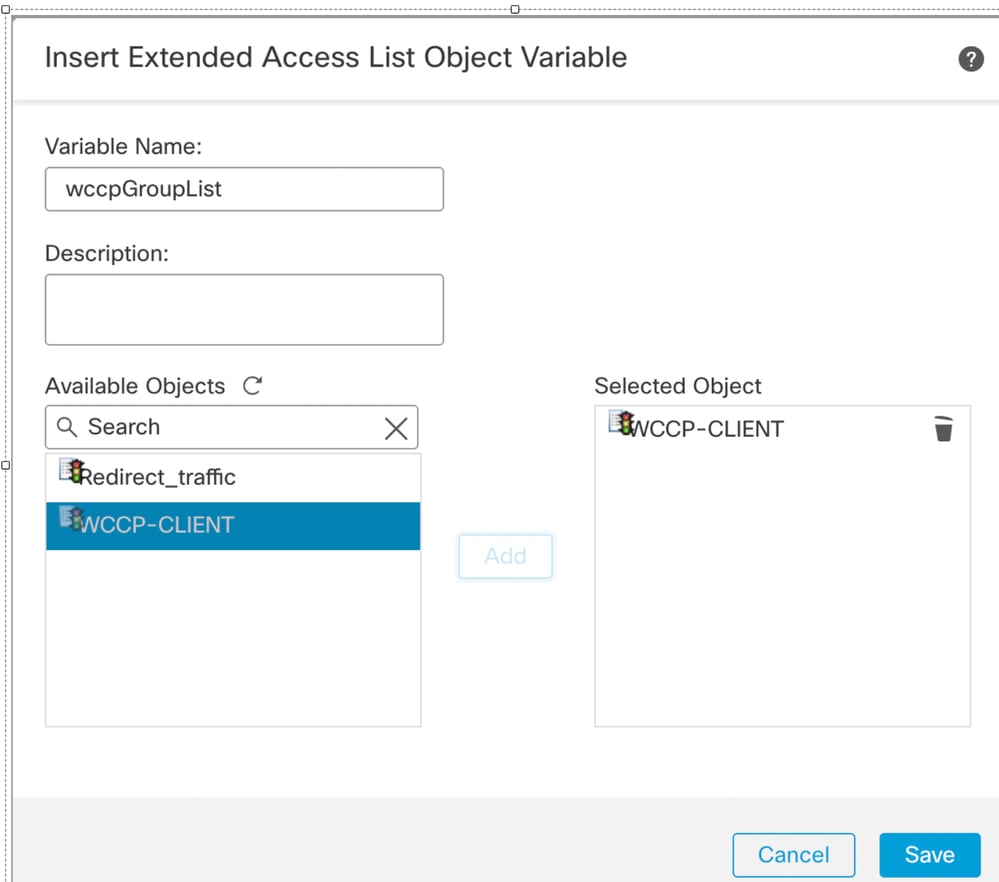

- 前の「変数名」セクションの手順でコピーしたwccpGroupListという名前を貼り付けます。

- ステップ1で作成したAvailable ObjectsでWCCP-CLIENTを検索します。

- 追加して、保存します。

WCCP-CLIENT拡張リストの追加

WCCP-CLIENT拡張リストの追加

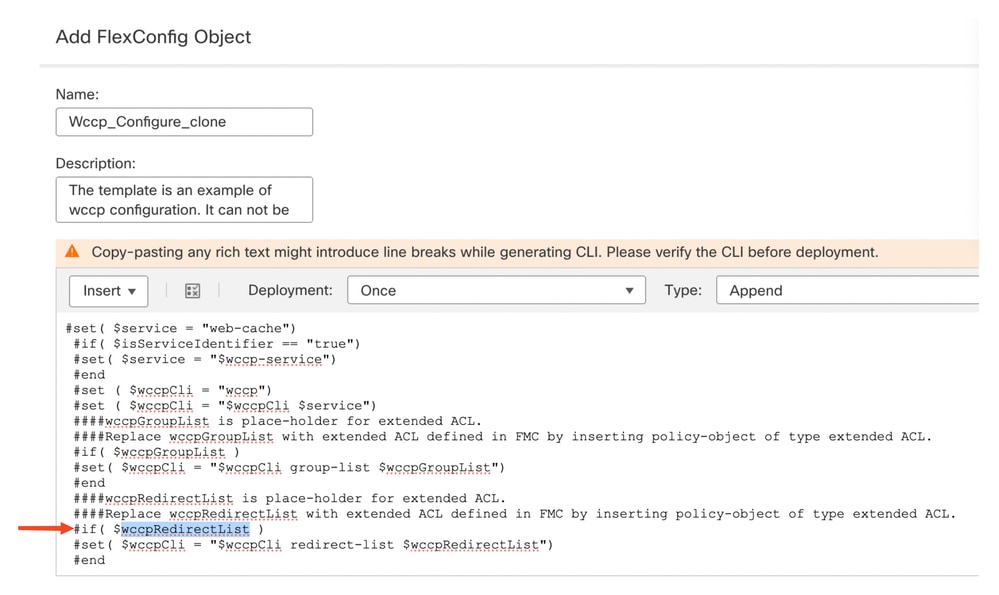

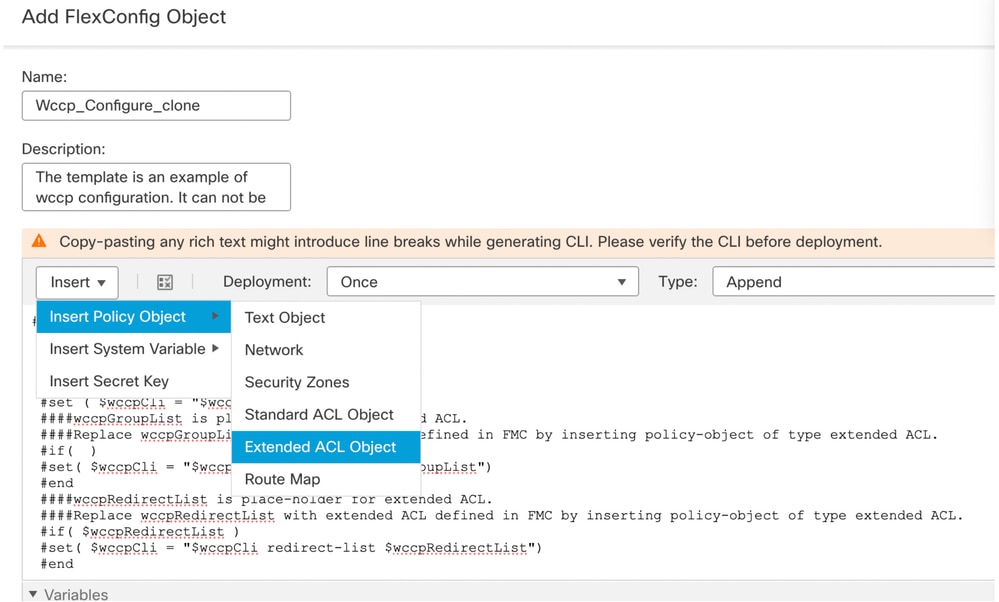

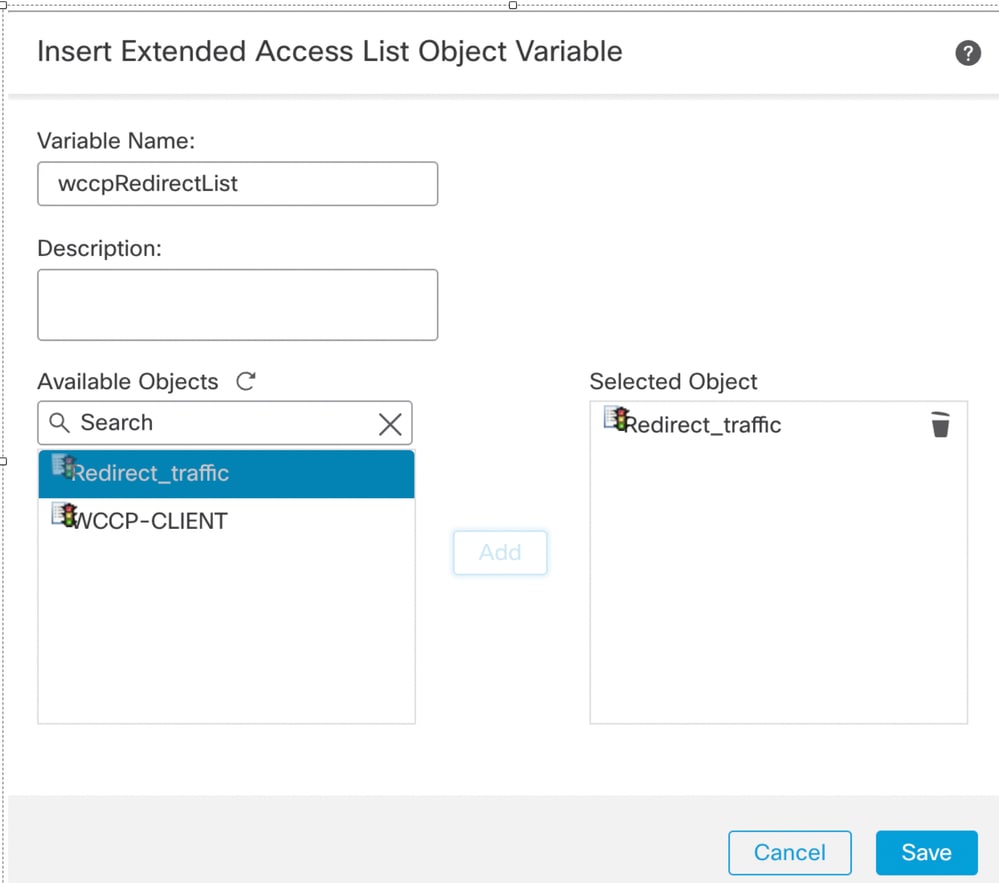

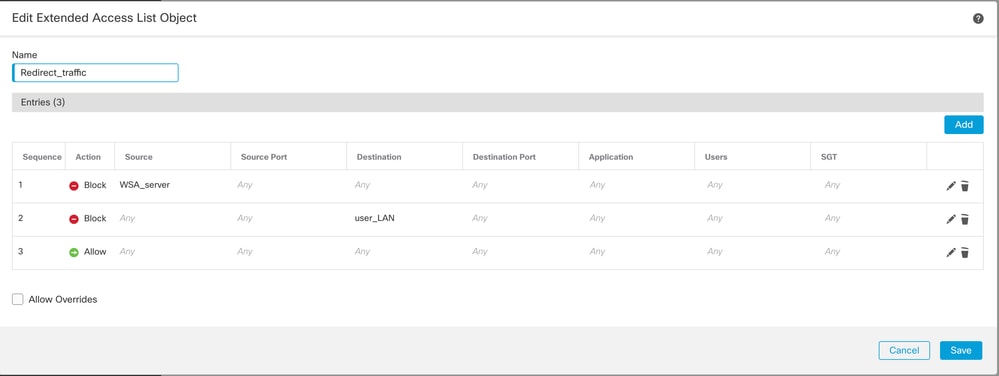

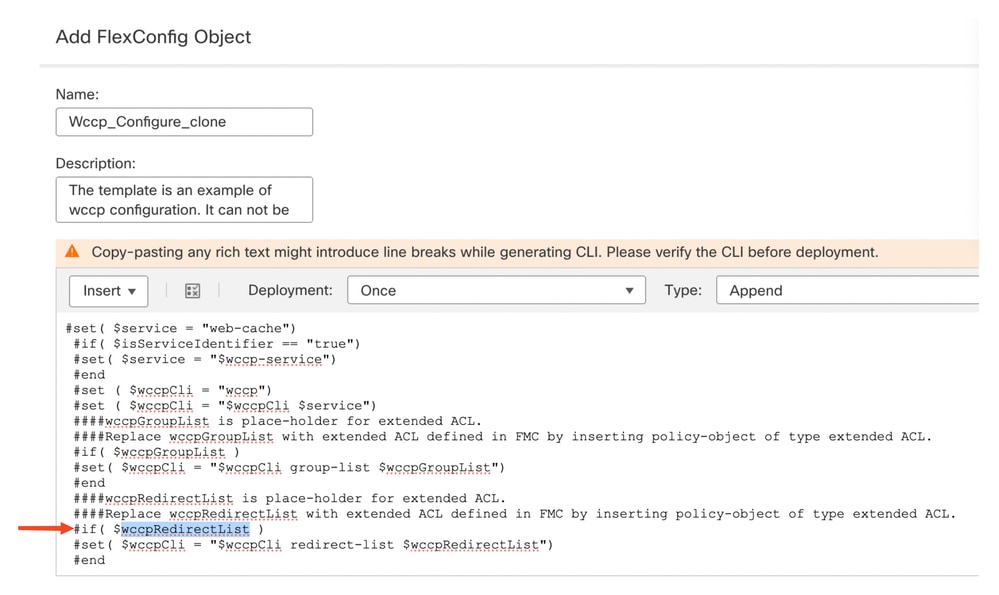

手順 7:

- wccpRedirectListを選択してコピーし、独自の変数を指定します。

wccpRedirectListの削除

wccpRedirectListの削除

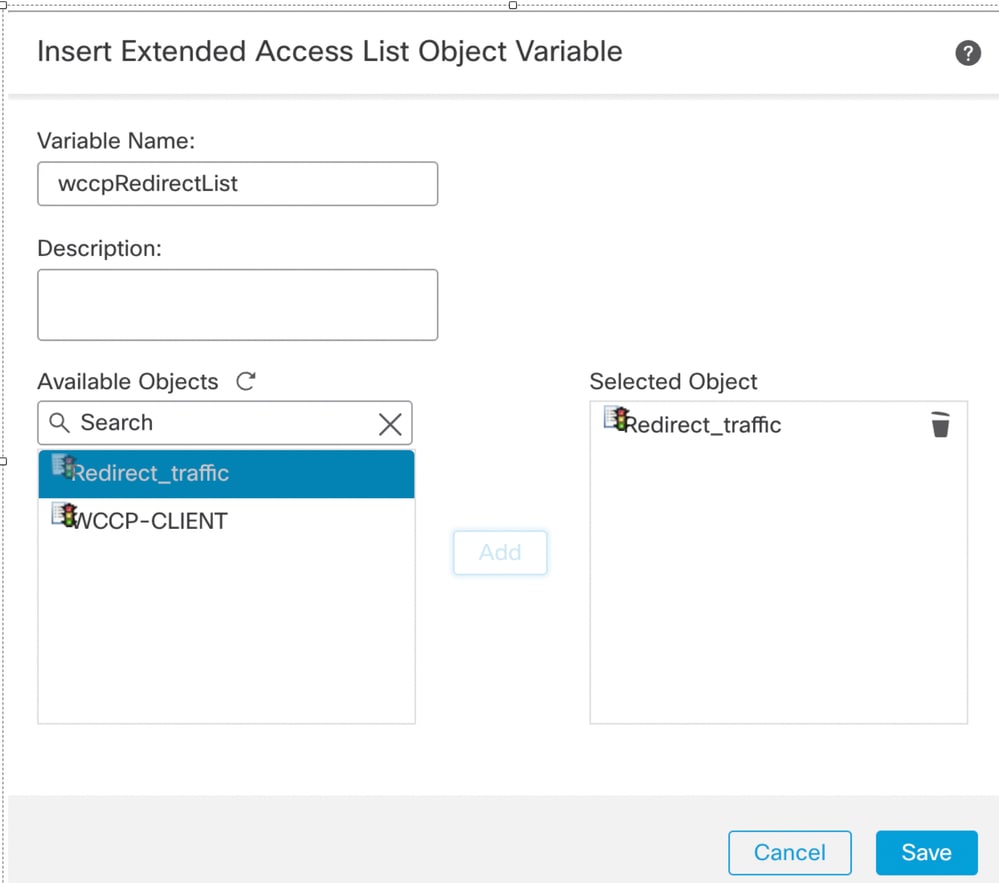

- ドロップダウンメニューから、Insert > Insert Policy Object > Extended ACL Object の順に選択します。

wccpRedirectListの拡張ACLオブジェクトの選択

wccpRedirectListの拡張ACLオブジェクトの選択

- wccpRedirectListを変数名に貼り付けます。

- Available ObjectでRedirect_trafficを検索します。

- Addを選択して、Saveを選択します。

Redirect_traffic ACLの追加

Redirect_traffic ACLの追加

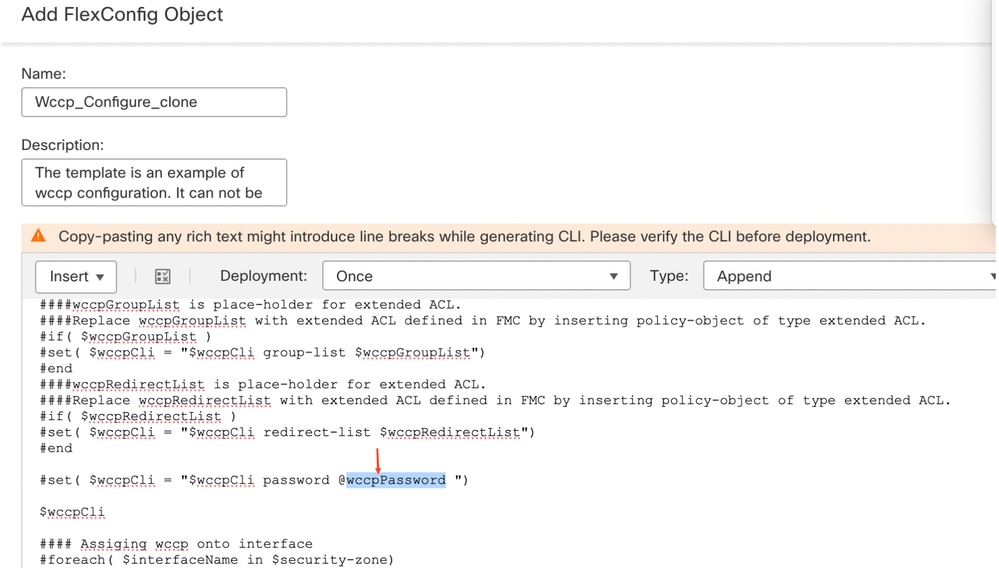

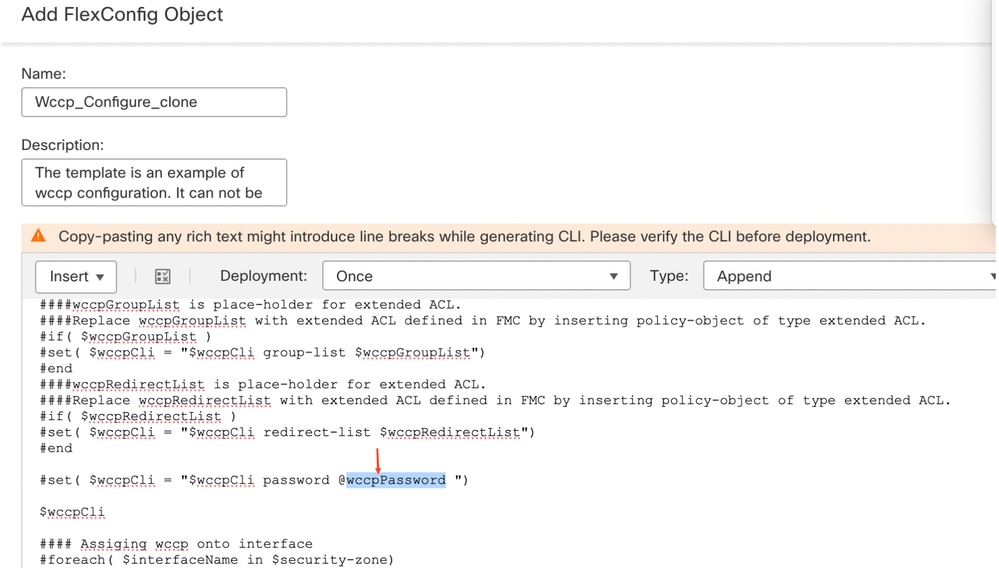

ステップ 8:

事前定義されたwccppasswordを削除

事前定義されたwccppasswordを削除

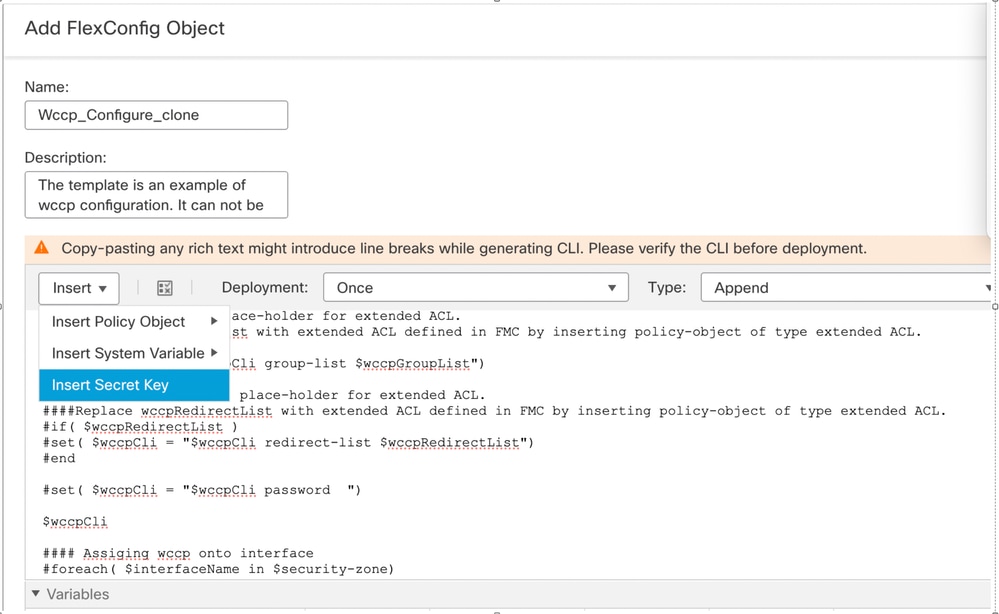

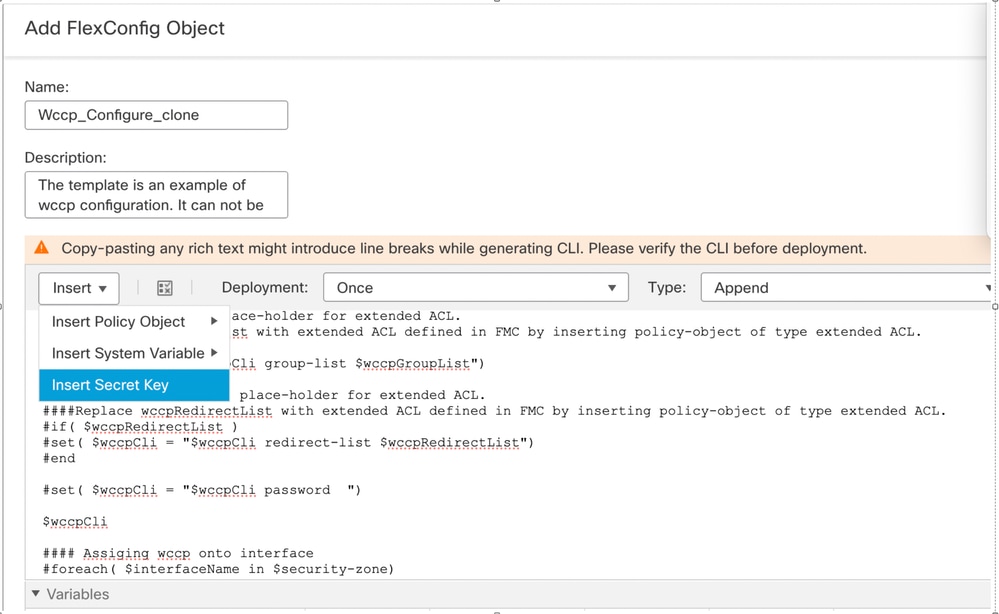

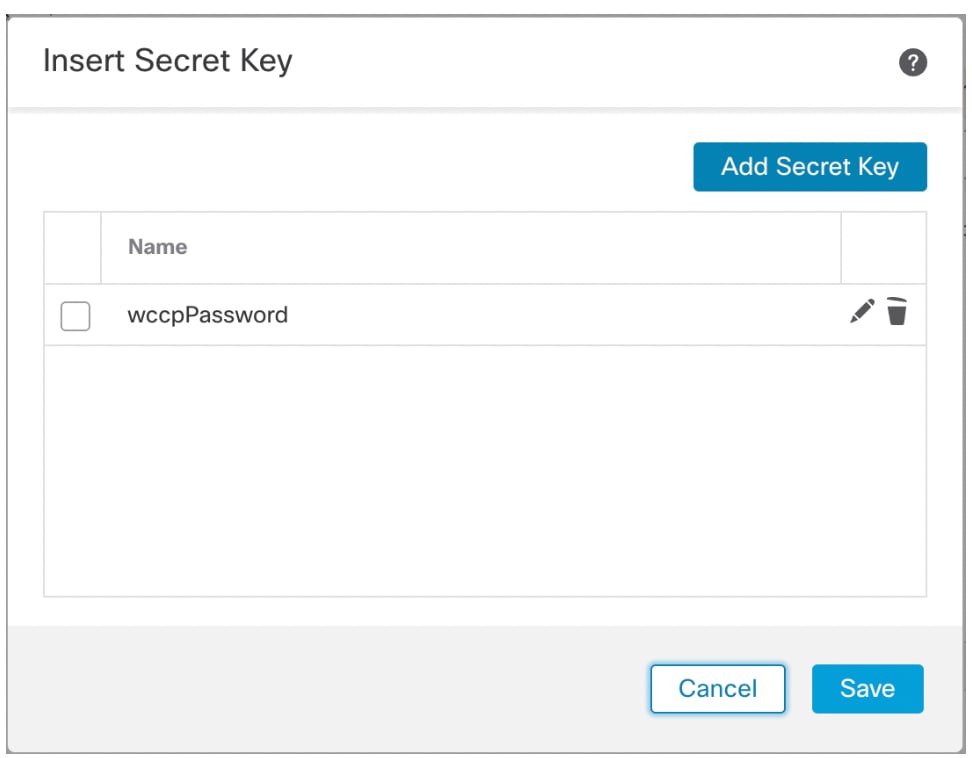

- ドロップダウンメニューからキーを選択します挿入>秘密キーを挿入します。

秘密キーの選択

秘密キーの選択

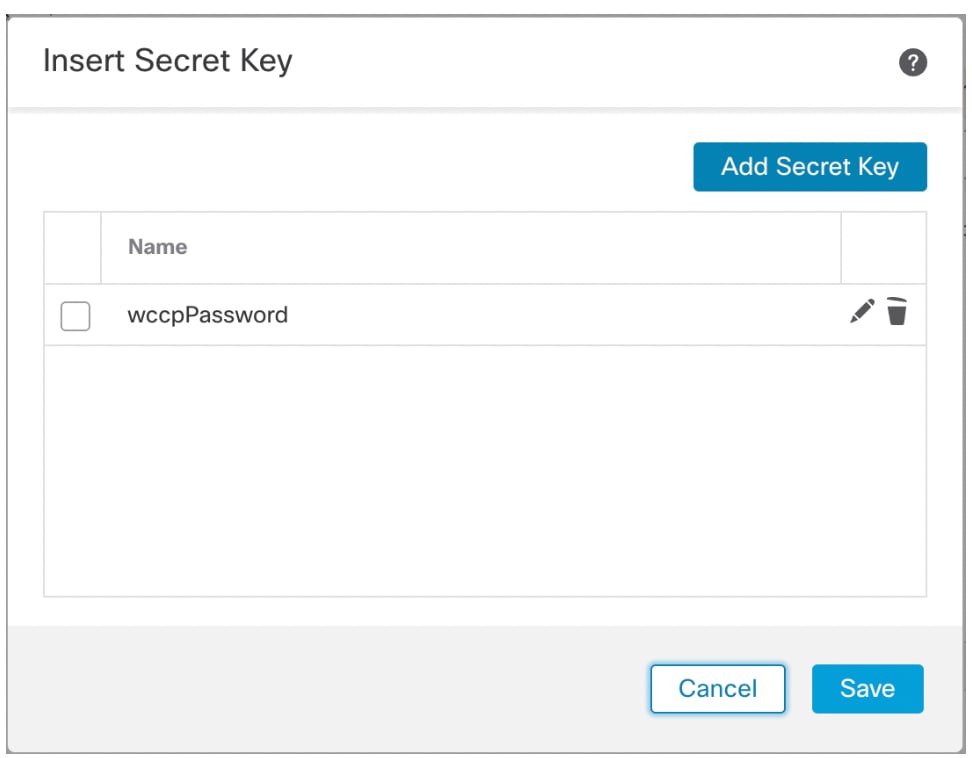

秘密キーの追加

秘密キーの追加

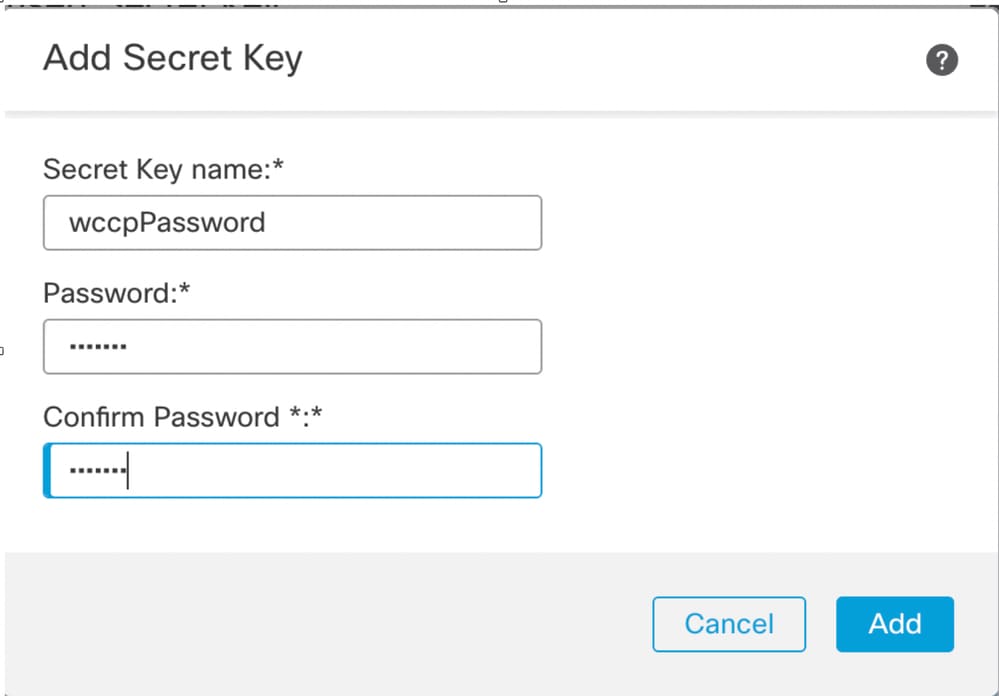

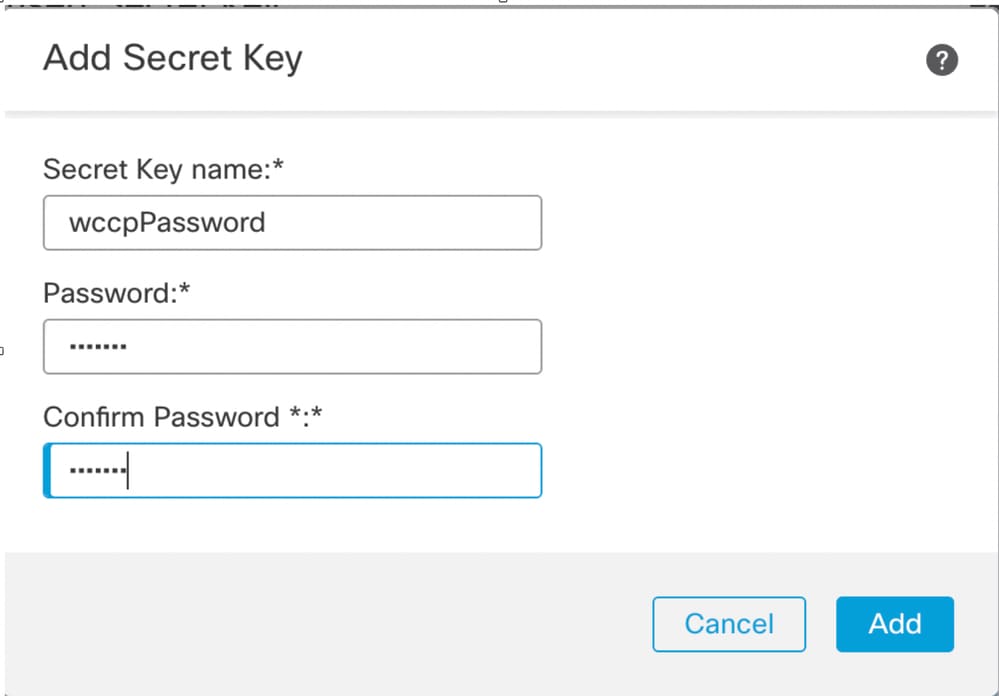

- Secret Key nameに名前を入力します。

- パスワードを入力します。

- Confirm Passwordに同じパスワードを入力し、Addをクリックします。

ユーザー定義の秘密キーの追加

ユーザー定義の秘密キーの追加

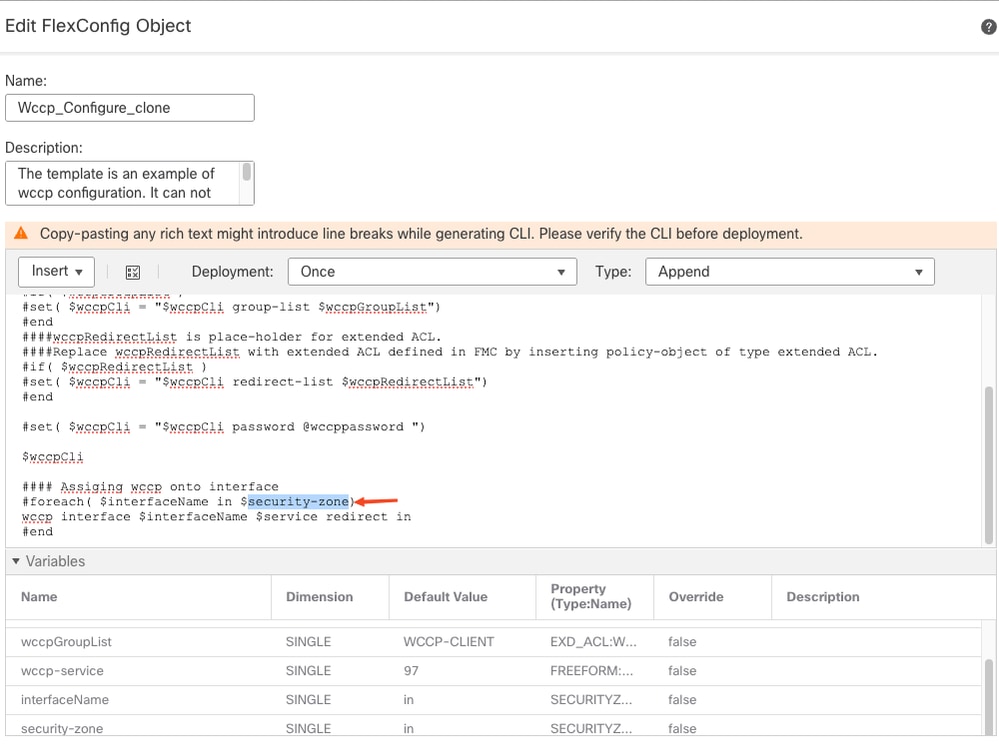

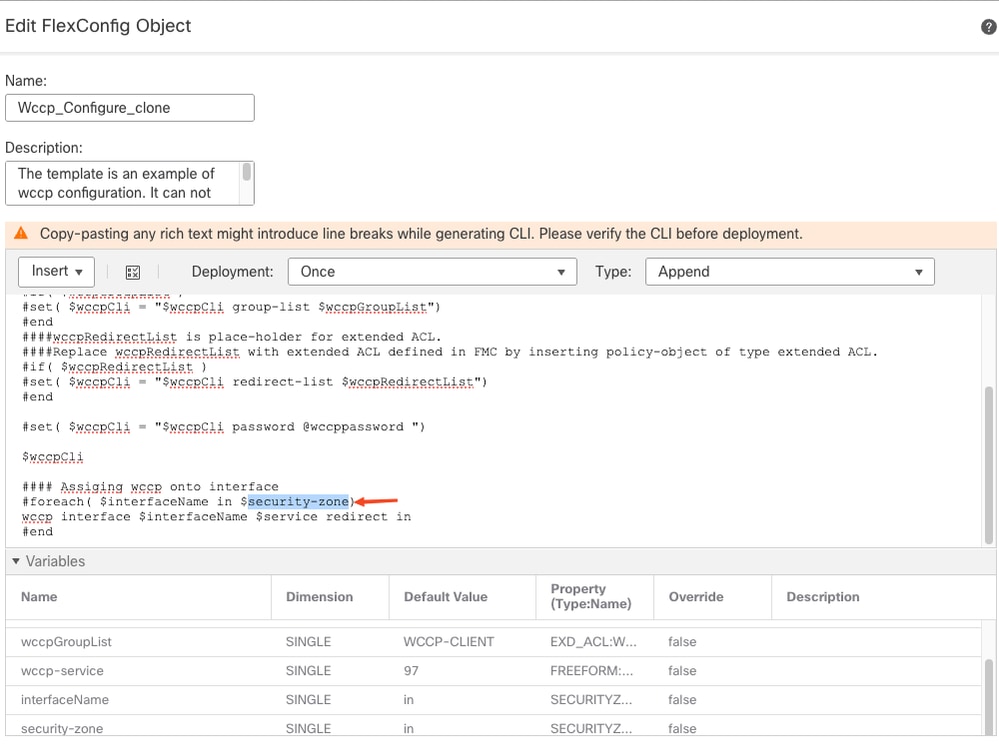

注:この例では、Insideインターフェイスはinのセキュリティゾーンに属しています。

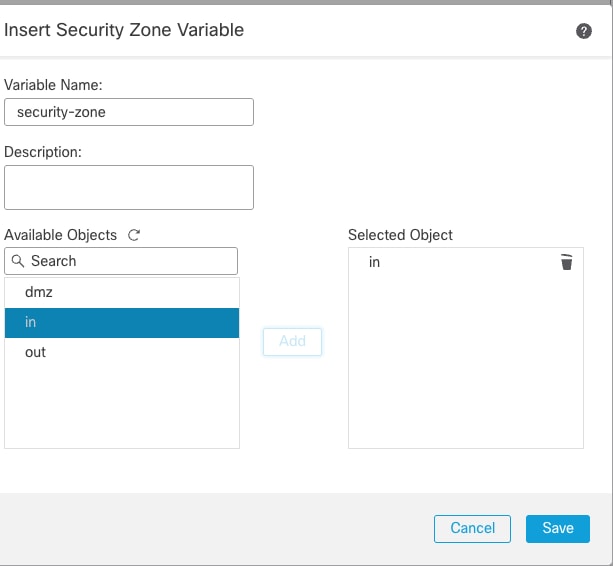

手順 9:

- 定義済みのsecurity-zone をコピーして、$security-zone を独自の変数で置き換えます。

名前security-zoneをコピーします。

名前security-zoneをコピーします。

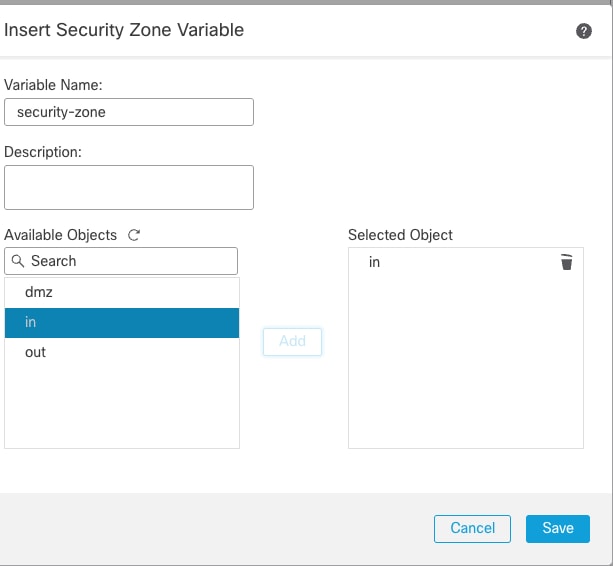

- ドロップダウンメニューからSecurity Zonesを選択し、Insert > Insert Policy Objectを選択します。

セキュリティゾーンの選択

セキュリティゾーンの選択

- 変数名をsecurity-zoneとして貼り付けます。

- Available Objectsから、Addするインターフェイスを選択します。

- [Save] をクリックします。

セキュリティゾーンの追加

セキュリティゾーンの追加

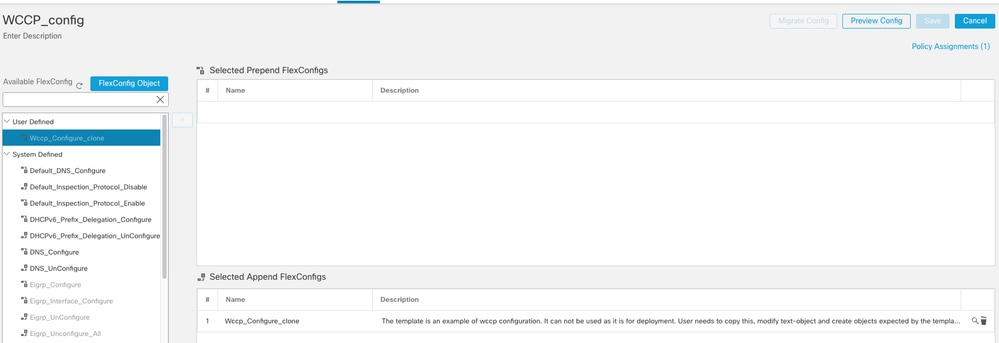

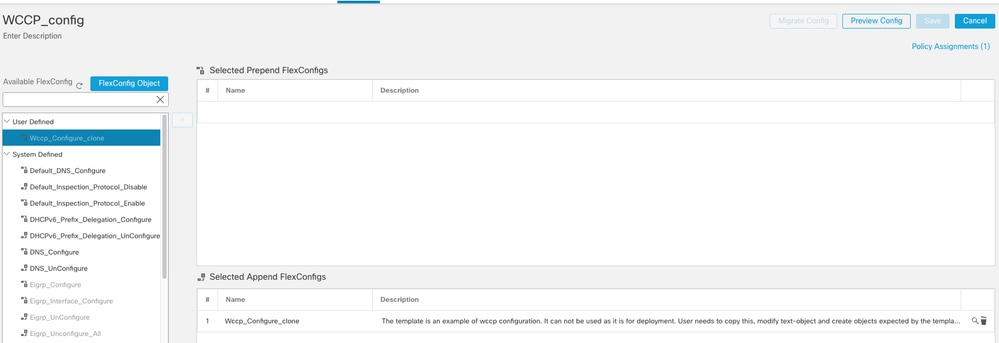

手順 10:

- Devices > FlexConfigに移動し、New PolicyまたはEdit an existing policyをクリックします。

- 設定されたWccp_configure_cloneオブジェクトを選択し、>をクリックして割り当てます。

- [Save] をクリックします。

注:新しいポリシーの場合は、ポリシーをFTDデバイスに割り当てたことを確認してください。既存のポリシーの場合は、ポリシーがすでに割り当てられている必要があります。

設定したFlexConfigをデバイスに割り当てます。

設定したFlexConfigをデバイスに割り当てます。

ステップ11:Deploy > Select the FTD Deviceの順に移動し、Deployをクリックします。

確認

ステップ1:実行コンフィギュレーションを確認します。

FTD CLIにログインし、コマンドshow running-config wccpを実行します。

設定例:

wccp 97 redirect-list Redirect_traffic group-list WCCP-CLIENT password *****

wccp interface inside 97 redirect in

設定のパスワードが正しいことを確認するには、コマンドを実行します。

1)。 system support diagnostic-cli

(2) enable

3)パスワードを入力せずにEnterキーを押します

4)。 more system:running-config | include wccp

ステップ2:WCCPステータスを確認します。

次のコマンドを実行します。 show wccp

Global WCCP information:

Router information:

Router Identifier: -not yet determined-

Protocol Version: 2.0

Service Identifier: 97

Number of Cache Engines: 1

Number of routers: 2

Total Packets Redirected: 0

Redirect access-list: Redirect_traffic

Total Connections Denied Redirect: 0

Total Packets Unassigned: 0

Group access-list: WCCP-CLIENT

Total Messages Denied to Group: 0

Total Authentication failures: 0

Total Bypassed Packets Received: 0

次のコマンドを実行します。 show wccp 97 service(登録ユーザ専用)

WCCP service information definition:

Type: Dynamic

Id: 97

Priority: 240

Protocol: 6

Options: 0x00000012

--------

Hash: DstIP

Alt Hash: -none-

Ports: Destination:: 80 443 0 0 0 0 0 0

注:ここで、97はサービスIDです。WCCPクライアントから学習したポート番号は、「ポート:」セクションで確認してください。

3)。 Run the command show wccp 97 view

トラブルシュート

ステップ1:プロキシサーバからWCCP要求を受信したインターフェイスと同じインターフェイスからのルートがFTDにあることを確認します。

この例では、トラフィックはdmzインターフェイスにリダイレクトされます。

>show route

S 10.xx.xx.xx 255.yyy.yyy.yyy [1/0] via 10.zz.zz.z, dmz

注:ここで、10.xx.xx.xxはプロキシサーバのIPで、255.yyy.yyy.yyyはネットマスクで、 10.zz.zz.zはネクストホップゲートウェイです。

ステップ2:insideおよびdmzインターフェイスのキャプチャを取得して、トラフィックがリダイレクトされることを確認します。

ポート443の内部インターフェイスでのキャプチャ

capture capinside interface inside trace detail match tcp any any eq 443

dmzインターフェイスでのキャプチャ:

capture capdmz interface dmz trace detail match gre any any

注:dmzインターフェイスでは、GREプロトコルでフィルタリングする必要があります。リダイレクトパケットは、GREパケットにカプセル化されてwccpクライアントに送信されます。

ステップ3:wccpのデバッグ

次のコマンドを実行します。

debug wccp event

debu wccp packet

Cisco bug IDCSCvn90518が、WCCP設定に関してFDMとFMCのネイティブモードをサポートするための機能拡張のために提起されました。

フィードバック

フィードバック