はじめに

このドキュメントでは、Cisco Secure Endpoint Identity Persistence(ID)機能を使用する方法について説明します。

アイデンティティ永続性とは何ですか。

ID永続性は、仮想環境またはコンピュータのイメージ再作成時に一貫したイベントログを維持できるようにする機能です。コネクタをMACアドレスまたはホスト名にバインドすると、新しい仮想セッションが開始されるたびに、またはコンピュータのイメージが再作成されるたびに、新しいコネクタレコードが作成されないようにできます。この機能は、非永続的なVMおよびラボ環境に特化して設計されています。推奨される方法は、企業全体のホスト名で、アイデンティティを同期するポリシーでこの機能を有効にします。

要件

次の項目に関する知識があることが推奨されます。

- Cisco Secure Endpointsポータルへのアクセス

- Cisco TACに連絡して、組織内でID永続化機能を有効にする必要があります。

- ID永続化はWindowsオペレーティングシステム(OS)でのみサポートされています

アイデンティティの永続性が必要になるのはいつですか。

ID永続性は、コネクタの最初の登録時にセキュアエンドポイントの識別に役立つセキュアエンドポイントの機能です。特定のコネクタのMACアドレスやホスト名などのIDパラメータに基づいて、既知のエントリとIDを照合します。この機能を実装すると、正しいライセンス数を維持できるだけでなく、最も重要な点として、非永続システムで履歴データを適切に追跡できるようになります。

仮想エンドポイントの導入

仮想環境でのID保持の最も一般的な用途は、非永続的な仮想デスクトップインフラストラクチャ(VDI)の導入です。VDIホストデスクトップ環境は、エンドユーザの要求またはニーズに応じて導入されます。これには、VMware、Citrix、AWS AMI Golden Image Deploymentなどのさまざまなベンダーが含まれます。

永続的VDI(ステートフルVDIとも呼ばれる)は、各ユーザのデスクトップが独自にカスタマイズ可能で、あるセッションから別のセッションに「持続」する設定です。このタイプの仮想導入では、ID永続性の機能は必要ありません。これは、これらのマシンが定期的に再イメージ化されないことを意図しているためです。

Secure Endpointのパフォーマンスと対話する可能性のあるすべてのソフトウェアと同様に、仮想デスクトップアプリケーションでは、機能を最大化し、影響を最小限に抑えるために、除外される可能性があるかどうかを評価する必要があります。

参考:https://docs.vmware.com/en/VMware-Horizon/2103/horizon-architecture-planning/GUID-AED54AE0-76A5-479B-8CD6-3331A85526D2.html

物理エンドポイントの導入

セキュアエンドポイントの物理マシンでのID永続性の導入に適用できるシナリオは2つあります。

- Secure Endpoint Connectorが事前にインストールされたゴールデンイメージを使用して物理エンドポイントを導入または再イメージ化する場合は、Goldenimageフラグを有効にする必要があります。IDパーシステンスは、再イメージ化されたマシンのインスタンスでの重複を回避するために使用できますが、必須ではありません。

- ゴールデンイメージを持つ物理エンドポイントを導入または再イメージ化し、後でセキュアエンドポイントコネクタをインストールする場合、ID持続性を使用して、再イメージ化されたマシンのインスタンスでの重複を回避できますが、これは必須ではありません。

ID持続性プロセスの概要

- コネクタは、policy.xmlファイル内のトークンを使用してダウンロードされ、クラウド側の問題のポリシーに関連付けられます。

- コネクタがインストールされ、トークンがlocal.xmlに保存されます。コネクタは、対象のトークンを使用してポータルにPOST要求を発行します。

- クラウド側では、次の順序で動作します。

a.コンピュータは、ID同期ポリシー設定のポリシーを確認します。これがない場合、登録は通常どおり行われます。

b.ポリシーの設定に応じて、Registrationは既存のデータベースでホスト名またはMACアドレスを確認します。

ビジネス全体:設定に応じて、すべてのポリシーでホスト名またはMACの一致がチェックされます。一致したオブジェクトGUIDが記録され、エンドクライアントマシンに返されます。次に、クライアントマシンはUUIDを引き継ぎ、以前に一致したホストのグループ/ポリシー設定を引き継ぎます。これは、インストールされたポリシー/グループ設定を上書きします。

ポリシー間:トークン はクラウド側のポリシーに一致し、そのポリシー内でのみ同じホスト名またはMACアドレスを持つ既存のオブジェクトを検索します。存在する場合はUUIDを想定します。そのポリシーに関連付けられた既存のオブジェクトがない場合は、新しいオブジェクトが作成されます。注:他のグループ/ポリシーに関連付けられた同じホスト名に対して重複が存在する可能性があります。

c.トークンの欠落(以前の登録、導入方法の誤りなど)が原因でグループ/ポリシーに一致が見つからない場合、コネクタは[ビジネス]タブのデフォルトコネクタグループ/ポリシーセットに該当します。グループ/ポリシーの設定に基づいて、一致するすべてのポリシー(ビジネス全体)を確認するか、問題のあるポリシーのみ(ポリシー全体)を確認するか、まったく確認しない(なし)かを試みます。 これを考慮して、トークンの問題が発生した場合にマシンが正しく同期するように、デフォルトグループを目的のID同期設定を含むグループに設定することを一般的に推奨します。

組織内の重複の特定

外部で使用可能なGitHubスクリプト

重複したUUIDを検索します:https://github.com/CiscoSecurity/amp-04-find-duplicate-guids

重複が作成される理由

重複が表示される原因となる一般的な例がいくつかあります。

1. VDIプールで次の手順を実行した場合:

- 永続性のないVM/VDIでの初期導入は、ID永続性を無効にして行います(たとえば、ゴールデンイメージを使用します)。

- ポリシーはクラウド内で更新され、ID永続性が有効になり、日中はエンドポイントで更新されます。

- マシンは更新/再イメージ化されます(同じゴールデンイメージを使用)。その後、元のポリシーはアイデンティティパーシステンスなしでエンドポイントに戻されます。

- ポリシーはローカルにはID持続性を持たないため、登録サーバは以前のレコードをチェックしません。

- このフローの結果、重複が発生します。

2. ユーザは、1つのグループのポリシーでID永続性が有効になっている元のゴールデンイメージを導入し、セキュアエンドポイントポータルから別のグループにエンドポイントを移動します。その後、「移動先」グループに元のレコードが含まれますが、VMが再イメージ化または再展開されると、元のグループに新しいコピーが作成されます。

注:これは重複を引き起こす可能性のあるシナリオの完全なリストではなく、最も一般的なシナリオの一部です。

誤ったID持続性の導入に関する一般的な問題と症状

Identity Persistence(ID)の実装が正しくない場合、次の問題や症状が発生する可能性があります。

– ポリシーでIDの永続性が既に有効になっているコマンドラインスイッチを使用してエンドポイントを手動で展開した後、エンドポイントをアンインストールし、別のグループ/ポリシーのパッケージを使用して再インストールを試みると、エンドポイントは自動的に元のポリシーに切り替わります。

- SFCログからの出力で、ポリシーの切り替えが1 ~ 10秒で自動的に行われることが示される

(167656, +0 ms) Dec 14 11:37:17 [1308]: Util::VerifyOsVersion: ret 0

(167656, +0 ms) Dec 14 11:37:17 [1308]: ERROR: ETWEnableConfiguration::IsETWEnabled: ETW not initialized due to incompatibile OS

(167656, +0 ms) Dec 14 11:37:17 [1308]: UiPublisher::PublishPolicyInfo: Name -UTMB-WinServer-Protect Serial 819 << ---------------------- Freshly Installed

(167656, +0 ms) Dec 14 11:37:17 [1308]: UiPublisher::PublishLastPolicyUpdateTime: Publish Last Policy Update time 1670439264

(167656, +0 ms) Dec 14 11:37:17 [1308]: UiPublisher::PublishAgentVersion: Agent Version 7.5.7.21234

(167656, +0 ms) Dec 14 11:37:17 [1308]: HeartBeat::PolicyNotifyCallback: EXIT

(167656, +0 ms) Dec 14 11:37:17 [1308]: AmpkitRegistrationHandler::PolicyCallback: EXIT (0)

.

.

.

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpkitRegistrationHandler::UpdateConfiguration: Enter

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpkitRegistrationHandler::UpdateConfiguration: Aborting - not registered

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpkitRegistrationHandler::ConnectionStateChanged: Starting Proxy Discovery

(173125, +0 ms) Dec 14 11:37:22 [4704]: UIPipe::SendPolicyReloaded sending policy reloaded to UI. ui.data.policy.policyName -UTMB-WinServer-Audit << --------- Auto Switch to Old Policy

(173125, +0 ms) Dec 14 11:37:22 [4704]: PipeSend: sending message to user interface: 28, id: 0

(173125, +0 ms) Dec 14 11:37:22 [4704]: UIPipe::SendStatus: notifying UI: No Product

(173125, +0 ms) Dec 14 11:37:22 [4704]: UIPipe::SendStatus: notifying UI: No Product

(173125, +0 ms) Dec 14 11:37:22 [4704]: UIPipe::SendStatus: notifying UI: No Product

(173125, +0 ms) Dec 14 11:37:22 [4704]: UIPipe::SendStatus : engine1 (0, 0), engine2 (0, 0)

(173125, +0 ms) Dec 14 11:37:22 [4704]: PipeSend: sending message to user interface: 1, id: 0

(173125, +0 ms) Dec 14 11:37:22 [4704]: UiStatusHandler::ConnectionStateChangedState: 0

(173125, +0 ms) Dec 14 11:37:22 [4704]: UiPublisher::PublishConnectionStatus: State 0

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpApiServer.cpp:AmpApiServer::PublishScanAvailable:223: Cloud connection status 0, Tetra Available 0

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpkitProxyHelper::LoadProxyFromConfig: Enter

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpkitProxyHelper::LoadProxyFromConfig proxy server is NULL

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpkitProxyHelper::LoadProxyFromConfig: Direct connection detected

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpkitProxyHelper::LoadProxyFromConfig: Exit(1)

(173125, +0 ms) Dec 14 11:37:22 [4704]: UiAgentGuidUpdater::ConnectionStateChanged

(173125, +0 ms) Dec 14 11:37:22 [4704]: UiAgentGuidUpdater::RefreshAgentGuidUi: Agent GUID: e1a756e2-65ab-4cd6-a886-ff826d74f05d

(173125, +0 ms) Dec 14 11:37:22 [4704]: UiPublisher::PublishAgentGuid: Agent GUID did not change (e1a756e2-65ab-4cd6-a886-ff826d74f05d)

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpkitSubscriptionThread::NotificationWorker: Waiting on queue

別のグループに属するコネクタをインストールしようとすると、もう1つの副作用が発生します。コネクタが正しいグループに割り当てられているものの、元のポリシーが「誤った」ことがわかります

これは、Identity Persistence(ID SYNC)の動作の仕組みによるものです。

ID SYNCを使用しない場合、コネクタが完全にアンインストールされるか、再登録コマンドラインスイッチを使用してアンインストールされます。アンインストールの場合は新しい作成日とコネクタGUID、再登録コマンドの場合は新しいコネクタGUIDのみが表示されます。ただし、使用できないID SYNCでは、ID SYNCは古いGUIDとDATEで上書きされます。ホストを「同期」する方法です。

この問題が確認された場合は、ポリシーの変更を通じて修正を実装する必要があります。影響を受けるエンドポイントを元のグループ/ポリシーに戻し、ポリシーが同期していることを確認する必要があります。次に、エンドポイントを目的のグループ/ポリシーに戻します

導入のベストプラクティス

snapvolファイルの構成

VDIインフラストラクチャにアプリケーションボリュームを使用する場合は、snapvol.cfg設定に次の設定変更を行うことをお勧めします

これらの除外をsnapvol.cfgファイルに実装する必要があります。

Paths:

- C:\Program Files\Cisco\AMP

- C:\ProgramData\Cisco

- C:\Windows\System32\drivers

- C:\Windows\System32\drivers\ImmunetNetworkMonitor.sys

- C:\Windows\System32\drivers\immunetprotect.sys

- C:\Windows\System32\drivers\immunetselfprotect.sys

- C:\Windows\System32\drivers\ImmunetUtilDriver.sys

- C:\Windows\System32\drivers\trufos.sys

レジストリキー:

- HKEY_LOCAL_MACHINE\SOFTWARE\Immunet保護

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\Immunet保護

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\CiscoAMP

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CiscoAMPCEFWDriver

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CiscoAMPELAMDriver

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CiscoAMPHeurDriver

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CiscoOrbital

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CiscoSAM

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CiscoSCMS

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\ImmunetProtectDriver

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\ImmunetSelfProtectDriver

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Trufos

x64システムでは、次を追加します。

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Immunet保護

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\Immunet保護

参照:

ポータルポリシーの計画

セキュアエンドポイントポータルでID永続化を実装する際に従う必要があるベストプラクティスの一部を次に示します。

1. 分離を容易にするために、ID永続化エンドポイントに対して個別のポリシー/グループを使用することを強くお勧めします。

2. エンドポイントの分離を使用して、セキュリティ侵害の際にコンピュータをグループに移動アクションを実装する場合。宛先グループでは、ID永続性も有効にする必要があり、VDIコンピュータでのみ使用する必要があります。

3. 組織の設定でデフォルトグループ/ポリシーのID持続性を有効にすることは、すべてのポリシーでID持続性が有効になっており、設定範囲が「組織間」でない場合は推奨されません。

コンフィギュレーション

IDの持続性を使用してセキュアエンドポイントコネクタを導入するには、次の手順に従います。

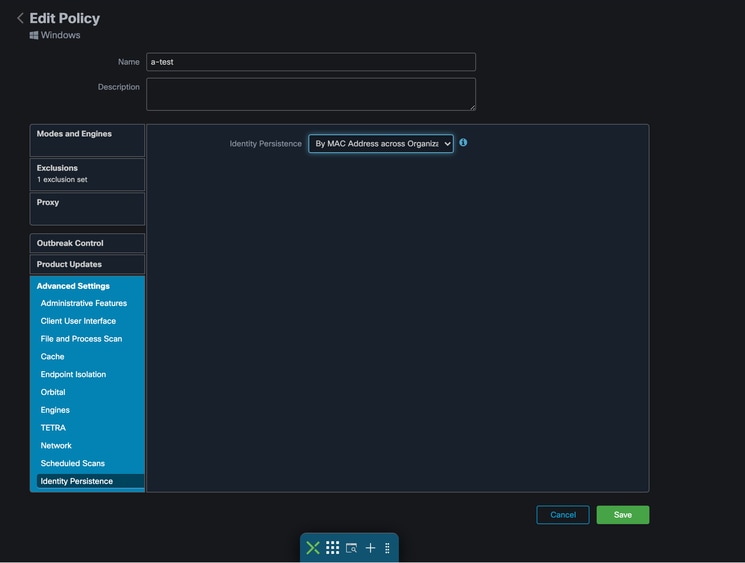

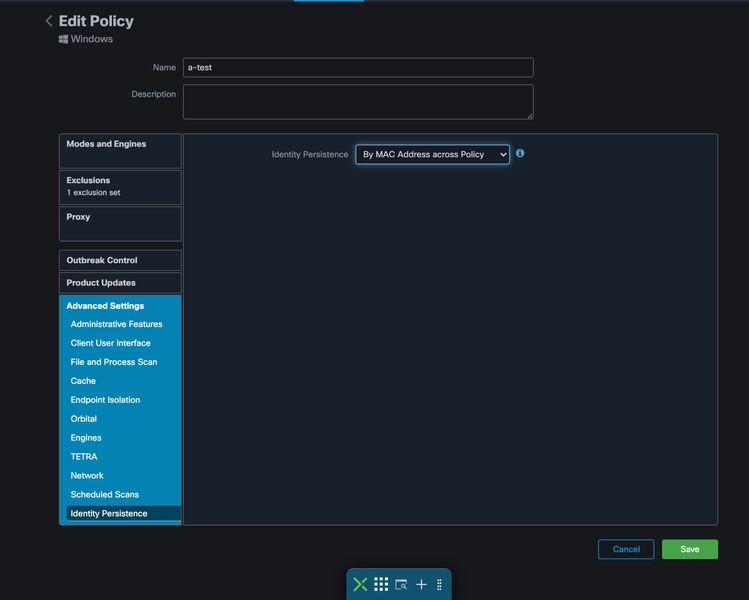

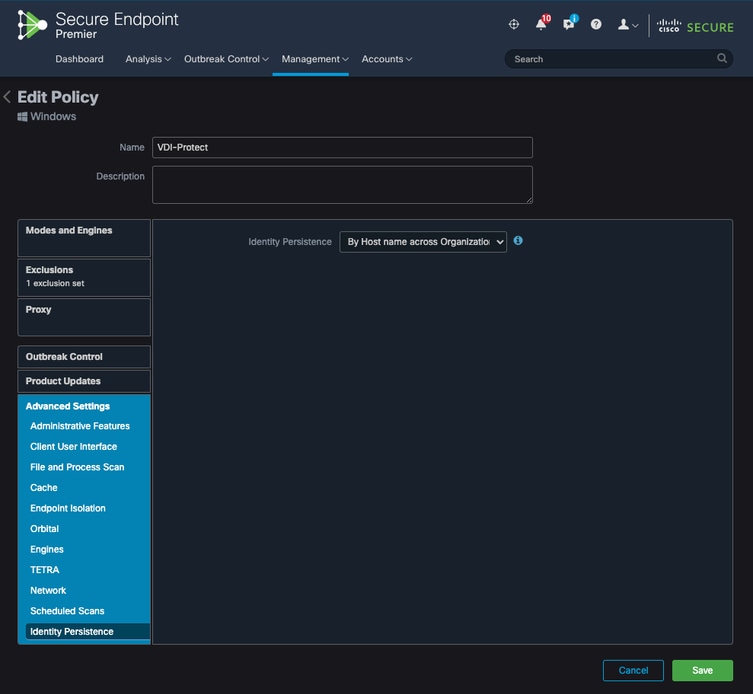

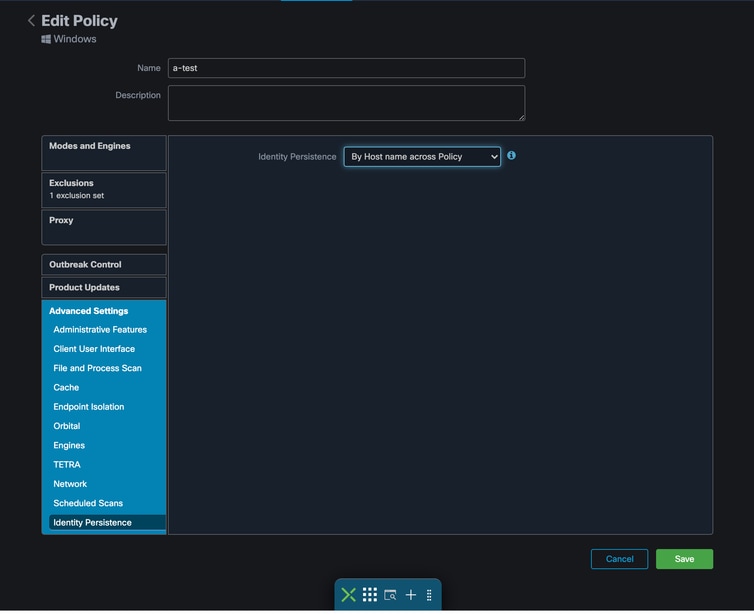

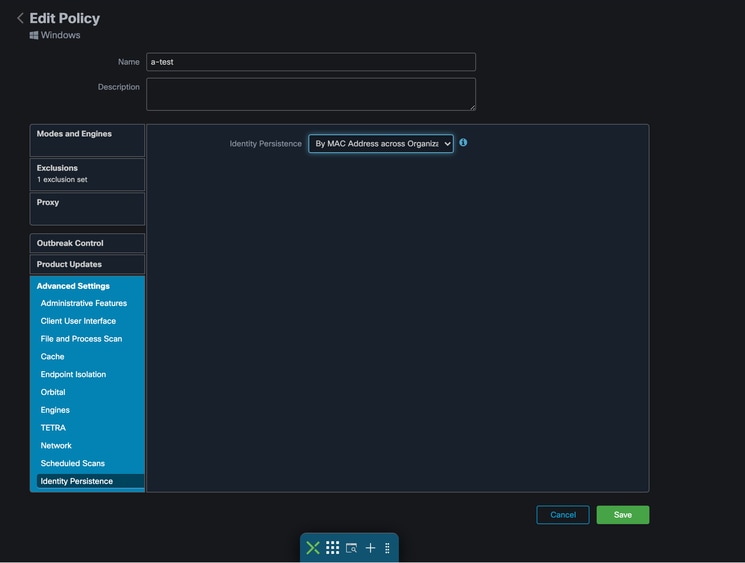

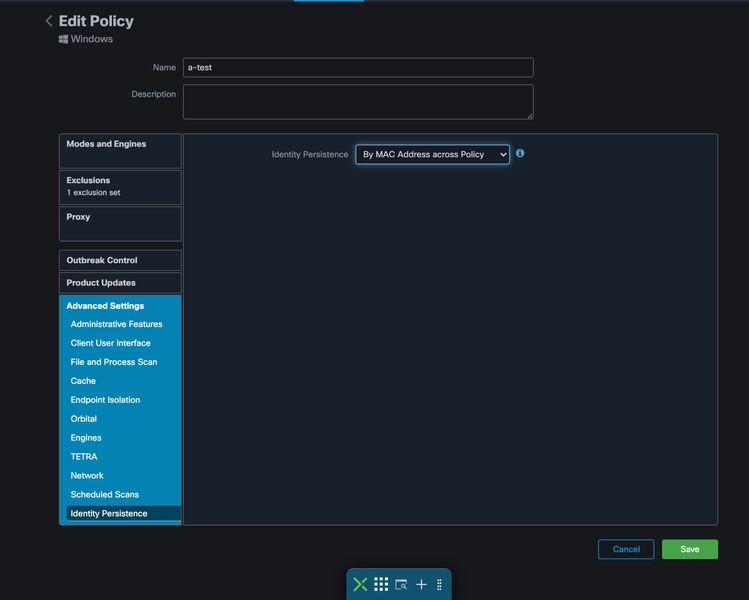

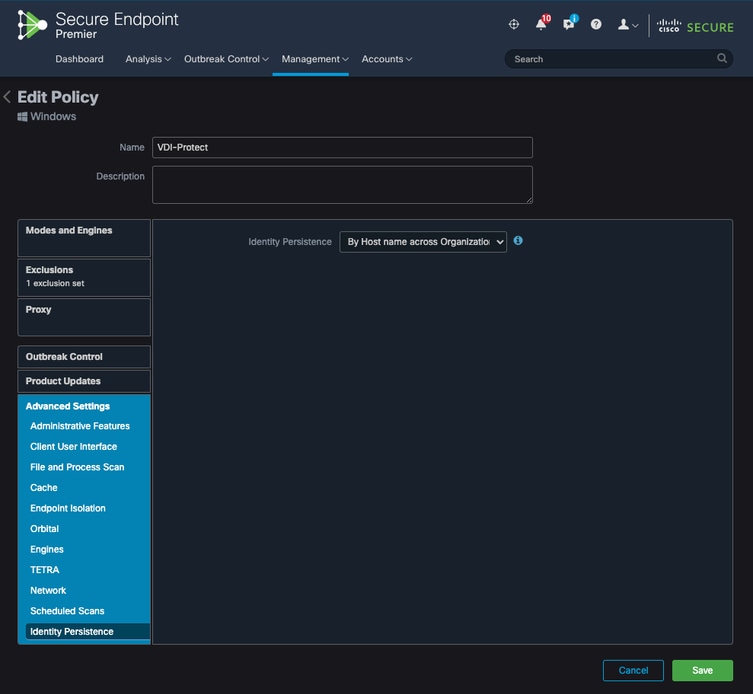

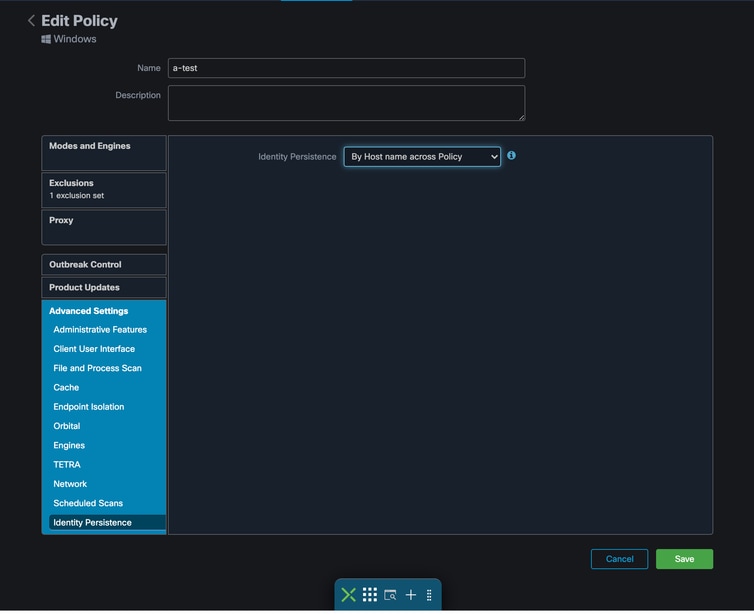

ステップ 1:希望するID永続性の設定をポリシーに適用します。

- Secure Endpoint Portalで、Management > Policiesの順に移動します。

- アイデンティティパーシステンスを有効にするポリシーを選択し、Editをクリックします。

- Advanced Settingsタブに移動し、下部にあるIdentity Persistenceタブをクリックします。

- 「ID持続性」ドロップダウンを選択し、環境に最も適したオプションを選択します。次の図を参照してください。

テスト – 123

テスト – 123

5つのオプションから選択できます。

注:ID永続性の使用を選択する場合は、ビジネスまたはポリシーの間ではホスト名別を使用することを推奨します。マシンには1つのホスト名がありますが、複数のMACアドレスを設定でき、多数のVMがMACアドレスを複製します。

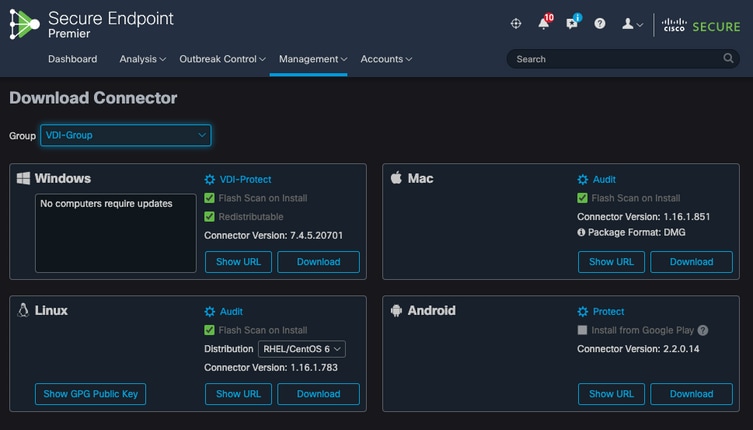

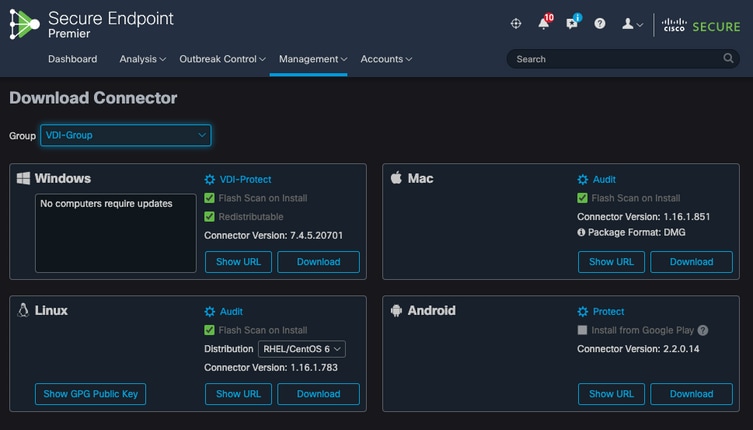

ステップ 2:セキュアエンドポイントコネクタをダウンロードします。

- Management > Download Connectorの順に移動します。

- ステップ1で編集したポリシーのグループを選択します。

- 図に示すように、Windows ConnectorのDownloadをクリックします。

ステップ 3:コネクタをエンドポイントに導入します。

- ダウンロードしたコネクタを使用して、Secure Endpoint(IDの持続性が有効になっています)をエンドポイントに手動でインストールできるようになりました。

- それ以外の場合は、ゴールデンイメージを使用してコネクタを展開することもできます(図を参照)

注:再配布可能なインストーラを選択する必要があります。これは、32ビットと64ビットの両方のインストーラを含む約57 MB(サイズは新しいバージョンによって異なる場合があります)のファイルです。コネクタを複数のコンピュータにインストールするには、このファイルをネットワーク共有に配置するか、またはすべてのコンピュータに適宜適用します。インストーラには、インストール用の設定ファイルとして使用されるpolicy.xmlファイルが含まれています。

ゴールデンイメージの作成

セキュアエンドポイントバージョン8.4.4+:

Secure Endpoint 8.4.4のバージョンの新しいプロセス。この方法は簡単かつ迅速であるため、少なくともゴールデンイメージプロセスを開始するためにこのバージョンに更新することをお勧めします。これらのスイッチは、Windowsオペレーティングシステムイメージを展開可能なゴールデンイメージとして作成する際に使用することを目的としています(Secure Endpoint Windowsコネクタバージョン8.4.4以降)。

仮想マシン(VMware、Citrix、AWS、Azure)

VDIクローニングプロセスに使用するゴールデンイメージを作成する際は、ベンダードキュメント(VMware、Citrix、AWS、Azureなど)のベストプラクティスガイドラインに従ってください。

たとえば、VMware Golden Image Process:https://docs.vmware.com/en/VMware-Horizon/2106/virtual-desktops/GUID-D9C46AEF-1C41-4711-BF9E-84362EBE6ABF.htmlなどです。

VMwareを特定したため、AWS構成プロセスはVM構成の終了前にクローン(子VM)を複数回再起動します。これにより、クローン(子VM)に最終的なホスト名が割り当てられず、クローン(子VM)がゴールデンイメージのホスト名を使用してセキュアエンドポイントクラウドに登録されるため、セキュアエンドポイントの登録プロセスに問題が発生します。これにより、クローン作成プロセスが中断され、問題が発生します。

これは、セキュアエンドポイントコネクタプロセスの問題ではなく、クローニングプロセスおよびセキュアエンドポイント登録との互換性の問題です。この問題を回避するために、クローン作成プロセスに実装する必要のある変更をいくつか特定しました。この変更は、これらの問題の解決に役立ちます。

イメージをフリーズしてクローンを作成する前に、ゴールデンイメージVMに実装する必要のある変更は次のとおりです

1. セキュアエンドポイントのインストール時には、常にゴールデンイメージのGoldenimageフラグを使用します。

2. 「ゴールデンイメージ設定スクリプト」および「ゴールデンイメージ起動スクリプト」セクションを実装し、クローニングされた(子VM)に最終ホスト名が実装されている場合にのみエンドポイントサービスをオンにするのに役立つスクリプトを見つけます。 詳細については、「VMware Horizon Duplication Issues」のセクションを参照してください。

旧:8.4.4より前のバージョンのゴールデンイメージオーバーライドフラグ

インストーラを使用する場合、ゴールデンイメージに使用するフラグは/goldenimage 1です。

ゴールデンイメージフラグは、コネクタがベースイメージで開始および登録されるのを防ぎます。そのため、イメージの次の開始時に、コネクタは、割り当てられたポリシーによって構成された機能状態にあります。

他のフラグの詳細については、この記事を参照してください。

インストーラを使用する場合、ゴールデンイメージに使用する新しいフラグは/goldenimage [1|0]です

0 – デフォルト値 – この値ではゴールデンイメージオプションはトリガーされず、オプションなしでインストーラが実行されたかのように動作します。インストール時に初期コネクタの登録と起動をスキップしないでください。

C:\> CiscoInstaller_goldenimage.exe /R /S /goldenimage 0 [other options…]

1 – ゴールデンイメージとしてインストールします。これはフラグとともに使用される典型的なオプションで、期待される唯一の使用法です。インストール時にコネクタの初期登録と起動をスキップします。

C:\> CiscoInstaller_goldenimage.exe /R /S /goldenimage 1 [other flags here…]

ゴールデンイメージの作成手順

コネクタは、ゴールデンイメージの準備のために最後に取り付けることをお勧めします。

また、上記の項(セキュアエンドポイントバージョン8.4.4以降)の推奨事項も参照してください。バージョン8.4.4以降の使用を強く推奨します

- 要件に合わせてWindowsイメージを準備します。コネクタ以外のWindowsイメージに必要なソフトウェアと構成をすべてインストールします。

- Cisco Secure Endpointコネクタをインストールします。

- sfc.exe -enablegoldenimage <password>:コネクタサービスを停止し、クエリ接続に関連付けられているレジストリキーとローカルxmlノードを削除し、local.xmlにホスト名を追加してゴールデンイメージ認識を実現します。<password>はConnector Protection Password。

- ゴールデンイメージのフリーズ

注:コネクタを停止し、local.xmlからゴールデンイメージのホスト名を削除して通常の動作状態に戻すため、ホスト名の変更を監視する必要がなくなった場合は、次のコマンドを使用できます。

sfc.exe -disablegoldenimage <コネクタが実行されている場合のパスワード>

コネクタが実行中の場合は、コネクタ保護パスワードを入力する必要があります。

* 次の8.4.4手順より前の古い方法*

- 要件に合わせてWindowsイメージを準備します。コネクタ以外のWindowsイメージに必要なソフトウェアと構成をすべてインストールします。

- Cisco Secure Endpointコネクタをインストールします。

これがゴールデンイメージの展開であることをインストーラに示すには、/goldenimage 1フラグを使用します。

C:\> CiscoInstaller_goldenimage.exe /R /S /goldenimage 1

3.ここで説明されているスクリプト・ロジック(必要な場合)を実装します

4. インストールの完了

5. ゴールデンイメージをフリーズする

ゴールデンイメージにアプリケーションがインストールされ、システムが準備され、セキュアエンドポイントが/goldenimageflagを使用してインストールされた後、ホストはフリーズして配布できる状態になります。クローンホストが起動すると、セキュアエンドポイントが起動し、クラウドに登録されます。ポリシーまたはホストに変更を加える必要がない限り、コネクタの設定に関してこれ以上の操作は必要ありません。ゴールデンイメージの登録が完了した後に変更が行われた場合は、このプロセスを再起動する必要があります。 このフラグは、コネクタがベースイメージ上で開始および登録されるのを防ぎます。イメージの次の起動時に、コネクタは、割り当てられたポリシーによって設定された機能状態になります。

注:VMをフリーズする前にゴールデンイメージがSecure EndpointCloudに登録されている場合、登録とコネクタの重複の問題を防ぐために、ゴールデンイメージVM上のセキュアエンドポイントをアンインストールしてから再インストールし、VMを再度フリーズすることをお勧めします。このアンインストール処理の一部として、セキュアエンドポイントのレジストリ値を変更することは推奨されません。

注:バージョン8.4.4以降を利用するセキュアエンドポイントコネクタを導入する場合は、上記の「8.4.4+更新」の項を参照してください。

ゴールデンイメージの更新

未登録のコネクタを保持するためにゴールデンイメージを更新する必要がある場合は、2つのオプションがあります。

推奨されるプロセス

- コネクタをアンインストールします。

- ホストのアップデートまたはアップグレードをインストールします。

- ゴールデンイメージフラグを使用して、ゴールデンイメージプロセスの後にコネクタを再インストールします。

- プロセスに従った場合、ホストはコネクタを開始すべきではありません。

- イメージをフリーズします。

- クローンを作成する前に、不要な重複ホストを防ぐために、ゴールデンイメージがポータルに登録されていないことを確認してください。

代替プロセス

- コネクタが登録されないようにするため、ホストがインターネットに接続できないことを確認します。

- コネクタサービスを停止します。

- 更新プログラムをインストールします。

- 更新が完了したら、イメージをフリーズする

- 重複ホストが発生しないようにするため、コネクタの登録を防止する必要があります。接続を削除すると、クラウドに登録するためにアクセスできなくなります。また、停止されるコネクタは、次のリブートまでコネクタの状態を維持し、クローンを一意のホストとして登録できるようにします。

- クローンを作成する前に、不要な重複ホストを防ぐために、ゴールデンイメージがポータルに登録されていないことを確認してください。

ゴールデンイメージコード

このセクションは、ゴールデンイメージプロセスのサポートに役立ち、IDの持続性を実装する際にコネクタの重複を防止するのに役立つコードスニペットで構成されます。

ゴールデンイメージのセットアップスクリプト

セットアップスクリプトの説明

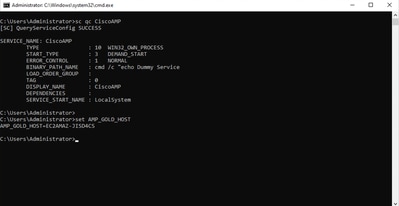

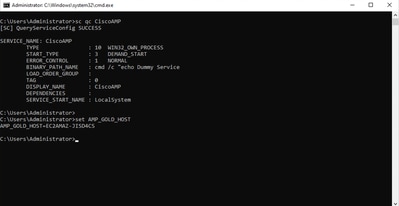

最初のスクリプト「Setup」は、ゴールデンイメージを複製する前に実行されます。これは1回だけ手動で実行する必要があります。主な目的は、クローンされた仮想マシン上で次のスクリプトが正しく動作するように初期設定を行うことです。設定には次のものがあります。

- Cisco Secure Endpointサービスのスタートアップを手動に変更して、自動開始を回避する。

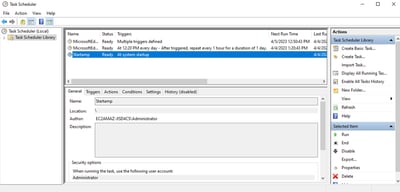

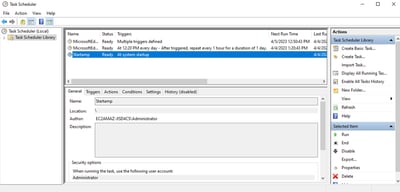

- システムの起動時に、最高の権限で次のスクリプト(Startup)を実行するスケジュールタスクを作成します。

- ゴールデンイメージのホスト名を保存する「AMP_GOLD_HOST」というシステム環境変数を作成します。変更を元に戻す必要があるかどうかを確認するために、スタートアップスクリプトによって使用されます

セットアップスクリプトコード

rem Turn AMP to manual start

sc config CiscoAMP start=demand

rem Add host name to a system variable that we can check on startup

setx -m AMP_GOLD_HOST %COMPUTERNAME%

rem Add the startup script to the startup scripts

rem /rp password when there is a password

schtasks /create /tn "Startamp" /tr "C:\Users\XXXXXX\Desktop\VMWareHorizonAMPStartup.bat" /sc onstart /rl highest /np

セットアップスクリプトコードは非常に単純です。

行2:マルウェア防御サービスの起動タイプを手動に変更します。

5行目:「AMP_GOLD_HOST」という新しい環境変数を作成し、現在のコンピュータのホスト名をその環境変数に保存します。

行9:システムの起動時に、パスワードを必要とせずに最高の特権で指定の「Startup」スクリプトを実行する「Startamp」という名前のスケジュールタスクを作成します。

ゴールデンイメージスタートアップスクリプト

起動スクリプトの説明

2番目のスクリプト「Startup」は、クローニングされた仮想マシン上の各システムの起動で実行されます。主な目的は、現在のマシンが「ゴールデンイメージ」のホスト名を持っているかどうかを確認することです。

- 現在のマシンがゴールデンイメージの場合、アクションは実行されず、スクリプトは終了します。スケジュールされたタスクが維持されるため、システムの起動時にセキュアエンドポイントが実行され続けます。

- 現在のマシンが「Golden」イメージでない場合、最初のスクリプトによる変更はリセットされます。

- Cisco Secure Endpointサービスのスタートアップ設定を自動に変更します。

- Cisco Secure Endpointサービスを開始しています。

- 「AMP_GOLD_HOST」環境変数を削除しています。

- 起動スクリプトを実行するスケジュールされたタスクを削除し、スクリプト自体を削除します。

スタートアップスクリプトコード

echo "Current hostname: %COMPUTERNAME% vs %AMP_GOLD_HOST%"

if "%COMPUTERNAME%" == "%AMP_GOLD_HOST%" ( goto same ) else ( goto notsame )

:same

rem Do nothing as we are still the golden image name

goto exit

:notsame

rem Turn AMP to autostart

sc config CiscoAMP start=auto

rem Turn on AMP

sc start CiscoAMP

rem Remove environment variable

REG delete "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Environment" /F /V AMP_GOLD_HOST

schtasks /delete /tn Startamp

goto exit

:exit

行2:現在のホスト名と保存されている「AMP_GOLD_HOST」の値を比較します。これらが同じである場合、スクリプトは「same」ラベルにジャンプし、異なる場合は「notsame」ラベルにジャンプします。

行4-6:「same」ラベルに到達すると、スクリプトはゴールデンイメージのままであるため何も行わず、「exit」ラベルに進みます。

行8-16:「notsame」ラベルに到達すると、スクリプトによって次のアクションが実行されます。

- Malware Protectionサービスのスタートアップの種類を自動に変更します。

- マルウェア対策サービスを開始します。

- 環境変数「AMP_GOLD_HOST」を削除します。

- 「Startamp」という名前のスケジュールタスクを削除します。

注:このドキュメントに含まれているスクリプトは、TACによって正式にサポートされているわけではありません。

注:これら2つのスクリプトにより、クローニングされた仮想マシン環境でCisco AMPサービスを起動できます。ゴールデンイメージを適切に設定し、起動スクリプトを使用することで、Cisco Secure Endpointが正しい設定ですべてのクローニングされた仮想マシン上で動作することが保証されます。

AWSワークスペースプロセス

このソリューションは、クローニング前にゴールデンイメージで実行される「セットアップ」スクリプトと、システムの起動中にクローニングされた各仮想マシンで実行される「スタートアップ」スクリプトで構成されます。これらのスクリプトの主な目的は、手動による介入を減らしながらサービスを適切に設定することです。この2つのスクリプトにより、クローニングされた仮想マシン環境でCisco Secure Endpointサービスを起動できます。ゴールデンイメージを適切に設定し、起動スクリプトを使用することで、Cisco Secure Endpoint Connectorは、正しい設定を持つすべてのクローニングされた仮想マシンで動作します

AWS Workspaceにゴールデンイメージを実装するために必要なスクリプトコードについては、「ゴールデンイメージのセットアップスクリプトコード」および「ゴールデンイメージのスタートアップスクリプトコード」のセクションを参照してください。

セットアップスクリプトを実行すると、設定変更が正常に導入されたことを確認できます。

ゴールデンイメージでこのアクションを実行したので、すべての新しいインスタンスにこの設定が含まれ、スタートアップ時にスタートアップスクリプトが実行されます。

VMware Horizon Duplicationの問題

VMware Horizonでは、子VMマシンを作成する際に、Horizon作成プロセスの一環として子VMマシンが何度も再起動されることを確認できました。これにより、子VMの準備ができていない場合(最終的な正しいNetBios名が割り当てられていない場合)に、セキュアエンドポイントサービスが有効になるという問題が発生します。 これにより、セキュアエンドポイントが混乱してさらに問題が発生し、プロセスが中断します。この問題の発生を回避するために、Horizon Processとの非互換性の解決策を考え出しました。これには、ゴールデンイメージVMに添付のスクリプトを実装し、VMware Horizonの同期後スクリプト機能を使用することが含まれます。https://docs.vmware.com/en/VMware-Horizon/2103/published-desktops-applications.pdf

不要な構成/変更

- 最初の展開後にゴールデンイメージを変更する場合は、Secure Endpointをアンインストールして再インストールする必要はありません。

- セキュアエンドポイントサービスを遅延開始に設定する必要はありません。

スクリプトの方法

スクリプトの例は次のとおりです。

- ゴールデンイメージ設定スクリプト:このスクリプトは、セキュアエンドポイントコネクタがインストールされた後、前述のフラグを使用して実装する必要があります。このスクリプトは、セキュアエンドポイントサービスを手動開始に変更し、次の手順で参照できるように、ゴールデンイメージのホスト名を環境変数として保存します。

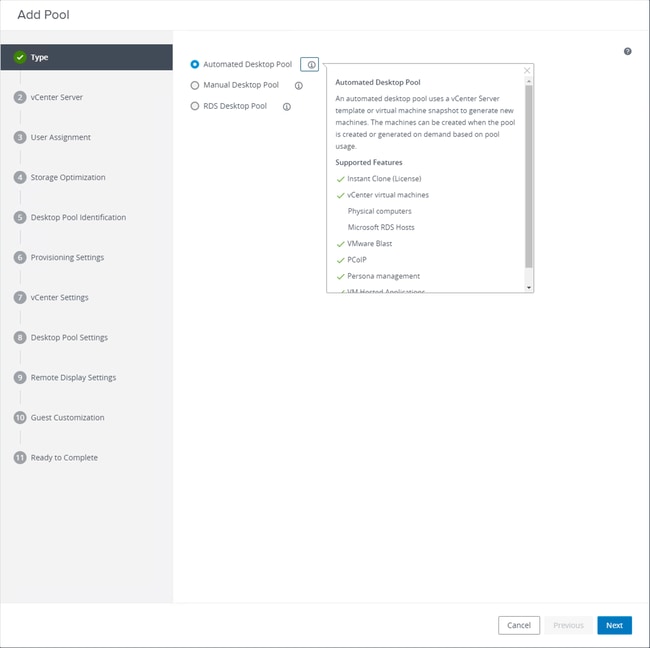

VMware Horizonの設定

- ゴールデンイメージVMが準備され、プールの初期導入に必要なすべてのアプリケーションがVMにインストールされます。

- セキュアエンドポイントは、次のコマンドライン構文を使用してインストールされ、goldenimageフラグを含みます。たとえば、<ampinstaller.exe> /R /S /goldenimage 1のようになります。ゴールデンイメージフラグは、このプロセスが正常に動作するために重要な再起動まで、セキュアエンドポイントサービスが実行されないことを保証します。https://www.cisco.com/c/en/us/support/docs/security/sourcefire-fireamp-endpoints/118587-technote-fireamp-00.htmlを参照してください。

- セキュアエンドポイントのインストール後、最初にゴールデンイメージVMでVMWareHorizonAMPSetup.batスクリプトを実行します。基本的に、このスクリプトはセキュアエンドポイントサービスを手動開始に変更し、後で使用するためにゴールデンイメージホスト名を保存する環境変数を作成します。

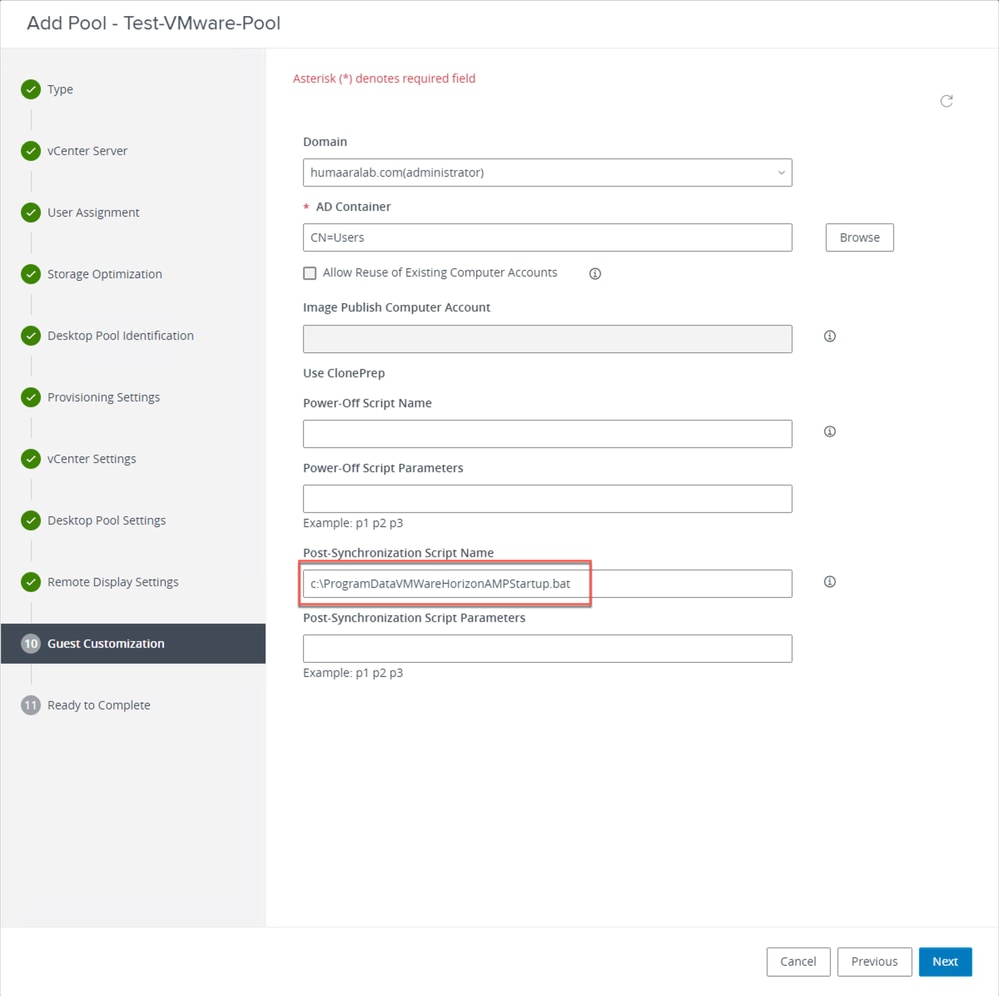

- VMWareHorizonAMPStartup.batをゴールデンイメージVM上のユニバーサルパス(C:\ProgramDataなど)にコピーする必要があります。これは、後の手順で使用します。

- ゴールデンイメージVMをシャットダウンし、VMware Horizonで構成プロセスを開始できるようになりました。

- これは、VMware Horizonの観点から見た情報の詳細な説明です。

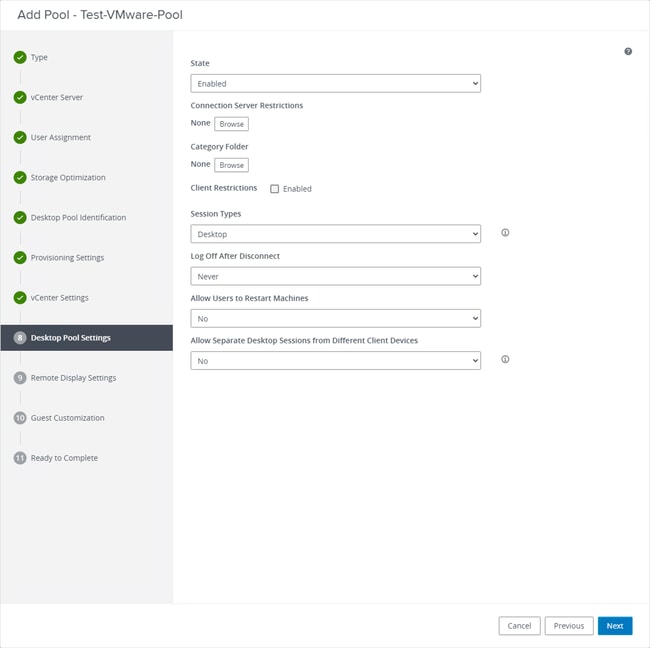

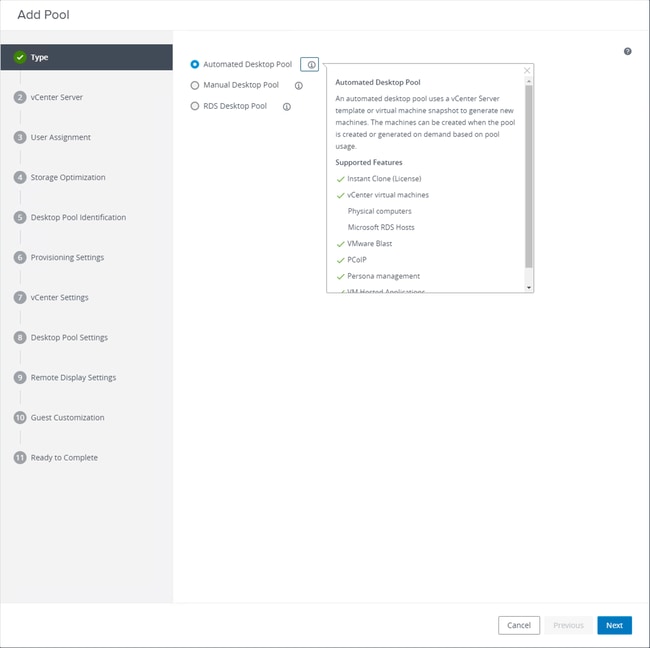

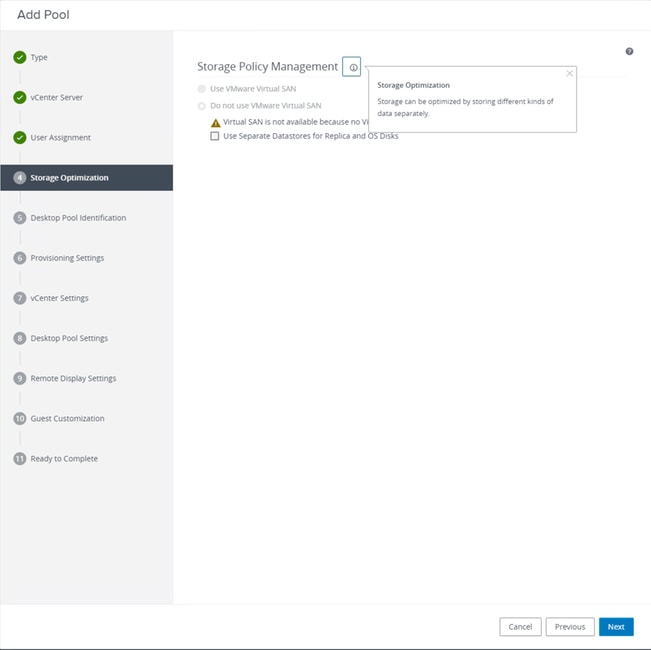

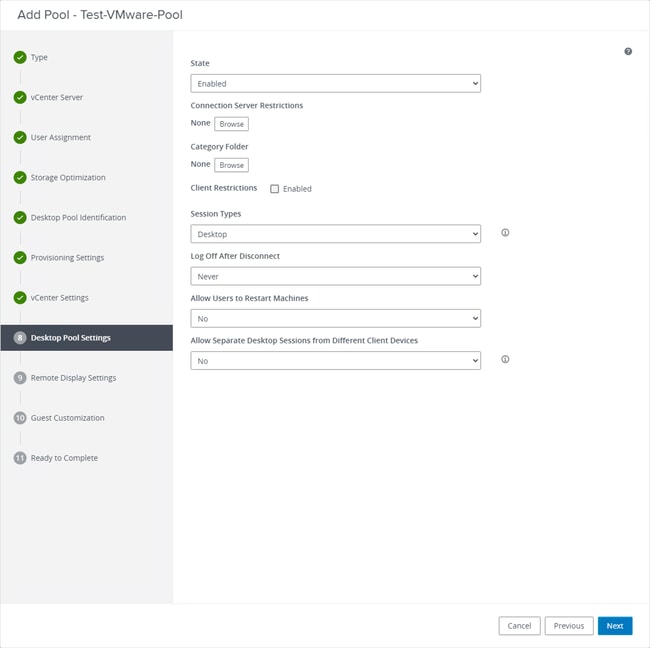

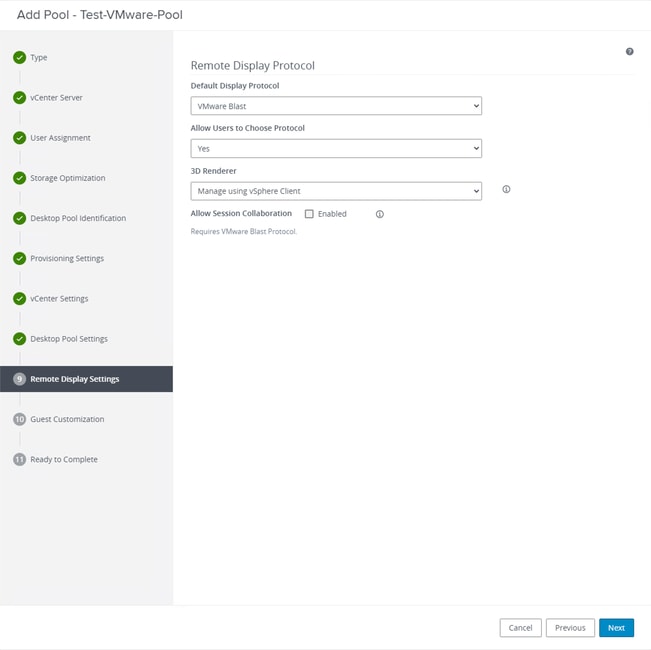

「Automated Desktop Pool」の選択

「Automated Desktop Pool」の選択

https://docs.vmware.com/en/VMware-Horizon/2106/virtual-desktops/GUID-6C3AB7F3-0BCF-4423-8418-30CA19CFC8FC.htmlを参照してください。

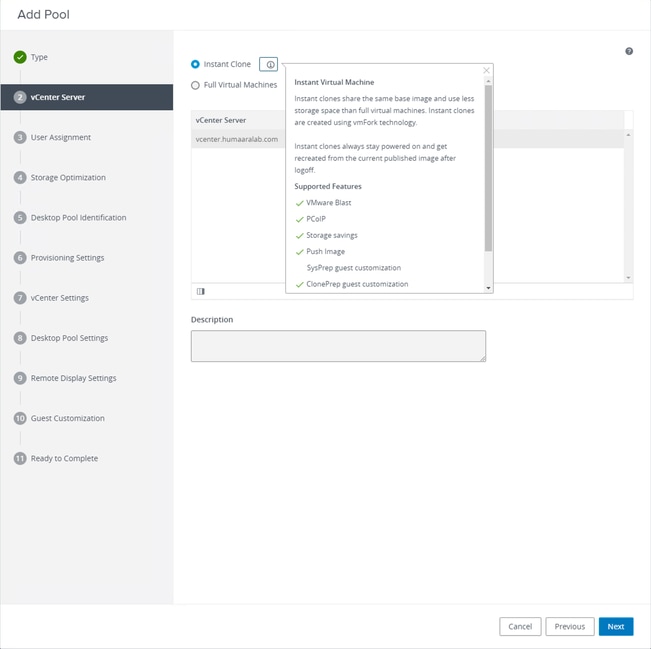

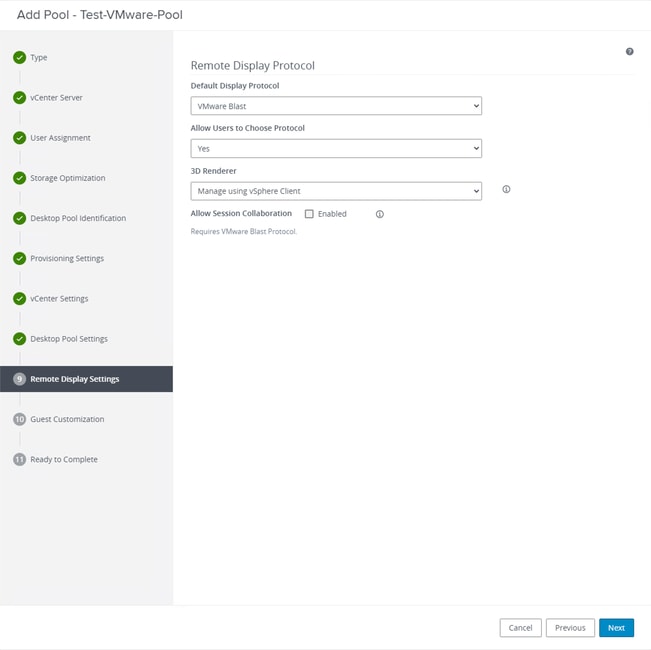

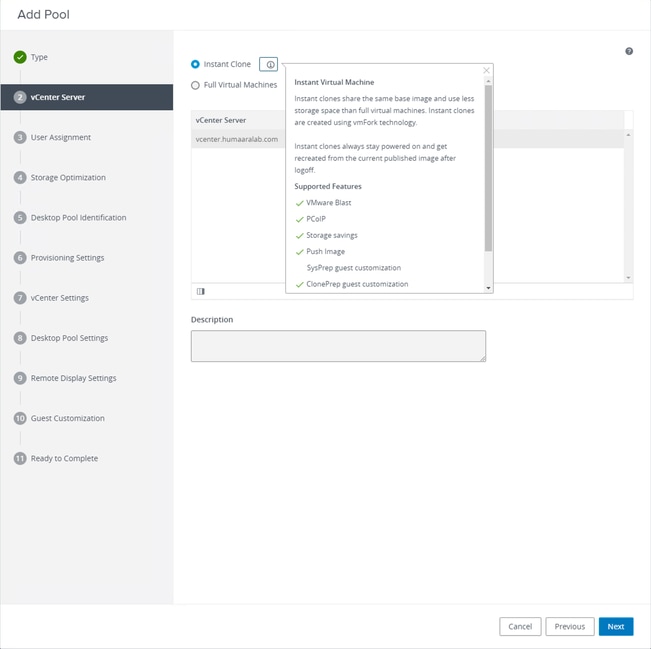

「インスタント・クローン」の選択

「インスタント・クローン」の選択

https://docs.vmware.com/en/VMware-Horizon-7/7.13/virtual-desktops/GUID-D7C0150E-18CE-4012-944D-4E9AF5B28347.htmlを参照してください。

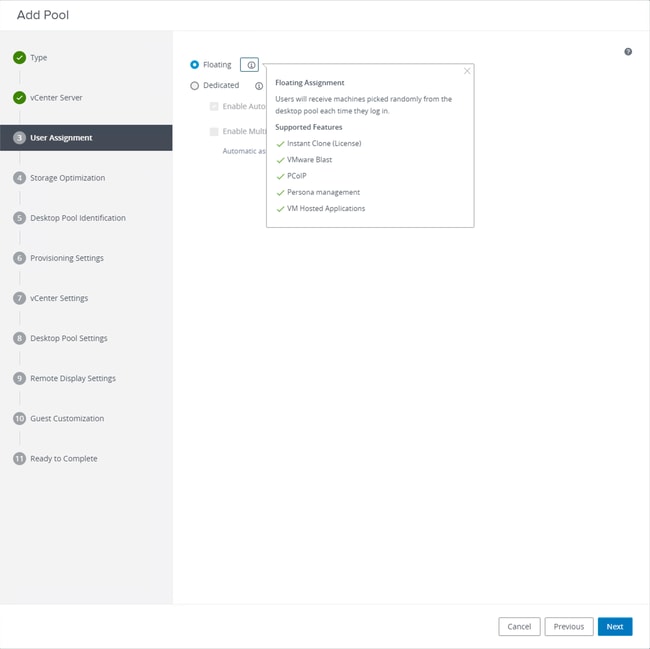

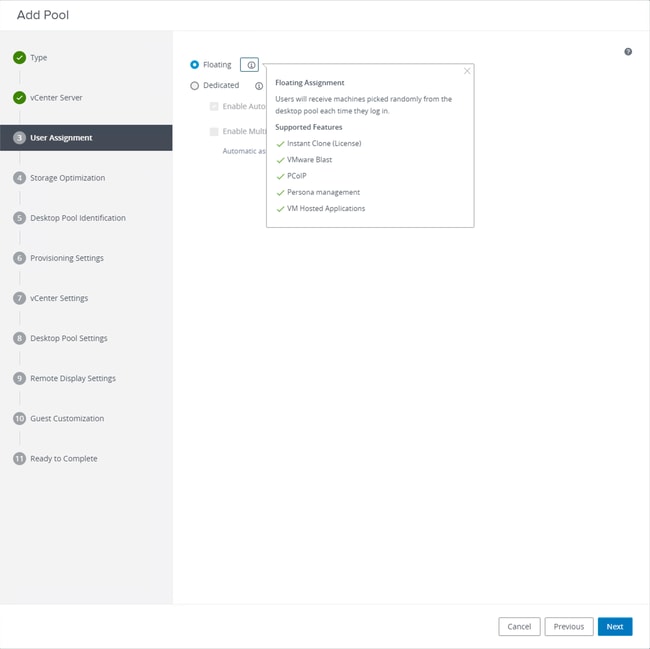

「フローティング」タイプの選択

「フローティング」タイプの選択

https://docs.vmware.com/en/VMware-Horizon-Cloud-Service-on-IBM-Cloud/21.1/horizoncloudhosted.deploy/GUID-34C260C7-A63E-452E-88E9-6AB63DEBB416.htmlを参照してください。

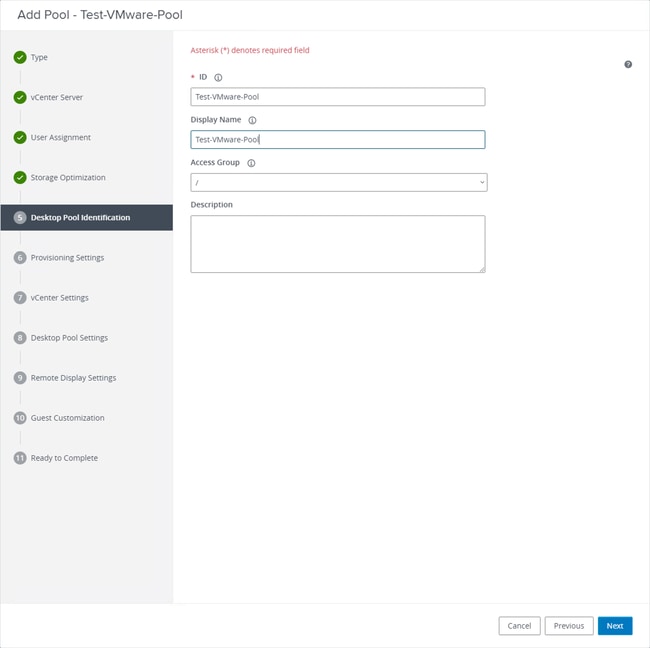

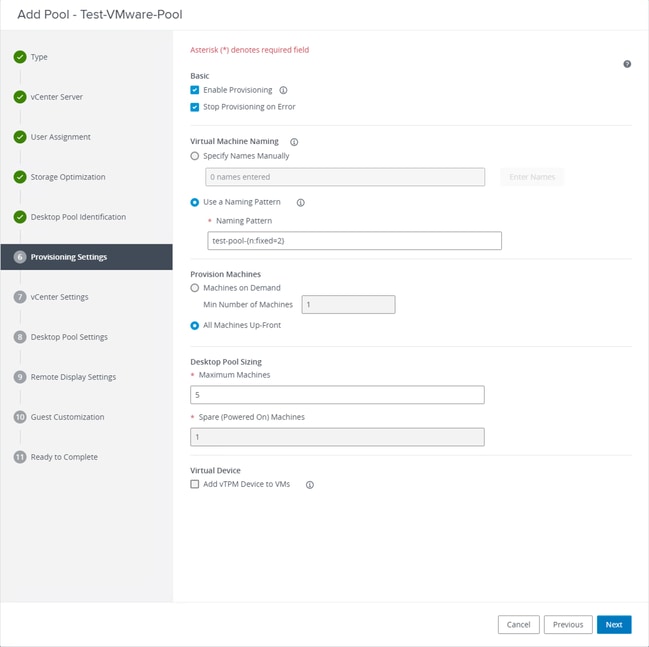

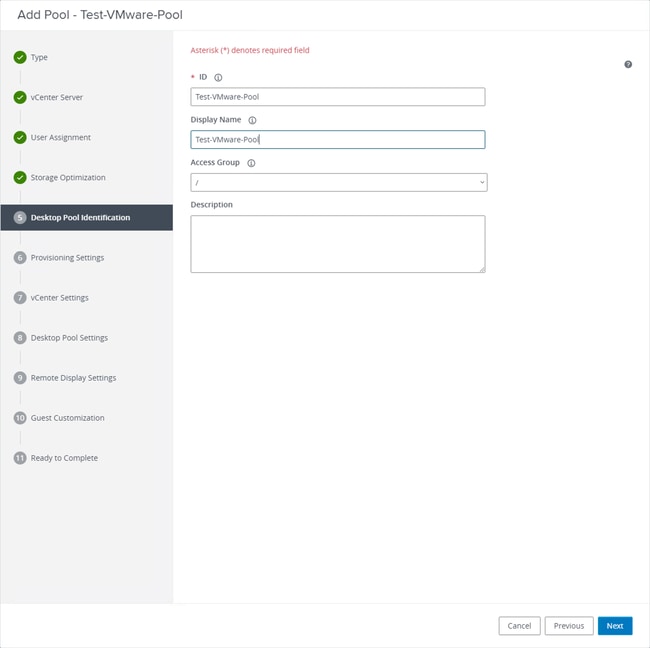

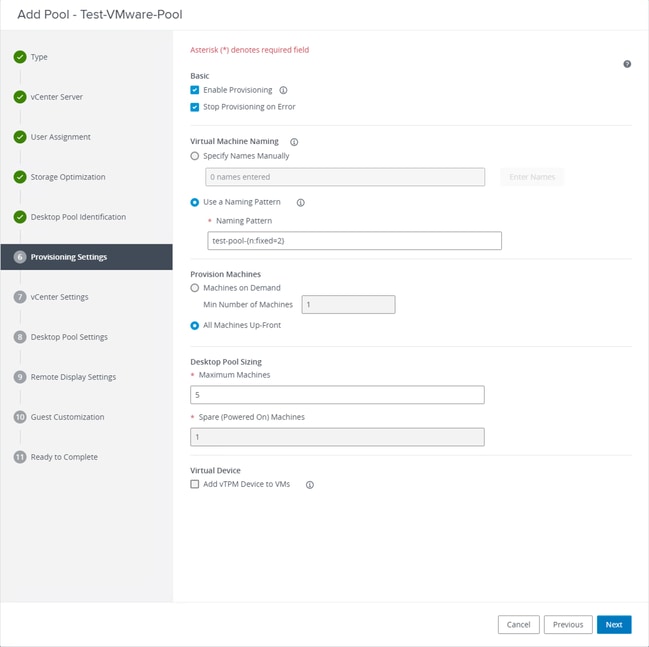

デスクトッププール名

デスクトッププール名

VMware Horizonの命名パターン:https://docs.vmware.com/en/VMware-Horizon/2103/virtual-desktops/GUID-26AD6C7D-553A-46CB-B8B3-DA3F6958CD9C.html

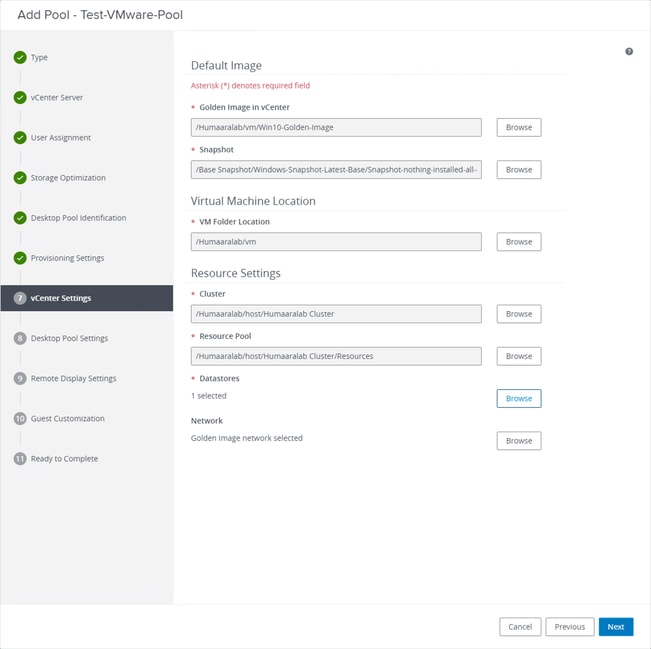

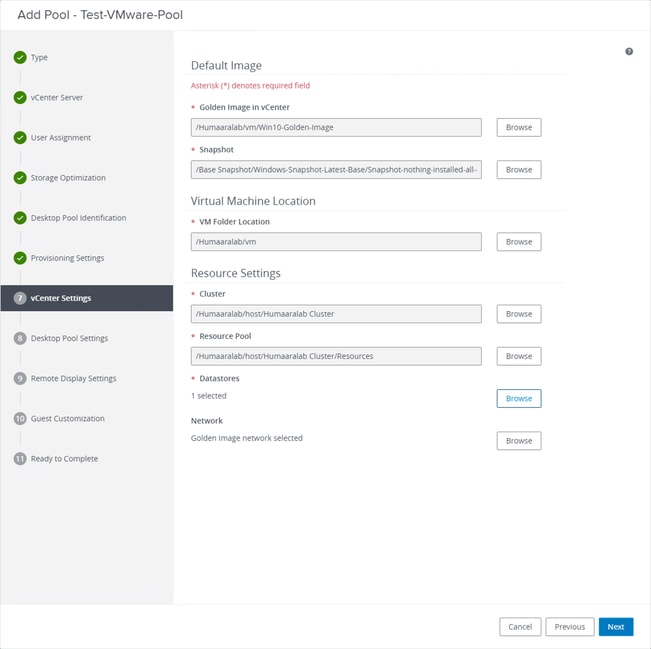

ゴールデンイメージ:これは実際のゴールデンイメージVMです。

スナップショット:子VMを導入するために使用するイメージです。この値は、変更を加えてゴールデンイメージを更新すると更新されます。その他は、VMware環境固有の設定の一部です。

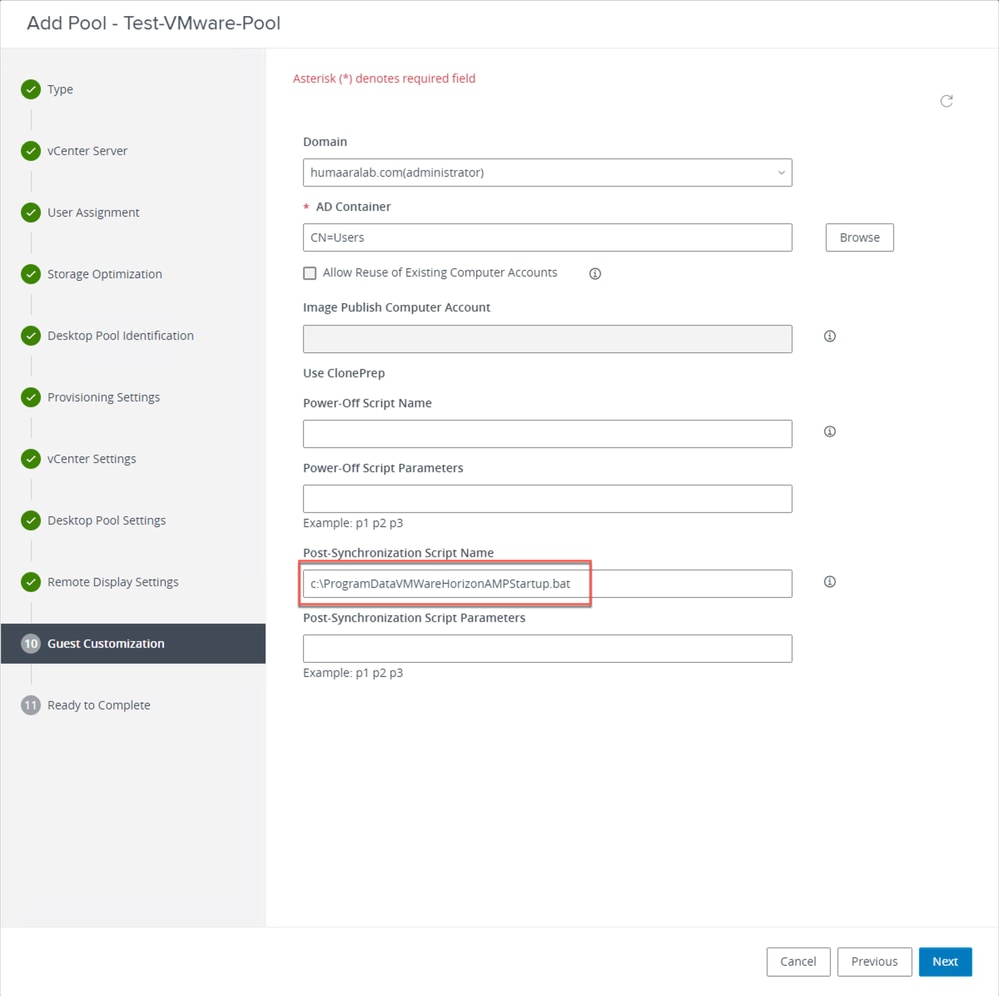

7. 前述のとおり、ウィザードのステップ10.では、スクリプトパスを設定します。

8. 完了して送信すると、VMware Horizonが構成を開始し、子VMが作成されます。

注:これらの手順の詳細については、VMwareのガイドを参照してください。これらの手順は読んで字のとおりです。

重複したエントリの削除

コネクタの重複エントリを削除する方法がいくつかあります。

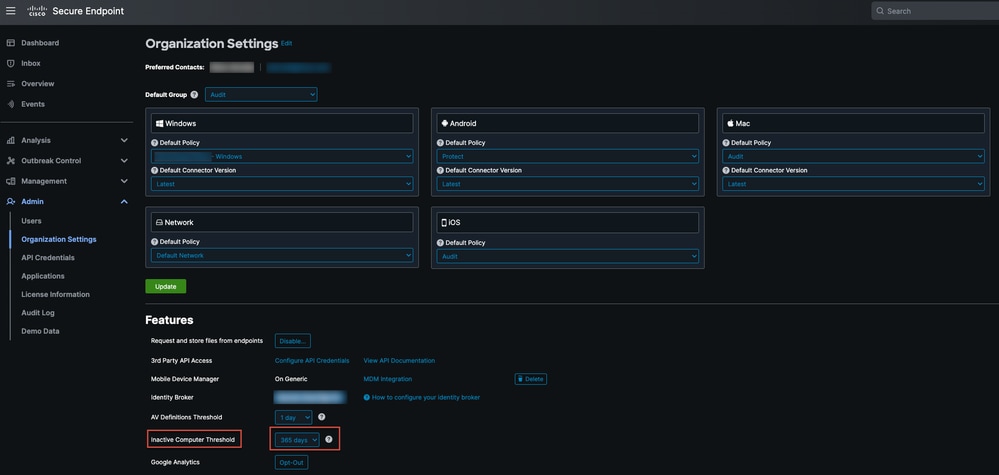

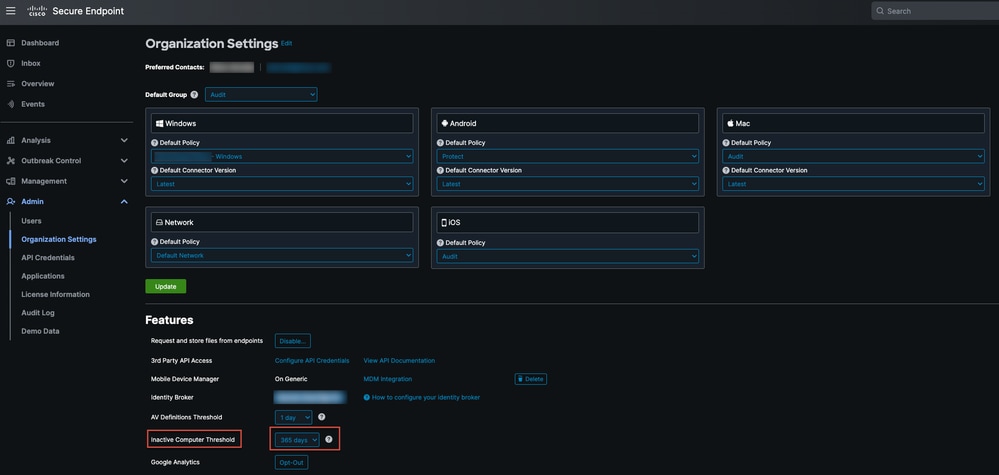

1. Secure Endpoint Portalの自動削除機能を使用して、重複した(非アクティブな)エントリを削除します。

この設定は、Admin > Organization Settingsにあります

非アクティブコンピュータしきい値では、コネクタがコンピュータ管理ページのリストから削除されるまでの、シスコクラウドへのチェックインなしの可能日数を指定できます。デフォルト設定は90日です。非アクティブなコンピューターは一覧からのみ削除され、生成されたイベントはすべてセキュリティで保護されたエンドポイント組織に残ります。コネクタが再びチェックインすると、コンピュータが一覧に再び表示されます。

2. 利用可能なオーケストレーションワークフローの利用:https://ciscosecurity.github.io/sxo-05-security-workflows/workflows/secure-endpoint/0056-remove-inactive-endpoints

3. 外部で使用可能なスクリプトを使用して、古い/古いUUIDを削除します:https://github.com/CiscoSecurity/amp-04-delete-stale-guids

フィードバック

フィードバック