セキュアファイアウォールとハイアベイラビリティを使用したセキュアアクセスの設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、ハイアベイラビリティを備えたセキュアファイアウォールを使用してセキュアアクセスを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Firepower Management Center 7.2

- Firepower Threat Defense(FTD)7.2

- セキュアなアクセス

- Cisco Secure Client:VPN(トンネルモード)

- Cisco Secureクライアント – ZTNA

- クライアントレスZTNA

使用するコンポーネント

このドキュメントの情報は、次のハードウェアに基づくものです。

- Firepower Management Center 7.2

- Firepower Threat Defense(FTD)7.2

- セキュアなアクセス

- Cisco Secure Client:VPN(トンネルモード)

- Cisco Secureクライアント – ZTNA

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

シスコは、プライベートアプリケーション(オンプレミスとクラウドベースの両方)を保護し、アクセスを提供するセキュアなアクセスを設計しました。また、ネットワークからインターネットへの接続も保護します。これは、複数のセキュリティ方式とレイヤの実装によって実現されます。すべての目的は、クラウド経由でアクセスする情報を保持することです。

ネットワーク図

設定

セキュアアクセスでのVPNの設定

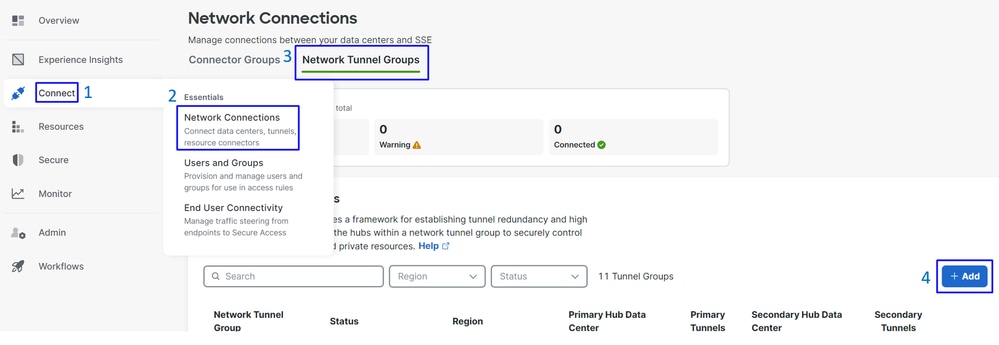

Secure Accessの管理パネルに移動します。

- クリック

Connect > Network Connections

- 「

Network Tunnel Groups」で、+ Add

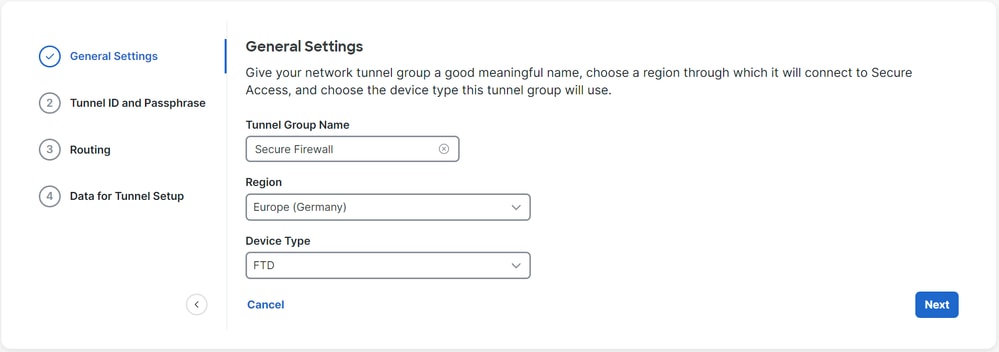

Tunnel Group Name、Regionの設定Device Type- [保存(

Next

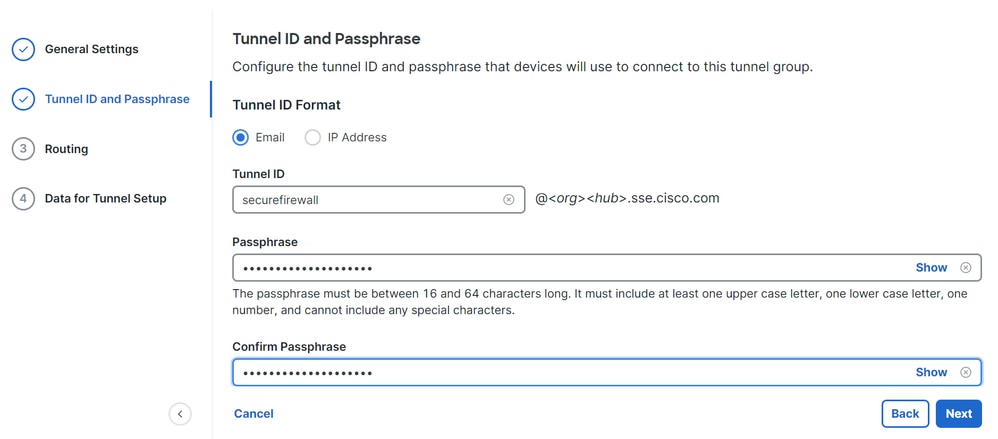

Tunnel ID FormatコマンドとPassphrase- [保存(

Next

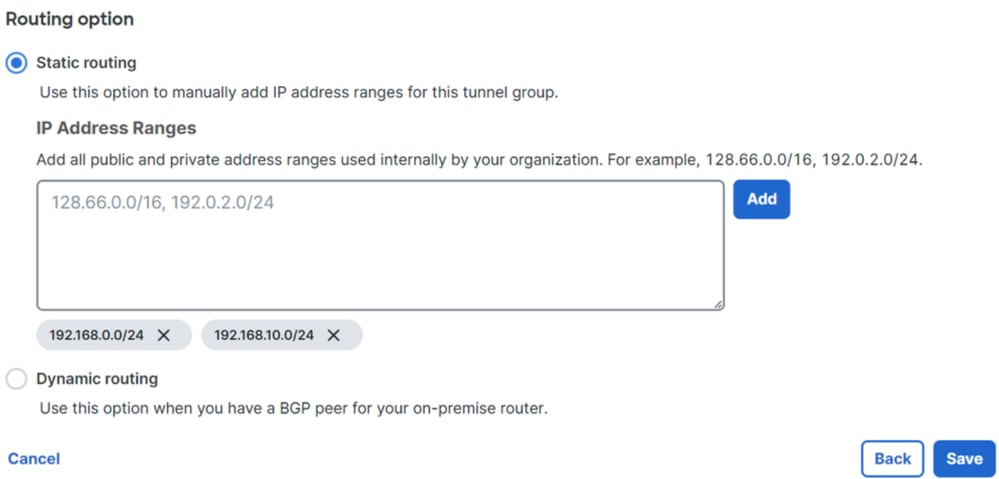

- ネットワーク上で設定したIPアドレス範囲またはホストを設定し、トラフィックをセキュアアクセス経由で通過させる

- [保存(

Save

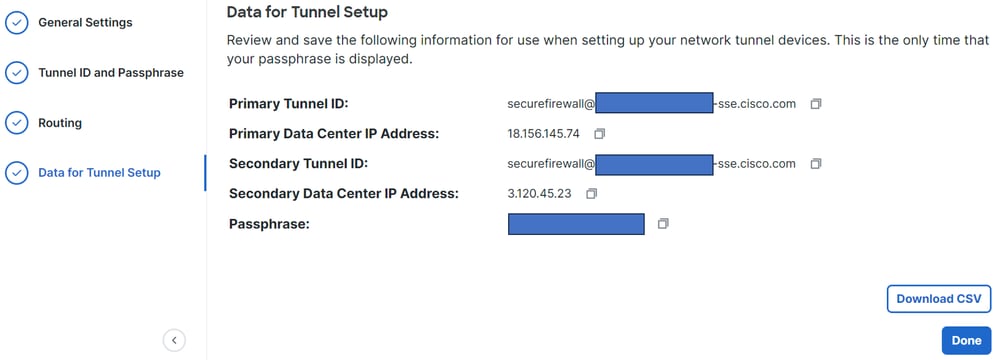

トンネルに関する情報が表示されるSaveをクリックした後、次の手順のためにその情報を保存してください。 Configure the tunnel on Secure Firewall.

トンネルセットアップのデータ

セキュアファイアウォールでのトンネルの設定

トンネルインターフェイスの設定

このシナリオでは、この目標を達成するために、セキュアファイアウォールで仮想トンネルインターフェイス(VTI)設定を使用します。この例では、ISPが2つ存在し、いずれかのISPで障害が発生した場合にHAが必要です。

|

インターフェイス |

役割 |

|

プライマリWAN |

プリンシパルインターネットWAN |

|

セカンダリWAN |

セカンダリインターネットWAN |

|

プライマリVTI |

|

|

セカンダリVTI |

|

注:1.両方のトンネルを起動できるようにするには Primary or Secondary Datacenter IP、にスタティックルートを追加または割り当てる必要があります。

注:2.インターフェイス間でECMPを設定している場合、Primary or Secondary Datacenter IPへのスタティックルートを作成して両方のトンネルを有効にする必要はありません。

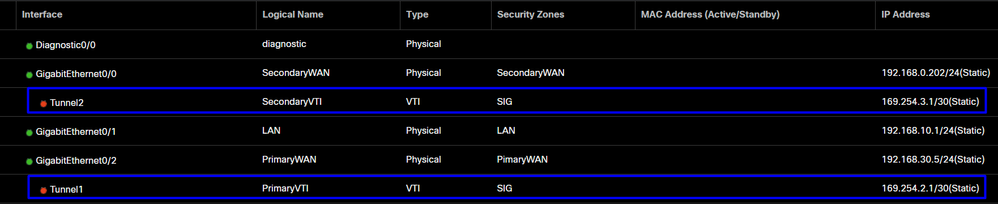

シナリオに基づいて、PrimaryWANとSecondaryWANを使用します。これらは、VTIインターフェイスを作成するために使用する必要があります。

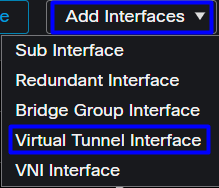

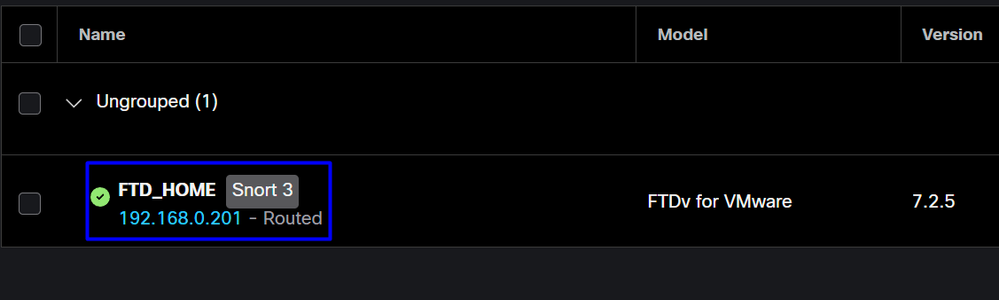

Firepower Management Center > Devicesに移動します。

- FTDを選択します

- 選択

Interfaces

- クリック

Add Interfaces > Virtual Tunnel Interface

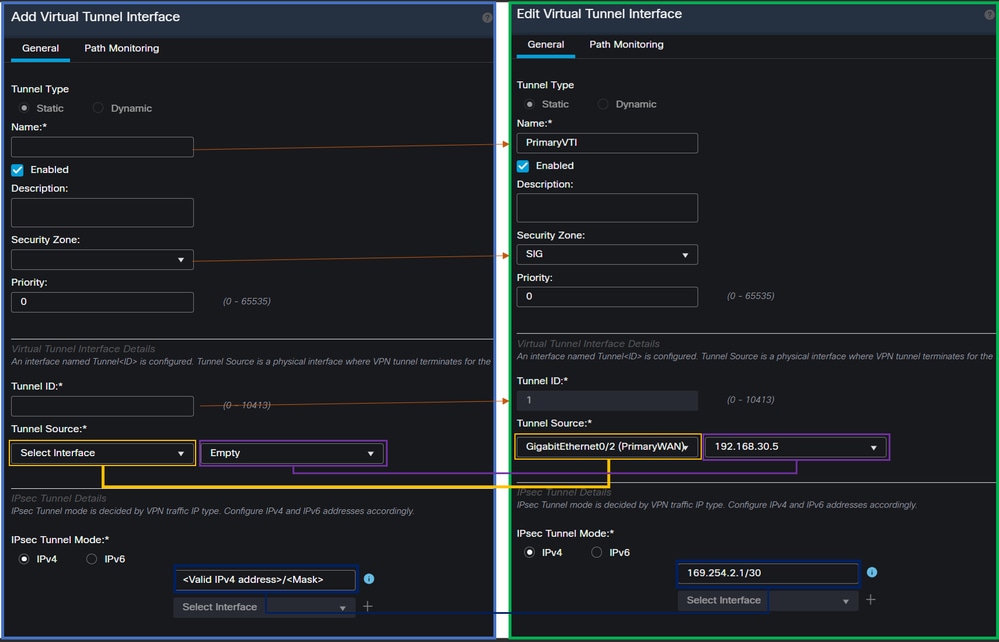

- 次の情報に基づいてインターフェイスを設定します

Name:インターフェイスを参照する名前をPrimaryWAN interfaceSecurity Zone:別のSecurity Zoneを再利用できますが、Secure Accessトラフィック用に新しく作成する方が適切ですTunnel ID:トンネルIDの番号を追加しますTunnel Source:PrimaryWAN interfaceを選択し、インターフェイスのプライベートまたはパブリックIPを選択しますIPsec Tunnel Mode:IPv4を選択し、ネットワーク内のルーティング不能IPをマスク30で設定します。

注:VTIインターフェイスには、ルーティング不可能なIPを使用する必要があります。たとえば、2つのVTIインターフェイスがある場合、PrimaryVTIには169.254.2.1/30を、SecondaryVTIには169.254.3.1/30を使用できます。

その後、SecondaryWAN interfaceについても同じことを行う必要があり、VTIハイアベイラビリティ用にすべてが設定されているため、次の結果が得られます。

このシナリオでは、次のIPが使用されます。

|

論理名 |

IP |

範囲 |

|

プライマリVTI |

169.254.2.1/30 |

169.254.2.1-169.254.2.2 |

|

セカンダリVTI |

169.254.3.1/30 |

169.254.3.1-169.254.3.2 |

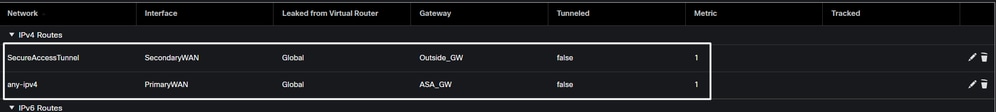

セカンダリインターフェイスのスタティックルートを設定する

SecondaryWAN interface のトラフィックがSecondary Datacenter IP Addressに到達できるようにするには、データセンターIPへのスタティックルートを設定する必要があります。ルーティングテーブルの先頭に追加するには、メトリック1で設定します。また、ホストとしてIPを指定します。

注意:これは、WANチャネル間にECMPを設定していない場合にのみ必要です。ECMPを設定している場合は、次のステップに進むことができます。

移動先: Device > Device Management

- FTDデバイスをクリックします。

- クリック

Routing - 選択

Static Route > + Add Route

Interface:セカンダリWANインターフェイスの選択Gateway:セカンダリWANゲートウェイを選択します。Selected Network:セカンダリデータセンターIPをホストとして追加します。この情報は、セキュアアクセスステップ「トンネルセットアップのデータ」でトンネルを設定するときに表示される情報から確認できます。Metric: 1を使用SaveOKをクリックして情報を保存し、展開します。

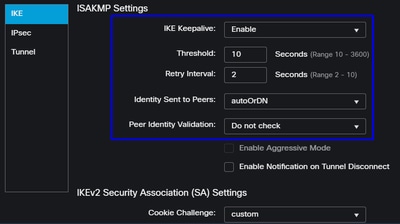

VTIモードでアクセスを保護するためのVPNの設定

VPNを設定するには、ファイアウォールに移動します。

- クリック

Devices > Site to Site - クリック

+ Site to Site VPN

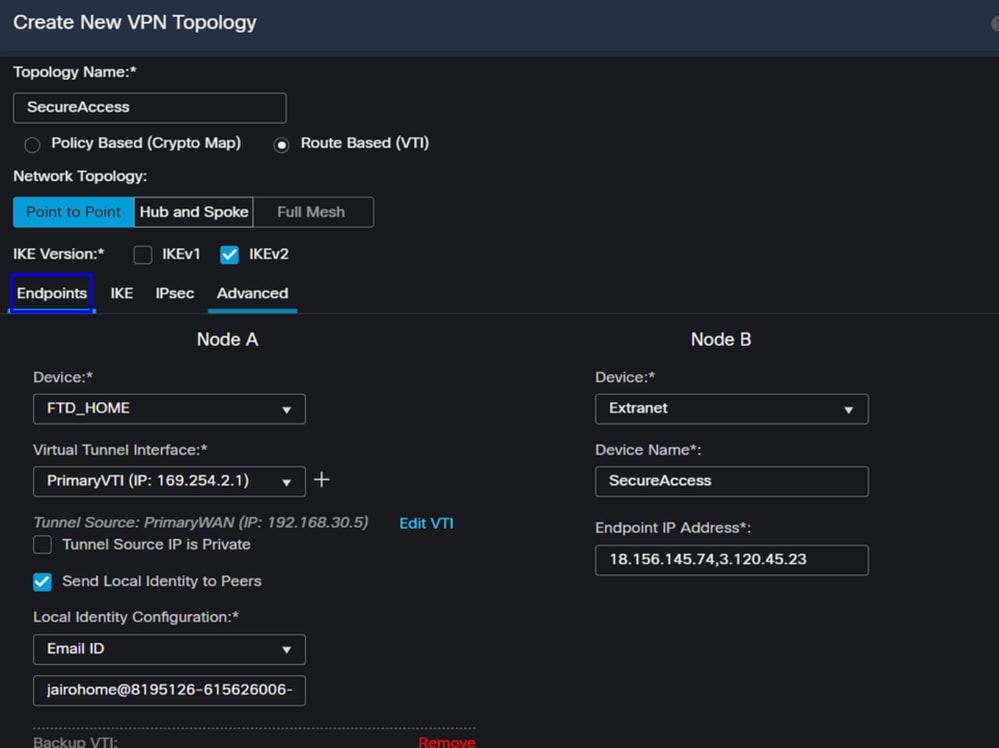

エンドポイントの設定

エンドポイントの手順を設定するには、手順「トンネルセットアップのデータ」で提供される情報を使用する必要があります。

- トポロジ名:セキュアアクセス統合に関連する名前を作成します。

- 選択

Routed Based (VTI) - 選択

Point to Point IKE Version: IKEv2を選択します。

注:IKEv1は、セキュアアクセスとの統合ではサポートされていません。

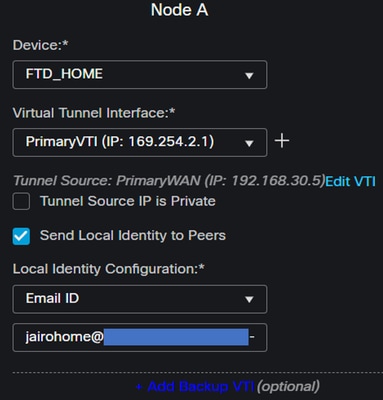

Node Aの下で、次のパラメータを設定する必要があります。

Device:FTDデバイスを選択しますVirtual Tunnel Interface:PrimaryWAN Interfaceに関連するVTIを選択します。- チェックボックスをオンにする

Send Local Identity to Peers Local Identity Configuration:電子メールIDを選択し、手順「トンネルのセットアップに関するデータ」の設定で指定したPrimary Tunnel IDに基づいて情報を入力します。

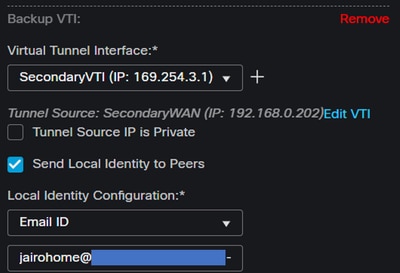

PrimaryVTIで情報を設定したら、+ Add Backup VTIをクリックします。

Virtual Tunnel Interface:PrimaryWAN Interfaceに関連するVTIを選択します。- チェックボックスをオンにする

Send Local Identity to Peers Local Identity Configuration:電子メールIDを選択し、手順「トンネルのセットアップに関するデータ」の設定で指定したSecondary Tunnel IDに基づいて情報を入力します。

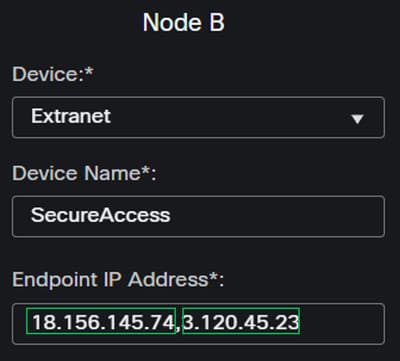

Node Bの下で、次のパラメータを設定する必要があります。

Device:エクストラネットDevice Name:セキュアアクセスを宛先として認識するための名前を選択します。Endpoint IP Address:プライマリとセカンダリの設定はプライマリDatacenter IP,Secondary Datacenter IPにする必要があります。この情報は、ステップ「トンネルセットアップのデータ」で確認できます。

その後、Endpointsの設定が完了したので、ステップ「IKEの設定」に進むことができます。

IKE の設定。

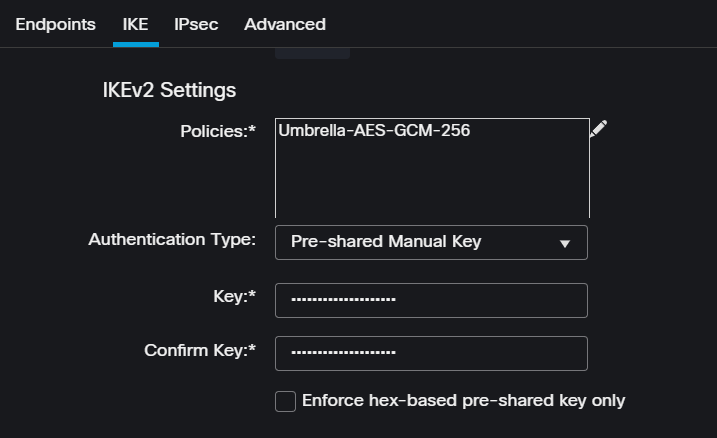

IKEパラメータを設定するには、IKEをクリックします。

次IKE, のパラメータを設定する必要があります。

Policies:デフォルトのUmbrella設定Umbrella-AES-GCM-256を使用することも、Supported IKEv2 and IPSEC Parameters

Authentication Type:事前共有手動キーKeyConfirm Key:Passphraseの情報は、ステップ「トンネル設定に関するデータ」にあります。

その後、IKEの設定が完了したので、ステップ「IPSECの設定」に進むことができます。

IPSec の設定

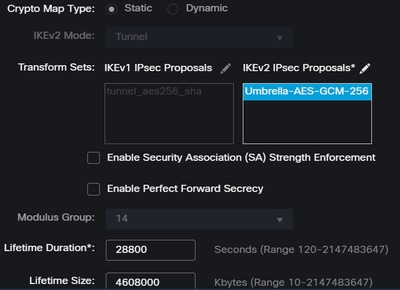

IPSECパラメータを設定するには、IPSECをクリックします。

次IPSEC, のパラメータを設定する必要があります。

Policies:デフォルトのUmbrella設定Umbrella-AES-GCM-256を使用することも、Supported IKEv2 and IPSEC Parameters

注:IPSECでは、これ以外は必要ありません。

その後、IPSECの設定が完了したので、高度な設定のステップに進むことができます。

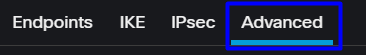

高度な設定

詳細パラメータを設定するには、[詳細]をクリックします。

次Advanced, のパラメータを設定する必要があります。

IKE Keepalive:EnableThreshold:10Retry Interval:2Identity Sent to Peers: autoOrDNPeer Identity Validation:チェックしない

その後、SaveおよびDeployをクリックできます。

注:数分後に、両方のノードに対してVPNが確立されたことが表示されます。

その後、VPN to Secure Access in VTI Modeの設定が完了したので、ステップConfigure Policy Base Routingに進みます。

警告:セキュアアクセスへのトラフィックは、両方のトンネルが確立されている場合にプライマリトンネルにのみ転送されます。プライマリがダウンした場合は、セキュアアクセスによりトラフィックをセカンダリトンネル経由で転送できます。

注:セキュアアクセスサイトのフェールオーバーは、サポートされているIPSec値の『ユーザガイド』に記載されているDPD値に基づいています。

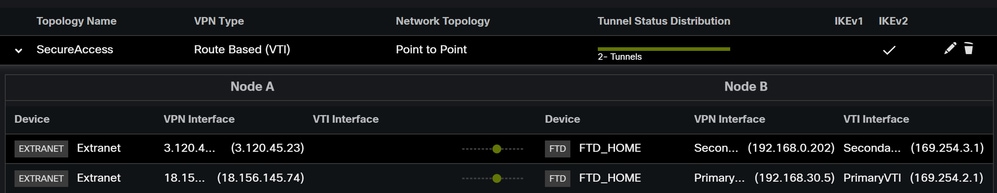

アクセスポリシーの設定シナリオ

定義されるアクセスポリシールールは、次の条件に基づいています。

|

インターフェイス |

ゾーン |

|

プライマリVTI |

SIG(シグニチャ) |

|

セカンダリVTI |

SIG(シグニチャ) |

|

LAN |

LAN |

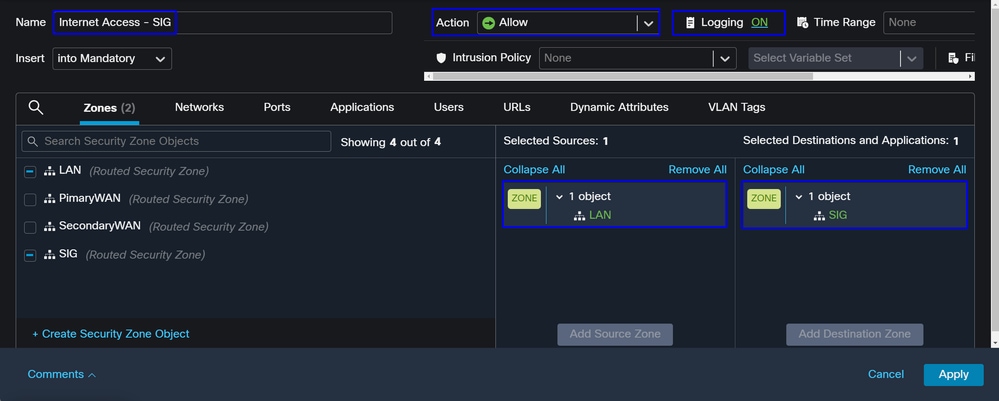

インターネットアクセスのシナリオ

ポリシーベースルーティングで設定するすべてのリソースにインターネットへのアクセスを提供するには、アクセスルールとセキュアアクセスのポリシーを設定する必要があります。このシナリオで実行する方法について説明します。

このルールは、インターネットへの「LAN」へのアクセスを提供し、この場合はインターネットが「SIG」になります。

RA-VPNシナリオ

RA-VPNユーザからのアクセスを提供するには、RA-VPNプールで割り当てた範囲に基づいてアクセスを設定する必要があります。

注:RA-VPNaaSポリシーを設定するには、Manage Virtual Private Networksを使用します。

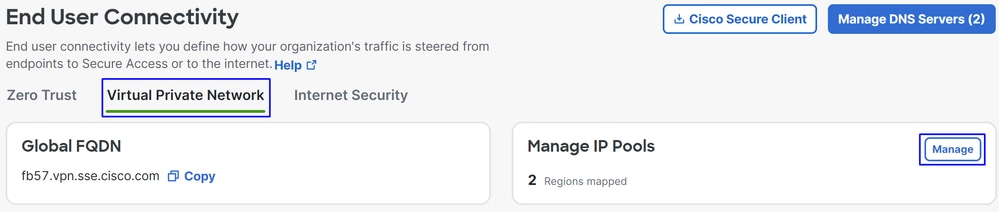

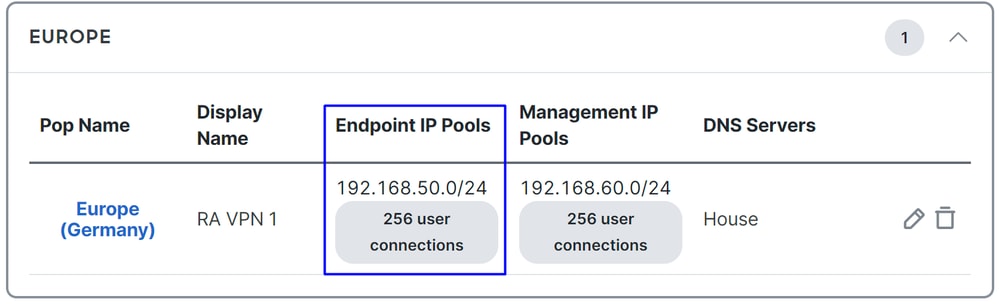

VPNaaSのIPプールを確認するには、どうすればよいですか。

セキュアアクセスダッシュボードに移動します

- クリック

Connect > End User Connectivity - クリック

Virtual Private Network Manage IP Poolsの下にあるManage

- 下にプールがあります

Endpoint IP Pools

- SIGでこの範囲を許可する必要がありますが、PBRで設定するACLでも範囲を追加する必要があります。

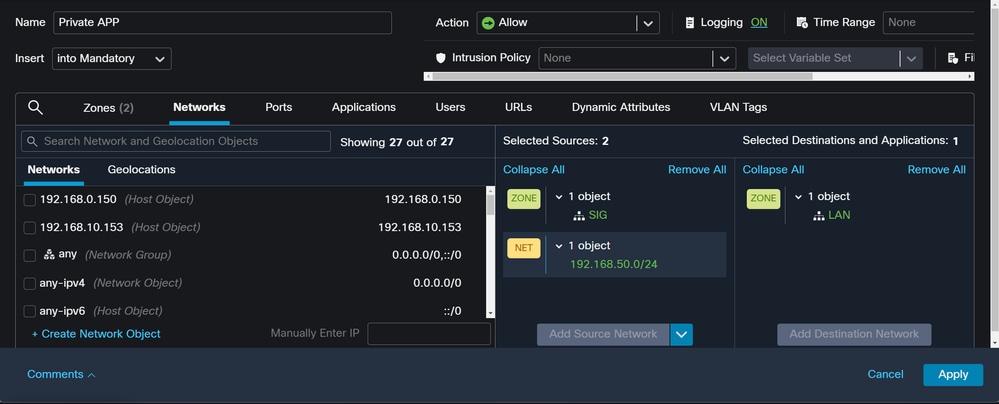

アクセスルールの設定

プライベートアプリケーションリソースにアクセスする機能でセキュアアクセスを使用するように設定しているだけの場合、アクセスルールは次のようになります。

このルールは、RA-VPNプール192.168.50.0/24からLANへのトラフィックを許可します。必要に応じて、さらに多くのトラフィックを指定できます。

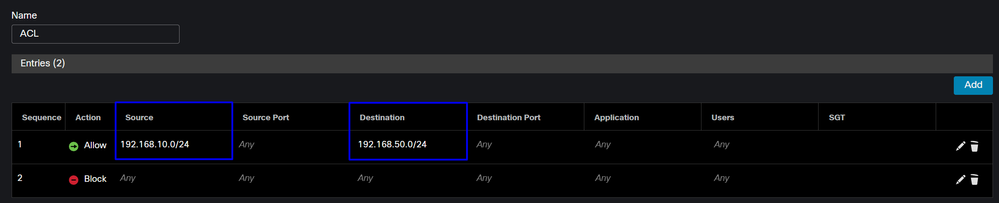

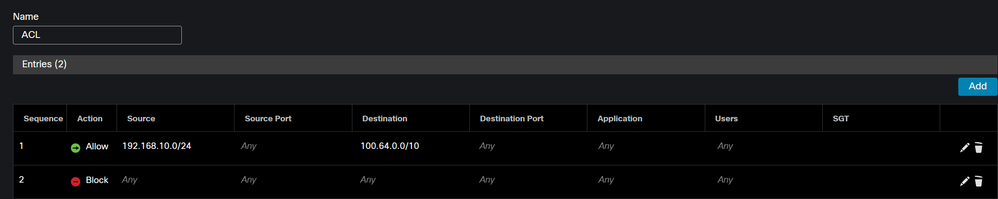

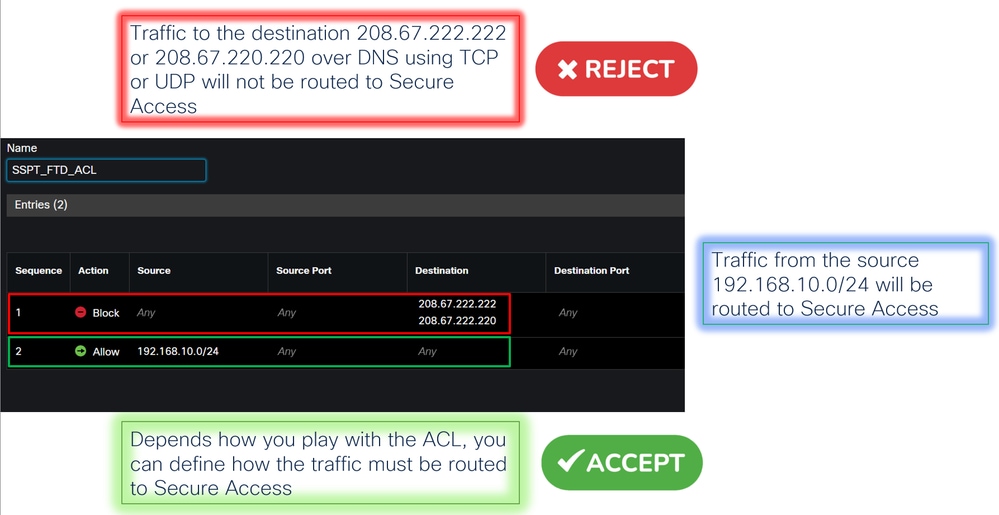

ACLの設定

SIGからLANへのルーティングトラフィックを許可するには、トラフィックをACLの下に追加して、PBRの下で機能させる必要があります。

CLAP-BAP ZTNAエスシナリオ

クライアントベースのZTAユーザまたはブラウザベースのZTAユーザからネットワークにアクセスできるように、CGNAT範囲100.64.0.0/10に基づいてネットワークを設定する必要があります。

アクセスルールの設定

プライベートアプリケーションリソースにアクセスする機能でセキュアアクセスを使用するように設定しているだけの場合、アクセスルールは次のようになります。

このルールは、ZTNA CGNAT範囲100.64.0.0/10からLANへのトラフィックを許可します。

ACLの設定

CGNATを使用するSIGからLANへのルーティングトラフィックを許可するには、ACLの下に追加して、PBRで機能するようにする必要があります。

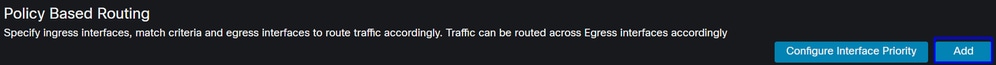

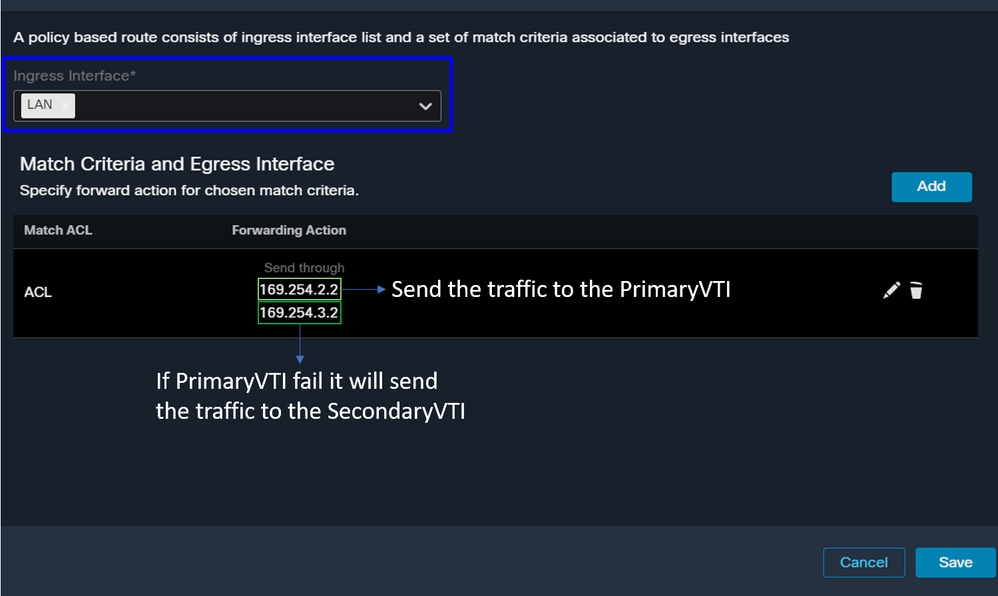

ポリシーベースルーティングの設定

セキュアアクセスを通じて内部リソースとインターネットへのアクセスを提供するには、ポリシーベースルーティング(PBR)を介して、送信元から宛先へのトラフィックのルーティングを容易にするルートを作成する必要があります。

- 移動先:

Devices > Device Management - ルートを作成するFTDデバイスを選択します

- クリック

Routing - 選択

Policy Base Routing [保存(Add

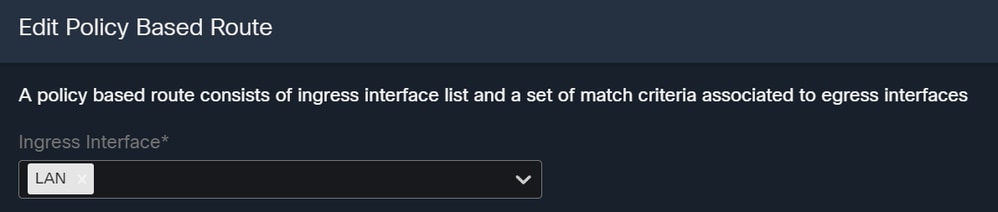

このシナリオでは、トラフィックをセキュアアクセスにルーティングする送信元として、またはRA-VPNを使用したセキュアアクセスへのユーザ認証を提供する送信元として、またはネットワーク内部リソースへのクライアントベースまたはブラウザベースのZTAアクセスを提供する送信元として使用するすべてのインターフェイスを選択します。

- Ingress Interfaceの下で、Secure Access経由でトラフィックを送信するすべてのインターフェイスを選択します。

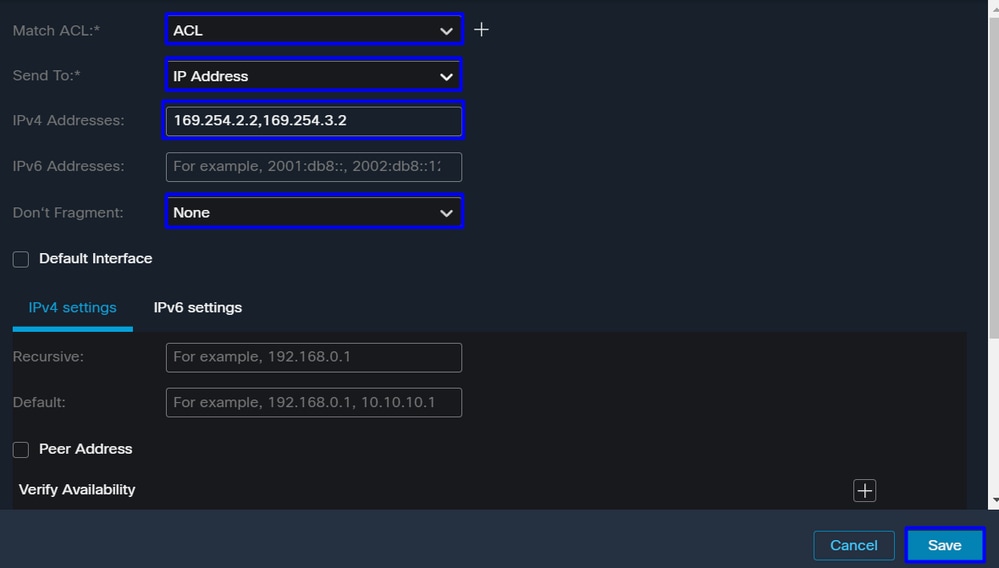

- Match Criteria and Egress Interfaceで次のパラメータを定義するには、

Add:

Match ACL:このACLでは、セキュアアクセスにルーティングするすべてのものを設定します。

Send To: IPアドレスの選択IPv4 Addresses:両方のVTIで設定されているマスク30の下で、次のIPを使用する必要があります。このステップの「VTI Interface Config

|

インターフェイス |

IP |

GW |

|

プライマリVTI |

169.254.2.1/30 |

169.254.2.2 |

|

セカンダリVTI |

169.254.3.1/30 |

169.254.3.2 |

このように設定すると、次の結果が得られ、「Save」のクリックに進むことができます。

その後、再度設定する必要がSaveあり、次の方法で設定します。

その後、展開すると、ACLで設定されたマシンのトラフィックがセキュアアクセスにルーティングされていることがわかります。

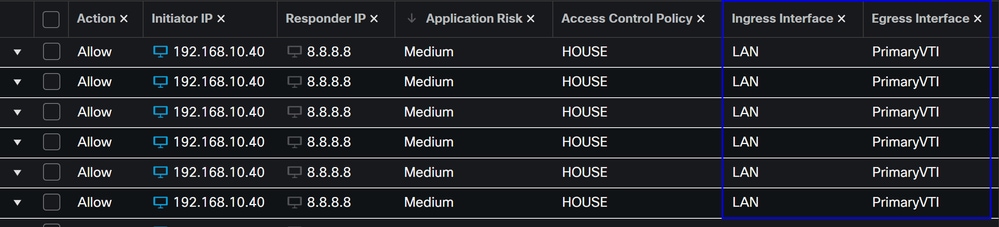

FMCの「Conexion Events」から:

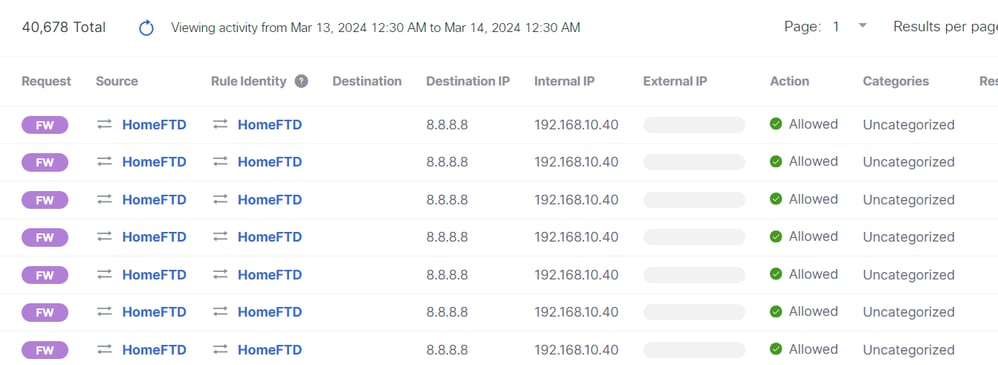

セキュアアクセスの「Activity Search」から:

注:デフォルトでは、デフォルトのセキュアアクセスポリシーでインターネットへのトラフィックが許可されます。プライベートアプリケーションへのアクセスを提供するには、プライベートリソースを作成し、それらをプライベートリソースアクセス用のアクセスポリシーに追加する必要があります。

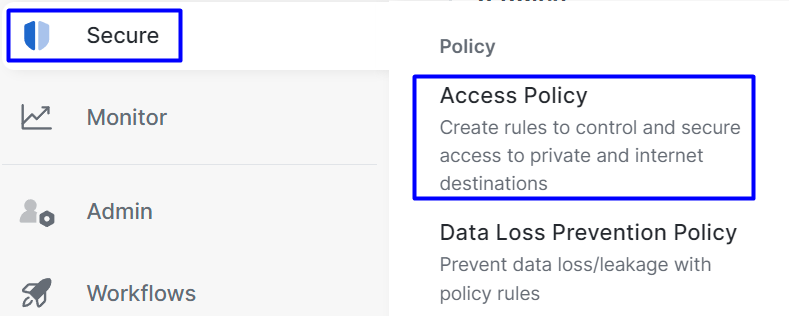

セキュアアクセスでのインターネットアクセスポリシーの設定

インターネットアクセスのアクセスを設定するには、セキュアアクセスダッシュボードでポリシーを作成する必要があります。

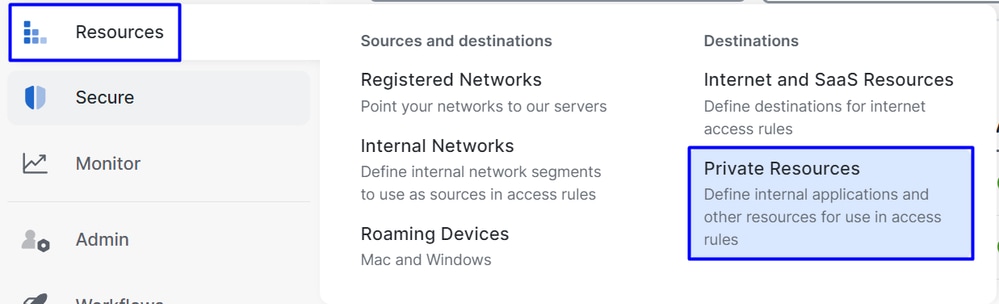

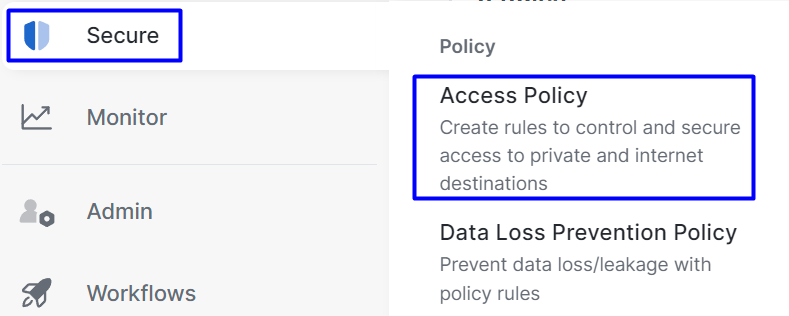

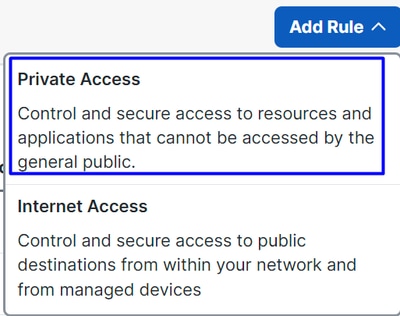

- クリック

Secure > Access Policy

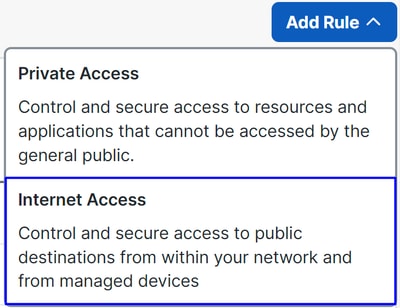

- クリック

Add Rule > Internet Access

トンネルの送信元として送信元を指定でき、宛先には、ポリシーで設定する内容に応じて任意のものを選択できます。『Secure Access User Guide』を確認してください。

ZTNAおよびRA-VPNのプライベートリソースアクセスの設定

プライベートリソースへのアクセスを設定するには、最初にSecure Access Dashboardでリソースを作成する必要があります。

クリック Resources > Private Resources

- 次に、

ADD

設定の下に、次の設定セクションがあります。General, Communication with Secure Access Cloud and Endpoint Connection Methods。

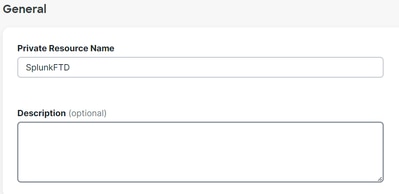

一般

Private Resource Name:ネットワークへのセキュアアクセスを通じてアクセスを提供するリソースの名前を作成します。

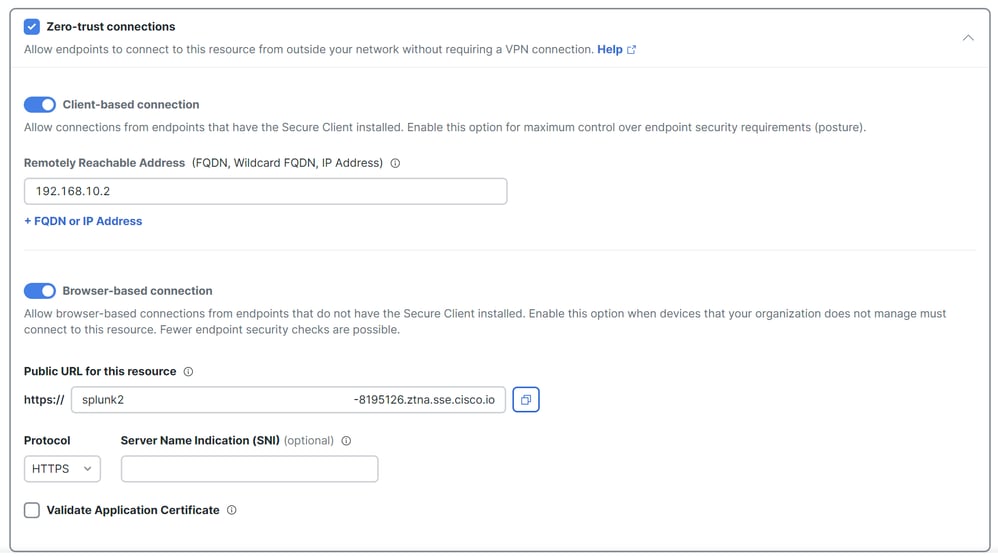

エンドポイントの接続方法

Zero Trust Connections:チェックボックスをオンにします。Client-based connection:これを有効にすると、Secure Client - Zero Trust Module(SGT)を使用して、クライアントベースモードによるアクセスを有効にすることができます。Remote Reachable Address (FQDN, Wildcard FQDN, IP Address):リソースのIPまたはFQDNを設定します。FQDNを設定する場合、名前を解決するためにDNSを追加する必要があります。Browser-based connection:有効にすると、ブラウザを介してリソースにアクセスできます(HTTPまたはHTTPS通信を使用してリソースを追加してください)Public URL for this resource:ブラウザから使用するパブリックURLを設定します。セキュアアクセスはこのリソースを保護します。Protocol:プロトコル(HTTPまたはHTTPS)を選択します。

VPN Connection:チェックボックスをオンにして、RA-VPNaaS経由のアクセスを有効にします。

その後、「Save」をクリックすると、そのリソースを「Access Policy」に追加できます。

アクセスポリシーの設定

リソースを作成するときは、次のいずれかのセキュアアクセスポリシーにリソースを割り当てる必要があります。

- クリック

Secure > Access Policy

- [保存(

Add > Private Resource

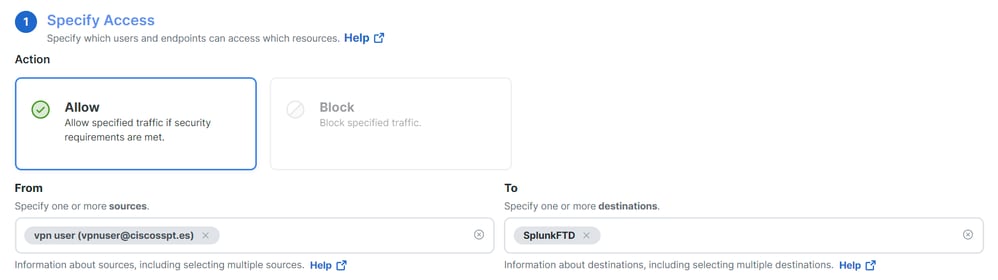

このプライベートアクセスルールでは、リソースへのアクセスを提供するデフォルト値を設定します。ポリシー設定の詳細については、『ユーザガイド』を参照してください。

Action:リソースへのアクセスを許可するには、「許可」を選択します。From:リソースへのログインに使用できるユーザを指定します。To:セキュアアクセスを介してアクセスするリソースを選択します。

Zero-Trust Client-based Posture Profile:クライアントベースアクセスのデフォルトプロファイルを選択します。Zero-Trust Browser-based Posture Profile:デフォルトのプロファイルブラウザのベースアクセスを選択します

注:ポスチャポリシーの詳細については、セキュアアクセスに関する『ユーザガイド』を参照してください。

その後、NextおよびSave と設定をクリックすると、RA-VPNおよびクライアントベースZTNAまたはブラウザベースZTNAを介してリソースへのアクセスを試行できます。

トラブルシュート

セキュアファイアウォールとセキュアアクセス間の通信に基づいてトラブルシューティングを行うには、デバイス間でPhase1(IKEv2)とPhase2(IPSEC)が問題なく確立されているかどうかを確認できます。

フェーズ1(IKEv2)の確認

Phase1を確認するには、FTDのCLIで次のコマンドを実行する必要があります。

show crypto isakmp saこの場合、望ましい出力は、セキュアアクセスのデータセンターIPに対して確立された2つの「IKEv2 SAs」であり、望ましいステータスはREADYです。

There are no IKEv1 SAs

IKEv2 SAs:

Session-id:3, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status Role

52346451 192.168.0.202/4500 3.120.45.23/4500 Global/Global READY RESPONDER

Encr: AES-GCM, keysize: 256, Hash: N/A, DH Grp:20, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/4009 sec

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 0.0.0.0/0 - 255.255.255.255/65535

ESP spi in/out: 0xfb34754c/0xc27fd2ba

IKEv2 SAs:

Session-id:2, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status Role

52442403 192.168.30.5/4500 18.156.145.74/4500 Global/Global READY RESPONDER

Encr: AES-GCM, keysize: 256, Hash: N/A, DH Grp:20, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/3891 sec

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 0.0.0.0/0 - 255.255.255.255/65535

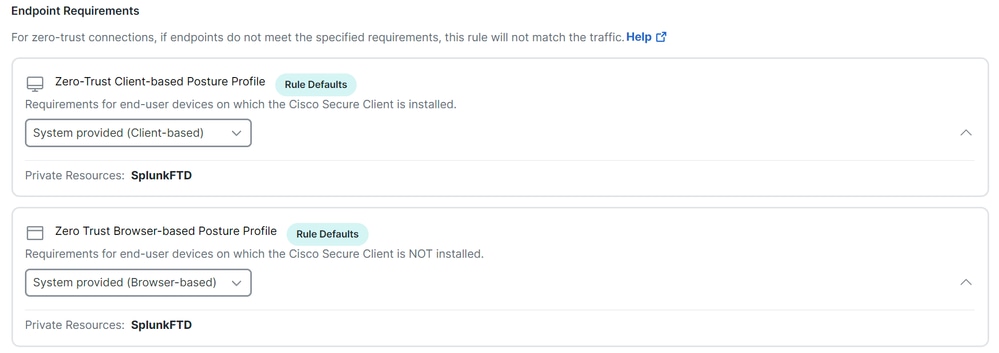

ESP spi in/out: 0x4af761fd/0xfbca3343フェーズ2(IPSEC)の確認

Phase2を確認するには、FTDのCLIで次のコマンドを実行する必要があります。

interface: PrimaryVTI

Crypto map tag: __vti-crypto-map-Tunnel1-0-1, seq num: 65280, local addr: 192.168.30.5

Protected vrf (ivrf): Global

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer: 18.156.145.74

#pkts encaps: 71965, #pkts encrypt: 71965, #pkts digest: 71965

#pkts decaps: 91325, #pkts decrypt: 91325, #pkts verify: 91325

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 71965, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 192.168.30.5/4500, remote crypto endpt.: 18.156.145.74/4500

path mtu 1500, ipsec overhead 63(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: FBCA3343

current inbound spi : 4AF761FD

inbound esp sas:

spi: 0x4AF761FD (1257726461)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, IKEv2, VTI, }

slot: 0, conn_id: 2, crypto-map: __vti-crypto-map-Tunnel1-0-1

sa timing: remaining key lifetime (kB/sec): (3916242/27571)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0xFFFFFFFF 0xFFFFFFFF

outbound esp sas:

spi: 0xFBCA3343 (4224332611)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, IKEv2, VTI, }

slot: 0, conn_id: 2, crypto-map: __vti-crypto-map-Tunnel1-0-1

sa timing: remaining key lifetime (kB/sec): (4239174/27571)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

interface: SecondaryVTI

Crypto map tag: __vti-crypto-map-Tunnel2-0-2, seq num: 65280, local addr: 192.168.0.202

Protected vrf (ivrf): Global

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer: 3.120.45.23

#pkts encaps: 0, #pkts encrypt: 0, #pkts digest: 0

#pkts decaps: 0, #pkts decrypt: 0, #pkts verify: 0

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 192.168.0.202/4500, remote crypto endpt.: 3.120.45.23/4500

path mtu 1500, ipsec overhead 63(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: C27FD2BA

current inbound spi : FB34754C

inbound esp sas:

spi: 0xFB34754C (4214519116)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, IKEv2, VTI, }

slot: 0, conn_id: 20, crypto-map: __vti-crypto-map-Tunnel2-0-2

sa timing: remaining key lifetime (kB/sec): (4101120/27412)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

outbound esp sas:

spi: 0xC27FD2BA (3263156922)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, IKEv2, VTI, }

slot: 0, conn_id: 20, crypto-map: __vti-crypto-map-Tunnel2-0-2

sa timing: remaining key lifetime (kB/sec): (4239360/27412)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001最後の出力では、両方のトンネルが確立されたことが確認できます。望ましくない結果は、パケットencapsおよびdecapsの次の出力です。

このシナリオがある場合は、TACでケースをオープンします。

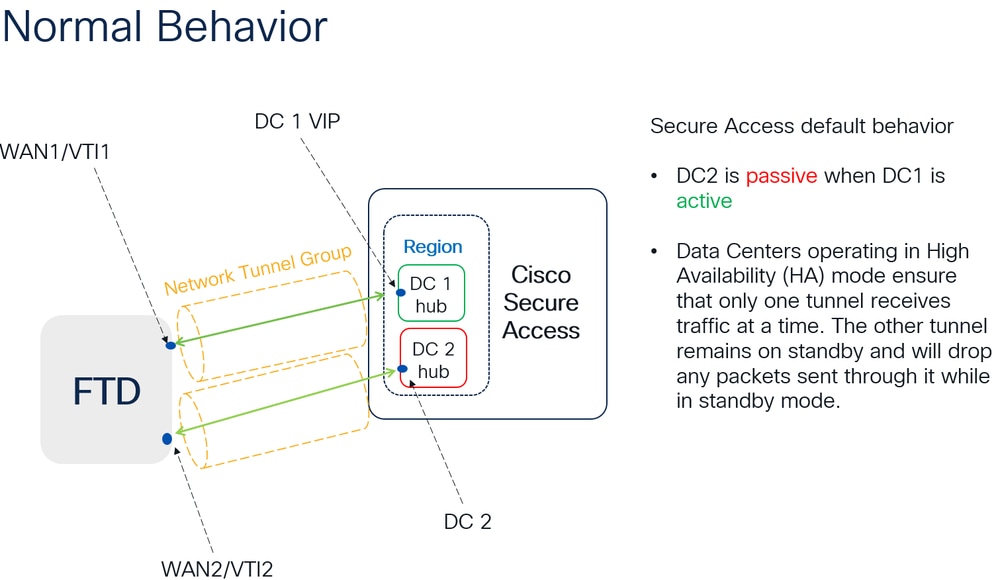

ハイアベイラビリティ機能

クラウド内のデータセンターと通信するセキュアアクセスを備えたトンネルの機能はアクティブ/パッシブです。つまり、DC 1のドアだけがトラフィックを受信するために開かれます。DC 2のドアは、トンネル番号1がダウンするまで閉じられます。

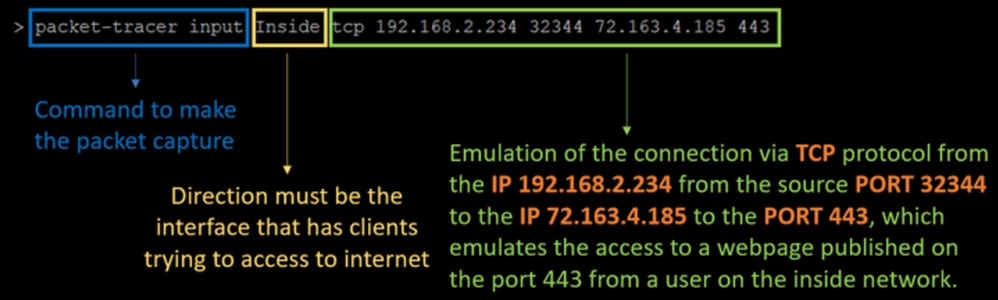

セキュアなアクセスへのトラフィックルーティングの確認

この例では、送信元をファイアウォールネットワーク上のマシンとして使用します。

- Source:192.168.10.40

- 宛先:146.112.255.40(セキュアアクセスモニタリングIP)

例:

コマンド:

packet-tracer input LAN tcp 192.168.10.40 3422 146.112.255.40 80出力:

Phase: 1

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Elapsed time: 14010 ns

Config:

Implicit Rule

Additional Information:

MAC Access list

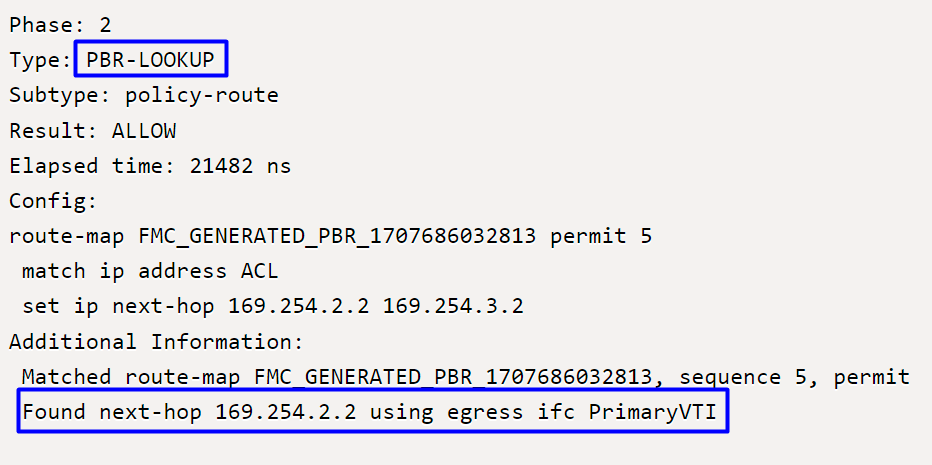

Phase: 2

Type: PBR-LOOKUP

Subtype: policy-route

Result: ALLOW

Elapsed time: 21482 ns

Config:

route-map FMC_GENERATED_PBR_1707686032813 permit 5

match ip address ACL

set ip next-hop 169.254.2.2 169.254.3.2

Additional Information:

Matched route-map FMC_GENERATED_PBR_1707686032813, sequence 5, permit

Found next-hop 169.254.2.2 using egress ifc PrimaryVTI

Phase: 3

Type: OBJECT_GROUP_SEARCH

Subtype:

Result: ALLOW

Elapsed time: 0 ns

Config:

Additional Information:

Source Object Group Match Count: 0

Destination Object Group Match Count: 0

Object Group Search: 0

Phase: 4

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Elapsed time: 233 ns

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced permit ip any ifc PrimaryVTI any rule-id 268434435

access-list CSM_FW_ACL_ remark rule-id 268434435: ACCESS POLICY: HOUSE - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268434435: L7 RULE: New-Rule-#3-ALLOW

Additional Information:

This packet will be sent to snort for additional processing where a verdict will be reached

Phase: 5

Type: CONN-SETTINGS

Subtype:

Result: ALLOW

Elapsed time: 233 ns

Config:

class-map class_map_Any

match access-list Any

policy-map policy_map_LAN

class class_map_Any

set connection decrement-ttl

service-policy policy_map_LAN interface LAN

Additional Information:

Phase: 6

Type: NAT

Subtype: per-session

Result: ALLOW

Elapsed time: 233 ns

Config:

Additional Information:

Phase: 7

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Elapsed time: 233 ns

Config:

Additional Information:

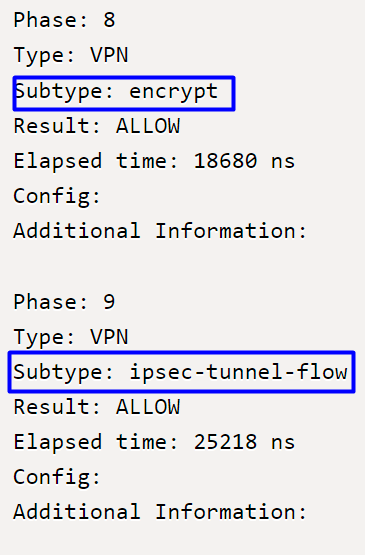

Phase: 8

Type: VPN

Subtype: encrypt

Result: ALLOW

Elapsed time: 18680 ns

Config:

Additional Information:

Phase: 9

Type: VPN

Subtype: ipsec-tunnel-flow

Result: ALLOW

Elapsed time: 25218 ns

Config:

Additional Information:

Phase: 10

Type: NAT

Subtype: per-session

Result: ALLOW

Elapsed time: 14944 ns

Config:

Additional Information:

Phase: 11

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Elapsed time: 0 ns

Config:

Additional Information:

Phase: 12

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Elapsed time: 19614 ns

Config:

Additional Information:

New flow created with id 23811, packet dispatched to next module

Phase: 13

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Elapsed time: 27086 ns

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 14

Type: SNORT

Subtype: appid

Result: ALLOW

Elapsed time: 28820 ns

Config:

Additional Information:

service: (0), client: (0), payload: (0), misc: (0)

Phase: 15

Type: SNORT

Subtype: firewall

Result: ALLOW

Elapsed time: 450193 ns

Config:

Network 0, Inspection 0, Detection 0, Rule ID 268434435

Additional Information:

Starting rule matching, zone 1 -> 3, geo 0 -> 0, vlan 0, src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, user 9999997, no url or host, no xff

Matched rule ids 268434435 - Allow

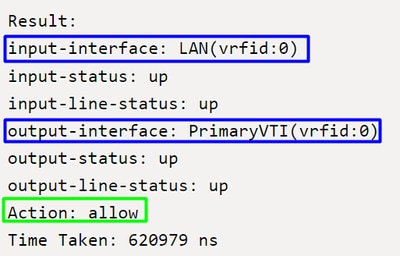

Result:

input-interface: LAN(vrfid:0)

input-status: up

input-line-status: up

output-interface: PrimaryVTI(vrfid:0)

output-status: up

output-line-status: up

Action: allow

Time Taken: 620979 nsここでは、通信に関するコンテキストを提供し、PBR設定の下ですべてが正しく行われているかどうかを確認して、トラフィックをセキュアアクセスに正しくルーティングする方法について、多くの情報が提供されています。

フェーズ2は、トラフィックがPrimaryVTIインターフェイスに転送されていることを示します。このシナリオの設定に基づくと、インターネットトラフィックはVTIを介してセキュアアクセスに転送される必要があるため、これは正しいです。

フェーズ8は、VPN接続の暗号化ステージに対応します。このステージでは、トラフィックが評価され、暗号化が承認され、データを安全に送信できるようになります。一方、フェーズ9では、VPN IPSecトンネル内のトラフィックフローの特定の管理に焦点を当て、暗号化されたトラフィックが、確立されたトンネルを正しくルーティングされ、許可されることを確認します。

最後に、フロー結果の最後に、LANからPrimaryVTIへのトラフィックをセキュアアクセスに転送するトラフィックを確認します。allowを実行すると、トラフィックが問題なくルーティングされていることが確認できます。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

28-Nov-2024

|

初版 |

フィードバック

フィードバック