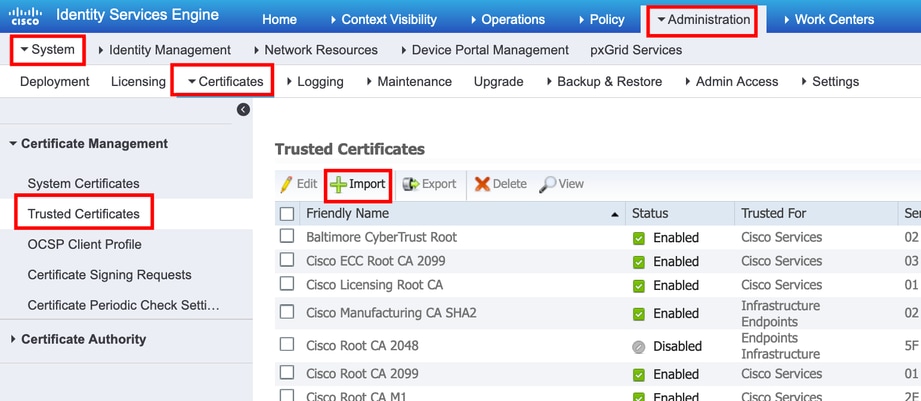

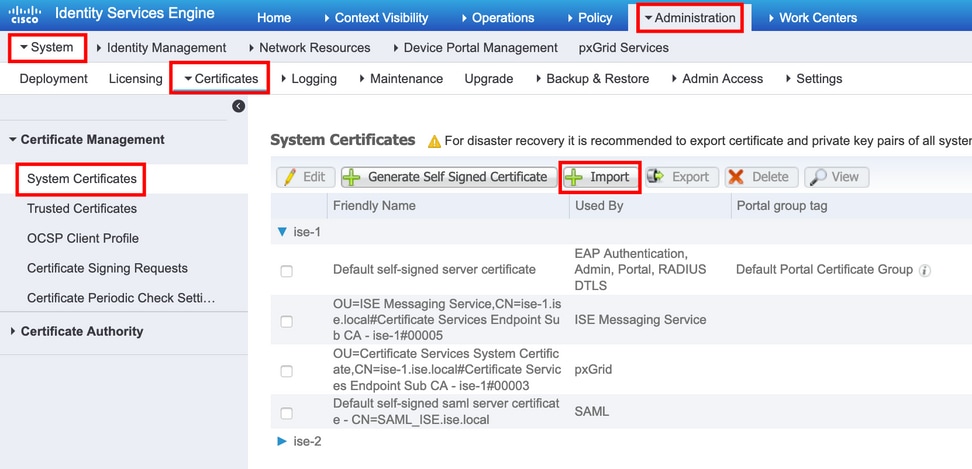

ISEでの証明書のインポートおよびエクスポート

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

4.0 |

22-May-2024

|

記事の説明、投稿者リスト、および書式を更新。 |

3.0 |

19-Jan-2023

|

再認定 |

1.0 |

14-Aug-2020

|

初版 |

フィードバック

フィードバック