はじめに

このドキュメントでは、Identity Services Engine(ISE)3.3パッチ1をDuo for Multi-factor Authentication(MFA)と統合する方法について説明します。バージョン3.3パッチ1以降では、ISEはDuoサービスとのネイティブ統合を設定できるため、認証プロキシは不要です。

前提条件

要件

次の項目に関する基本的な知識が推奨されます。

使用するコンポーネント

このドキュメントの情報は、次のハードウェアに基づくものです。

- Cisco ISEバージョン3.3パッチ1

- Duo

- Cisco ASA バージョン 9.16(4)

- Cisco Secure Clientバージョン5.0.04032

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

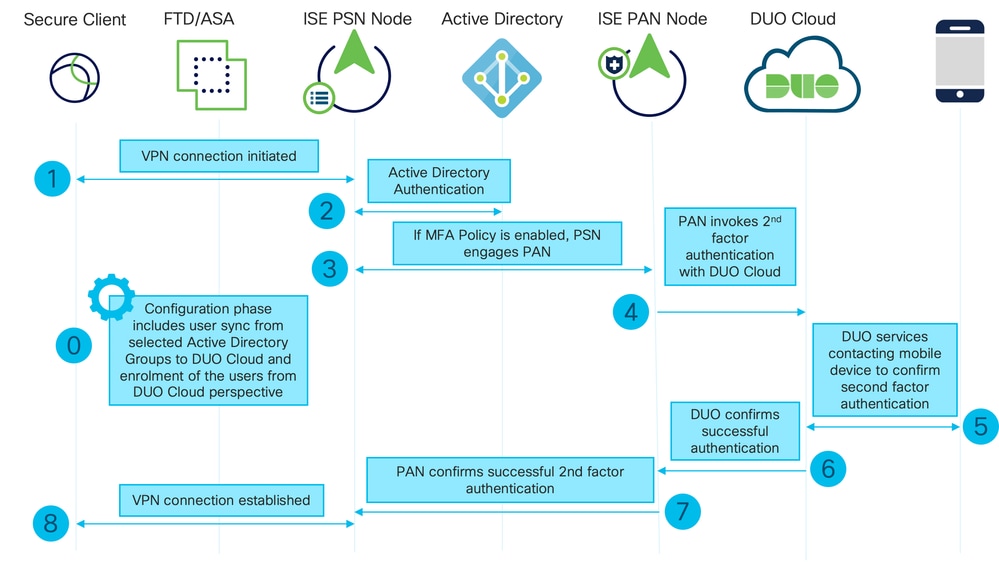

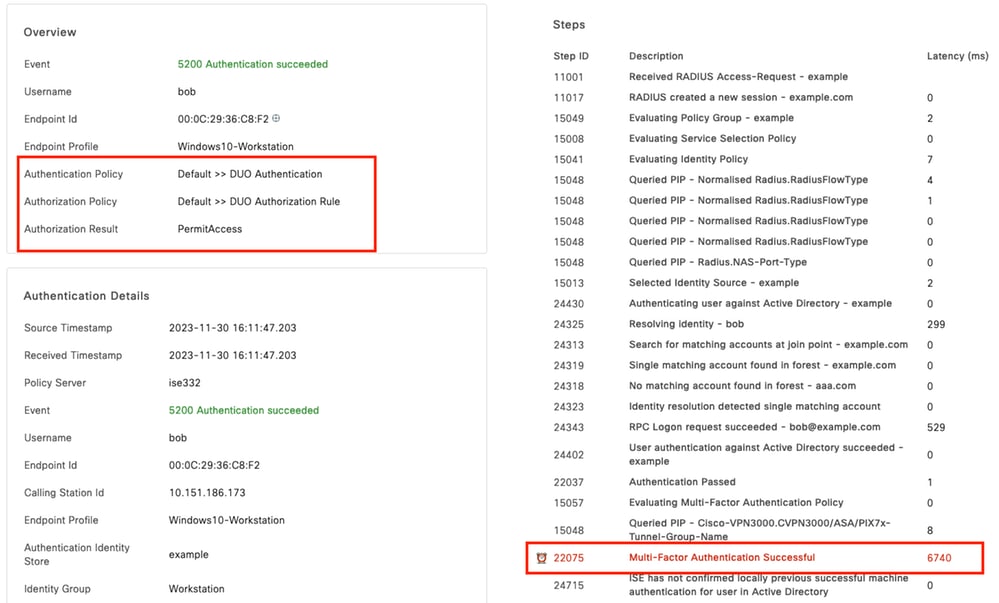

フロー図

手順

0. 構成フェーズには、ユーザーが同期されるActive Directoryグループの選択が含まれます。同期は、MFAウィザードが完了すると行われます。この操作は、次の 2 つの手順からなります。Active Directoryを参照して、ユーザと特定の属性のリストを取得します。Cisco ISE Admin APIを使用したDuo Cloudへの呼び出しは、そこにユーザをプッシュするために行われます。管理者はユーザーを登録する必要があります。登録には、Duo Mobileのユーザーをアクティブにするオプションのステップが含まれます。これにより、ユーザーはDuo Pushでワンタップ認証を使用できます

1. VPN接続が開始され、ユーザがユーザ名とパスワードを入力して「OK」をクリックします。ネットワークデバイスがRADIUS Access-RequestをPSNに送信

2. PSNノードがActive Directory経由でユーザを認証する

3. 認証が成功し、MFAポリシーが設定されると、PSNはDuo Cloudに接続します。Cisco ISE Auth APIを使用したDuo Cloudへの呼び出しは、Duoを使用した2段階認証を呼び出すために行われます。ISEは、SSL TCPポート443でDuoのサービスと通信します。

4. 2段階認証が行われます。ユーザが2番目の要素の認証プロセスを完了します

5. Duoが第2因子認証の結果をPSNに応答

6. Access-Acceptがネットワークデバイスに送信され、VPN接続が確立されます。

コンフィギュレーション

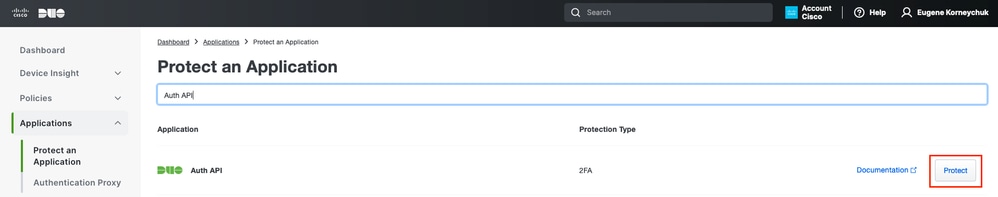

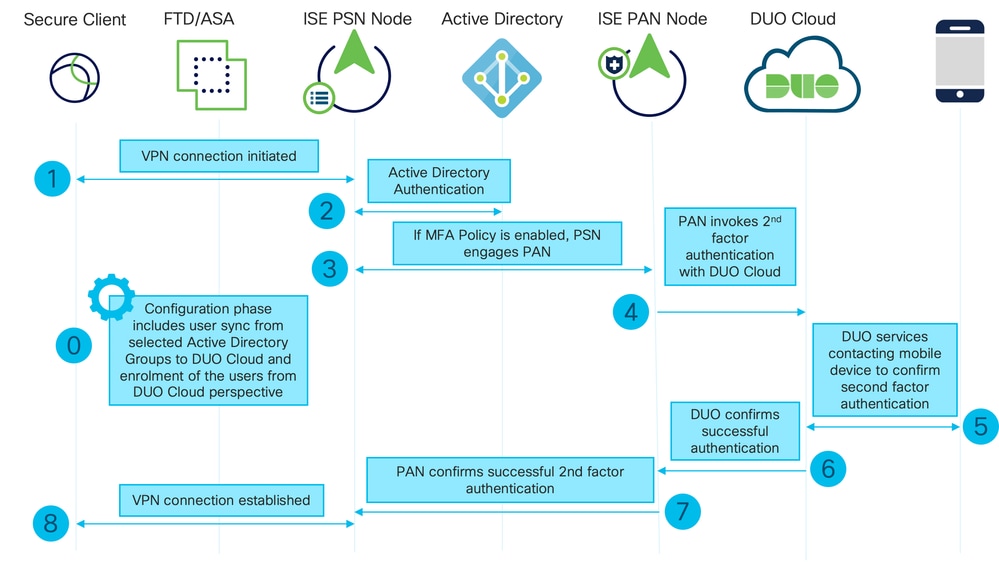

保護するアプリケーションの選択

Duo Admin Dashboard https://admin.duosecurity.com/loginに移動します。管理者クレデンシャルでログインします。

ダッシュボード>アプリケーション>アプリケーションの保護に移動します。Cisco ISE Auth APIを探して、Protectを選択します。

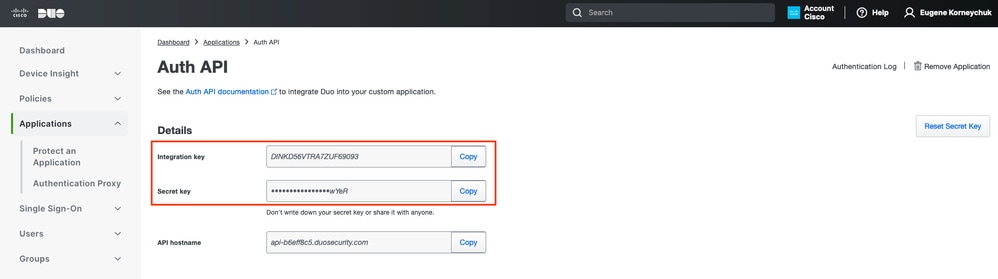

認証API 1

認証API 1

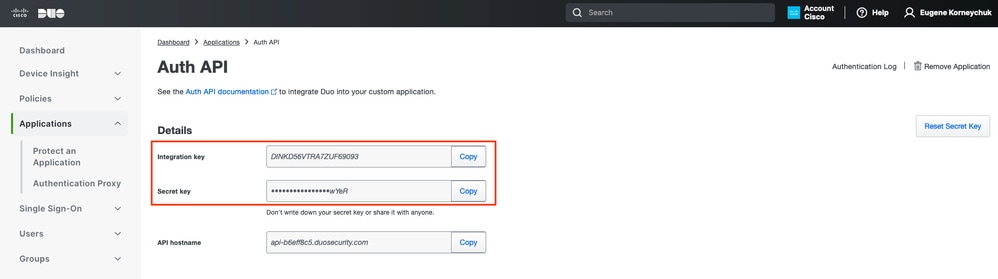

統合キーと秘密キーをメモします。

認証API 2

認証API 2

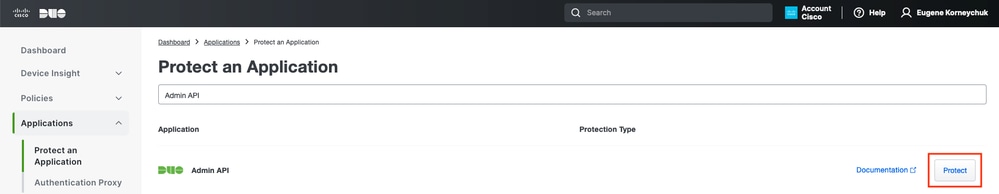

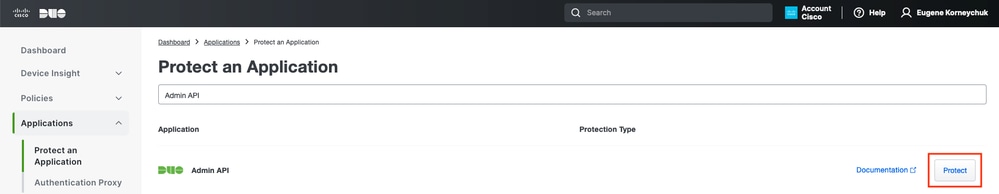

ダッシュボード>アプリケーション>アプリケーションの保護に移動します。Cisco ISE Admin APIを探して、Protectを選択します。

注:Duo Admin PanelでCisco ISE Admin APIアプリケーションを作成または変更できるのは、Ownerロールを持つ管理者だけです。

認証API 1

認証API 1

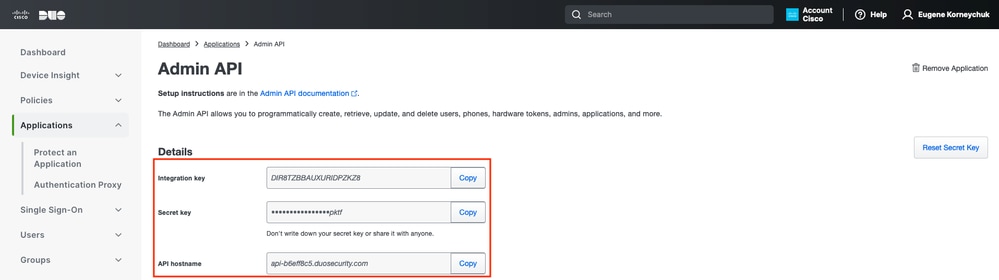

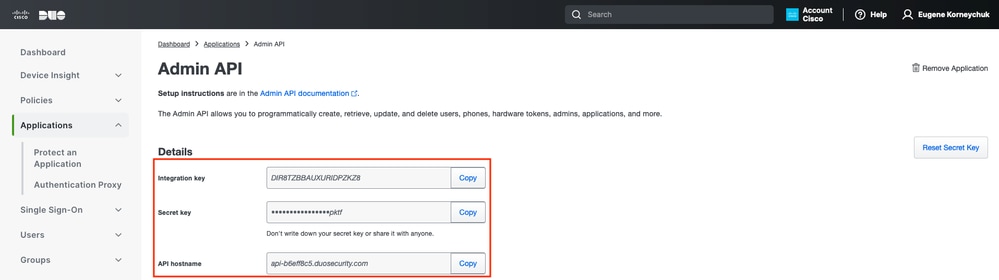

統合キー、秘密キー、およびAPIホスト名をメモします。

管理API 2

管理API 2

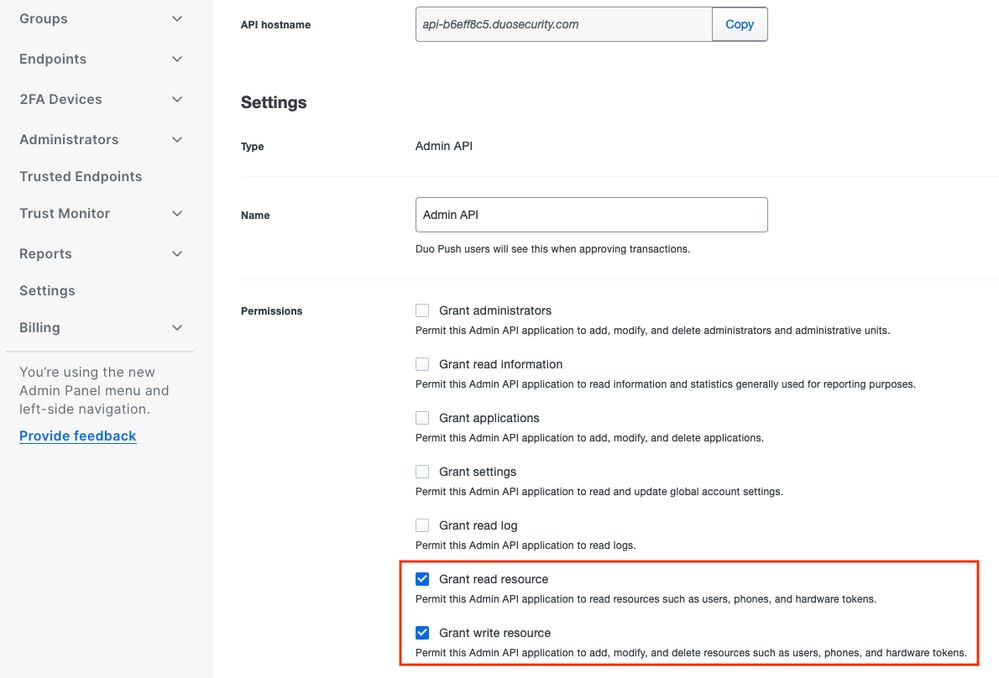

APIアクセス許可の設定

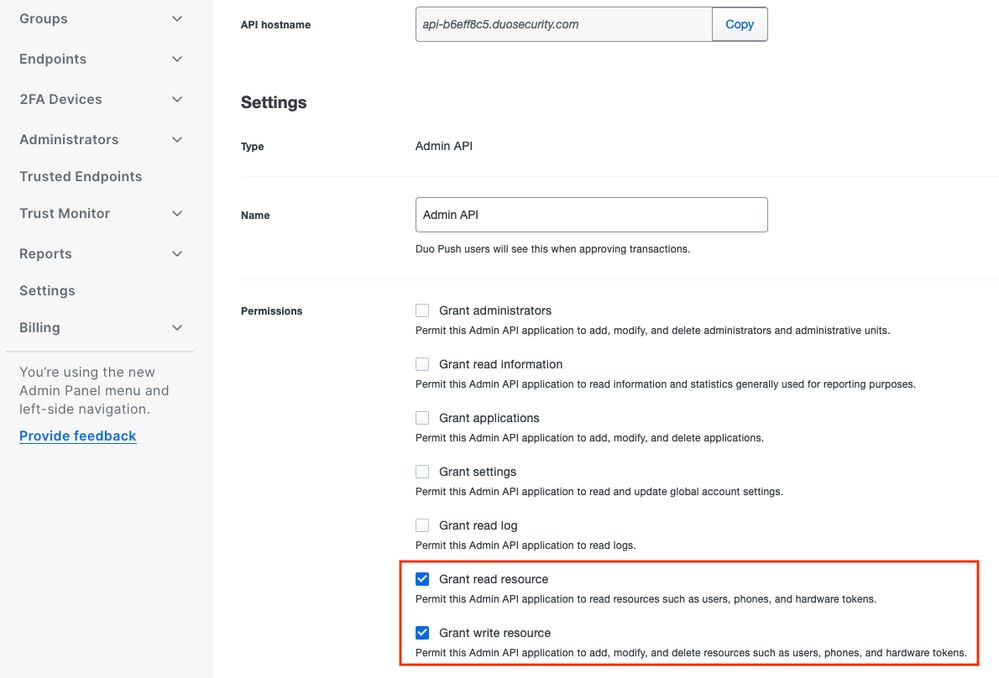

ダッシュボード>アプリケーション>アプリケーションに移動します。Cisco ISE Admin APIを選択します。

Grant Read ResourceおよびGrant Write Resourceのアクセス許可をチェックします。Save Changesをクリックします。

管理API 3

管理API 3

ISEとActive Directoryの統合

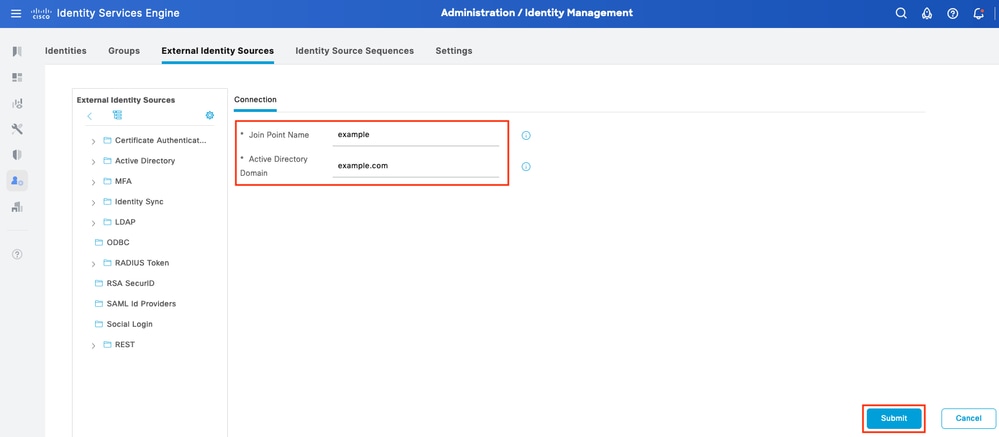

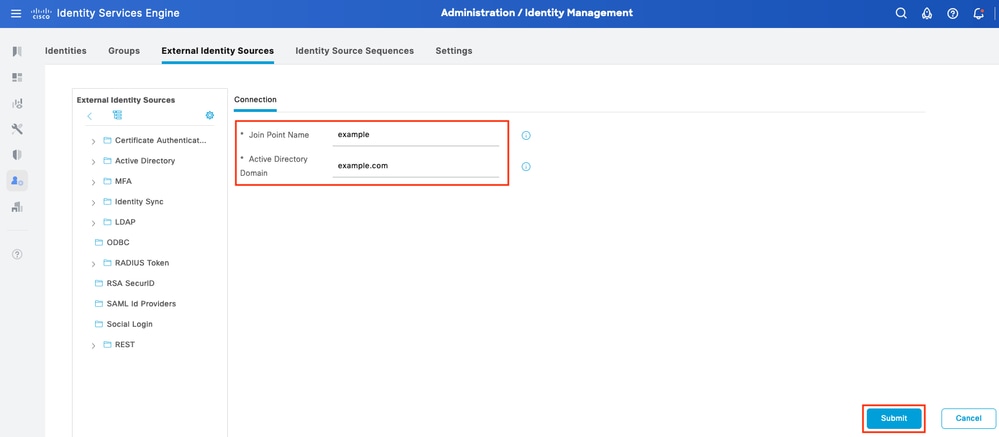

1. Administration > Identity Management > External Identity Stores > Active Directory > Addの順に移動します。[Join Point Name] と [Active Directory Domain] に入力し、[Submit] をクリックします。

Active Directory 1

Active Directory 1

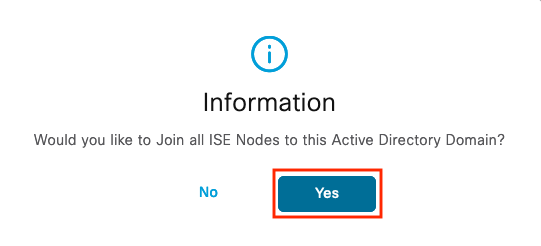

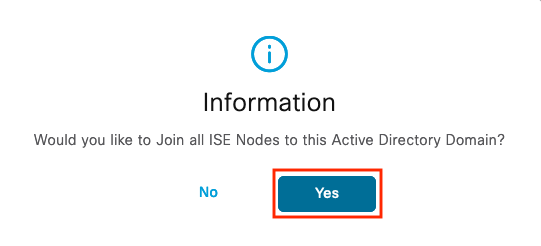

2. すべてのISEノードをこのActive Directoryドメインに参加させるプロンプトが表示されたら、Yesをクリックします。

Active Directory 2

Active Directory 2

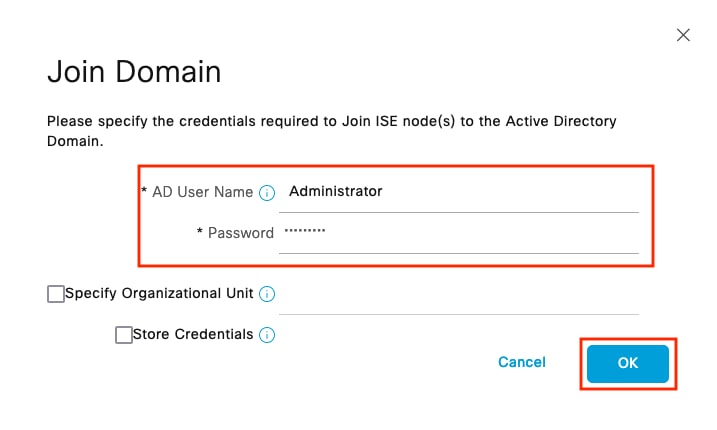

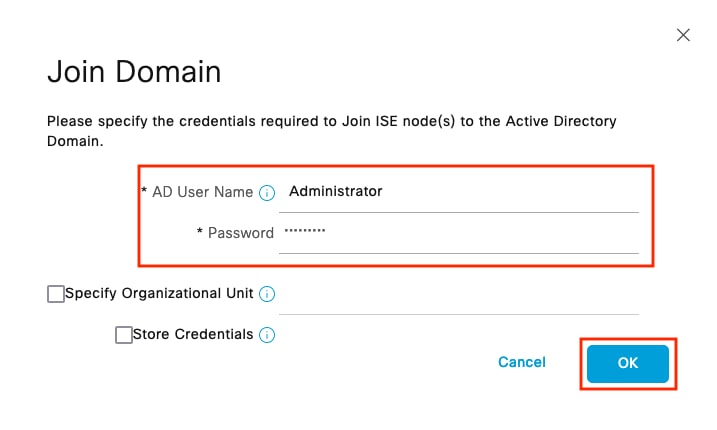

3. ADのユーザ名とパスワードを入力し、OKをクリックします。

Active Directory 3

Active Directory 3

ISEのドメインアクセスに必要なADアカウントには、次のいずれかを設定できます。

- 各ドメインのドメインユーザ権限にワークステーションを追加

- ISEマシンのアカウントがISEマシンをドメインに追加する前に作成される各コンピュータコンテナに対するコンピュータオブジェクトの作成権限またはコンピュータオブジェクトの削除権限

注:ISEアカウントのロックアウトポリシーを無効にし、誤ったパスワードが管理者に使用された場合に管理者にアラートを送信するようにADインフラストラクチャを設定することを推奨します。誤ったパスワードを入力すると、ISEは必要なときにマシンアカウントを作成または変更しないため、すべての認証が拒否される可能性があります。

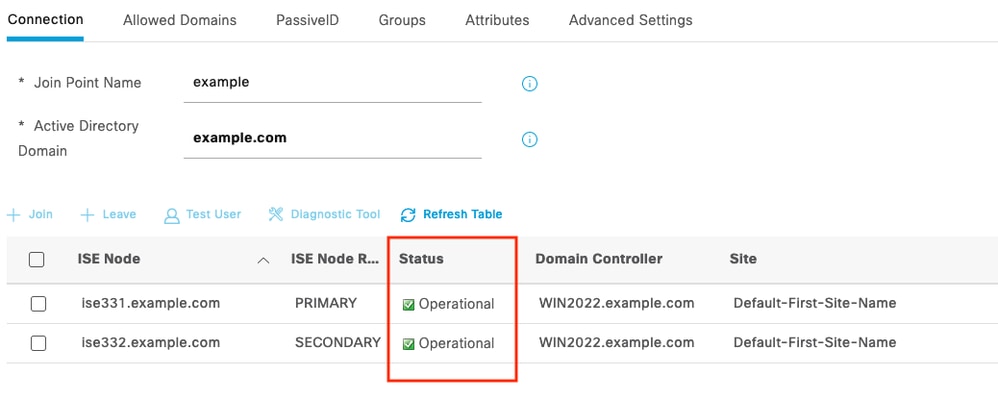

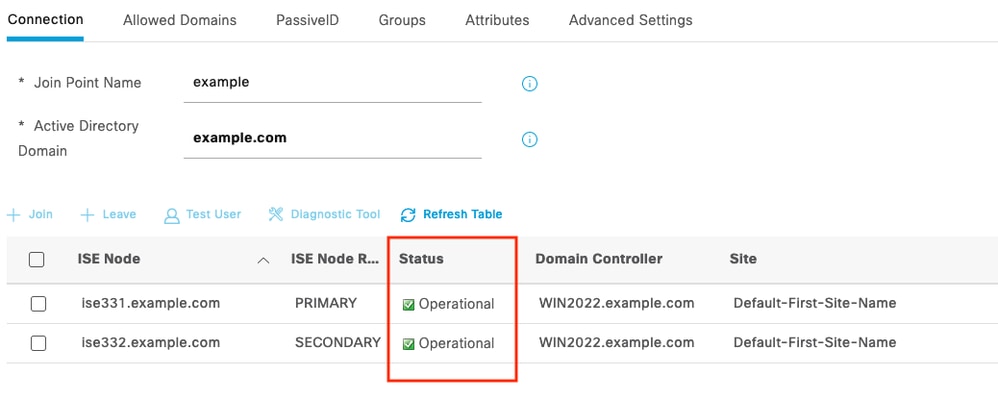

4. ADのステータスはOperationalです。

Active Directory 4

Active Directory 4

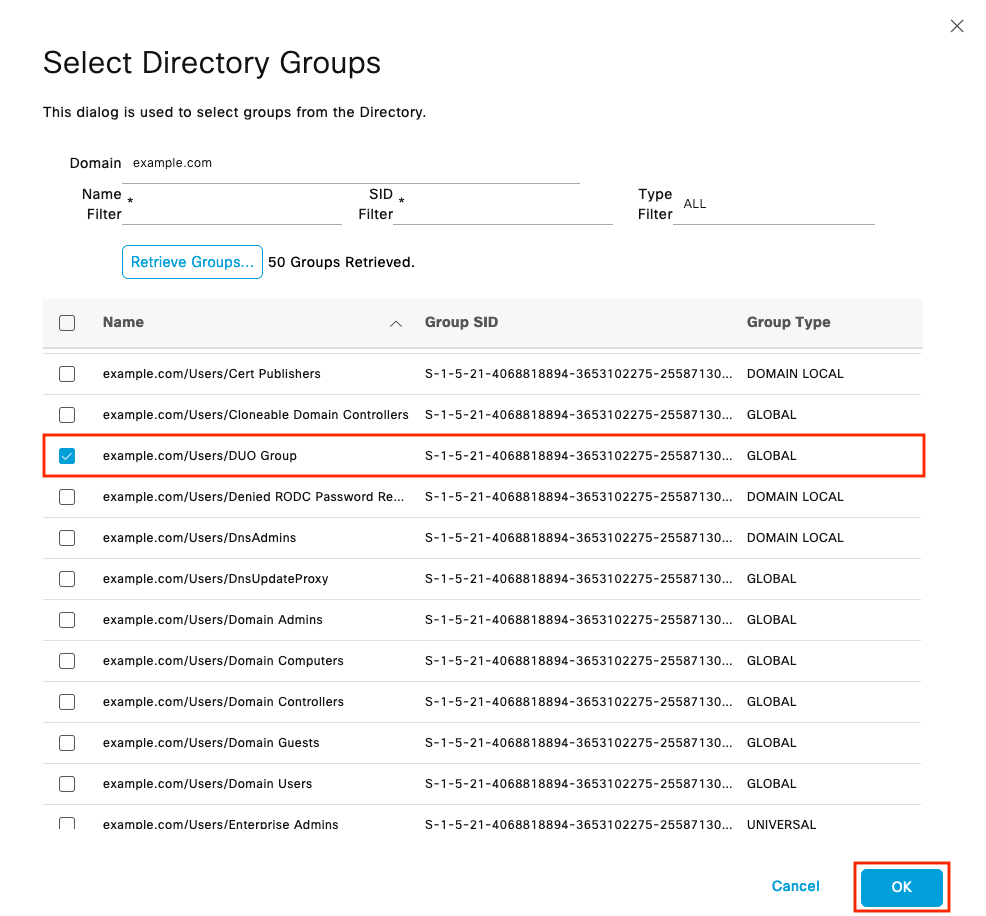

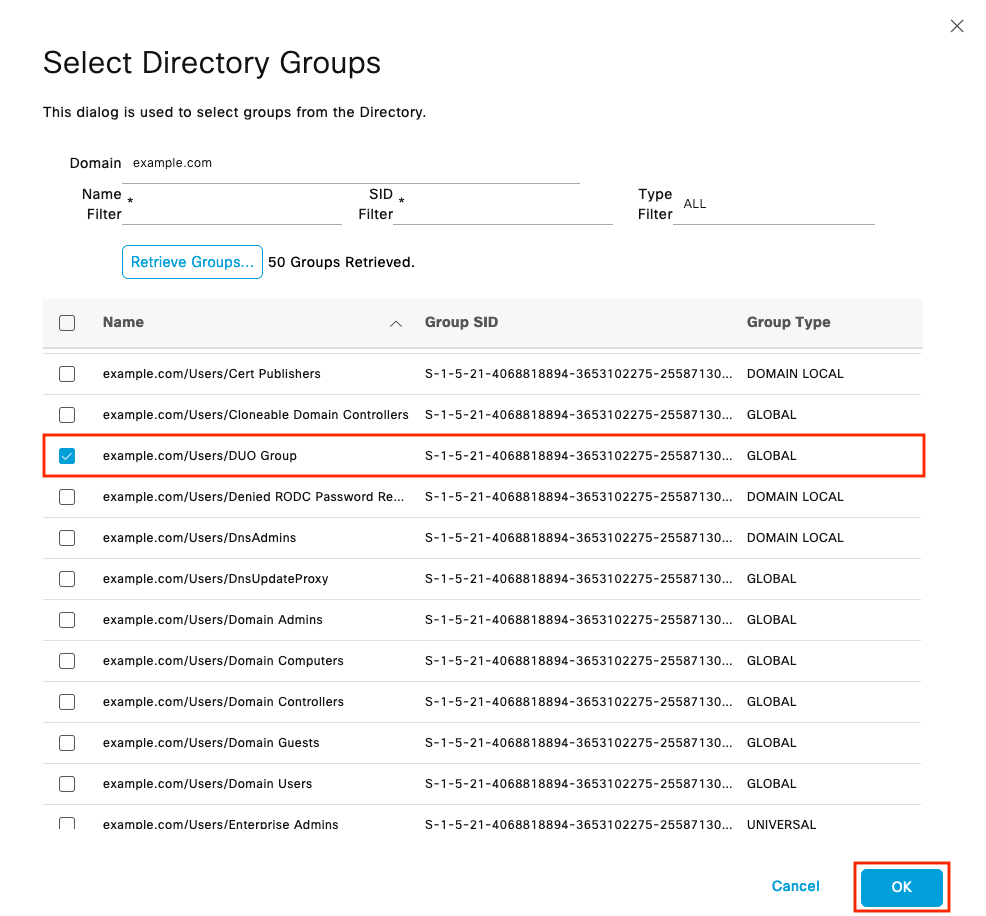

5. 「グループ」>「追加」>「ディレクトリからグループを選択」>「グループの取得」に移動します。次の図に示すように、選択したADグループ(ユーザの同期と認可ポリシーに使用)に対してチェックボックスをオンにします。

Active Directory 5

Active Directory 5

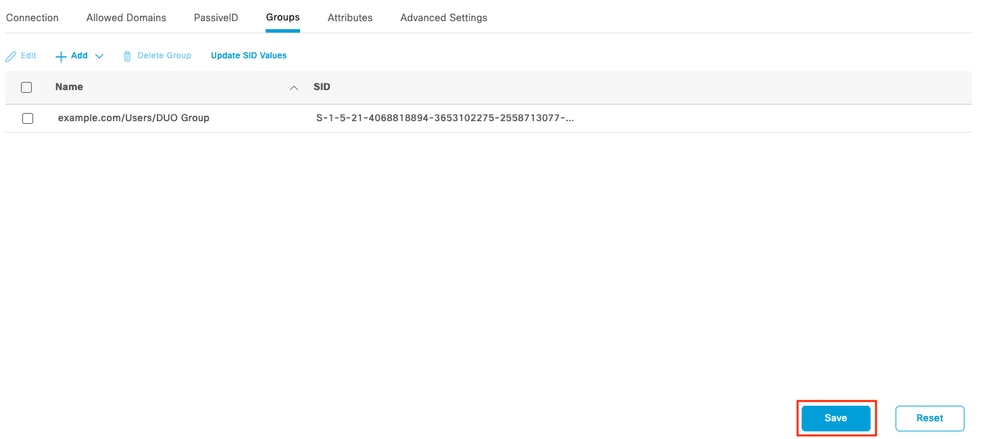

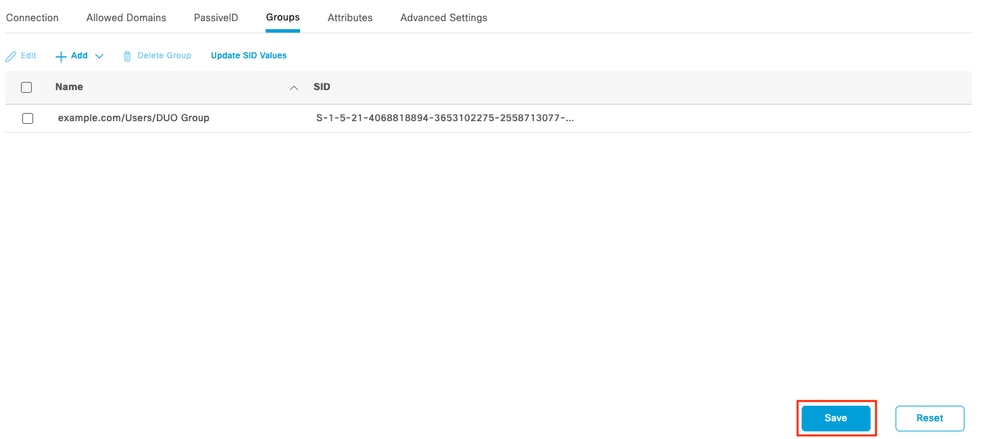

6. Saveをクリックして、取得したADグループを保存します。

Active Directory 6

Active Directory 6

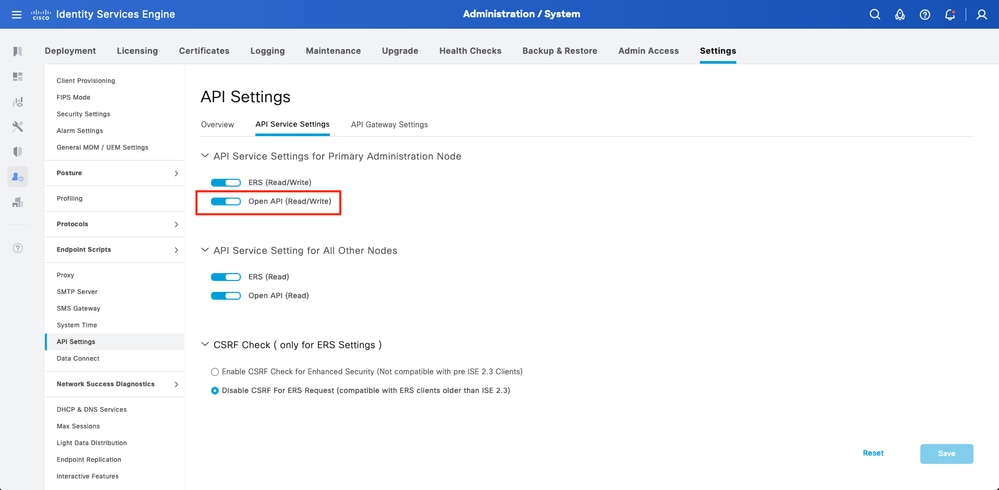

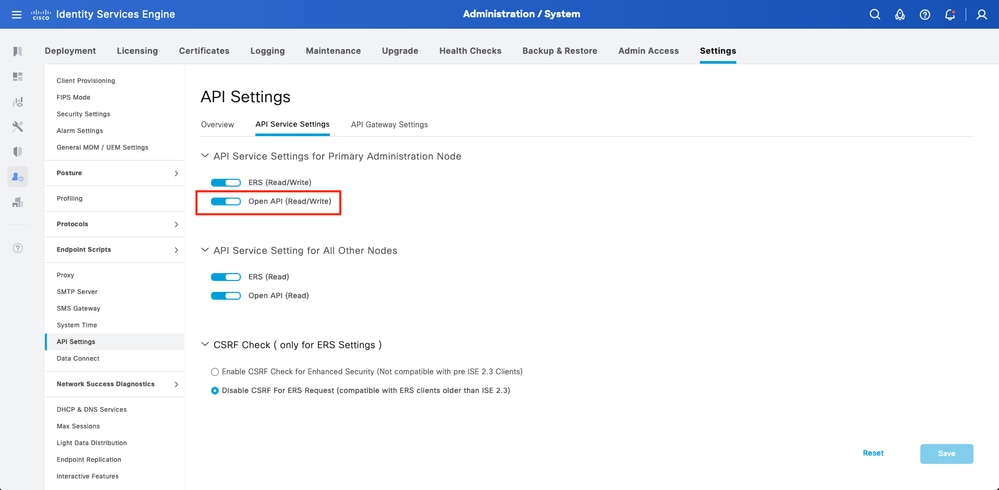

オープンAPIの有効化

Administration > System > Settings > API Settings > API Service Settingsの順に移動します。Open APIを有効にして、Saveをクリックします。

オープンAPI

オープンAPI

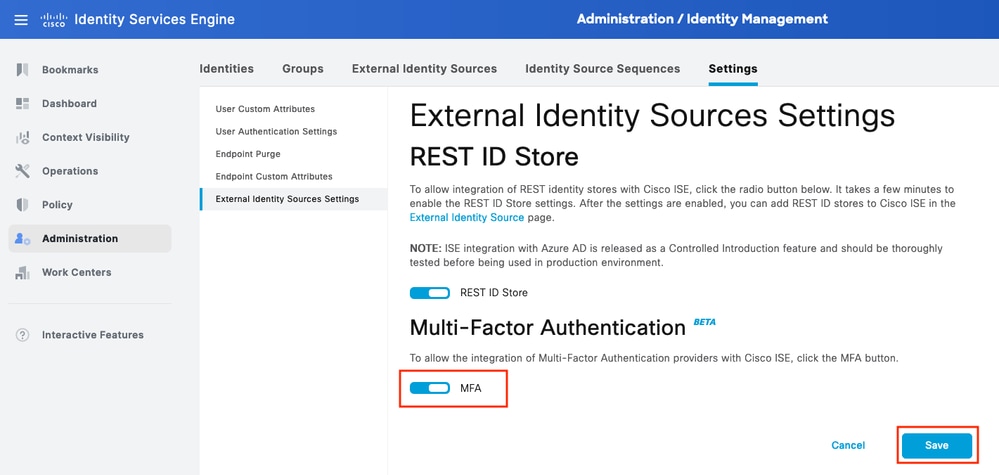

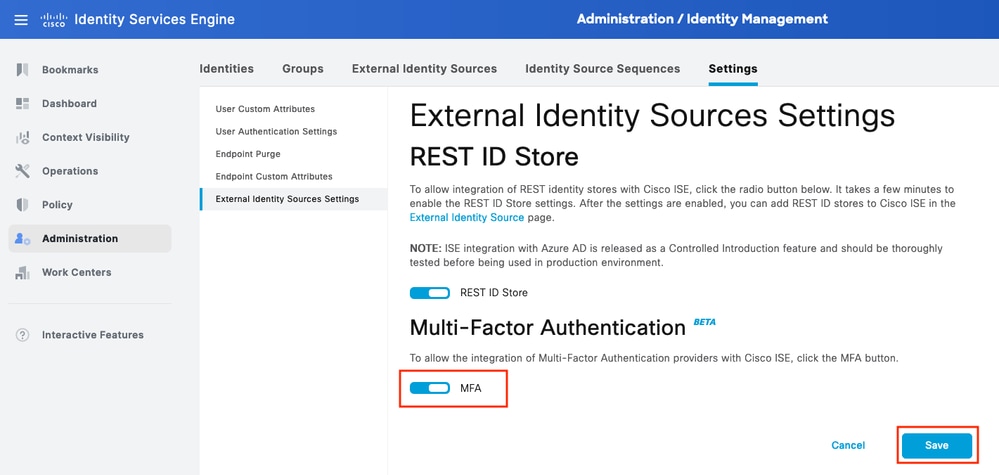

MFAアイデンティティソースの有効化

Administration > Identity Management > Settings > External Identity Sources Settingsの順に移動します。MFAをイネーブルにして、Saveをクリックします。

ISE MFA 1

ISE MFA 1

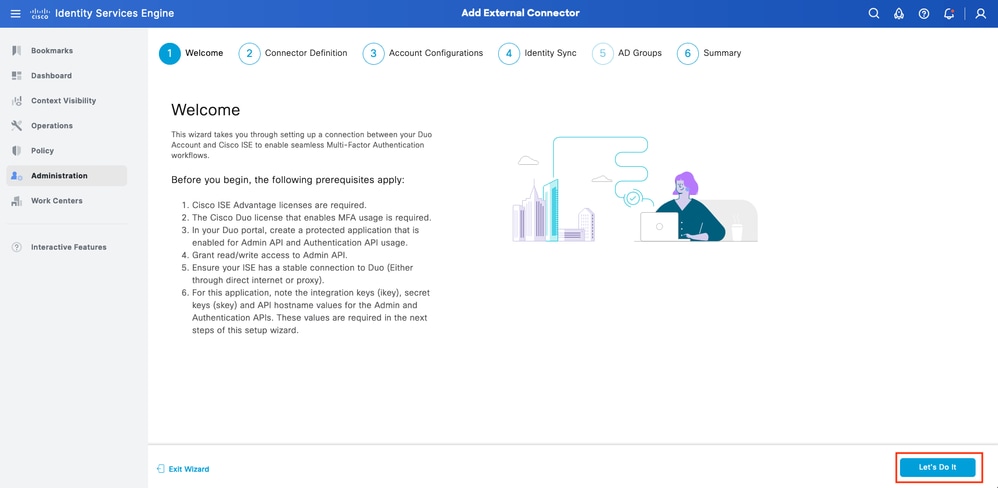

MFA外部アイデンティティソースの設定

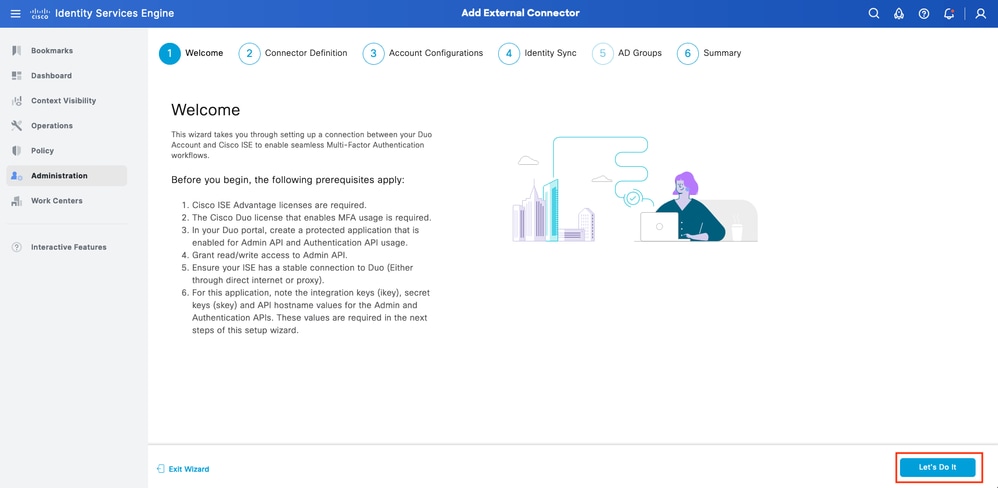

[Administration] > [Identity Management] > [External Identity Sources] に移動します。[Add] をクリックします。ようこそ画面でLet's Do Itをクリックします。

ISE Duoウィザード1

ISE Duoウィザード1

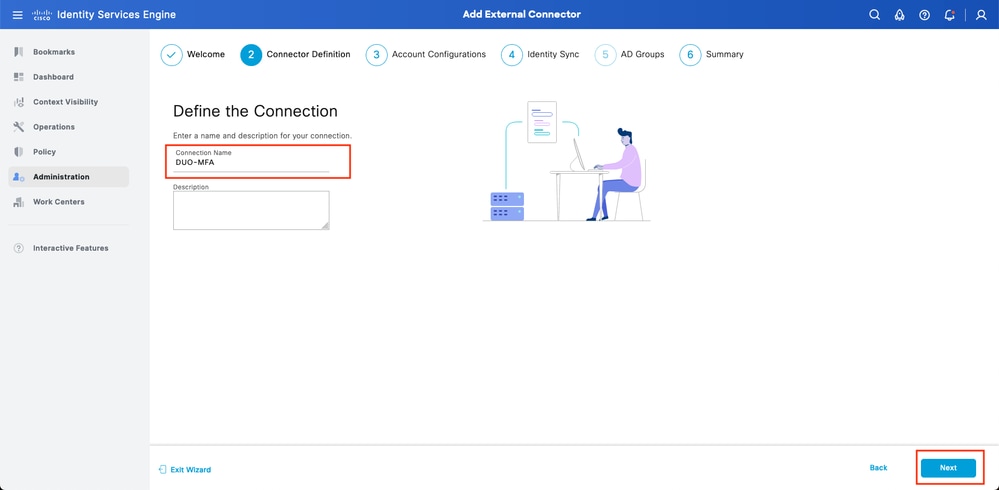

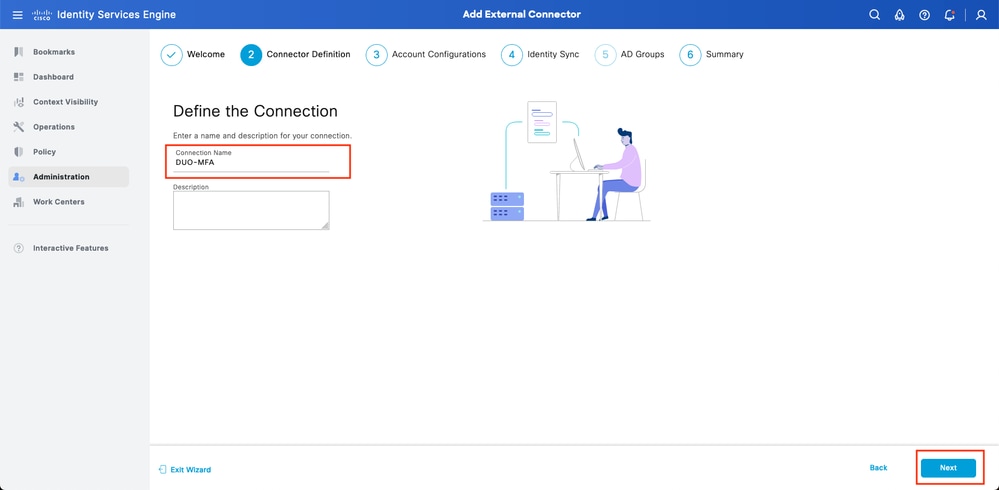

次の画面で接続名を設定し、Nextをクリックします。

ISE Duoウィザード2

ISE Duoウィザード2

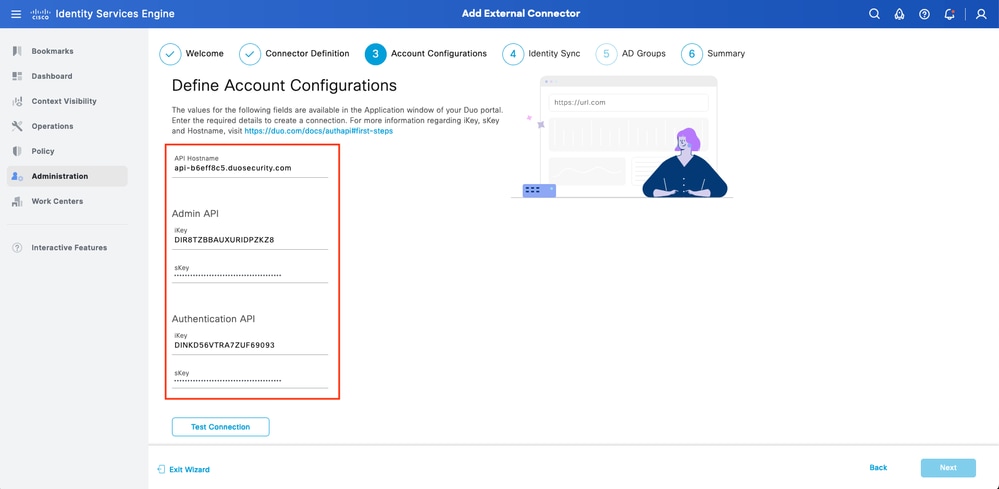

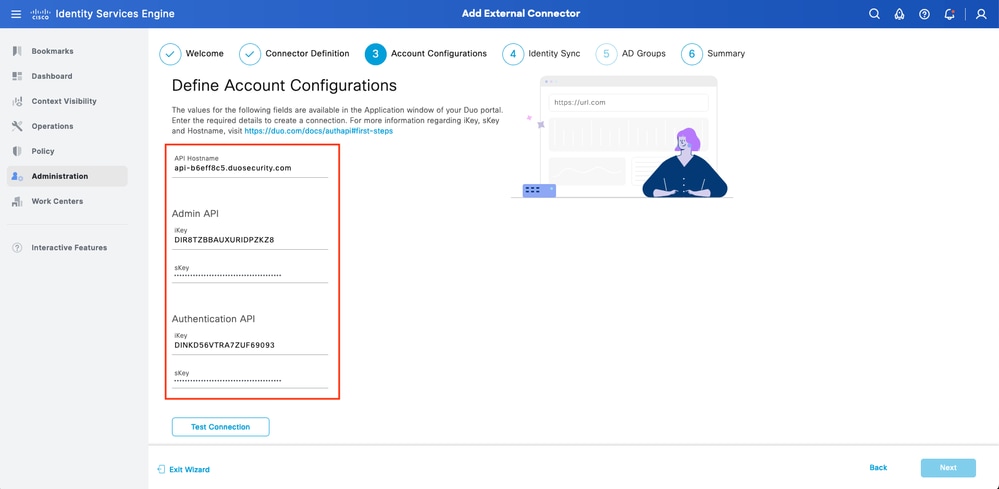

APIホスト名、Cisco ISE Admin API統合と秘密鍵、Cisco ISE Auth API統合と秘密鍵の値を、保護するアプリケーションの選択ステップで設定します。

ISE Duoウィザード3

ISE Duoウィザード3

Test Connectionをクリックします。Test Connectionが成功したら、Nextをクリックします。

ISE Duoウィザード4

ISE Duoウィザード4

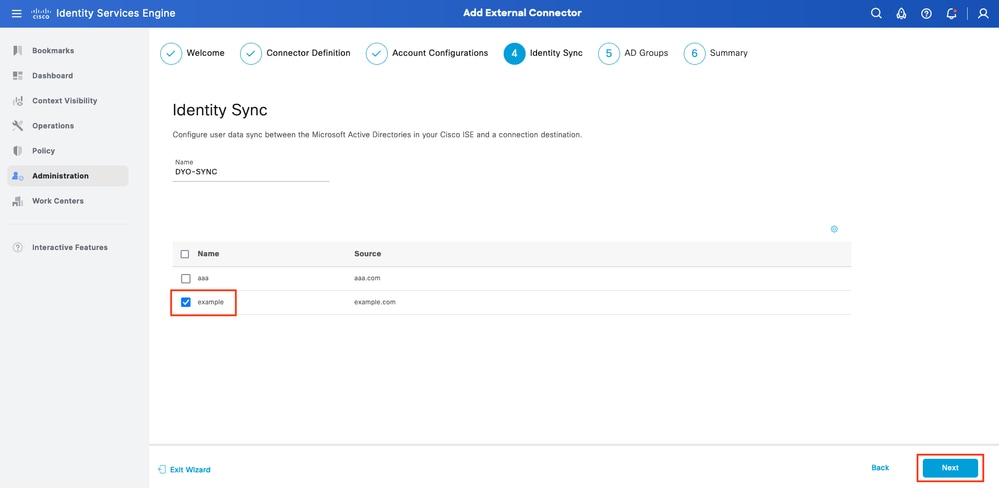

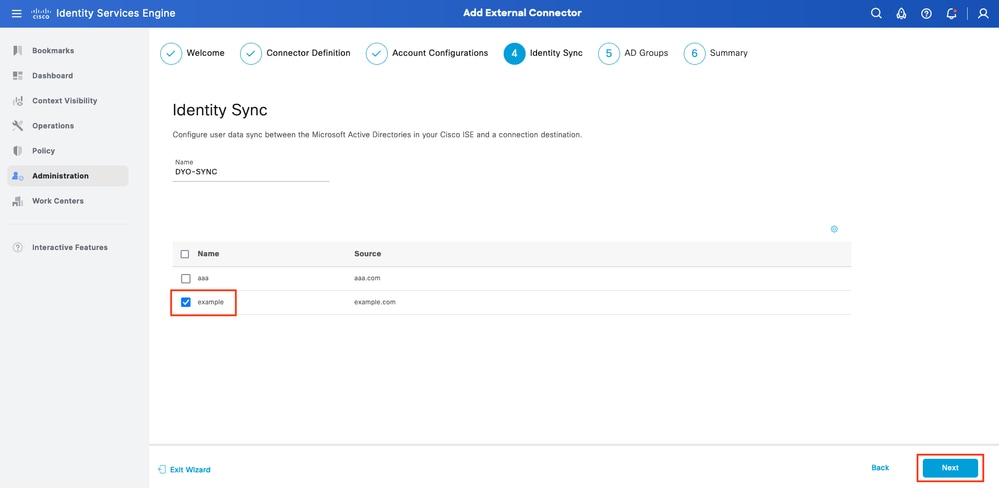

Identity Syncを設定します。このプロセスでは、選択したActive Directoryグループのユーザが、以前に提供されたAPIクレデンシャルを使用してDuoアカウントに同期されます。Active Directory Join Pointを選択します。[Next] をクリックします。

注:Active Directoryの設定はこのドキュメントの範囲外です。ISEをActive Directoryと統合する場合は、このドキュメントの説明に従ってください。

ISE Duoウィザード5

ISE Duoウィザード5

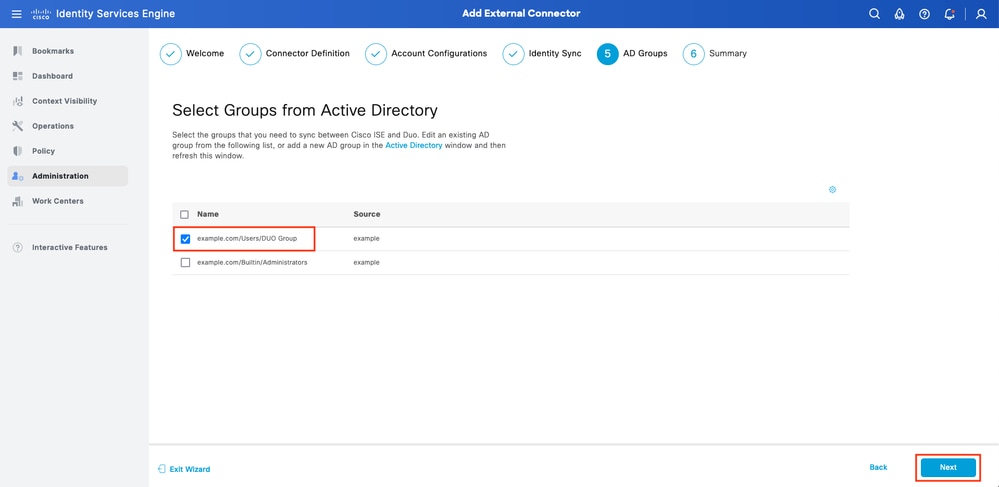

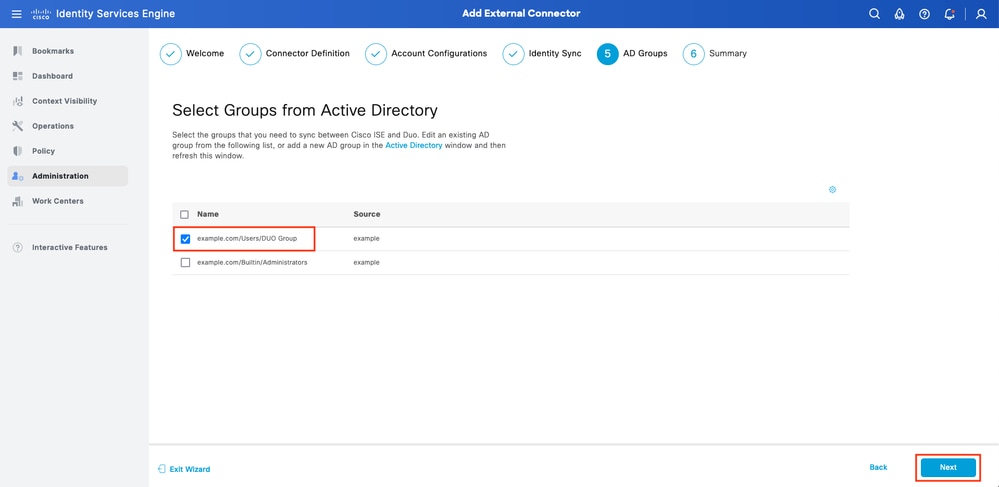

ユーザをDuoと同期させるActive Directory Groupsを選択します。[Next] をクリックします。

ISE Duoウィザード6

ISE Duoウィザード6

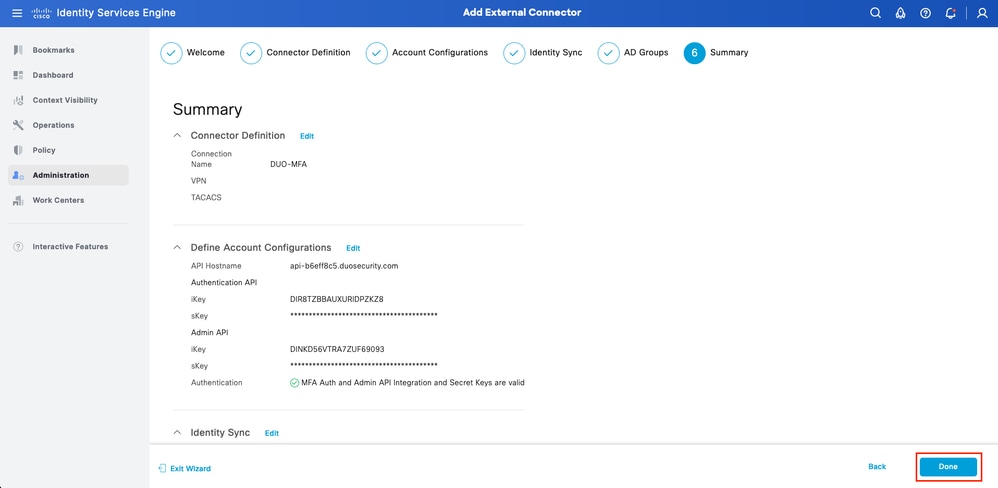

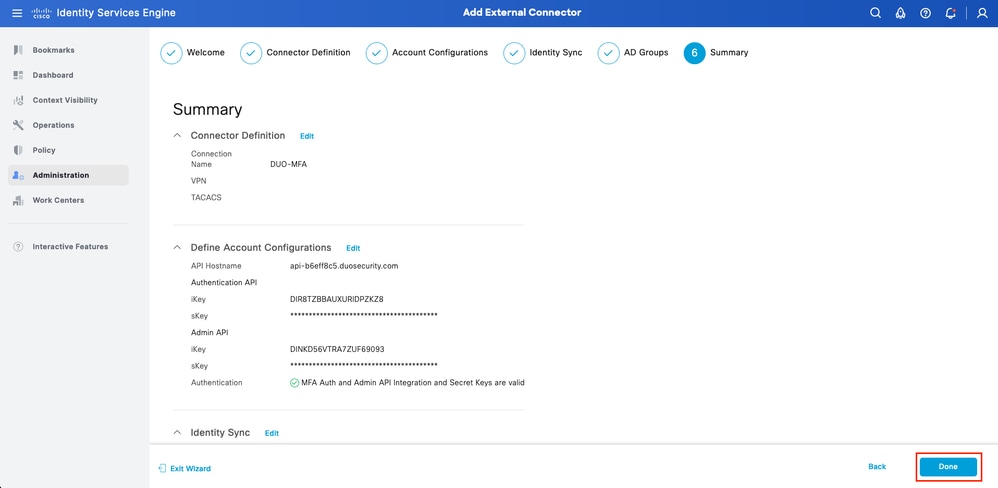

設定が正しいことを確認して、Doneをクリックします。

ISE Duoウィザード7

ISE Duoウィザード7

Duoへのユーザの登録

注:Duo User Enrollmentについては、このドキュメントの対象外です。ユーザの登録の詳細については、このドキュメントを参照してください。このドキュメントの目的に従い、手動によるユーザ登録を使用します。

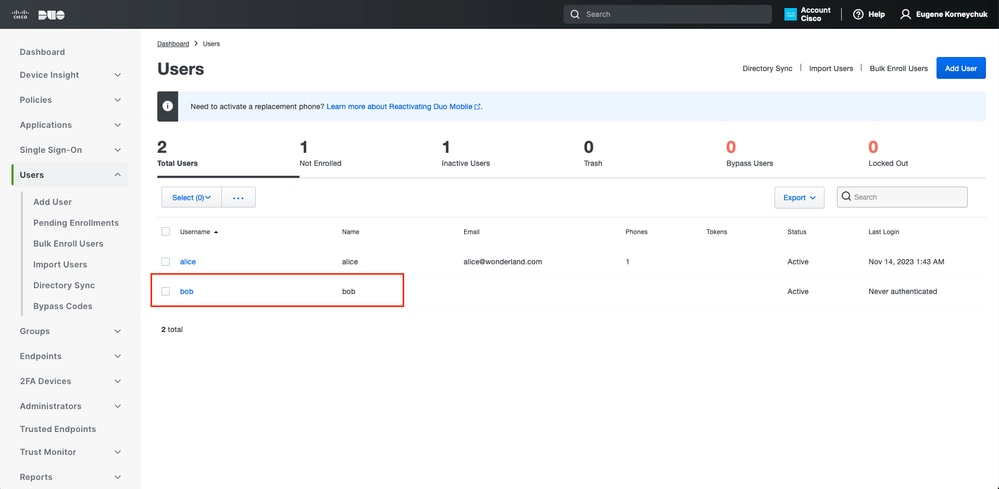

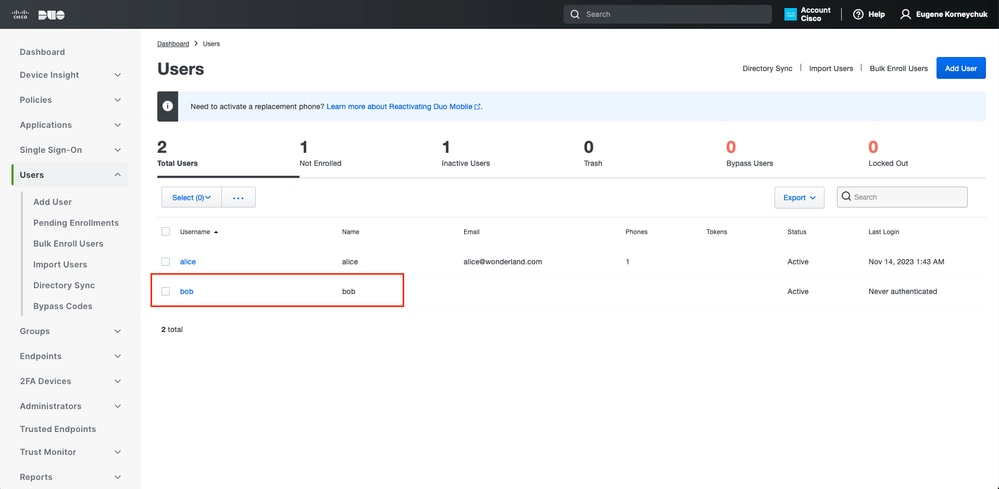

Duo Admin Dashboardを開きます。Dashboard > Usersの順に移動します。ISEから同期されたユーザをクリックします。

Duo登録1

Duo登録1

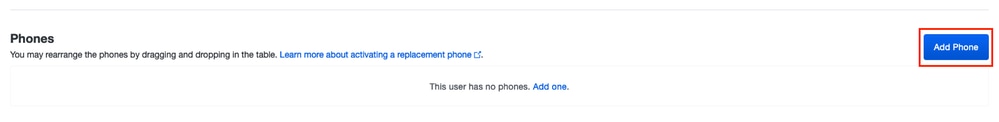

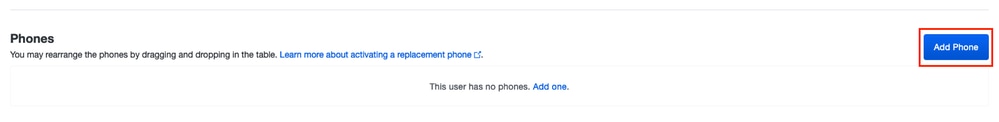

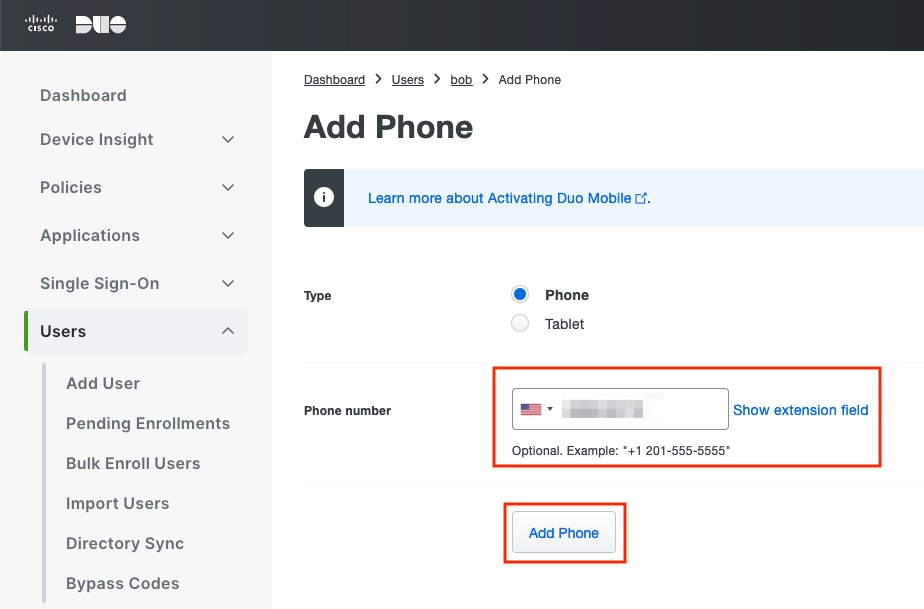

Phonesまでスクロールダウンします。Add Phoneをクリックします。

Duo登録2

Duo登録2

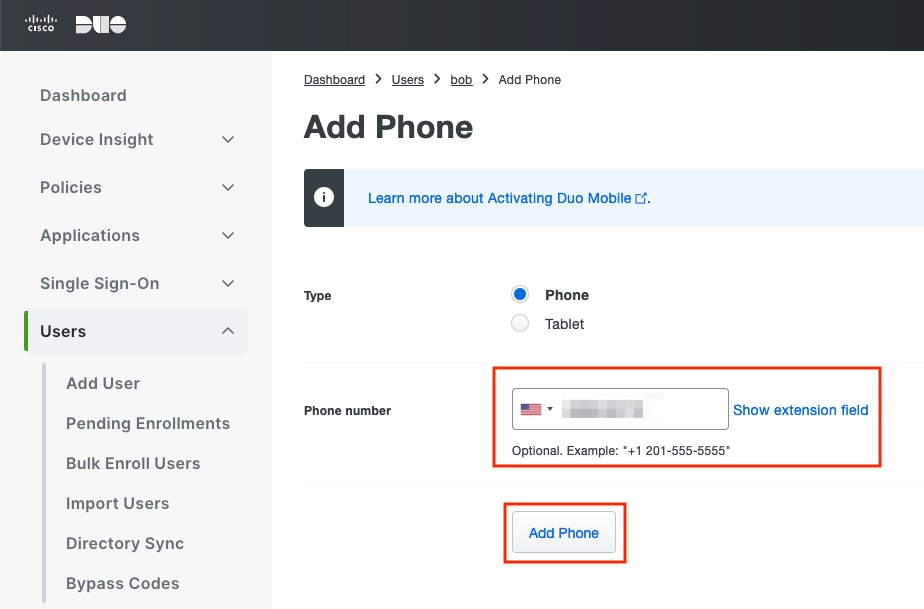

電話番号を入力し、電話の追加をクリックします。

Duo登録3

Duo登録3

ポリシーセットの設定

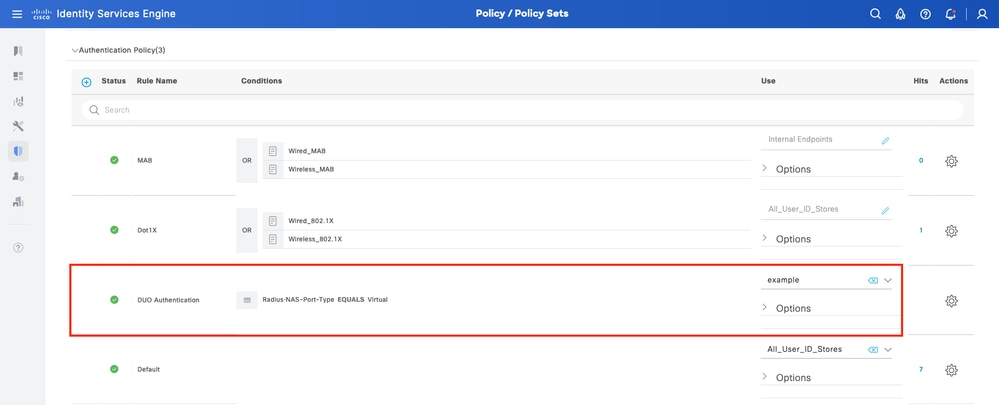

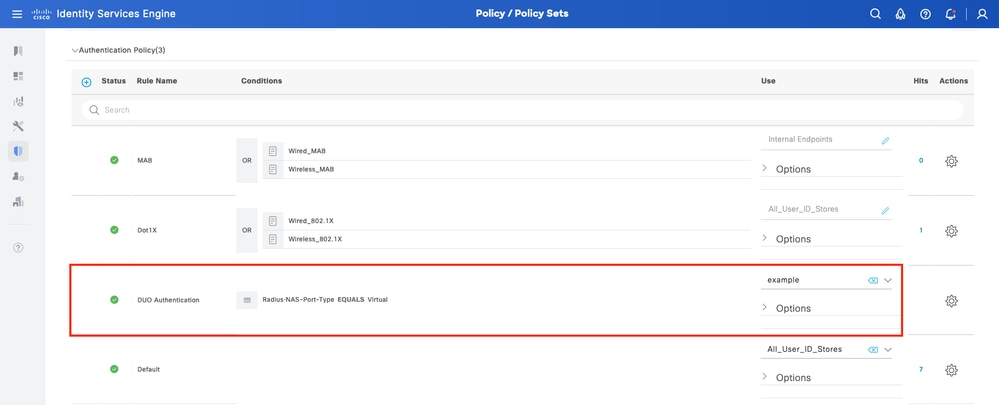

1. 認証ポリシーの設定

Policy > Policy Setの順に移動します。MFAを有効にするポリシーセットを選択します。プライマリ認証IDストアをActive Directoryとして使用する認証ポリシーを設定します。

ポリシーセット1

ポリシーセット1

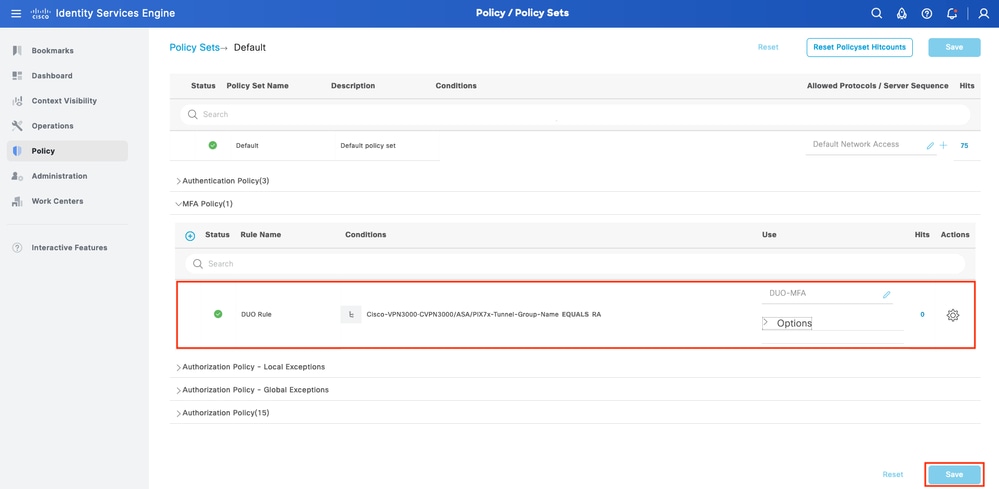

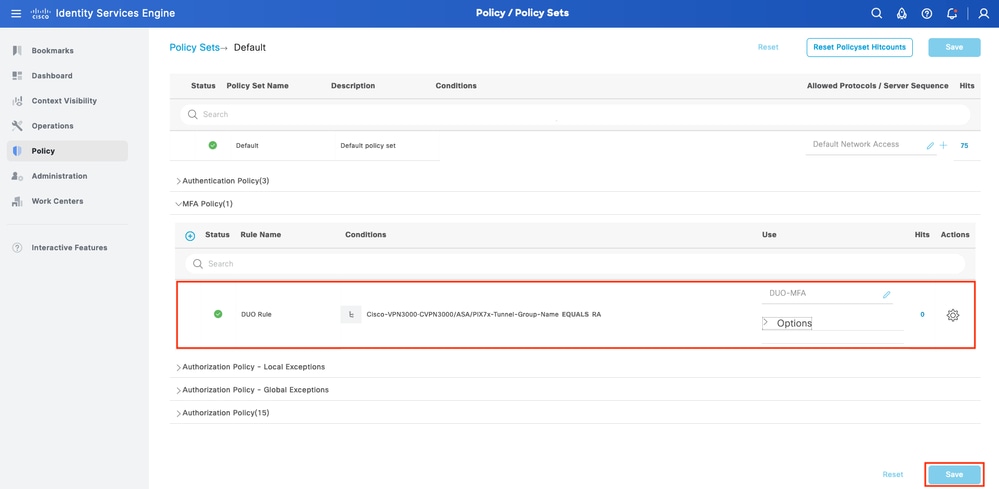

2. MFAポリシーの設定

ISEでMFAを有効にすると、ISEポリシーセットの新しいセクションが使用可能になります。MFA Policyを展開し、+をクリックしてMFA Policyを追加します。MFA条件を任意に設定し、前の「使用」セクションで設定したDUO-MFAを選択します。[Save] をクリックします。

ISEポリシー

ISEポリシー

注:上記で設定したポリシーは、RAという名前のトンネルグループに依存しています。RAトンネルグループに接続されたユーザは、強制的にMFAを実行されます。ASA/FTDの設定は、このドキュメントの対象範囲外です。このドキュメントを使用して、ASA/FTDを設定します

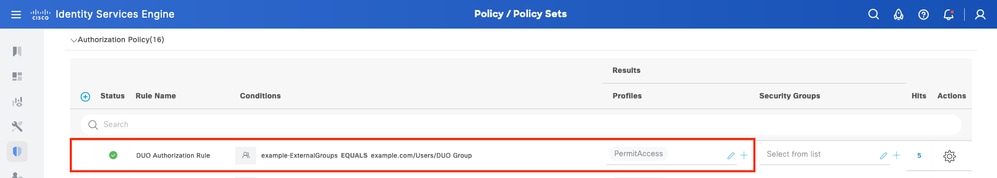

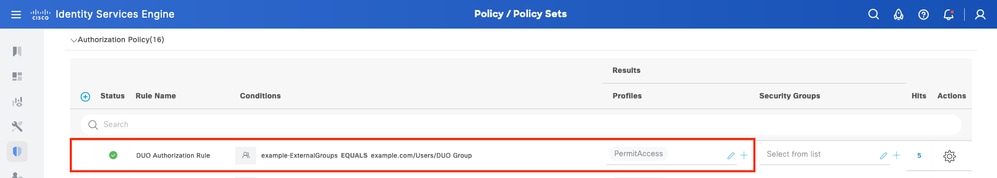

3. 許可ポリシーの設定

Active Directoryグループの条件と任意の権限を使用して認可ポリシーを設定します。

ポリシーセット3

ポリシーセット3

制限事項

このドキュメントの作成時点:

1. 第2の認証方式としてサポートされているのは、Duoプッシュと電話のみ

2. Duo Cloudにプッシュされるグループはありません。ユーザー同期のみがサポートされます

3. 次の多要素認証の使用例のみがサポートされています。

確認

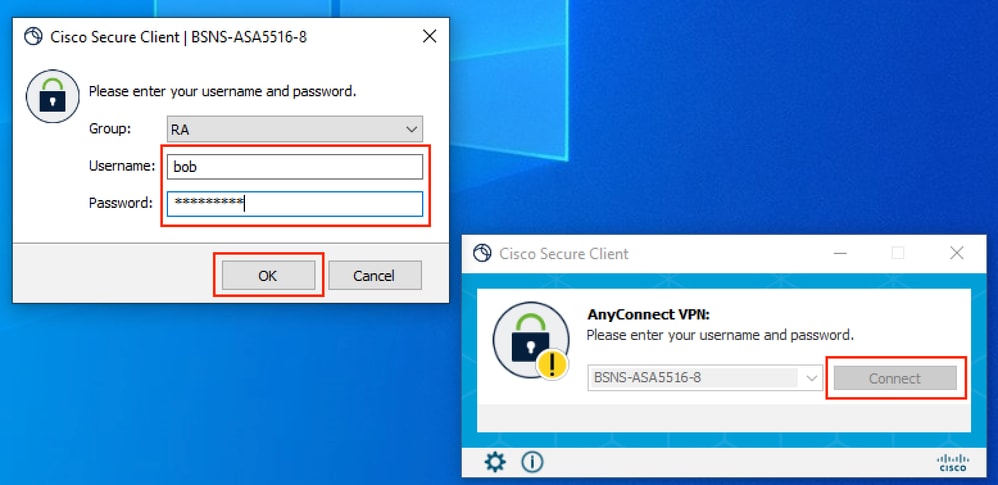

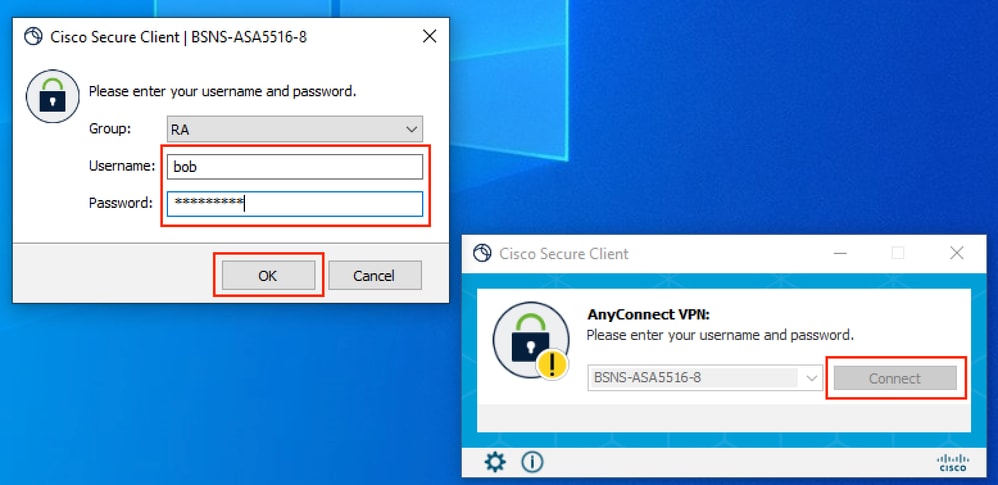

Cisco Secure Clientを開き、Connectをクリックします。UsernameとPasswordを入力して、OKをクリックします。

VPN クライアント

VPN クライアント

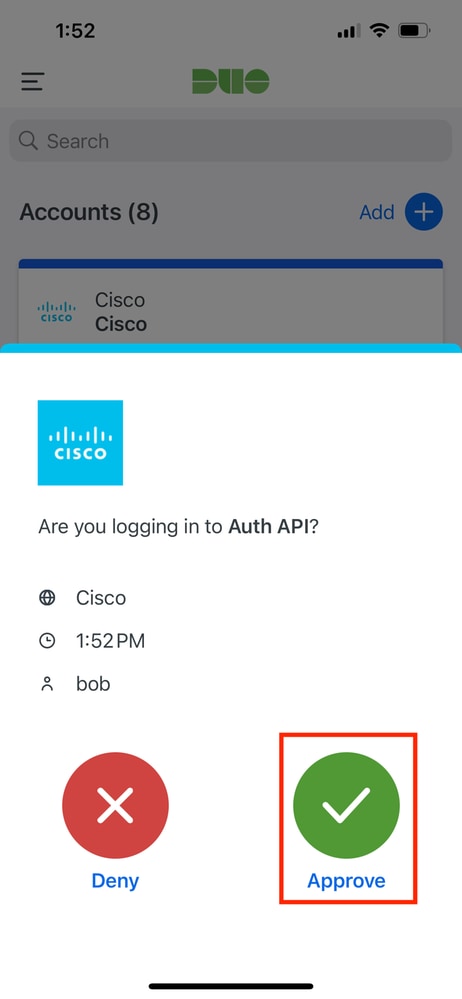

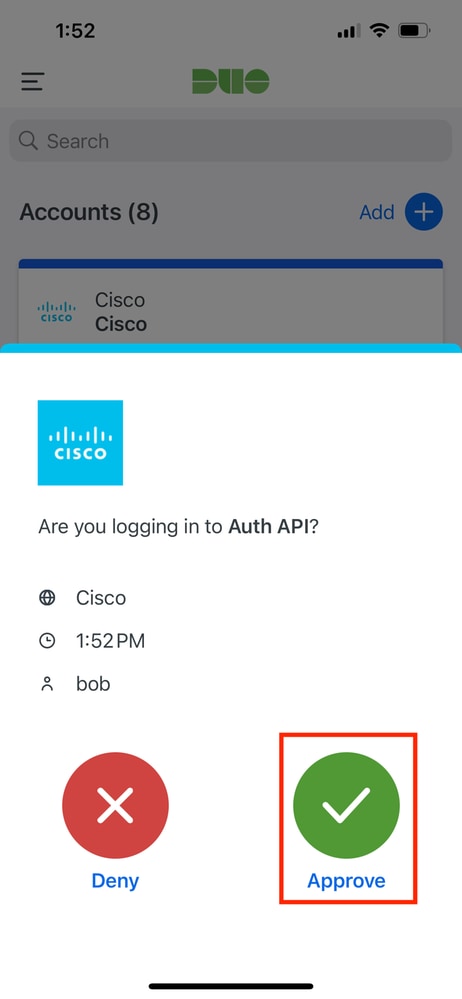

ユーザのモバイルデバイスは、Duoプッシュ通知を受信する必要があります。承認します。VPN接続が確立されます。

Duoプッシュ

Duoプッシュ

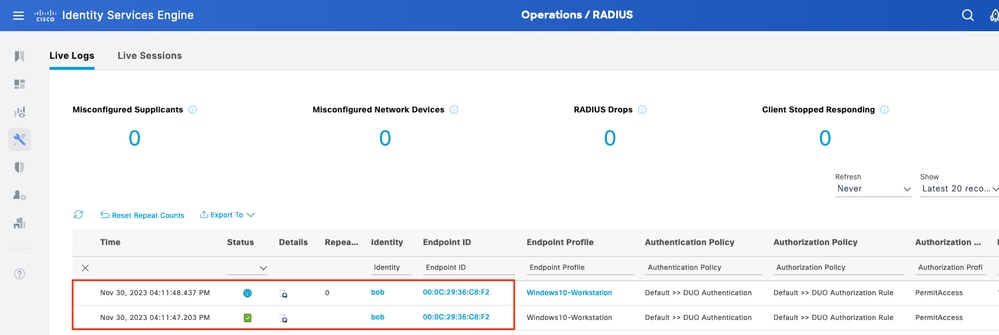

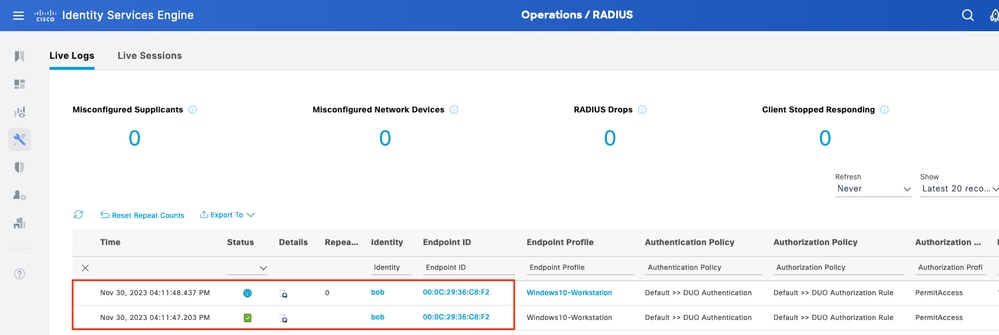

ISEでOperations > Live Logsの順に移動し、ユーザ認証を確認します。

ライブログ1

ライブログ1

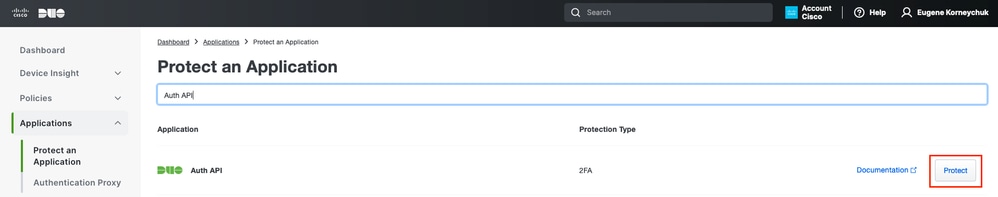

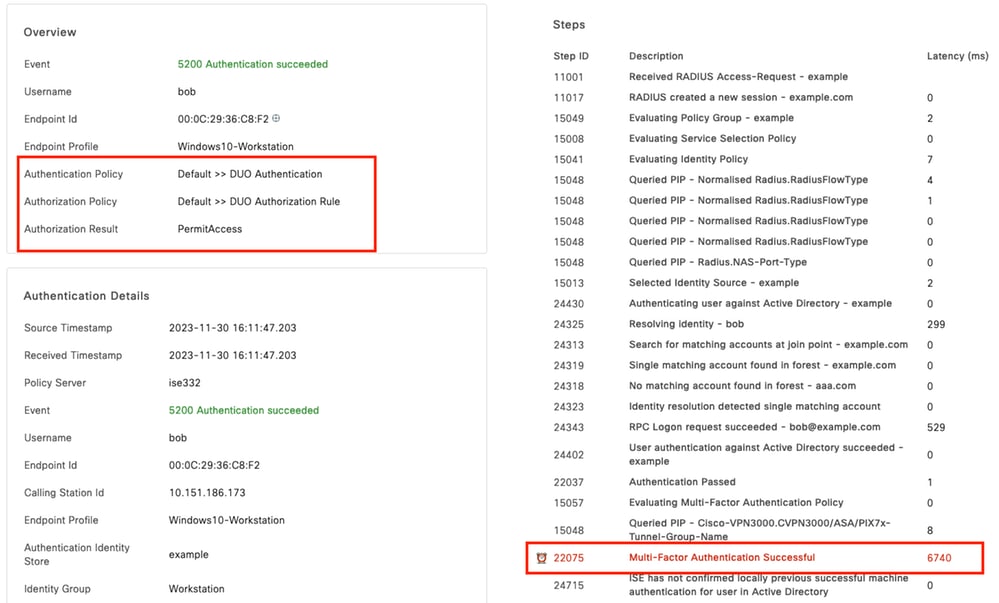

Details Authentication Reportをクリックして、Authentication Policy、Authorization Policy、およびAuthorization Resultを確認します。右側の手順をスクロールします。MFAが成功したことを確認するには、次の行が表示されます。

Multi-Factor Authenticationが成功しました

ライブログ2

ライブログ2

トラブルシュート

ISEで有効にするデバッグ。

| 使用例 |

ログコンポーネント |

ログファイル |

キーログメッセージ |

| MFA関連のログ |

ポリシーエンジン |

ise-psc.log |

DuoMfaAuthApiUtils -::::- Duo Client managerに要求を送信しました

DuoMfaAuthApiUtils —> Duo応答 |

| ポリシー関連のログ |

prrt-JNI |

prrt-management.log |

RadiusMfaPolicyRequestProcessor

TacacsMfaPolicyRequestProcessor |

| 認証に関するログ |

ランタイムAAA |

prrt-server.logファイル |

MfaAuthenticator::onAuthenticateEvent

MfaAuthenticator::sendAuthenticateEvent

MfaAuthenticator::onResponseEvaluatePolicyEvent |

| Duo Authentication、ID Sync関連のログ |

|

duo-sync-service.log(オプション) |

|

フィードバック

フィードバック