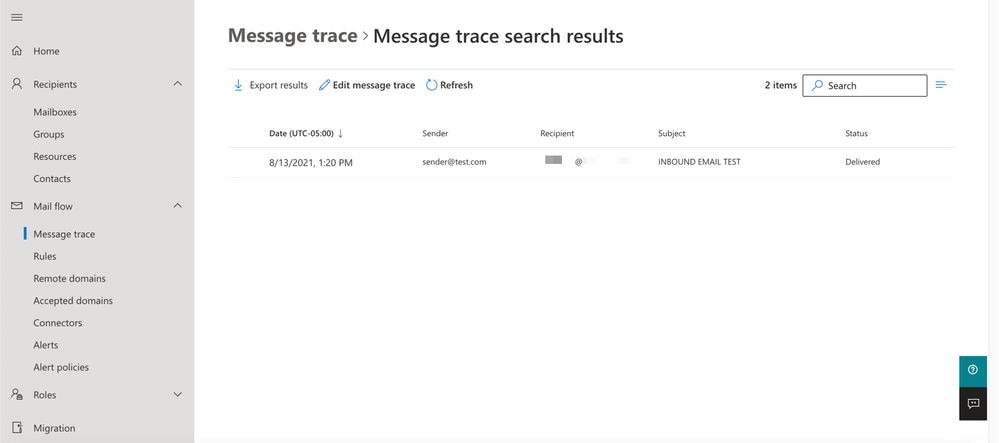

Microsoft 365でのセキュアな電子メールの設定

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

7.0 |

13-Dec-2024

|

機械翻訳と書式設定を更新。 |

6.0 |

28-Nov-2023

|

機械翻訳と書式設定。 |

5.0 |

01-Dec-2022

|

製品名の更新、スクリーンショットの更新 |

1.0 |

13-Aug-2021

|

初版 |

フィードバック

フィードバック