はじめに

このドキュメントでは、Cisco Secure Firewall Threat Defense(旧称Firepower Threat Defense(FTD))の管理インターフェイス(MMI)の動作と設定について説明します。

注:FTDソフトウェアバージョン7.4以降では、統合管理インターフェイス(CMI)とも呼ばれる統合された管理インターフェイスと診断インターフェイスがサポートされています。

CMIはデフォルトで有効になっており、ユーザが無効にできます。詳細については、https://www.cisco.com/c/en/us/td/docs/security/secure-firewall/management-center/device-config/770/management-center-device-config-77/get-started-device-management.htmlの「統合された管理および診断インターフェイス」の項を参照してください。

このドキュメントで説明する情報は、主に、無効なCMI(統合されていない診断および管理インターフェイス)を持つファイアウォールに適用されます。

前提条件

要件

このドキュメントに関する固有の要件はありません。

使用するコンポーネント

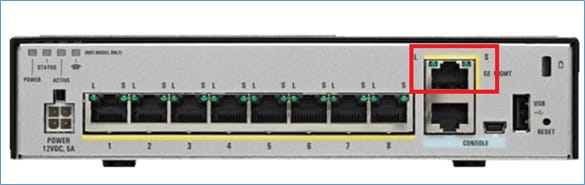

- ASA5508-Xハードウェアアプライアンスで稼働するFTD

- ASA5512-Xハードウェアアプライアンスで稼働するFTD

- FPR9300ハードウェアアプライアンスで稼働するFTD

- 6.1.0(ビルド330)で稼働するFMC

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

このドキュメントの目的は以下の事項の説明です。

- ASA5500-X デバイスの FTD 管理インターフェイス アーキテクチャ

- FDM 使用時の FTD 管理インターフェイス

- FP41xx/FP9300 シリーズでの FTD 管理インターフェイス

- Cisco Secure Firewallデバイスの管理インターフェイス(1xxx、12xx、31xx、42xx)

- FTD/Firepower Management Center(FMC)の統合のシナリオ

設定

7.4以降のソフトウェアリリース

7.4の時点では、ファイアウォールはデフォルトでConverged Management Interface(CMI)モードを使用します。

FTD3100# show management-interface convergence

management-interface convergence

NATは、CMIの内部実装として使用されます。

- 内部プライベートIPv4アドレス(203.0.113.130)は、IPv4のデータプレーンで自動的に設定されます。

- 内部プライベートIPv6アドレス(fd00:0:1:1::2)は、IPv6のデータプレーンで自動的に設定されます。

FTD3100# show interface ip brief

Interface IP-Address OK? Method Status Protocol

Internal-Data0/1 unassigned YES unset up up

Port-channel5 192.0.2.1 YES unset up up

Ethernet1/1 unassigned YES unset admin down down

Ethernet1/2 unassigned YES unset admin down down

Ethernet1/5 unassigned YES unset admin down down

Ethernet1/6 unassigned YES unset admin down down

Ethernet1/7 unassigned YES unset admin down down

Ethernet1/8 unassigned YES unset admin down down

Ethernet1/9 unassigned YES unset admin down down

Ethernet1/10 unassigned YES unset admin down down

Ethernet1/11 unassigned YES unset admin down down

Ethernet1/12 unassigned YES unset admin down down

Ethernet1/13 unassigned YES unset admin down down

Ethernet1/14 unassigned YES unset admin down down

Ethernet1/15 unassigned YES unset admin down down

Ethernet1/16 unassigned YES unset admin down down

Internal-Control1/1 unassigned YES unset up up

Internal-Data1/1 169.254.1.1 YES unset up up

Internal-Data1/2 unassigned YES unset up up

Management1/1 203.0.113.130 YES unset up up <----

詳細については、https://www.cisco.com/c/en/us/support/docs/security/secure-firewall-threat-defense/222680-claifry-the-purpose-of-ip-address-203-0.htmlを参照してください。

7.4より前のリリース

ASA 5500-X デバイスの管理インターフェイス

注:ASA 5500-Xデバイスのほとんどは、サポート終了および販売終了が発表されています。https://www.cisco.com/c/en/us/products/security/asa-5500-series-next-generation-firewalls/eos-eol-notice-listing.html

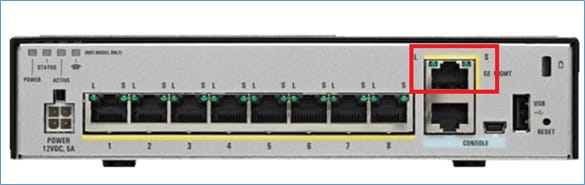

FTDイメージがASA 55xxデバイスにインストールされている場合、管理インターフェイスはManagement1/1と表示されます。5512/15/25/45/55-X デバイスでは、これが Management0/0 と表示されます。FTD コマンドライン インターフェイス(CLI)から show tech support を実行すると、この表示を確認できます。

FTD コンソールに接続して、次のコマンドを実行します。

> show tech-support

-----------------[ BSNS-ASA5508-1 ]-----------------

Model : Cisco ASA5508-X Threat Defense (75) Version 6.1.0 (Build 330)

UUID : 04f55302-a4d3-11e6-9626-880037a713f3

Rules update version : 2016-03-28-001-vrt

VDB version : 270

----------------------------------------------------

Cisco Adaptive Security Appliance Software Version 9.6(2)

Compiled on Tue 23-Aug-16 19:42 PDT by builders

System image file is "disk0:/os.img"

Config file at boot was "startup-config"

firepower up 13 hours 43 mins

Hardware: ASA5508, 8192 MB RAM, CPU Atom C2000 series 2000 MHz, 1 CPU (8 cores)

Internal ATA Compact Flash, 8192MB

BIOS Flash M25P64 @ 0xfed01000, 16384KB

Encryption hardware device : Cisco ASA Crypto on-board accelerator (revision 0x1)

Number of accelerators: 1

1: Ext: GigabitEthernet1/1 : address is d8b1.90ab.c852, irq 255

2: Ext: GigabitEthernet1/2 : address is d8b1.90ab.c853, irq 255

3: Ext: GigabitEthernet1/3 : address is d8b1.90ab.c854, irq 255

4: Ext: GigabitEthernet1/4 : address is d8b1.90ab.c855, irq 255

5: Ext: GigabitEthernet1/5 : address is d8b1.90ab.c856, irq 255

6: Ext: GigabitEthernet1/6 : address is d8b1.90ab.c857, irq 255

7: Ext: GigabitEthernet1/7 : address is d8b1.90ab.c858, irq 255

8: Ext: GigabitEthernet1/8 : address is d8b1.90ab.c859, irq 255

9: Int: Internal-Data1/1 : address is d8b1.90ab.c851, irq 255

10: Int: Internal-Data1/2 : address is 0000.0001.0002, irq 0

11: Int: Internal-Control1/1 : address is 0000.0001.0001, irq 0

12: Int: Internal-Data1/3 : address is 0000.0001.0003, irq 0

13: Ext: Management1/1 : address is d8b1.90ab.c851, irq 0

14: Int: Internal-Data1/4 : address is 0000.0100.0001, irq 0

ASA5512-X の場合

> show tech-support

-------------------[ FTD5512-1 ]--------------------

Model : Cisco ASA5512-X Threat Defense (75) Version 6.1.0 (Build 330)

UUID : 8608e98e-f0e9-11e5-b2fd-b649ba0c2874

Rules update version : 2016-03-28-001-vrt

VDB version : 270

----------------------------------------------------

Cisco Adaptive Security Appliance Software Version 9.6(2)

Compiled on Fri 18-Aug-16 15:08 PDT by builders

System image file is "disk0:/os.img"

Config file at boot was "startup-config"

firepower up 4 hours 37 mins

Hardware: ASA5512, 4096 MB RAM, CPU Clarkdale 2793 MHz, 1 CPU (2 cores)

ASA: 1764 MB RAM, 1 CPU (1 core)

Internal ATA Compact Flash, 4096MB

BIOS Flash MX25L6445E @ 0xffbb0000, 8192KB

Encryption hardware device: Cisco ASA Crypto on-board accelerator (revision 0x1)

Boot microcode : CNPx-MC-BOOT-2.00

SSL/IKE microcode : CNPx-MC-SSL-SB-PLUS-0005

IPSec microcode : CNPx-MC-IPSEC-MAIN-0026

Number of accelerators: 1

Baseboard Management Controller (revision 0x1) Firmware Version: 2.4

0: Int: Internal-Data0/0 : address is a89d.21ce.fde6, irq 11

1: Ext: GigabitEthernet0/0 : address is a89d.21ce.fdea, irq 10

2: Ext: GigabitEthernet0/1 : address is a89d.21ce.fde7, irq 10

3: Ext: GigabitEthernet0/2 : address is a89d.21ce.fdeb, irq 5

4: Ext: GigabitEthernet0/3 : address is a89d.21ce.fde8, irq 5

5: Ext: GigabitEthernet0/4 : address is a89d.21ce.fdec, irq 10

6: Ext: GigabitEthernet0/5 : address is a89d.21ce.fde9, irq 10

7: Int: Internal-Control0/0 : address is 0000.0001.0001, irq 0

8: Int: Internal-Data0/1 : address is 0000.0001.0003, irq 0

9: Ext: Management0/0 : address is a89d.21ce.fde6, irq 0

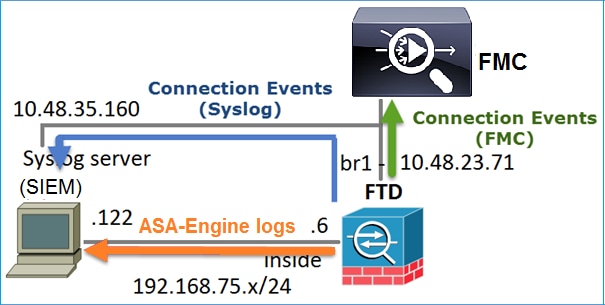

Management Interface Architecture(7.4より前のリリース)

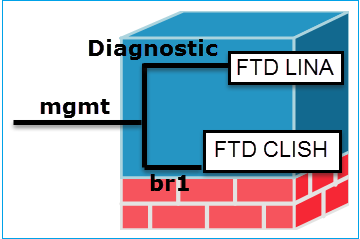

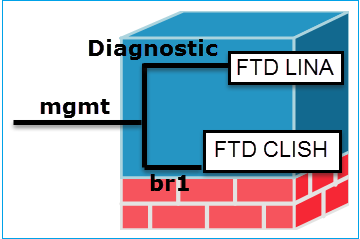

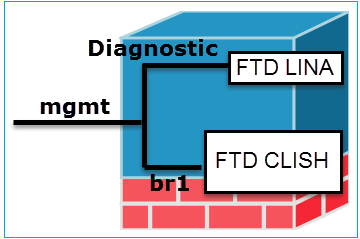

管理インターフェイスは、br1(FPR2100/4100/9300アプライアンスではmanagement0)とdiagnosticの2つの論理インターフェイスに分けられます。

|

|

管理- br1/management0

|

管理 - 診断

|

|

目的

|

- このインターフェイスは、FTD/FMC 通信に使用される FTD の IP を割り当てるために使用されます。

- FMC/FTD 間における sftunnel の終端となります。

- ルールベースの syslog の送信元として使用されます。

- SSH および HTTPS による、FTD アプライアンスへのアクセスを可能にします。

|

- ASAエンジンへのリモートアクセス(SNMPなど)を提供します。

- LINA レベルの syslog、AAA、SNMP などによるメッセージの送信元として使用されます。

|

|

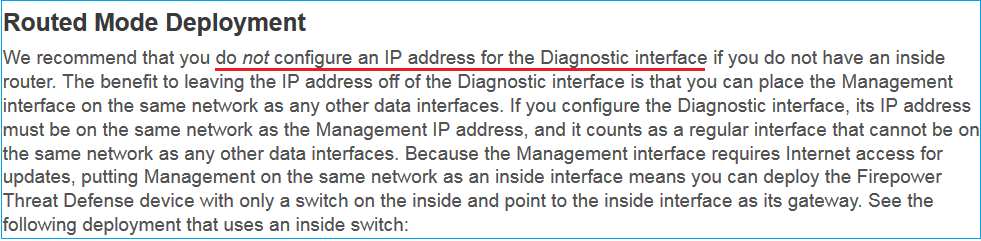

Mandatory

|

はい、FTD/FMC 通信に使用されるため

(sftunnel が終端します)

|

いいえ、設定することは

推奨されません。代わりにデータ インターフェイスを

使用することをお勧めします(後の注意を参照)

|

|

設定

|

このインターフェイスは、FTD のインストール(設定)の間に設定されます。

br1 の設定は後で次のように変更できます。

>configure network ipv4 manual 10.1.1.2 255.0.0.0 10.1.1.1

Setting IPv4 network configuration.

Network settings changed.

>

ステップ 2:FMCでFTD IPを更新します。

|

FMC GUI からインターフェイスを

設定できます

[デバイス(Devices)] > [デバイス管理(Device Management)] に移動します。

[編集(Edit)] ボタンを選択して、[インターフェイス(Interfaces)] に移動します。

|

|

アクセスの制限

|

- デフォルトでは、admin ユーザのみが FTD br1 サブインターフェイスに接続できます。

- SSHアクセスを制限するには、CLISH CLIを使用します

> configure ssh-access-list 10.0.0.0/8

|

FTD では、診断インターフェイスへのアクセスを制御できます。

FTD によって制御できます

[Devices] > [Platform Settings] >

[Secure Shell]

と

[Devices] > [Platform Settings] > [HTTP]

それぞれに対応

|

|

確認

|

方法 1 - FTD CLI から:

> show network

...

=======[ br1 ]=======

State : Enabled

Channels : Management & Events

Mode :

MDI/MDIX : Auto/MDIX

MTU : 1500

MAC Address : 18:8B:9D:1E:CA:7B

----------------------[ IPv4 ]-----

Configuration : Manual

Address : 10.1.1.2

Netmask : 255.0.0.0

Broadcast : 10.1.1.255

----------------------[ IPv6 ]-----

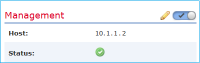

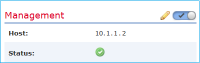

方法 2 – FMC GUI から:

[Devices] > [Device Management] > [Device] > [Management]

|

方法 1:LINA CLI の場合

firepower# show interface ip brief

..

Management1/1 192.168.1.1 YES unset up up

firepower# show run interface m1/1

!

interface Management1/1

management-only

nameif diagnostic

security-level 0

ip address 192.168.1.1 255.255.255.0

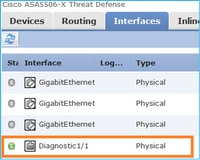

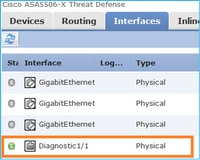

方法 2 – FMC GUI から:

[デバイス(Devices)] > [デバイス管理(Device Management)] に移動します。

[編集(Edit)] ボタンを選択して、[インターフェイス(Interfaces)] に移動します。

|

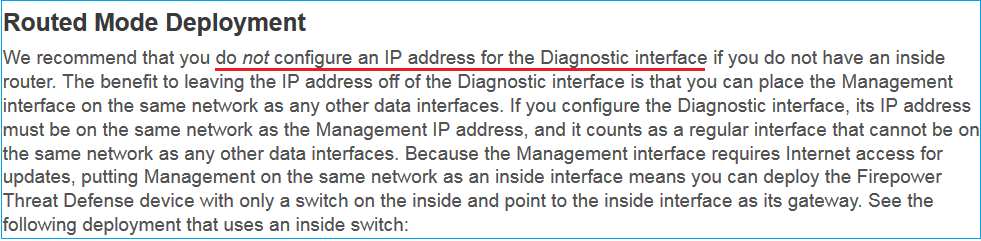

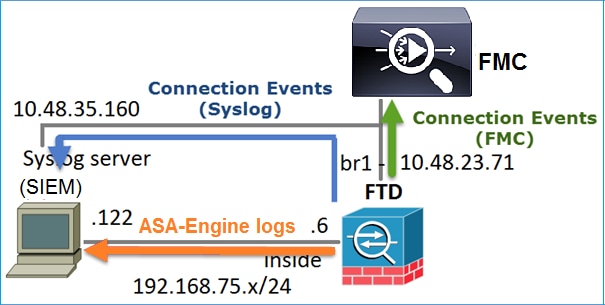

FTD のロギング

- ユーザがプラットフォームの設定からFTDロギングを設定すると、FTDは(従来のASAと同様に)syslogメッセージを生成し(従来のASAの場合と同様)、送信元として任意のデータインターフェイスを使用できます(診断を含む)。 その場合に生成される syslog メッセージの例を次に示します。

May 30 2016 19:25:23 firepower : %ASA-6-302020: Built inbound ICMP connection for faddr 192.168.75.14/1 gaddr 192.168.76.14/0 laddr 192.168.76.14/0

- 一方、アクセスコントロールポリシー(ACP)のルールレベルのロギングが有効になっていると、FTDは送信元としてbr1論理インターフェイスを使用してこれらのログを送信します。FTD br1 サブインターフェイスが、ログの送信元になります。

FDM での FTD の管理(オンボックス管理)

6.1 バージョン以降、ASA5500-X アプライアンスにインストールされている FTD は、FMC(オフボックス管理)または Firepower Device Manager(FDM)(オンボックス管理)のいずれかで管理できます。

デバイスが FDM によって管理されているときの FTD CLISH からの出力は、次のようになります。

> show managers

Managed locally.

>

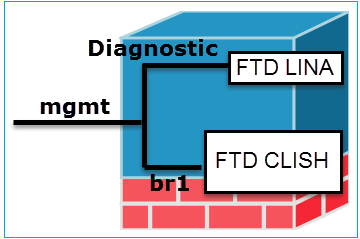

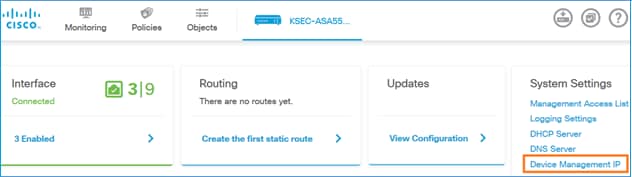

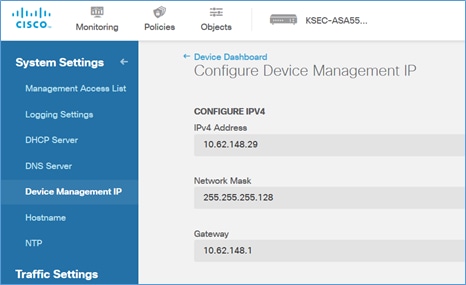

FDM では br1 論理インターフェイスが使用されます。それを図で示します。

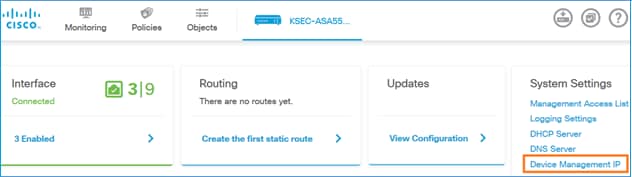

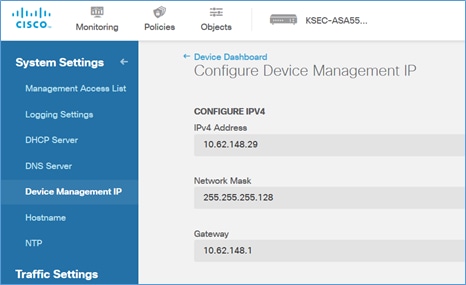

FDM の UI で、管理インターフェイスにアクセスするには、[デバイスダッシュボード(Device Dashboard)] > [システム設定(System Settings)] > [デバイス管理IP(Device Management IP)] の順に移動します。

FTD Firepower ハードウェアアプライアンスの管理インターフェイス

FTD は、Firepower 2100、4100、9300 ハードウェアアプライアンスにもインストールできます。Firepower のシャーシは FXOS と呼ばれる独自の OS を実行し、FTD はモジュールやブレードにインストールされます。

FPR21xx アプライアンス

FPR41xx アプライアンス

FPR9300 アプライアンス

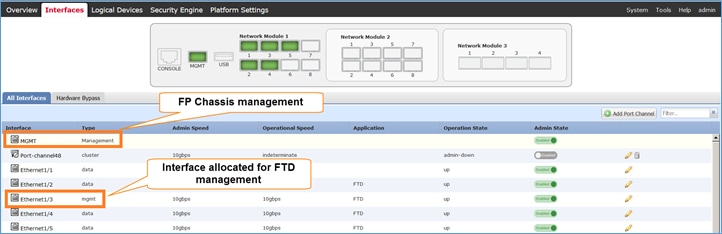

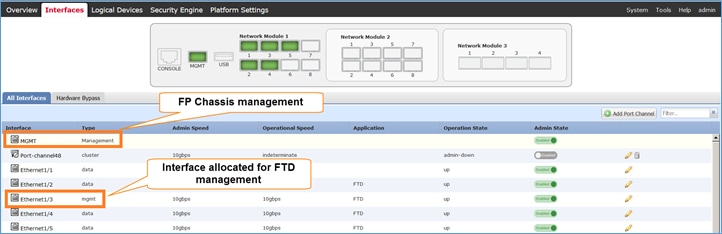

FPR4100/9300 では、このインターフェイスは、シャーシ管理専用であり、FP モジュール内で動作する FTD ソフトウェアでは使用または共有できません。FTD モジュール向けには、FTD を管理する個別のデータインターフェイスを割り当てます。

FPR2100 では、このインターフェイスは、シャーシ(FXOS)と FTD 論理アプライアンスの間で共有されます。

> show network

===============[ System Information ]===============

Hostname : ftd623

Domains : cisco.com

DNS Servers : 192.168.200.100

8.8.8.8

Management port : 8305

IPv4 Default route

Gateway : 10.62.148.129

==================[ management0 ]===================

State : Enabled

Channels : Management & Events

Mode : Non-Autonegotiation

MDI/MDIX : Auto/MDIX

MTU : 1500

MAC Address : 70:DF:2F:18:D8:00

----------------------[ IPv4 ]----------------------

Configuration : Manual

Address : 10.62.148.179

Netmask : 255.255.255.128

Broadcast : 10.62.148.255

----------------------[ IPv6 ]----------------------

Configuration : Disabled

> connect fxos

Cisco Firepower Extensible Operating System (FX-OS) Software

...

firepower#このスクリーンショットは、FTD管理用の個別のインターフェイスが割り当てられているFPR4100上のFirepower Chassis Manager(FCM)UIのものです。この例では、Ethernet1/3がFTD管理インターフェイスとして選択されています:p1

これは、Logical Devicesタブ:p2でも確認できます。

FMCでは、インターフェイスはdiagnostic: p3と表示されます。

CLI を使用した確認

FP4100# connect module 1 console

Firepower-module1>connect ftd

Connecting to ftd console... enter exit to return to bootCLI

>

> show interface

… output omitted …

Interface Ethernet1/3 "diagnostic", is up, line protocol is up

Hardware is EtherSVI, BW 10000 Mbps, DLY 1000 usec

MAC address 5897.bdb9.3e0e, MTU 1500

IP address unassigned

Traffic Statistics for "diagnostic":

1304525 packets input, 63875339 bytes

0 packets output, 0 bytes

777914 packets dropped

1 minute input rate 2 pkts/sec, 101 bytes/sec

1 minute output rate 0 pkts/sec, 0 bytes/sec

1 minute drop rate, 1 pkts/sec

5 minute input rate 2 pkts/sec, 112 bytes/sec

5 minute output rate 0 pkts/sec, 0 bytes/sec

5 minute drop rate, 1 pkts/sec

Management-only interface. Blocked 0 through-the-device packets

… output omitted …

>

FTD と FMC の統合 - 管理シナリオ

ASA5500-Xデバイス上で実行されるFTDをFMCから管理できるようにする導入オプションの一部を次に示します。

シナリオ 1.FTDとFMCが同じサブネット上にある。

これは最も簡単な方法です。図に示すように、FMCはFTD br1インターフェイスと同じサブネットにあります。

シナリオ 2.異なるサブネット上のFTDとFMC。コントロール プレーンが FTD を通過しない。

この導入では、FTDにはFMCへのルートおよびその逆のルートが必要です。次のように、FTD のネクストホップは L3 デバイス(ルータ)になります。

関連情報

フィードバック

フィードバック