はじめに

このドキュメントでは、Cisco Secure Firewall Device Manager(FDM)でリモートアクセスVPNサービスの脅威検出を設定するプロセスについて説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Secure Firewall Threat Defense(FTD)

- FDMの保護

- FTDでのリモートアクセスVPN(RAVPN)

これらの脅威検出機能は、次に示すセキュアFTDバージョンでサポートされています。

- 7.0バージョントレイン:この特定のトレイン内の7.0.6.3 以降のバージョンでサポートされます。

- 7.2バージョン群:この特定の群の7.2.9 以降のバージョンでサポートされます。

- 7.4バージョントレイン:この特定のトレイン内の7.4.2.1 以降のバージョンでサポートされます。

- 7.6バージョン群:7.6.0 以降のバージョンでサポートされます。

注:これらの機能は、現在バージョン7.1または7.3のトレインではサポートされていません。

使用するコンポーネント

このドキュメントに記載されている情報は、Cisco Secure FTD仮想バージョン7.4.2.1に基づくものです。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

リモートアクセスVPNサービスの脅威検出機能は、設定されたしきい値を超えるホスト(IPアドレス)を自動的にブロックして、IPアドレスの回避を手動で解除するまで攻撃を続けないようにすることで、IPv4アドレスからのサービス拒否(DoS)攻撃を防止します。次のタイプの攻撃に使用できる個別のサービスがあります。

- 認証の試みが繰り返し失敗した:VPNサービスにリモートアクセスするための認証の試みが繰り返し失敗した(ブルートフォースユーザ名/パスワードスキャン攻撃)。

- Client initiation attacks:攻撃者が起動しても、単一のホストからリモートアクセスVPNヘッドエンドへの接続試行を複数回完了しない場合。

- Connection attempts to invalid remote access VPN services:攻撃者が、デバイスの内部機能のみを目的とした特定の組み込みトンネルグループに接続を試みた場合。正規のエンドポイントは、これらのトンネルグループへの接続を試行しません。

これらの攻撃は、アクセスの試行が失敗した場合でも、計算リソースを消費し、有効なユーザがリモートアクセスVPNサービスに接続できないことがあります。これらのサービスを有効にすると、設定されたしきい値を超えたホスト(IPアドレス)は、ファイアウォールによって自動的に排除されます。これにより、IPアドレスの回避を手動で削除するまで、それ以上の試行が防止されます。

注:デフォルトでは、リモートアクセスVPNのすべての脅威検出サービスは無効になっています。

設定

注:現在、Secure FTDでのこれらの機能の設定は、FlexConfigでのみサポートされています。

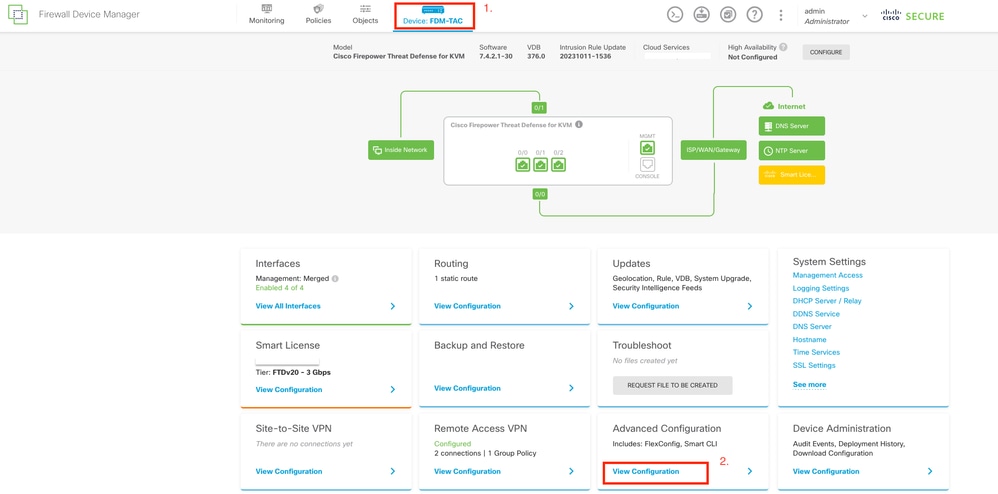

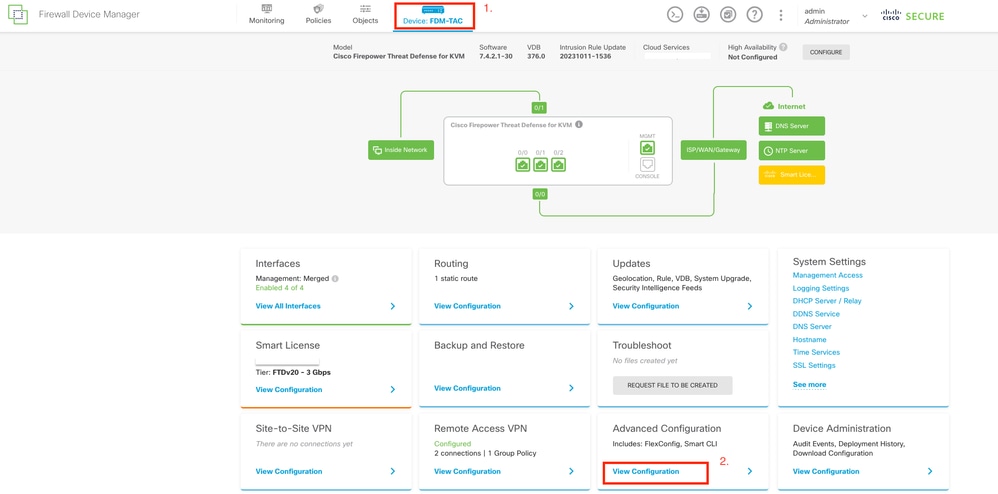

1. セキュアFDMにログインします。

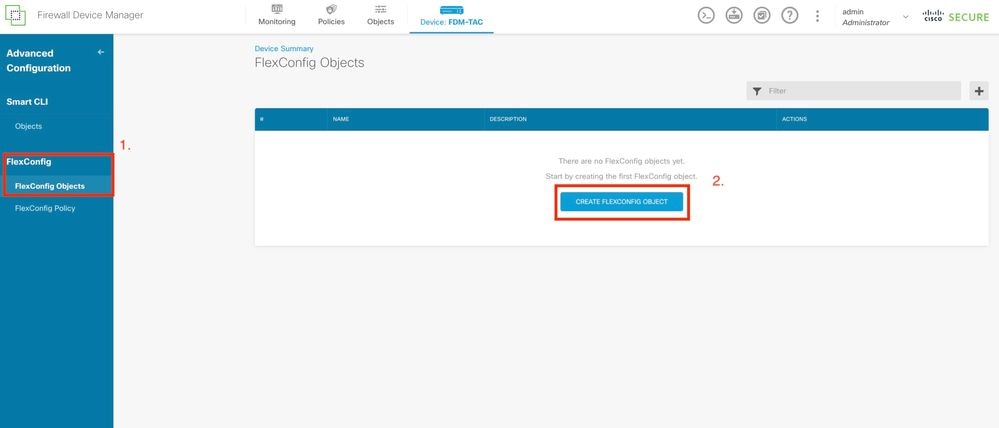

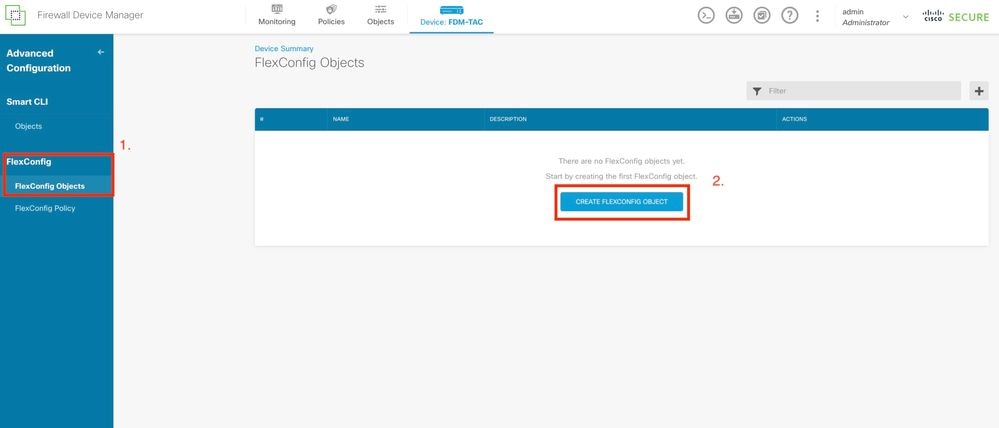

2. FlexConfigオブジェクトを設定するために、Device > Advanced Configuration > FlexConfig > FlexConfig Objectsに移動し、Create FlexConfig objectをクリックします。

FDMのホームページから「詳細設定」を編集します。

FDMのホームページから「詳細設定」を編集します。

FlexConfigオブジェクトを作成します。

FlexConfigオブジェクトを作成します。

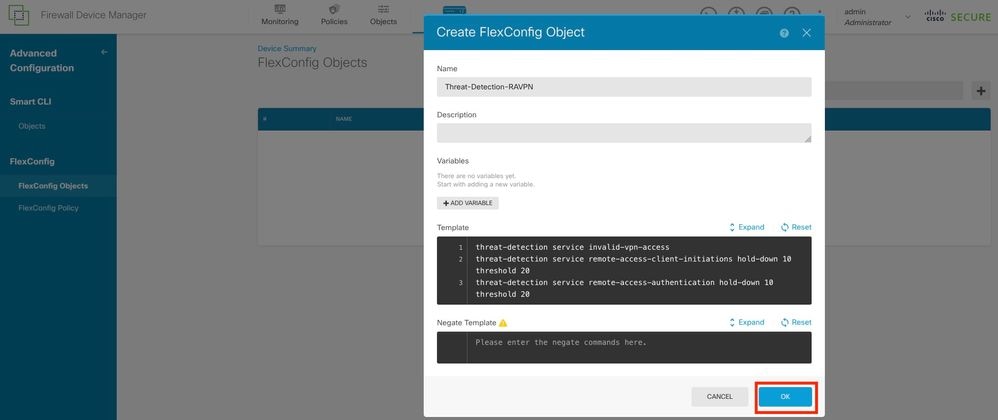

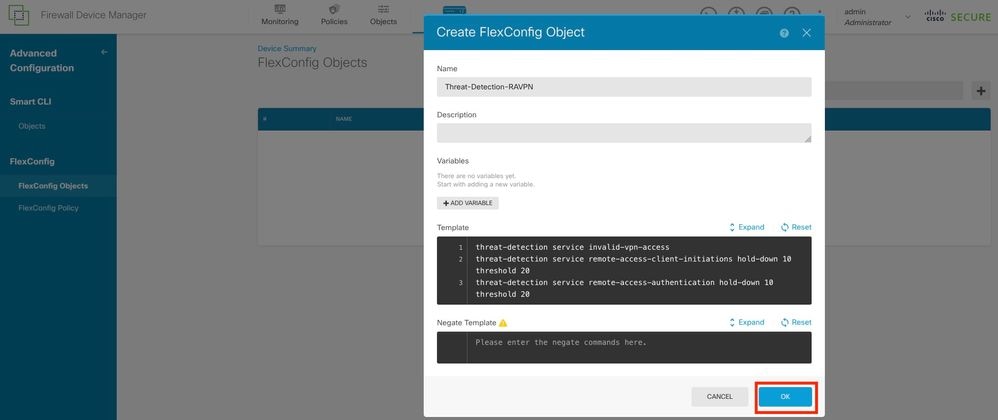

3. FlexConfigオブジェクトウィンドウが開いたら、リモートアクセスVPNの脅威検出機能を有効にするために必要な設定を追加します。

機能1:内部のみの(無効な)VPNサービスへの接続試行の脅威の検出

このサービスを有効にするには、FlexConfigオブジェクトテキストボックスにthreat-detection service invalid-vpn-accessコマンドを追加します。

機能2:リモートアクセスVPNクライアント開始攻撃の脅威検出

このサービスを有効にするには、FlexConfigオブジェクトテキストボックスにthreat-detection service remote-access-client-initiations hold-down <minutes> threshold <count>コマンドを追加します。値は次のとおりです。

- hold-down <minutes>は、最後の開始試行の後、連続する接続試行がカウントされる期間を定義します。この期間内に連続した接続試行回数が設定されたしきい値を満たすと、攻撃者のIPv4アドレスは回避されます。この期間は1 ~ 1440分の間で設定できます。

- threshold <count>は、ホールドダウン期間に回避をトリガーするために必要な接続試行数です。しきい値は5 ~ 100の間で設定できます。

たとえば、ホールドダウン期間が10分で、しきい値が20の場合、10分以内に連続して20回の接続試行があると、IPv4アドレスは自動的に排除されます。

注:ホールドダウンおよびしきい値を設定する際は、NATの使用を考慮してください。同じIPアドレスからの多数の要求を許可するPATを使用する場合は、より大きい値を考慮してください。これにより、有効なユーザが接続するのに十分な時間が確保されます。たとえば、ホテルでは、短期間で多数のユーザが接続を試みることができます。

機能3:リモートアクセスVPN認証の失敗に対する脅威検出

このサービスを有効にするには、FlexConfigオブジェクトテキストボックスにthreat-detection service remote-access-authentication hold-down<minutes> threshold <count>コマンドを追加します。値は次のとおりです。

- hold-down <minutes>は、最後に失敗した試行の後、連続する失敗がカウントされる期間を定義します。この期間内に連続した認証の失敗回数が、設定されたしきい値を満たした場合、攻撃者のIPv4アドレスは排除されます。この期間は1 ~ 1440分の間で設定できます。

- threshold <count>は、ホールドダウン期間中に回避をトリガーするために必要な、認証の試行の失敗回数です。しきい値は1 ~ 100の間で設定できます。

たとえば、ホールドダウン期間が10分で、しきい値が20の場合、10分以内に連続して20回の認証が失敗すると、IPv4アドレスは自動的に排除されます。

注:ホールドダウンおよびしきい値を設定する際は、NATの使用を考慮してください。同じIPアドレスからの多数の要求を許可するPATを使用する場合は、より大きい値を考慮してください。これにより、有効なユーザが接続するのに十分な時間が確保されます。たとえば、ホテルでは、短期間で多数のユーザが接続を試みることができます。

注:SAMLによる認証の失敗はまだサポートされていません。

この設定例では、10分のホールドダウン期間と20のしきい値(クライアントの開始と失敗した認証の試行)を設定することで、リモートアクセスVPNに使用できる3つの脅威検出サービスを有効にします。環境の要件に従って、ホールドダウンとしきい値の値を設定します。

この例では、1つのFlexConfigオブジェクトを使用して、使用可能な3つの機能を有効にします。

threat-detection service invalid-vpn-access

threat-detection service remote-access-client-initiations hold-down 10 threshold 20

threat-detection service remote-access-authentication hold-down 10 threshold 20

FlexConfigオブジェクト基準を定義します。

FlexConfigオブジェクト基準を定義します。

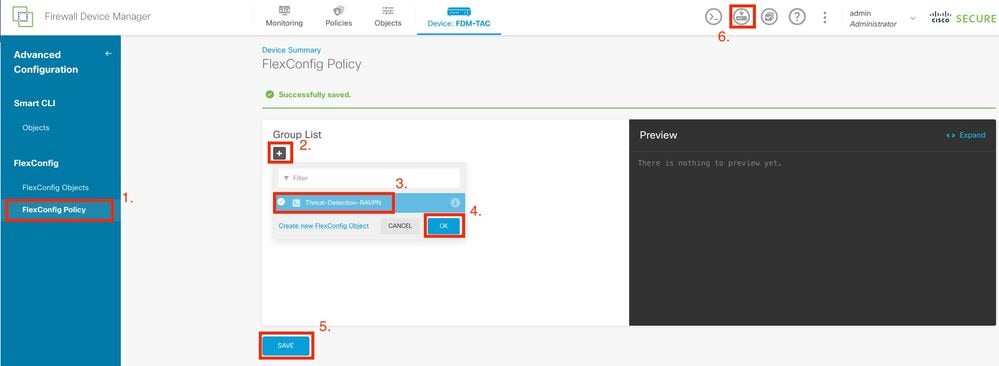

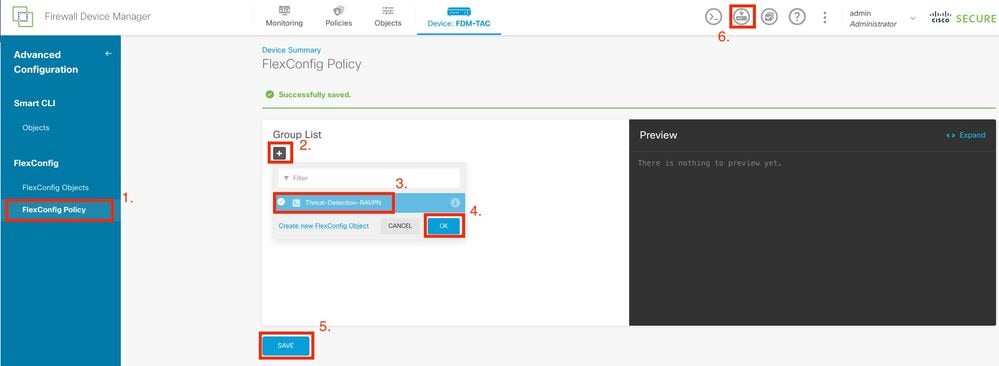

4. FlexConfigオブジェクトが作成されたら、FlexConfig > FlexConfig Policyに移動し、グループリストの下にプラス記号(+)が表示されていることを確認します。RAVPN脅威検出用に作成されたFlexConfigオブジェクトを選択して、OKをクリックし、このオブジェクトをグループリストに追加します。これにより、コマンドのCLIプレビューが表示されます。正確を期すために、このプレビューを確認してください。SAVEを選択して、変更内容をFTDに保存します。

FlexConfigポリシーを編集し、FlexConfigオブジェクトを割り当てます。

FlexConfigポリシーを編集し、FlexConfigオブジェクトを割り当てます。

確認

脅威検出RAVPNサービスの統計情報を表示するには、FTDのCLIにログインし、show threat-detection service [service] [entries|details]コマンドを実行します。この場合、サービスはremote-access-authentication、remote-access-client-initiations、またはinvalid-vpn-accessになります。

次のパラメータを追加することで、さらにビューを制限できます。

- entries:脅威検出サービスによって追跡されているエントリのみを表示します。たとえば、認証試行に失敗したIPアドレスなどです。

- details:サービスの詳細とサービスエントリの両方を表示します。

有効になっているすべての脅威検出サービスの統計情報を表示するには、show threat-detection serviceコマンドを実行します。

FDM-TAC# show threat-detection service

Service: invalid-vpn-access State : Enabled Hold-down : 1 minutes

Threshold : 1

Stats:

failed : 0

blocking : 0

recording : 0

unsupported : 0

disabled : 0

Total entries: 0

Service: remote-access-authentication State : Enabled Hold-down : 10 minutes

Threshold : 20

Stats:

failed : 0

blocking : 1

recording : 4

unsupported : 0

disabled : 0

Total entries: 2

Name: remote-access-client-initiations State : Enabled

Hold-down : 10 minutes

Threshold : 20

Stats:

failed : 0

blocking : 0

recording : 0

unsupported : 0

disabled : 0

Total entries: 0

リモートアクセス認証サービスで追跡される潜在的な攻撃者の詳細を表示するには、show threat-detection service <service> entriesコマンドを実行します。

FDM-TAC# show threat-detection service remote-access-authentication entries

Service: remote-access-authentication

Total entries: 2

Idx Source Interface Count Age Hold-down

--- ------------------- -------------------- -------------- ---------- ---------

1 192.168.100.101/ 32 outside 1 721 0

2 192.168.100.102/ 32 outside 2 486 114

Total number of IPv4 entries: 2

NOTE: Age is in seconds since last reported. Hold-down is in seconds remaining.

特定の脅威検出リモートアクセスVPNサービスの一般的な統計情報と詳細を表示するには、show threat-detection service <service> detailsコマンドを実行します。

FDM-TAC# show threat-detection service remote-access-authentication details

Service: remote-access-authentication

State : Enabled

Hold-down : 10 minutes

Threshold : 20

Stats:

failed : 0

blocking : 1

recording : 4

unsupported : 0

disabled : 0

Total entries: 2

Idx Source Interface Count Age Hold-down

--- ------------------- -------------------- -------------- ---------- ---------

1 192.168.100.101/ 32 outside 1 721 0

2 192.168.100.102/ 32 outside 2 486 114

Total number of IPv4 entries: 2

NOTE: Age is in seconds since last reported. Hold-down is in seconds remaining.

注:エントリに表示されるのは、脅威検出サービスによって追跡されているIPアドレスだけです。IPアドレスが排除される条件を満たしていると、ブロッキングカウントが増加し、IPアドレスはエントリとして表示されなくなります。

さらに、次のコマンドを使用して、VPNサービスによって適用される排除をモニタし、1つのIPアドレスまたはすべてのIPアドレスの排除を削除できます。

- show shun [ip_address]:排除されたホストを表示します。排除されたホストには、VPNサービスの脅威検出によって自動的に排除されたホストや、shunコマンドを手動で使用したホストなどがあります。オプションで、指定したIPアドレスにビューを制限できます。

- no shun ip_address [interface if_name]:指定したIPアドレスに適用された回避を削除します。IPアドレスが複数のインターフェイスで排除され、特定のインターフェイスが指定されていない場合、コマンドは1つのインターフェイスからのみ排除を削除します。このインターフェイスの選択は、回避IPアドレスのルートルックアップに基づきます。追加のインターフェイスからshunを削除するには、インターフェイスを明示的に指定する必要があります。

- clear shun:すべてのIPアドレスとすべてのインターフェイスからshunを削除します。

注:VPNサービスの脅威検出によって排除されたIPアドレスは、show threat-detection shunコマンドでは表示されません。これはスキャンの脅威検出だけに適用されます。

各コマンド出力の詳細と、リモートアクセスVPNの脅威検出サービスに関連する使用可能なsyslogメッセージについては、『コマンドリファレンス』ドキュメントを参照してください。

関連情報

フィードバック

フィードバック