はじめに

このドキュメントでは、Oktaクラウドベースのシングルサインオン(SSO)用のアイデンティティサービス(IdS)およびアイデンティティプロバイダー(IdP)の設定について説明します。

| 製品 |

導入 |

| Unified CCX |

共存 |

| PCCE |

CUIC(Cisco Unified Intelligence Center)と LD(ライブ データ)の共存 |

| UCCE |

2k 導入用の CUIC と LD の共存。

4k および 12k 導入用のスタンドアロン。

|

前提条件

要件

次の項目に関する知識があることを推奨しています。

- Cisco Unified Contact Center Express、Cisco Unified Contact Center Enterprise(UCCE)、またはPackaged Contact Center Enterprise(PCCE)

- Security Assertion Markup Language(SAML)2.0

- オクタ

使用するコンポーネント

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

アイデンティティサービスプロバイダーとしてのOktaの設定

ステップ1:Identity Service(IdS)Webページにログインし、Settingsに移動して、Download Metadata Fileをクリックしてメタデータファイルをダウンロードします。

ステップ 2:Oktaサーバにログインし、Adminタブを選択します。

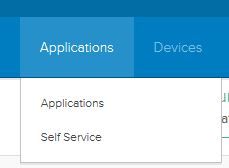

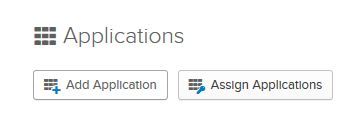

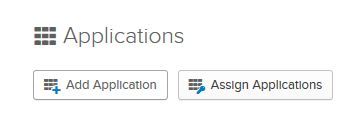

ステップ 3:Oktaダッシュボードから、Applications > Applicationsの順に選択します。

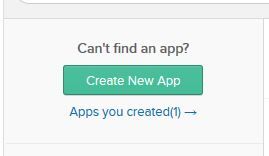

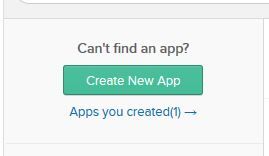

ステップ 4:ウィザードを使用して新しいカスタムアプリケーションを作成するには、Create a New Appをクリックします。

ステップ 5:Create a New Application Integrationウィンドウで、Platformに対してドロップダウンリストからWebを選択し、Sign on methodにSAML 2.0を選択してcreateを選択します。

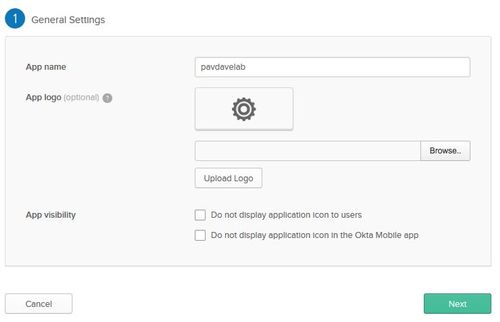

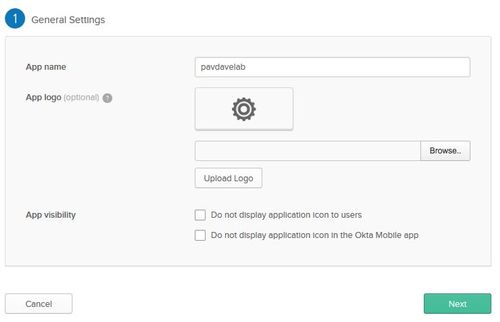

ステップ6:アプリケーション名を入力し、Nextをクリックします。

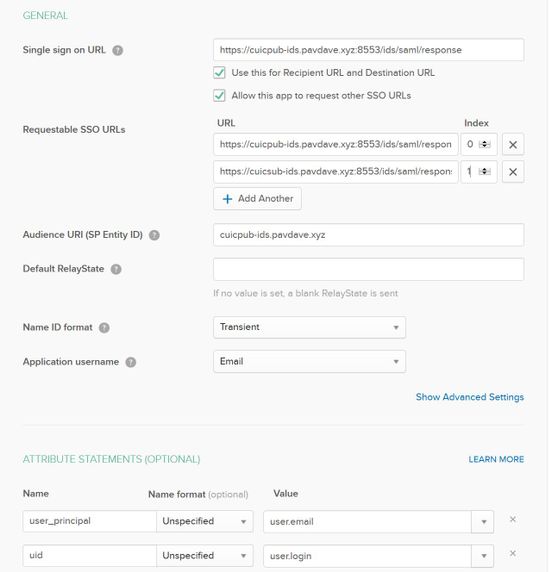

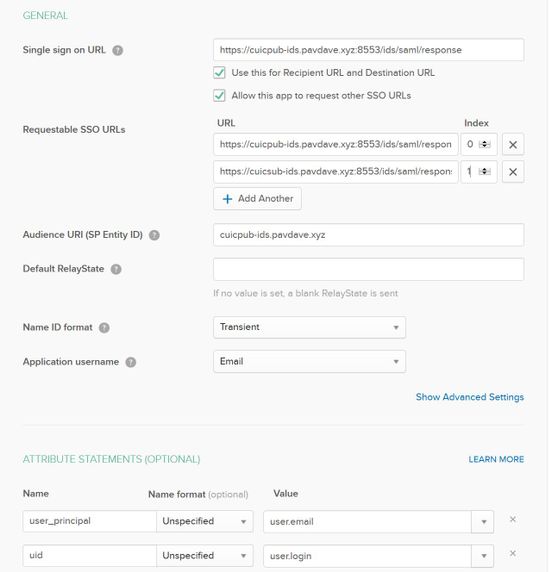

手順 7:SAML統合のSAMLの作成ページで、詳細を入力します。

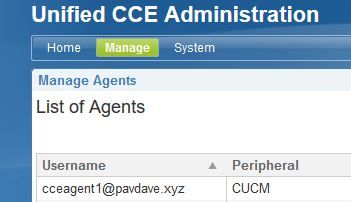

- シングルサインオンURL:メタデータファイルから、AssertionConsumerServiceのインデックス0としてで指定されたURLを入力します。

<AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://cuicpub-ids.pavdave.xyz:8553/ids/saml/response" index="0" isDefault="true"/>

ステップ 8:必要な属性ステートメントを追加します。

- uid:アプリケーションに送信されるクレーム内の認証されたユーザを示します

- user_principal:Ciscoアイデンティティサービスに送信されるアサーション内のユーザの認証レルムを示します

.

ステップ 9:[次へ(Next)] を選択します。

ステップ 10:「私はソフトウェアベンダーです」を選択します。I'd like to integrate my app with Okta」というメッセージが表示されたら、「Finish」をクリックします。

ステップ 11Sign Onタブで、Identity Providerメタデータをダウンロードします。

ステップ 12ダウンロードしたメタデータファイルを開き、NameIDFormatの2行を次のように変更して、ファイルを保存します。

<md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</md:NameIDFormat>

アイデンティティサービスの設定

ステップ 1:アイデンティティサービスサーバに移動します。

ステップ 2:[Setting] をクリックします。

ステップ 3:[Next] をクリックします。

ステップ 4:Oktaからダウンロードしたメタデータファイルをアップロードし、Nextをクリックします。

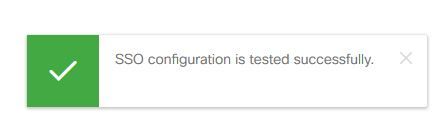

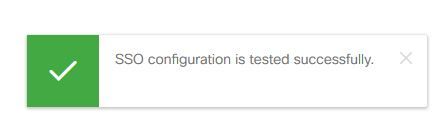

ステップ 5:Test SSO Setupをクリックします。新しいウィンドウが表示され、Oktaへの認証を行うためのログインを求められます。ログインに成功すると、画面の右下隅に「SSO Configuration is tested successfully」というチェックマークが表示されます。

注:すでにOktaへの認証が完了している場合は、ログインを求めるプロンプトは表示されませんが、IdSがクレデンシャルを確認する間、ポップアップが表示されます。

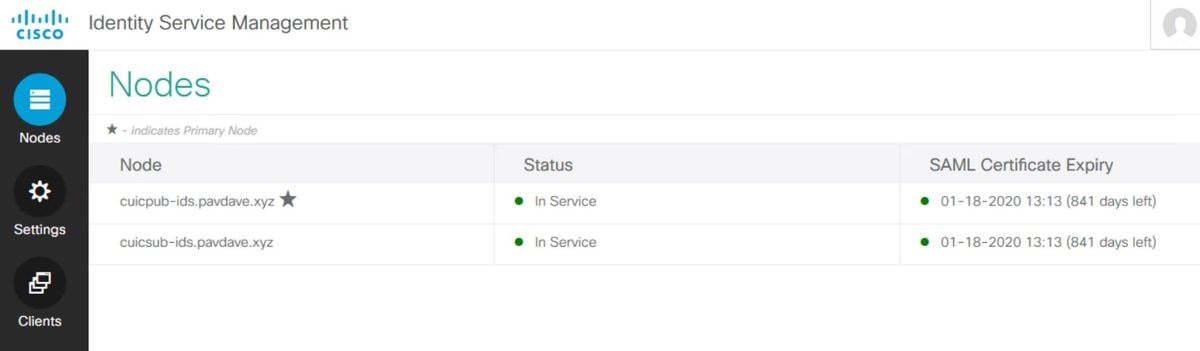

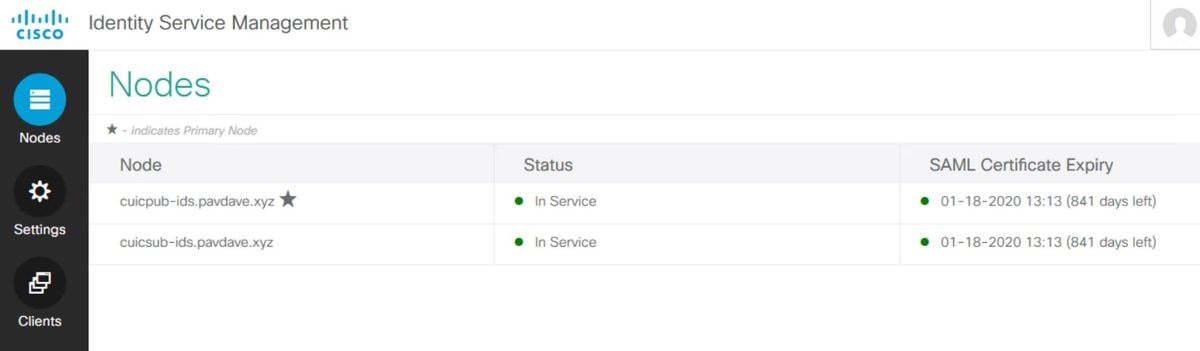

この時点で、アイデンティティサービスとアイデンティティプロバイダーの設定が完了し、サービス内のノードが表示されます。

シングルサインオンの詳細設定

アイデンティティサービスとアイデンティティプロバイダーを設定したら、次の手順として、UCCEまたはUCCXのシングルサインオンを設定します。

参考資料

フィードバック

フィードバック