はじめに

このドキュメントでは、Control HubのWebexユーザに対してExchangeを使用したハイブリッドカレンダーのスケジューリングを有効にしながら、IDを特定し、エラーを修復する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Webex組織

- Webexハイブリッドカレンダー

- Microsoft Exchange管理コンソール。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Webex Control Hubビルド20240919-84b27c9

- Microsoft Exchange 15.2(ビルド529.5)

- Chromeブラウザ129.0.6668.58 (公式ビルド) (arm64)

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景

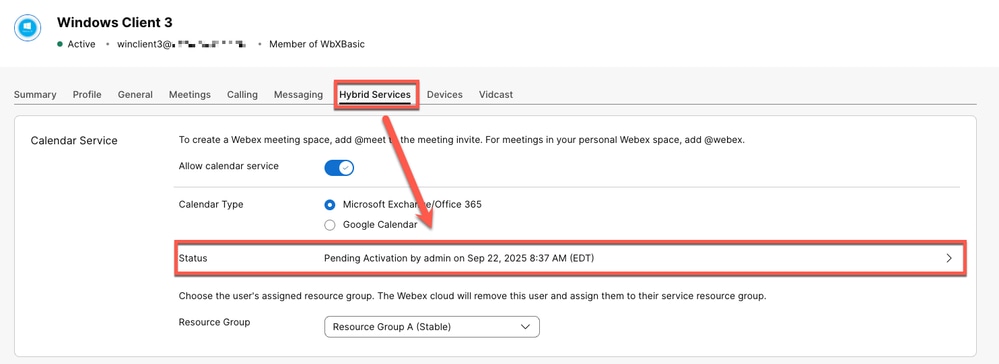

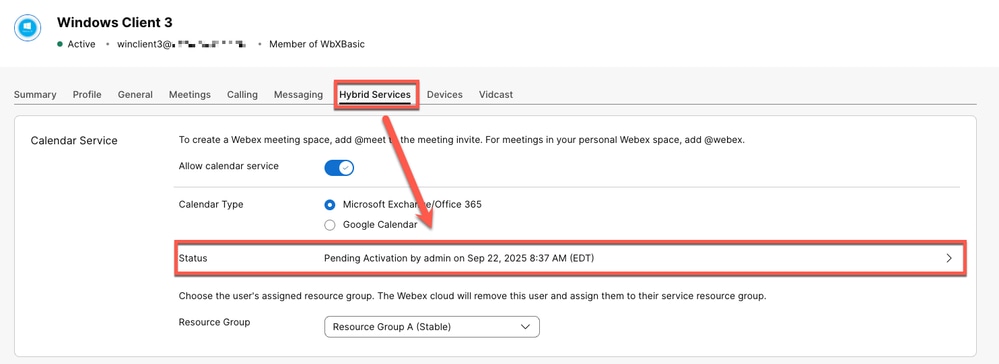

コントロールハブでWebexユーザ用にExchangeを使用してハイブリッドカレンダーを有効にしても、ステータスがActivatedに変わらず、「Pending Activation by admin...」というエラーでスタックします。

コントロールハブエラー

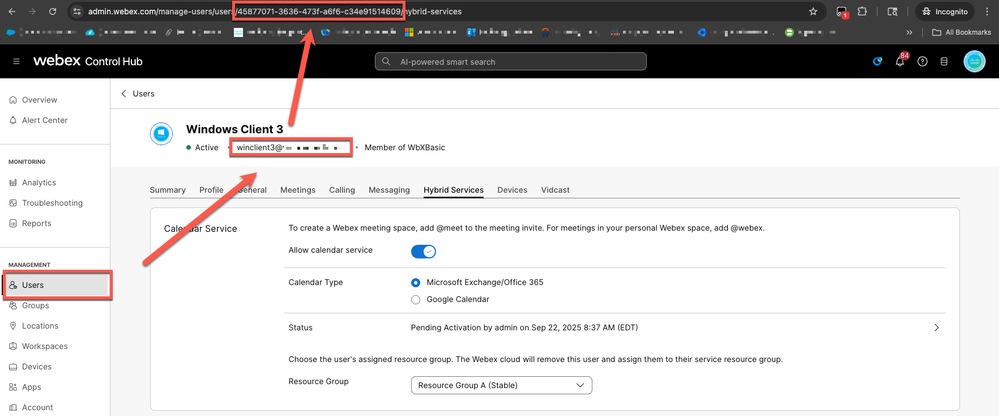

Control Hub > Management > Users > User affected > Hybrid Services > Calendar Serviceの順に選択すると、ステータスが「Pending Activation by admin ...」でスタックします。

コントロールハブエラー

コントロールハブエラー

ログの収集

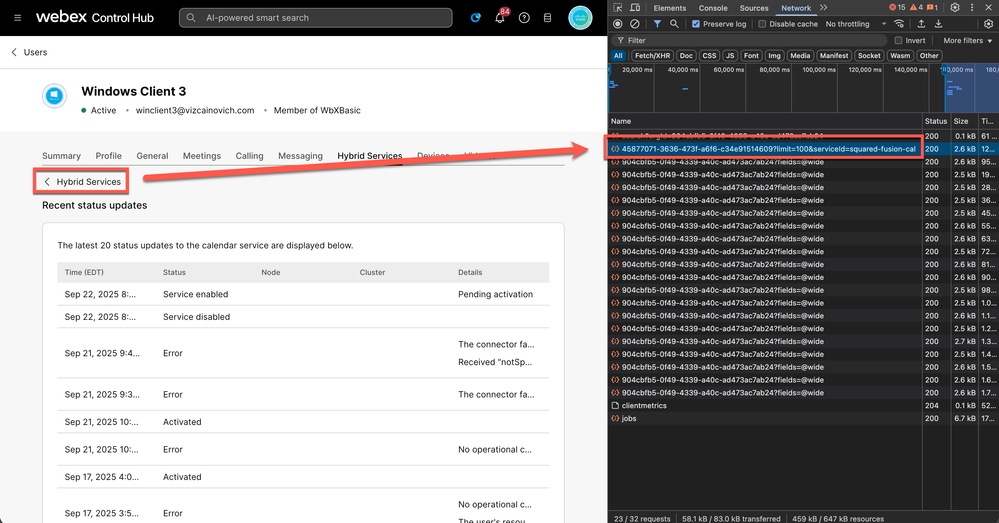

Control Hub

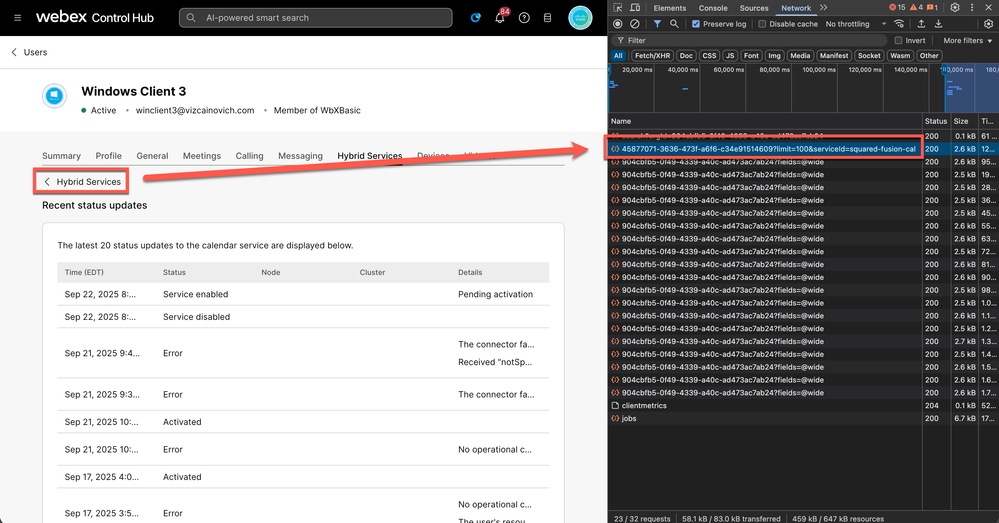

ブラウザから(できればincognitoモード):

Chrome:DevTools > Networkを開きます。

FireFox:Web Developer Tools > Networkの順に開きます。

admin.webex.com > Management > Users > User affected > Hybrid Services > Calendar Serviceの順に選択します。

Statusをクリックし、&serviceId=squared-fusion-calで終わる要求URLを探します。

要求URL

要求URL

要求URL

https://uss-a.wbx2.com/uss/api/v1/orgs/904cbfb5-0f49-4339-a40c-ad473ac7ab24/userJournal/45877071-3636-473f-a6f6-c34e91514609?limit=100&serviceId=squared-fusion-cal

userIdは/userJournal/の後、および?limitパラメータの前に表示されます。この識別子は、Expresswayログ内をルックアップするために必要です。

45877071-3636-473f-a6f6-c34e91514609

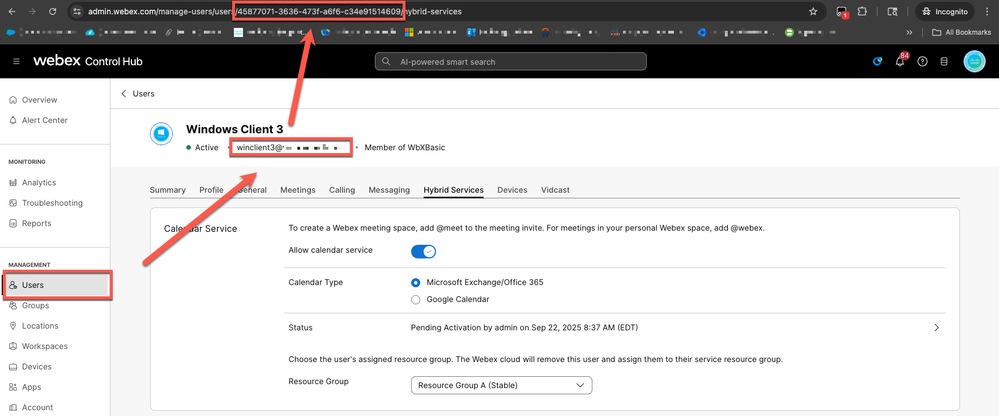

ヒント:ユーザIDを見つける最も簡単な方法は、アドレスバーのURLをチェックすることです。

アドレスバー

アドレスバー

Expresswayコネクタ

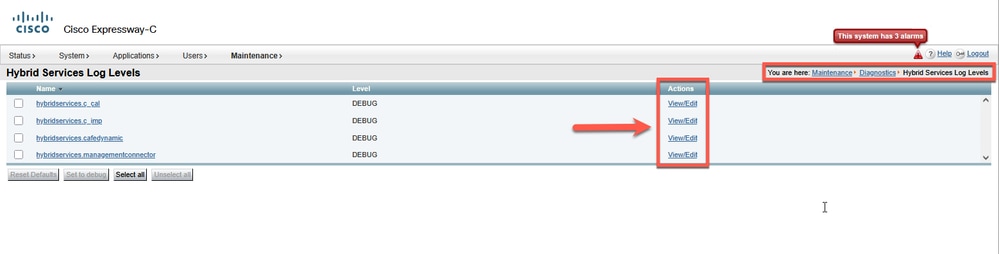

Control HubからのuserIdを使用して、診断ログの有効化、ユーザの非アクティブ化および再アクティブ化に進み、約5分間待機してから、ログを収集します。

> > の順に移動します。

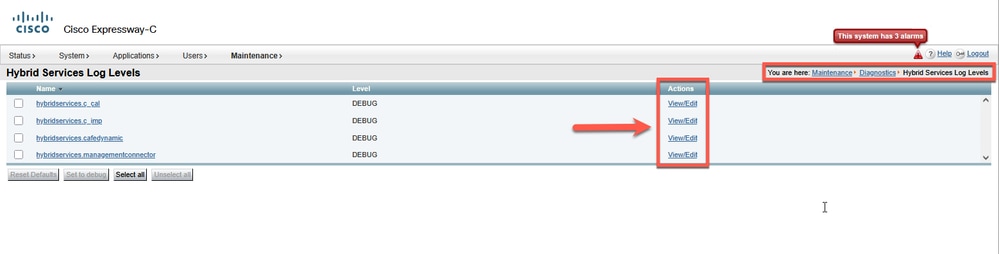

注意:必要なログをトラップするには、ログレベルをDEBUGまたはWARNINGに設定してください。 Maintenance > Diagnostics > Hybrid Services Log Levelsの順に選択します。

ハイブリッドサービスのログレベル

ハイブリッドサービスのログレベル

ロギング・レベルの理解

| デバッグ |

問題を診断するための詳細情報 |

| INFO |

一般的な操作メッセージ |

| 警告 |

潜在的に有害な状況 |

| ERROR |

引き続きアプリを実行できるエラーイベント |

| FATAL |

アプリケーションの終了につながる非常に重大なエラーイベント |

| トレース |

最も詳細なレベルで、詳細なトラブルシューティングに最も詳細な診断を提供 |

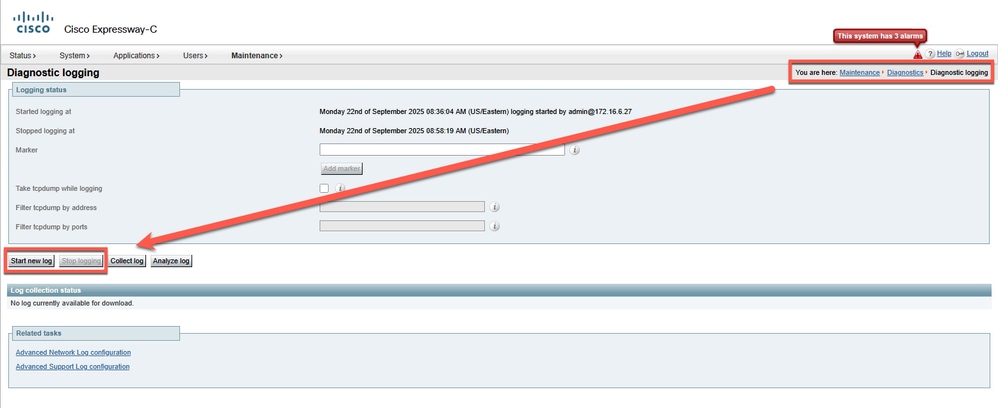

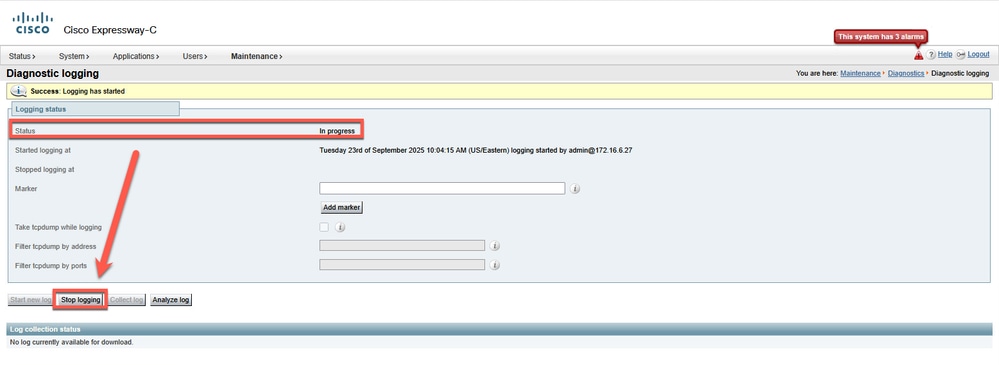

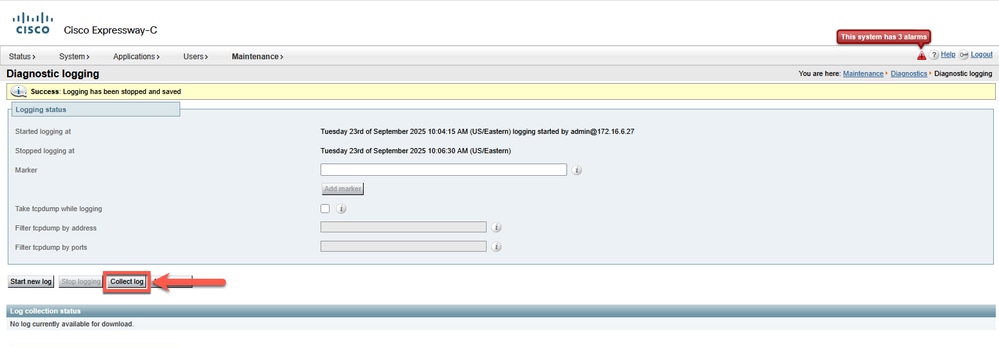

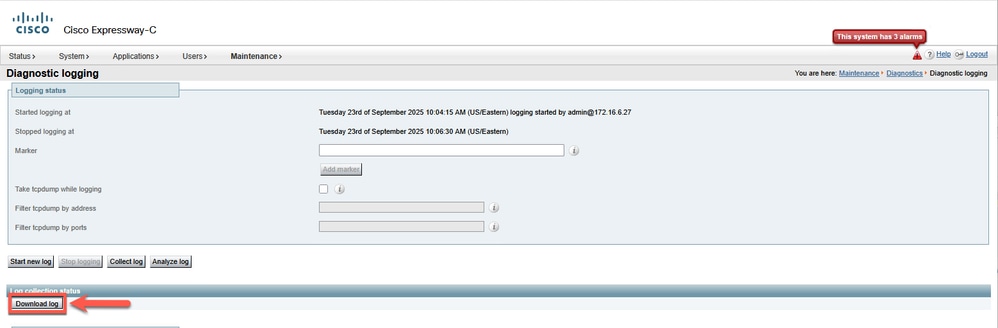

> > の順に移動し、ボタンをクリックしてロギングを開始します。

Collect logをクリックし、ダウンロード可能なアーカイブへの診断情報の収集およびコンパイルのプロセスを開始します。

Expresswayコネクタのログ分析

Control Hubから収集された影響を受けるユーザのuserId:

Expresswayログをローカルに抽出し、ファイルloggingsnapshot_<Expressway-HostName>_<Date>.txtを見つけて開きます。

diagnostic_log_ccnp-expressway-hybrid1_2025-09-22_12/58/19 > loggingsnapshot_ccnp-expressway-hybrid1_2025-09-22_12/58/19.txt

userIdを除外し、userIdを含む検出イベントの直後にEWSServices.bindToCalendarリクエストを見つけます。

2025-09-22T08:38:08.654-04:00 localhost UTCTime="2025-09-22 12:38:08,654" Module="hybridservices.c_cal" Level="ERROR" Thread="pool-4474-thread-1" TrackingId="" Detail="EWSServices.bindToCalendar(00000000-0000-0000-0000-000000000000, https://srv-xchge.vizcainovich.com/ews/exchange.asmx) threw ServiceRequest exception.The request failed. microsoft.exchange.webservices.data.ServiceResponseException: The account does not have permission to impersonate the requested user."

2025-09-22T08:38:08.657-04:00 localhost UTCTime="2025-09-22 12:38:08,656" Module="hybridservices.c_cal" Level="DEBUG" Thread="DiscoveryExecutor-1" TrackingId="ATLAS_91cf6741-7fb2-4687-8fcb-f5d07def961d_t:b2efac54_82" Detail="Sending 14 discover events for e34d8673-d937-4d0a-b5f3-ea5b83c7600bDiscoverEvent{userId=fd7a4d33-baae-4051-9f6e-afafa06460f8, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=313b303a-607e-41cb-bdd5-a8142b5e304a, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=b2d5da40-9457-4a05-8cfc-b0659df7cce2, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=c71fb15e-e1dd-4de1-8217-0747afeb7484, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=45877071-3636-473f-a6f6-c34e91514609, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=005cc3e4-2c55-466a-8350-8a9dba37effb, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=7235db5d-102b-4e77-b0a8-8b6dc0a6d554, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=9df909c1-e737-49f6-ba75-f6c5e2e6e668, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=fc74df95-8a56-45b2-83b7-c4bb0b561ec9, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=6e0ae1de-463c-44fa-97cf-02ec70888d0c, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=c6df9679-ef9f-49b2-8ca9-19167b4ef2e0, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=34b0ebf5-000c-48ee-944f-e0c04318c8c3, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=63e5774b-8c8e-4232-bba2-c2ca67f7575c, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=022f9f11-6590-4f43-83ab-5789bc62d11b, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}"

ログスニペットには、Expressway ConnectorとExchangeサーバ間の通信に使用される偽装アカウントを指すusedId 45877071-3636-473f-a6f6-c34e91514609を含む複数の試行が表示され、次のエラーが示されます(図1を参照)。

The account does not have permission to impersonate the requested user.

検証

Exchange サーバ

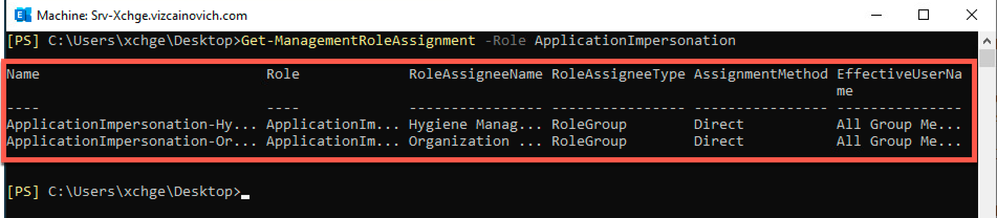

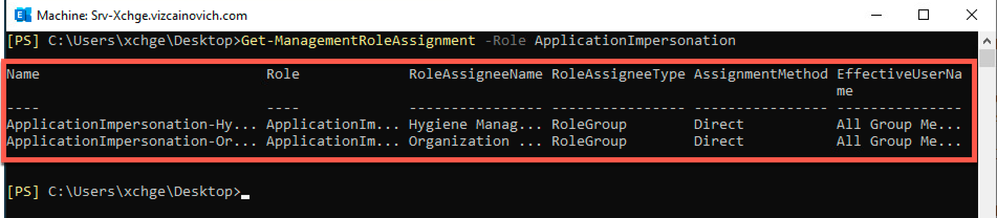

次のExchange Server PowerShellコマンドを実行しているExchangeサーバから偽装アカウントを検証し、すべてのApplicationImpersonationロール割り当てを一覧表示します。

Get -ManagementRoleAssignment -Role ApplicationImpersonation

管理役割の割り当て

管理役割の割り当て

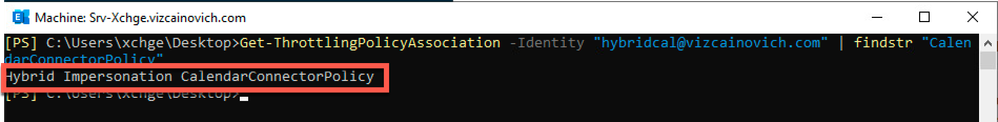

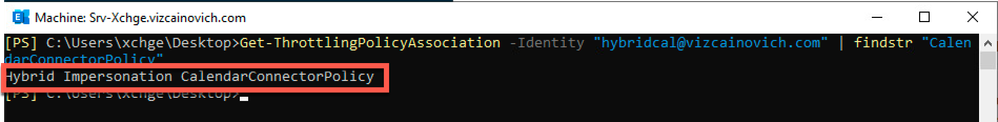

偽装メールボックスが、次のExchange Server PowerShellコマンドを実行しているExchangeサーバーからハイブリッド予定表の調整ポリシーを使用していることを確認します:

Get -ThrottlingPolicyAssociation -Identity "impersonation account" | findstr "ThrottlingPolicy"

調整ポリシーの関連付け

調整ポリシーの関連付け

ハイブリッド予定表展開レコードを参照して、初回セットアップ時に偽装アカウントに付与されたRoleAssignmentを特定します。このシナリオでは、RoleAssignmentは次のとおりです。

CalendarConnectorAcct

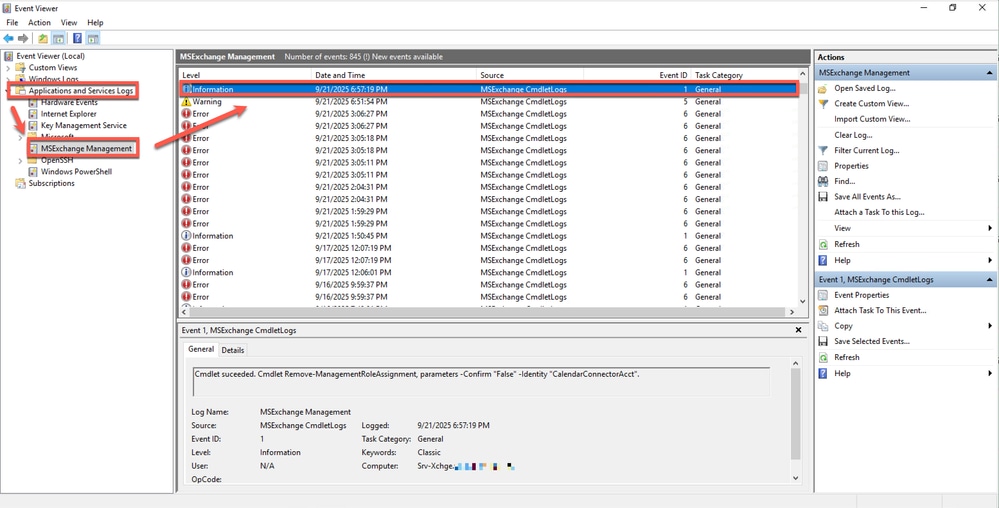

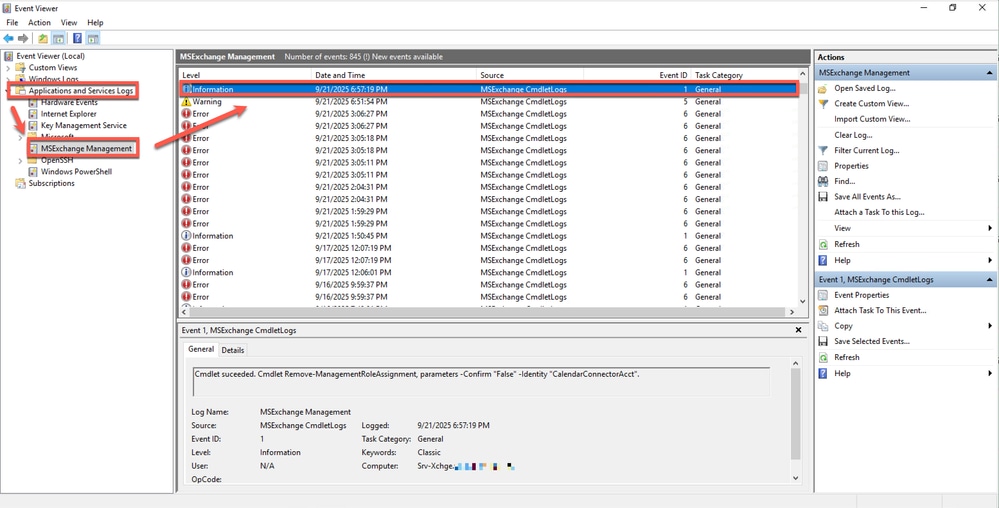

MSExchangeイベントビューアのログ

Exchangeサーバから、Event Viewer > Applications and Services Logs > MSExchange Managementの順に移動し、「CmdletLogs」を含む情報レベルのイベントや、RoleAssignmentの名前「CalendarConnectorAcct」がある場合はその名前を除外します。

イベントビューアのログ

イベントビューアのログ

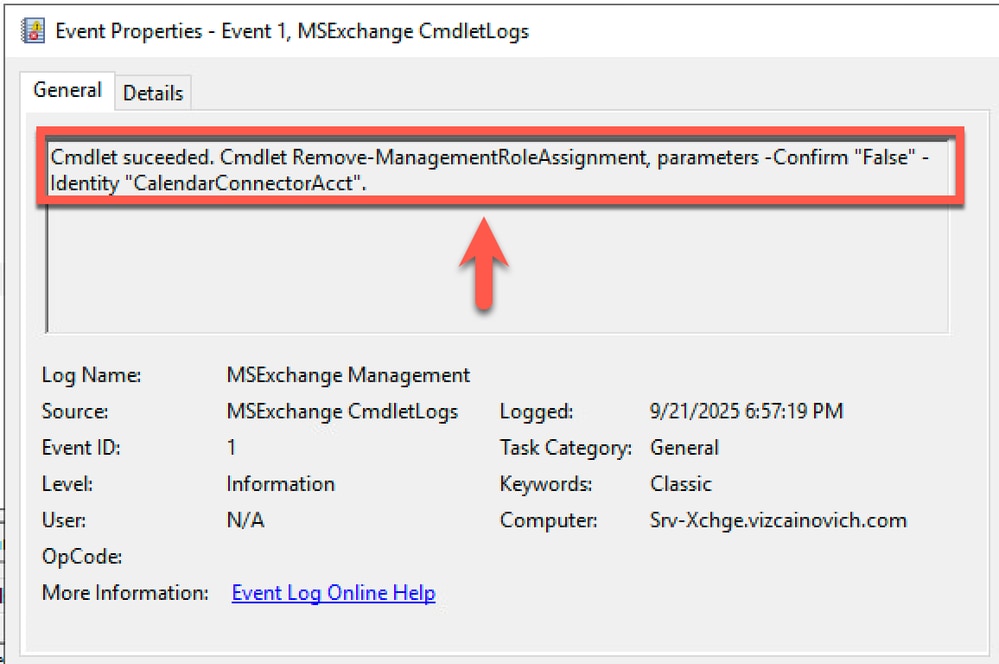

イベントをダブルクリックしてプロパティを開きます。

イベントのプロパティ

イベントのプロパティ

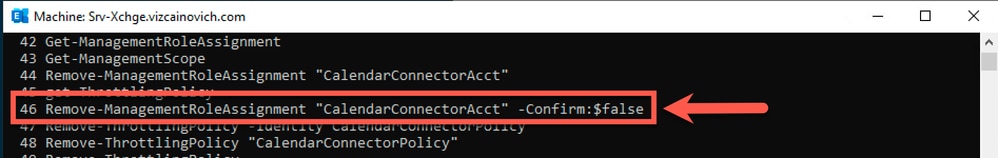

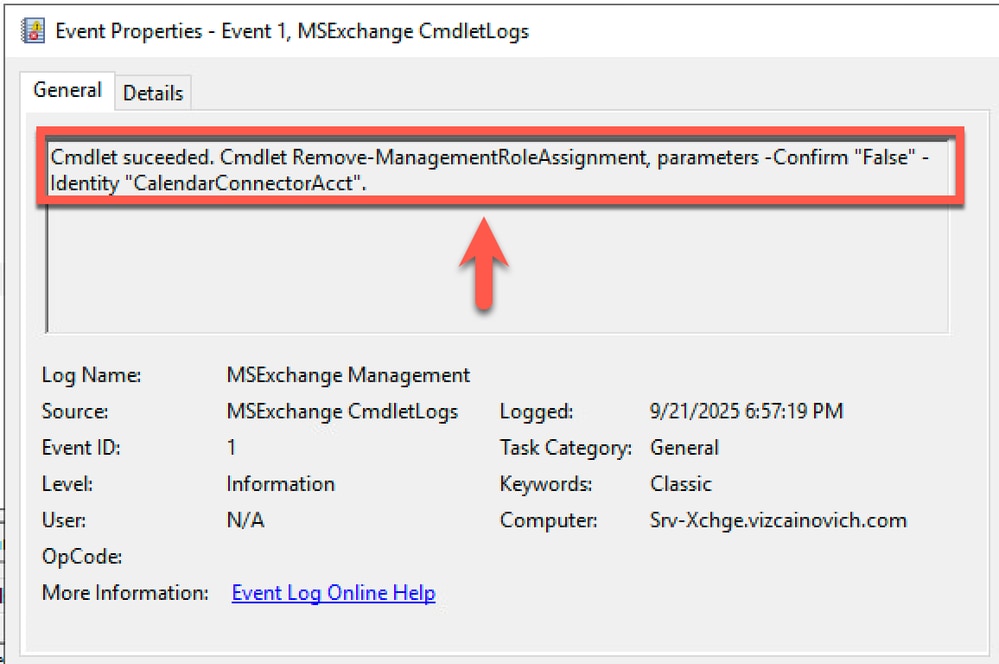

Exchange管理シェル

Exchange Server PowerShellの組み込みセッション履歴を使用すると、現在のセッションで使用されているコマンドを追跡できます。

履歴は他のセッションでは使用できず、セッション終了時に削除されます。

PSReadLine履歴を使用すると、すべてのPowerShellセッションで使用されるコマンドが追跡されます。

履歴は、ホストごとに中央ファイルに書き込まれます。履歴ファイルは、すべてのセッションで使用でき、すべての過去の履歴が含まれます。セッションが終了しても履歴は削除されません。

このシナリオでは、このコマンドを実行した後の組み込みセッションに次の出力が表示されます。

Get-History

履歴の取得

履歴の取得

根本原因

Exchange管理者は、次のExchange Server PowerShellコマンドを使用して、偽装アカウントのRoleAssignmentを削除しました:

Remove-ManagementRoleAssignment "CalendarConnectorAcct" -Confirm:$false

この操作を行うと、偽装アカウントの役割がExchangeサーバーのユーザーをサブスクライブできなくなり、ユーザーとワークスペースのアクティブ化が失敗します。

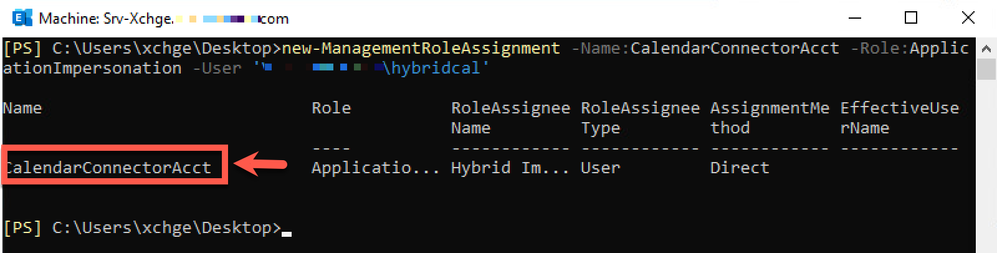

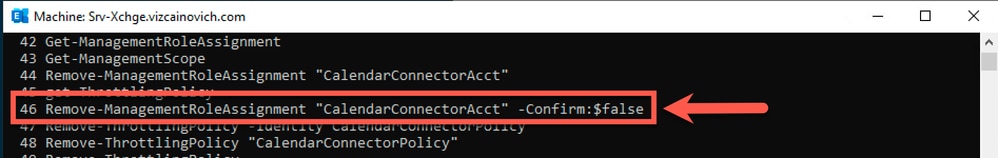

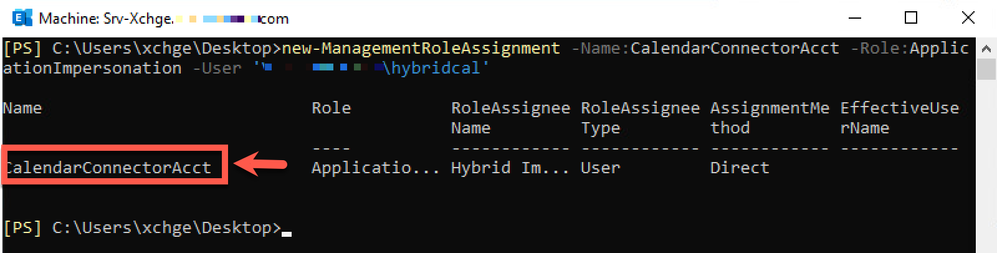

解決方法

Exchange Server PowerShellからこのコマンドを実行して、「CalendarConnectorAcct」という名前の新しいManagementRomeAssignmentを作成し、偽装アカウントhybridcalに割り当てます。

new-ManagementRoleAssignment -Name:CalendarConnectorAcct -Role:ApplicationImpersonation -User 'VIZCAINOVICH\hybridcal'

new-ManagementRoleAssignment

new-ManagementRoleAssignment

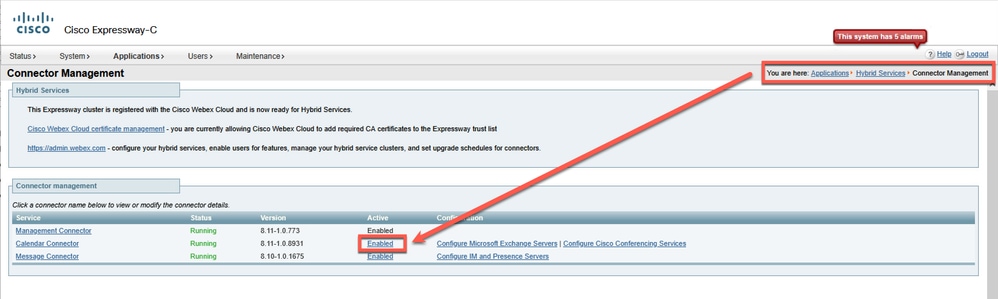

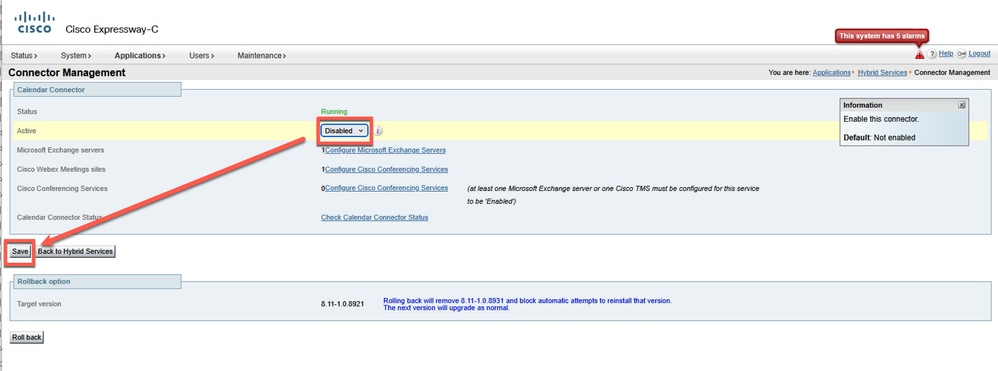

Expresswayサーバからカレンダーコネクタを再起動して、影響を受けるユーザやワークスペースのアクティベーションプロセスを高速化します。

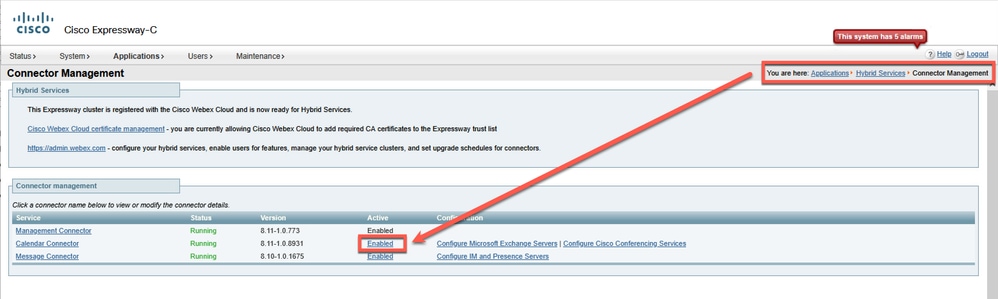

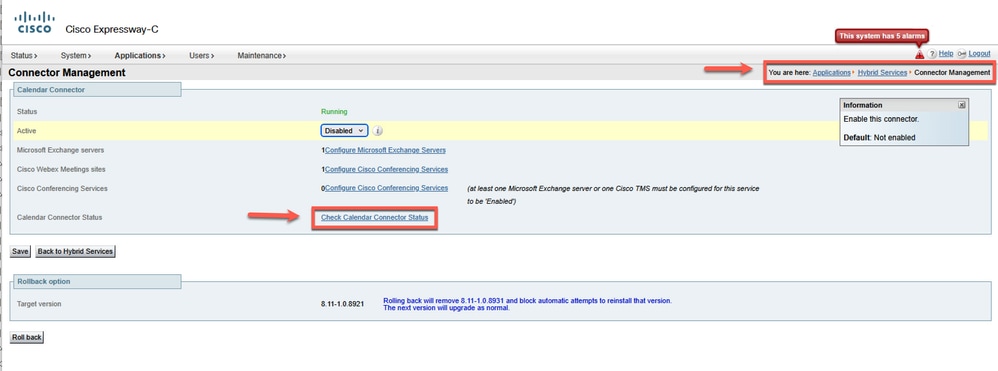

Applications > Hybrid Services > Connector Management > Calendar Connector > Enabledの順に移動します。

コネクタ管理

コネクタ管理

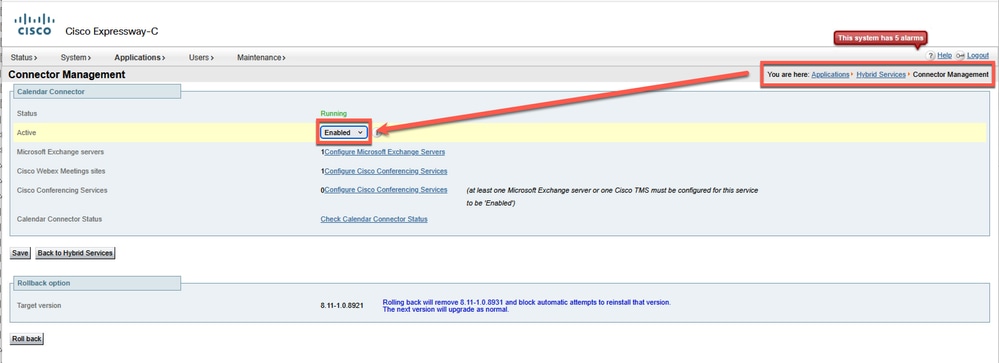

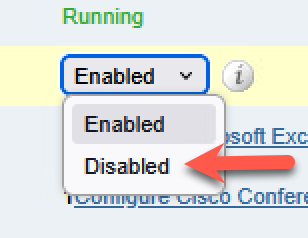

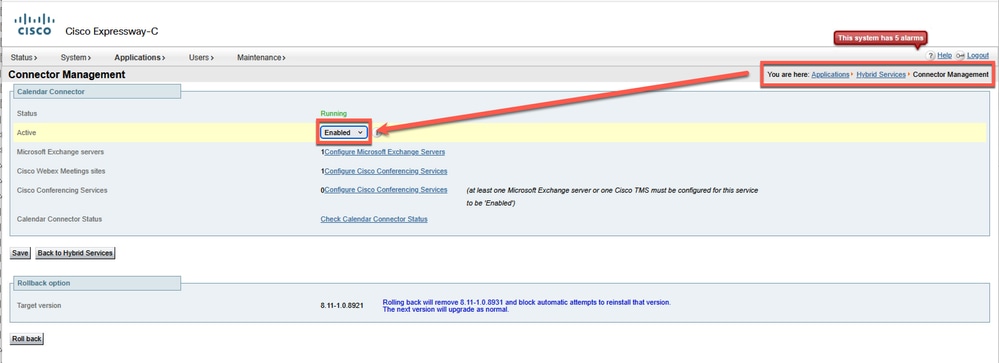

カレンダーコネクタ内で、Enableをクリックしてドロップダウンメニューを開きます。

Enabledボタン

Enabledボタン

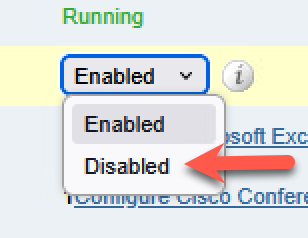

ドロップダウンメニューからDisabledを選択します。

ドロップダウンメニュー

ドロップダウンメニュー

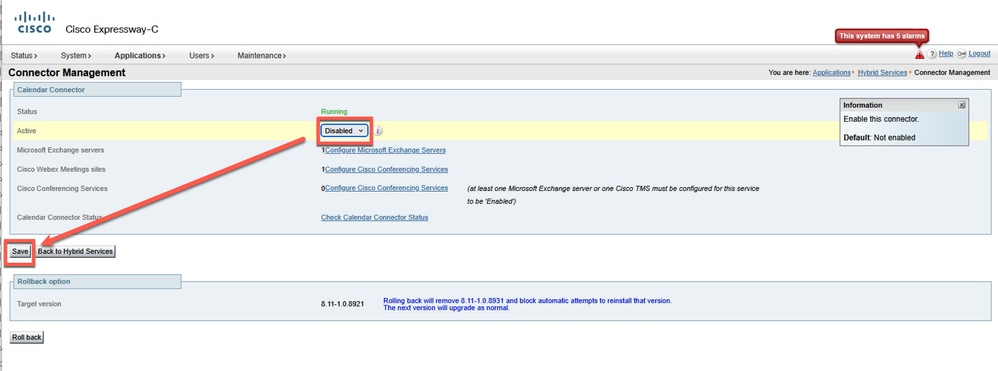

Saveボタンをクリックして、Calendar Connectorで変更を適用します。

保存します。

保存します。

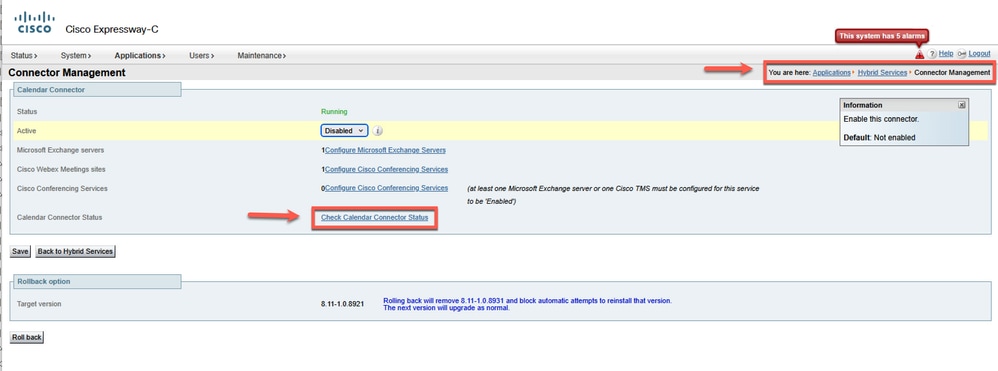

変更を保存すると、変更はコネクタ管理に反映されます。Calendar Connectorサービスの下部にあるCheck Calendar Connector Statusをクリックします。

カレンダーコネクタステータス

カレンダーコネクタステータス

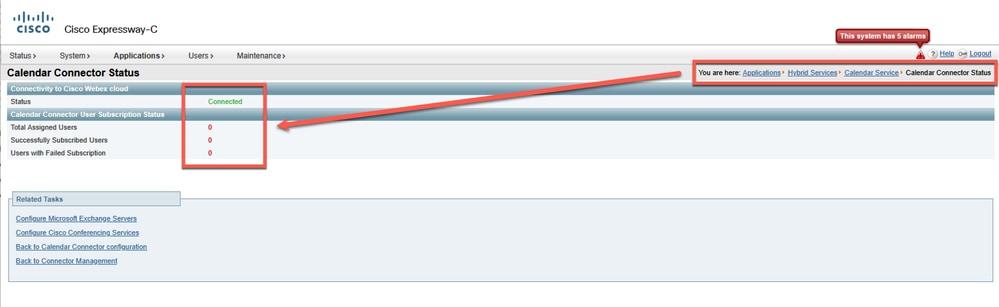

カレンダーコネクタが初期化されるまで数分待ちます。

再起動

再起動

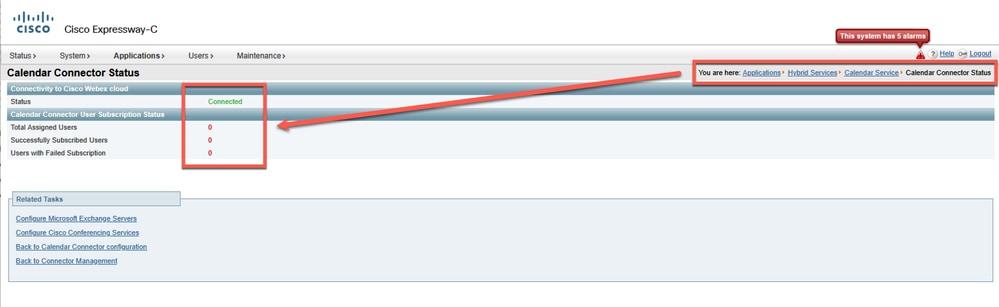

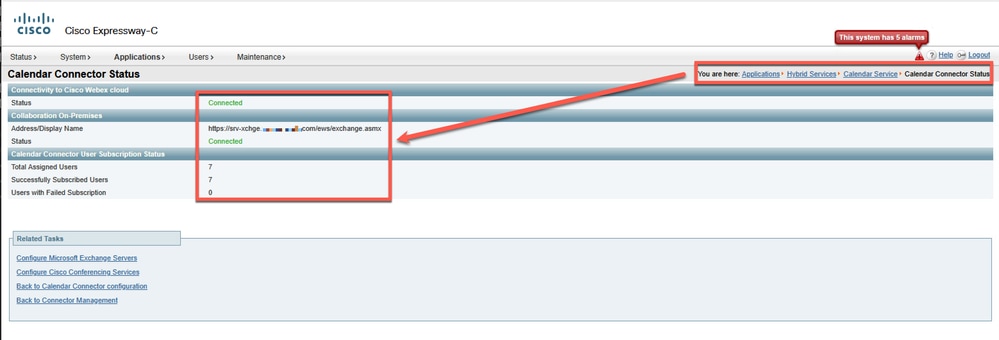

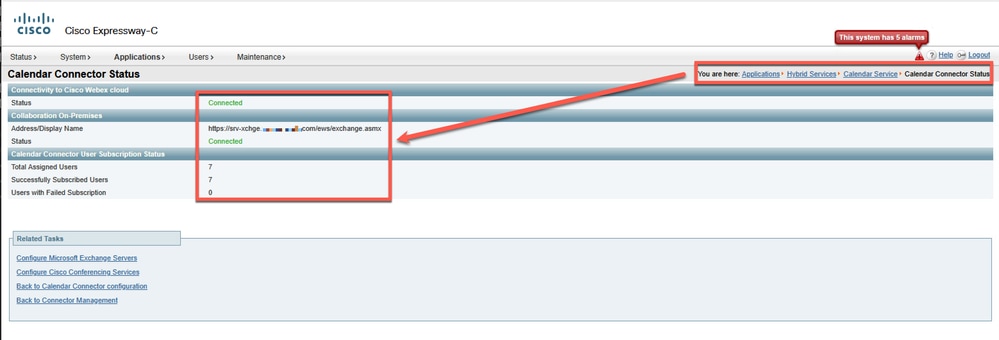

カレンダーコネクタが初期化されると、Expressway接続にExchangeアドレスが表示され、ユーザが正常に登録されます。

接続済み

接続済み

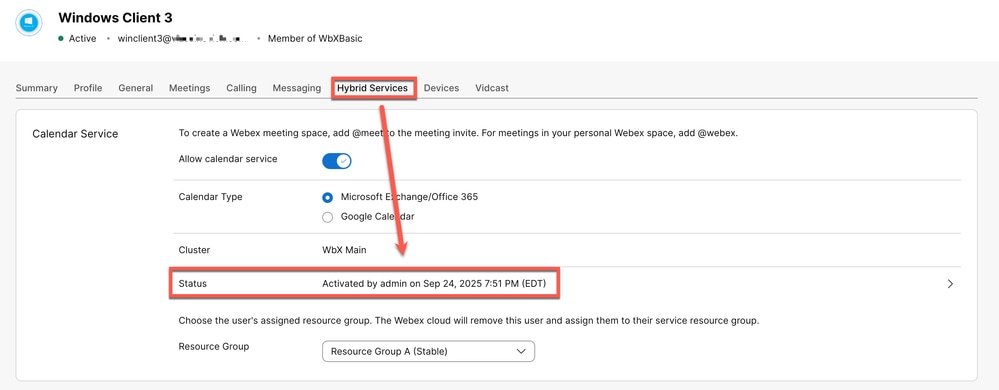

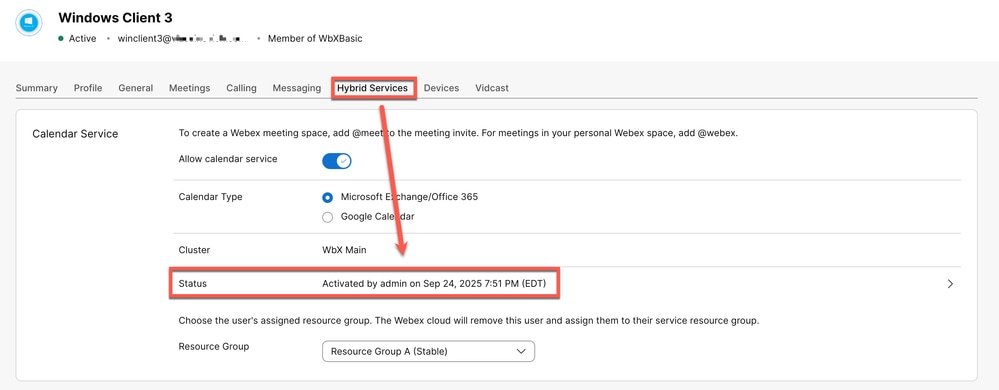

Control Hub > Management > Users > Affected userの順に選択すると、カレンダーサービスが完全にアクティブになったことが表示されます。

アクティブ

アクティブ

Expresswayのログに、該当するユーザID 45877071-3636-473f-a6f6-c34e91514609がExchangeサーバから有効なサブスクリプションを取得していることが示されています。

2025-09-24T20:03:55.984-04:00 localhost UTCTime="2025-09-25 00:03:55,984" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="Creating subscription for user 45877071-3636-473f-a6f6-c34e91514609 in group com.cisco.wx2.calendar.connector.ews.EWSServices$EWSSubscriptionConnection@4fce863b"

2025-09-24T20:03:55.984-04:00 localhost UTCTime="2025-09-25 00:03:55,984" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="Binding user 45877071-3636-473f-a6f6-c34e91514609"

2025-09-24T20:03:56.049-04:00 localhost UTCTime="2025-09-25 00:03:56,049" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="DAS.core: activateUser: 45877071-3636-473f-a6f6-c34e91514609"

注:「The account does not have permission to impersonate the requested user」というアラームには複数の原因が考えられますが、それらはすべて偽装アカウントの設定またはExchangeサーバに関連しています。

関連情報

フィードバック

フィードバック