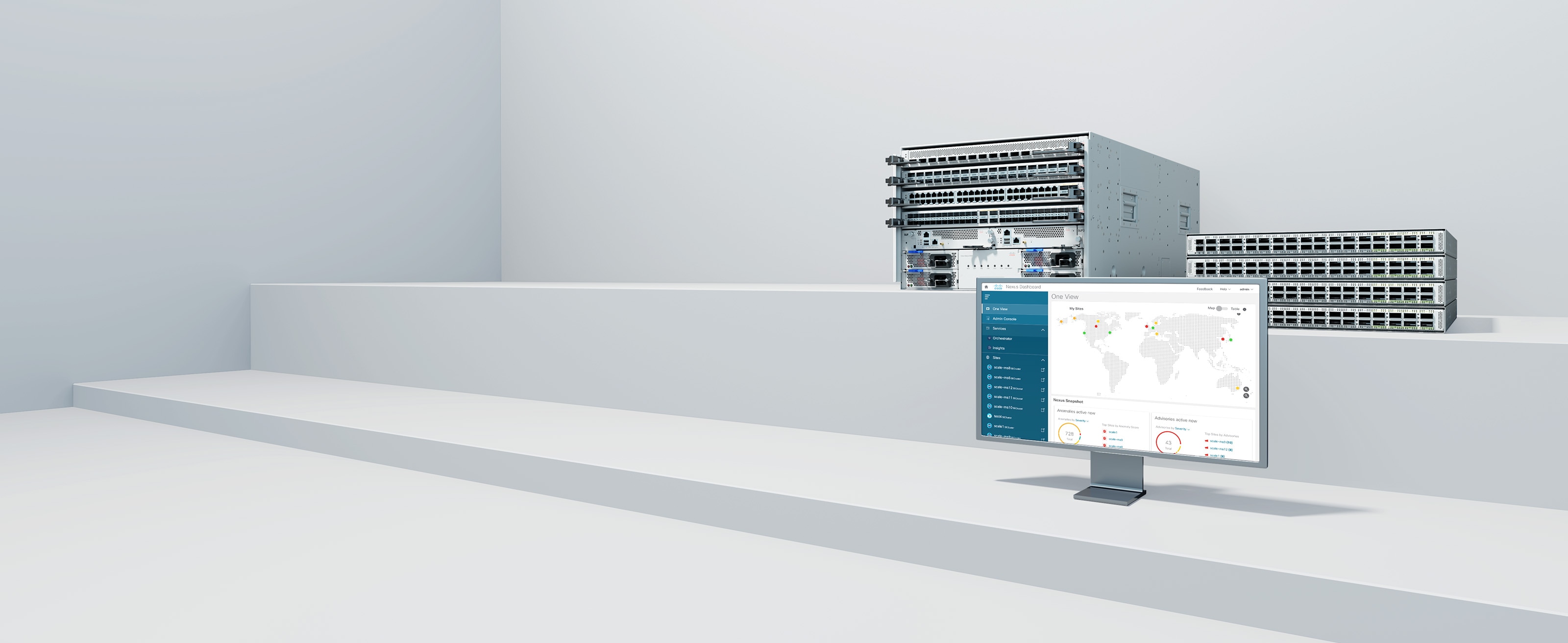

シスコのシリコン上に構築された Cisco Nexus 9000 シリーズが、業界トップクラスのデータセンター パフォーマンスを実現します。

負荷の大きな作業に適した 400G

データ要件の大小に関係なく、完全な後方互換性を備えたマルチスピードのポートが力を発揮します。成長を把握しながら、柔軟に拡張できます。

見えるとは安全であること

ストリーミングテレメトリ、高度な分析、ラインレート暗号化(MACsec)を使用して、ネットワークを強固かつ緊密にして保護します。

経費削減も大事

10/25G イーサネットと 8/16/32G ファイバチャネル、RDMA オーバー コンバージド イーサネット(RoCE)、IP ストレージをサポートするユニファイドポートで、運用コストを削減します。

理想のスピード

インテリジェントバッファとゼロパケットドロップにより、アプリケーション処理時間を 50% 短縮し、パフォーマンスを確保します。

環境に合わせたスイッチングソリューション

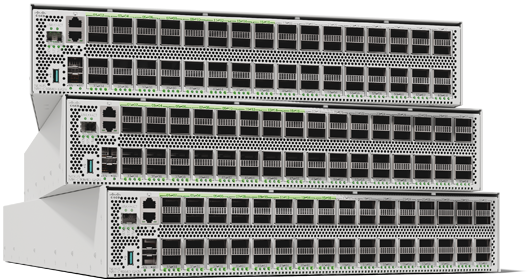

Nexus 9300 シリーズ スイッチ

スパインとリーフ、またはトップオブラックのどちらにも使える、1G ~ 400G ポートをサポートする固定スイッチです。

Nexus 9400 シリーズ スイッチ

広帯域幅、小さなフォームファクタ。4RU プラットフォームで 400G のスピードをサポートする、コンパクトなモジュラーシステムです。

Nexus 9500 シリーズ スイッチ

企業も高成長中の組織もサポートできる、1G ~ 400G ポートを備えたモジュラー構成です。

Nexus 9800 シリーズ スイッチ

モジュラスイッチが新しくなりました。電力効率の良い分散アーキテクチャで、400G 対応、800G 使用可能となっています。

Nexus 400G ファミリ

未体験の帯域幅。1RU、2RU、4RU、16RU スイッチファミリに、信頼性の高い 400G を活用しましょう。

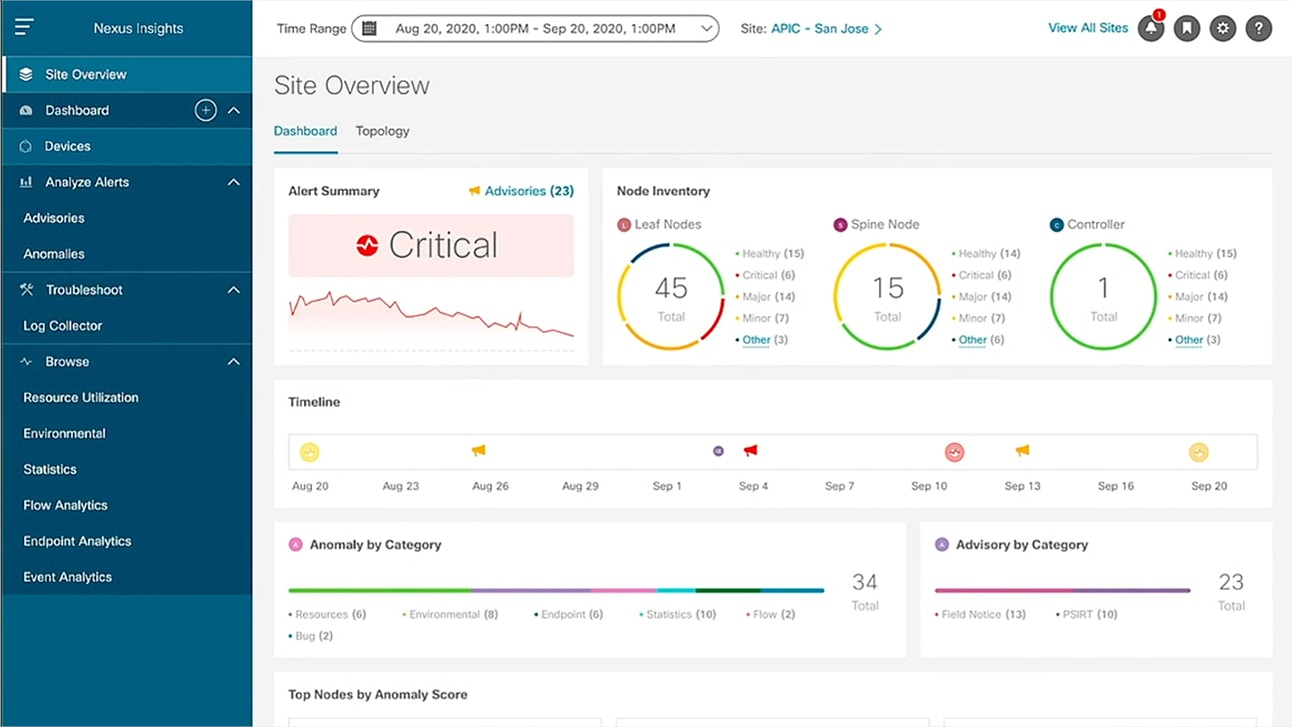

Cisco Nexus Dashboard

ハイブリッドクラウド ネットワーク運用を、単一のシンプルな画面で簡素化します。

サービスとサポート

ポートフォリオ購入ガイド

Cisco Enterprise Agreement

単一のシンプルな契約でシスコの幅広いテクノロジーポートフォリオのすべてを活用できます。

ビジネスクリティカルなサービス

ビジネスを前進させる

適応と変革を手助けするアドバイザリ サービスを利用して、最新型のアジャイルな IT 環境を構築できます。