Il numero di utenti e dispositivi connessi è proporzionale alle complessità da gestire. Cisco Security Cloud facilita il lavoro dei team IT e garantisce ovunque la protezione della rete.

Sicurezza più solida e intelligente

Proteggi la tua azienda in un ambiente multicloud, semplifica la gestione operativa della sicurezza migliorando la scalabilità e ottieni risultati basati sui dati con la tecnologia di Cisco Talos.

Offri esperienze utente migliori

Crea esperienze perfette senza mettere gli utenti in difficoltà, consentendo loro l'accesso ovunque e da qualsiasi dispositivo e aggiungendo controlli di sicurezza proattivi che ostacolano il lavoro degli hacker.

Difenditi con investimenti oculati

Migliora il ROI consolidando i fornitori, riducendo la complessità e integrando le tue soluzioni di sicurezza.

Rafforza la sicurezza resiliente

Una protezione end-to-end unificata aumenta al massimo il valore, contiene i rischi ed elimina le lacune di sicurezza per contrastare minacce in continua evoluzione. Proteggi gli accessi, le app e le innovazioni della tua rete e proteggi il tuo futuro.

Suite di sicurezza di Cisco Security Cloud

Cisco User Protection Suite

Accedi a qualsiasi applicazione, ovunque e su qualunque dispositivo senza perdere di vista la sicurezza. Difenditi dalle minacce che prendono di mira gli utenti e offri funzionalità di accesso ottimali ai dipendenti che scelgono il lavoro ibrido.

Cisco Cloud Protection Suite

Proteggi dati e applicazioni con un framework flessibile e potente creato per il mondo ibrido e multicloud.

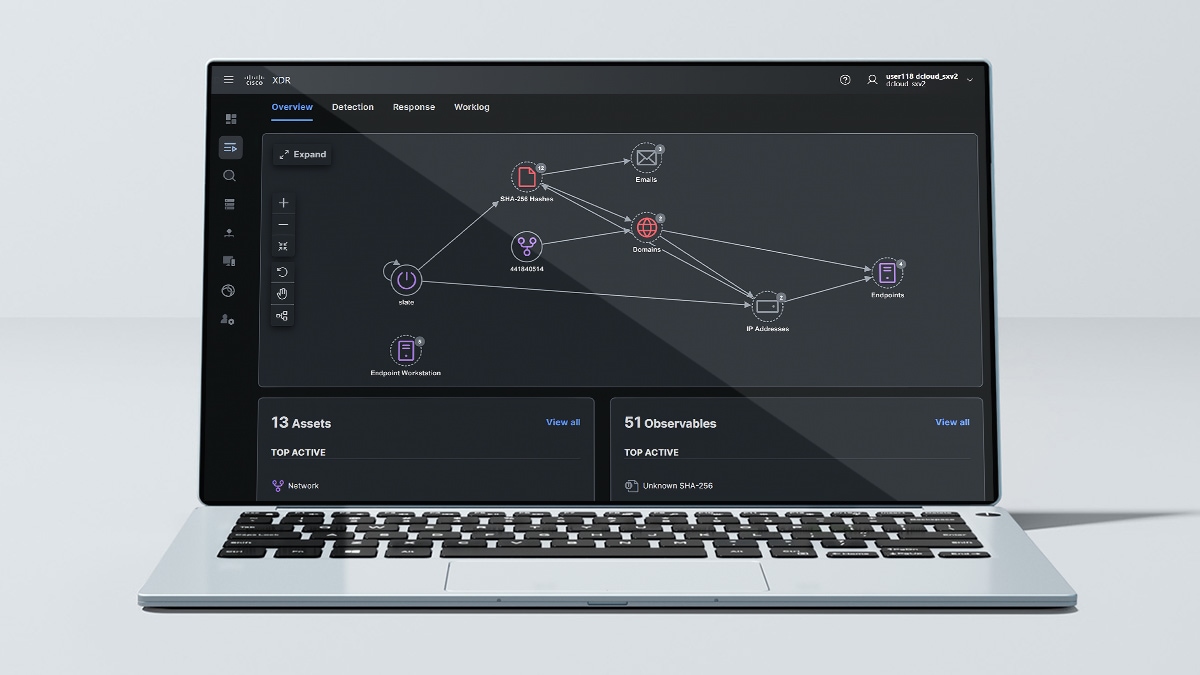

Cisco Breach Protection Suite

Proteggi il business assegnando priorità, analizzando gli incidenti e risolvendoli con un sistema di difesa unificato e i dati contestualizzati offerti da una soluzione di sicurezza basata sull'intelligenza artificiale.

Approfondimenti e casi concreti

Aumenta il valore delle tue soluzioni di sicurezza

Cisco Security Enterprise Agreement

Risparmi immediati

Scopri i contratti per gestire i tuoi software di sicurezza con la massima flessibilità.

Servizi per la sicurezza

Affida agli esperti la protezione della tua azienda.

Ottieni più valore dai tuoi investimenti e tieni sempre sotto controllo i sistemi per proteggere la tua azienda.