Quand le chaos rencontre un adversaire à sa taille

Analysez vos données réseau pour détecter les menaces qui ont peut-être réussi à déjouer vos contrôles avant qu'elles causent de graves dommages.

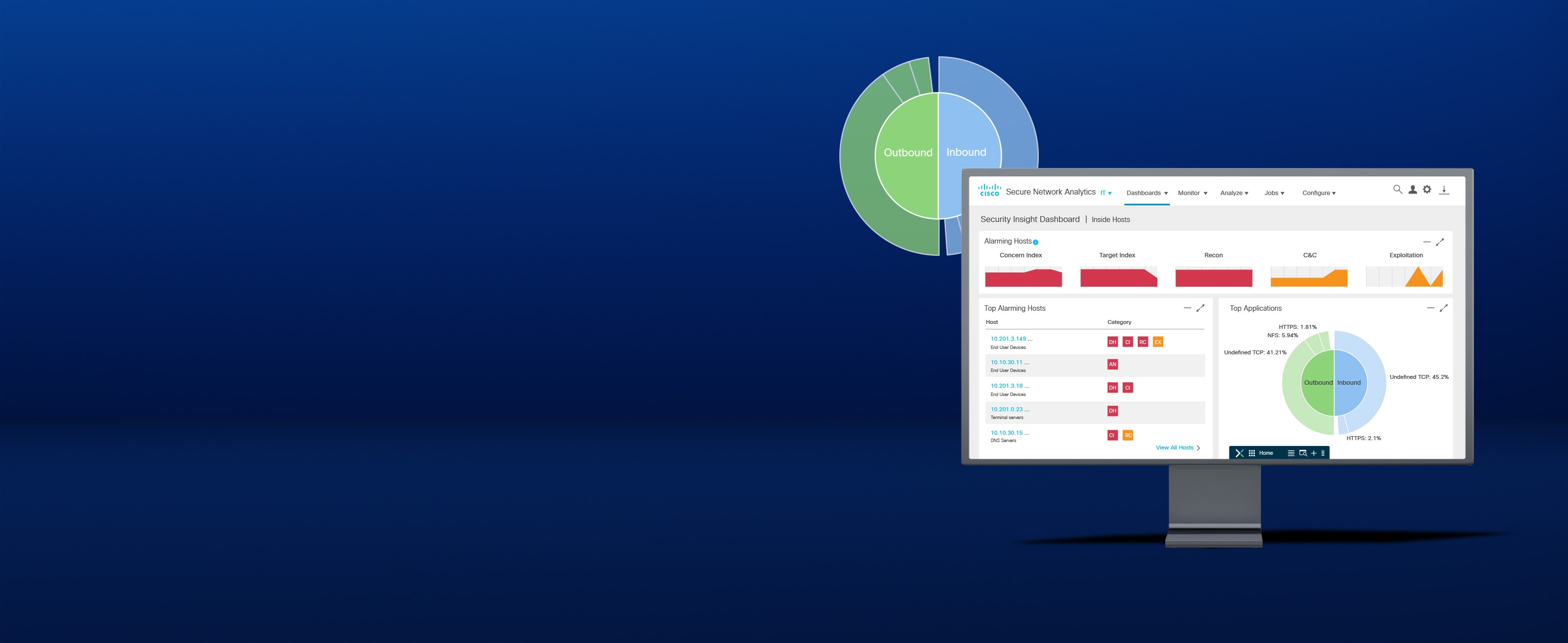

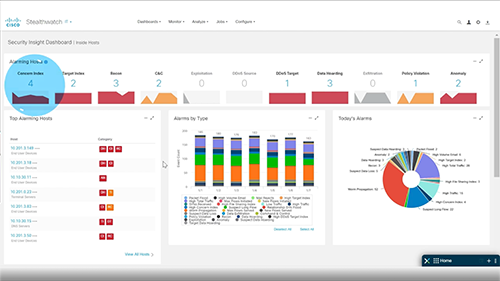

Cisco Secure Network Analytics en action

Cette vidéo de démo vous présente les fonctionnalités complètes de détection et de riposte Cisco Secure Network Analytics. Elle met en exergue les nouvelles fonctionnalités comme la réponse automatisée et l'intégration de Cisco Secure Network Analytics avec SecureX.