Guide de recréation d’image de Cisco Secure Firewall ASA et de Secure Firewall Threat Defense

Ce guide explique comment recréer une image entre Cisco Secure Firewall ASA et Cisco Secure Firewall Threat Defense (anciennement Firepower Threat Defense), et comment procéder à une recréation d’image Thread Defense à l’aide d’une nouvelle version de l’image. À la différence d’une mise à niveau, cette méthode rétablit les paramètres d’usine de Thread Defense. Pour la recréation d’image ASA, consultez le guide de configuration de l’utilisation générale d’ASA qui propose différentes méthodes pour ce faire.

Modèles compatibles

Les modèles suivants prennent en charge le logiciel pour ASA ou le logiciel Thread Defense. Pour la prise en charge des versions ASA et Thread Defense, consultez le Guide de compatibilité ASA ou Guide de compatibilité de Cisco Secure Firewall Threat Defense.

-

Firepower 1000

-

Secure Firewall 1200

-

Firepower 2100 (Thread Defense version 7.4 ou antérieure; ASA version 9.20 ou antérieure)

-

Secure Firewall 3100

-

Secure Firewall 4200

-

ISA 3000

-

ASA 5506-X, 5506W-X et 5506H-X (Défense contre les menaces version 6.2.3 ou antérieure; ASA version 9.16 ou antérieure)

-

ASA 5508-X (Thread Defense version 7.0 ou antérieure; ASA version 9.16 ou antérieure)

-

ASA 5512-X (Thread Defense version 6.2.3 ou antérieure; ASA version 9.12 ou antérieure)

-

ASA 5515-X (Thread Defense version 6.4 ou antérieure; ASA version 9.12 ou antérieure)

-

ASA 5516-X (Thread Defense version 7.0 ou antérieure; ASA version 9.16 ou antérieure)

-

ASA 5525-X (Thread Defense version 6.6 ou antérieure; ASA version 9.14 ou antérieure)

-

ASA 5545-X (Thread Defense version 6.6 ou antérieure; ASA version 9.14 ou antérieure)

-

ASA 5555-X (Thread Defense version 6.6 ou antérieure; ASA version 9.14 ou antérieure)

Remarque |

Les modèles Firepower 4100 et 9300 prennent également en charge ASA ou Thread Defense, mais ils sont installés en tant que périphériques logiques. Pour plus de renseignements, consultez les guides de configuration de FXOS. |

Remarque |

Pour Thread Defense sur les modèles ASA 5512-X à 5555-X, vous devez installer un disque SSD Cisco. Pour plus de renseignements, consultez le Guide sur le matériel pour l’ASA 5500-X. Concernant ASA, le disque SSD est également nécessaire pour utiliser le module ASA FirePOWER. (Le disque SSD est inclus dans la configuration standard des modèles ASA 5506-X, 5508-X et 5516-X.) |

Recréer l’image d’un appareil Firepower ou Secure Firewall

Les modèles Firepower et Secure Firewall prennent en charge le logiciel pour Défense contre les menaces ou pour l’ASA.

Télécharger le logiciel

Procurez-vous le logiciel Thread Defense ou le logiciel pour ASA.

Remarque |

Un identifiant Cisco.com et un contrat de service Cisco sont nécessaires. |

|

Modèle Défense contre les menaces |

Emplacement de téléchargement |

Progiciels |

|---|---|---|

|

Firepower 1000 |

Voir : www.cisco.com/go/ftd-software. |

|

|

Package Défense contre les menaces Choisissez votre modèle > Logiciel Firepower Threat Defense > Version. |

Exemple de nom de fichier utilisé pour le package : cisco-ftd-fp1k.7.4.1-172SPA. |

|

| Secure Firewall 1200 |

Voir : www.cisco.com/go/ftd-software. |

|

|

Package Défense contre les menaces Choisissez votre modèle > Logiciel Firepower Threat Defense > Version. |

Exemple de nom de fichier utilisé pour le package : Cisco_Secure_FW_TD_1200-7.6.0-01.sh.REL.tar |

|

|

Firepower 2100 |

Voir : www.cisco.com/go/ftd-software. |

|

|

Package Défense contre les menaces Choisissez votre modèle > Logiciel Firepower Threat Defense > Version. |

Exemple de nom de fichier utilisé pour le package : cisco-ftd-fp2k.7.4.1-172SPA. |

|

|

Secure Firewall 3100 |

Voir : www.cisco.com/go/ftd-software. |

|

|

Package Défense contre les menaces Choisissez votre modèle > Logiciel Firepower Threat Defense > Version. |

|

|

|

Secure Firewall 4200 |

Voir : www.cisco.com/go/ftd-software. |

|

|

Package Défense contre les menaces Choisissez votre modèle > Logiciel Firepower Threat Defense > Version. |

Exemple de nom de fichier utilisé pour le package : Cisco_Secure_FW_TD_4200-7.4.1-172.sh.REL.tar |

|

Modèle ASA |

Emplacement de téléchargement |

Progiciels |

|---|---|---|

|

Firepower 1000 |

||

|

Package ASA Choisissez votre modèle > Logiciel pour ASA (Appareil de sécurité adaptable) > version. |

Exemple de nom de fichier utilisé pour le package : cisco-asa-fp1k.9.20.2.2.SPA. Ce package comprend ASA et ASDM. |

|

|

Logiciel ASDM (mise à niveau) Pour procéder à une mise à niveau vers une version ultérieure d’ASDM en utilisant votre instance actuelle d’ASDM ou l’interface de ligne de commande ASA, choisissez votre modèle > Gestionnaire d’appareils de sécurité adaptables (ASA) > version. |

Exemple de nom de fichier utilisé pour le logiciel ASDM : asdm-7202.bin. |

|

| Secure Firewall 1200 | ||

|

Firepower de la série 2100 |

||

|

Package ASA Choisissez votre modèle > Logiciel pour ASA (Appareil de sécurité adaptable) > version. |

Exemple de nom de fichier utilisé pour le package : cisco-asa-fp2k.9.20.2.2.SPA. Ce package comprend ASA, ASDM, FXOS et Cisco Secure Firewall chassis manager (anciennement Firepower Chassis Manager). |

|

|

Logiciel ASDM (mise à niveau) Pour procéder à une mise à niveau vers une version ultérieure d’ASDM en utilisant votre instance actuelle d’ASDM ou l’interface de ligne de commande ASA, choisissez votre modèle > Gestionnaire d’appareils de sécurité adaptables (ASA) > version. |

Exemple de nom de fichier utilisé pour le logiciel ASDM : asdm-7202.bin. |

|

|

Secure Firewall 3100 |

||

|

Package ASA Choisissez votre modèle > Logiciel pour ASA (Appareil de sécurité adaptable) > version. |

Exemple de nom de fichier utilisé pour le package : cisco-asa-fp3k.9.20.2.2.SPA. Ce package comprend ASA et ASDM. |

|

|

Logiciel ASDM (mise à niveau) Pour procéder à une mise à niveau vers une version ultérieure d’ASDM en utilisant votre instance actuelle d’ASDM ou l’interface de ligne de commande ASA, choisissez votre modèle > Gestionnaire d’appareils de sécurité adaptables (ASA) > version. |

Exemple de nom de fichier utilisé pour le logiciel ASDM : asdm-7202.bin. |

|

|

Cisco Secure Firewall 4200 series |

||

|

Package ASA Choisissez votre modèle > Logiciel pour ASA (Appareil de sécurité adaptable) > version. |

Exemple de nom de fichier utilisé pour le package : cisco-asa-fp4200.9.20.2.2.SPA. Ce package comprend ASA et ASDM. |

|

|

Logiciel ASDM (mise à niveau) Pour procéder à une mise à niveau vers une version ultérieure d’ASDM en utilisant votre instance actuelle d’ASDM ou l’interface de ligne de commande ASA, choisissez votre modèle > Gestionnaire d’appareils de sécurité adaptables (ASA) > version. |

Exemple de nom de fichier utilisé pour le logiciel ASDM : asdm-7202.bin. |

ASA→Threat Defense : Firepower ou Secure Firewall

Cette tâche vous permet de recréer l’image d’un appareil Firepower ou Secure Firewall d’ASA vers Thread Defense en démarrant l’image Thread Defense à partir du logiciel pour ASA.

Avant de commencer

-

Assurez-vous que l’image que vous souhaitez charger est disponible sur un serveur FTP, HTTP(S), SCP, SMB ou TFTP, ou sur un lecteur USB formaté en EXT2/3/4 ou en VFAT/FAT32.

-

Assurez-vous que le l’interface ASA permet d’accéder au serveur. La configuration par défaut est la suivante :

-

Ethernet 1/2 (interne) – 192.168.1.1

-

Management 1/1 (gestion) – 1010/1210/1220 : 192.168.45.1. Autres modèles : DHCP et route par défaut

-

Ethernet 1/1 (externe) – DHCP et route par défaut

Si DHCP ne vous fournit pas de route par défaut et que vous devez procéder à un téléchargement à partir d’un serveur distant, configurez la route à l’aide de la commande route .

Vous pouvez également utiliser la commande configure factory-default pour définir une adresse IP statique pour Management 1/1 (1010/1210/1220) ou Ethernet 1/2 (autres modèles).

-

-

Pour utiliser la commande « copy » avec un serveur SCP, vous devez :

-

activer l’accès SSH sur l’ASA pour le sous-réseau/hôte du serveur SCP à l’aide de la commande ssh ,

-

générer une paire de clés à l’aide de la commande crypto key generate .

-

-

(Firepower 2100) Dans les versions 9.12 et antérieures, seul le mode plateforme est disponible. Dans les versions 9.13 et ultérieures, le mode appareil est le mode par défaut. Si vous mettez à niveau un appareil en mode plateforme vers la version 9.13 (ou ultérieure), l’ASA reste en mode plateforme. Pour identifier le mode actuel, utilisez la commande show fxos mode dans l’interface de ligne de commande ASA. Les autres modèles ne prennent en charge que le mode appareil.

Si vous disposez d’un ASA en mode plateforme, vous devez utiliser FXOS pour recréer l’image. Consultez ASA→Défense contre les menaces : Firepower 2100 – Mode plateforme.

-

(Secure Firewall 3100) Pour une recréation d’image d’ASA vers Threat Defense 7.3+ sur un appareil Secure Firewall 3100, vous devez d’abord mettre à niveau ASA vers la version 9.19+ pour ensuite effectuer la mise à jour de la version de ROMMON et pouvoir prendre en charge le nouveau type d’image introduit dans la version 7.3. Consultez le Guide de mise à niveau de l’ASA.

Procédure

|

Étape 1 |

Connectez-vous à l’interface de ligne de commande de l’appareil de sécurité adaptable Cisco. |

||

|

Étape 2 |

Annulez l’enregistrement de l’ASA sur le serveur Smart Software Licensing, à partir de l’interface de ligne de commande ASA/ASDM ou du serveur Smart Software Licensing. license smart deregister Exemple: |

||

|

Étape 3 |

Téléchargez l’image Thread Defense dans la mémoire flash. Cette étape illustre une commande « copy FTP ». copy ftp://[[user@]server_ip[/path]/ftd_image_name diskn:/[path/]ftd_image_name Pour utiliser le lecteur USB, entrez disk1:// , sauf pour le Firepower 2100, qui utilise disk2:// .

Exemple:Exemple: |

||

|

Étape 4 |

Démarrez l’image Thread Defense (celle que vous venez de charger). |

||

|

Étape 5 |

Attendez que le redémarrage du châssis soit terminé. FXOS démarre en premier, mais vous devez encore attendre le démarrage de Thread Defense. Une fois que l’application est lancée et que vous y êtes connecté, vous êtes invité à accepter le CLUF et à procéder à la configuration initiale par l’entremise de l’interface de ligne de commande. Pour gérer votre appareil, vous pouvez utiliser le Cisco Secure Firewall device manager (anciennement Firepower Device Manager) ou le Cisco Secure Firewall Management Center (anciennement Firepower Management Center). Consultez le guide de démarrage rapide de votre modèle et de votre gestionnaire pour poursuivre la configuration : http://www.cisco.com/go/ftd-asa-quick Exemple: |

ASA→Défense contre les menaces : Firepower 2100 – Mode plateforme

Cette tâche vous permet de recréer l’image du Firepower 2100 en mode plateforme dans Défense contre les menaces.

Remarque |

À l’issue de cette procédure, le mot de passe administrateur de FXOS est réinitialisé sur Admin123. |

Avant de commencer

-

Pour cette procédure, vous devez utiliser l’interface de ligne de commande FXOS.

-

Dans la version 9.12 ou antérieure, seul le mode plateforme est disponible. Dans les versions 9.13 et ultérieures, le mode appareil est le mode par défaut. Si vous mettez à niveau un appareil en mode plateforme vers la version 9.13 (ou ultérieure), l’ASA reste en mode plateforme. Vérifiez le mode de la version 9.13 ou ultérieure en utilisant la commande show fxos mode dans l’interface de ligne de commande ASA.

Si vous disposez d’un ASA en mode appareil, vous n’avez pas accès à ces commandes FXOS. La recréation de l’image sur Défense contre les menaces s’effectue dans le système d’exploitation de l’ASA. Consultez ASA→Threat Defense : Firepower ou Secure Firewall.

Procédure

|

Étape 1 |

Assurez-vous que l’image que vous souhaitez charger est disponible sur un serveur FTP, SCP, SFTP ou TFTP connecté à l’interface de gestion Management 1/1 de FXOS, ou sur un lecteur USB formaté en EXT2/3/4 ou en VFAT/FAT32. Pour vérifier ou modifier l’adresse IP de l’interface de gestion Management 1/1 de FXOS, consultez le Guide de démarrage de Firepower 2100. |

|

Étape 2 |

Annulez l’enregistrement de l’ASA sur le serveur Smart Software Licensing, à partir de l’interface de ligne de commande ASA/ASDM ou du serveur Smart Software Licensing. |

|

Étape 3 |

Connectez-vous à l’interface de ligne de commande FXOS, soit à partir du port de la console (de préférence), soit en utilisant SSH pour accéder à l’interface de gestion Management 1/1. Si vous vous connectez à partir du port de la console, vous accédez immédiatement à l’interface de ligne de commande FXOS. Entrez les coordonnées de connexion FXOS. Le nom d’utilisateur par défaut est admin et le mot de passe par défaut Admin123. Si vous vous connectez à l’adresse IP de l’interface de gestion ASA à l’aide du protocole SSH, entrez connect fxos pour accéder à FXOS. Vous pouvez également utiliser le protocole SSH pour vous connecter directement à l’adresse IP de l’interface de gestion FXOS. |

|

Étape 4 |

Téléchargez le package sur le châssis. |

|

Étape 5 |

Une fois le nouveau package téléchargé (état Downloaded [Téléchargé]), démarrez-le. |

|

Étape 6 |

Attendez que le redémarrage du châssis soit terminé. FXOS démarre en premier, mais vous devez encore attendre le démarrage de Défense contre les menaces. Une fois que l’application est lancée et que vous y êtes connecté, vous êtes invité à accepter le CLUF et à procéder à la configuration initiale par l’entremise de l’interface de ligne de commande. Vous pouvez utiliser le gestionnaire d’appareil ou le centre de gestion pour gérer votre appareil. Consultez le guide de démarrage rapide de votre modèle et de votre gestionnaire pour poursuivre la configuration : http://www.cisco.com/go/ftd-asa-quick Exemple: |

Threat Defense→ASA : Firepower ou Secure Firewall

Cette tâche vous permet de recréer l’image Thread Defense d’un appareil Firepower ou Secure Firewall dans ASA. Sur le Firepower 2100, l’ASA fonctionne par défaut en mode appareil. Après la recréation d’image, vous pouvez passer en mode plateforme.

Remarque |

À l’issue de cette procédure, le mot de passe administrateur de FXOS est réinitialisé sur Admin123. |

Procédure

|

Étape 1 |

Assurez-vous que l’image que vous souhaitez charger est disponible sur un serveur FTP, HTTP(S), SCP, SFTP ou TFTP connecté à l’interface de gestion Management 1/1 (ou pour le Secure Firewall 4200, à l’interface de gestion Management 1/1 ou 2/2), ou sur un lecteur USB formaté en EXT2/3/4 ou en VFAT/FAT32. Pour plus de renseignements sur les paramètres de l’interface de gestion, consultez les commandes Thread Defense show network et configure network dans Référence des commandes de défense contre les menaces de Cisco Secure Firewall. |

|

Étape 2 |

Annulez la licence Thread Defense.

|

|

Étape 3 |

Connectez-vous à l’interface de ligne de commande FXOS, soit à partir du port de la console (de préférence), soit en utilisant SSH pour accéder à l’interface de gestion. Si vous vous connectez à partir du port de la console, vous accédez immédiatement à l’interface de ligne de commande FXOS. Entrez les coordonnées de connexion FXOS. Le nom d’utilisateur par défaut est admin et le mot de passe par défaut Admin123. Si vous vous connectez à l’adresse IP de l’interface de gestion Thread Defense à l’aide du protocole SSH, entrez connect fxos pour accéder à FXOS. |

|

Étape 4 |

Téléchargez le package sur le châssis. |

|

Étape 5 |

Une fois le nouveau package téléchargé (état Downloaded [Téléchargé]), démarrez-le. |

|

Étape 6 |

Attendez que le redémarrage du châssis soit terminé. ASA version 9.13 ou ultérieure (par défaut en mode appareil) L’ASA démarre et vous accédez au mode EXEC utilisateur dans l’interface de ligne de commande. Exemple:ASA version 9.12 ou antérieure (par défaut en mode plateforme) FXOS démarre en premier, mais vous devez encore attendre le démarrage de l’ASA. Une fois que l’application est lancée et que vous y êtes connecté, vous accédez au mode EXEC utilisateur dans l’interface de ligne de commande. Exemple: |

Threat Defense→Threat Defense : Firepower ou Secure Firewall

Pour le Secure Firewall 3100 uniquement, la méthode de recréation d’image dépend de la version que vous utilisez.

Threat Defense→Threat Defense : Firepower ou Secure Firewall (sauf 3100)

Ces modèles offrent plusieurs niveaux de recréation d’image, du simple effacement de la configuration au remplacement de l’image, en passant par la restauration des paramètres d’usine de l’appareil.

Procédure

|

Étape 1 |

Pour plus de renseignements sur les procédures de recréation d’image, consultez le Guide de résolution de problèmes. |

|

Étape 2 |

Si vous souhaitez charger une nouvelle version, utilisez la procédure « Recréer l’image du système avec une nouvelle version du logiciel ». Utilisez les autres méthodes de recréation d’image à des fins de dépannage, par exemple si vous ne parvenez pas à démarrer l’ordinateur ou à réinitialiser le mot de passe. |

Threat Defense→Threat Defense : Secure Firewall 3100

Le modèle Cisco Secure Firewall 3100 offre plusieurs niveaux de recréation d’image, du simple effacement de la configuration au remplacement de l’image, en passant par la restauration des paramètres d’usine de l’appareil. Consultez les options de recréation d’image suivantes, qui varient en fonction de vos versions de départ et d’arrivée.

Procédure

|

Étape 1 |

Recréation d’image vers la version 7.2, ou de la version 7.3 ou ultérieure vers la version 7.3 ou ultérieure : pour connaître les procédures de recréation d’image, consultez le guide de dépannage. Si vous souhaitez charger une nouvelle version, utilisez la procédure « Recréer l’image du système avec une nouvelle version du logiciel ». Utilisez les autres méthodes de recréation d’image à des fins de dépannage, par exemple si vous ne parvenez pas à démarrer l’ordinateur ou à réinitialiser le mot de passe. |

||

|

Étape 2 |

Recréation d’image de la version 7.1/7.2 vers la version 7.3 ou ultérieure : si vous souhaitez procéder à une recréation d’image de la version 7.1/7.2 vers la version 7.3 ou ultérieure, vous devez d’abord recréer l’image dans ASA 9.19 ou dans une version ultérieure, puis dans la version 7.3 ou ultérieure. Les versions 7.3 et ultérieures utilisent un nouveau type de fichier image. Avant de pouvoir l’utiliser, vous devez mettre à jour ROMMON, ce qui explique pourquoi vous devez procéder à la recréation d’image dans ASA 9.19 ou dans une version ultérieure (ces versions étant prises en charge par l’ancienne version de ROMMON, tout en permettant la mise à niveau vers la nouvelle version) avant de pouvoir récréer l’image dans la version 7.3 ou ultérieure. Il n’y a pas de programme de mise à jour de ROMMON distinct.

|

ASA→ASA : Firepower et Secure Firewall

Il peut être nécessaire de recréer l’image d’un appareil de sécurité adaptable (ASA) pour effectuer le dépannage des problèmes de démarrage et récupérer le mot de passe. Dans le cadre d’une mise à niveau normale, aucune recréation d’image n’est requise.

Procédure

|

Étape 1 |

Pour plus de renseignements sur les procédures de recréation d’image, consultez le Guide de résolution de problèmes. |

|

Étape 2 |

Pour charger une nouvelle image logicielle, consultez le Guide de mise à niveau de l’ASA plutôt que de recréer l’image. |

Recréer l’image de l’ASA 5500-X ou de l’ISA 3000

De nombreux modèles des séries ASA 5500-X ou ISA 3000 prennent en charge les logiciels Thread Defense ou ASA.

Accès au port de la console requis

Pour procéder à la recréation d’image, vous devez connecter votre ordinateur au port de la console.

Pour les modèles ASA 5512-X, 5515-X, 5525-X, 5545-X et 5555-X, vous devrez peut-être utiliser un câble série-USB tiers afin d’établir la connexion. D’autres modèles sont équipés d’un port de console Mini USB Type B, ce qui vous permet d’utiliser n’importe quel câble mini USB. Sous Windows, il peut être nécessaire d’installer un pilote USB à partir de software.cisco.com. Pour plus de renseignements sur les options de port de la console et sur les pilotes requis, consultez le guide sur le matériel : http://www.cisco.com/go/asa5500x-install

Utilisez un émulateur de terminal pour 9600 bauds, 8 bits de données, aucune parité, 1 bit d’arrêt, aucun contrôle de flux.

Télécharger le logiciel

Procurez-vous le Thread Defense ou les logiciels pour les modules ASA, ASDM et ASA FirePOWER. Les procédures décrites dans ce document exigent que vous installiez le logiciel sur un serveur TFTP pour le téléchargement initial. D’autres images peuvent être téléchargées à partir d’autres types de serveurs (HTTP ou FTP, par exemple). Pour obtenir les caractéristiques exactes du progiciel et du type de serveur, consultez les procédures.

Remarque |

Un identifiant Cisco.com et un contrat de service Cisco sont nécessaires. |

Attention |

L’image de démarrage Thread Defense et le progiciel sont spécifiques à la version et au modèle. Assurez-vous d’avoir l’image de démarrage et le progiciel correspondant à votre plateforme. Une incompatibilité entre l’image de démarrage et le progiciel peut entraîner un échec de démarrage. Ce type d’incompatibilité peut se produire si vous utilisez une image de démarrage plus ancienne avec un progiciel plus récent. |

|

Modèle Défense contre les menaces |

Emplacement de téléchargement |

Progiciels |

||

|---|---|---|---|---|

|

ASA 5506-X, ASA 5508-X et ASA 5516-X |

|

|||

|

Image de démarrage Choisissez votre modèle > Logiciel Firepower Threat Defense > Version. |

Exemple de nom de fichier de l’image de démarrage : ftd-boot-9.6.2.0.lfbff. |

|||

|

Package d’installation du logiciel système Choisissez votre modèle > Logiciel Firepower Threat Defense > Version. |

Exemple de nom de fichier utilisé pour le package d’installation du logiciel système : ftd-6.1.0-330.pkg. |

|||

|

ASA 5512-X à ASA 5555-X |

|

|||

|

Image de démarrage Choisissez votre modèle > Logiciel Firepower Threat Defense > Version. |

Exemple de nom de fichier utilisé pour l’image de démarrage : ftd-boot-9.6.2.0.cdisk. |

|||

|

Package d’installation du logiciel système Choisissez votre modèle > Logiciel Firepower Threat Defense > Version. |

Exemple de nom de fichier utilisé pour le package d’installation du logiciel système : ftd-6.1.0-330.pkg. |

|||

|

ISA 3000 |

|

|||

|

Image de démarrage Choisissez votre modèle > Logiciel Firepower Threat Defense > Version. |

Exemple de nom de fichier utilisé pour l’image de démarrage : ftd-boot-9.9.2.0.lfbff. |

|||

|

Package d’installation du logiciel système Choisissez votre modèle > Logiciel Firepower Threat Defense > Version. |

Exemple de nom de fichier utilisé pour le package d’installation du logiciel système : ftd-6.2.3-330.pkg. |

|

Modèle ASA |

Emplacement de téléchargement |

Progiciels |

|---|---|---|

|

ASA 5506-X, ASA 5508-X et ASA 5516-X |

||

|

Logiciel pour ASA Choisissez votre modèle > Logiciel pour ASA (Appareil de sécurité adaptable) > version. |

Exemple de nom de fichier utilisé pour le logiciel pour ASA : asa962-lfbff-k8.SPA. |

|

|

Logiciel ASDM Choisissez votre modèle > Gestionnaire des appareils de sécurité adaptables (ASA) > Version. |

Exemple de nom de fichier utilisé pour le logiciel ASDM : asdm-762.bin. |

|

|

Logiciel pour API REST Choisissez votre modèle > API REST pour le module d’extension ASA (Adaptive Security Appliance) > version. |

Exemple de nom de fichier utilisé pour le logiciel pour API : asa-servapi-132-lfbff-k8.SPA. Pour installer l’API REST, consultez le Guide de démarrage rapide de l’API. |

|

|

Logiciel ROMMON Choisissez votre modèle > Logiciel Rommon pour ASA > version. |

Exemple de nom de fichier utilisé pour le logiciel ROMMON : asa5500-firmware-1108.SPA. |

|

|

ASA 5512-X à ASA 5555-X |

||

|

Logiciel pour ASA Choisissez votre modèle > Logiciels sur châssis > Logiciel pour ASA (Adaptative Security Appliance) > version. |

Exemple de nom de fichier utilisé pour le logiciel pour ASA : asa962-smp-k8.bin. |

|

|

Logiciel ASDM Choisissez votre modèle > Logiciels sur châssis > Gestionnaire d’appareils de sécurité adaptables (ASA) > version. |

Exemple de nom de fichier utilisé pour le logiciel ASDM : asdm-762.bin. |

|

|

Logiciel pour API REST Choisissez votre modèle > Logiciels sur châssis > REST API pour module d’extension pour ASA (Adaptive Security Appliance) > version. |

Exemple de nom de fichier utilisé pour le logiciel pour API : asa-servapi-132-lfbff-k8.SPA. Pour installer l’API REST, consultez le Guide de démarrage rapide de l’API. |

|

|

Package pour ASA pour APIC (Cisco Application Policy Infrastructure Controller) Choisissez votre modèle > Logiciels sur châssis > Packages pour ASA pour ACI (Infrastructure axée sur les applications) > version. |

Pour APIC 1.2(7) et les versions ultérieures, choisissez le package Policy Orchestration avec Fabric Insertion ou le package Fabric Insertion seulement. Exemple de nom de fichier utilisé pour le package pour appareil : asa-device-pkg-1.2.7.10.zip. Pour installer le package pour ASA, consultez le chapitre « Importation d’un package pour appareil » du Guide de déploiement des services APIC de Cisco pour les couches 4 à 7. |

|

|

ISA 3000 |

||

|

Logiciel pour ASA Choisissez votre modèle > Logiciel pour ASA (Appareil de sécurité adaptable) > version. |

Exemple de nom de fichier utilisé pour le logiciel pour ASA : asa962-lfbff-k8.SPA. |

|

|

Logiciel ASDM Choisissez votre modèle > Gestionnaire des appareils de sécurité adaptables (ASA) > Version. |

Exemple de nom de fichier utilisé pour le logiciel ASDM : asdm-762.bin. |

|

|

Logiciel pour API REST Choisissez votre modèle > API REST pour le module d’extension ASA (Adaptive Security Appliance) > version. |

Exemple de nom de fichier utilisé pour le logiciel pour API : asa-servapi-132-lfbff-k8.SPA. Pour installer l’API REST, consultez le Guide de démarrage rapide de l’API. |

Mise à niveau de l’image ROMMON (ASA 5506-X, 5508-X et 5516-X, ISA 3000)

Pour les modèles ASA 5506-X, ASA 5508-X, ASA 5516-X, ISA 3000, procédez comme suit afin de mettre à niveau l’image ROMMON. Pour les modèles ASA, vous devez avoir installé la version 1.1.8 ou toute version ultérieure de ROMMON sur votre système. Nous vous recommandons d’effectuer la mise à niveau vers la dernière version.

Seule une mise à niveau vers une nouvelle version est possible; la rétrogradation n’est pas prise en charge.

Mise en garde |

La mise à niveau de ROMMON vers la version 1.1.15 sur les modèles ASA 5506-X, 5508-X et 5516-X, tout comme la mise à niveau vers la version 1.1.15 sur les modèles ISA 3000 prend deux fois plus de temps que pour les versions précédentes (environ 15 minutes). N’éteignez pas l’appareil pendant la mise à niveau. Si la mise à niveau prend plus de 30 minutes ou si elle échoue, contactez l’assistance technique de Cisco. N’éteignez pas l’appareil et ne le réinitialisez pas. |

Avant de commencer

Procurez-vous la nouvelle image ROMMON sur Cisco.com et enregistrez-la sur un serveur pour ensuite la copier sur l’ASA. L’ASA prend en charge les serveurs FTP, TFTP, SCP, HTTP(S) et SMB. Téléchargez l’image de :

-

ASA 5506-X, 5508-X et 5516-X : https://software.cisco.com/download/home/286283326/type

-

ISA 3000 : https://software.cisco.com/download/home/286288493/type

Procédure

|

Étape 1 |

Pour le logiciel Thread Defense, accédez à l’interface de ligne de commande de dépistage et passez en mode d’activation. system support diagnostic-cli activer Lorsque vous y êtes invité, appuyez sur Entrée sans saisir de mot de passe. Exemple: |

|

Étape 2 |

Copiez l’image ROMMON sur la mémoire flash de l’ASA. Cette procédure illustre la commande « copy FTP ». Entrez copy ? pour la syntaxe appropriée pour les autres types de serveurs. copy ftp://[noms d’utilisateur:mot de passe@]server_ip/asa5500-firmware-xxxx.SPA disk0:asa5500-firmware-xxxx.SPA En ce qui concerne le logiciel Thread Defense, assurez-vous qu’une interface de données est configurée puisque l’interface de ligne de commande de dépistage n’a pas accès à l’interface de gestion dédiée. En outre, CSCvn57678 peut empêcher la commande copy de fonctionner dans l’interface de ligne de commande Thread Defense standard avec votre version de Thread Defense. Dans un tel cas, cette méthode ne vous permettra pas d’accéder à l’interface de gestion dédiée. |

|

Étape 3 |

Pour connaître la version installée, entrez la commande show module et consultez la version du pare-feu (FW) dans la sortie du module 1 du tableau des plages d’adresses MAC : |

|

Étape 4 |

Procédez à la mise à niveau de l’image ROMMON : upgrade rommon disk0:asa5500-firmware-XXXX.SPA Exemple: |

|

Étape 5 |

Lorsque vous y êtes invité, appuyez sur Confirmer pour recharger l’ASA. L’ASA met à niveau l’image ROMMON, puis recharge le système d’exploitation. |

ASA→Défense contre les menaces : ASA 5500-X ou ISA 3000

Pour recréer l’image de l’ASA dans le logiciel Défense contre les menaces, vous devez accéder à l’invite ROMMON. Dans ROMMON, vous devez utiliser TFTP dans l’interface de gestion pour télécharger l’image de démarrage Défense contre les menaces. Seul le protocole TFTP est pris en charge. L’image de démarrage peut ensuite télécharger le package d’installation du logiciel système Défense contre les menaces à l’aide de HTTP ou de FTP. Le téléchargement par TFTP peut prendre beaucoup de temps. Assurez-vous d’avoir une connexion stable entre l’ASA et le serveur TFTP pour éviter toute perte de paquets.

Avant de commencer

Pour faciliter le processus de recréation d’image dans un ASA, procédez comme suit :

-

Effectuez une sauvegarde complète du système à l’aide de la commande backup .

Pour plus de renseignements et pour explorer d’autres techniques de sauvegarde, consultez le guide de configuration.

-

Copiez et enregistrez les clés d’activation actuelles pour ensuite pouvoir réinstaller vos licences à l’aide de la commande show activation-key .

-

Pour l’ISA 3000, désactivez le contournement matériel lorsque vous utilisez le centre de gestion. Cette fonctionnalité est uniquement accessible par l’entremise du gestionnaire d’appareil dans la version 6.3 (ou ultérieure).

Procédure

|

Étape 1 |

Téléchargez l’image de démarrage Défense contre les menaces (voir Télécharger le logiciel) sur un serveur TFTP auquel l’ASA a accès dans l’interface de gestion. Pour les modèles ASA 5506-X, 5508-X, 5516-X, ISA 3000 : vous devez utiliser le port de gestion Management 1/1 afin de télécharger l’image. Pour les autres modèles, vous pouvez utiliser n’importe quelle interface. |

||

|

Étape 2 |

Téléchargez le package d’installation du logiciel système Défense contre les menaces (voir Télécharger le logiciel) sur un serveur HTTP ou FTP auquel l’ASA a accès dans l’interface de gestion. |

||

|

Étape 3 |

À partir du port de la console, rechargez l’ASA : reload Exemple: |

||

|

Étape 4 |

Pendant le démarrage, appuyez sur la touche Échap lorsque vous êtes invité à accéder à l’invite pour ROMMON. Observez attentivement le moniteur. Exemple:Appuyez sur la touche Échap. Si le message suivant s’affiche, cela signifie que vous avez attendu trop longtemps. Vous devez alors recharger l’ASA, une fois le démarrage terminé : |

||

|

Étape 5 |

Configurez les paramètres réseau et chargez l’image de démarrage à l’aide des commandes ROMMON suivantes : interface interface_id address management_ip_address netmask subnet_mask server tftp_ip_address gateway gateway_ip_address filepath/filename set sync tftpdnld L’image de démarrage Défense contre les menaces est téléchargée et l’interface de ligne de commande démarre. Consultez les renseignements suivants :

Exemple:Exemple pour l’ASA 5555-X : Exemple pour l’ASA 5506-X : Envoyer un message Ping pour résoudre un problème de connectivité avec le serveur : |

||

|

Étape 6 |

Entrez setup et configurez les paramètres réseau de l’interface de gestion pour établir une connectivité temporaire avec le serveur HTTP ou FTP, ce qui vous permettra de télécharger et d’installer le package système.

Exemple: |

||

|

Étape 7 |

Téléchargez le package d’installation du logiciel système Défense contre les menaces. Cette étape illustre une installation avec HTTP. system install [noconfirm] url Incluez l’option noconfirm si vous ne souhaitez pas répondre aux messages de confirmation. Exemple:Vous êtes invité à effacer le lecteur flash interne. Entrez y. Le processus d’installation efface le lecteur flash et télécharge l’image du système. Vous êtes invité à poursuivre l’installation. Entrez y. Une fois l’installation terminée, appuyez sur Entrée pour redémarrer l’appareil. Le redémarrage prendra au moins 30 minutes et même beaucoup plus. Au redémarrage, vous accéderez à l’interface de ligne de commande Thread Defense. |

||

|

Étape 8 |

Pour résoudre les problèmes de connectivité du réseau, consultez les exemples suivants. Exemple:Visualiser la configuration de l’interface réseau : Envoyer un message Ping à un serveur : Activer Traceroute pour tester la connectivité du réseau : |

||

|

Étape 9 |

Pour résoudre les problèmes d’installation, consultez les exemples suivants. Exemple:Erreur « Timed out » d’expiration du délai Au moment du téléchargement, si le serveur de fichiers n’est pas accessible, le processus échoue pour cause d’expiration du délai. Dans ce cas, assurez-vous que le serveur de fichiers est accessible à partir de l’ASA. Vous pouvez le vérifier en envoyant un message Ping au serveur de fichiers. Erreur « Package not found » indiquant un package introuvable Si le serveur de fichiers est accessible, mais que le chemin ou le nom du fichier est incorrect, l’installation échoue en affichant l’erreur « Package not found » : Dans ce cas, assurez-vous que le chemin et le nom de fichier du package Thread Defense sont corrects. Erreur Installation failed with unknown error indiquant qu’une erreur inconnue a provoqué l’échec de l’installation Si l’installation échoue après le téléchargement du logiciel système, la cause affichée indique souvent « Installation failed with unknown error ». Lorsque cette erreur se produit, vous pouvez résoudre le problème en consultant le journal d’installation : Vous pouvez également utiliser la même commande afin de consulter les journaux upgrade.log, pyos.log et commandd.log sous /var/log/cisco pour les problèmes liés à l’interface de ligne de commande de démarrage. |

||

|

Étape 10 |

Vous pouvez utiliser le gestionnaire d’appareil ou le centre de gestion pour gérer votre appareil. Consultez le guide de démarrage rapide de votre modèle et de votre gestionnaire pour poursuivre la configuration : http://www.cisco.com/go/ftd-asa-quick |

Défense contre les menaces→ASA : ASA 5500-X ou ISA 3000

Pour recréer l’image Défense contre les menaces dans le logiciel pour ASA, vous devez accéder à l’invite pour ROMMON. Dans ROMMON, vous devez effacer les disques, puis utiliser TFTP dans l’interface de gestion pour télécharger l’image ASA. Seul le protocole TFTP est pris en charge. Une fois l’ASA rechargé, vous pouvez configurer les paramètres de base, puis charger le logiciel pour le module FirePOWER.

Avant de commencer

-

Assurez-vous que la connexion est stable entre l’ASA et le serveur TFTP pour éviter toute perte de paquets.

Procédure

|

Étape 1 |

Si vous gérez Défense contre les menaces à partir du centre de gestion, supprimez l’appareil à partir du centre de gestion. |

|

Étape 2 |

Si vous gérez Défense contre les menaces à l’aide du gestionnaire d’appareil, annulez l’enregistrement de l’appareil sur le serveur Smart Software Licensing , à partir du gestionnaire d’appareil ou du serveur Smart Software Licensing. |

|

Étape 3 |

Téléchargez l’image ASA (voir Télécharger le logiciel) sur un serveur TFTP auquel Défense contre les menaces a accès dans l’interface de gestion. Pour les modèles ASA 5506-X, 5508-X, 5516-X, ISA 3000 : vous devez utiliser le port de gestion Management 1/1 afin de télécharger l’image. Pour les autres modèles, vous pouvez utiliser n’importe quelle interface. |

|

Étape 4 |

Sur le port de la console, redémarrez l’appareil Défense contre les menaces. reboot Entrez yes (oui) pour le redémarrer. Exemple: |

|

Étape 5 |

Pendant le démarrage, appuyez sur la touche Échap lorsque vous êtes invité à accéder à l’invite pour ROMMON. Observez attentivement le moniteur. Exemple:Appuyez sur la touche Échap. Si le message suivant s’affiche, cela signifie que vous avez attendu trop longtemps. Vous devez alors redémarrer Défense contre les menaces une fois le redémarrage terminé : |

|

Étape 6 |

Effacez tous les disques présents sur Défense contre les menaces. La mémoire flash interne s’appelle « disk0 ». Si vous disposez d’un lecteur USB externe, il portera le nom « disk1 ». Exemple:Cette étape efface les fichiers Défense contre les menaces pour que l’ASA ne tente pas de charger un fichier de configuration incorrect, ce qui provoquerait de nombreuses erreurs. |

|

Étape 7 |

Configurez les paramètres réseau et chargez l’image ASA à l’aide des commandes ROMMON suivantes : interface interface_id address management_ip_address netmask subnet_mask server tftp_ip_address gateway gateway_ip_address filepath/filename set sync tftpdnld L’image ASA sera téléchargée et l’interface de ligne de commande démarrera. Consultez les renseignements suivants :

Exemple:Exemple pour l’ASA 5555-X : Exemple pour l’ASA 5506-X : Exemple:Envoyer un message Ping pour résoudre un problème de connectivité avec le serveur : |

|

Étape 8 |

Configurez les paramètres réseau et préparez les disques. Lors du premier démarrage de l’ASA, rien n’est configuré. Vous pouvez alors configurer l’interface de gestion pour permettre l’accès à ASDM en suivant les invites interactives, coller une configuration précédemment enregistrée, ou si vous n’en avez pas, utiliser la configuration recommandée (ci-dessous). Si vous n’avez aucune configuration enregistrée, nous vous suggérons de coller la configuration recommandée, en particulier si vous prévoyez utiliser le module ASA FirePOWER. Le module ASA FirePOWER, dont la gestion s’effectue dans l’interface de gestion, requiert un accès Internet pour les mises à jour. Le déploiement recommandé du réseau, qui est aussi très simple à effectuer, prévoit l’utilisation d’un commutateur interne pour connecter l’interface de gestion (réservée à la gestion de FirePOWER), l’interface interne (pour la gestion de l’ASA et le trafic interne) et votre PC de gestion au sein du même réseau interne. Pour plus de renseignements sur le déploiement du réseau, consultez le guide de démarrage rapide : |

|

Étape 9 |

Installez les images pour ASA et pour ASDM. Le démarrage de l’ASA en mode ROMMON ne permet pas de conserver l’image du système après un rechargement. Vous devez donc télécharger l’image dans la mémoire flash. Vous devez également télécharger ASDM dans la mémoire flash. |

|

Étape 10 |

(Facultatif) Installez le logiciel pour le module ASA FirePOWER. Vous devez installer l’image de démarrage ASA FirePOWER, partitionner le disque SSD et installer le logiciel système en suivant cette procédure.

|

|

Étape 11 |

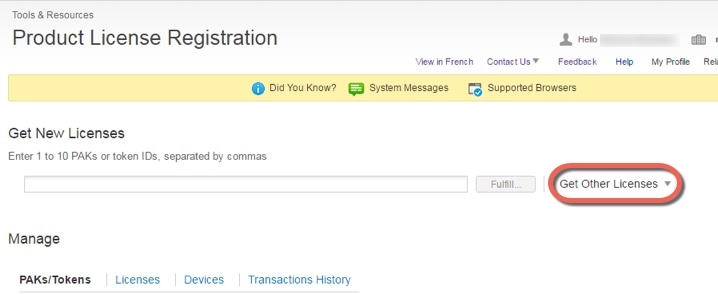

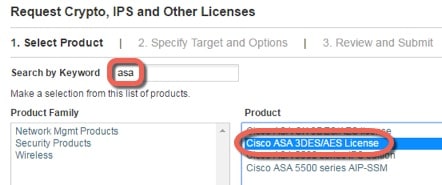

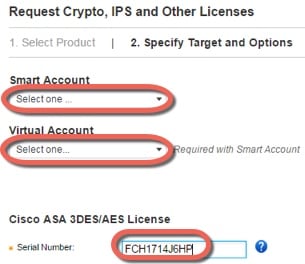

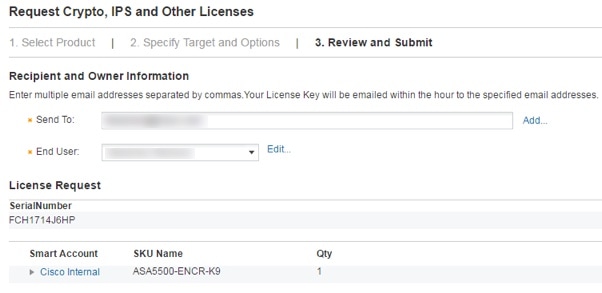

Procurez-vous une licence de cryptage renforcé et d’autres licences pour un ASA existant dont vous n’avez pas enregistré la clé d’activation : voir http://www.cisco.com/go/license. Accédez à la section pour télécharger à nouveau vos licences. Pour utiliser ASDM (et de nombreuses autres fonctionnalités), vous devez installer la licence de cryptage renforcé (3DES/AES). Si vous avez enregistré la clé d’activation de la licence relative à cet ASA avant de procéder à la recréation d’image sur l’appareil Thread Defense, vous pouvez réinstaller cette clé. Si vous n’avez pas enregistré la clé d’activation, mais que vous possédez des licences pour cet ASA, vous pouvez à nouveau les télécharger. Pour un nouvel ASA, vous devrez demander de nouvelles licences ASA. |

|

Étape 12 |

Procurez-vous des licences pour un nouvel ASA. |

|

Étape 13 |

Indiquez la clé d’activation. activation-key key Exemple:Étant donné qu’aucune clé d’activation n’était encore installée pour cet ASA, le message « Failed to retrieve permanent activation key » indiquant l’échec de la récupération de la clé d’activation permanente s’affiche. Vous pouvez ignorer ce message. Vous ne pouvez installer qu’une seule clé permanente. En revanche, vous pouvez installer plusieurs clés à durée déterminée. Si vous entrez une nouvelle clé permanente, celle-ci remplacera la clé déjà installée. Si vous avez commandé d’autres licences après avoir installé la licence 3DES/AES, la clé d’activation combinée englobe toutes ces licences ainsi que la licence 3DES/AES, ce qui vous permet de remplacer la clé dédiée pour la licence 3DES/AES. |

|

Étape 14 |

Le module ASA FirePOWER utilise un mécanisme de gestion des licences distinct de celui de l’ASA. Aucune licence n’est préinstallée, mais selon votre commande, la boîte peut contenir une clé PAK vous permettant d’obtenir une clé d’activation pour les licences suivantes :

Si vous n’avez pas acheté l’ASA 5500-X avec les services ASA FirePOWER, vous pouvez acheter une offre groupée de mise à niveau pour obtenir les licences nécessaires. Pour plus de renseignements, consultez le Guide de commande des pare-feu Cisco ASA avec services FirePOWER. Vous pouvez également acheter les licences suivantes :

Ces licences génèrent une clé PAK/clé d’activation de licence pour le module ASA FirePOWER. Pour plus de renseignements sur le processus de commande, consultez le Guide de commande des pare-feu Cisco ASA avec services FirePOWER. Consultez également la section Licences de fonctionnalités de Cisco Secure Firewall Management Center. Pour installer les licences de contrôle et de protection, ainsi que d’autres licences facultatives, consultez le guide de démarrage rapide ASA correspondant à votre modèle. |

Défense contre les menaces→Défense contre les menaces : ASA 5500-X ou ISA 3000

Cette procédure explique comment utiliser ROMMON pour recréer l’image d’une instance existante de Défense contre les menaces dans une nouvelle version du logiciel Défense contre les menaces. Cette procédure restaure les paramètres d’usine de l’appareil. Si vous préférez effectuer une mise à niveau classique, consultez plutôt le guide de mise à niveau.

Dans ROMMON, vous devez utiliser TFTP dans l’interface de gestion pour télécharger la nouvelle image de démarrage Défense contre les menaces. Seul le protocole TFTP est pris en charge. L’image de démarrage peut ensuite télécharger le package d’installation du logiciel système Défense contre les menaces à l’aide de HTTP ou de FTP. Le téléchargement par TFTP peut prendre beaucoup de temps. Assurez-vous d’avoir une connexion stable entre le Défense contre les menaces et le serveur TFTP pour éviter toute perte de paquets.

Procédure

|

Étape 1 |

Si vous gérez Défense contre les menaces à l’aide du centre de gestion, supprimez l’appareil à partir du centre de gestion. |

||

|

Étape 2 |

Si vous gérez Défense contre les menaces à l’aide du gestionnaire d’appareil, annulez l’enregistrement de l’appareil sur le serveur Smart Software Licensing , à partir du gestionnaire d’appareil ou du serveur Smart Software Licensing. |

||

|

Étape 3 |

Téléchargez l’image de démarrage Défense contre les menaces (voir Télécharger le logiciel) sur un serveur TFTP auquel Défense contre les menaces a accès dans l’interface de gestion. Pour les modèles ASA 5506-X, 5508-X, 5516-X, ISA 3000 : vous devez utiliser le port de gestion Management 1/1 afin de télécharger l’image. Pour les autres modèles, vous pouvez utiliser n’importe quelle interface. |

||

|

Étape 4 |

Téléchargez le package d’installation du logiciel système Défense contre les menaces (voir Télécharger le logiciel) sur un serveur HTTP ou FTP auquel Défense contre les menaces a accès dans l’interface de gestion. |

||

|

Étape 5 |

Sur le port de la console, redémarrez l’appareil Thread Defense. reboot Exemple:Entrez yes (oui) pour le redémarrer. Exemple: |

||

|

Étape 6 |

Pendant le démarrage, appuyez sur la touche Échap lorsque vous êtes invité à accéder à l’invite pour ROMMON. Observez attentivement le moniteur. Exemple:Appuyez sur la touche Échap. Si le message suivant s’affiche, cela signifie que vous avez attendu trop longtemps. Vous devez alors recharger Défense contre les menaces, une fois le démarrage terminé : |

||

|

Étape 7 |

Effacez tous les disques sur Défense contre les menaces. La mémoire flash interne s’appelle « disk0 ». Si vous disposez d’un lecteur USB externe, il portera le nom « disk1 ». Exemple:Cette étape efface les anciennes images de démarrage et images du système Défense contre les menaces. Si vous n’effacez pas l’image du système, n’oubliez pas de quitter le processus de démarrage après avoir chargé celle-ci à l’étape suivante, sinon Défense contre les menaces chargera l’ancienne image du système Défense contre les menaces, ce qui peut être long et vous obligera à tout recommencer. |

||

|

Étape 8 |

Configurez les paramètres réseau et chargez la nouvelle image de démarrage à l’aide des commandes ROMMON suivantes : interface interface_id address management_ip_address netmask subnet_mask server tftp_ip_address gateway gateway_ip_address file path/filename set sync tftpdnld L’image de démarrage Thread Defense est téléchargée et l’interface de ligne de commande démarre.

Consultez les renseignements suivants :

Exemple:Exemple pour l’ASA 5508-X : Exemple pour l’ASA 5555-X : Envoyer un message Ping pour résoudre un problème de connectivité avec le serveur : |

||

|

Étape 9 |

Entrez setup et configurez les paramètres réseau de l’interface de gestion pour établir une connectivité temporaire avec le serveur HTTP ou FTP, ce qui vous permettra de télécharger et d’installer le package système.

Exemple: |

||

|

Étape 10 |

Téléchargez le package d’installation du logiciel système Thread Defense. Cette étape illustre une installation avec HTTP. system install [noconfirm] url Incluez l’option noconfirm si vous ne souhaitez pas répondre aux messages de confirmation. Exemple:Vous êtes invité à effacer le lecteur flash interne. Entrez y. Le processus d’installation efface le lecteur flash et télécharge l’image du système. Vous êtes invité à poursuivre l’installation. Entrez y. Une fois l’installation terminée, appuyez sur Entrée pour redémarrer l’appareil. Le redémarrage prendra au moins 30 minutes et même beaucoup plus. Au redémarrage, vous accéderez à l’interface de ligne de commande Thread Defense. |

||

|

Étape 11 |

Pour résoudre les problèmes de connectivité du réseau, consultez les exemples suivants. Exemple:Visualiser la configuration de l’interface réseau : Envoyer un message Ping à un serveur : Activer Traceroute pour tester la connectivité du réseau : |

||

|

Étape 12 |

Pour résoudre les problèmes d’installation, consultez les exemples suivants. Exemple:Erreur « Timed out » d’expiration du délai Au moment du téléchargement, si le serveur de fichiers n’est pas accessible, le processus échoue pour cause d’expiration du délai. Dans ce cas, assurez-vous que le serveur de fichiers est accessible à partir de l’ASA. Vous pouvez le vérifier en envoyant un message Ping au serveur de fichiers. Erreur « Package not found » indiquant un package introuvable Si le serveur de fichiers est accessible, mais que le chemin ou le nom du fichier est incorrect, l’installation échoue en affichant l’erreur « Package not found » : Dans ce cas, assurez-vous que le chemin et le nom de fichier du package Thread Defense sont corrects. Erreur Installation failed with unknown error indiquant qu’une erreur inconnue a provoqué l’échec de l’installation Si l’installation échoue après le téléchargement du logiciel système, la cause affichée indique souvent « Installation failed with unknown error ». Lorsque cette erreur se produit, vous pouvez résoudre le problème en consultant le journal d’installation : Vous pouvez également utiliser la même commande afin de consulter les journaux upgrade.log, pyos.log et commandd.log sous /var/log/cisco pour les problèmes liés à l’interface de ligne de commande de démarrage. |

||

|

Étape 13 |

Vous pouvez utiliser le gestionnaire d’appareil ou le centre de gestion pour gérer votre appareil. Consultez le guide de démarrage rapide de votre modèle et de votre gestionnaire pour poursuivre la configuration : http://www.cisco.com/go/ftd-asa-quick |

ASA→ASA : ASA 5500-X ou ISA 3000

Si l’appareil ne parvient pas à démarrer, vous pouvez démarrer avec l’image ROMMON. Vous pouvez ensuite télécharger un nouveau fichier image dans la mémoire flash à partir du système d’exploitation de l’ASA.

Procédure

|

Étape 1 |

Mettez l’ASA hors tension, puis rallumez-le. |

||

|

Étape 2 |

Pendant le démarrage, appuyez sur la touche Échap lorsque vous êtes invité à passer en mode ROMMON. |

||

|

Étape 3 |

En mode ROMMON, définissez les paramètres d’interface avec l’ASA, notamment l’adresse IP, l’adresse du serveur TFTP, l’adresse de la passerelle, le fichier d’image logicielle et le port, comme suit :

|

||

|

Étape 4 |

Validez les paramètres : |

||

|

Étape 5 |

Envoyez un message Ping au serveur TFTP : |

||

|

Étape 6 |

Enregistrez les paramètres réseau pour une utilisation ultérieure : |

||

|

Étape 7 |

Chargez l’image logicielle : Une fois l’image logicielle chargée, l’ASA quitte automatiquement le mode ROMMON. |

||

|

Étape 8 |

Le démarrage de l’ASA en mode ROMMON ne permet pas de conserver l’image du système après un rechargement. Vous devez donc télécharger l’image dans la mémoire flash. Consultez le Guide de mise à niveau de Cisco ASA pour accéder aux procédures de mise à niveau complètes. |

Prochaines étapes?

Consultez le guide de démarrage rapide correspondant à votre modèle et à votre application de gestion :

-

ASA 5506-X

-

ASA 5512-X à ASA 5555-X

Commentaires

Commentaires