Configuration du protocole SNMP sur les pare-feu de nouvelle génération Firepower

Options de téléchargement

-

ePub (4.7 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (4.1 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer et dépanner le protocole SNMP (Simple Network Management Protocol) sur les appliances FTD de pare-feu de nouvelle génération (NGFW).

Conditions préalables

Exigences

Ce document nécessite des connaissances de base du protocole SNMP.

Composants utilisés

Ce document n'est pas limité à des versions de matériel et de logiciel spécifiques.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

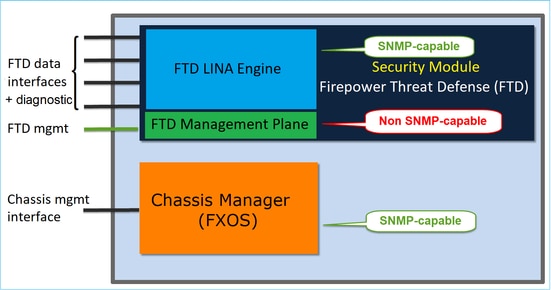

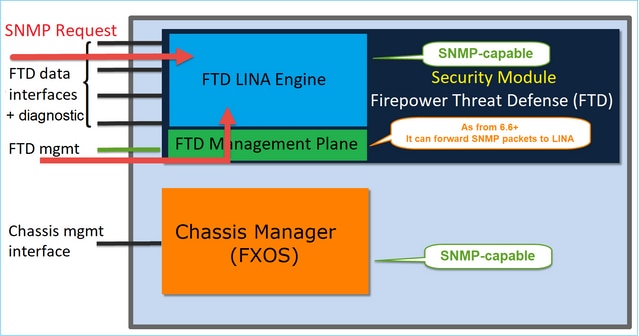

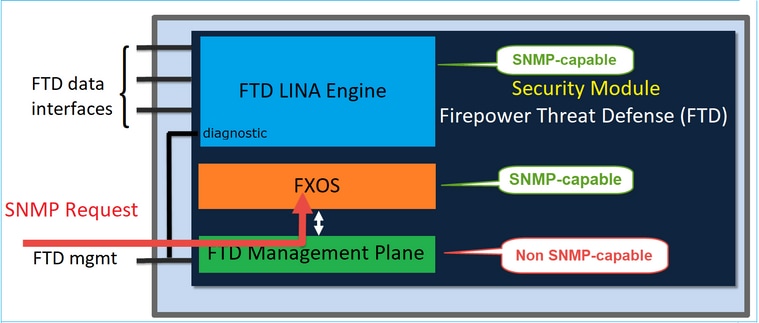

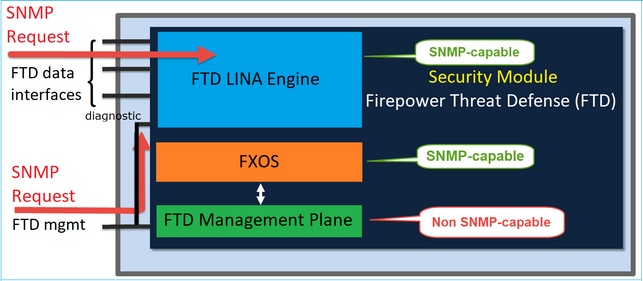

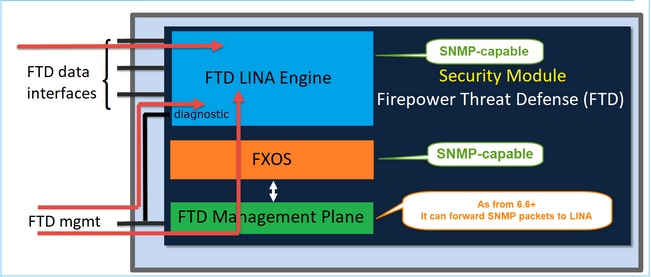

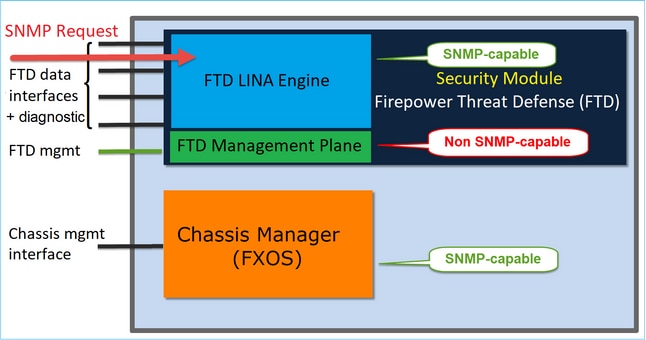

Les appareils Firepower NGFW peuvent être divisés en deux sous-systèmes principaux :

- Le système FX-OS (Firepower Extensible Operative System) contrôle le matériel du châssis

- L’appareil Firepower Threat Defense (FTD) est exécuté dans le module

FTD est un logiciel unifié qui se compose de 2 moteurs principaux, le moteur Snort et le moteur LINA. Le moteur SNMP actuel du FTD dérive de l'ASA classique et il a une visibilité sur les fonctionnalités liées à LINA.

FX-OS et FTD ont des plans de commande indépendants et des moteurs SNMP différents à des fins de surveillance. Chaque moteur SNMP fournit des informations différentes et surveille les deux pour obtenir une vue plus complète de l'état du périphérique.

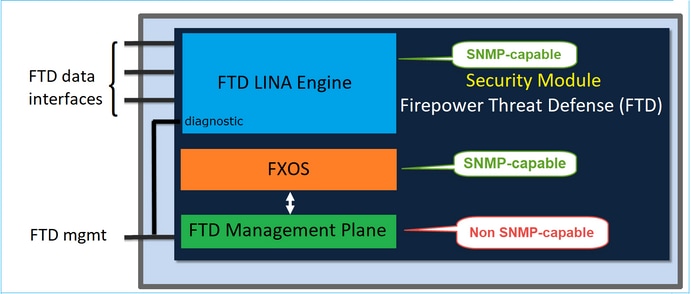

D’un point de vue matériel, il existe actuellement deux architectures principales pour les appareils Firepower NGFW : Firepower série 2100 et Firepower série 4100/9300.

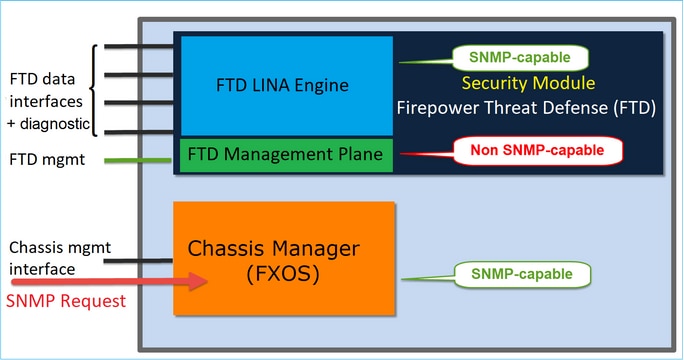

Les périphériques Firepower 4100/9300 disposent d'une interface dédiée à la gestion des périphériques. Il s'agit de la source et de la destination du trafic SNMP adressé au sous-système FXOS. D'autre part, l'application FTD utilise une interface LINA (données et/ou diagnostic). Dans les versions FTD post-6.6, l'interface de gestion FTD peut également être utilisée pour la configuration SNMP.

Le moteur SNMP, sur les appareils Firepower de série 2100, utilise l’interface de gestion de FTD et le protocole IP. L’appareil lui-même relie le trafic SNMP reçu sur cette interface et le transmet au logiciel FXOS.

Sur les FTD qui utilisent la version logicielle 6.6+, ces modifications ont été introduites :

- SNMP peut être utilisé avec une interface de gestion.

- Sur les plateformes de la série FPR1000 ou FPR2100, LINA SNMP et FXOS SNMP sont unifiés sur cette interface de gestion unique. En outre, il en résulte un point de configuration unique sur FMC, sous Platform settings > SNMP (paramètres de la plateforme > SNMP).

Configurer

Châssis (FXOS) SNMP sur FPR4100/FPR9300

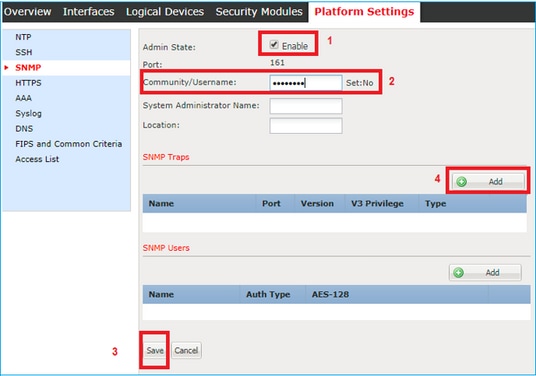

Configuration de FXOS SNMPv1/v2c dans l'interface utilisateur graphique

Étape 1. Ouvrez l’interface utilisateur du Gestionnaire de châssis Firepower (FCM) et accédez à l’onglet Platform Settings > SNMP. Cochez la case d’activation de SNMP, définissez l’identifiant Community (communauté) à utiliser lors de requêtes SNMP, puis sélectionnez Save (enregistrer).

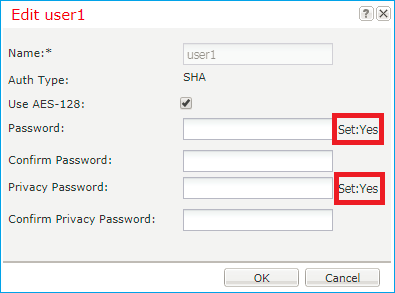

Remarque : Si le champ Community/Username (communauté/nom d’utilisateur) est déjà défini, le texte à droite du champ vide indique Set: (défini : oui). Oui. Si le champ Community/Username (communauté/nom d’utilisateur) ne contient pas encore de valeur, le texte à droite du champ vide indique Set: (défini : non). Non

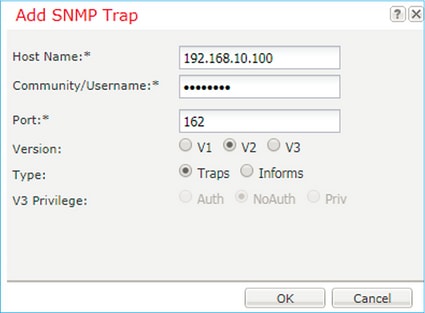

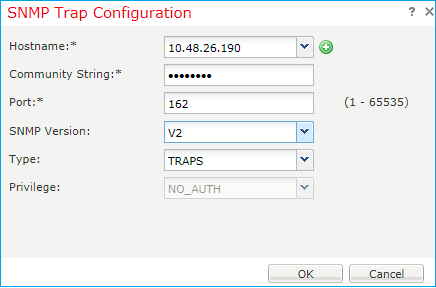

Étape 2 : configuration du serveur de destination des déroutements SNMP

Remarque : Les valeurs de communauté pour les requêtes et l’hôte relatifs aux déroutements sont indépendantes et peuvent être différentes.

L’hôte peut être défini comme une adresse IP ou par son nom. Sélectionnez OK pour enregistrer la configuration du serveur de déroutement SNMP automatiquement. Il n’est pas nécessaire de sélectionner le bouton d’enregistrement sur la page principale du SNMP. La même chose se produit lorsque vous supprimez un hôte.

Configurer FXOS SNMPv1/v2c à l’aide de l’interface CLI

ksec-fpr9k-1-A# scope monitoring ksec-fpr9k-1-A /monitoring # enable snmp ksec-fpr9k-1-A /monitoring* # set snmp community Enter a snmp community: ksec-fpr9k-1-A /monitoring* # enter snmp-trap 192.168.10.100 ksec-fpr9k-1-A /monitoring/snmp-trap* # set community Community: ksec-fpr9k-1-A /monitoring/snmp-trap* # set version v2c ksec-fpr9k-1-A /monitoring/snmp-trap* # set notificationtype traps ksec-fpr9k-1-A /monitoring/snmp-trap* # set port 162 ksec-fpr9k-1-A /monitoring/snmp-trap* # exit ksec-fpr9k-1-A /monitoring* # commit-buffer

Configuration de FXOS SNMPv3 dans l'interface utilisateur graphique

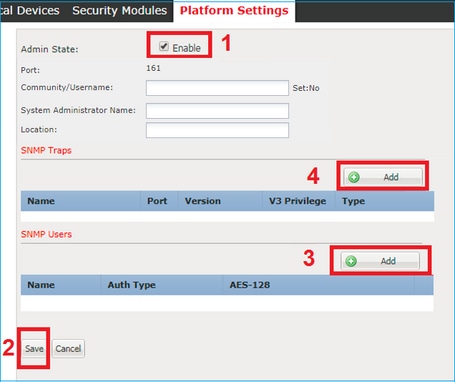

Étape 1. Ouvrez FCM et accédez à l’onglet Platform Settings > SNMP.

Étape 2. Pour SNMP v3, il n’est pas nécessaire de définir une chaîne de communauté dans la section supérieure. Chaque utilisateur créé est en mesure d’exécuter avec succès des requêtes sur le moteur FXOS SNMP. La première étape consiste à activer SNMP sur la plateforme. Une fois cela fait, vous pouvez créer les utilisateurs et l’hôte de destination du déroutement. Les utilisateurs SNMP et les hôtes de déroutement SNMP sont enregistrés automatiquement.

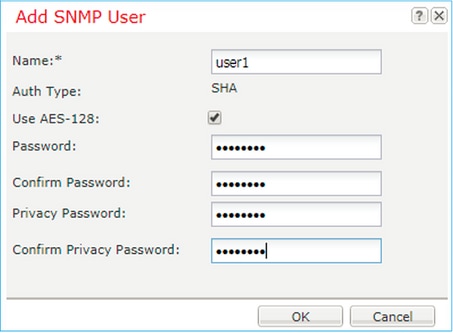

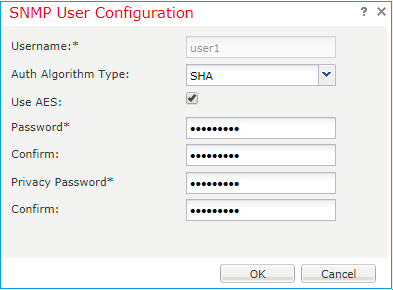

Étape 3 : ajout de l’utilisateur SNMP (voir l’image) Le type d'authentification est toujours SHA, mais vous pouvez utiliser AES ou DES pour le chiffrement :

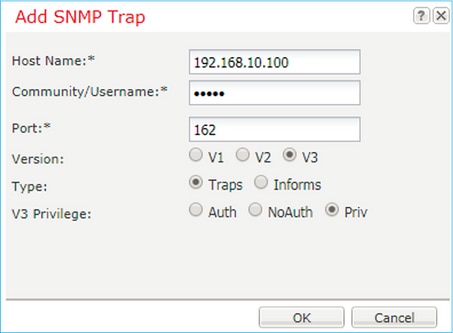

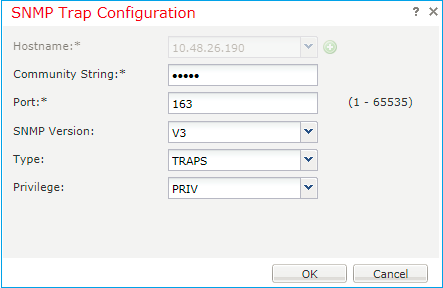

Étape 4. Ajoutez l’hôte de déroutement SNMP comme indiqué dans l’image :

Configuration de FXOS SNMPv3 dans l'interface de ligne de commande

ksec-fpr9k-1-A# scope monitoring ksec-fpr9k-1-A /monitoring # enable snmp ksec-fpr9k-1-A /monitoring # create snmp-user user1 Password: ksec-fpr9k-1-A /monitoring/snmp-user* # set auth sha ksec-fpr9k-1-A /monitoring/snmp-user* # set priv-password Enter a password: Confirm the password: ksec-fpr9k-1-A /monitoring/snmp-user* # set aes-128 yes ksec-fpr9k-1-A /monitoring/snmp-user* # exit ksec-fpr9k-1-A /monitoring* # enter snmp-trap 10.48.26.190 ksec-fpr9k-1-A /monitoring/snmp-trap* # set community Community: ksec-fpr9k-1-A /monitoring/snmp-trap* # set version v3 ksec-fpr9k-1-A /monitoring/snmp-trap* # set notificationtype traps ksec-fpr9k-1-A /monitoring/snmp-trap* # set port 162 ksec-fpr9k-1-A /monitoring/snmp-trap* # exit ksec-fpr9k-1-A /monitoring* # commit-buffer

FTD (LINA) SNMP sur FPR4100/FPR9300

Changements dans les versions ultérieures à 6.6

- Dans les versions ultérieures à 6.6, vous avez également la possibilité d’utiliser l’interface de gestion de l’appareil FTD pour les interrogations et les déroutements.

La fonction de gestion SNMP pour une seule adresse IP est prise en charge à partir de la version 6.6 sur toutes les plateformes FTD :

- FPR2100

- FPR1000

- FPR4100

- FPR9300

- ASA5500 exécutant FTD

- FTDv

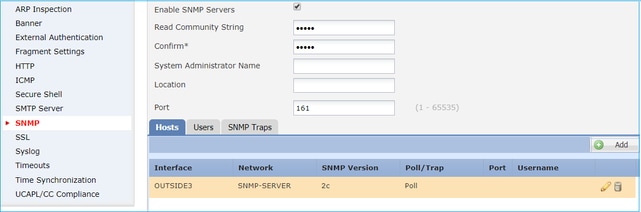

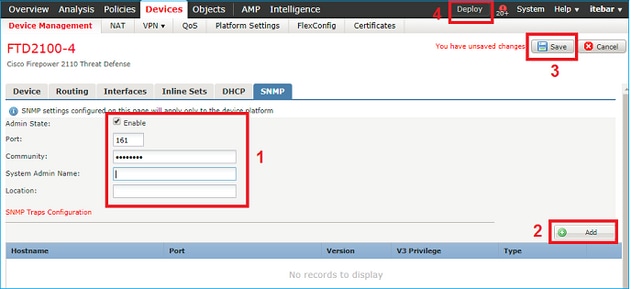

Configurer LINA SNMPv2c

Étape 1. Sur l’interface utilisateur de FMC, accédez à Devices > Platform Settings > SNMP. Cochez l’option Enable SNMP Servers et configurez les paramètres SNMPv2.

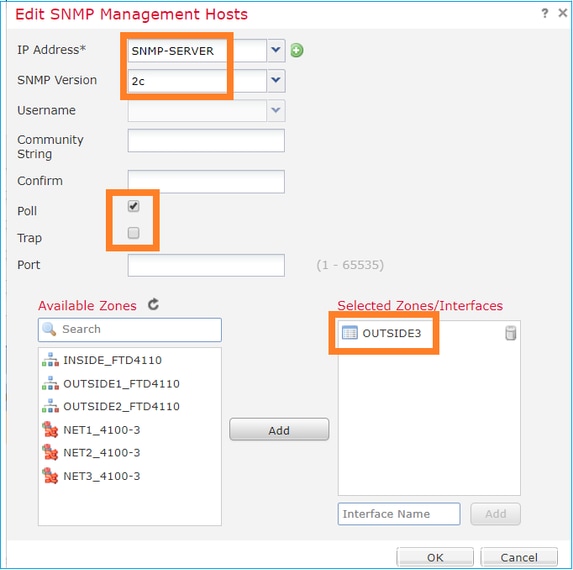

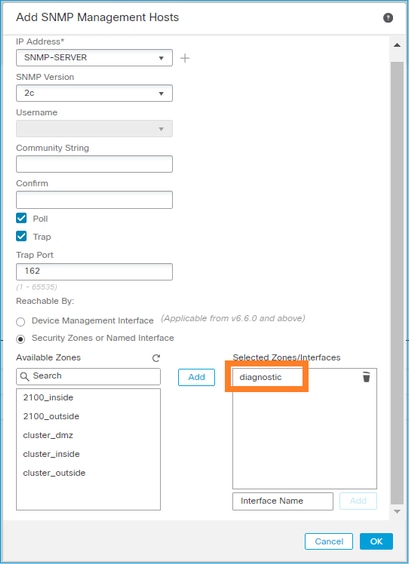

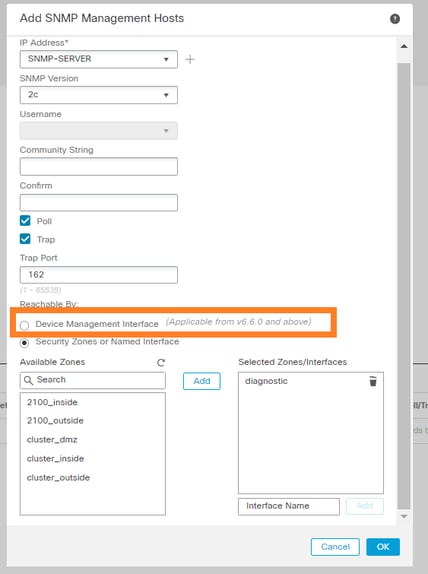

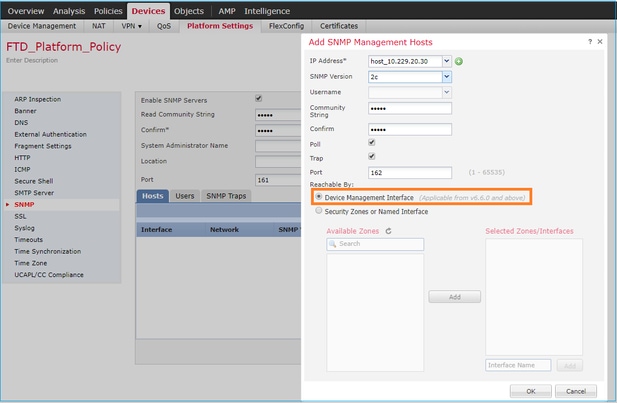

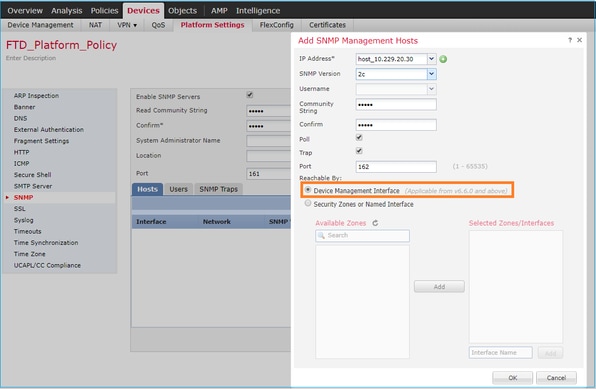

Étape 2. Dans l’onglet Hosts, sélectionnez le bouton Add et spécifiez les paramètres du serveur SNMP :

Vous pouvez également définir l’interface de diagnostic comme source pour les messages SNMP. L’interface de diagnostic est une interface de données qui autorise uniquement le trafic entrant et sortant (gestion uniquement).

Cette image provient de la version 6.6 et utilise le Light Theme.

En outre, dans les versions ultérieures à la version 6.6 de FTD, vous pouvez également choisir l’interface de gestion :

Si vous avez sélectionné la nouvelle interface de gestion, LINA SNMP est disponible sur une interface de gestion.

Le résultat :

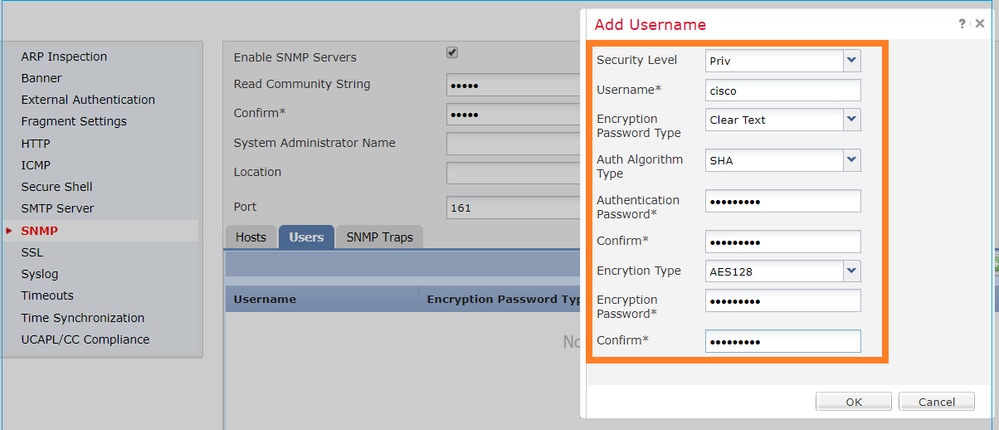

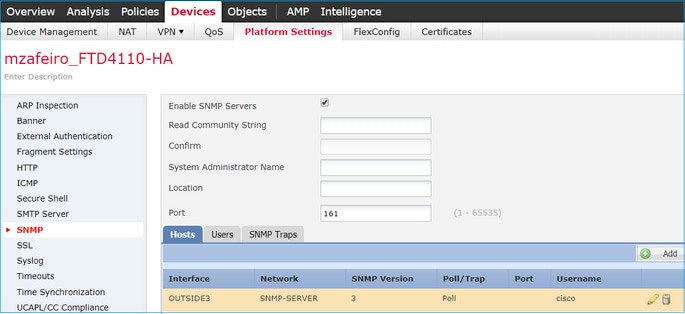

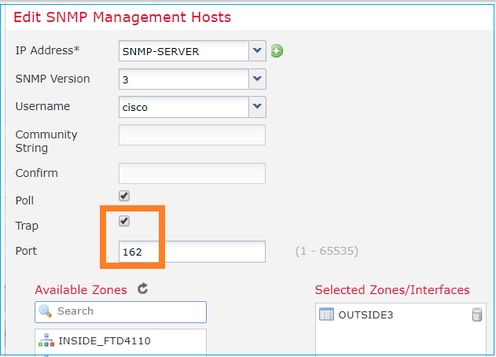

Configurer LINA SNMPv3

Étape 1. Sur l’interface utilisateur de FMC, accédez à Devices > Platform Settings > SNMP. Cochez l’option Enable SNMP Servers et configurez l’utilisateur et l’hôte SNMPv3 :

Étape 2 : configuration de l’hôte pour qu’il reçoive également des déroutements

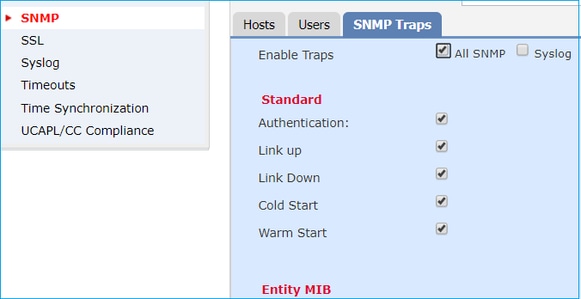

Étape 3. Les déroutements que vous souhaitez recevoir peuvent être sélectionnés dans la section Déroutements SNMP :

Unification SNMP de lame MIO (FXOS 2.12.1, FTD 7.2, ASA 9.18.1)

Comportement antérieur à 7.2

- Sur les plates-formes 9300 et 4100, les MIB SNMP pour les informations de châssis ne sont pas disponibles sur le protocole SNMP configuré sur les applications FTD/ASA. Il doit être configuré séparément sur le MIO dans le gestionnaire de châssis et accessible séparément. MIO est le module de gestion et d'E/S (Supervisor).

- Deux stratégies SNMP distinctes doivent être configurées, l'une sur Blade/App et l'autre sur MIO pour la surveillance SNMP.

- Des ports distincts sont utilisés, l'un pour la lame et l'autre pour la MIO pour la surveillance SNMP du même périphérique.

- Cela peut créer de la complexité lorsque vous essayez de configurer et de surveiller les périphériques 9300 et 4100 via SNMP.

Fonctionnement sur les versions plus récentes (FXOS 2.12.1, FTD 7.2, ASA 9.18.1 et versions ultérieures)

- Grâce à l'unification SNMP des lames MIO, les utilisateurs peuvent interroger les MIB LINA et MIO via les interfaces d'application (ASA/FTD).

- La fonction peut être activée ou désactivée via la nouvelle interface de ligne de commande MIO et l'interface utilisateur FCM (Chassis Mgr).

- L'état par défaut est désactivé. Cela signifie que l'agent SNMP MIO s'exécute en tant qu'instance autonome. Les interfaces MIO doivent être utilisées pour interroger les MIB du châssis/DME. Une fois la fonctionnalité activée, les interfaces d'application peuvent être utilisées pour interroger les mêmes MIB.

- La configuration est disponible sur l'interface utilisateur de Chassis Manager sous Platform-settings > SNMP > Admin Instance, où l'utilisateur peut spécifier l'instance FTD qui collationnerait/rassemblerait les MIB du châssis pour les présenter au NMS

- Les applications ASA/FTD natives et MI sont prises en charge.

- Cette fonctionnalité s'applique uniquement aux plates-formes MIO (FPR9300 et FPR4100).

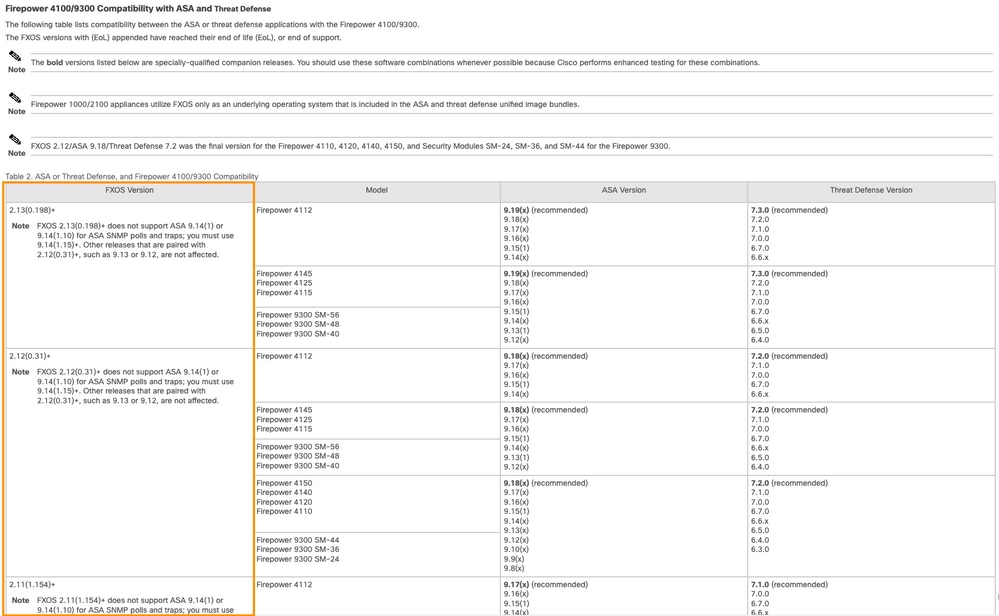

Conditions préalables, plates-formes prises en charge

- Version min. du gestionnaire : FCM 2.12.1

- Périphériques gérés : Gammes FPR9300 / FP4100

- Version minimale du périphérique géré prise en charge requise : FXOS 2.12.1, FTD 7.2 ou ASA 9.18.1

SNMP sur FPR2100

Il n’y a pas de FCM sur les systèmes FPR2100. La seule façon de configurer SNMP est sur FMC.

Châssis (FXOS) SNMP sur FPR2100

À partir de la version 6.6 de FTD, vous avez également la possibilité d’utiliser l’interface de gestion de FTD pour SNMP. Dans ce cas, les informations FXOS et LINA SNMP sont transférées à l’aide de l’interface de gestion de FTD.

Configurer FXOS SNMPv1/v2c

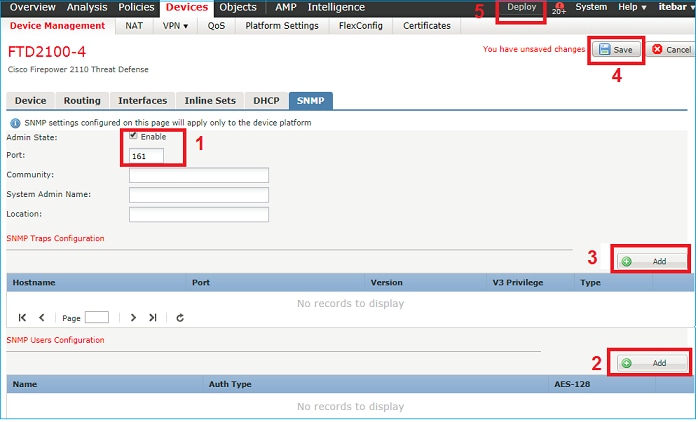

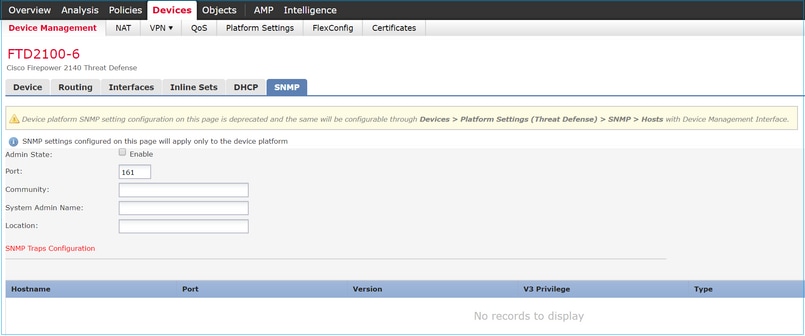

Ouvrez l’interface utilisateur de FMC et accédez à Périphériques > Gestion des périphériques. Sélectionnez le périphérique et sélectionnez SNMP :

Changement à partir de la version 6.6 de FTD

Vous pouvez définir l’interface de gestion de FTD :

Puisque l’interface de gestion peut également être configurée pour SNMP, la page affiche ce message d’avertissement .

La configuration SNMP de la plate-forme du périphérique sur cette page est désactivée si les paramètres SNMP sont configurés avec l'interface de gestion des périphériques via Périphériques > Paramètres de la plate-forme (Défense contre les menaces) > SNMP > Hôtes.

Configurer FXOS SNMPv3

Ouvrez l’interface utilisateur de l’appareil FMC et accédez à Choose Devices > Device Management Sélectionnez le périphérique et sélectionnez SNMP.

FTD (LINA) SNMP sur FPR2100

- Pour les versions antérieures à 6.6, la configuration de LINA FTD SNMP sur les appareils FTD FP1xxx/FP21xx est identique à celle d’un appareil FTD avec Firepower 4100 ou 9300.

Versions 6.6 et ultérieures de FTD

- Dans les versions postérieures à la version 6.6, vous avez également la possibilité d'utiliser l'interface de gestion FTD pour les interceptions et les interrogations LINA.

Si la nouvelle interface de gestion est sélectionnée :

- LINA SNMP est disponible sur l’interface de gestion.

- Sous Devices > Device Management, l'onglet SNMP est désactivé car il n'est plus nécessaire. Une bannière de notification s’affiche. L’onglet de l’appareil SNMP n’était visible que sur les plateformes 2100/1100. Cette page n’existe pas sur les plateformes FPR9300/FPR4100 et FTD55xx.

Une fois configurées, les informations combinées d’interrogation/de déroutement de LINA SNMP + FXOS (sur FP1xxx/FP2xxx) passent par l’interface de gestion de FTD.

La fonction SNMP Single IP management est prise en charge à partir de la version 6.6 sur toutes les plates-formes FTD :

- FPR2100

- FPR1000

- FPR4100

- FPR9300

- ASA5500 exécutant FTD

- FTDv

Pour en savoir plus, consultez Configure SNMP for Threat Defense (configurer SNMP pour Threat Defense)

Vérifier

Vérifier FXOS SNMP pour FPR4100/FPR9300

Vérifications de FXOS SNMPv2c

Vérification de la configuration de l’interface CLI :

ksec-fpr9k-1-A /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: Yes

Sys Contact:

Sys Location:

ksec-fpr9k-1-A /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------------ -------- ---------- ------- ------------ -----------------

192.168.10.100 162 V2c Noauth Traps

À partir du mode FXOS :

ksec-fpr9k-1-A(fxos)# show run snmp !Command: show running-config snmp !Time: Mon Oct 16 15:41:09 2017 version 5.0(3)N2(4.21) snmp-server host 192.168.10.100 traps version 2c cisco456 snmp-server enable traps callhome event-notify snmp-server enable traps callhome smtp-send-fail … All traps will appear as enable … snmp-server enable traps flexlink ifStatusChange snmp-server context mgmt vrf management snmp-server community cisco123 group network-operator

Vérifications supplémentaires :

ksec-fpr9k-1-A(fxos)# show snmp host ------------------------------------------------------------------- Host Port Version Level Type SecName ------------------------------------------------------------------- 192.168.10.100 162 v2c noauth trap cisco456 -------------------------------------------------------------------

ksec-fpr9k-1-A(fxos)# show snmp Community Group / Access context acl_filter --------- -------------- ------- ---------- cisco123 network-operator

...

- Tester les requêtes SNMP.

- Exécutez une requête SNMP à partir d’un hôte valide .

- Confirmer la génération de déroutement.

Vous pouvez faire osciller une interface fonctionnant avec EthAnalyzer pour confirmer que les déroutements de SNMP sont générés et qu’ils sont envoyés aux hôtes de déroutement définis :

ksec-fpr9k-1-A(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" Capturing on eth0 wireshark-broadcom-rcpu-dissector: ethertype=0xde08, devicetype=0x0 2017-11-17 09:01:35.954624 10.62.148.35 -> 192.168.10.100 SNMP sNMPv2-Trap 2017-11-17 09:01:36.054511 10.62.148.35 -> 192.168.10.100 SNMP sNMPv2-Trap

Avertissement : Une oscillation d’interface peut provoquer une panne de trafic. Effectuez ce test uniquement dans un environnement de travaux pratiques ou dans une fenêtre de maintenance.

Vérifications de FXOS SNMPv3

Étape 1. Ouvrez la FCM UI Platform Settings > SNMP > User et indiquez si un mot de passe et un mot de passe de confidentialité ont été configurés :

Étape 2. Dans l’interface de ligne de commande, vous pouvez vérifier la configuration SNMP sous la surveillance de portée :

ksec-fpr9k-1-A /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: No

Sys Contact:

Sys Location:

ksec-fpr9k-1-A /monitoring # show snmp-user

SNMPv3 User:

Name Authentication type

------------------------ -------------------

user1 Sha

ksec-fpr9k-1-A /monitoring # show snmp-user detail

SNMPv3 User:

Name: user1

Authentication type: Sha

Password: ****

Privacy password: ****

Use AES-128: Yes

ksec-fpr9k-1-A /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------------ -------- ---------- ------- ------------ -----------------

192.168.10.100 162 V3 Priv Traps

Étape 3. En mode FXOS, vous pouvez développer la configuration et les détails SNMP :

ksec-fpr9k-1-A(fxos)# show running-config snmp all

…

snmp-server user user1 network-operator auth sha 0x022957ee4690a01f910f1103433e4b7b07d4b5fc priv aes-128 0x022957ee4690a01f910f1103433e4b7b07d4b5fc localizedkey

snmp-server host 192.168.10.100 traps version 3 priv user1

ksec-fpr9k-1-A(fxos)# show snmp user

______________________________________________________________

SNMP USERS

______________________________________________________________

User Auth Priv(enforce) Groups

____ ____ _____________ ______

user1 sha aes-128(yes) network-operator

______________________________________________________________

NOTIFICATION TARGET USERS (configured for sending V3 Inform)

______________________________________________________________

User Auth Priv

____ ____ ____

ksec-fpr9k-1-A(fxos)# show snmp host

-------------------------------------------------------------------

Host Port Version Level Type SecName

-------------------------------------------------------------------

10.48.26.190 162 v3 priv trap user1

-------------------------------------------------------------------

- Tester les requêtes SNMP.

- Vérifiez la configuration et envoyez une requête SNMP à partir de n'importe quel périphérique doté de capacités SNMP.

Pour vérifier comment la requête SNMP est traitée, vous pouvez utiliser le débogage SNMP :

ksec-fpr9k-1-A(fxos)# debug snmp pkt-dump ksec-fpr9k-1-A(fxos)# 2017 Oct 16 17:11:54.681396 snmpd: 1281064976.000000:iso.10.10.1.1.10.10.10.10.1 = NULL SNMPPKTEND 2017 Oct 16 17:11:54.681833 snmpd: SNMPPKTSTRT: 3.000000 161 1281064976.000000 1647446526.000000 0.000000 0.000000 0 4 3 3 0 0 remote ip,v4: snmp_40437_10.48.26.190 \200 11 0 \200 11 user1 5 0 0 0xa19ef14 89 2017 Oct 16 17:11:54.683952 snmpd: 1281064976.000000:iso.10.10.1.2.10.10.10.10.2.83886080 = STRING: "mgmt0" SNMPPKTEND 2017 Oct 16 17:11:54.684370 snmpd: SNMPPKTSTRT: 3.000000 162 1281064976.000000 1647446526.000000 0.000000 0.000000 0 4 3 3 0 0 remote ip,v4: snmp_40437_10.48.26.190 \200 11 0 \200 11 user1 5 0 0 0xa19ef14 89

Mise en garde : Un débogage peut avoir un impact sur les performances du périphérique.

Vérifier FXOS SNMP pour FPR2100

Vérifications de FXOS SNMPv2

Vérifiez la configuration dans l'interface de ligne de commande :

FP2110-4 /monitoring # show snmp Name: snmp Admin State: Enabled Port: 161 Is Community Set: Yes Sys Contact: Sys Location: FP2110-4 /monitoring # show snmp-trap SNMP Trap: SNMP Trap Port Version V3 Privilege Notification Type ------------------------ -------- ------- ------------ ----------------- 10.48.26.190 162 V2c Noauth Traps

- Confirmer le comportement de SNMP.

- Vérifiez que vous êtes en mesure d'interroger le FXOS et d'envoyer une requête SNMP à partir d'un hôte ou d'un périphérique doté de capacités SNMP.

Utilisez la commande capture-traffic pour afficher la requête SNMP et la réponse :

> capture-traffic Please choose domain to capture traffic from: 0 - management0 Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: udp port 161 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on management0, link-type EN10MB (Ethernet), capture size 96 bytes 13:50:50.521383 IP 10.48.26.190.42224 > FP2110-4.snmp: C=cisco123 GetNextRequest(29) interfaces.ifTable.ifEntry.ifDescr 13:50:50.521533 IP FP2110-4.snmp > 10.48.26.190.42224: C=cisco123 GetResponse(32) interfaces.ifTable.ifEntry.ifDescr.1=[|snmp] ^C Caught interrupt signal Exiting. 2 packets captured 2 packets received by filter 0 packets dropped by kernel

Vérifications de FXOS SNMPv3

Vérifiez la configuration dans l'interface de ligne de commande :

FP2110-4 /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: No

Sys Contact:

Sys Location:

FP2110-4 /monitoring # show snmp-user detail

SNMPv3 User:

Name: user1

Authentication type: Sha

Password: ****

Privacy password: ****

Use AES-128: Yes

FP2110-4 /monitoring # show snmp-trap detail

SNMP Trap:

SNMP Trap: 10.48.26.190

Port: 163

Version: V3

V3 Privilege: Priv

Notification Type: Traps

- Confirmer le comportement de SNMP.

- Envoyez une requête SNMP pour vérifier que vous êtes en mesure d’interroger FXOS .

De plus, vous pouvez capturer la requête :

> capture-traffic Please choose domain to capture traffic from: 0 - management0 Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: udp port 161 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on management0, link-type EN10MB (Ethernet), capture size 96 bytes 14:07:24.016590 IP 10.48.26.190.38790 > FP2110-4.snmp: F=r U= E= C= [|snmp] 14:07:24.016851 IP FP2110-4.snmp > 10.48.26.190.38790: F= [|snmp][|snmp] 14:07:24.076768 IP 10.48.26.190.38790 > FP2110-4.snmp: F=apr [|snmp][|snmp] 14:07:24.077035 IP FP2110-4.snmp > 10.48.26.190.38790: F=ap [|snmp][|snmp] ^C4 packets captured Caught interrupt signal Exiting. 4 packets received by filter 0 packets dropped by kernel

Vérifier FTD SNMP

Pour vérifier la configuration de FTD LINA SNMP :

Firepower-module1# show run snmp-server snmp-server host OUTSIDE3 10.62.148.75 community ***** version 2c no snmp-server location no snmp-server contact snmp-server community *****

Dans les versions FTD post-6.6, vous pouvez configurer et utiliser l'interface de gestion FTD pour SNMP :

firepower# show running-config snmp-server snmp-server group Priv v3 priv snmp-server group NoAuth v3 noauth snmp-server user uspriv1 Priv v3 engineID 80000009fe99968c5f532fc1f1b0dbdc6d170bc82776f8b470 encrypted auth sha256 6d:cf:98:6d:4d:f8:bf:ee:ad:01:83:00:b9:e4:06:05:82:be:30:88:86:19:3c:96:42:3b :98:a5:35:1b:da:db priv aes 128 6d:cf:98:6d:4d:f8:bf:ee:ad:01:83:00:b9:e4:06:05 snmp-server user usnoauth NoAuth v3 engineID 80000009fe99968c5f532fc1f1b0dbdc6d170bc82776f8b470 snmp-server host ngfw-management 10.225.126.168 community ***** version 2c snmp-server host ngfw-management 10.225.126.167 community ***** snmp-server host ngfw-management 10.225.126.186 version 3 uspriv1 no snmp-server location no snmp-server contact

Vérification supplémentaire :

Firepower-module1# show snmp-server host host ip = 10.62.148.75, interface = OUTSIDE3 poll community ***** version 2c

À partir de l'interface de ligne de commande du serveur SNMP, exécutez une commande snmpwalk :

root@host:/Volume/home/admin# snmpwalk -v2c -c cisco -OS 10.62.148.48 SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 10.2.3.1 (Build 43), ASA Version 9.9(2)4 SNMPv2-MIB::sysObjectID.0 = OID: SNMPv2-SMI::enterprises.9.1.2313 DISMAN-EVENT-MIB::sysUpTimeInstance = Timeticks: (8350600) 23:11:46.00 SNMPv2-MIB::sysContact.0 = STRING: SNMPv2-MIB::sysName.0 = STRING: Firepower-module1 SNMPv2-MIB::sysLocation.0 = STRING: SNMPv2-MIB::sysServices.0 = INTEGER: 4 IF-MIB::ifNumber.0 = INTEGER: 10 IF-MIB::ifIndex.5 = INTEGER: 5 IF-MIB::ifIndex.6 = INTEGER: 6 IF-MIB::ifIndex.7 = INTEGER: 7 IF-MIB::ifIndex.8 = INTEGER: 8 IF-MIB::ifIndex.9 = INTEGER: 9 IF-MIB::ifIndex.10 = INTEGER: 10 IF-MIB::ifIndex.11 = INTEGER: 11 ...

Vérification des statistiques de trafic SNMP

Firepower-module1# show snmp-server statistics

1899 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

1899 Number of requested variables

0 Number of altered variables

0 Get-request PDUs

1899 Get-next PDUs

0 Get-bulk PDUs

0 Set-request PDUs (Not supported)

1904 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

1899 Response PDUs

5 Trap PDUs

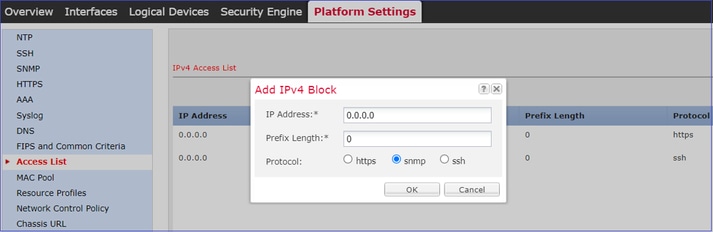

Autoriser le trafic SNMP vers FXOS sur FPR4100/FPR9300

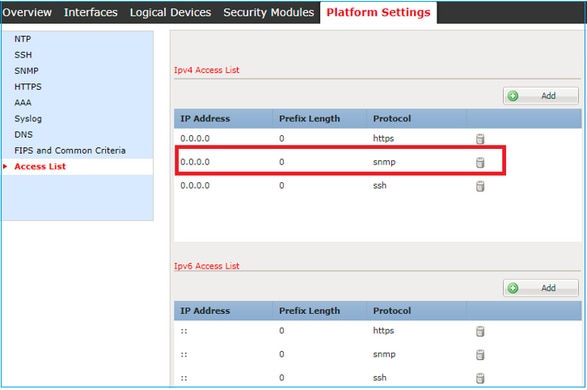

La configuration FXOS sur FPR4100/9300 peut restreindre l’accès à SNMP par adresse IP source. La section de configuration de la liste d’accès définit les réseaux/hôtes qui peuvent atteindre l’appareil par SSH, HTTPS ou SNMP. Vous devez vous assurer que les requêtes SNMP de votre serveur SNMP sont autorisées.

Configurer la liste d'accès globale dans l'interface utilisateur graphique

Configurer la liste d’accès globale dans l’interface de ligne de commande

ksec-fpr9k-1-A# scope system ksec-fpr9k-1-A /system # scope services ksec-fpr9k-1-A /system/services # enter ip-block 0.0.0.0 0 snmp ksec-fpr9k-1-A /system/services/ip-block* # commit-buffer

Vérification

ksec-fpr9k-1-A /system/services # show ip-block

Permitted IP Block:

IP Address Prefix Length Protocol

--------------- ------------- --------

0.0.0.0 0 https

0.0.0.0 0 snmp

0.0.0.0 0 ssh

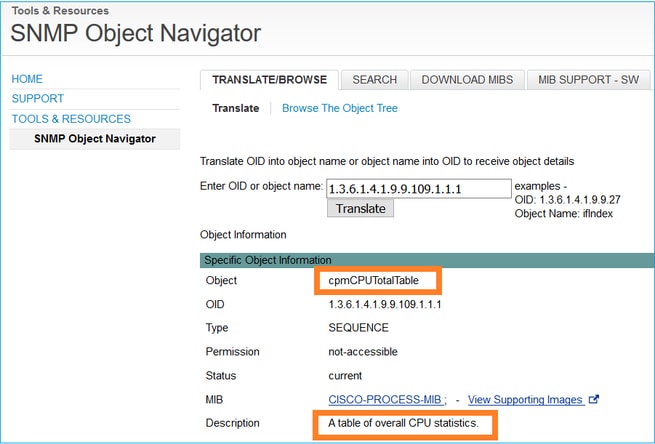

Utiliser le navigateur d’objets OID (Object Identifier)

Cisco SNMP Object Navigator est un outil en ligne qui vous permet de traduire les différents OID et d'obtenir une brève description.

Utilisez la commande show snmp-server oid de l’interface CLI de FTD LINA pour récupérer la liste complète des OID de LINA qui peuvent être interrogés.

> system support diagnostic-cli

firepower# show snmp-server oid ------------------------------------------------- [0] 10.10.1.10.10.10.1.1. sysDescr [1] 10.10.1.10.10.10.1.2. sysObjectID [2] 10.10.1.10.10.10.1.3. sysUpTime [3] 10.10.1.1.10.1.1.4. sysContact [4] 10.10.1.1.10.1.1.5. sysName [5] 10.10.1.1.10.1.1.6. sysLocation [6] 10.10.1.1.10.1.1.7. sysServices [7] 10.10.1.1.10.1.1.8. sysORLastChange

... [1081] 10.3.1.1.10.0.10.1.10.1.9. vacmAccessStatus [1082] 10.3.1.1.10.0.10.1.10.1. vacmViewSpinLock [1083] 10.3.1.1.10.0.10.1.10.2.1.3. vacmViewTreeFamilyMask [1084] 10.3.1.1.10.0.10.1.10.2.1.4. vacmViewTreeFamilyType [1085] 10.3.1.1.10.0.10.1.10.2.1.5. vacmViewTreeFamilyStorageType [1086] 10.3.1.1.10.0.10.1.10.2.1.6. vacmViewTreeFamilyStatus ------------------------------------------------- firepower#

Remarque : La commande est masquée.

Dépannage

Voici les générateurs de dossiers SNMP les plus couramment vus par Cisco TAC

- Impossible d’interroger FTD LINA SNMP

- Impossible d’interroger FXOS SNMP

- Quelles valeurs SNMP OID utiliser?

- Impossible d’obtenir les déroutements SNMP

- Impossible de surveiller FMC à l’aide du protocole SNMP

- Échec de la configuration de SNMP

- Configuration de SNMP sur Firepower Device Manager (FDM)

Impossible d’interroger FTD LINA SNMP

Descriptions des problèmes (exemples de cas réels de Cisco TAC) :

- « Impossible de récupérer les données sur SNMP. »

- « Impossible d’interroger l’appareil sur SNMPv2. »

- « SNMP ne fonctionne pas. Nous tentons surveiller le pare-feu avec SNMP, mais, à la suite de la configuration, nous rencontrons des problèmes. »

- « Deux systèmes de surveillance ne sont pas en mesure de surveiller FTD à l’aide de SNMP v2c ou 3. »

- « La commande SNMP walk ne fonctionne pas sur le pare-feu. »

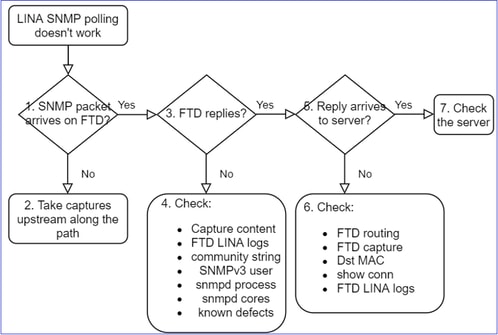

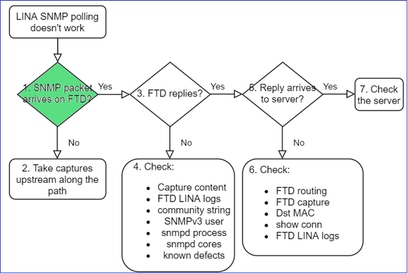

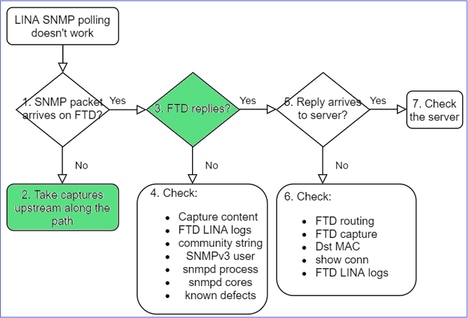

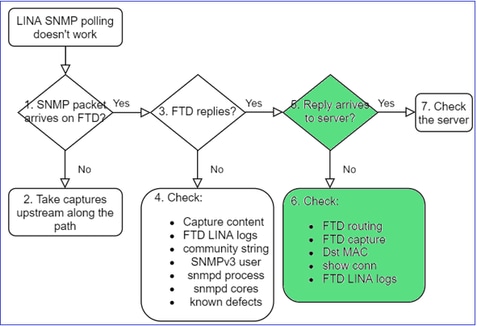

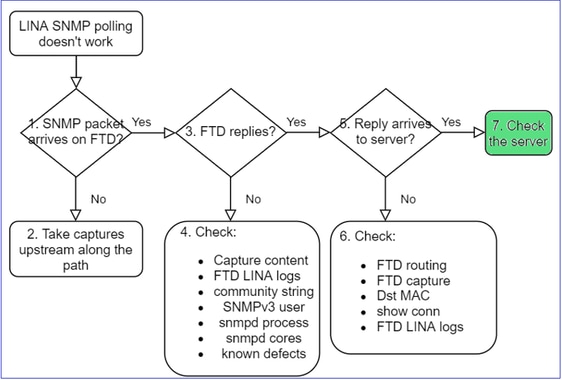

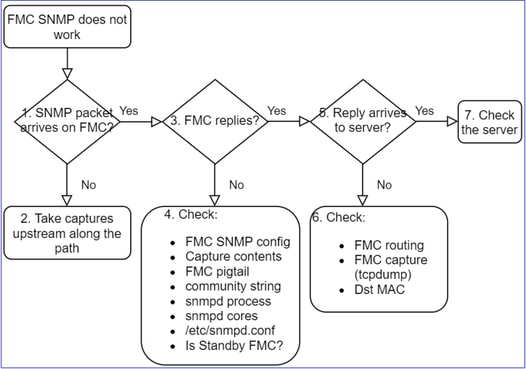

Recommandation sur le dépannage

Cette procédure est recommandée pour dépanner l'organigramme des problèmes d'interrogation LINA SNMP :

Présentation détaillée

1. Le paquet SNMP arrive-t-il sur FTD ?

- Activer les captures pour vérifier l’arrivée des paquets SNMP.

SNMP sur l'interface de gestion FTD (version post-6.6) utilise le mot clé management :

firepower# show run snmp-server

snmp-server host management 192.168.2.100 community ***** version 2c

Sur les interfaces de données de FTD, SNMP utilise le nom de l’interface :

firepower# show run snmp-server

snmp-server host net201 192.168.2.100 community ***** version 2c

Capture sur l’interface de gestion de FTD :

> capture-traffic

Please choose domain to capture traffic from:

0 - management1

1 - management0

2 - Global

Selection? 1

Capture sur l’interface de données de FTD :

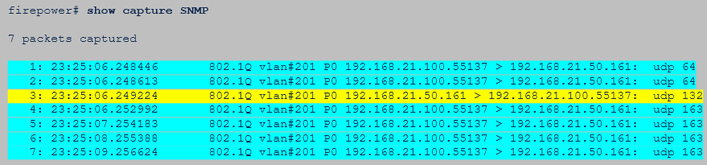

firepower# capture SNMP interface net201 trace match udp any any eq 161

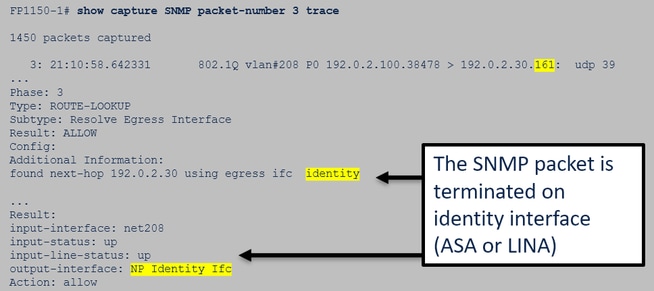

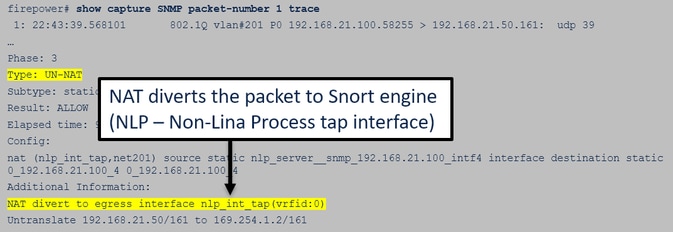

Suivi des paquets de l'interface de données FTD (antérieur à 6.6/9.14.1) :

Suivi des paquets de l'interface de données FTD (post 6.6/9.14.1) :

2. Si vous ne voyez pas de paquets SNMP dans les captures d'entrée FTD :

a. Effectuez des captures vers l'amont le long du chemin.

b. Assurez-vous que le serveur SNMP utilise l'adresse IP FTD appropriée.

c. Commencez par le port de commutation qui fait face à l'interface FTD et remontez.

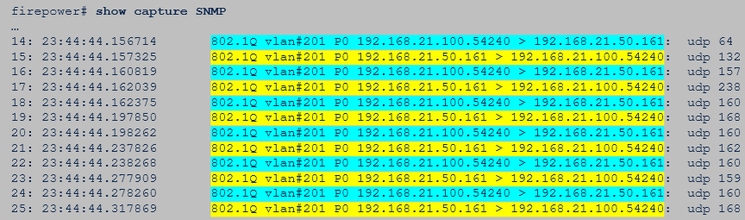

3. Voyez-vous des réponses FTD SNMP ?

Pour vérifier si le FTD répond, vérifiez la capture de sortie du FTD (LINA ou interface de gestion).

Pour ce faire, recherchez les paquets SNMP avec le port source 161 :

firepower# show capture SNMP

75 packets captured

1: 22:43:39.568101 802.1Q vlan#201 P0 192.168.2.100.58255 > 192.168.2.50.161: udp 39

2: 22:43:39.568329 802.1Q vlan#201 P0 192.168.2.100.58255 > 192.168.2.50.161: udp 39

3: 22:43:39.569611 802.1Q vlan#201 P0 192.168.2.50.161 > 192.168.2.100.58255: udp 119

Dans les versions ultérieures à 6.6/9.14.1, vous disposez d’un point de capture supplémentaire : Capturez sur l’interface TAP du NLP (non-lina process). L'adresse IP NATed est comprise dans la plage 162.254.x.x :

admin@firepower:~$ sudo tcpdump -i tap_nlp

listening on tap_nlp, link-type EN10MB (Ethernet), capture size 262144 bytes

16:46:28.372018 IP 192.168.2.100.49008 > 169.254.1.2.snmp: C="Cisc0123" GetNextRequest(28) E:cisco.9.109

16:46:28.372498 IP 192.168.1.2.snmp > 192.168.2.100.49008: C="Cisc0123" GetResponse(35) E:cisco.9.109.1.1.1.1.2.1=0

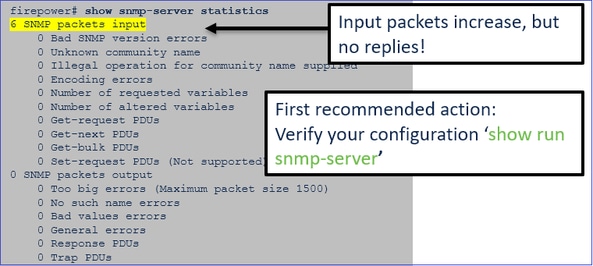

4. Contrôles supplémentaires

a. Pour les périphériques Firepower 4100/9300, vérifiez la table de compatibilité FXOS.

b. Vérifiez les statistiques « snmp-server » du serveur FTD LINA :

firepower# clear snmp-server statistics

firepower# show snmp-server statistics

379 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

351 Number of requested variables <- SNMP requests in

…

360 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

351 Response PDUs <- SNMP replies out

9 Trap PDUs

c. Table de connexion FTD LINA

Cette vérification est très utile dans le cas où vous ne voyez pas de paquets dans la capture sur l'interface d'entrée FTD. Notez qu'il s'agit d'une vérification valide uniquement pour SNMP sur l'interface de données. Si SNMP est sur l'interface de gestion (post-6.6/9.14.1), aucune connexion n'est créée.

firepower# show conn all protocol udp port 161

13 in use, 16 most used

...

UDP nlp_int_tap 192.168.1.2:161 net201 192.168.2.100:55048, idle 0:00:21, bytes 70277, flags -c

d. Journaux système de FTD LINA

Il s’agit également d’une vérification valide uniquement pour SNMP sur l’interface de données. Si SNMP est sur l’interface de gestion, aucun journal n’est créé :

firepower# show log | i 302015.*161

Jul 13 2021 21:24:45: %FTD-6-302015: Built inbound UDP connection 5292 for net201:192.0.2.100/42909 (192.0.2.100/42909) to nlp_int_tap:169.254.1.2/161 (192.0.2.50/161)

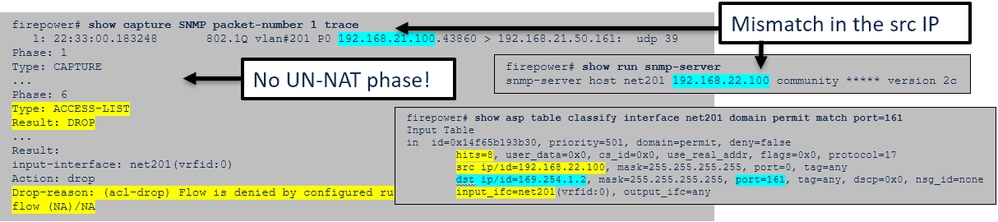

e. Vérifiez si FTD abandonne les paquets SNMP en raison d’une mauvaise adresse IP de source d’hôte.

f. Mauvais identifiants (communauté SNMP)

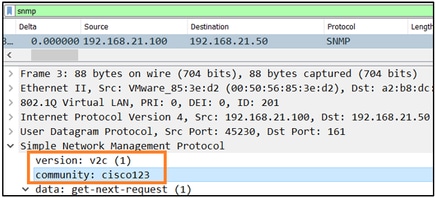

Dans le contenu de la capture, vous pouvez voir les valeurs de la communauté (SNMP v1 et 2c) :

g. Mauvaise configuration (p. ex., mauvaise version du SNMP ou mauvais identifiant de communauté)

Il existe plusieurs façons de vérifier la configuration SNMP et les identifiants de communauté de l’appareil :

firepower# more system:running-config | i community

snmp-server host net201 192.168.2.100 community cISCO123 version 2c

Autre méthode :

firepower# debug menu netsnmp 4

h. Abandons FTD LINA/ASA ASP

Il s’agit d’une vérification utile pour vérifier si les paquets SNMP sont abandonnés par FTD. Tout d’abord, effacez les compteurs (commande « clear asp drop »), puis effectuez un test :

firepower# clear asp drop

firepower# show asp drop

Frame drop:

No valid adjacency (no-adjacency) 6

No route to host (no-route) 204

Flow is denied by configured rule (acl-drop) 502

FP L2 rule drop (l2_acl) 1

Last clearing: 19:25:03 UTC Aug 6 2021 by enable_15

Flow drop:

Last clearing: 19:25:03 UTC Aug 6 2021 by enable_15

i. Captures ASP

Les captures ASP permettent de voir les paquets abandonnés (p. ex., ACL ou contiguïté) :

firepower# capture ASP type asp-drop all

Effectuez un test puis vérifiez le contenu de la capture :

firepower# show capture

capture ASP type asp-drop all [Capturing - 196278 bytes]

j. Fichier principal SNMP (recherche de la source) – Méthode de vérification 1

Cette méthode de vérification est utile si vous soupçonnez des problèmes de stabilité du système :

firepower# show disk0: | i core

13 52286547 Jun 11 2021 12:25:16 coredumpfsys/core.snmpd.6208.1626214134.gz

Fichier principal SNMP (recherche de la source) – Méthode de vérification 2

admin@firepower:~$ ls -l /var/data/cores

-rw-r--r-- 1 root root 685287 Jul 14 00:08 core.snmpd.6208.1626214134.gz

Si vous voyez un fichier principal SNMP, collectez ces éléments et communiquez avec Cisco TAC :

- Fichier FTD TS (ou fichier d’affichage technique ASA)

- Fichiers principaux de SNMP

Débogage de SNMP (ces commandes masquées sont disponibles uniquement sur les versions les plus récentes) :

firepower# debug snmp trace [255]

firepower# debug snmp verbose [255]

firepower# debug snmp error [255]

firepower# debug snmp packet [255]

La réponse SNMP du pare-feu atteint-elle le serveur?

Si le FTD répond, mais que la réponse n'atteint pas le serveur, vérifiez les points suivants :

a. Le routage de FTD

Pour le routage de l’interface de gestion de FTD :

> show network

Pour le routage de l’interface de données de FTD LINA :

firepower# show route

b. Vérification MAC de destination

Vérification MAC de destination de l’interface de gestion de FTD :

> capture-traffic

Please choose domain to capture traffic from:

0 - management1

1 - management0

2 - Global

Selection? 1

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: -n -e udp port 161

01:00:59.553385 a2:b8:dc:00:00:02 > 5c:fc:66:36:50:ce, ethertype IPv4 (0x0800), length 161: 10.62.148.197.161 > 10.62.184.23.49704: C="cisco" GetResponse(105) .1.10.1.1.1.1.1.1.0="Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3"

Vérification MAC de destination de l’interface de données de FTD LINA :

firepower# show capture SNMP detail

...

6: 01:03:01.391886 a2b8.dc00.0003 0050.5685.3ed2 0x8100 Length: 165

802.1Q vlan#201 P0 192.168.21.50.161 > 192.168.21.100.40687: [udp sum ok] udp 119 (DF) (ttl 64, id 42429)

c. Vérifiez les périphériques situés le long du chemin qui risquent d'abandonner/de bloquer les paquets SNMP.

Vérifier le serveur SNMP

a. Vérifiez le contenu de la capture pour vérifier les paramètres.

b. Vérifiez la configuration du serveur.

c. Essayez de modifier le nom de la communauté SNMP (par exemple, sans caractères spéciaux).

d. Vous pouvez utiliser un hôte d’extrémité ou même le FMC pour tester l’interrogation tant que les deux conditions suivantes sont remplies :

i. La connectivité SNMP est en place.

ii. L'adresse IP source est autorisée à interroger le périphérique.

admin@FS2600-2:~$ snmpwalk -c cisco -v2c 192.0.2.197

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3

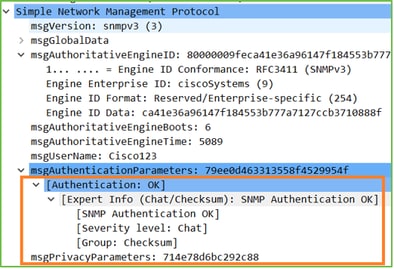

Considérations relatives aux interrogations SNMPv3

- Licence : SNMPv3 nécessite une licence de chiffrement renforcé. Assurez-vous que la fonction Export Controlled Fonctionnality est activée sur le portail de licences Smart.

- Pour résoudre le problème, vous pouvez essayer avec un nouvel utilisateur/de nouvelles informations d'identification

- Si un chiffrement est en place, vous pouvez déchiffrer le trafic SNMPv3 et vérifier la charge utile comme décrit dans la page suivante : https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/215092-analyze-firepower-firewall-captures-to-e.html#anc59

- Pensez à utiliser AES128 pour le chiffrement au cas où votre logiciel connaît des défaillances comme :

- ID de bogue Cisco CSCvy27283

L'interrogation SNMPv3 ASA/FTD peut échouer en utilisant les algorithmes de confidentialité AES192/AES256

L'interrogation SNMPv3 ASA/FTD peut échouer en utilisant les algorithmes de confidentialité AES192/AES256

ID de bogue Cisco CSCvx45604  La marche Snmpv3 échoue sur l'utilisateur avec auth sha et priv aes 192

La marche Snmpv3 échoue sur l'utilisateur avec auth sha et priv aes 192

Remarque : Si SNMPv3 échoue en raison d'une non-concordance d'algorithme avec les résultats de la commande show et que les journaux n'affichent rien d'évident.

Considérations relatives à l’interrogation SNMPv3 – Études de cas

- Commande snmpwalk SNMPv3 – Scénario fonctionnel

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a SHA -A Cisco123 -x AES -X Cisco123 192.168.21.50

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3

SNMPv2-MIB::sysObjectID.0 = OID: SNMPv2-SMI::enterprises.9.1.2315

Dans la capture (commande snmpwalk), vous voyez une réponse pour chaque paquet :

Le fichier de capture ne montre rien d’anormal :

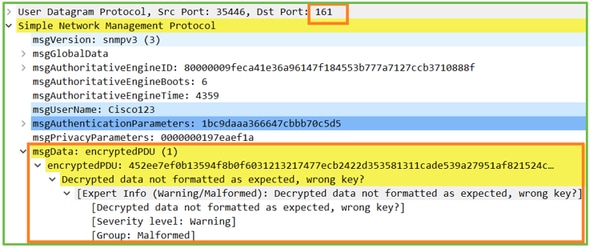

- Commande snmpwalk SNMPv3 – Échec du chiffrement

Conseil n° 1 : Il y a un délai d’expiration :

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a SHA -A Cisco123 -x DES -X Cisco123 192.168.21.50

Timeout: No Response from 192.168.2.1

Conseil n° 2 : Il y a beaucoup de demandes et seulement une réponse :

Conseil n° 3 : Échec du déchiffrement Wireshark :

Conseil #4. Recherchez dans le fichier ma_ctx2000.log les messages « error parsing ScopedPDU » :

> expert

admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log

security service 3 error parsing ScopedPDU

security service 3 error parsing ScopedPDU

security service 3 error parsing ScopedPDU

L'erreur d'analyse de ScopedPDU est un indice fort d'une erreur de chiffrement. Le fichier ma_ctx2000.log affiche uniquement les événements pour SNMPv3 !

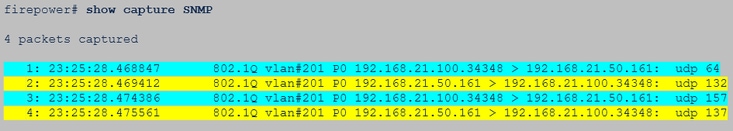

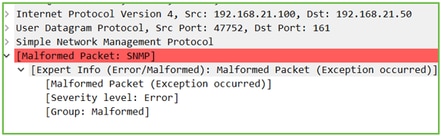

- Commande snmpwalk SNMPv3 – Échec de l’authentification

Conseil n° 1 : Échec de l‘authentification

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a MD5 -A Cisco123 -x AES -X Cisco123 192.168.21.50

snmpwalk: Authentication failure (incorrect password, community or key)

Conseil n° 2 : Il y a beaucoup de demandes et beaucoup de réponses

Conseil n° 3 : Paquet Wireshark mal formé

Conseil #4. Recherchez les messages « Authentication failed » dans le fichier ma_ctx2000.log :

> expert

admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log

Authentication failed for Cisco123

Authentication failed for Cisco123

Impossible d’interroger FXOS SNMP

Descriptions des problèmes (exemples de cas réels de Cisco TAC) :

- « SNMP affiche une mauvaise version pour FXOS. Les résultats de l’interrogation avec SNMP pour la version de FXOS sont difficiles à comprendre. »

- « Impossible de configurer la communauté SNMP sur FXOS FTD4115. »

- « Après une mise à niveau de FXOS de la version 2.8 à 2.9 sur le pare-feu de secours, nous obtenons un délai d’expiration lorsque nous essayons de recevoir des informations par SNMP. »

- « La commande snmpwalk échoue sur FXOS 9300 mais fonctionne sur FXOS 4140 sur la même version. L’accessibilité et la communauté ne sont pas le problème. »

- « Nous voulons ajouter 25 serveurs SNMP sur FXOS FPR4K, mais cela est impossible. »

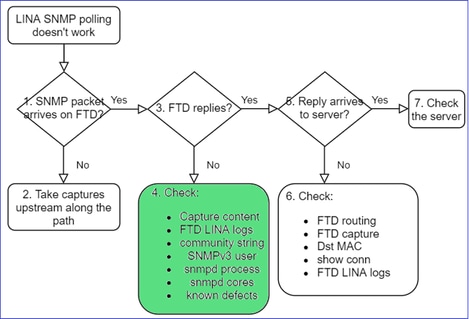

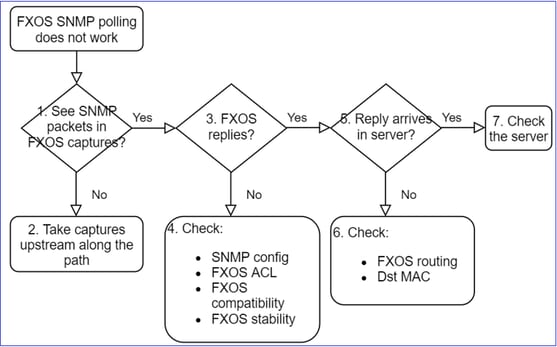

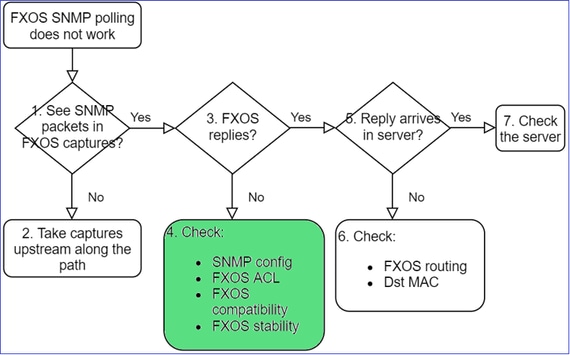

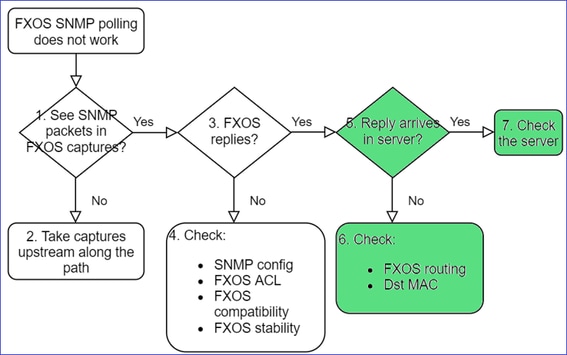

Dépannage recommandé

Voici le processus de dépannage de l'organigramme pour les problèmes d'interrogation FXOS SNMP :

1. Voyez-vous des paquets SNMP dans les captures FXOS ?

FPR1xxx/21xx

- Sur FPR1xxx/21xx, il n'y a pas de gestionnaire de châssis (mode appliance).

- Vous pouvez interroger le logiciel FXOS à partir de l'interface de gestion.

> capture-traffic

Please choose domain to capture traffic from:

0 - management0

1 - Global

Selection? 0

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: -n host 192.0.2.100 and udp port 161

41xx/9300

- Sur Firepower 41xx/93xx, utilisez l’outil d’interface CLI EthAnalyzer pour effectuer une capture du châssis :

firepower# connect fxos

firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 161" limit-captured-frames 50 write workspace:///SNMP.pcap

firepower(fxos)# exit

firepower# connect local-mgmt

firepower(local-mgmt)# dir

1 11152 Jul 26 09:42:12 2021 SNMP.pcap

firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap

2. Aucun paquet dans les captures FXOS ?

- Effectuez des captures en amont le long du chemin.

3. Réponses FXOS ?

- Scénario fonctionnel :

> capture-traffic

...

Options: -n host 192.0.2.23 and udp port 161

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on management0, link-type EN10MB (Ethernet), capture size 262144 bytes

08:17:25.952457 IP 192.168.2.23.36501 > 192.168.2.28.161: C="Cisco123" GetNextRequest(25) .10.3.1.1.2.1

08:17:25.952651 IP 192.168.2.28.161 > 192.168.2.23.36501: C="Cisco123" GetResponse(97) .1.10.1.1.1.1.1.1.0="Cisco Firepower FPR-1150 Security Appliance, System Version 2.10(1.1)"

- FXOS ne répond pas.

Vérifications supplémentaires

- Vérifiez la configuration SNMP (à partir de l'interface utilisateur ou de la CLI) :

firepower# scope monitoring

firepower /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: Yes

- Soyez prudent avec les caractères spéciaux (par exemple, "$") :

FP4145-1# connect fxos

FP4145-1(fxos)# show running-config snmp all

FP4145-1(fxos)# show snmp community

Community Group / Access context acl_filter

--------- -------------- ------- ----------

Cisco123 network-operator

- Pour SNMPv3, utilisez la commande show snmp-user [detail].

- Vérifier la compatibilité de FXOS

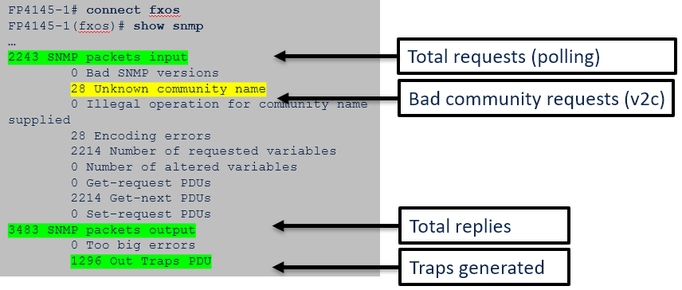

4. Dans le cas où FXOS ne répond pas

Vérifiez les compteurs de FXOS SNMP :

- Vérifiez la liste de contrôle d’accès FXOS (ACL). Cela s’applique uniquement aux plateformes FPR41xx/9300.

Si le trafic est bloqué par la liste de contrôle d'accès FXOS, vous voyez des requêtes, mais vous ne voyez aucune réponse :

firepower(fxos)# ethanalyzer local interface mgmt capture-filter

"udp port 161" limit-captured-frames 50 write workspace:///SNMP.pcap

Capturing on 'eth0'

1 2021-07-26 11:56:53.376536964 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.3.1.10.2.1

2 2021-07-26 11:56:54.377572596 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.10.1.10.1.1

3 2021-07-26 11:56:55.378602241 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.3.1.10.2.1

Vous pouvez vérifier la liste de contrôle d’accès de FXOS à partir de l’interface utilisateur :

Vous pouvez également vérifier la liste de contrôle d’accès de FXOS à partir de l’interface CLI :

firepower# scope system

firepower /system # scope services

firepower /system/services # show ip-block detail

Permitted IP Block:

IP Address: 0.0.0.0

Prefix Length: 0

Protocol: snmp

- Commande « debug SNMP » (paquets uniquement) – cela fonctionne uniquement sur FPR41xx/9300 :

FP4145-1# connect fxos

FP4145-1(fxos)# terminal monitor

FP4145-1(fxos)# debug snmp pkt-dump

2021 Aug 4 09:51:24.963619 snmpd: SNMPPKTSTRT: 1.000000 161 495192988.000000 0.000000 0.000000 0.000000 0 0 2 1 0 Cisco123 8 remote ip,v4: snmp_44048_192.0.2.23 0 0 0 0 0 0 0 15

- Debug SNMP (all) - Cette sortie de débogage est très détaillée.

FP4145-1(fxos)# debug snmp all

2021 Aug 4 09:52:19.909032 snmpd: SDWRAP message Successfully processed

2021 Aug 4 09:52:21.741747 snmpd: Sending it to SDB-Dispatch

2021 Aug 4 09:52:21.741756 snmpd: Sdb-dispatch did not process

- Vérifiez s’il y a des erreurs FXOS liées à SNMP :

FXOS# show fault

Severity Code Last Transition Time ID Description

--------- -------- ------------------------ -------- -----------

Warning F78672 2020-04-01T21:48:55.182 1451792 [FSM:STAGE:REMOTE-ERROR]: Result: resource-unavailable Code: unspecified Message: Failed to set SNMP user (sam:dme:CommSvcEpUpdateSvcEp:SetEpLocal)

- Vérifiez s’il y a des fichiers principaux SNMPD .

Sur FPR41xx/FPR9300 :

firepower# connect local-mgmt

firepower(local-mgmt)# dir cores

1 1983847 Apr 01 17:26:40 2021 core.snmpd.10012.1585762000.gz

1 1984340 Apr 01 16:53:09 2021 core.snmpd.10018.1585759989.gz

Sur FPR1xxx/21xx :

firepower(local-mgmt)# dir cores_fxos

Si des fichiers principaux SNMPD s’affichent, récupérez-les avec l’ensemble de dépannage FXOS et communiquez avec Cisco TAC.

5. La réponse SNMP arrive-t-elle dans le serveur SNMP ?

a. Vérifiez le routage FXOS.

Ces données de sortie proviennent de FPR41xx/9300 :

firepower# show fabric-interconnect

Fabric Interconnect:

ID OOB IP Addr OOB Gateway OOB Netmask OOB IPv6 Address OOB IPv6 Gateway Prefix Operability Ingress VLAN Group Entry Count (Current/Max) Switch Forwarding Path Entry Count (Current/Max)

---- --------------- --------------- --------------- ---------------- ---------------- ------ ----------- --------------------------------------------

A 192.168.2.37 192.168.2.1 10.255.255.128 :: :: 64 Operable 0/500 14/1021

b. Effectuez une capture, exportez le fichier PCAP et vérifiez le MAC de destination de la réponse.

c. Enfin, vérifiez le serveur SNMP (captures, configuration, application, etc.)

Quelles valeurs SNMP OID utiliser?

Descriptions des problèmes (exemples de cas réels de Cisco TAC) :

- « Nous voulons surveiller l’équipement Cisco Firepower. Veuillez fournir les OID de SNMP pour chaque processeur principal, mémoire et disques. »

- « Y a-t-il un OID pouvant être utilisé pour surveiller l’état de l’alimentation sur l’appareil ASA 5555? »

- « Nous voulons récupérer l’OID SNMP du châssis sur FPR2K et FPR4K. »

- « Nous voulons interroger le cache ARP de l’appareil ASA. »

- « Nous avons besoin de connaître l’OID du SNMP pour l’homologue BGP en panne. »

Comment trouver les valeurs OID de SNMP?

Ces documents fournissent des renseignements sur les OID de SNMP sur les appareils Firepower :

- Livre blanc sur la surveillance de SNMP pour Cisco Firepower Threat Defense (FTD) :

https://www.cisco.com/c/en/us/products/index.html

- Guide de référence de la base d’informations de gestion (MIB) de FXOS pour Cisco Firepower 4100/9300 :

https://www.cisco.com/c/en/us/td/docs/security/firepower/fxos/mib/b_FXOS_4100_9300_MIBRef.html

- Comment effectuer une recherche pour un OID précis sur les plateformes FXOS :

- Vérifiez les OID de SNMP à partir de l’interface CLI (ASA/LINA).

firepower# show snmp-server ?

engineID Show snmp engineID

group Show snmp groups

host Show snmp host's

statistics Show snmp-server statistics

user Show snmp users

firepower# show snmp-server oid <- hidden option!

[1] .1.10.1.1.10.1.2.1 IF-MIB::ifNumber

[2] .1.10.1.1.1.10.2.2.1.1 IF-MIB::ifIndex

[3] .1.10.1.1.1.10.2.2.1.2 IF-MIB::ifDescr

[4] .1.10.1.1.1.10.2.2.1.3 IF-MIB::ifType

- Pour plus d'informations sur les OID, consultez le navigateur d'objets SNMP :

https://snmp.cloudapps.cisco.com/Support/SNMP/do/BrowseOID.do?local=en

- Sur FXOS (41xx/9300), exécutez ces deux commandes à partir de l’interface CLI :

FP4145-1# connect fxos

FP4145-1(fxos)# show snmp internal oids supported create

FP4145-1(fxos)# show snmp internal oids supported

- SNMP All supported MIB OIDs -0x11a72920

Subtrees for Context:

ccitt

1

1.0.88010.1.1.1.1.1.1 ieee8021paeMIB

1.0.88010.1.1.1.1.1.2

...

Référence rapide – OID courants

| Exigence |

OID |

| CPU (LINA) |

1.3.6.1.4.1.9.9.109.1.1.1 |

| CPU (Snort) |

1.3.6.1.4.1.9.9.109.1.1.1 (FP >= 6,7) |

| Mémoire (LINA) |

1.3.6.1.4.1.9.9.221.1.1 |

| Mémoire (Linux/FMC) |

1.3.6.1.1.4.1.2021.4 |

| Informations sur la haute disponibilité |

1.3.6.1.4.1.9.9.491.1.4.2 |

| Informations sur la grappe |

1.3.6.1.4.1.9.9.491.1.8.1 |

| Informations sur le VPN |

Nombre de sessions RA-VPN : 1.3.6.1.4.1.9.9.392.1.3.1 (7.x) Nombre d'utilisateurs RA-VPN : 1.3.6.1.4.1.9.9.392.1.3.3 (7.x) Nombre de sessions de pointe RA-VPN : 1.3.6.1.4.1.9.9.392.1.3.41 (7.x) Nombre de sessions VPN S2S : 1.3.6.1.4.1.9.9.392.1.3.29 Nombre maximal de sessions VPN S2S : 1.3.6.1.4.1.9.9.392.1.3.31 -Conseil : firepower# show snmp-server oid | i ike |

| État BGP |

ENH ID de bogue Cisco CSCux13512 |

| Licences Smart FPR1K/2K ASA/ASAv |

ENH ID de bogue Cisco CSCvv83590 |

| OID de SNMP LINA pour un canal de port au niveau de FXOS |

ENH ID de bogue Cisco CSCvu91544 |

Ajouts FMC 7.3 (pour FMC 1600/2600/4600 et versions ultérieures)

| Exigence |

OID |

| Déroutement d'état du ventilateur |

OID de déroutement : 1.3.6.1.4.1.9.9.117.2.0.6 OID de valeur : 1.3.6.1.4.1.9.9.117.1.4.1.1.1.<index> 0 - le ventilateur ne fonctionne pas 1 - le ventilateur fonctionne |

| Déroutement de température du processeur/bloc d'alimentation |

OID de déroutement : 1.3.6.1.4.1.9.9.91.2.0.1 OID de seuil : 1.3.6.1.4.1.9.9.91.1.2.1.1.4.<index>.1 OID de valeur : 1.3.6.1.4.1.9.9.91.1.1.1.1.4.<index> |

| Interruption d'état PSU |

OID de déroutement : 1.3.6.1.4.1.9.9.117.2.0.2 OperStatus OID : 1.3.6.1.4.1.9.9.117.1.1.2.1.2.<index> OID AdminStatus : 1.3.6.1.4.1.9.9.117.1.1.2.1.1.<index> 0 - présence de l'alimentation non détectée 1 - présence de l'alimentation détectée, ok |

Impossible d’obtenir les déroutements SNMP

Descriptions des problèmes (exemples de cas réels de Cisco TAC) :

- « SNMPv3 de l’appareil FTD n’envoie aucun déroutement au serveur SNMP. »

- « FMC et FTD n’envoient pas de messages de déroutement SNMP. »

- « Nous avons configuré SNMP sur notre appareil FTD 4100 pour FXOS et essayé SNMPv3 et SNMPv2, mais les deux protocoles n’arrivent pas à envoyer des déroutements. »

- « Firepower SNMP n’envoie pas de déroutement à l’outil de surveillance. »

- « Le pare-feu de l’appareil FTD n’envoie pas de déroutement SNMP au système de gestion de réseau. »

- « Les déroutements du serveur SNMP ne fonctionnent pas. »

- « Nous avons configuré SNMP sur notre appareil FTD 4100 pour FXOS et essayé SNMPv3 et SNMPv2, mais les deux protocoles n’arrivent pas à envoyer des déroutements. »

Dépannage recommandé

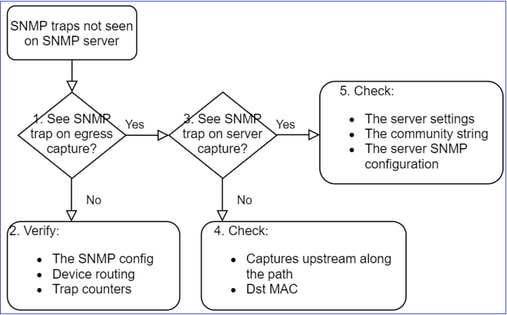

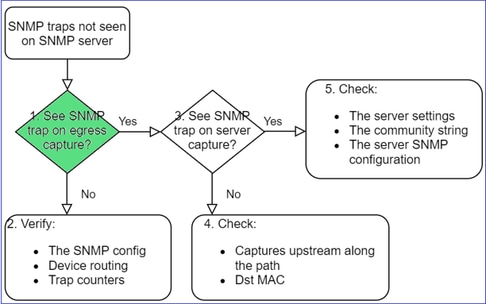

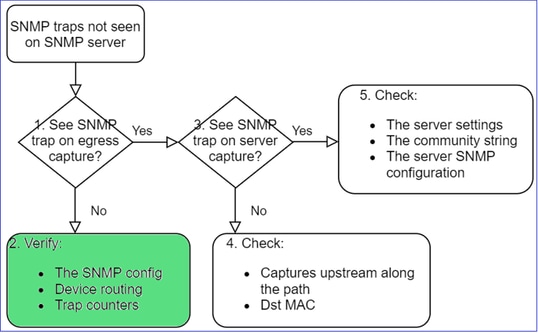

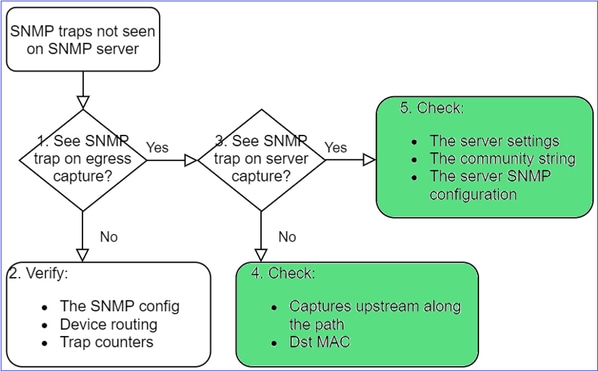

Voici le processus de dépannage de l'organigramme pour les problèmes de déroutement SNMP Firepower :

1. Voyez-vous des déroutements SNMP lors de la capture de sortie ?

Pour capturer les déroutements de LINA/ASA sur l’interface de gestion :

> capture-traffic

Please choose domain to capture traffic from:

0 - management0

1 - Global

Selection? 0

Options: -n host 192.168.2.100 and udp port 162

Pour capturer les déroutements de LINA/ASA sur l’interface de données :

firepower# capture SNMP interface net208 match udp any any eq 162

Pour capturer les déroutements de FXOS (41xx/9300) :

firepower# connect fxos

firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" limit-captured-frames 500 write workspace:///SNMP.pcap

1 2021-08-02 11:22:23.661436002 10.62.184.9 → 10.62.184.23 SNMP 160 snmpV2-trap 10.3.1.1.2.1.1.3.0 10.3.1.1.6.3.1.1.4.1.0

firepower(fxos)# exit

firepower# connect local-mgmt

firepower(local-mgmt)# dir

1 11134 Aug 2 11:25:15 2021 SNMP.pcap

firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap

2. Si vous ne voyez pas de paquets sur l’interface de sortie :

firepower# show run all snmp-server

snmp-server host ngfw-management 10.62.184.23 version 3 Cisco123 udp-port 162

snmp-server host net208 192.168.208.100 community ***** version 2c udp-port 162

snmp-server enable traps failover-state

Configuration des déroutements de FXOS SNMP

FP4145-1# scope monitoring

FP4145-1 /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------- ------- --------------- ----------- ---------------- -----------------

192.168.2.100 162 **** V2c Noauth Traps

Remarque : Sur 1xxx/21xx, vous voyez ces paramètres uniquement dans la configuration suivante : Devices > Device Management > SNMP (appareils > gestion des appareils > SNMP).

- Routage de LINA/ASA pour les déroutements sur l’interface de gestion :

> show network

- Routage de LINA/ASA pour les déroutements sur l’interface de données :

firepower# show route

- Routage de FXOS (41xx/9300) :

FP4145-1# show fabric-interconnect

- Compteurs de déroutements (LINA/ASA) :

firepower# show snmp-server statistics | i Trap

20 Trap PDUs

Et FXOS :

FP4145-1# connect fxos

FP4145-1(fxos)# show snmp | grep Trap

1296 Out Traps PDU

Vérifications supplémentaires

- Effectuez une capture sur le serveur SNMP de destination.

Autres éléments à vérifier :

- Captures le long du chemin.

- Adresse MAC de destination des paquets de déroutement de SNMP.

- Paramètres et état du serveur SNMP (par exemple, pare-feu, ports ouverts, etc.).

- Identifiant de communauté de SNMP.

- Configuration du serveur SNMP.

Impossible de surveiller FMC à l’aide du protocole SNMP

Descriptions des problèmes (exemples de cas réels de Cisco TAC) :

- « SNMP ne fonctionne pas sur FMC en veille. »

- « Besoin de surveiller la mémoire du FMC. »

- « SNMP devrait-il être fonctionnel sur FMC 192.168.4.0.8 en veille? »

- « Nous devons configurer les FMC pour qu'ils surveillent leurs ressources telles que le processeur, la mémoire, etc. ».

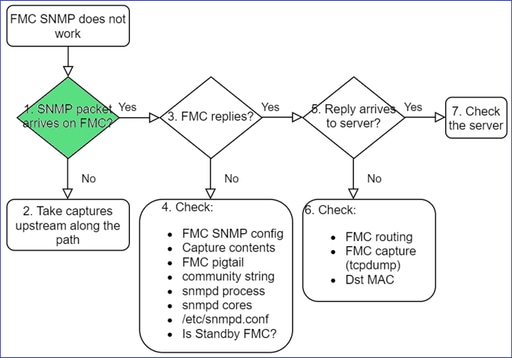

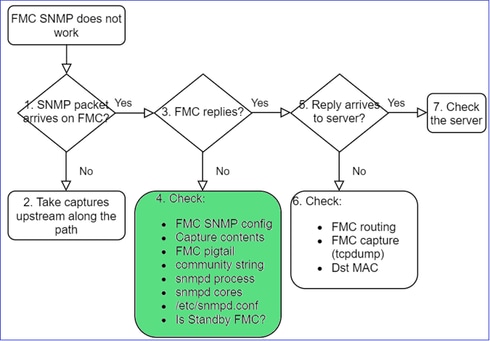

Dépannage : procédure

Voici le processus de dépannage de l'organigramme pour les problèmes FMC SNMP :

1. Le paquet SNMP arrive sur FMC ?

- Effectuez la capture suivante sur l’interface de gestion de l’appareil FMC :

admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

10:58:45.961836 IP 192.168.2.10.57076 > 192.168.2.23.161: C="Cisco123" GetNextRequest(28) .10.3.1.1.4.1.2021.4

Conseil : Enregistrez la capture dans le répertoire /var/common/ de l’appareil FMC et téléchargez-la à partir de l’interface utilisateur de l’appareil FMC.

admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n -w /var/common/FMC_SNMP.pcap

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

^C46 packets captured

46 packets received by filter

L’appareil FMC répond-il?

Si l’appareil FMC ne répond pas, vérifiez :

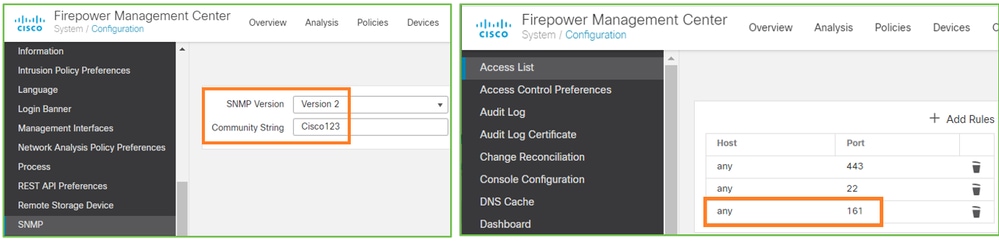

- La configuration SNMP de l’appareil FMC (System > Configuration [système > configuration]).

- Section SNMP

- Section de la liste d’accès

Si l’appareil FMC ne répond pas, vérifiez :

- Le contenu de la capture (fichier PCAP)

- L’identifiant de communauté (il peut être vu dans les captures)

- Le résultat de la queue de cochon de l’appareil FMC (recherche d’erreurs, de défaillances, de suivis) et contenu du journal /var/log/snmpd.log

- Le processus snmpd

admin@FS2600-2:~$ sudo pmtool status | grep snmpd

snmpd (normal) - Running 12948

Command: /usr/sbin/snmpd -c /etc/snmpd.conf -Ls daemon -f -p /var/run/snmpd.pid

PID File: /var/run/snmpd.pid

Enable File: /etc/snmpd.conf

- Les fichiers principaux snmpd

admin@FS2600-2:~$ ls -al /var/common | grep snmpd

-rw------- 1 root root 5840896 Aug 3 11:28 core_1627990129_FS2600-2_snmpd_3.12948

- Fichier de configuration dorsal dans /etc/snmpd.conf :

admin@FS2600-2:~$ sudo cat /etc/snmpd.conf

# additional user/custom config can be defined in *.conf files in this folder

includeDir /etc/snmp/config.d

engineIDType 3

agentaddress udp:161,udp6:161

rocommunity Cisco123

rocommunity6 Cisco123

Remarque : Si SNMP est désactivé, le fichier snmpd.conf n’existe pas.

- S’agit-il d’un appareil FMC en veille?

Dans les versions antérieures à 6.4.0-9 et à 6.6.0, l’appareil FMC en veille n’envoie pas de données SNMP (snmpd est en attente). C’est un comportement attendu. Consultez l’amélioration : ID de bogue Cisco CSCvs32303

Échec de la configuration de SNMP

Descriptions des problèmes (exemples de cas réels de Cisco TAC) :

- « Nous voulons configurer SNMP pour Cisco Firepower Management Center et Firepower 4115 Threat Defense. »

- "Prise en charge de la configuration SNMP sur FTD".

- « Nous voulons activer la surveillance SNMP sur l’appareil FTD. »

- « Nous essayons de configurer le service SNMP dans FXOS, mais le système ne nous laisse pas entrer la commande "commit-buffer" à la fin du processus. Il affiche le message "Error: Changes not allowed. Use Connect ftd to make changes." (erreur : Les modifications ne sont pas permises. Utilisez la commande Connect ftd pour apporter des modifications.). »

- « Nous voulons activer la surveillance SNMP sur notre appareil FTD. »

- « Impossible de configurer SNMP sur l’appareil FTD et de détecter l’appareil dans la surveillance. »

Comment aborder les problèmes de configuration de SNMP?

Lisez la documentation actuelle :

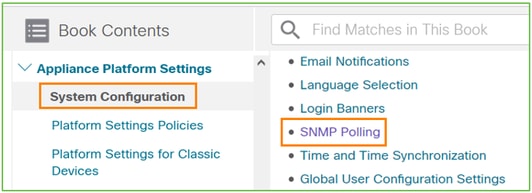

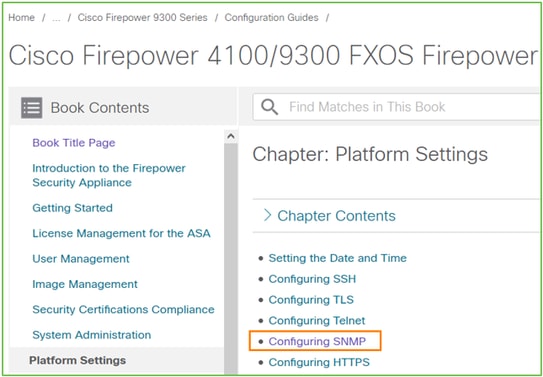

- Guide de configuration de l’appareil FMC :

- Guide de configuration de FXOS :

Familiarisez-vous avec la documentation SNMP, en particulier.

FMC SNMP :

FXOS SNMP :

Configuration de Firepower 41xx/9300 SNMP :

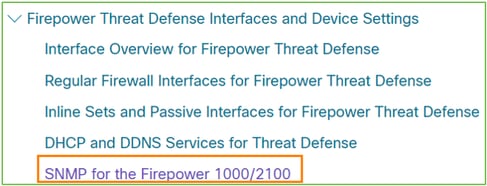

Configuration de Firepower 1xxx/21xx SNMP :

Configuration de SNMP sur Firepower Device Manager (FDM)

Descriptions des problèmes (exemples de cas réels de Cisco TAC) :

- « Nous avons besoin de conseils au sujet de SNMPv3 sur l’appareil Firepower avec FDM. »

- « La configuration de SNMP ne fonctionne pas sur l’appareil FPR 2100 à partir de FDM. »

- « Impossible de faire fonctionner la configuration de SNMPv3 sur FDM. »

- « Besoin d’aide avec la configuration de SNMP pour FDM 6.7. »

- « Activer SNMPv3 dans Firepower FDM. »

Comment aborder les problèmes de configuration de SNMP FDM

- Pour les versions antérieures à 6.7, vous pouvez effectuer la configuration de SNMP à l’aide de FlexConfig :

- À partir de la version 6.7 de Firepower, la configuration de SNMP ne se fait plus avec FlexConfig, mais avec l’API REST :

Aide-mémoire pour le dépannage de SNMP

1xxx/21xx/41xx/9300 (LINA/ASA) – Ce qu’il vous faut avant d’ouvrir un dossier auprès de Cisco TAC

| Commande |

Description |

| firepower# show run snmp-server |

Vérifiez la configuration SNMP ASA/FTD LINA. |

| firepower# show snmp-server statistics |

Vérifier les statistiques de SNMP sur ASA/FTD LINA, en particulier sur les compteurs de paquets SNMP entrants et sortants. |

| > capture-trafic |

Capturez le trafic sur l'interface de gestion. |

| firepower# capture SNMP-POLL interface net201 trace match udp any any eq 161 |

Capturez le trafic sur l'interface de données (nom : « net201 ») pour UDP 161 (interrogation SNMP). |

| firepower# capture SNMP-TRAP interface net208 match udp any any eq 162 |

Capturez le trafic sur l'interface de données (nom : « net208 ») pour UDP 162. (déroutements SNMP). |

| firepower# show capture SNMP-POLL packet-number 1 trace |

Suivez un paquet SNMP entrant qui arrive sur l'interface de données LINA ASA/FTD. |

| admin@firepower:~$ sudo tcpdump -i tap_nlp |

Capture sur l'interface de prise interne NLP (Non-Lina Process). |

| firepower# show conn all protocol udp port 161 |

Vérifiez toutes les connexions ASA/FTD LINA sur UDP 161 (sondage SNMP). |

| firepower# show log | i 302015.*161 |

Recherchez l'interrogation SNMP dans le journal ASA/FTD LINA 302015. |

| firepower# more system:running-config | i community |

Vérifiez la chaîne de communauté SNMP. |

| firepower# debug menu netsnmp 4 |

Vérifiez la configuration SNMP et l'ID de processus. |

| firepower# show asp table classify interface net201 domain allow match port = 161 |

Vérifiez le nombre d'occurrences de la liste de contrôle d'accès SNMP sur l'interface nommée « net201 ». |

| firepower# show disk0: | i core |

Vérifier s’il y a des fichiers principaux SNMP. |

| admin@firepower:~$ ls -l /var/data/cores |

Vérifier s’il y a des fichiers principaux SNMP. Applicable uniquement sur le FTD. |

| firepower# show route |

Vérifiez la table de routage ASA/FTD LINA. |

| > show network |

Vérifiez la table de routage du plan de gestion FTD. |

| admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log |

Vérification/dépannage de SNMPv3 sur FTD. |

| firepower# debug snmp trace [255] firepower# debug snmp verbose [255] firepower# debug snmp error [255] firepower# debug snmp packet [255] |

Ces commandes sont masquées sur les versions les plus récentes. Débogages internes, utiles pour dépanner SNMP avec le centre d'assistance technique Cisco. |

41xx/9300 (FXOS) – Ce qu’il vous faut avant d’ouvrir un dossier auprès de Cisco TAC

| Commande |

Description |

| firepower# connect fxos firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 161" limit-captured-frames 50 write workspace:///SNMP-POLL.pcap firepower(fxos)# exit firepower# connect local-mgmt firepower(local-mgmt)# dir 1 11152 Jul 26 09:42:12 2021 SNMP.pcap firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap |

Prendre un capture de FXOS pour l’interrogation de SNMP (UDP 161). Charger sur un serveur FTP distant. IP FTP : 192.0.2.100 Nom d’utilisateur FTP : ftp |

| firepower# connect fxos firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" limit-captured-frames 50 write workspace:///SNMP-TRAP.pcap |

Effectuer une capture de FXOS pour les déroutements de SNMP (UDP 162). |

| firepower# scope system firepower /system # scope services firepower /system/services # show ip-block detail |

Vérifier la liste de contrôle d’accès de FXOS. |

| firepower# show fault |

Vérifier les défaillances de FXOS. |

| firepower# show fabric-interconnect |

Vérifier la configuration de l’interface et les paramètres de passerelle par défaut de FXOS. |

| firepower# connect fxos firepower(fxos)# show running-config snmp all |

Vérifier la configuration de SNMP FXOS. |

| firepower# connect fxos firepower(fxos)# show snmp internal oids supported create firepower(fxos)# show snmp internal oids supported |

Vérifier les OID de FXOS SNMP. |

| firepower# connect fxos firepower(fxos)# show snmp |

Vérifier les paramètres et les compteurs de FXOS SNMP. |

| firepower# connect fxos firepower(fxos)# terminal monitor firepower(fxos)# debug snmp pkt-dump firepower(fxos)# debug snmp all |

Débogage de FXOS SNMP (« packets » pour les paquets seulement, ou « all » pour tout). Utiliser les commandes « terminal no monitor » et « undebug all » pour l’arrêter. |

1xxx/21xx (FXOS) – Ce qu’il vous faut avant d’ouvrir un dossier auprès de Cisco TAC

| Commande |

Description |

| > capture-trafic |

Capturer le trafic sur l’interface de gestion. |

| > show network |

Vérifier le tableau de routage du plan de gestion de FTD. |

| firepower# scope monitoring firepower /monitoring # show snmp [host] firepower /monitoring # show snmp-user [detail] firepower /monitoring # show snmp-trap |

Vérifier la configuration de FXOS SNMP |

| firepower# show fault |

Vérifier les défaillances de FXOS. |

| firepower# connect local-mgmt firepower(local-mgmt)# dir cores_fxos firepower(local-mgmt)# dir cores |

Vérifier les fichiers principaux de FXOS (recherche de la source) |

FMC – Ce qu’il vous faut avant d’ouvrir un dossier auprès de Cisco TAC

| Commande |

Description |

| admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n |

Capturer le trafic sur l’interface de gestion pour l’interrogation de SNMP. |

| admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n -w /var/common/FMC_SNMP.pcap |

Capturer le trafic sur l’interface de gestion pour l’interrogation de SNMP et l’enregistrer dans un fichier. |

| admin@FS2600-2:~$ sudo pmtool status | grep snmpd |

Vérifier l’état du processus de SNMP. |

| admin@FS2600-2:~$ ls -al /var/common | grep snmpd |

Vérifier les fichiers principaux de SNMP (recherche de la source). |

| admin@FS2600-2:~$ sudo cat /etc/snmpd.conf |

Vérifier le contenu du fichier de configuration de SNMP. |

Exemples pour la commande snmpwalk

Ces commandes peuvent être utilisées pour la vérification et le dépannage :

| Commande |

Description |

| # snmpwalk -c Cisco123 -v2c 192.0.2.1 |

Récupérer tous les OID de l’hôte distant à l’aide de SNMPv2c. Cisco123 = identifiant de communauté 192.0.2.1 = hôte de destination |

| # snmpwalk -v2c -c Cisco123 -OS 192.0.2.1 10.3.1.1.4.1.9.9.109.1.1.1.1.3 iso.3.6.1.4.1.9.9.109.1.1.1.1.3.1 = Gauge32: 0 |

Récupérer un OID précis de l’hôte distant à l’aide de SNMPv2c. |

| # snmpwalk -c Cisco123 -v2c 192.0.2.1 .10.3.1.1.4.1.9.9.109.1.1.1.1 -On .10.3.1.1.4.1.9.9.109.1.1.1.1.6.1 = Jauge32 : 0 |

Afficher les OID récupérés au format numérique. |

| # snmpwalk -v3 -l authPriv -u cisco -a SHA -A Cisco123 -x AES -X Cisco123 192.0.2.1 |

Récupérer tous les OID de l’hôte distant à l’aide de SNMPv3. Utilisateur SNMPv3 = cisco Authentification SNMPv3 = SHA. Autorisation SNMPv3 = AES |

| # snmpwalk -v3 -l authPriv -u cisco -a MD5 -A Cisco123 -x AES -X Cisco123 192.0.2.1 |

Récupérer tous les OID de l’hôte distant à l’aide de SNMPv3 (MD5 et AES128). |

| # snmpwalk -v3 -l auth -u cisco -a SHA -A Cisco123 192.0.2.1 |

SNMPv3 avec authentification uniquement. |

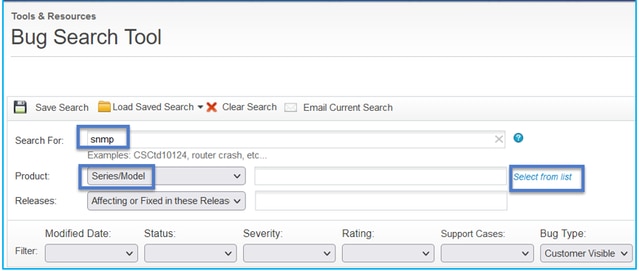

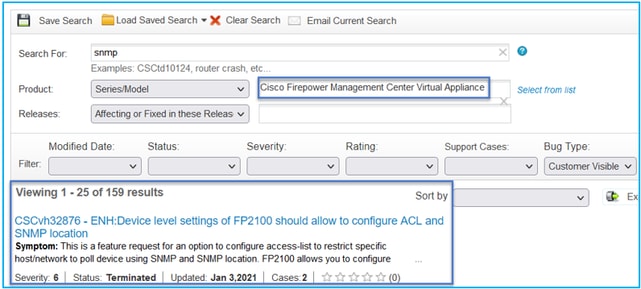

Comment rechercher des défaillances sur SNMP

- Rendez-vous à la page suivante : https://bst.cloudapps.cisco.com/bugsearch/search?kw=snmp&pf=prdNm&sb=anfr&bt=custV.

- Entrez le mot clé snmp et choisissez Select from list.

Produits les plus courants :

- Logiciel Cisco ASA (Adaptative Security Appliance)

- Cisco Firepower, série 9300

- Appareil virtuel Cisco Firepower Management Center (FMC)

- Cisco Firepower NGFW

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

7.0 |

19-Nov-2024

|

Suppression de PII, mise à jour du texte de remplacement de l'image, correction des erreurs d'introduction, des en-têtes et des améliorations SEO. Mise à jour du formatage et de la grammaire. |

6.0 |

19-Oct-2023

|

Suppression des PII, mise à jour du texte de remplacement de l'image, correction des erreurs d'introduction, traduction automatique, exigences de style et géronds. Mise à jour du formatage et de la grammaire. |

2.0 |

26-Oct-2021

|

Texte de remplacement de l'image mis à jour. |

1.0 |

03-Oct-2021

|

Première publication |

Contribution d’experts de Cisco

- Ignacio PenalvaIngénieur TAC Cisco

- Mikis ZafeiroudisIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires