Comprendre les certificats ECDSA dans une solution UCCX

Options de téléchargement

-

ePub (467.2 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (457.4 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer la solution Cisco Unified Contact Center Express (UCCX) pour l'utilisation des certificats ECDSA (Elliptical Curve Digital Signature Algorithm).

Conditions préalables

Exigences

Avant de poursuivre les étapes de configuration décrites dans ce document, assurez-vous que vous avez accès à la page Administration du système d'exploitation (OS) pour ces applications :

- UCCX

- SocialMiner

- Gestionnaire de communications unifiées de Cisco (version CUCM)

- Configuration du certificat de la solution UCCX - http://www.cisco.com/c/en/us/support/docs/customer-collaboration/unified-contact-center-express/118855-configure-uccx-00.html

Un administrateur doit également avoir accès au magasin de certificats sur les PC client de l'agent et du superviseur.

Composants utilisés

Ce document n'est pas limité à des versions de matériel et de logiciel spécifiques.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Dans le cadre de la certification Common Criteria (CC), Cisco Unified Communications Manager a ajouté des certificats ECDSA dans la version 11.0. Cela concerne tous les produits VOS (Voice Operating System) tels que UCCX, SocialMiner, MediaSense, etc. de la version 11.5.

Plus de détails sur l'algorithme de signature numérique à courbe elliptique peuvent être trouvés ici : https://www.maximintegrated.com/en/app-notes/index.mvp/id/5767

En ce qui concerne la solution UCCX, lorsque vous effectuez une mise à niveau vers la version 11.5, un certificat supplémentaire qui n'était pas présent auparavant vous est proposé. Il s'agit du certificat Tomcat-ECDSA.

Cela a également été documenté dans la communication préalable à la publication : https://www.cisco.com/c/en/us/support/docs/customer-collaboration/unified-contact-center-express/200651-UCCX-Version-11-5-Prerelease-Field-Commu.html?cachemode=refresh

Expérience des agents

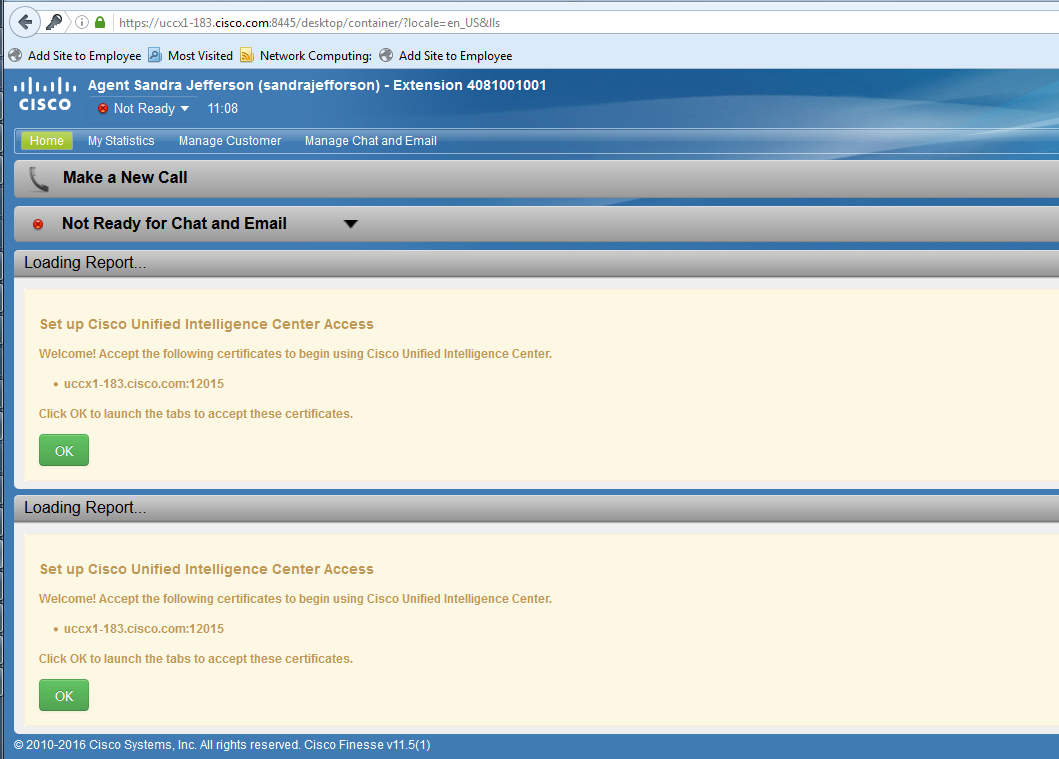

Après une mise à niveau vers la version 11.5, l'agent peut être invité à accepter des certificats sur le bureau Finesse selon que le certificat est auto-signé ou signé par l'autorité de certification (CA).

Expérience utilisateur après la mise à niveau vers la version 11.5

Cela est dû au fait que le bureau Finesse se voit maintenant offrir un certificat ECDSA qui n'était pas offert auparavant.

Procédure

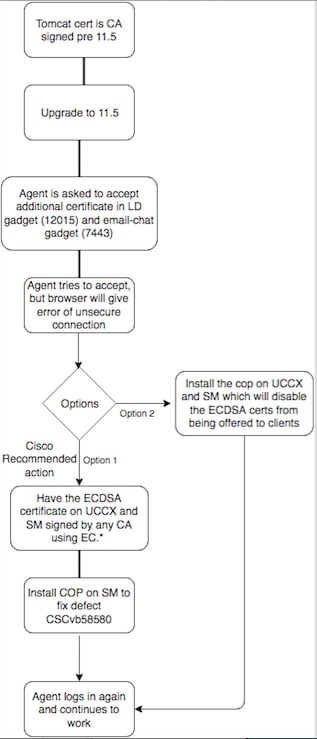

Certificats signés par l'autorité de certification avant mise à niveau

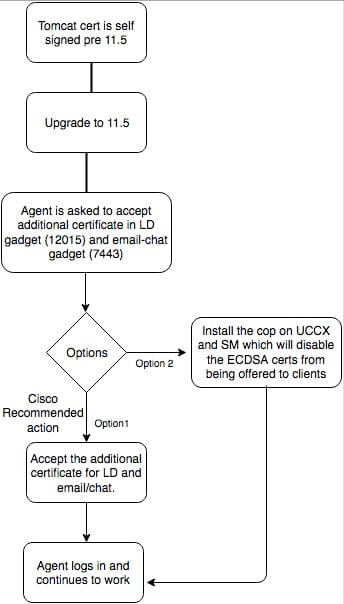

Certificats auto-signés avant la mise à niveau

Configurer

Meilleure pratique recommandée pour ce certificat

Certificats signés pour UCCX et SocialMiner

Si vous utilisez des certificats signés par une autorité de certification, ce certificat ECDSA doit être signé par une autorité de certification (CA) avec d'autres certificats

Remarque : Si l'autorité de certification signe ce certificat ECDSA avec RSA, ce certificat ne sera pas présenté au client. Pour une sécurité renforcée, les certificats ECDSA proposés au client constituent la meilleure pratique recommandée.

Remarque : si le certificat ECDSA sur SocialMiner est signé par une autorité de certification avec RSA, il entraîne des problèmes avec les e-mails et les discussions. Ceci est documenté dans le défaut CSCvb58580 et un fichier de copie est disponible. Ce COP garantit que les certificats ECDSA ne sont pas offerts aux clients. Si vous disposez d'une autorité de certification capable de signer des certificats ECDSA avec RSA uniquement, n'utilisez pas ce certificat.Utilisez la copie de sorte que le certificat ECDSA ne soit pas offert et que vous ayez un environnement RSA uniquement.

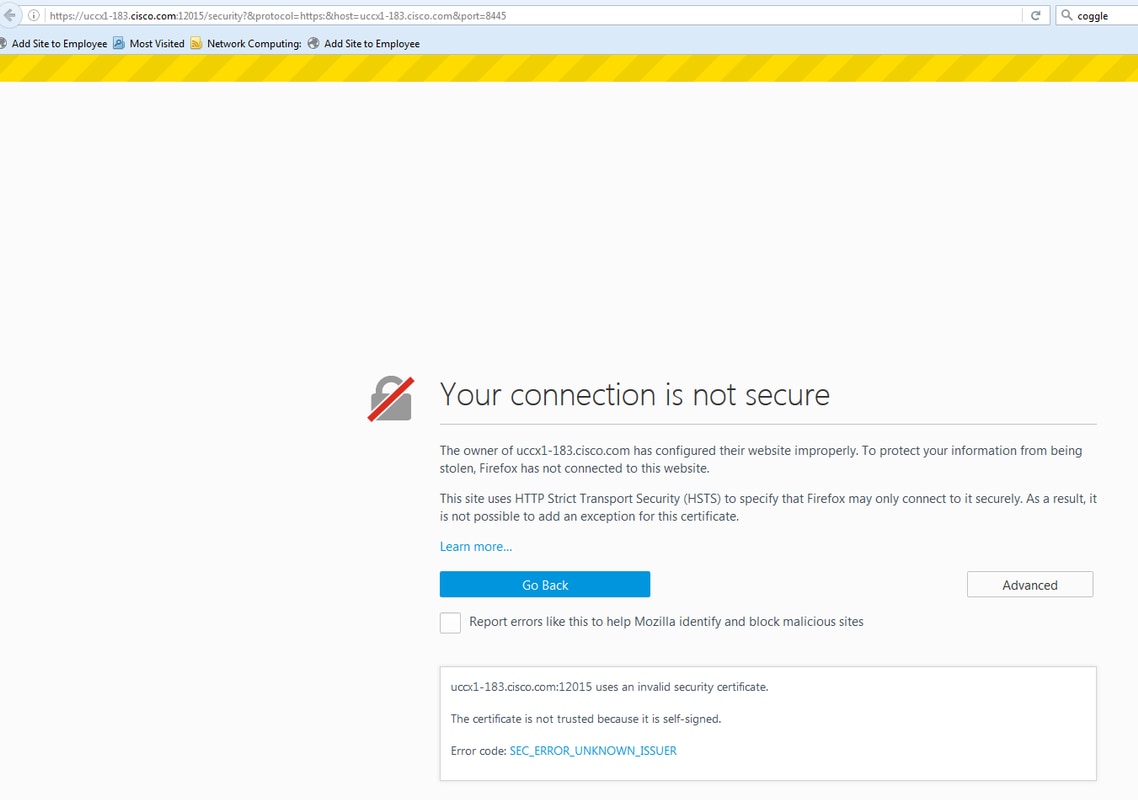

Si vous utilisez des certificats signés par une autorité de certification et qu'après la mise à niveau, vous n'avez pas signé et téléchargé le certificat ECDSA, les agents reçoivent un message leur demandant d'accepter le certificat supplémentaire. Lorsqu'ils cliquent sur OK, ils sont redirigés vers le site Web. Cependant, cela échoue en raison de l'application de la sécurité du côté du navigateur, car le certificat ECDSA est auto-signé et vos autres certificats Web sont signés CA. Cette communication est perçue comme un risque pour la sécurité.

Effectuez ces étapes sur chaque noeud de UCCX Publisher and Subscriber et SocialMiner, après une mise à niveau vers UCCX and SocialMiner sur la version 11.5 :

- Accédez à la page OS Administration et choisissez Security > Certificate Management.

- Cliquez sur Generate CSR.

- Dans la liste déroulante Certificate List, choisissez tomcat-ECDSA comme nom de certificat et cliquez sur Generate CSR.

- Accédez à Security > Certificate Management et choisissez Download CSR.

- Dans la fenêtre contextuelle, choisissez tomcat-ECDSA dans la liste déroulante et cliquez sur Download CSR.

Envoyez le nouveau CSR à l'autorité de certification tierce ou signez-le avec une autorité de certification interne qui signe les certificats CE. Cela produirait les certificats signés suivants :

- Certificat racine pour l'autorité de certification (si vous utilisez la même autorité de certification pour les certificats d'application et les certificats CE, vous pouvez ignorer cette étape)

- Certificat signé ECDSA de l'éditeur UCCX

- Certificat signé ECDSA d'abonné UCCX

- Certificat signé ECDSA SocialMiner

Remarque : Si vous téléchargez les certificats racine et intermédiaires sur un serveur de publication (UCCX), ils sont automatiquement répliqués sur l'abonné. Il n'est pas nécessaire de télécharger les certificats racine ou intermédiaires sur les autres serveurs non éditeurs de la configuration si tous les certificats d'application sont signés via la même chaîne de certificats. Vous pouvez également ignorer ce téléchargement de certificat racine si la même autorité de certification signe le certificat CE et que vous l'avez déjà fait lorsque vous avez configuré les certificats d'application UCCX.

Complétez ces étapes sur chaque serveur d'applications afin de télécharger le certificat racine et le certificat CE vers les noeuds :

- Accédez à la page OS Administration et choisissez Security > Certificate Management.

- Cliquez sur Upload Certificate.

- Téléchargez le certificat racine et choisissez tomcat-trust comme type de certificat.

- Cliquez sur Upload File.

- Cliquez sur Upload Certificate.

- Téléchargez le certificat d'application et choisissez tomcat-ECDSA comme type de certificat.

- Cliquez sur Upload File.

Remarque : Si une autorité de certification subordonnée signe le certificat, téléchargez le certificat racine de l'autorité de certification subordonnée en tant que certificat tomcat-trust au lieu du certificat racine. Si un certificat intermédiaire est émis, téléchargez ce certificat dans le magasin tomcat-trust en plus du certificat d'application. Vous pouvez également ignorer ce téléchargement du certificat racine si la même autorité de certification signe le certificat CE et que vous l'avez déjà fait lorsque vous avez configuré les certificats d'application UCCX.

- Une fois terminé, redémarrez ces applications :

- Cisco SocialMiner

- Éditeur et abonné Cisco UCCX

Certificats auto-signés pour UCCX et SocialMiner

Si UCCX ou SocialMiner utilisent des certificats auto-signés, les agents doivent être informés qu'ils doivent accepter l'avertissement de certificat qui leur est proposé dans les gadgets de messagerie instantanée et de données en direct.

Afin d'installer des certificats auto-signés sur l'ordinateur client, utilisez une stratégie de groupe ou un gestionnaire de package, ou installez-les individuellement dans le navigateur de chaque PC agent.

Pour Internet Explorer, installez les certificats auto-signés côté client dans le magasin Autorités de certification racine de confiance.

Pour Mozilla Firefox, procédez comme suit :

- Accédez à Outils > Options.

- Cliquez sur l'onglet Advanced.

- Cliquez sur Afficher les certificats.

- Accédez à l'onglet Serveurs.

- Cliquez sur Ajouter une exception.

-

Remarque : Vous pouvez également ajouter l'exception de sécurité pour installer le certificat, qui est équivalente au processus ci-dessus. Il s'agit d'une configuration unique sur le client.

Foire aux questions (FAQ)

Nous avons des certificats signés par une autorité de certification et nous voulons utiliser un certificat ECDSA qui doit être signé par une autorité de certification CE. En attendant que le certificat signé par l'autorité de certification soit disponible, nous devons activer Live Data. Que puis-je faire ?

Nous ne voulons pas signer ce certificat supplémentaire ou demander aux agents d'accepter ce certificat supplémentaire. Que puis-je faire ?

Bien qu'il soit recommandé de présenter les certificats ECDSA aux navigateurs, il existe une option permettant de les désactiver. Vous pouvez installer un fichier de copie sur UCCX et SocialMiner, ce qui garantit que seuls les certificats RSA sont présentés au client. Le certificat ECDSA reste dans le magasin de clés, mais ne serait pas offert aux clients.

Si j'utilise cette copie pour désactiver les certificats ECDSA offerts aux clients, puis-je la réactiver ?

Oui, une copie de restauration est fournie. Une fois que ce certificat est appliqué, vous pouvez le faire signer et le télécharger sur le ou les serveurs.

Tous les certificats deviendraient-ils des certificats ECDSA ?

Actuellement non, mais d'autres mises à jour de sécurité sur la plate-forme VOS à l'avenir.

Quand installez-vous le COP UCCX ?

- Lorsque vous utilisez des certificats auto-signés et que vous ne voulez pas que les agents acceptent des certificats supplémentaires

- Lorsque vous ne pouvez pas obtenir de certificat supplémentaire signé par l'autorité de certification

Quand installez-vous le COP SM ?

- Lorsque vous utilisez des certificats auto-signés et que vous ne voulez pas que les agents acceptent des certificats supplémentaires

- Lorsque vous ne pouvez pas obtenir de certificat supplémentaire signé par l'autorité de certification

- Lorsque vous avez une autorité de certification qui est capable de signer des certificats ECDSA avec RSA uniquement

Quels sont les certificats offerts par différentes instances de serveur Web par défaut ?

| Combinaison de certificats/serveur Web | Expérience de l'agent par défaut après la mise à niveau vers 11.5 (sans copie) | UCCX Tomcat | UCCX Openfire (Service de notification Cisco Unified CCX) | Socket UCCX IO | SocialMiner Tomcat | SocialMiner OpenFire | |

| Auto-signé Tomcat, Auto-signé Tomcat-ECDSA | Les agents doivent accepter le certificat dans le gadget Données en direct et le gadget de messagerie instantanée | Auto-signé | Auto-signé | Auto-signé | Auto-signé | Auto-signé | |

| RSA CA signé Tomcat, RSA CA signé Tomcat-ECDSA | Les agents peuvent utiliser Finesse et Live Data, mais le gadget de messagerie instantanée ne se charge pas et la page Web SocialMiner ne se charge pas.* | RSA | RSA | RSA | RSA | RSA (nécessité d'installer cop - CSCvb5850) | |

| RSA CA signé Tomcat, EC CA signé Tomcat-ECDSA | Les agents peuvent utiliser Finesse avec les données en direct et la messagerie instantanée* | RSA | RSA | ECDSA | RSA | ECDSA | |

| RSA CA signé Tomcat, auto-signé Tomcat-ECDSA | Les agents doivent accepter un certificat supplémentaire dans Live Data et le gadget de discussion par e-mail. L'acceptation du certificat du gadget Live Data a échoué, l'acceptation du certificat du gadget de messagerie instantanée a réussi.* |

RSA | RSA | Auto-signé (les agents ne peuvent pas accepter en raison d'une mesure de sécurité appliquée par le navigateur. Reportez-vous à la capture ci-dessus. Vous devez obtenir le certificat signé par une autorité de certification EC ou installer la copie sur UCCX pour désactiver les certificats ECDSA offerts aux clients.) |

RSA | Auto-signé |

Informations connexes

- UCCX ECDSA COP - https://software.cisco.com/download/release.html?mdfid=286309734&softwareid=280840578&release=11.5(1)&flowid=80822

- COP ECDSA SocialMiner - https://software.cisco.com/download/release.html?mdfid=283613136&flowid=73189&release=11.5(1)&softwareid=283812550&sortparam=

- Informations sur le certificat UCCX - http://www.cisco.com/c/en/us/support/docs/customer-collaboration/unified-contact-center-express/118855-configure-uccx-00.html

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

04-Apr-2017

|

Première publication |

Contribution d’experts de Cisco

- Abhiram KramadhatiIngénierie Cisco

- Arundeep NagarajIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires