Introduction

Ce document décrit la configuration d'Identity Service (IdS) et d'Identity Provider (IdP) pour l'authentification unique (SSO) basée sur le cloud d'Okta.

| Product (produit) |

Déploiement |

| UCCX |

Coprésident |

| PCCE |

Co-résident avec CUIC (Cisco Unified Intelligence Center) et LD (Live Data) |

| UCCE |

Co-résident avec CUIC et LD pour les déploiements 2k.

Autonome pour les déploiements 4K et 12K.

|

Conditions préalables

Exigences

Cisco recommande de posséder des connaissances sur ces sujets :

- Cisco Unified Contact Center Express, Cisco Unified Contact Center Enterprise (UCCE) ou Packaged Contact Center Enterprise (PCCE)

- Langage SAML (Security Assertion Markup Language) 2.0

- Okta

Composants utilisés

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer Okta en tant que fournisseur de services d'identité

Étape 1. Connectez-vous à la page Web Identity Service (IdS) et accédez à Paramètres et téléchargez le fichier de métadonnées en cliquant sur Télécharger le fichier de métadonnées.

Étape 2. Connectez-vous au serveur Okta et sélectionnez l'onglet Admin.

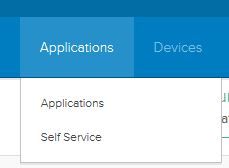

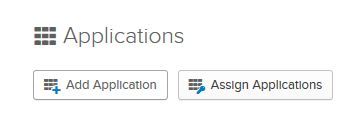

Étape 3. Dans le tableau de bord Okta, sélectionnez Applications > Applications.

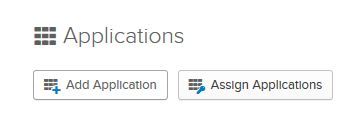

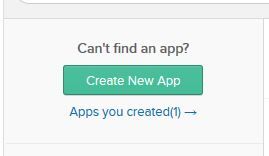

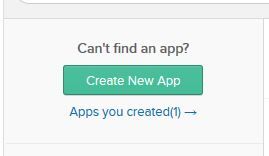

Étape 4. Cliquez sur Créer une nouvelle application pour créer une application personnalisée à l'aide de l'Assistant.

Étape 5. Dans la fenêtre Create a New Application Integration, sélectionnez Web dans la liste déroulante pour la plate-forme et sélectionnez SAML 2.0 comme méthode de connexion, puis cliquez sur Create.

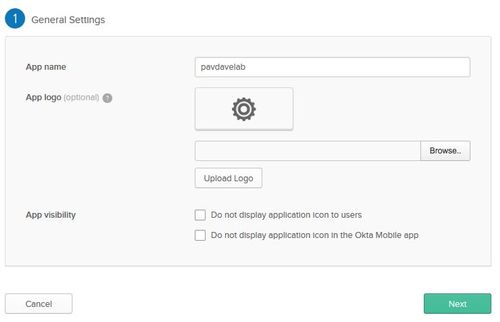

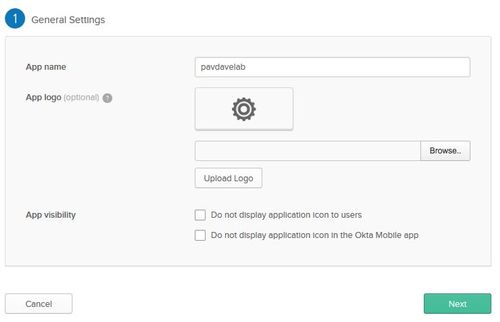

Étape 6. Entrez le nom de l'application et cliquez sur Next.

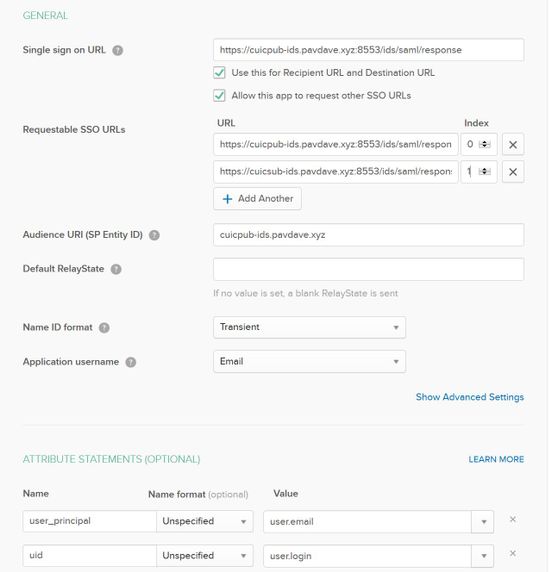

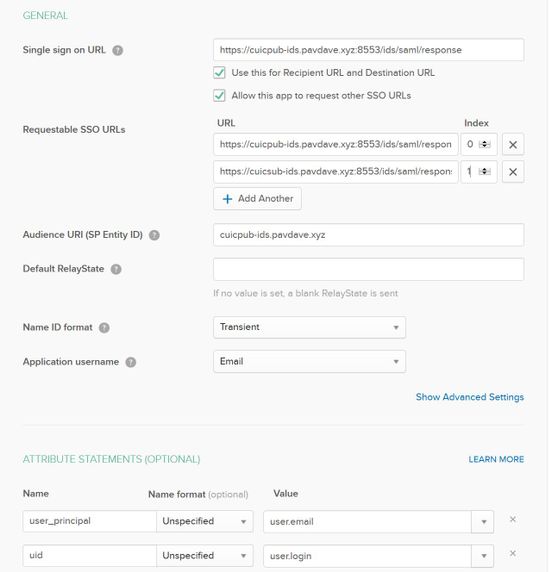

Étape 7. Sur la page SAML Integration, saisissez les détails.

- URL d'authentification unique - À partir du fichier de métadonnées, entrez l'URL spécifiée dans comme index 0 de AssertionConsumerService.

<AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://cuicpub-ids.pavdave.xyz:8553/ids/saml/response" index="0" isDefault="true"/>

Étape 8. Ajouter les instructions d’attribut requises

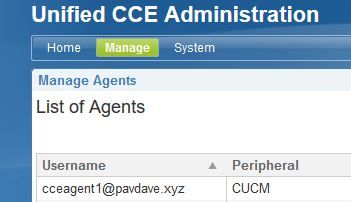

- uid - Identifie l'utilisateur authentifié dans la revendication envoyée aux applications

- user_principal - Identifie le domaine d'authentification de l'utilisateur dans l'assertion envoyée à Cisco Identity Service

.

Étape 9. Sélectionnez Suivant.

Étape 10. Sélectionnez « Je suis un fournisseur de logiciels. J'aimerais intégrer mon application à Okta" et cliquez sur Terminer.

Étape 11. Dans l’onglet Sign On, téléchargez les métadonnées du fournisseur d’identité.

Étape 12. Ouvrez le fichier de métadonnées téléchargé et remplacez les deux lignes de NameIDFormat par les lignes suivantes et enregistrez le fichier.

<md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</md:NameIDFormat>

Configuration du service d'identité

Étape 1. Accédez à votre serveur Identity Service.

Étape 2. Cliquez sur Settings.

Étape 3. Cliquez sur Next.

Étape 4. Téléchargez le fichier de métadonnées téléchargé depuis Okta et cliquez sur Next.

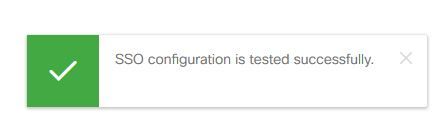

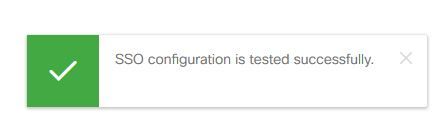

Étape 5. Cliquez sur Test SSO Setup. Une nouvelle fenêtre vous invite à vous connecter pour vous authentifier auprès d'Okta. Une connexion réussie affichera une coche indiquant que la configuration SSO a été testée correctement dans le coin inférieur droit de l'écran.

Remarque : Si vous êtes déjà authentifié auprès d'Okta, vous ne serez pas invité à vous reconnecter, mais une brève fenêtre contextuelle s'affichera pendant que l'IdS vérifiera les informations d'identification.

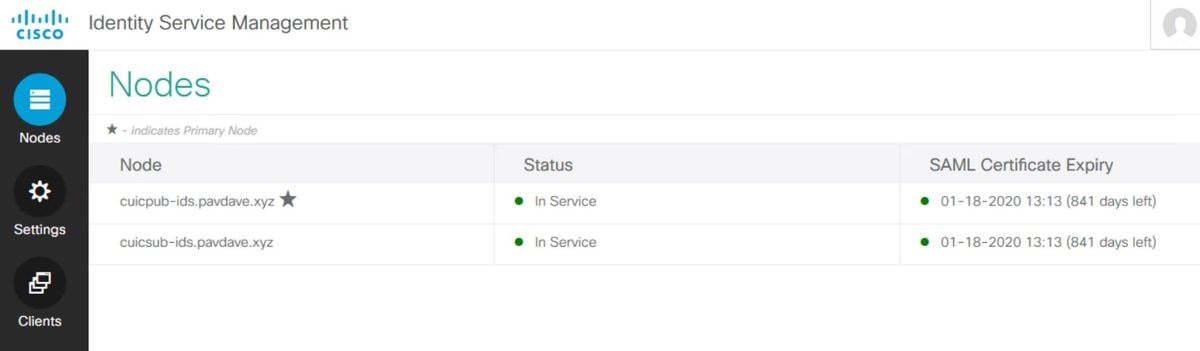

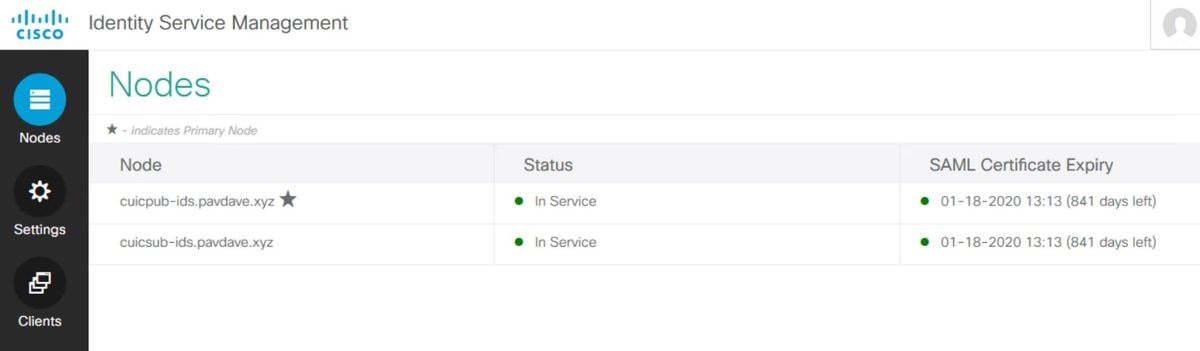

À ce stade, la configuration du service d'identité et des fournisseurs d'identité est terminée et doit afficher les noeuds en service.

Configuration supplémentaire pour l'authentification unique

Une fois le service d'identité et le fournisseur d'identité configurés, l'étape suivante consiste à configurer l'authentification unique pour UCCE ou UCCX.

Lectures complémentaires

Commentaires

Commentaires