Novedad para Cisco Business: Equipo y Glosario básico de redes

Objetivo

El objetivo de este documento es familiarizar a los principiantes con los equipos de Cisco Business (Small Business) y con algunos términos generales que debe conocer. Entre los temas tratados se incluyen Hardware disponible, Términos empresariales de Cisco, Términos generales de redes, Herramientas de Cisco, Aspectos básicos del intercambio de datos, Aspectos básicos de una conexión a Internet y Redes y cómo encajan.

Introducción

¿Acaba de empezar a configurar su red con equipos de Cisco? Puede resultar abrumador adentrarse en el nuevo mundo de la configuración y el mantenimiento de una red. Este artículo está aquí para ayudarle a familiarizarse con algunos de los aspectos básicos. ¡Cuanto más sepas, menos intimidante será!

Hardware disponible de Cisco Business

Router

Los routers conectan varias redes entre sí, así como enrutan los datos allí donde deben ir. También conectan los equipos de esas redes a Internet. Los routers permiten que todos los ordenadores en red compartan una única conexión a Internet, lo que ahorra dinero.

Un router actúa como distribuidor. Analiza los datos que se envían a través de una red, elige la mejor ruta para que viajen los datos y los envía en su camino.

Los routers conectan su empresa con el mundo, protegen la información frente a amenazas de seguridad e incluso pueden decidir qué ordenadores tienen prioridad sobre otros.

Además de estas funciones básicas de red, los routers incluyen funciones adicionales para que la red sea más sencilla o segura. Dependiendo de sus necesidades, por ejemplo, puede elegir un router con un firewall, una red privada virtual (VPN) o un sistema de comunicaciones de protocolo de Internet (IP).

Los routers empresariales de Cisco más recientes incluyen las series RV160, RV260, RV340 y RV345.

Switch

Los switches son la base de la mayoría de las redes empresariales. Un switch actúa como controlador y conecta ordenadores, impresoras y servidores a una red de un edificio o una instalación.

Los switches permiten que los dispositivos de la red se comuniquen entre sí, así como con otras redes, lo que crea una red de recursos compartidos. Mediante el uso compartido de la información y la asignación de recursos, los switches ahorran dinero y aumentan la productividad.

Hay dos tipos básicos de switches entre los que puede elegir como parte de los aspectos básicos de su red: administrado y no administrado.

-

Un switch no administrado funciona de forma inmediata, pero no se puede configurar. Los equipos de redes domésticas suelen ofrecer switches no gestionados.

-

Se puede configurar un switch gestionado. Puede supervisar y ajustar un switch gestionado de forma local o remota, lo que le ofrece un mayor control sobre el tráfico y el acceso a la red.

Para obtener más información sobre los switches, consulte Glosario de términos de los switches.

Entre los switches desarrollados más recientemente se incluyen los Cisco Business Switch CBS110, CBS220, CBS250 y CBS350 Series.

Si desea conocer las diferencias entre los switches CBS, consulte

Punto de acceso inalámbrico

Un punto de acceso inalámbrico permite que los dispositivos se conecten a la red inalámbrica sin cables. Una red inalámbrica facilita la conexión de nuevos dispositivos y proporciona una asistencia flexible a los trabajadores móviles.

Un punto de acceso actúa como un amplificador de la red. Mientras que un router proporciona el ancho de banda, un punto de acceso lo amplía para que la red pueda admitir muchos dispositivos y estos puedan acceder a la red desde más lejos.

Pero un punto de acceso no se limita a ampliar la red Wi-Fi. También puede proporcionar datos útiles sobre los dispositivos de la red, proporcionar seguridad proactiva y servir para muchos otros fines prácticos.

Los puntos de acceso inalámbricos desarrollados más recientemente, Cisco Business Wireless, incluyen los dispositivos AC140, AC145 y AC240, que permiten una red de malla inalámbrica. Si no está familiarizado con las redes inalámbricas de malla, puede obtener más información en Welcome to Cisco Business Wireless Mesh Networking o en Preguntas frecuentes (FAQ) sobre redes inalámbricas empresariales de Cisco.

Si desea conocer algunos términos que son comunes a los puntos de acceso inalámbricos, consulte el Glosario de términos de WAP.

Teléfono multiplataforma

Los teléfonos MPP proporcionan comunicación de voz sobre IP (VoIP) mediante el protocolo de inicio de sesión (SIP). Esto elimina la necesidad de las líneas telefónicas tradicionales, lo que hace que los teléfonos sean más portátiles dentro de la empresa. Con VoIP, un teléfono utiliza una infraestructura de red existente y una conexión a Internet en lugar de las costosas líneas T1. Esto permite gestionar más llamadas con menos "líneas". Otras opciones beneficiosas incluyen poner llamadas en espera, aparcar llamadas, transferir llamadas y mucho más. Algunos modelos permiten la comunicación de vídeo además de VoIP.

Los teléfonos MPP están diseñados para que tengan el aspecto de un teléfono normal y sólo se utilizan con ese fin, pero, básicamente, son un equipo y forman parte de la red. Los teléfonos MPP requieren el servicio de un proveedor de servicios de telefonía por Internet (ITSP) o de un servidor de control de llamadas de centralita privada IP (PBX). WebEx Calling, Ring Central, y Verizon son ejemplos de un ITSP. Algunos ejemplos de servicios PBX IP que funcionan con teléfonos Cisco MPP incluyen las plataformas Asterisk, Centile y Metaswitch. Muchas de las funciones de estos teléfonos se programan específicamente a través de proveedores externos (como FreePBX), por lo que los procesos (aparcamiento, acceso al buzón de voz, etc.) pueden variar.

Los teléfonos Cisco Business MPP más recientes incluyen las series 6800, 7800 y 8800.

Referencia común en Cisco Business

Guía de administración y Guía de inicio rápido

Se trata de dos recursos diferentes en los que buscar para obtener información muy detallada sobre el producto y sus funciones. Cuando realiza una búsqueda en un sitio o Web con su número de modelo, puede agregar uno u otro para ver estas guías más largas.

Configuración predeterminada

Los dispositivos incluyen parámetros predeterminados preseleccionados. A menudo, son los ajustes más comunes que un administrador elegiría. Puede cambiar la configuración para que se ajuste a sus necesidades.

Nombre de usuario y contraseña predeterminados

En los equipos Cisco Business anteriores, el valor predeterminado era admin tanto para el nombre de usuario como para la contraseña. Ahora, la mayoría tiene un valor predeterminado de cisco tanto para el nombre de usuario como para la contraseña. En los teléfonos de voz sobre IP (VoIP), debe iniciar sesión como admin para cambiar muchas de las configuraciones. Se recomienda cambiar la contraseña para que sea más compleja por motivos de seguridad.

Direcciones IP predeterminadas

La mayoría de los equipos de Cisco incluyen direcciones IP predeterminadas para routers, switches y puntos de acceso inalámbricos. Si no recuerda la dirección IP y no dispone de una configuración especial, puede utilizar un clip de papel abierto para pulsar el botón de reinicio del dispositivo durante al menos 10 segundos. Se restablecerán los parámetros predeterminados. Si el conmutador o WAP no está conectado a un router con DHCP activado y está conectado directamente al conmutador o WAP con el ordenador, estas son las direcciones IP predeterminadas.

-

La dirección IP predeterminada de un router Cisco Business es 192.168.1.1.

-

La dirección IP predeterminada para un switch Cisco Business es 192.168.1.254.

-

La dirección IP predeterminada para un punto de acceso inalámbrico (AP) Small Business es 192.168.1.245. No hay dirección IP predeterminada para los nuevos puntos de acceso inalámbricos de malla.

Restablecer a los valores por defecto de fábrica

Es posible que en algún momento desee restablecer los parámetros predeterminados de fábrica del router, el switch o el punto de acceso inalámbrico Cisco Business y empezar desde cero. Esto resulta útil cuando se mueve el equipo de una red a otra o como último recurso cuando no se puede resolver un problema de configuración. Al restablecer los parámetros predeterminados de fábrica, se pierden todas las configuraciones.

Puede realizar copias de seguridad de las configuraciones para poder restaurarlas después de restablecer los parámetros de fábrica. Haga clic en los siguientes enlaces para obtener más información:

- Reinicie o restaure los parámetros predeterminados de fábrica del router serie RV34x a través de la utilidad basada en Web

- Backup and Restore o intercambio del firmware en un switch

- Descargue, copie, copie y elimine archivos de configuración en un punto de acceso inalámbrico

- Gestión de los archivos de configuración en el punto de acceso WAP125 o WAP581

Si no realiza una copia de seguridad de la configuración, tendrá que volver a configurar el dispositivo desde el principio, por lo que debe asegurarse de que dispone de los detalles de conexión. La mayoría de los modelos tienen un artículo que detalla los pasos a seguir para un reinicio, pero la manera más sencilla de hacerlo es usar un clip abierto y presionar el botón de reinicio en su dispositivo durante al menos 10 segundos. Esto no se aplica a los teléfonos MPP, así que consulte Restablecer un teléfono IP de Cisco para obtener más información.

Interfaz de usuario (IU) web

Todos los componentes del equipo Cisco Business incluyen una interfaz de usuario web, excepto los switches no gestionados de la serie 100.

Este tipo de interfaz (lo que ve en la pantalla) muestra opciones para la selección. No es necesario conocer ningún comando para navegar por estas pantallas. La interfaz de usuario Web también se denomina a veces interfaz gráfica de usuario (GUI), interfaz basada en Web, guía basada en Web, utilidad basada en Web o utilidad de configuración Web.

Una de las formas más sencillas de cambiar la configuración de un dispositivo es a través de la interfaz de usuario Web. La interfaz de usuario web proporciona al administrador una herramienta que contiene todas las características posibles que se pueden cambiar para modificar el rendimiento de un dispositivo.

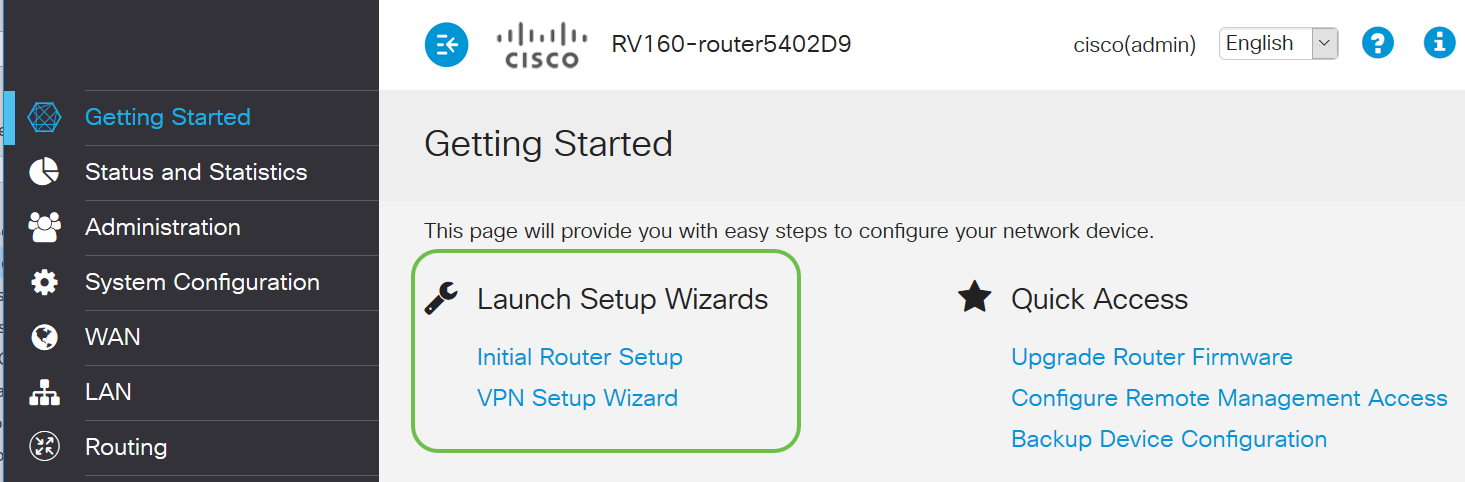

Después de iniciar sesión en un dispositivo Cisco, verá una pantalla de interfaz de usuario web que incluye un panel de navegación en el lado izquierdo. Contiene una lista de las funciones de nivel superior del dispositivo. El panel de navegación también se denomina a veces árbol de navegación, barra de navegación o mapa de navegación.

Los colores de esta página pueden variar, así como las características de nivel superior, según el equipo y la versión de firmware.

Asistente de configuración

Se trata de una pantalla interactiva por la que se desplaza cuando inicia sesión en un dispositivo Cisco Small Business por primera vez, y posiblemente después. Puede ser una forma estupenda de ponerle en marcha en su red. Hay varias configuraciones predeterminadas preseleccionadas que se pueden cambiar. Algunos dispositivos incluyen más de un asistente de configuración. Este ejemplo muestra dos asistentes de configuración, el asistente de configuración inicial del router y el asistente de configuración de VPN.

Es de propiedad exclusiva de Cisco.

Desarrollado específicamente y propiedad de Cisco. Por ejemplo, Cisco Discovery Protocol (CDP) es propiedad de Cisco. Por lo general, los protocolos de propiedad exclusiva de Cisco sólo se pueden utilizar en dispositivos de Cisco.

Modelos en una serie

Cisco ofrece a los propietarios de pequeñas empresas muchos modelos diferentes para adaptarse a las necesidades de su empresa. A menudo, se ofrece un modelo con diferentes funciones, número de puertos, Power over Ethernet o incluso conexión inalámbrica. Si hay varios modelos en una serie, Cisco colocará una x en lugar del número o la letra que varía entre los modelos, pero la información se aplica a todos los modelos de esa serie. Por ejemplo, los routers RV340 y RV345 se conocen en la serie RV34x. Si un dispositivo tiene un PC al final, ofrece Power over Ethernet. Si el nombre de un dispositivo termina en W, ofrece funciones inalámbricas. En general, cuanto mayor sea el número del modelo, mayores serán las capacidades del dispositivo. Para ver detalles sobre esto, consulte los siguientes artículos:

- Anillo decodificador del producto - Router

- Decodificador de ID de producto - Switch

- Anillo decodificador de producto - WAP

- Decodificador del modelo inalámbrico empresarial de Cisco (malla inalámbrica)

Firmware

También se conoce como imagen. Programa que controla las operaciones y la funcionalidad del dispositivo.

Actualizar firmware

La actualización del firmware es esencial para lograr un rendimiento óptimo en todos los dispositivos. Es muy importante instalar las actualizaciones cuando se lanzan. Cuando Cisco lanza una actualización del firmware, a menudo contienen mejoras como nuevas funciones o una corrección de errores que puede causar una vulnerabilidad de seguridad o un problema de rendimiento.

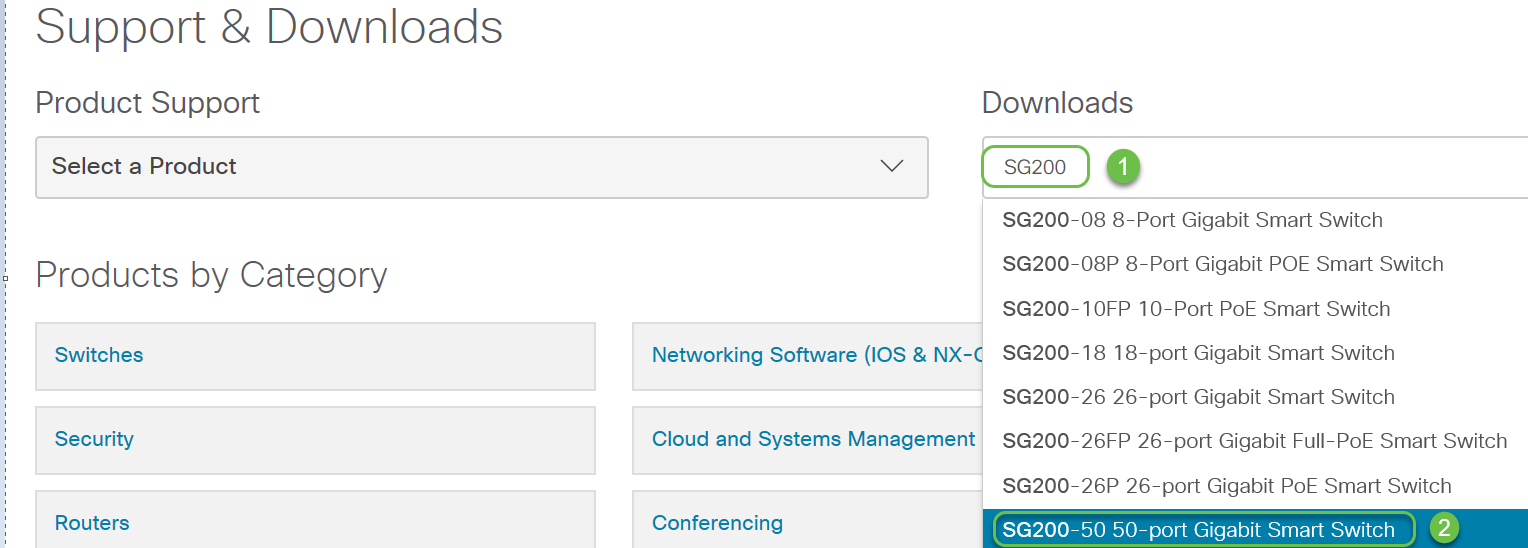

Vaya a Soporte de Cisco e ingrese el nombre del dispositivo que necesita una actualización en Descargas. Debería aparecer un menú desplegable. Desplácese hacia abajo y elija el modelo específico que le pertenece.

Sugerencia: al examinar varias versiones del firmware de Cisco, cada una tiene un formato de x.x.x.x. que se consideran cuatro octetos. Cuando hay una actualización menor, el cuarto octeto cambia. El tercer octeto cambia cuando se trata de un cambio mayor. El segundo octeto significa un cambio importante. El primer octeto cambia si se trata de una revisión completa.

Si desea obtener orientación, haga clic en este enlace para descargar y actualizar el firmware en cualquier dispositivo.

Este artículo tiene algunas ideas para solucionar problemas en caso de que tenga problemas con una actualización de switch: Upgrade Firmware on a 200/300 Series Switch.

Términos generales de redes

Una vez que tenga su equipo, debería familiarizarse con algunos términos comunes en redes.

Interfaz

Una interfaz suele ser el espacio entre un sistema y otro. Todo aquello que pueda comunicarse con el equipo, incluidos los puertos. A una interfaz de red generalmente se le asigna una dirección IP local. Una interfaz de usuario permite al usuario interactuar con el sistema operativo.

Nodo

Término general que describe cualquier dispositivo que realice una conexión o interacción dentro de una red, o que pueda enviar, recibir y almacenar información, comunicarse con Internet y tener una dirección IP.

Anfitrión

Un host es un dispositivo que es un terminal para las comunicaciones en una red. El host puede proporcionar datos o un servicio (como DNS) a otros nodos. Según la topología, un switch o un router puede ser un host. Todos los hosts son también nodos. Algunos ejemplos son un equipo, servidor o impresora.

Programa informático

Un programa de equipo contiene instrucciones que se pueden ejecutar en un equipo.

Aplicación

El software de la aplicación es un programa que le ayuda a realizar tareas. A menudo se hace referencia a ellos indistintamente, ya que son similares, pero no todos los programas son aplicaciones.

Prácticas recomendadas

El método recomendado para configurar algo y ejecutar la red.

Topología

Forma física en la que se conecta el equipo. Un mapa de la red.

Configurar

Esto se refiere a cómo se configuran las cosas. Puede dejar la configuración predeterminada, la que viene preconfigurada al comprar el equipo, o puede configurar para sus necesidades específicas. Las configuraciones predeterminadas son las configuraciones básicas, a menudo recomendadas. Al iniciar sesión en el dispositivo, es posible que exista un asistente de configuración que le oriente sobre qué hacer.

Dirección MAC

Identificador único para cada dispositivo. Se encuentra en el dispositivo físico y se puede detectar con Bonjour, LLDP o CDP. Un switch realiza un seguimiento de las direcciones MAC de los dispositivos cuando interactúa con ellos y crea una tabla de direcciones MAC. Esto ayuda al switch a saber dónde rutear los paquetes de información.

Código abierto

Un programa que está disponible de forma gratuita para el público.

Archivo Zip

Grupo de archivos comprimidos en un archivo zip. Se utiliza cuando desea transferir varios archivos en un solo paso. El receptor puede abrir el archivo zip y acceder a cada uno por separado. Un archivo zip termina en .zip.

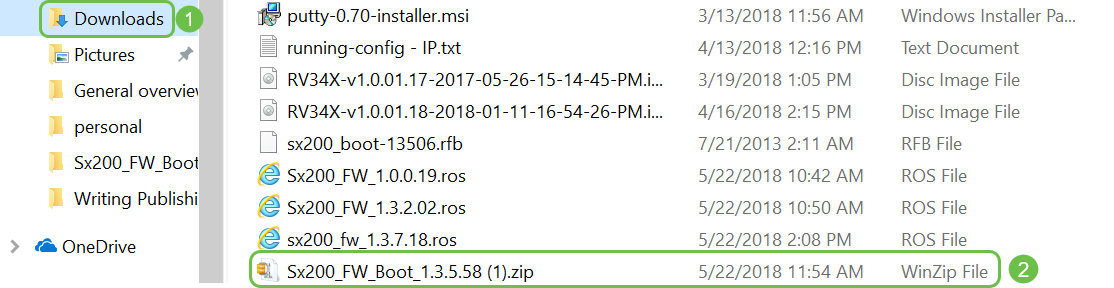

Si ve un archivo que está en un formato que termina en .zip, debe descomprimirlo. Si no tiene un programa de descompresión, tendrá que descargar uno. Hay varias opciones gratis en línea. Una vez que haya descargado un programa de descompresión, haga clic en Descargas y busque el archivo .zip que necesita para descomprimir.

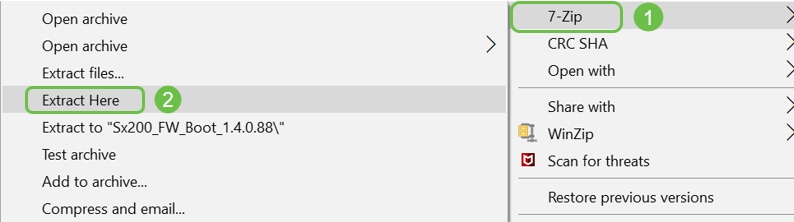

Haga clic con el botón derecho del ratón en el nombre del archivo zip; aparecerá una pantalla similar a esta. Pase el ratón sobre el software de descompresión y seleccione Extraer aquí. En este ejemplo, se utiliza 7-Zip.

Interfaz de Línea de Comandos (CLI)

Interfaz de línea de comandos (CLI): A veces se conoce como terminal. Esta opción se utiliza como otra opción para elegir configuraciones en dispositivos como routers y switches. Si tiene experiencia, esta puede ser una manera mucho más sencilla de configurar las cosas, ya que no tendría que navegar a través de varias pantallas de interfaz de usuario web. La perdición de esto es que es necesario conocer los comandos y entrar en ellos perfectamente. Dado que está leyendo un artículo para principiantes, CLI probablemente no debería ser su primera opción.

Máquina virtual

La mayoría de las máquinas tienen más capacidades de las que necesitan. Se puede aprovisionar un equipo para que contenga todo lo necesario para ejecutar más de una máquina. El problema con esto es que si una parte deja de funcionar o necesita un reinicio, todas siguen.

Si instala VMware o Hyper-V, puede cargar software, servidores web, servidores de correo electrónico, FindIT y más en un equipo. Una máquina virtual puede incluso utilizar un sistema operativo diferente. Son lógicamente independientes entre sí. Cada uno realiza las funciones de un dispositivo independiente sin ser uno. Aunque el hardware es compartido, cada máquina virtual asigna una parte del recurso físico para cada sistema operativo. Esto puede ahorrar dinero, energía y espacio.

Herramientas de Cisco que puede utilizar

Panel empresarial de Cisco (CBD)

Se trata de una herramienta de Cisco que se utiliza para supervisar y mantener las redes. El CBD puede ayudarle a identificar los dispositivos de Cisco en su red, así como otras útiles funciones de gestión.

Se trata de una herramienta muy útil si ejecuta tareas domésticas o supervisa más de una red. CBD se puede ejecutar en una máquina virtual. Para obtener más información sobre el CBD, consulte el sitio de asistencia del panel de Cisco Business o la descripción general del panel de Cisco Business.

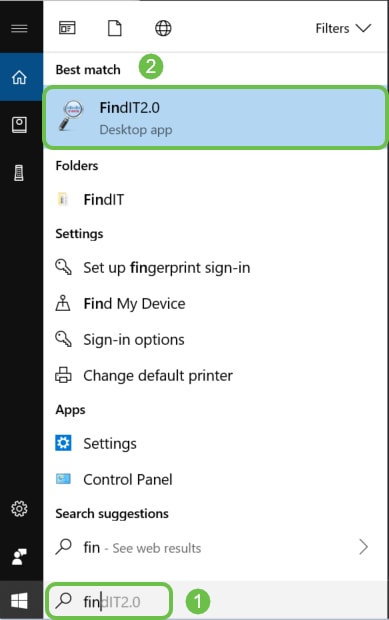

Utilidad FindIT Network Discovery

Esta sencilla herramienta es muy básica, pero puede ayudarle a descubrir rápidamente los dispositivos de Cisco de su red. Cisco FindIT detecta automáticamente todos los dispositivos compatibles de Cisco Small Business en el mismo segmento de red local que su PC.

Haga clic para obtener más información y descargar la utilidad Cisco Small Business FindIT Network Discovery.

Haga clic en este enlace para leer un artículo sobre Cómo instalar y configurar Cisco FindIT Network Discovery Utility.

La aplicación tiene este aspecto para Windows 10.

Una vez descargado lo encontrará aquí en Windows 10.

AnyConnect (routers/VPN de la serie RV34x)

Esta VPN se utiliza específicamente con los routers de la serie RV34x (y equipos de grandes empresas). Cisco AnyConnect Secure Mobility Client proporciona a los usuarios remotos una conexión VPN segura. Proporciona a los usuarios finales remotos las ventajas de un cliente VPN Cisco Secure Sockets Layer (SSL) y también admite aplicaciones y funciones no disponibles en una conexión VPN SSL basada en navegador. AnyConnect es un sistema que utilizan habitualmente los trabajadores remotos y les permite conectarse a la infraestructura informática corporativa como si estuvieran físicamente en la oficina, aunque no lo estén. Esto aumenta la flexibilidad, la movilidad y la productividad de los trabajadores. Se necesitan licencias de cliente para utilizar AnyConnect. Cisco AnyConnect es compatible con los siguientes sistemas operativos: Windows 7, 8, 8.1 y 10, Mac OS X 10.8 y versiones posteriores y Linux Intel (x64).

Consulte los siguientes artículos para obtener más información:

- Instalación de Cisco AnyConnect Secure Mobility Client en una computadora con Windows

- Instalación de Cisco AnyConnect Secure Mobility Client en una computadora Mac

Fundamentos del intercambio de datos

Paquete

En las redes, la información se envía en fragmentos, llamados paquetes. Si hay problemas de conexión, los paquetes pueden perderse.

Latencia

Retrasos en la transferencia de paquetes.

Redundancia

En una red, la redundancia se configura de modo que si una parte de la red tiene problemas, la red completa no falla. Considérelo un plan de copia de seguridad si le ocurre algo a la configuración principal.

Protocolos

Dos dispositivos deben tener algunos de los mismos parámetros para comunicarse. Piense en ello como un lenguaje. Si una persona solo habla alemán y la otra solo habla español, no podrá comunicarse. Los diferentes protocolos funcionan juntos y puede haber varios protocolos que se transmiten entre sí. Los protocolos tienen fines diferentes; a continuación se enumeran y se describen brevemente algunos ejemplos.

Protocolos de direccionamiento

- Protocolo de inicio de sesión (SIP): es el protocolo principal para voz sobre IP (VoIP), teléfonos que se comunican a través de Internet. Ambos lados de la red deben configurarse utilizando el mismo protocolo para comunicarse, de modo que ambos necesitarían SIP para iniciar la comunicación a través de VoIP.

- El protocolo de configuración dinámica de host (DHCP) gestiona un conjunto de direcciones IP disponibles, asignándolas a los hosts a medida que se unen a la red.

- Protocolo de resolución de direcciones (ARP): asigna una dirección IP dinámica a una dirección MAC física permanente en una LAN.

- IPv4: Esta es la versión más común de IP que se utiliza actualmente. Una dirección IP se escribe como 4 conjuntos de números (también denominados octetos) separados por un punto entre cada conjunto. Cada conjunto puede ser un número entre 0 y 255. Un ejemplo de dirección IPv4 es 8.8.8.8, que es el servidor DNS público de Google. Hay más dispositivos que direcciones IP únicas para IPv4, por lo que puede resultar costoso adquirir una dirección IP pública permanente.

- IPv6: Esta última versión utiliza 8 conjuntos de números con dos puntos entre cada conjunto. Utiliza un sistema numérico hexadecimal, por lo que puede haber letras en la dirección IP. Una empresa puede tener direcciones IPv4 e IPv6 ejecutándose simultáneamente.

Dado que estamos hablando de IPv6, aquí presentamos algunos detalles importantes sobre este protocolo de direccionamiento:

Abreviaturas IPv6: Si todos los números de varios conjuntos son cero, dos puntos en una fila pueden representar esos conjuntos, esta abreviatura sólo se puede utilizar una vez. Por ejemplo, una de las direcciones IP de IPv6 en Google es 2001:4860:4860::8888. Algunos dispositivos utilizan campos independientes para las ocho partes de las direcciones IPv6 y no aceptan la abreviatura IPv6. Si es así, debe introducir 2001:4860:4860:0:0:0:0:0:8888.

Hexadecimal: Un sistema numérico que utiliza una base 16 en lugar de la base 10, que es lo que utilizamos en las matemáticas cotidianas. Los números del 0 al 9 se representan de la misma manera. 10-15 están representados por las letras A-F.

Protocolos de transferencia de datos

- Protocolo de control de transmisión (TCP) y protocolo de datagramas de usuario (UDP): estos son dos modos de transporte de datos. TCP requiere una conexión, denominada protocolo de enlace de tres vías, antes de enviar datos, por lo que a veces se produce un retraso. Si se pierden datos (paquetes), se volverán a enviar. UDP es menos fiable, pero más rápido. A menudo, la voz y el vídeo utilizan UDP.

- Protocolo de transferencia de archivos (FTP): este protocolo se utiliza para transferir archivos de un cliente a un servidor.

- Protocolo de transferencia de hipertexto (HTTP) frente a Protocolo de transferencia de hipertexto seguro (HTTPS): la base general para la comunicación de datos a través de Internet. Los encontrará al principio de los sitios web, escritos como http:// y https://. Los sitios que comienzan con https:// son más seguros de usar.

- Protocolo de información de enrutamiento (RIP): este protocolo existe desde hace mucho tiempo. Existen tres versiones, cada una de las cuales añade más seguridad y funcionalidad. Los routers comparten rutas entre sí. Su objetivo es evitar bucles mediante la configuración de un número máximo de "saltos" de un router al siguiente. Otros protocolos más eficaces para el routing son el protocolo de routing de gateway interior mejorado (EIGRP), ruta de acceso más corta primero (OSPF) y el sistema intermedio a sistema intermedio (IS-IS). Estos tres últimos se escalan mejor que RIP, pero puede resultar más complicado de configurar.

- Shell seguro (SSH): canal seguro que proporciona una ruta segura para el tráfico de la línea de comandos. Es un protocolo cifrado utilizado para comunicarse con un servidor remoto. Muchas tecnologías adicionales se construyen en torno a SSH.

Protocolos de detección

- Cisco Discovery Protocol (CDP): detecta información sobre otro equipo de Cisco que está conectado directamente y guarda esa información. Bonjour y Link Layer Discovery Protocol (LLDP) realizan las mismas funciones y también pueden obtener información sobre dispositivos que no son de Cisco. La mayoría de los dispositivos para pequeñas empresas utilizan LLDP.

- Protocolo de detección de enlaces de capa (LLDP): Permite a un dispositivo anunciar su identificación, configuración y capacidades a los dispositivos vecinos que, a continuación, almacenan los datos en una base de información de administración (MIB). La información compartida entre los vecinos ayuda a reducir el tiempo necesario para agregar un nuevo dispositivo a la red de área local (LAN) y también proporciona los detalles necesarios para solucionar muchos problemas de configuración. LLDP se puede utilizar en escenarios donde se necesita trabajar entre dispositivos que no son propiedad de Cisco y dispositivos que son propiedad de Cisco. El switch proporciona toda la información sobre el estado LLDP actual de los puertos y puede utilizar esta información para solucionar problemas de conectividad dentro de la red. Este es uno de los protocolos que utilizan las aplicaciones de detección de redes, como FindIT Network Management, para detectar dispositivos en la red.

Identificación de protocolos

- Sistema de nombres de dominio (DNS): una vez que hay un nombre de dominio completo (FQDN) asignado a una dirección IP, se coloca en una base de datos. Por ejemplo, al buscar en www.google.com, puede introducir el nombre del sitio web, y la base de datos lo buscará y podrá acceder a él a través de su dirección IP. El distribuidor de servicios de Internet (ISP) utiliza el servidor DNS de forma predeterminada y ya se ha configurado. Sin embargo, puede cambiar esto manualmente si encuentra velocidades lentas al utilizar Internet.

- DNS dinámico: también denominado DDNS, actualiza automáticamente un servidor en el DNS con la configuración activa de sus nombres de host, direcciones o cualquier otra información pertinente. En otras palabras, DDNS asigna un nombre de dominio fijo a una dirección IP de WAN dinámica. Esto ahorra el coste de adquirir una dirección IP permanente.

- Protocolo de Internet (IP): las direcciones IP son identificadores únicos que permiten el envío y la recepción de datos entre hosts en Internet. Esto se consigue a través de direcciones de Internet públicas, que requieren la compra de un ISP.

- Control de acceso a los medios (dirección MAC): cada dispositivo tiene un identificador único conectado a él. Esto no cambia. Es bueno conocer su dirección MAC al configurar una red y solucionar problemas. Normalmente se encuentra en el dispositivo y contiene letras y números. Los switches realizan un seguimiento de las direcciones MAC de los dispositivos y crean una tabla de direcciones MAC.

Protocolos de Troubleshooting

- Ping: un ping es un método común de solución de problemas. Un ping envía mensajes de eco ICMP a una dirección IP. Se recibe un mensaje a cambio. Una respuesta correcta muestra conectividad física bidireccional. Es una manera de ver si un paquete de datos de red se puede distribuir a una dirección sin problemas.

- Protocolo de mensajes de control de Internet (ICMP): mensajes sobre errores e información operativa. Cuando realiza una prueba de PING, se envía un mensaje de eco ICMP al destino. Una conexión correcta obtiene una respuesta de ese dispositivo.

Servidor

Equipo o programa de un equipo que proporciona servicios a otros equipos. Un servidor puede ser virtual o incluso una aplicación. Puede haber varios servidores en un dispositivo. Los servidores pueden compartirse entre sí. Se pueden utilizar con Windows, Mac o Linux.

-

Servidores Web: formatear y presentar páginas Web para exploradores Web

-

Servidores de archivos: comparta archivos y carpetas con los usuarios de una red

-

Servidores de correo electrónico: enviar, recibir y almacenar correos electrónicos

-

Servidores DNS: traduzca nombres descriptivos como www.cisco.com a la dirección IP 173.37.145.84, por ejemplo

-

Servidores de mensajería instantánea - controlar el flujo de mensajes instantáneos y gestionar (Jabber, Skype)

Quality of Service (QoS)

Estos parámetros se configuran para garantizar que se da prioridad al tráfico en una red, normalmente de voz o vídeo, ya que suele ser el más perceptible cuando hay un retraso de paquetes (datos).

Aspectos básicos de una conexión a Internet

Proveedor de servicios de Internet (ISP)

Necesita un ISP para acceder a Internet en la red. Hay muchas opciones para elegir para velocidades de conexión, así como una variedad de precios para adaptarse a las necesidades de su negocio. Además del acceso a Internet, un ISP ofrece correo electrónico, alojamiento de páginas web y mucho más.

Explorador web

Aplicación que se incluye en el dispositivo. Hay otros que puede descargar. Una vez descargado, puede abrir e introducir la dirección IP o el sitio web al que desea acceder a través de Internet. Algunos ejemplos de navegadores web incluyen:

Microsoft Edge

,

,

Cromado

,

,

Firefox

,

,

y Safari.

.

.

Si no puede abrir algo o tiene otros problemas de navegación, lo más fácil sería abrir un navegador web diferente e intentarlo de nuevo.

Localizador uniforme de recursos (URL)

En un navegador web, normalmente se escribe el nombre de un sitio web al que se desea acceder, es decir, la dirección URL y su dirección web. Cada URL debe ser única. Un ejemplo de URL es https://www.cisco.com.

Gateway predeterminado

Se trata del router que el tráfico de la red de área local utiliza como salida hacia el proveedor de servicios de Internet (ISP) e Internet. En otras palabras, este router le conecta con otros dispositivos fuera de su edificio y a través de Internet.

Firewall

Un firewall es un dispositivo de seguridad de red que supervisa el tráfico de red entrante y saliente y decide si permite o bloquea tráfico específico en función de un conjunto definido de reglas de seguridad, denominadas listas de control de acceso (ACL).

Los firewalls llevan décadas siendo la primera línea de defensa en seguridad de la red. Establecen una barrera entre las redes internas seguras y controladas en las que se puede confiar y las redes externas no fiables, como Internet.

Un firewall puede ser hardware, software o ambos.

Para obtener más información, consulte Configuración de los parámetros básicos de firewall en el router de la serie RV34x.

Listas de Control de Acceso (ACLs)

Listas que bloquean o permiten el envío de tráfico desde y hacia determinados usuarios. Las reglas de acceso se pueden configurar para que estén vigentes en todo momento o se basen en una programación definida. Una regla de acceso se configura según varios criterios para permitir o denegar el acceso a la red. La regla de acceso se programa en función de la hora a la que deben aplicarse las reglas de acceso al router. Se configuran en la configuración de seguridad o firewall. Por ejemplo, es posible que una empresa quiera impedir que sus empleados transmitan deportes en directo o se conecten a Facebook durante el horario laboral.

Ancho de banda

La cantidad de datos que se pueden enviar de un punto a otro en un período de tiempo determinado. Si dispone de una conexión a Internet con un ancho de banda mayor, la red puede mover los datos mucho más rápido que una conexión a Internet con un ancho de banda menor. La transmisión de vídeo consume mucho más ancho de banda que el envío de archivos. Si observa que hay un retraso en el acceso a una página web o retrasos en la transmisión de vídeo, puede que tenga que aumentar el ancho de banda de la red.

Cable Ethernet

La mayoría de los dispositivos de una red tienen puertos Ethernet. Los cables Ethernet son los que se conectan a ellos para establecer una conexión con cables. Ambos extremos del cable RJ45 son iguales y tienen el mismo aspecto que las tomas telefónicas antiguas. Se pueden utilizar para conectar dispositivos y conectarse a Internet. Los cables conectan dispositivos para el acceso a Internet y el uso compartido de archivos. Algunos ordenadores requieren un adaptador Ethernet, ya que es posible que no dispongan de puerto Ethernet.

Las redes y cómo encajan

Red de área local (LAN)

Una red que puede ser tan grande como varios edificios o tan pequeña como una casa. Todos los usuarios conectados a la red LAN se encuentran en la misma ubicación física y están conectados al mismo router.

En una red local, a cada dispositivo se le asigna su propia dirección IP interna. Siguen un patrón 10.x.x.x, 172.16.x.x - 172.31.x.x, o 192.168.x.x. Estas direcciones solo son visibles dentro de una red, entre dispositivos y se consideran privadas. Existen millones de ubicaciones que pueden tener el mismo conjunto de direcciones IP internas que su empresa. No importa, solo se utilizan dentro de su propia red privada por lo que no hay conflicto. Para que los dispositivos de la red se comuniquen entre sí, todos deben seguir el mismo patrón que los demás dispositivos, estar en la misma subred y ser únicos. Nunca debería ver ninguna de estas direcciones en este patrón como una dirección IP pública, ya que están reservadas sólo para direcciones LAN privadas.

Todos estos dispositivos envían datos a través de un gateway predeterminado (un router) para conectarse a Internet. Cuando la puerta de enlace predeterminada recibe la información, debe realizar la traducción de direcciones de red (NAT) y cambiar la dirección IP, ya que cualquier elemento que se encuentre en Internet necesita una dirección IP única.

Red de área extensa (WAN)

Una red de área extensa (WAN) es una red que se extiende, a veces de forma global. Muchas LAN pueden conectarse a una única WAN.

Solo las direcciones WAN pueden comunicarse entre sí a través de Internet. Cada dirección WAN debe ser única. Para que los dispositivos dentro de una red puedan enviar y recibir información a través de Internet, debe tener un router en el borde de la red (un gateway predeterminado) que pueda realizar NAT.

Haga clic aquí para leer Configure Access Rules on an RV34x Series Router.

traducción de Dirección de Red (NAT)

Un router recibe una dirección WAN a través de un proveedor de servicios de Internet (ISP). El router viene con la capacidad NAT que lleva el tráfico que sale de la red, traduce la dirección privada a la dirección WAN pública y la envía a través de Internet. Hace lo contrario cuando recibe tráfico. Esto se configuró porque no hay suficientes direcciones IPv4 permanentes disponibles para todos los dispositivos del mundo.

La ventaja de NAT es que proporciona seguridad adicional al ocultar eficazmente toda la red interna detrás de esa dirección IP pública única. Las direcciones IP internas a menudo permanecen iguales, pero si se desconectan por un tiempo, se configuran de cierta manera o se restablecen a los valores predeterminados de fábrica, es posible que no.

NAT estática

Puede configurar la dirección IP interna para que permanezca igual si configura el protocolo de configuración dinámica de host (DHCP) estático en el router. Tampoco se garantiza que las direcciones IP públicas sean las mismas a menos que pague por tener una dirección IP pública estática a través de su ISP. Muchas empresas pagan por este servicio, por lo que sus empleados y clientes tienen una conexión más fiable a sus servidores (web, correo, VPN, etc.), pero puede ser costoso.

La NAT estática asigna una traducción uno a uno de las direcciones IP privadas a las direcciones IP públicas. Crea una traducción fija de direcciones privadas a las direcciones públicas. Esto significa que necesitaría una cantidad igual de direcciones públicas como direcciones privadas. Esto es útil cuando un dispositivo necesita ser accesible desde fuera de la red.

Haga clic para leer Configuración de NAT y NAT estática en el RV160 y el RV260.

CGNAT

La NAT de nivel de operador es un protocolo similar que permite que varios clientes utilicen la misma dirección IP.

VLAN

Una red de área local virtual (VLAN) permite segmentar lógicamente una red de área local (LAN) en diferentes dominios de difusión. En situaciones en las que se pueden transmitir datos confidenciales en una red, se puede crear una VLAN para mejorar la seguridad mediante la designación de una transmisión a una VLAN específica. Solo los usuarios que pertenecen a una VLAN pueden acceder y manipular los datos en esa VLAN. Las VLAN también pueden utilizarse para mejorar el rendimiento al reducir la necesidad de enviar difusiones y multidifusiones a destinos innecesarios.

Una VLAN se utiliza principalmente para formar grupos entre los hosts independientemente de dónde se encuentren físicamente los hosts. Por lo tanto, una VLAN mejora la seguridad con la ayuda de la formación de grupos entre los hosts. Cuando se crea una VLAN, no tiene efecto hasta que esa VLAN se conecta al menos a un puerto, ya sea manual o dinámicamente. Una de las razones más comunes para configurar una VLAN es configurar una VLAN independiente para voz y una VLAN independiente para datos. Esto dirige los paquetes para ambos tipos de datos a pesar de utilizar la misma red.

Para obtener más información, lea Prácticas recomendadas de VLAN y Consejos de seguridad para routers empresariales de Cisco.

Subred

Las subredes, a menudo denominadas subredes, son redes independientes dentro de una red IP.

SSID

El identificador de conjuntos de servicios (SSID) es un identificador único que los clientes inalámbricos pueden conectar o compartir entre todos los dispositivos en una red inalámbrica. Distingue entre mayúsculas y minúsculas y no debe superar los 32 caracteres alfanuméricos. También se denomina nombre de la red inalámbrica.

Redes privadas virtuales (VPN)

La tecnología ha evolucionado y, a menudo, los negocios se llevan a cabo fuera de la oficina. Los dispositivos son más móviles y los empleados suelen trabajar desde casa o mientras viajan. Esto puede provocar algunas vulnerabilidades de seguridad. Una red privada virtual (VPN) es una forma excelente de conectar a los trabajadores remotos en una red de forma segura. Una VPN permite que un host remoto actúe como si estuviera ubicado en la misma red local.

Se configura una VPN para proporcionar una transmisión de datos segura. Hay diferentes opciones para configurar una VPN y la forma en que se cifran los datos. Las VPN utilizan Secure Sockets Layer (SSL), Point-to-Point Tunneling Protocol (PPTP) y Layer Two Tunneling Protocol.

Una conexión VPN permite a los usuarios acceder, enviar y recibir datos desde y hacia una red privada a través de una red pública o compartida como Internet, pero sigue garantizando una conexión segura a una infraestructura de red subyacente para proteger la red privada y sus recursos.

Un túnel VPN establece una red privada que puede enviar datos de forma segura mediante cifrado y autenticación. Las oficinas corporativas utilizan principalmente una conexión VPN, ya que es útil y necesario permitir a sus empleados tener acceso a su red privada incluso si se encuentran fuera de la oficina.

Se puede configurar una conexión VPN entre el router y un terminal después de que el router se haya configurado para una conexión a Internet. El cliente VPN depende completamente de la configuración del router VPN para poder establecer una conexión.

Una VPN admite VPN de sitio a sitio para un túnel de gateway a gateway. Por ejemplo, un usuario puede configurar un túnel VPN en una sucursal para conectarse al router en un sitio corporativo, de modo que la sucursal pueda acceder de forma segura a la red corporativa. En una conexión VPN de sitio a sitio, cualquier persona puede iniciar la comunicación. Esta configuración tiene una conexión cifrada constante.

VPN IPsec también admite VPN de cliente a servidor para un túnel de host a gateway. La VPN cliente-servidor es útil cuando se conecta desde un ordenador portátil/PC desde casa a una red corporativa a través del servidor VPN. En este caso, sólo el cliente puede iniciar la conexión.

Haga clic para leer Descripción general y prácticas recomendadas de Cisco Business VPN.

Certificados

Un paso seguro para configurar una VPN es obtener un certificado de una autoridad de certificación (CA). Se utiliza para la autenticación. Los certificados se adquieren en cualquier número de sitios de terceros. Es una manera oficial de probar que su sitio es seguro. Básicamente, la CA es una fuente de confianza que verifica que usted es una empresa legítima y que se puede confiar en usted. Para una VPN solo necesita un certificado de nivel inferior a un costo mínimo. La CA lo desprotege y, una vez que verifique su información, le emitirán el certificado. Este certificado se puede descargar como un archivo en el equipo. A continuación, puede acceder al router (o servidor VPN) y cargarlo allí.

Por lo general, los clientes no necesitan un certificado para utilizar una VPN; es solo para verificación a través del router. Una excepción a esto es OpenVPN, que requiere un certificado de cliente.

Muchas pequeñas empresas optan por utilizar una contraseña o una clave previamente compartida en lugar de un certificado para simplificar el proceso. Esto es menos seguro, pero se puede configurar sin coste alguno.

Algunos artículos sobre este tema que puede disfrutar:

- Certificado (Importar/Exportar/Generar CSR) en el router de las series RV160 y RV260

- Reemplace el certificado autofirmado predeterminado por un certificado SSL de terceros en el router serie RV34x

- Gestión de certificados en el router de la serie RV34x

Clave compartida previamente (PSK)

Se trata de una contraseña compartida, decidida y compartida antes de la configuración de una VPN y se puede utilizar como alternativa para utilizar un certificado. Una PSK puede ser lo que quieras que sea, solo tiene que coincidir en el sitio y con el cliente cuando se configuran como cliente en su computadora. Tenga en cuenta que, dependiendo del dispositivo, puede haber símbolos prohibidos que no pueda utilizar.

Vida útil de clave

Frecuencia con la que el sistema cambia la clave. Este parámetro también debe ser el mismo que el router remoto.

Conclusión

Ahí lo tienen, ahora tienen muchos de los fundamentos para que puedan seguir su camino.

Si desea seguir aprendiendo más, consulte estos enlaces.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

04-Nov-2020

|

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Este documento se aplica a estos productos

- 220 Series Smart Switches

- 250 Series Smart Switches

- 350 Series Managed Switches

- 350X Series Stackable Managed Switches

- 550X Series Stackable Managed Switches

- Business 100 Series Access Points

- Business 110 Series Unmanaged Switches

- Business 200 Series Access Points

- Business 220 Series Switches

- Business 250 Series Smart Switches

- Business 350 Series Managed Switches

- Small Business 100 Series Wireless Access Points

- Small Business 300 Series Wireless Access Points

- Small Business 500 Series Wireless Access Points

Comentarios

Comentarios