Introducción

Este documento describe la configuración de Identity Service (IdS) y Identity Provider (IdP) para el inicio de sesión único (SSO) basado en la nube de Okta.

| Producto |

Implementación |

| UCCX |

Copresidente |

| PCCE |

Coresidente con CUIC (Cisco Unified Intelligence Center) y LD (Live Data) |

| UCCE |

Coresidente con CUIC y LD para implementaciones 2k.

Independiente para implementaciones de 4000 y 12 000.

|

Prerequisites

Requirements

Cisco recomienda tener conocimientos de estos temas:

- Cisco Unified Contact Center Express, Cisco Unified Contact Center Enterprise (UCCE) o Packaged Contact Center Enterprise (PCCE)

- Lenguaje de marcado de aserción de seguridad (SAML) 2.0

- Okta

Componentes Utilizados

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configuración de Okta como proveedor de servicios de identidad

Paso 1. Inicie sesión en la página web de Identity Service (IdS) y navegue hasta Settings y descargue el archivo de metadatos haciendo clic en Download Metadata File .

Paso 2. Inicie sesión en el servidor Okta y seleccione la pestaña Admin.

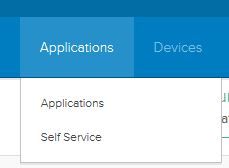

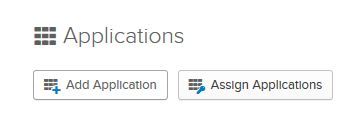

Paso 3. Desde el panel de control de Okta, seleccione Aplicaciones > Aplicaciones.

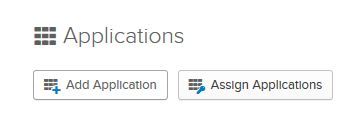

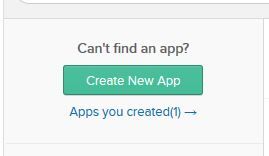

Paso 4. Haga clic en Crear una nueva aplicación para crear una nueva aplicación personalizada mediante el asistente.

Paso 5. En la ventana Create a New Application Integration, para Platform seleccione Web en la lista desplegable y seleccione SAML 2.0 como el método Sign on y seleccione create.

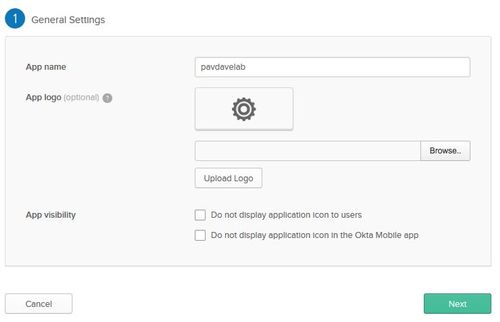

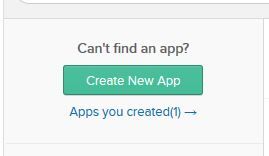

Paso 6. Introduzca el nombre de la aplicación y haga clic en Next.

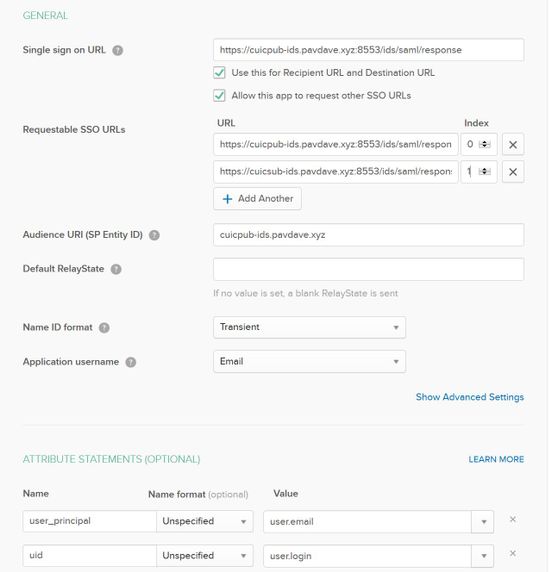

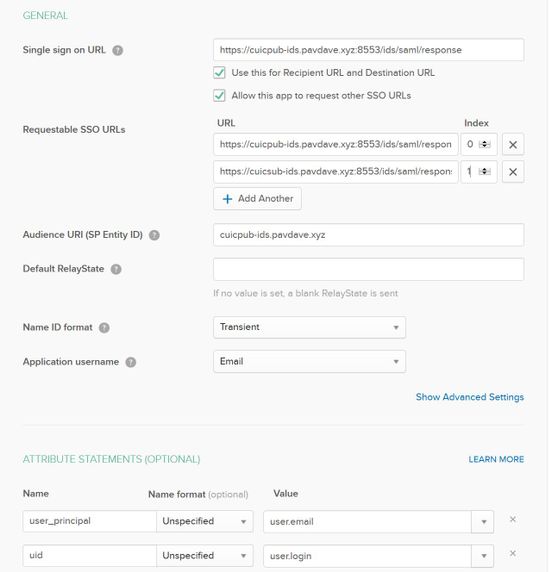

Paso 7. En la página SAML Integration, Create SAML (Crear SAML), introduzca los detalles.

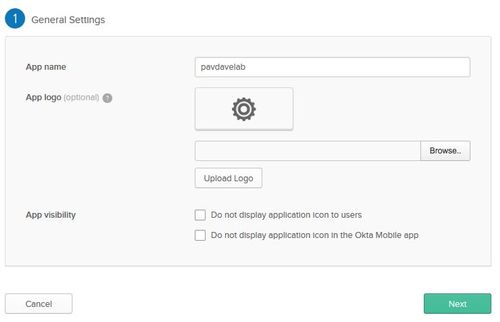

- URL de inicio de sesión único: en el archivo de metadatos, introduzca la URL especificada en como índice 0 de AssertionConsumerService.

<AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://cuicpub-ids.pavdave.xyz:8553/ids/saml/response" index="0" isDefault="true"/>

Paso 8. Agregue las sentencias de atributo necesarias.

- uid: identifica al usuario autenticado en la notificación enviada a las aplicaciones

- user_principal: identifica el rango de autenticación del usuario en la afirmación enviada a Cisco Identity Service

.

Paso 9. Seleccione Siguiente.

Paso 10. Seleccione "Soy un proveedor de software. Me gustaría integrar mi aplicación con Okta" y hacer clic en Finalizar.

Paso 11. En la pestaña Sign On, descargue los metadatos del proveedor de identidad.

Paso 12. Abra el archivo de metadatos descargado y cambie las dos líneas de NameIDFormat a la siguiente y guarde el archivo.

<md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</md:NameIDFormat>

Configuración del servicio de identidad

Paso 1. Navegue hasta el servidor de Identity Service.

Paso 2. Haga clic en Configuración.

Paso 3. Haga clic en Siguiente.

Paso 4. Cargue el archivo de metadatos descargado de Okta y haga clic en Next.

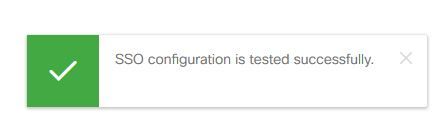

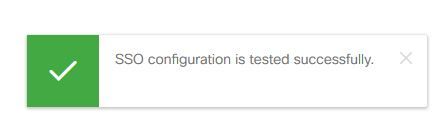

Paso 5. Haga clic en Test SSO Setup. Una nueva ventana solicitará un inicio de sesión para autenticarse en Okta. Un inicio de sesión correcto mostrará una marca de verificación con SSO La configuración se ha probado correctamente en la esquina inferior derecha de la pantalla.

Nota: Si ya está autenticado en Okta, no se le pedirá que inicie sesión de nuevo, pero verá una breve ventana emergente mientras el IdS verifica las credenciales.

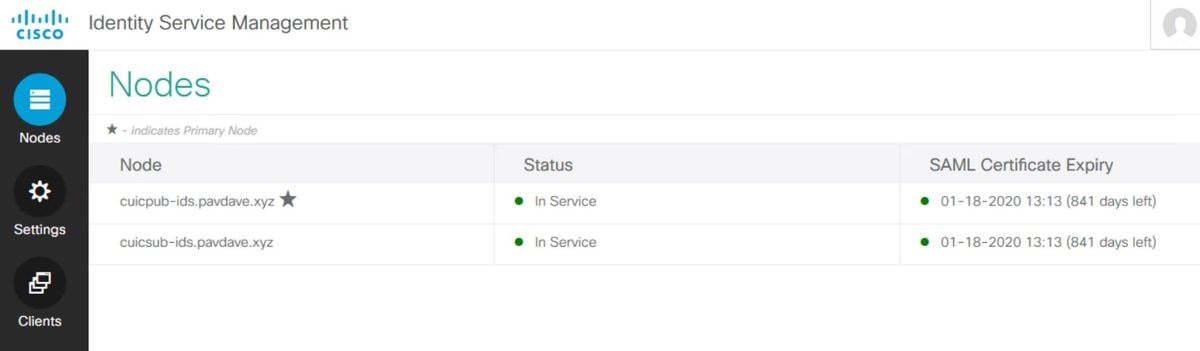

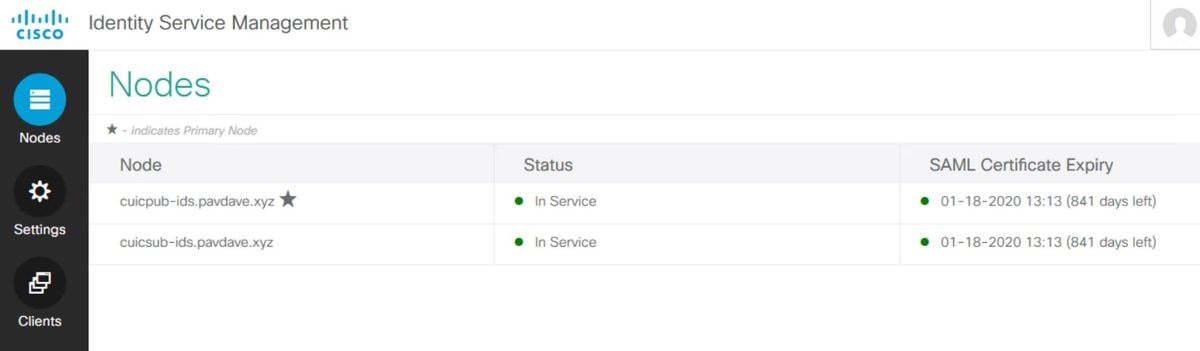

Llegados a este punto, la configuración de Identity Service y Identity Providers ha finalizado y debería ver los nodos en servicio.

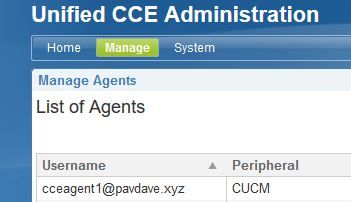

Configuración adicional para el inicio de sesión único

Después de configurar Identity Service y Identity Provider, el siguiente paso consiste en configurar el inicio de sesión único para UCCE o UCCX.

Lectura adicional

Comentarios

Comentarios