شكلت Posture على مادة حفازة 9800 WLC و ISE

خيارات التنزيل

-

ePub (3.7 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة كيف أن يشكل WLAN وضعية على مادة حفازة 9800 WLC و ISE من خلال الرسم مستعمل قارن (gui).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- التكوين العام 9800 WLC

- تشكيل توصيفات وسياسات ISE

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- 9800 WLC Cisco IOS® XE Cuteno v17.9.5

- Identity Service Engine (ISE) الإصدار 3.2

- الكمبيوتر المحمول طراز Windows 10 Enterprise

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

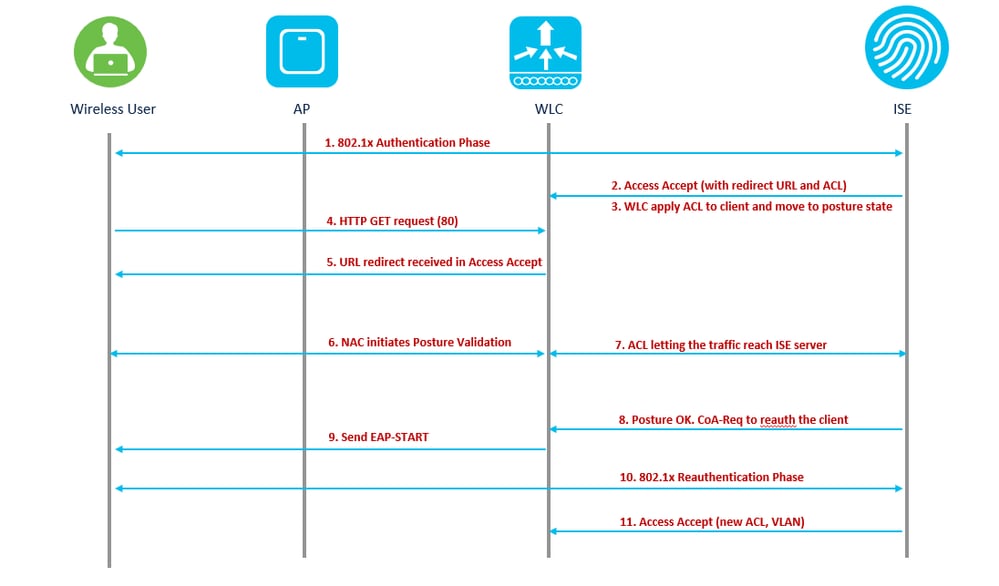

تدفق ميزات RADIUS NAC و CoA لوحدة تحكم الشبكة المحلية (LAN) اللاسلكية

1. يقوم العميل بالمصادقة باستخدام مصادقة dot1x.

2. يحمل "قبول الوصول إلى RADIUS" عنوان URL المعاد توجيهه للمنفذ 80 وقوائم التحكم في الوصول (ACL) السابقة للمصادقة التي تتضمن السماح لعناوين IP والمنافذ، أو شبكة VLAN المعزولة.

3. تتم إعادة توجيه العميل إلى عنوان URL المتوفر في قبول الوصول، ويتم وضعه في حالة جديدة حتى يتم التحقق من صحة الوضع. يتحدث العميل في هذه الحالة إلى خادم ISE ويتحقق من صحة نفسه مقابل السياسات التي تم تكوينها على خادم ISE NAC.

4. يقوم وكيل NAC الموجود على العميل ببدء التحقق من صحة الوضع (حركة المرور إلى المنفذ 80): يرسل الوكيل طلب اكتشاف HTTP إلى المنفذ 80 الذي تقوم وحدة التحكم بإعادة توجيهه إلى URL المتوفر في قبول الوصول. ويدرك مدير البنية الأساسية المحسن (ISE) أن العميل يحاول الوصول إلى العميل والاستجابة له مباشرة. بهذه الطريقة يتعلم العميل حول بروتوكول ISE Server IP، ومن الآن فصاعدا، يتحدث العميل مباشرة مع خادم ISE.

5. تسمح WLC لحركة المرور هذه نظرا لتكوين قائمة التحكم في الوصول (ACL) للسماح بحركة المرور هذه. في حالة تجاوز شبكة VLAN، يتم ربط حركة مرور البيانات حتى تصل إلى خادم ISE.

6. بمجرد اكتمال تقييم ISE-Client، يتم إرسال RADIUS CoA-Req مع خدمة الوصول إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). يؤدي هذا إلى بدء إعادة مصادقة العميل (بإرسال EAP-START). وبمجرد نجاح عملية إعادة المصادقة، يرسل ISE قبول الوصول باستخدام قائمة تحكم في الوصول (ACL) جديدة (إن وجدت) وعدم إعادة توجيه عنوان URL أو شبكة VLAN للوصول.

7. تتوفر WLC الدعم ل CoA-Req و Disconnect-Req وفقا ل RFC 3576. تحتاج وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) إلى دعم CoA-Req لخدمة إعادة المصادقة، وفقا لمعيار RFC 5176.

8. بدلا من قوائم التحكم في الوصول (ACL) القابلة للتنزيل، يتم إستخدام قوائم التحكم في الوصول (ACL) التي تم تكوينها مسبقا على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). يرسل خادم ISE اسم قائمة التحكم في الوصول (ACL) فقط، والذي تم تكوينه بالفعل في وحدة التحكم.

9. يعمل هذا التصميم لكل من حالات شبكات VLAN وقوائم التحكم في الوصول (ACL). في حالة تجاوز شبكة VLAN، فما علينا إلا إعادة توجيه المنفذ 80 والسماح (للجسر) ببقية حركة مرور البيانات على شبكة VLAN المعزولة. بالنسبة لقائمة التحكم في الوصول (ACL)، يتم تطبيق قائمة التحكم في الوصول (ACL) السابقة للمصادقة التي تم تلقيها في قبول الوصول.

يوفر هذا الشكل تمثيلا بصريا لتدفق الميزة هذا:

سير عمل الميزة

سير عمل الميزة

في حالة الاستخدام هذه، يتم تمكين SSID المستخدم فقط للمستخدمين المؤسسيين للوضع. لا توجد حالات إستخدام أخرى، مثل BYOD أو Guest أو أي حالات أخرى على SSID هذا.

عند اتصال عميل لاسلكي ب SSID Posture (Posture) لأول مرة، يجب عليه تنزيل وحدة Posture (Posture) وتثبيتها على مدخل ISE المعاد توجيهه، وتطبيقها أخيرا مع قوائم التحكم في الوصول (ACL) ذات الصلة استنادا إلى نتيجة التحقق من الوضع (متوافقة/غير متوافقة).

التكوين

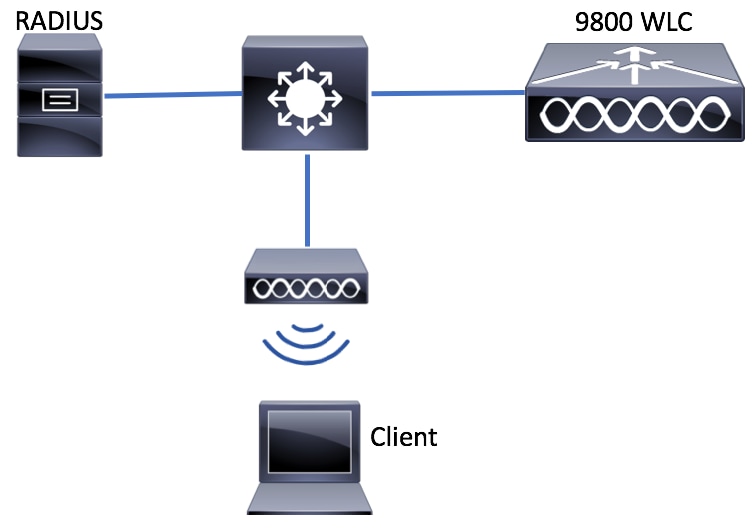

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

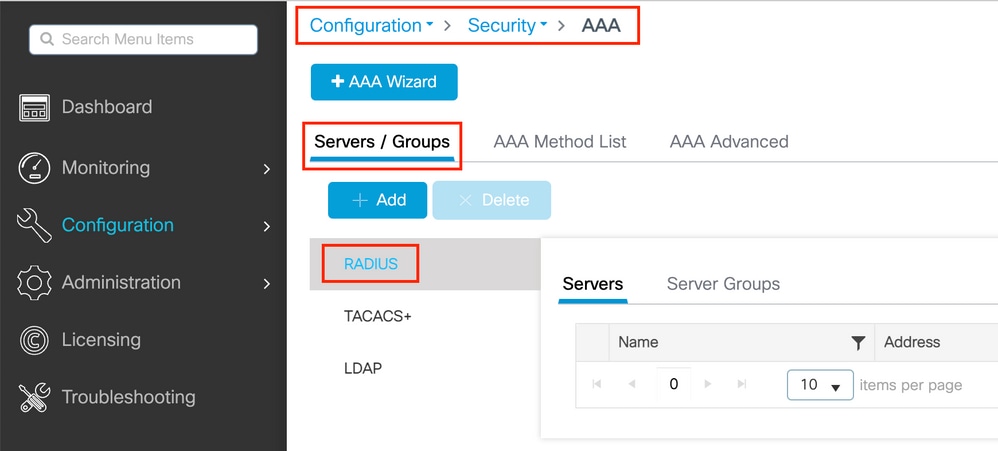

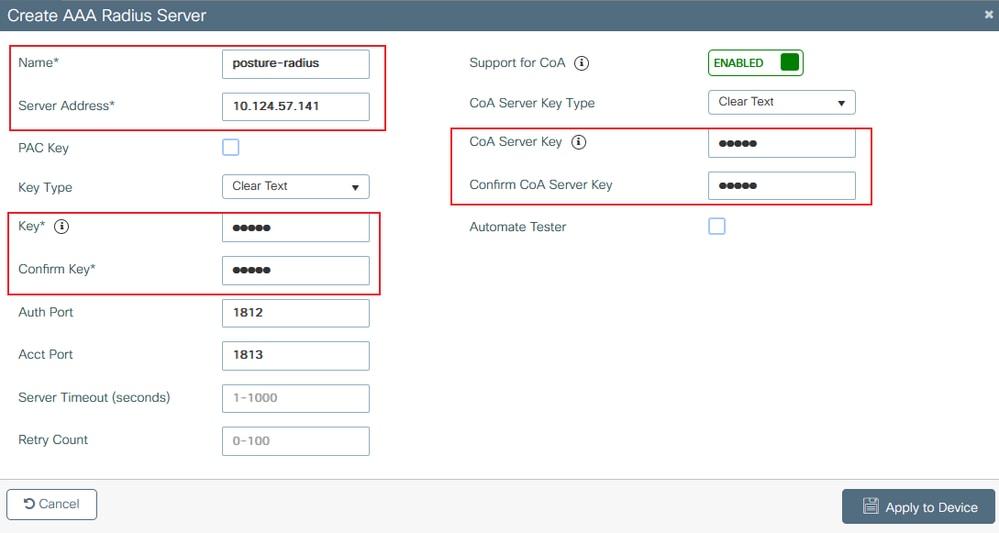

تكوين AAA على 9800 WLC

الخطوة 1. أضف خادم ISE إلى تكوين 9800 WLC. انتقل إلى التكوين > التأمين > AAA > الخوادم/المجموعات > RADIUS > الخوادم > + إضافة وإدخال معلومات خادم RADIUS كما هو موضح في الصور. تأكد من تمكين دعم CoA ل Posture NAC.

9800 إنشاء خادم RADIUS

9800 إنشاء خادم RADIUS تفاصيل نصف القطر لإنشاء الطراز 9800

تفاصيل نصف القطر لإنشاء الطراز 9800

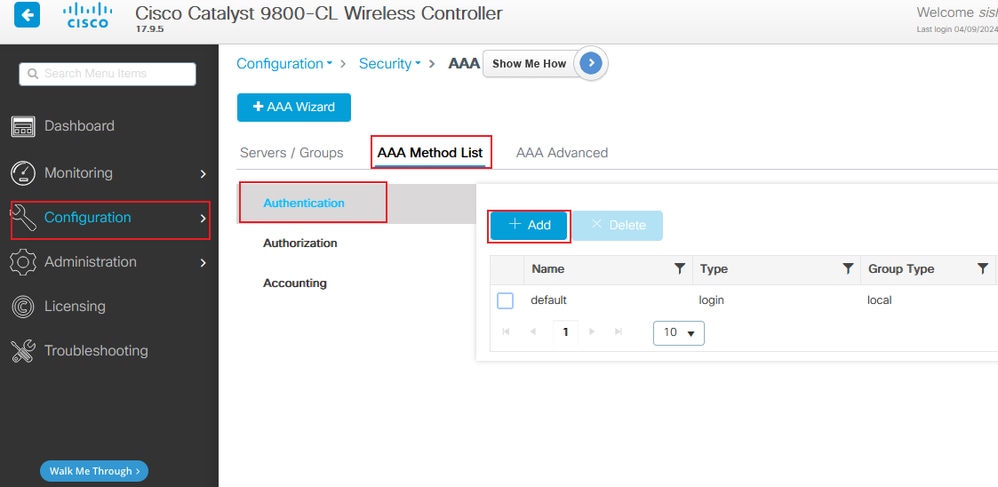

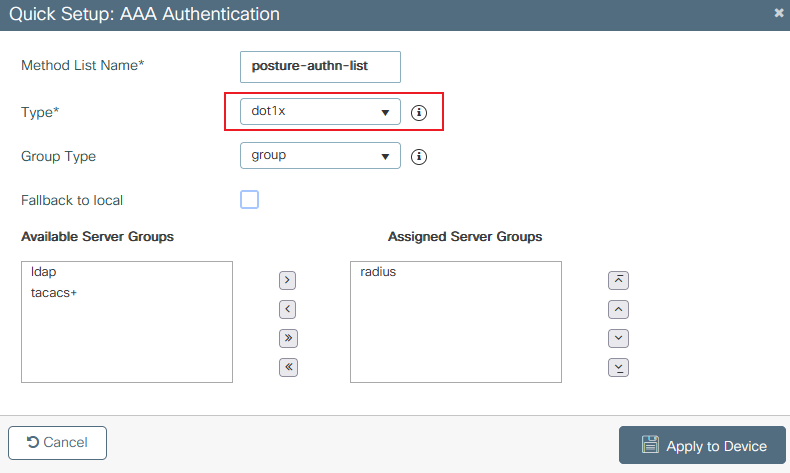

الخطوة 2. إنشاء قائمة طرق المصادقة. انتقل إلى التكوين > التأمين > AAA > قائمة طرق AAA > المصادقة > + إضافة كما هو موضح في الصورة:

9800 إضافة قائمة مصادقة

9800 إضافة قائمة مصادقة 9800 إنشاء تفاصيل قائمة المصادقة

9800 إنشاء تفاصيل قائمة المصادقة

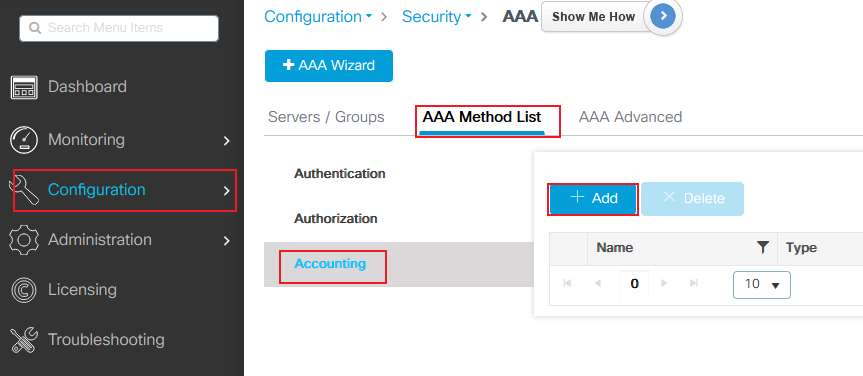

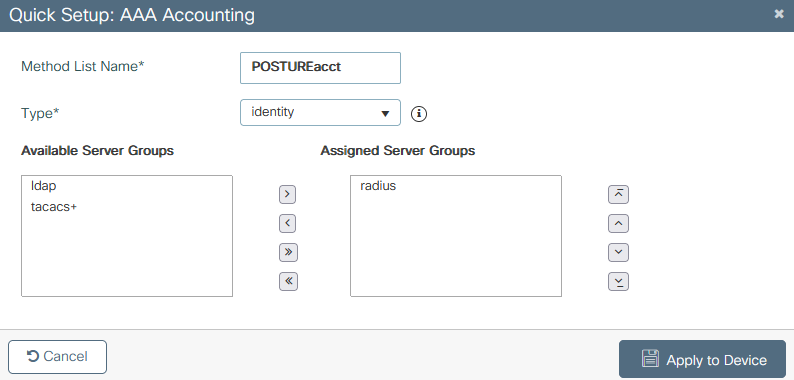

الخطوة 3. (إختياري) قم بإنشاء قائمة أساليب المحاسبة كما هو موضح في الصورة:

9800 إضافة قائمة حسابات

9800 إضافة قائمة حسابات 9800 إنشاء تفاصيل قائمة الوصول

9800 إنشاء تفاصيل قائمة الوصول

تكوين شبكة WLAN

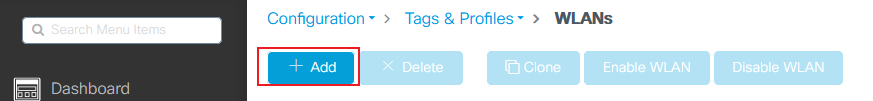

الخطوة 1. إنشاء شبكة WLAN. انتقل إلى التكوين > علامات وملفات التعريف > WLANs > + إضافة الشبكة وتكوينها حسب الحاجة:

إضافة 9800 WLAN

إضافة 9800 WLAN

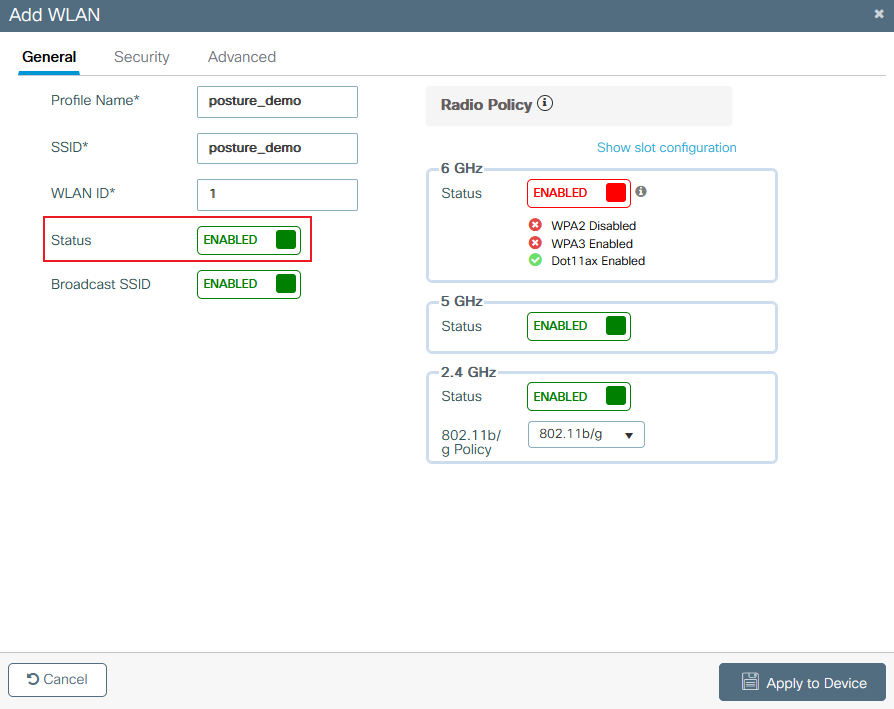

الخطوة 2. أدخل المعلومات العامة لشبكة WLAN.

9800 إنشاء شبكة WLAN عامة

9800 إنشاء شبكة WLAN عامة

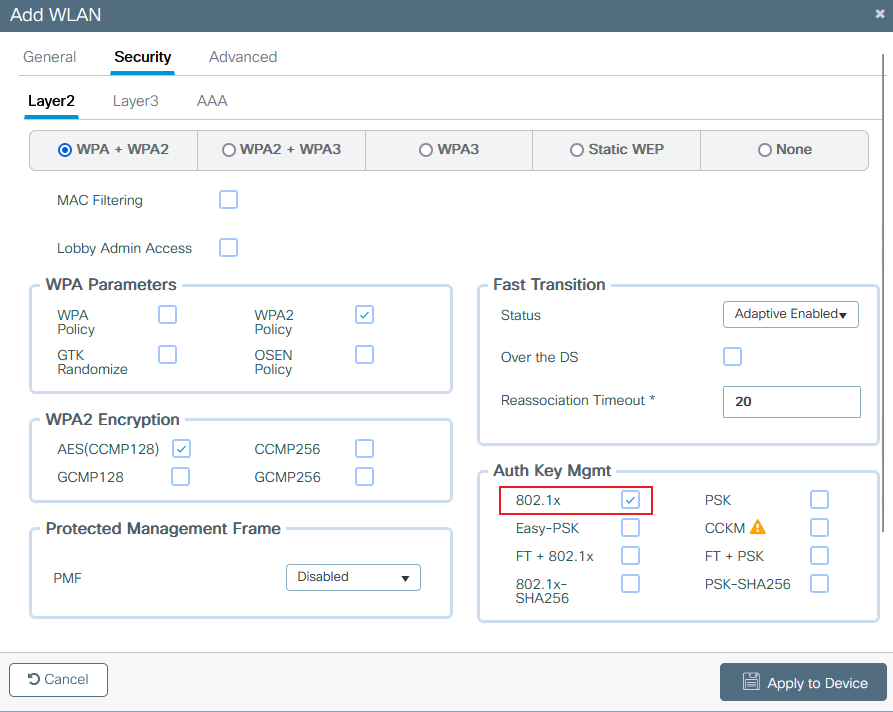

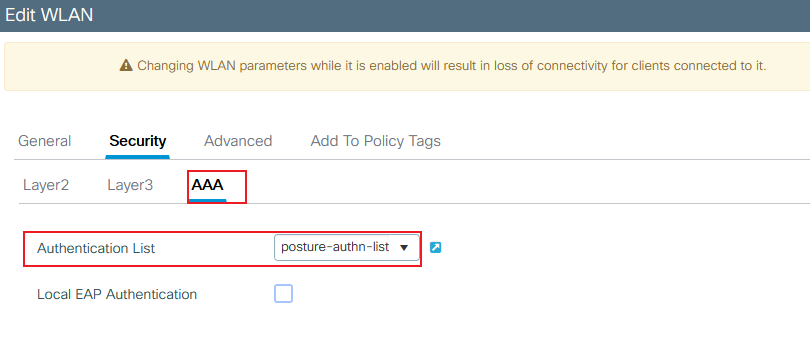

الخطوة 3. انتقل إلى علامة التبويب أمان واختر طريقة الأمان المطلوبة. في هذه الحالة، أختر '802.1x' وقائمة مصادقة AAA (التي قمت بإنشائها في الخطوة 2. في قسم تكوين AAA) مطلوبة:

9800 إنشاء أمان WLAN من المستوى الثاني

9800 إنشاء أمان WLAN من المستوى الثاني

9800 إنشاء أمان WLAN AAA

9800 إنشاء أمان WLAN AAA

تكوين ملف تعريف السياسة

داخل ملف تعريف سياسة، يمكنك أن تقرر تخصيص العملاء الذين لديهم شبكة VLAN، من بين الإعدادات الأخرى (مثل قائمة التحكم في الوصول (ACLs)، جودة الخدمة (QoS)، Mobility Anchor، أجهزة التوقيت، وما إلى ذلك). يمكنك إما استخدام ملف تعريف السياسة الافتراضي الخاص بك أو إنشاء ملف تعريف جديد.

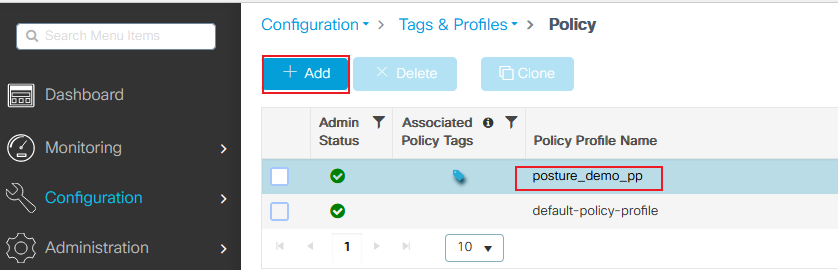

الخطوة 1. إنشاء ملف تعريف السياسة جديد. انتقل إلى التكوين > العلامات وملفات التعريف > السياسة وقم بإنشاء واحد جديد:

9800 إضافة ملف تعريف نهج

9800 إضافة ملف تعريف نهج

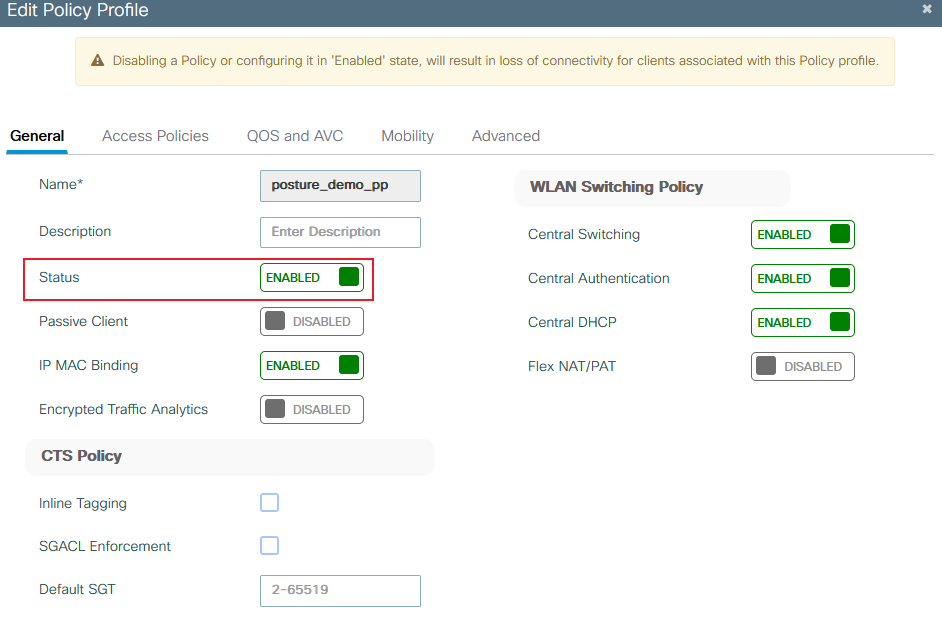

تأكد من تمكين ملف التعريف.

9800 إنشاء ملف تعريف سياسة عام

9800 إنشاء ملف تعريف سياسة عام

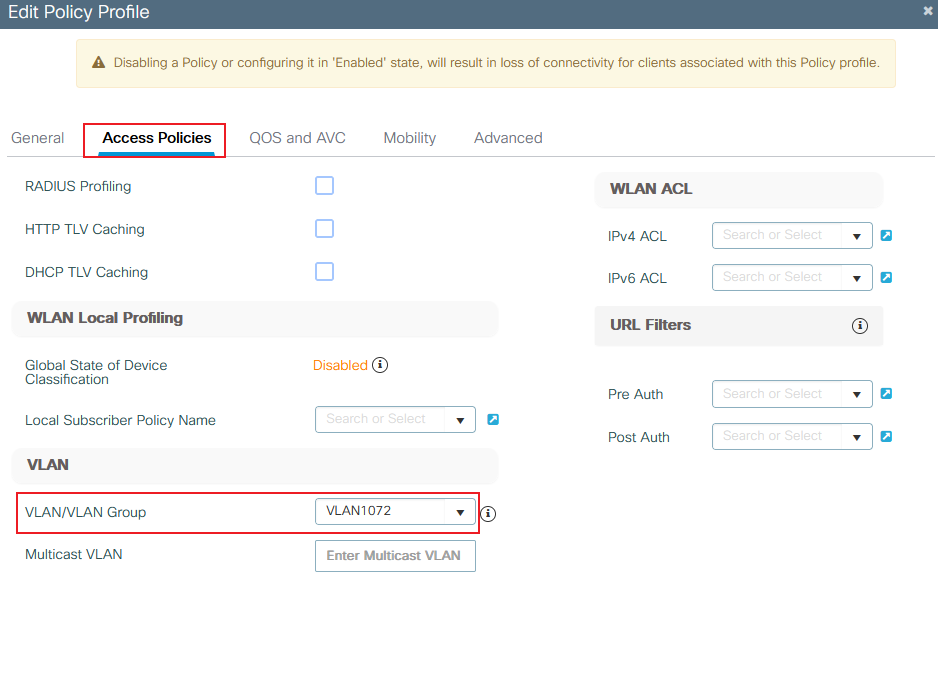

الخطوة 2. أختر شبكة VLAN. انتقل إلى علامة التبويب سياسات الوصول واختر اسم شبكة VLAN من القائمة المنسدلة أو اكتب معرف VLAN يدويا. لا تقم بتكوين قائمة التحكم في الوصول (ACL) في ملف تعريف السياسة:

9800 أنشيء سياسة ملف تعريف VLAN

9800 أنشيء سياسة ملف تعريف VLAN

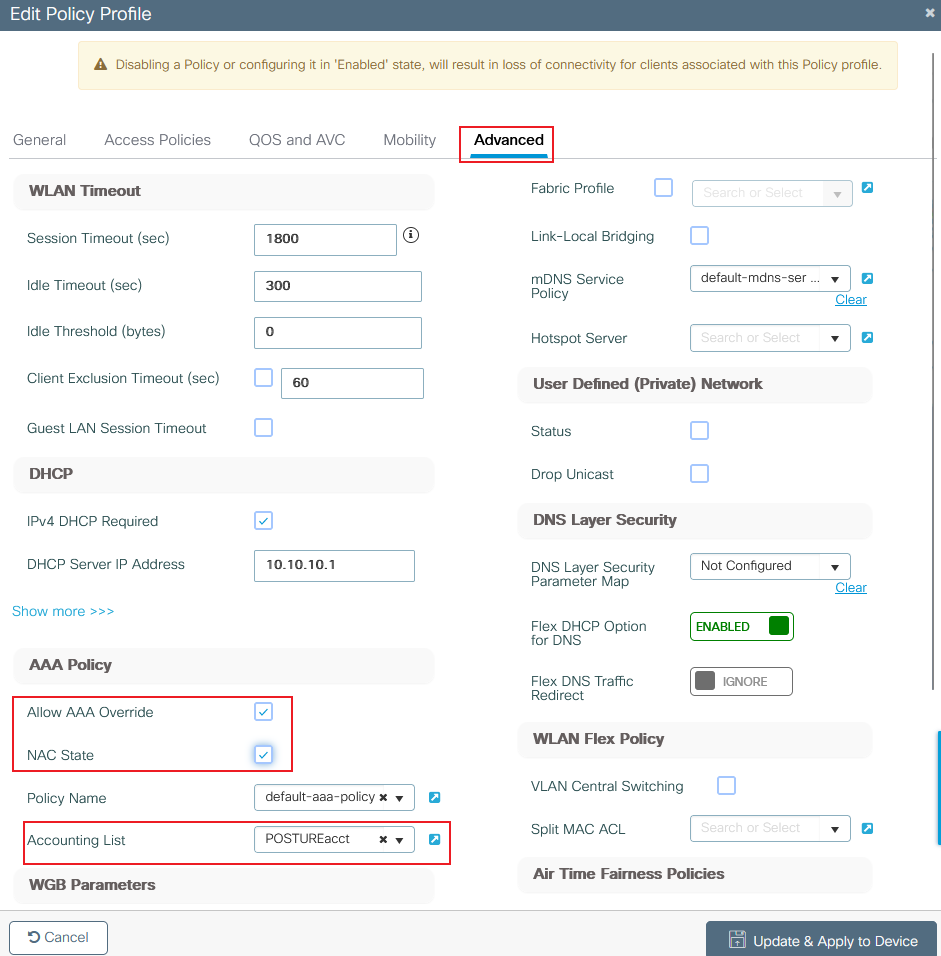

الخطوة 3. قم بتكوين ملف تعريف السياسة لقبول تجاوزات ISE (السماح بتجاوز AAA) وتغيير التفويض (CoA) (حالة NAC). يمكنك تحديد طريقة محاسبة بشكل اختياري أيضًا:

9800 إنشاء ملف تعريف سياسة متقدم

9800 إنشاء ملف تعريف سياسة متقدم

تكوين علامة السياسة

داخل علامة السياسة هو المكان الذي تقوم فيه بربط SSID بملف تعريف السياسة الخاص بك. يمكنك إما إنشاء علامة سياسة جديدة أو استخدام علامة السياسة الافتراضية.

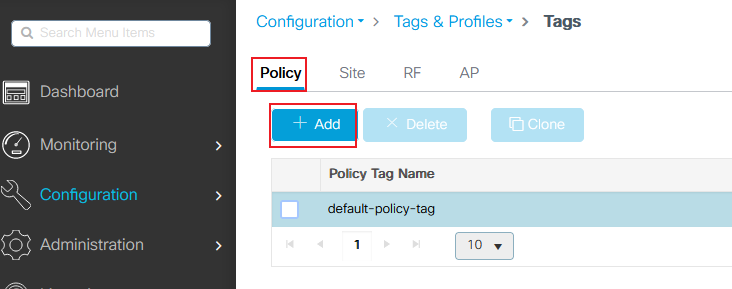

انتقل إلى التكوين > علامات تمييز وتوصيفات > علامات تمييز > سياسة وقم بإضافة آخر جديد إذا لزم الأمر كما هو موضح في الصورة:

إضافة علامة النهج 9800

إضافة علامة النهج 9800

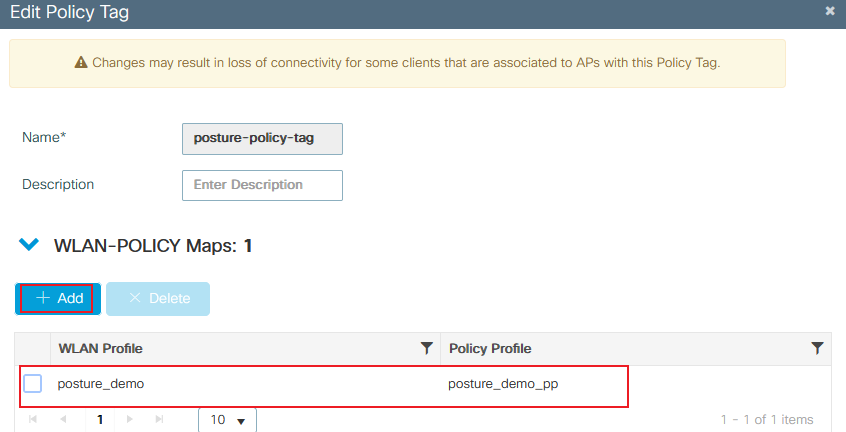

قم بربط ملف تعريف WLAN بملف تعريف السياسة المطلوب:

تفاصيل رقم السياسة 9800

تفاصيل رقم السياسة 9800

تعيين علامة السياسة

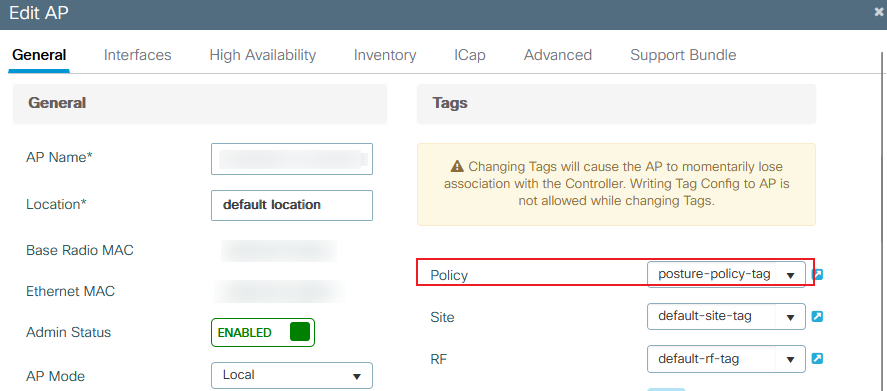

قم بتعيين علامة السياسة لنقاط الوصول المطلوبة. انتقل إلى التكوين > لاسلكي > نقاط الوصول > اسم نقطة الوصول > علامات التمييز العامة ، وقم بإجراء المهمة المطلوبة، ثم انقر على تحديث وتطبيق على الجهاز .

تعيين رقم النهج 9800

تعيين رقم النهج 9800

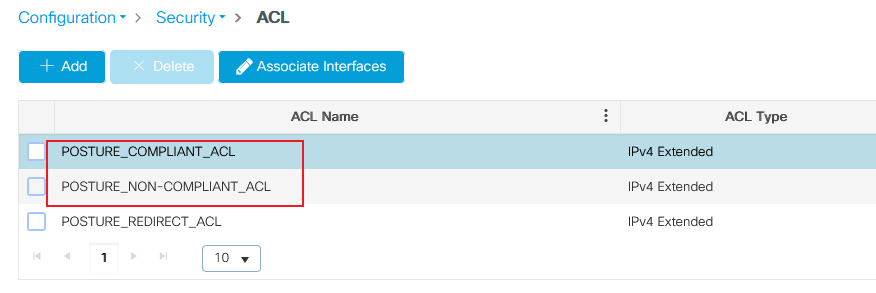

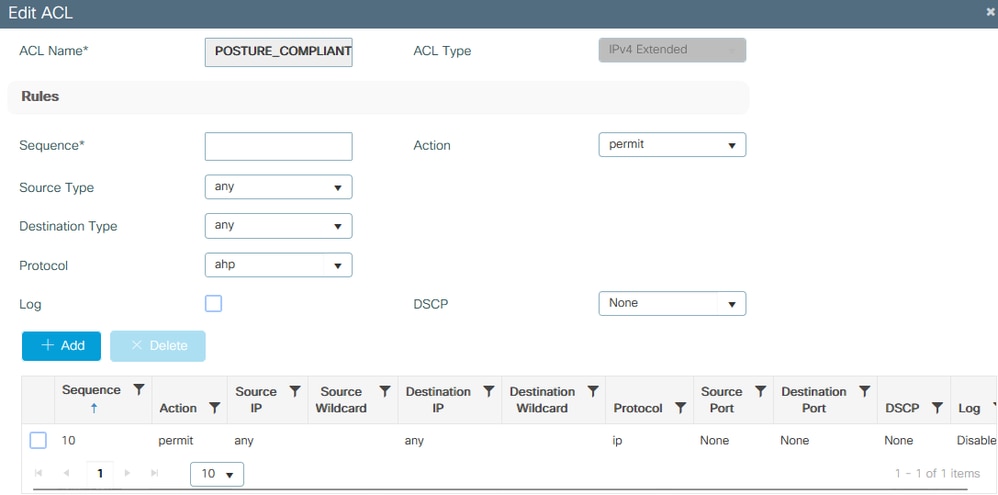

إعادة توجيه تكوين قائمة التحكم في الوصول (ACL)

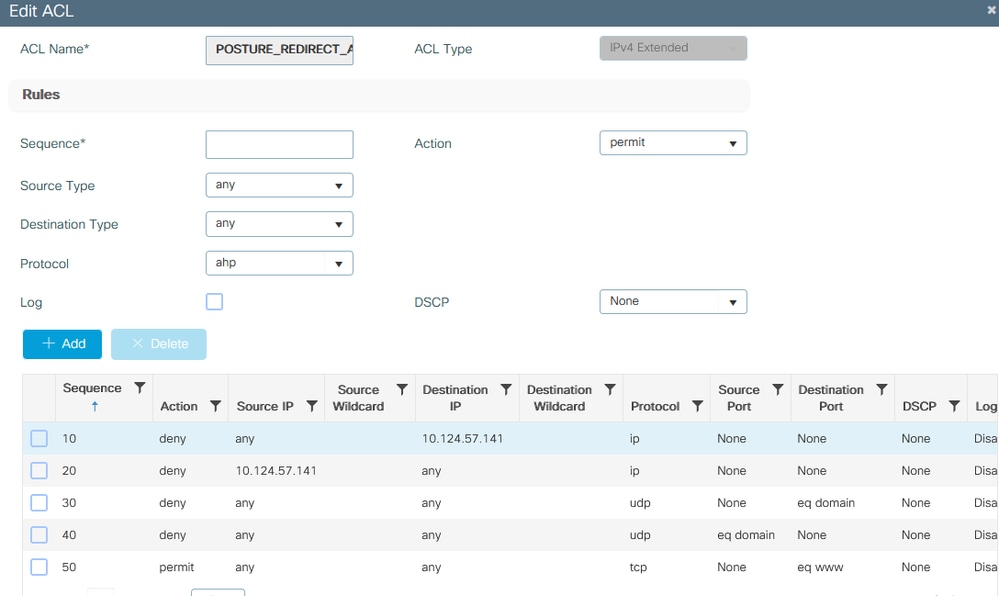

انتقل إلى التكوين > الأمان > ACL > + Add لإنشاء قائمة تحكم في الوصول (ACL) جديدة.

تحتوي قائمة التحكم في الوصول (ACL) المستخدمة لإعادة توجيه مدخل Posture على نفس متطلبات CWA (المصادقة المركزية على الويب).

تحتاج إلى رفض حركة المرور إلى عُقد خدمة السياسة (PSN) لمحرك ISE وكذلك رفض DNS والسماح بالباقي. قائمة التحكم في الوصول (ACL) المعاد توجيهها هذه ليست قائمة تحكم في الوصول (ACL) أمنية ولكنها قائمة تحكم في الوصول إلى النقطة التي تحدد حركة المرور التي تنتقل إلى وحدة المعالجة المركزية (على التراخيص) لمزيد من المعالجة (مثل إعادة التوجيه) وما هي حركة المرور التي تبقى على مستوى البيانات (عند الرفض) وتجنب إعادة التوجيه. يجب أن تبدو قائمة التحكم في الوصول (ACL) بهذا الشكل (استبدل 10.124.57.141 بعنوان ISE IP في هذا المثال):

تفاصيل قائمة التحكم في الوصول (ACL) المعاد توجيهها وفقا للمعيار 9800

تفاصيل قائمة التحكم في الوصول (ACL) المعاد توجيهها وفقا للمعيار 9800

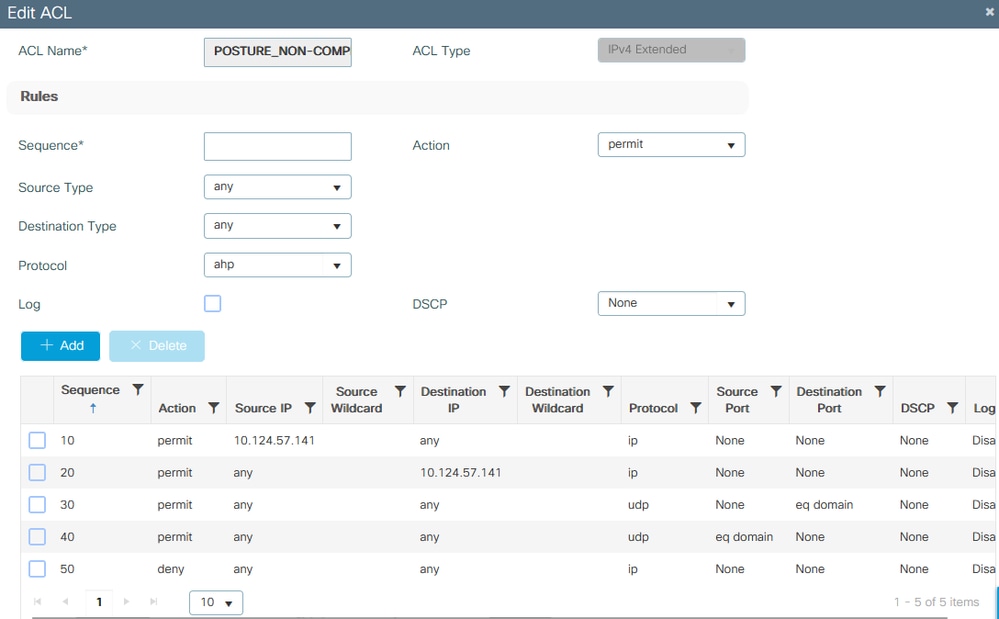

تكوين قائمة التحكم في الوصول (ACL) للنهج

في هذه الحالة، يلزمك تحديد قوائم التحكم في الوصول (ACL) المنفصلة على 9800 WLC ل ISE لتخويل السيناريوهات المتوافقة وغير المتوافقة بناء على نتيجة التحقق من المنفذ.

قائمة التحكم في الوصول 9800 ACL العامة

قائمة التحكم في الوصول 9800 ACL العامة

لسيناريو التوافق، أستخدم ببساطة السماح للجميع في هذه الحالة. وكتكوين شائع آخر، يمكنك أيضا أن تحصل على ISE بعدم تفويض أي قائمة تحكم في الوصول (ACL) في نتيجة متوافقة، وهو ما يعادل السماح للجميع على الجانب 9800:

9800 ACL - متوافق

9800 ACL - متوافق

بالنسبة للسيناريو غير المتوافق، يسمح العميل بالوصول إلى شبكات معينة فقط، عادة ما يكون خادم الإصلاح (ISE نفسه في هذه الحالة):

قائمة التحكم في الوصول (ACL) طراز 9800 - غير متوافق

قائمة التحكم في الوصول (ACL) طراز 9800 - غير متوافق

إعداد تكوين AAA ووضعية على ISE

متطلب الوضع: في هذا المثال، تتمثل متطلبات تحديد التوافق في اكتشاف ما إذا كان هناك ملف إختبار معين على سطح المكتب المستخدم لاختبار كمبيوتر Windows أم لا.

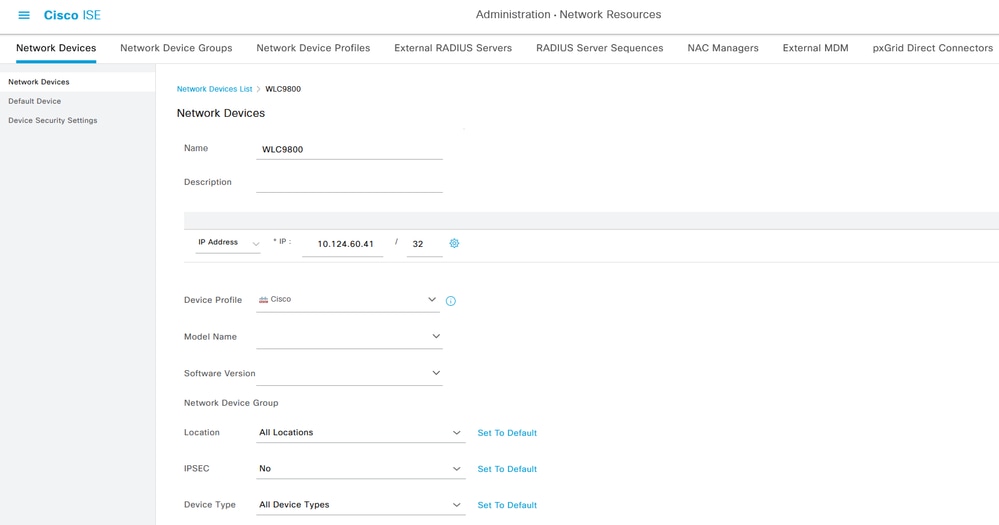

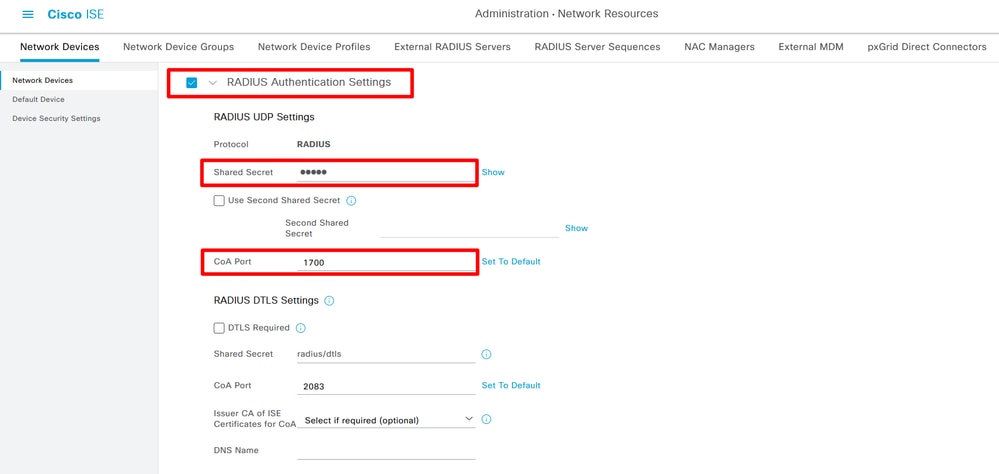

الخطوة 1. أضف WLC 9800 إلى NAD على ISE. انتقل إلى إدارة> موارد الشبكة> أجهزة الشبكة> إضافة:

إضافة جهاز الشبكة 01

إضافة جهاز الشبكة 01 إضافة جهاز شبكة 02

إضافة جهاز شبكة 02

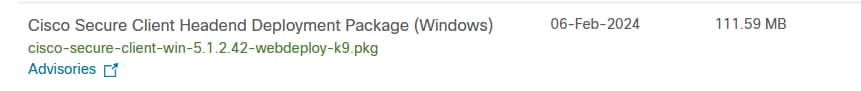

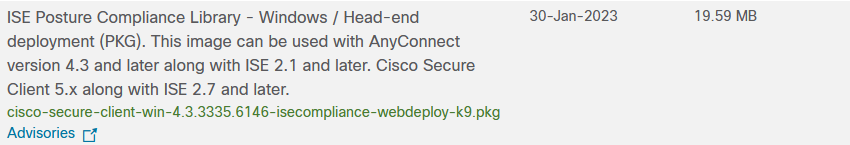

الخطوة 2. قم بتنزيل حزمة نشر وحدة الاستقبال والبث الخاصة بالعميل الآمن من Cisco ووحدة التوافق على موقع برنامج Cisco Software CCO على الويب.

الوصول والبحث في Cisco Secure Client:

Secure Client 5.1.2.42

Secure Client 5.1.2.42

وحدة التوافق مع معيار ISE 4.3

وحدة التوافق مع معيار ISE 4.3

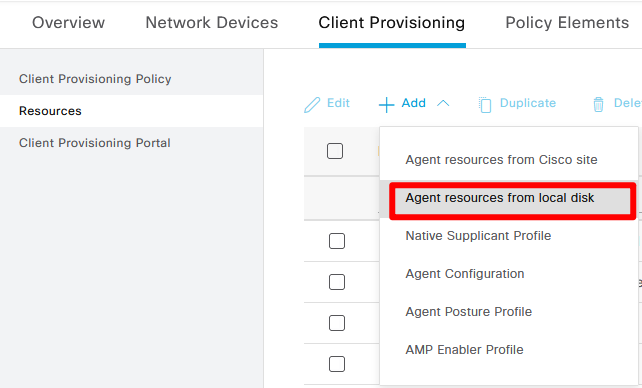

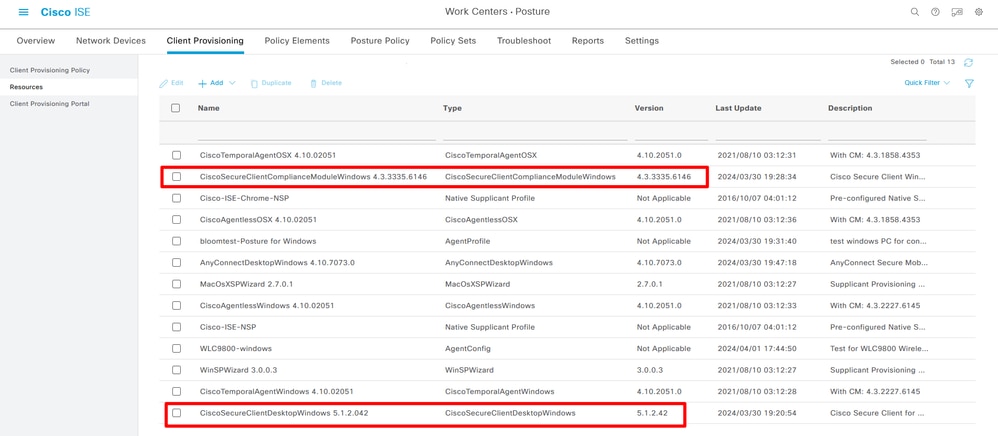

الخطوة 3. تحميل حزمة نشر وحدة الاستقبال والبث الخاصة بالعميل الآمنة من Cisco وحزمة وحدة التوافق ل ISE Client Provisioning. انتقل إلى مراكز العمل> Posture> Client Provisioning (وضعية العميل)> الموارد . انقر فوق إضافة، أختر موارد البرنامج من القرص المحلي من المربع المنسدل:

تحميل العميل الآمن

تحميل العميل الآمن

تحميل الوحدة النمطية "العميل الآمن والتوافق" بنجاح

تحميل الوحدة النمطية "العميل الآمن والتوافق" بنجاح

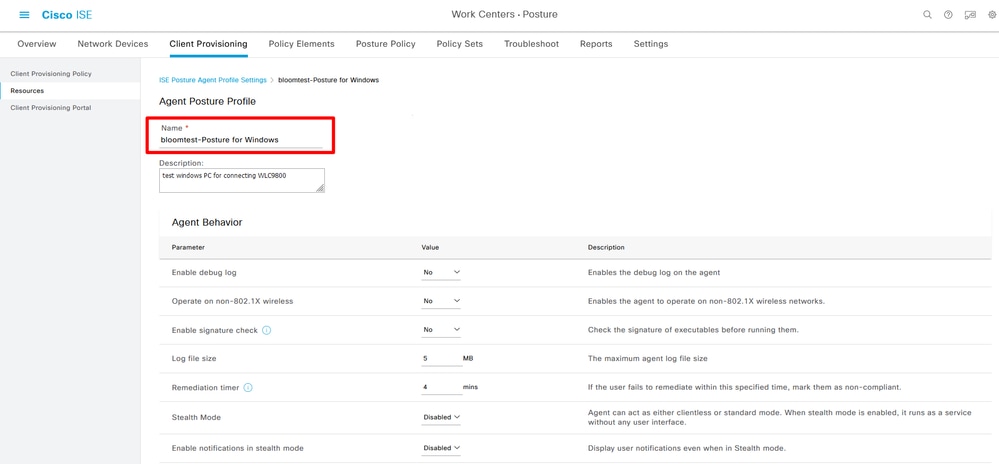

الخطوة 4. أنشئ ملف تعريف وضعية العميل الانتقال إلى مراكز العمل> Posture> Client Provisioning> Resources> Add> ملف تعريف وضعية العميل:

ملف تعريف وضعية العامل

ملف تعريف وضعية العامل

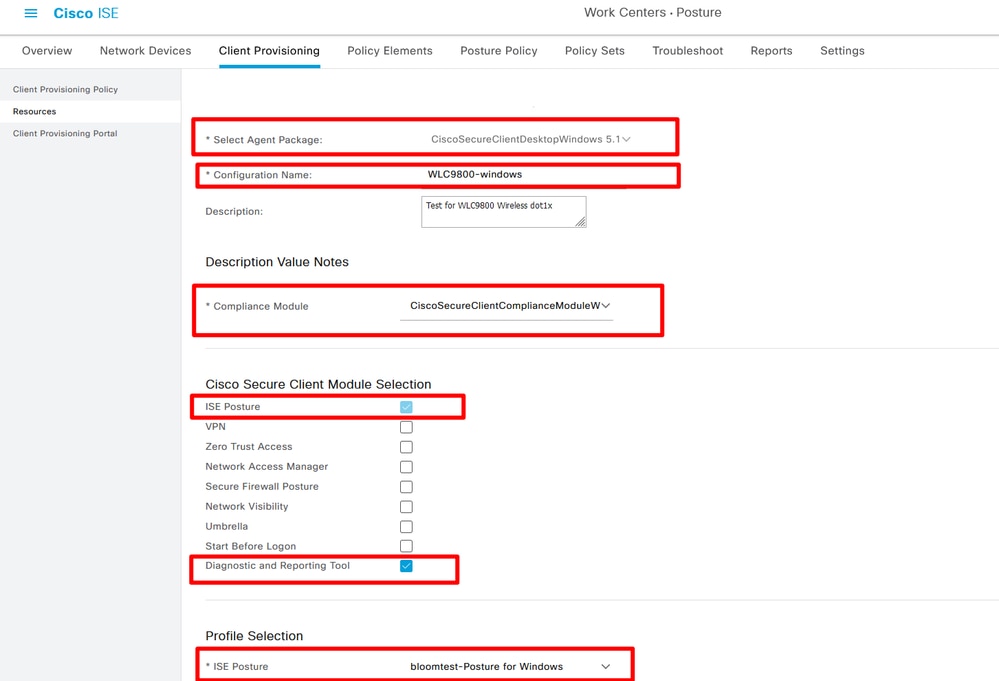

الخطوة 5. إنشاء انتقال تكوين الوكيل إلى مراكز العمل> Posture> Client Provisioning> Resources> Add> Agent Configuration:

إضافة تكوين الوكيل

إضافة تكوين الوكيل

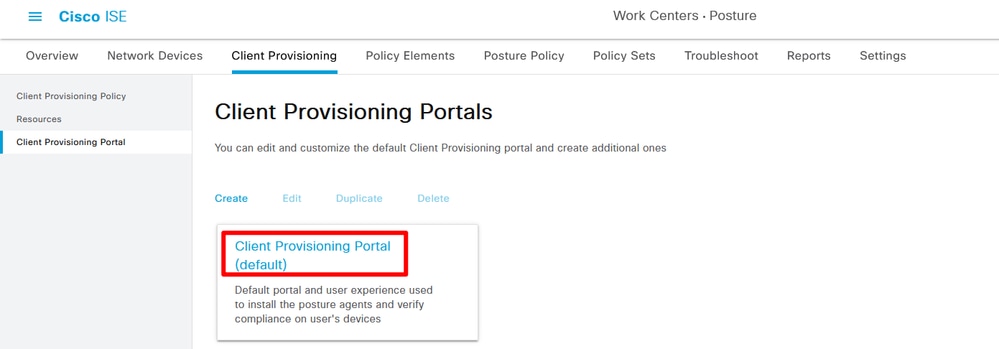

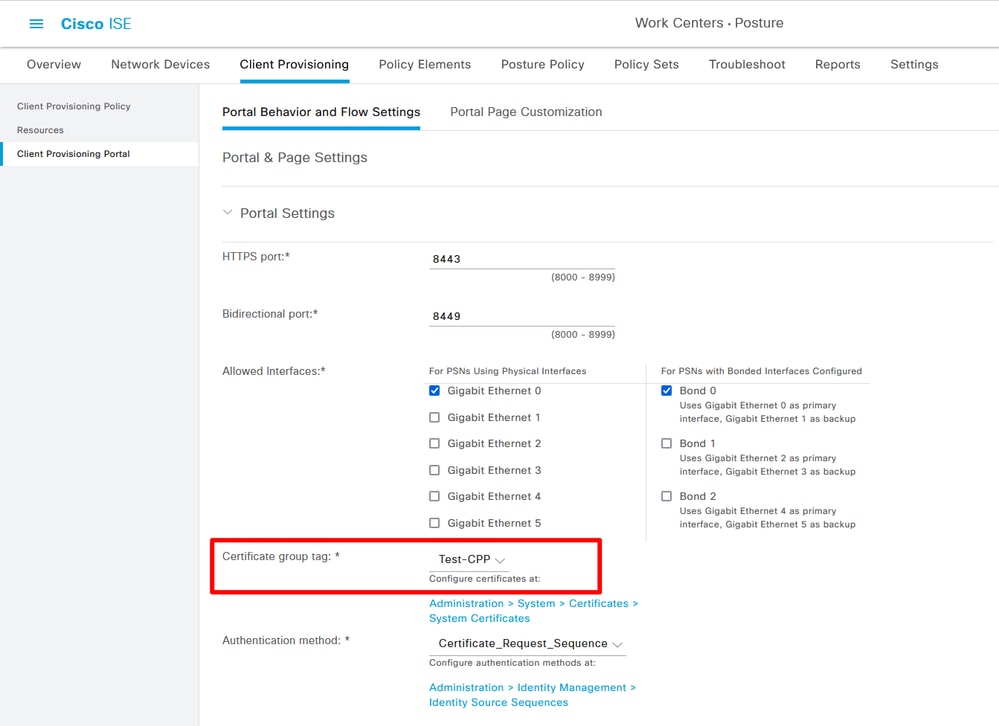

الخطوة 6. قم بتأكيد مدخل توفير العميل، أستخدم الأساسي الافتراضي للاختبار "موافق". (الرجاء إنشاء CSR والتطبيق لشهادة SSL من خادم CA، واستبدال علامة "مجموعة الشهادات" في إعدادات الأساس هذه، وإلا، يحدث تحذير غير موثوق به لشهادة أثناء عملية الاختبار.)

انتقل إلى مراكز العمل> Posture> Client Provisioning> بوابات إمداد العميل:

أختر بوابة إمداد العميل 01

أختر بوابة إمداد العميل 01

إختيار بوابة إمداد العميل 02

إختيار بوابة إمداد العميل 02

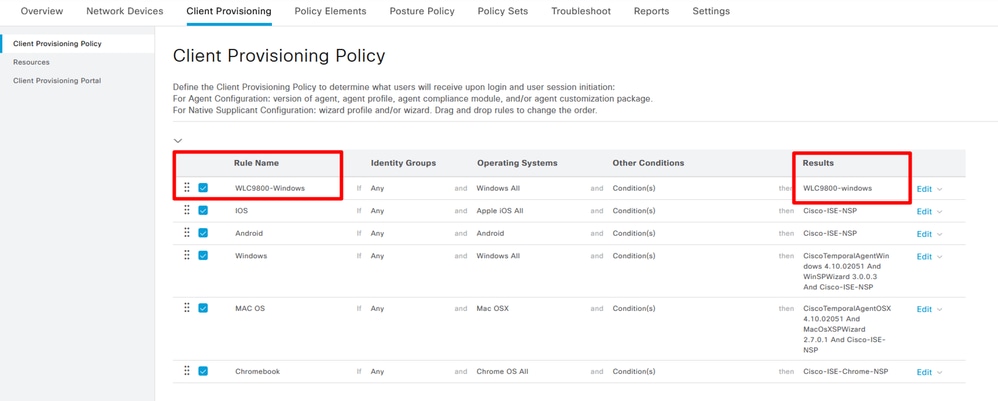

الخطوة 7. إنشاء سياسة تزويد العميل. انتقل إلى مراكز العمل> Posture> Client Provisioning> Client Provisioning Policy > Edit (تحرير)، إدراج نهج جديد أعلاه.

إنشاء نهج توفير العميل

إنشاء نهج توفير العميل

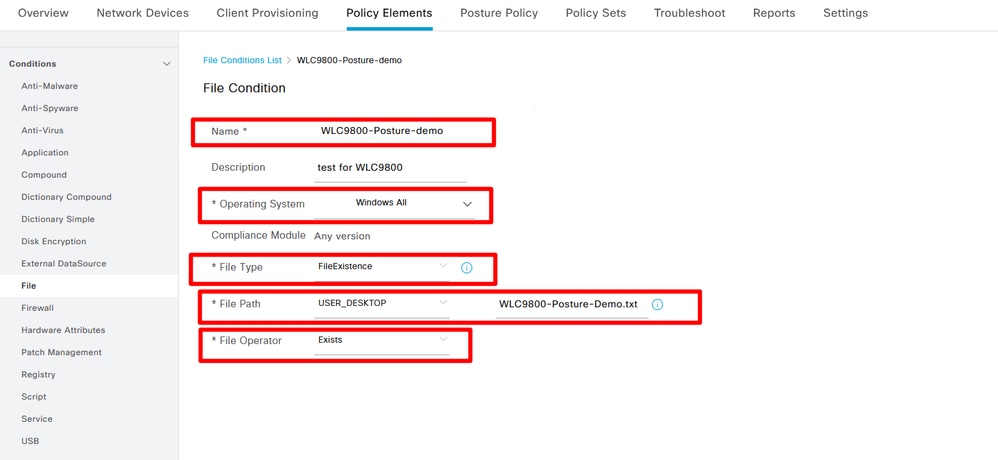

الخطوة 8. إنشاء شروط الملف. انتقل إلى مراكز العمل> Posture> Policy Elements> Conditions> File Conditions> Add> File Conditions:

إنشاء حالة ملف

إنشاء حالة ملف

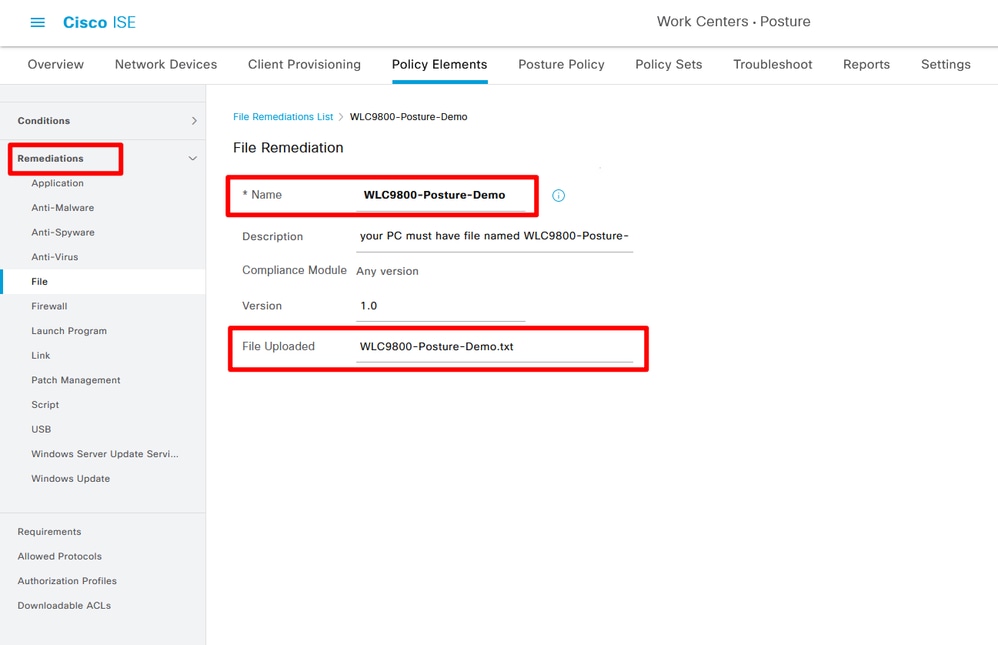

الخطوة 9. إنشاء عمليات الإصلاح انتقل إلى مراكز العمل> الوضع> عناصر السياسة> عمليات الإصلاح > ملف> إضافة:

إنشاء معالجة ملف

إنشاء معالجة ملف

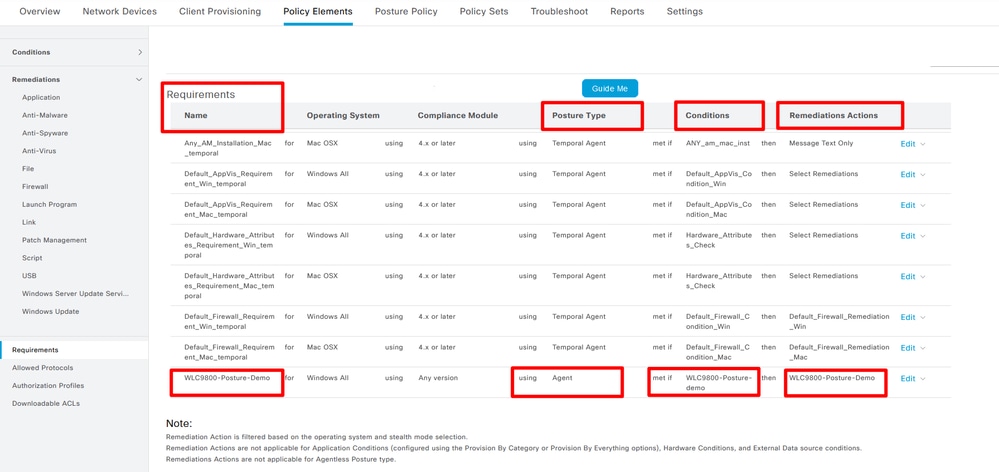

الخطوة 10. إنشاء متطلب. انتقل إلى مراكز العمل> Posture> Policy Elements> Requirements> إدراج متطلبات جديدة:

إنشاء متطلبات الوضع

إنشاء متطلبات الوضع

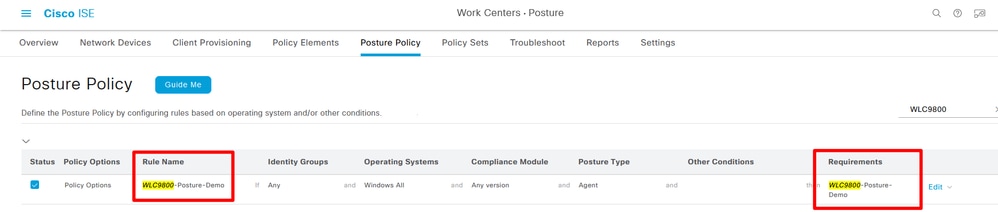

الخطوة 11. إنشاء سياسة الوضع. انتقل إلى مراكز العمل> الوضع> إدراج سياسة جديدة:

إنشاء نهج الوضع

إنشاء نهج الوضع

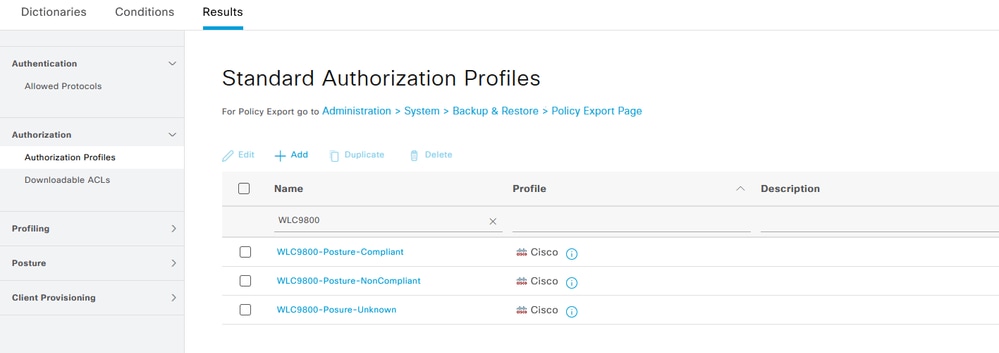

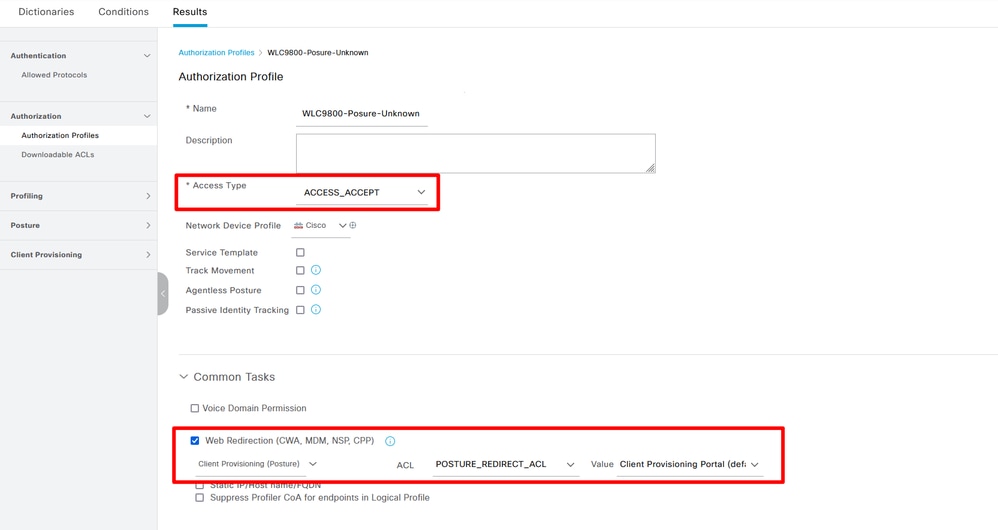

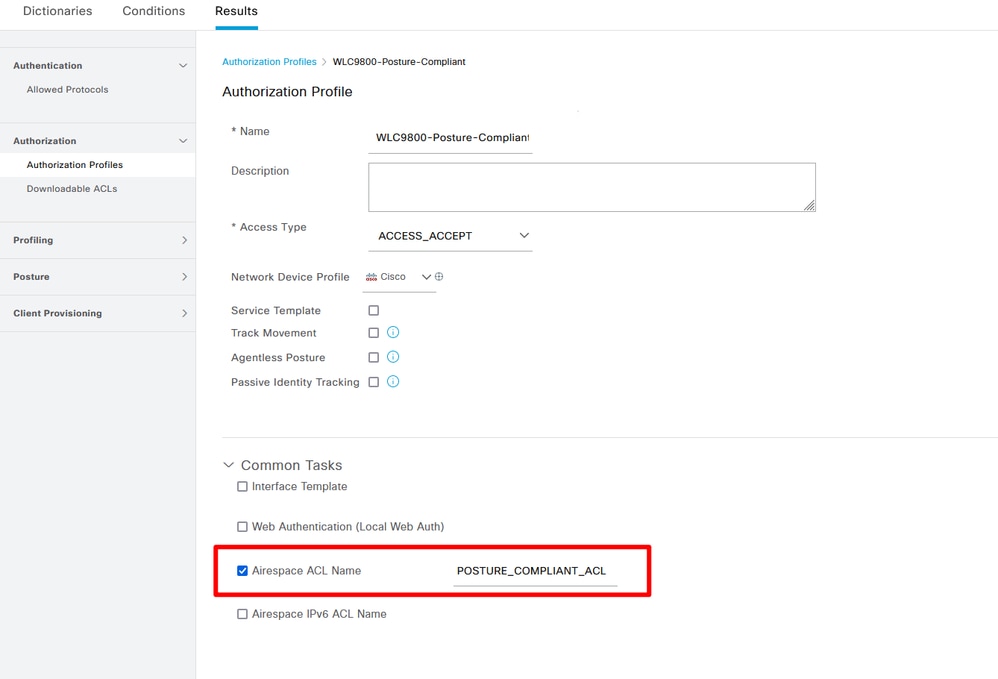

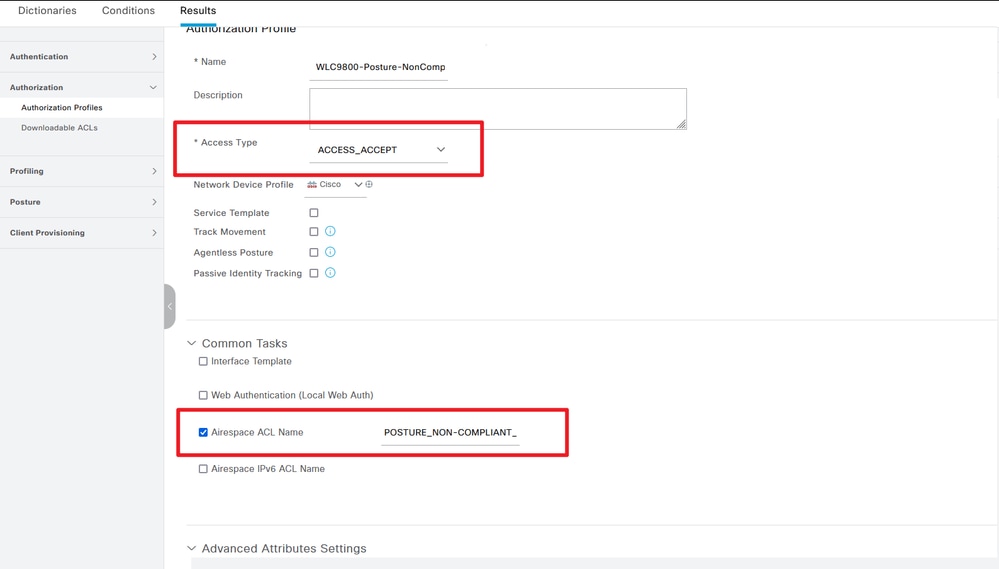

الخطوة 12. إنشاء ثلاثة ملفات تعريف تخويل: حالة الوضع غير معروفة؛ حالة الوضع غير متوافقة؛ حالة الوضع متوافقة. انتقل إلى عناصر النهج> النتائج> Authorizaton> Authorization Profile> إضافة:

إنشاء ملفات تعريف التخويل 01

إنشاء ملفات تعريف التخويل 01

إنشاء ملفات تعريف التخويل 02

إنشاء ملفات تعريف التخويل 02 إنشاء ملفات تعريف التخويل 03

إنشاء ملفات تعريف التخويل 03

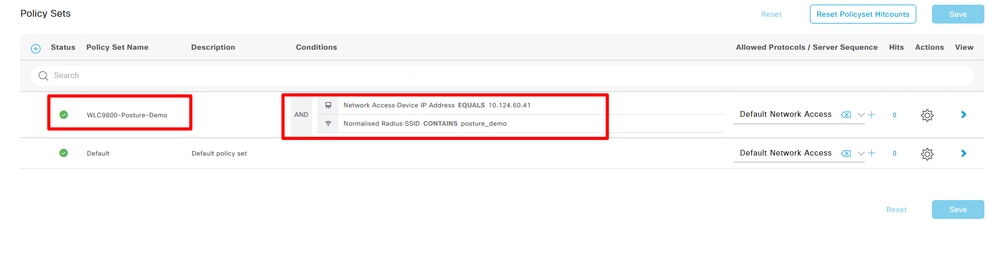

الخطوة 13. إنشاء مجموعات سياسات. انتقل إلى نهج>

إنشاء مجموعات سياسات

إنشاء مجموعات سياسات

مجموعات> أيقونة إضافة:

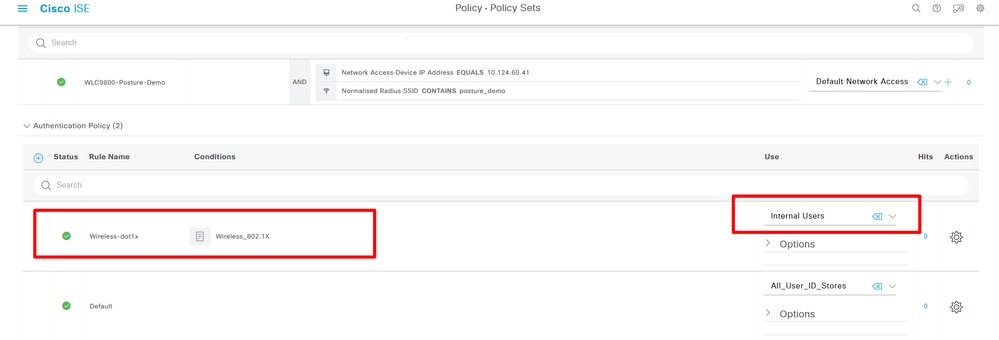

الخطوة 14. إنشاء سياسة المصادقة الانتقال إلى النهج> مجموعات السياسات> توسيع "WLC9800-Posture-Demo"> نهج المصادقة> إضافة:

إنشاء سياسة مصادقة

إنشاء سياسة مصادقة

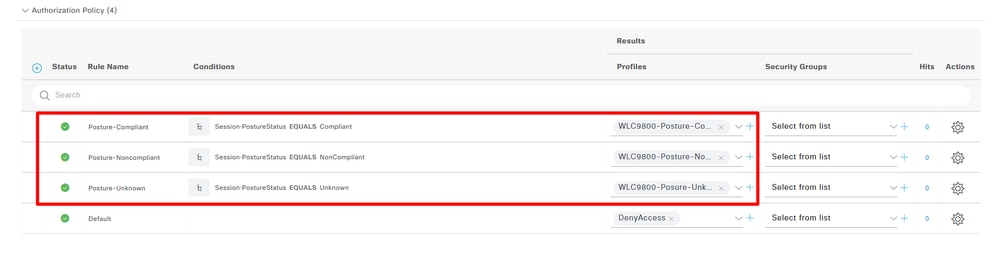

الخطوة 15. إنشاء سياسة التخويل الانتقال إلى النهج> مجموعات السياسات> توسيع "WLC9800-Posture-Demo"> نهج التخويل> إضافة:

إنشاء سياسة التخويل

إنشاء سياسة التخويل

الأمثلة

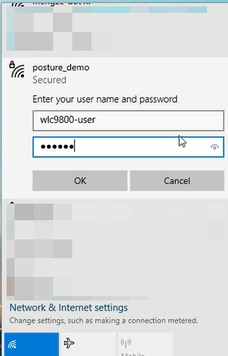

1. إختبار SSID المتصل Posture_demo مع بيانات اعتماد 802.1X الصحيحة.

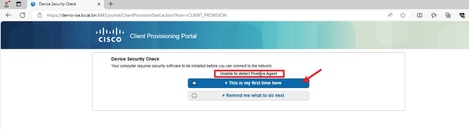

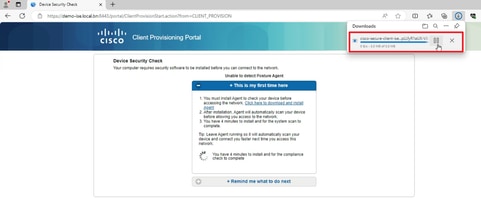

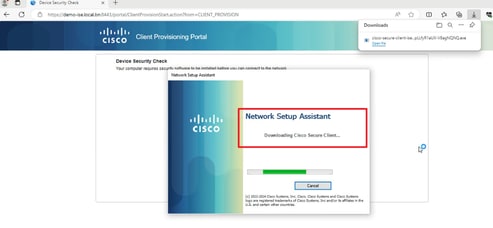

2. يقوم المستعرض بتشغيل عنوان URL لبوابة توفير العميل، انقر فوق "بدء" لاكتشاف عامل الوضع. في انتظار نتيجة "عامل وضعية الكشف"، العد التنازلي ل 10 ثوان.

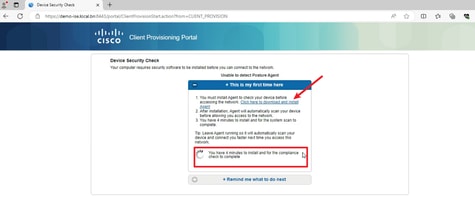

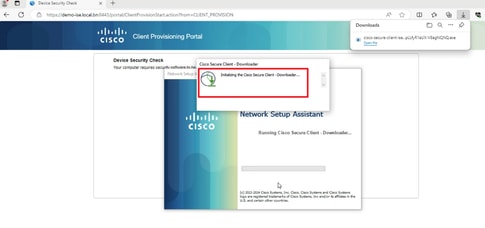

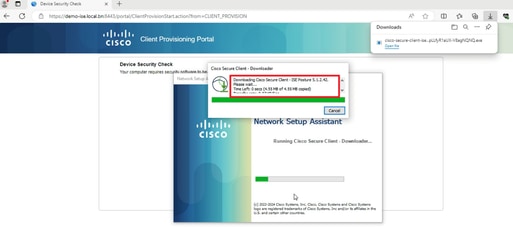

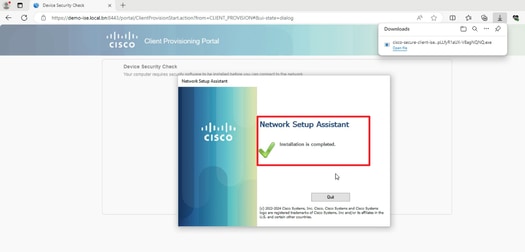

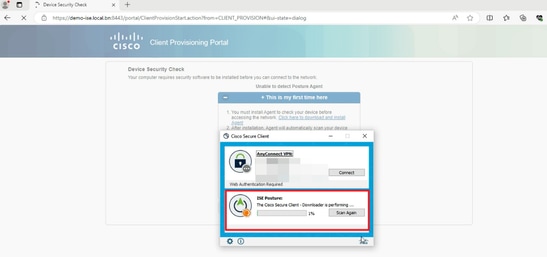

3. إذا لم يكن لدى الكمبيوتر أي إصدار من "عامل الوضع" مثبت، فيمكنك رؤية النتيجة "يتعذر اكتشاف "عامل الوضع"، انقر فوق هذه هي المرة الأولى لي هنا. وعليك تنزيل "البرنامج العميل" وتثبيته.

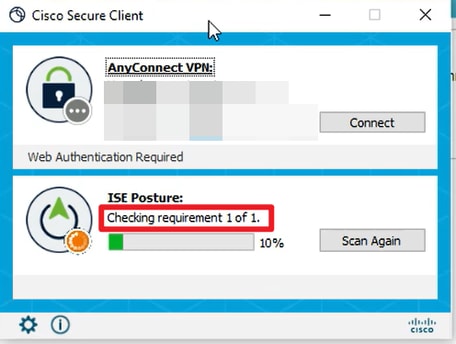

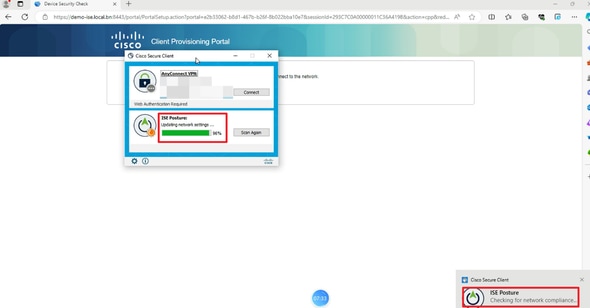

4. يعمل "عامل الوضع" ويحصل على متطلبات الوضع من ISE.

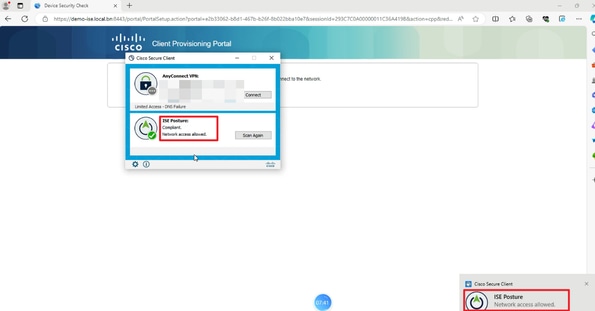

5. عندما تلبي نتيجة الفحص متطلبات Posture (وضعية)، يرسل الكمبيوتر تقريرا متوافقا مع Posture (وضعية محرك خدمات الهوية (ISE)). تقوم ISE بتشغيل CoA لأن حالة الوضع تغيرت لنقطة النهاية هذه.

التحقق من الصحة

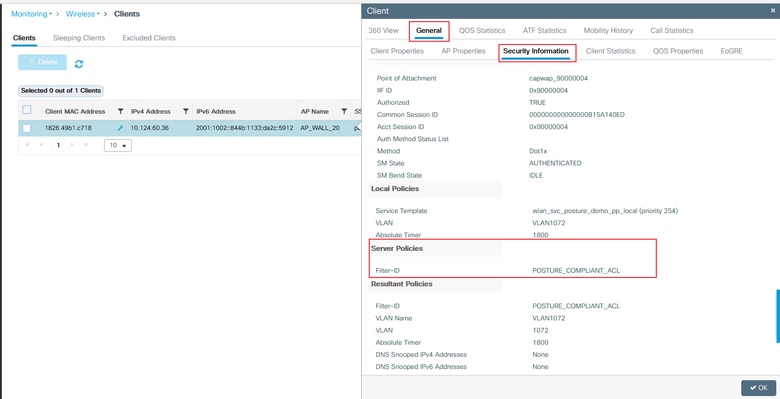

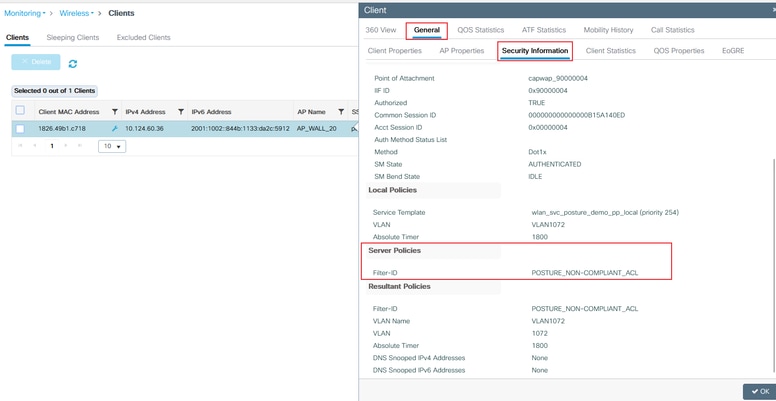

في واجهة المستخدم الرسومية C9800، تأكد من حصول العميل على قائمة تحكم في الوصول (ACL) مناسبة بناء على نتيجة وضع الشكوى/عدم الشكوى.

متوافق:

غير متوافق:

على ISE، ببساطة تحقق من سجلات Radius المباشرة لتأكيد ما إذا كان النهج الصحيح مطابق.

استكشاف الأخطاء وإصلاحها

قائمة التحقق

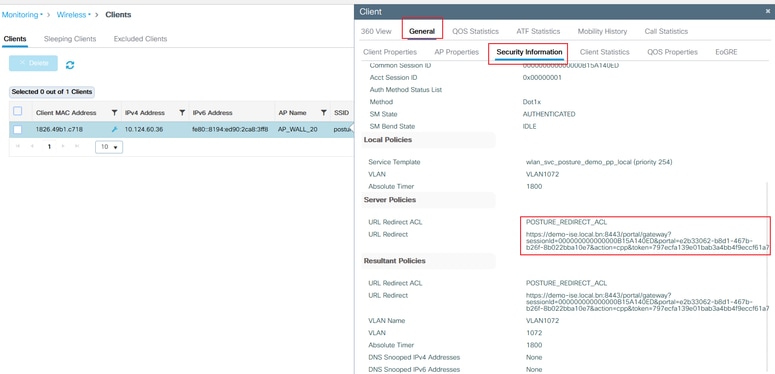

- تأكد من اتصال العميل وعنوان IP صالح وحصوله عليه.

- تأكد من أن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) يحصل على عنوان URL إعادة التوجيه الصحيح وقائمة التحكم في الوصول (ACL) من ISE. يمكنك الاطلاع عليه عبر واجهة المستخدم الرسومية (GUI):

- إذا لم تكن عملية إعادة التوجيه تلقائية، فافتح المستعرض وحاول إستخدام عنوان IP عشوائي. على سبيل المثال، 10.0.0.1. إذا عملت إعادة التوجيه، من الممكن أن تكون لديك مشكلة في تحليل DNS. تحقق من توفر خادم DNS صالح لديك عبر DHCP ومن قدرته على حل أسماء المضيف.

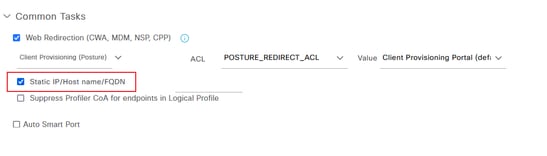

- إذا تم إعادة توجيه Broswer إلى URL لبوابة ISE ولكن يتعذر تحميل الصفحة، فتحقق مما إذا كان اسم مجال ISE غير مضاف إلى خادم DNS، وبالتالي يتعذر على العميل حل URL الخاص بالمدخل. لحل هذه المشكلة بسرعة، تحقق من اسم IP/المضيف الثابت/FQDN ضمن ملف تعريف التخويل لتوفير عنوان IP في عنوان URL لإعادة التوجيه. ومع ذلك، قد يكون ذلك أحد المخاوف الأمنية لأنه يعرض عنوان IP الخاص ب ISE.

تجميع تصحيح الأخطاء

المراجع

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

14-Mar-2025

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Siming ShaoTechnical Consulting Engineer

- Bloom WangTechnical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات