Un déploiement simple, une segmentation efficace et une sécurité complète

Transformez votre réseau en profitant de la sécurité basée sur l'identité pour simplifier les opérations, réduire la complexité de vos équipements et offrir à l'ensemble de votre réseau local une protection Zero Trust professionnelle.

L'identité intégrée à votre réseau

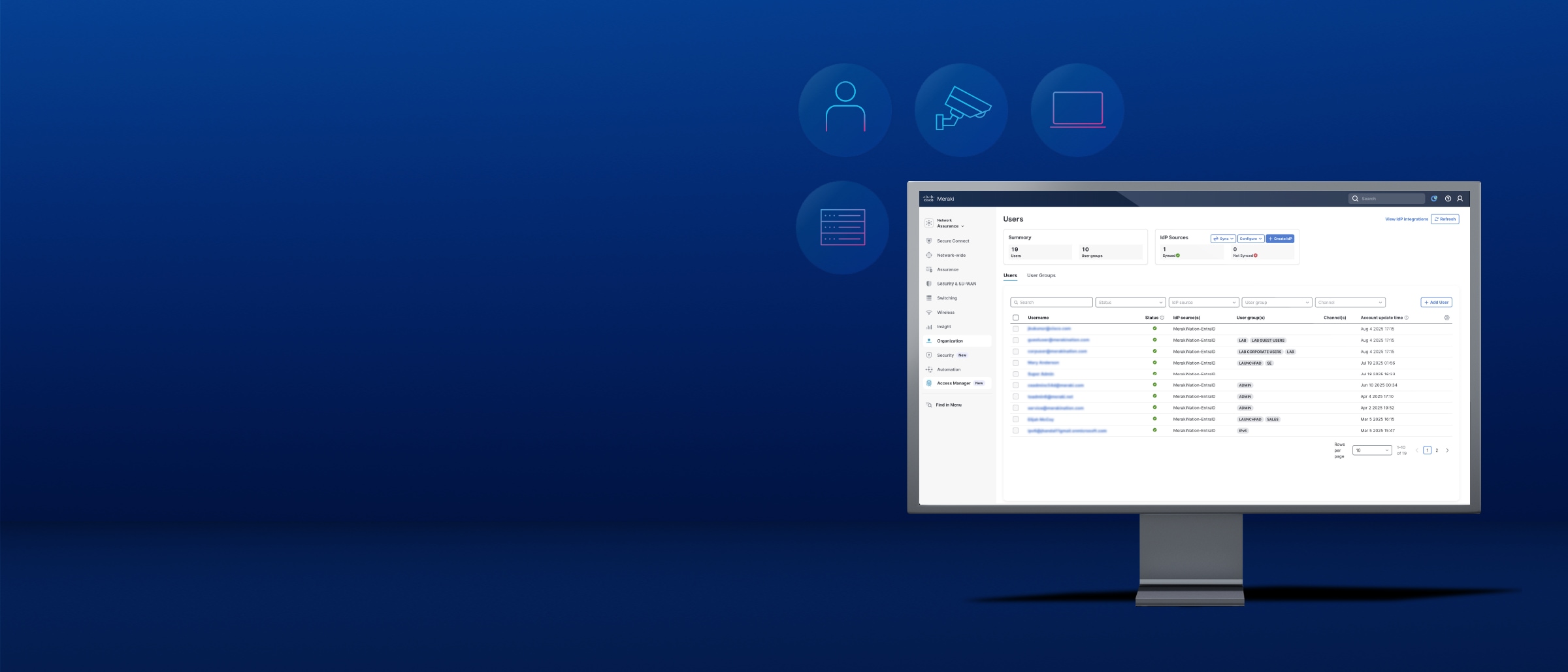

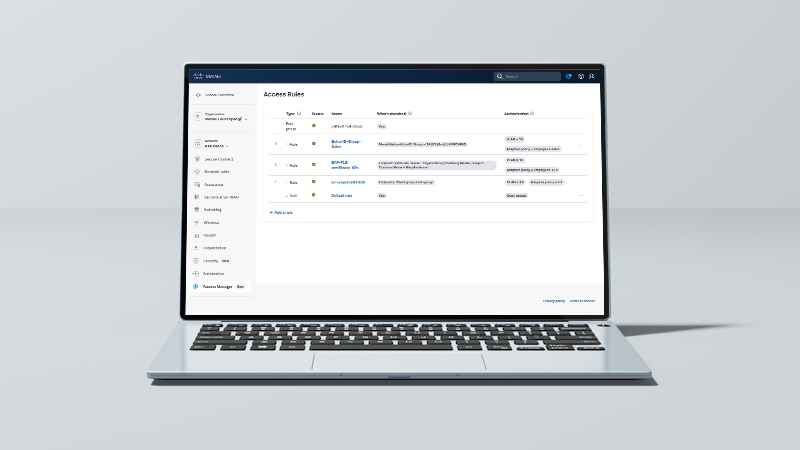

Déployé en tant que service (SaaS) et intégré à Meraki Dashboard, l'accès basé sur l'identité est appliqué de manière transparente sur votre réseau Meraki existant.

Tout segmenter et tout protéger

La segmentation basée sur l'identité protège les utilisateurs, les équipements et les objets sur toute infrastructure prise en charge. Elle est appliquée de manière native à chaque point d'accès pour éliminer les goulots d'étranglement et offrir une protection Zero Trust adaptative.

Déployer la sécurité Zero Trust du réseau local jusqu'au cloud

Gérez les identités, la sécurité cloud et la visibilité contextuelle depuis Meraki Dashboard. Ce tableau de bord associe Cisco Access Manager, Cisco Secure Access et Cisco XDR pour assurer une protection Zero Trust continue et adaptative sur l'ensemble de votre réseau.

Présentation rapide

Aperçu rapide

Bénéficiez d'un aperçu rapide du contrôle d'accès basé sur l'identité grâce à Meraki Dashboard.

Fiche technique

En savoir plus

Déployez une sécurité Zero Trust basée sur l'identité sans les équipements, la complexité ou les frais associés aux solutions de contrôle d'accès classique.

Page d'accueil des ressources

Une interface unique pour l'ensemble des documents et ressources

Accédez à la documentation technique, aux guides de déploiement, aux références des API, aux tutoriels vidéo et à bien d'autres ressources depuis une même page.

Fiche solution

Atténuez les répercussions des failles grâce à une segmentation basée sur l'identité

Découvrez comment la segmentation adaptative bloque automatiquement les équipements compromis et empêche les déplacements latéraux, même lorsque les hackers présentent des identifiants valides.

Écosystème d'intégrations transparent

Intégration native d'Entra ID

Intégration fluide avec Microsoft Entra ID pour une gestion unifiée des identités. Exploitation des répertoires utilisateurs existants sans duplication ni synchronisation.

Unification grâce à Meraki Dashboard

Accessible en tant que modèle SaaS pur dans votre Meraki Dashboard. Gérez l'accès au réseau local, la sécurité cloud et la détection des menaces depuis une interface unifiée, sans consoles ni connexions distinctes.

Optimiser les résultats de vos solutions de sécurité

Contrat Cisco Security Enterprise Agreement

Des économies immédiates

Achetez vos logiciels de sécurité de manière plus souple grâce à un contrat unique facile à gérer.

Services de sécurité

Bénéficiez de conseils d'experts pour sécuriser votre entreprise

Tirez le meilleur parti de vos investissements et protégez votre entreprise en permanence.