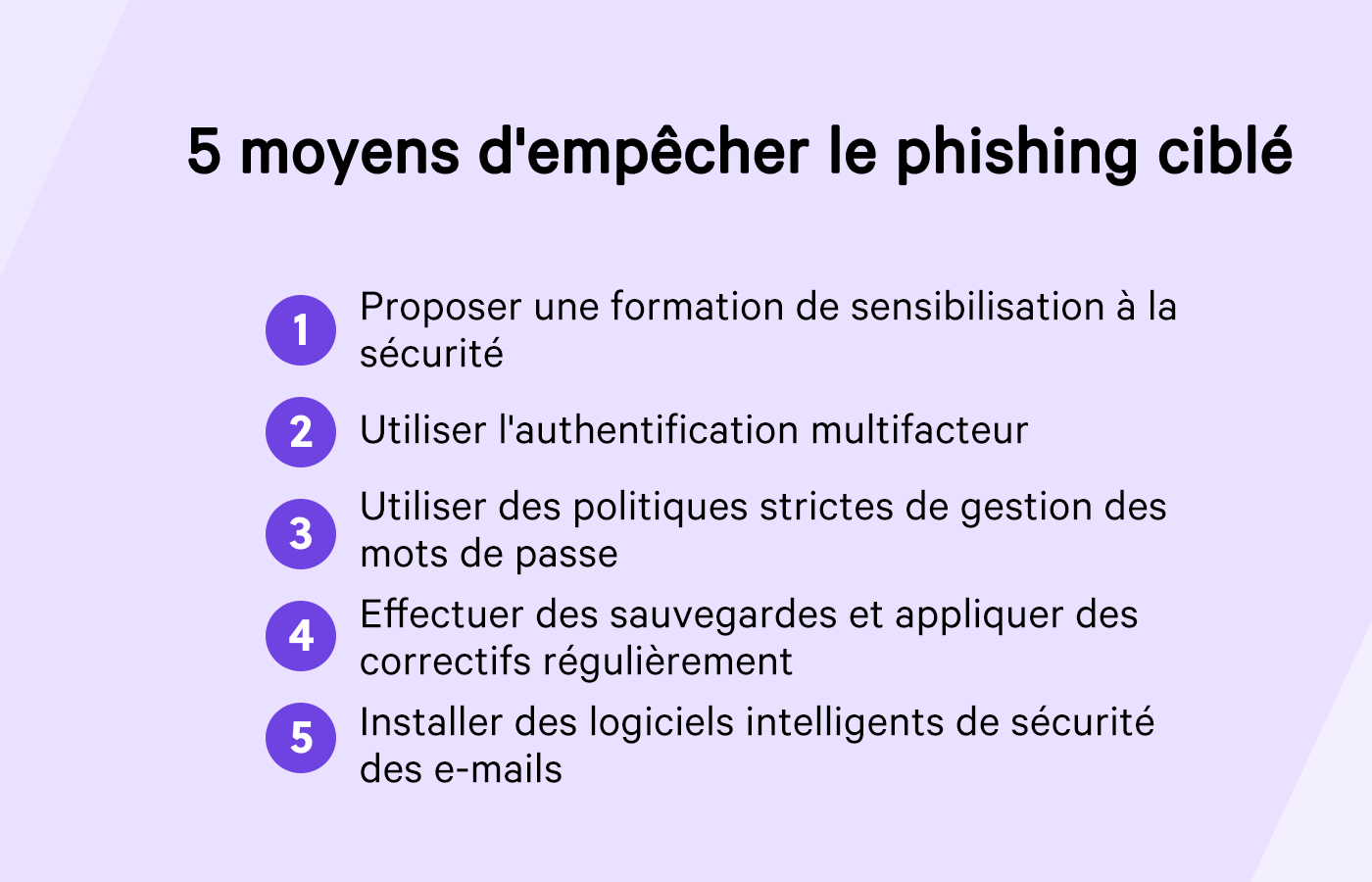

Adopter l'authentification multifacteur

Implémentez l'authentification multifacteur dans tout votre environnement pour réduire considérablement l'impact des attaques de phishing ciblé. Elle protège vos applications en exigeant deux sources de validation minimum avant d'accorder un accès aux utilisateurs, ce qui réduit la probabilité de réussite d'une attaque de phishing ciblé. Même si un mot de passe est compromis en cas de phishing ciblé, celui-ci sera inutile sans les étapes d'authentification supplémentaires.

Implémenter des politiques strictes de gestion des mots de passe

Près de 50 % de toutes les violations de données impliquent le vol d'identifiants. En appliquant des politiques strictes en matière de mots de passe et en formant les collaborateurs aux bonnes pratiques, les entreprises peuvent considérablement réduire le risque d'accès non autorisé et de faille de sécurité.

Voici quelques bonnes pratiques à prendre en compte pour assurer une sécurité forte des mots de passe :

- Créez des mots de passe longs et complexes d'au moins 10 caractères

- Exigez l'authentification multifacteur pour vérifier l'identité des utilisateurs à la connexion

- Exigez des questions de sécurité auxquelles l'utilisateur doit répondre correctement

- Stockez les mots de passe dans une solution sécurisée de gestion des mots de passe

- Utilisez des mots de passe biométriques, comme des empreintes digitales, le visage ou la voix

- Modifiez fréquemment vos mots de passe

Effectuer des sauvegardes régulières et appliquer des correctifs de sécurité

Il est crucial d'effectuer des sauvegardes et d'appliquer des correctifs de sécurité de manière cohérente pour renforcer vos défenses contre les attaques de phishing ciblé. Les sauvegardes régulières font office de filet de sécurité pour vous permettre de restaurer vos données et de minimiser les pertes potentielles en cas de faille.

Il est tout aussi important de gérer les correctifs avec diligence. Ces mises à jour renforcent vos défenses logicielles en éliminant les vulnérabilités que les hackers pourraient exploiter dans des scénarios de phishing ciblé.

Installer des logiciels de sécurité avancée des e-mails

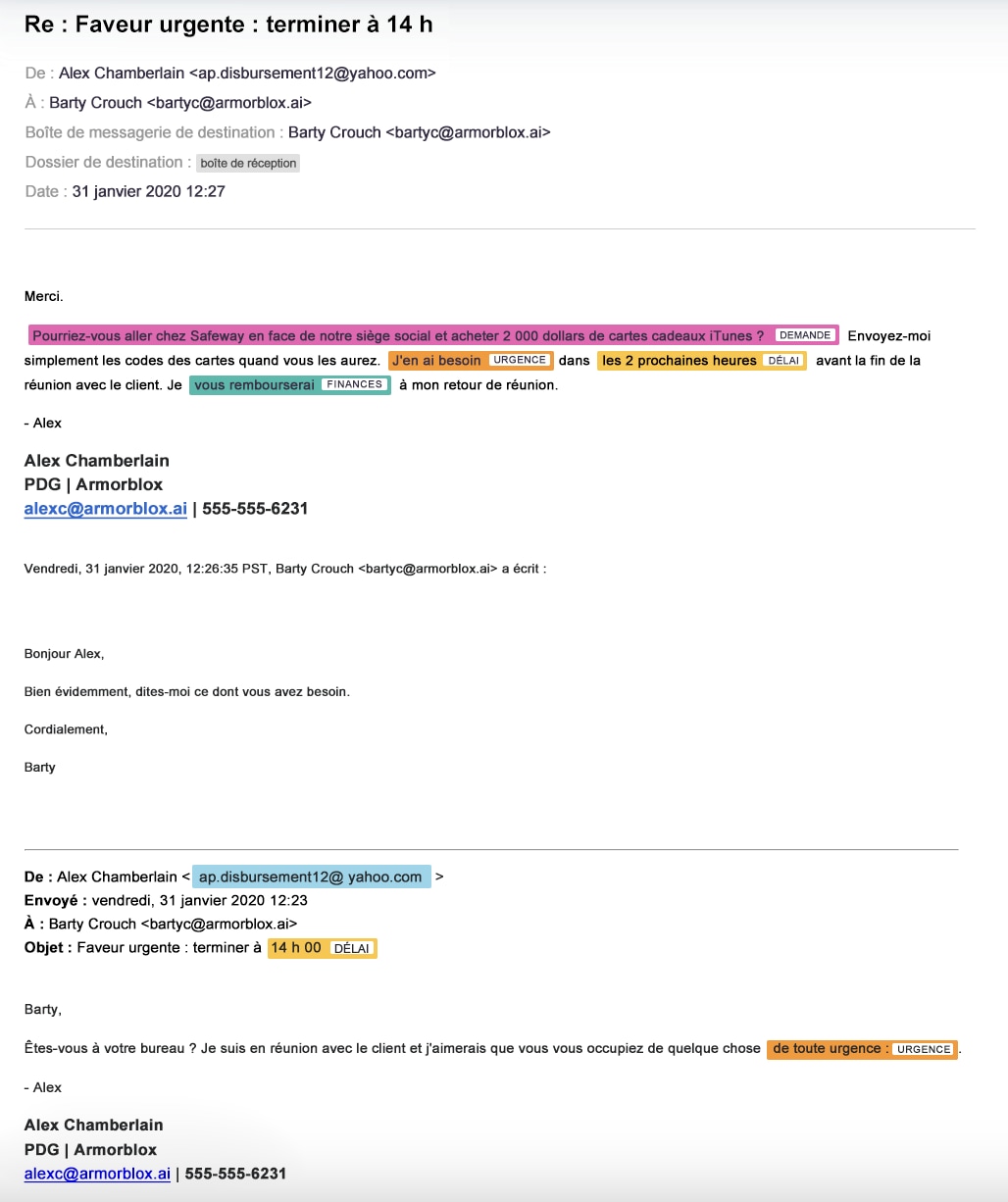

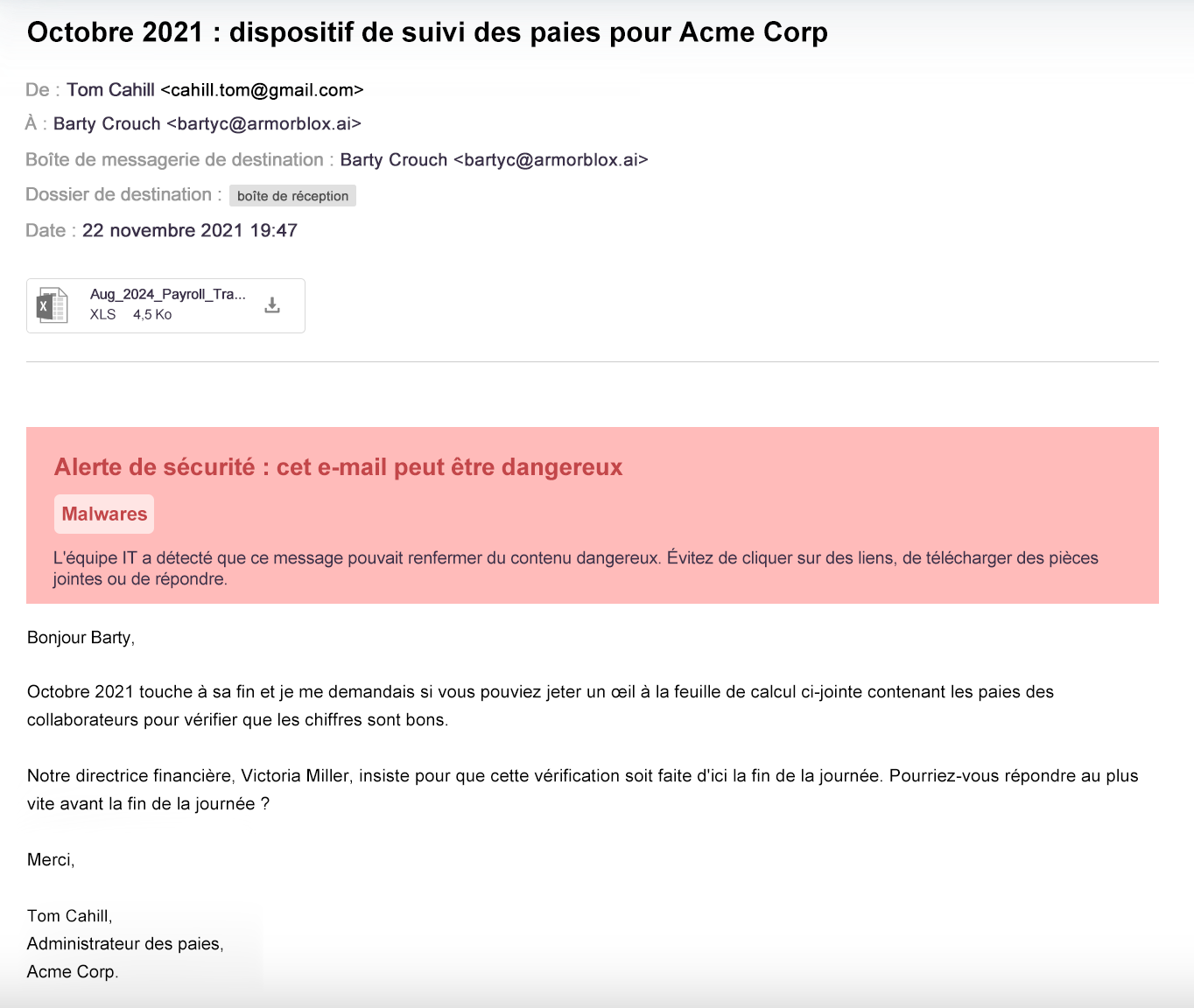

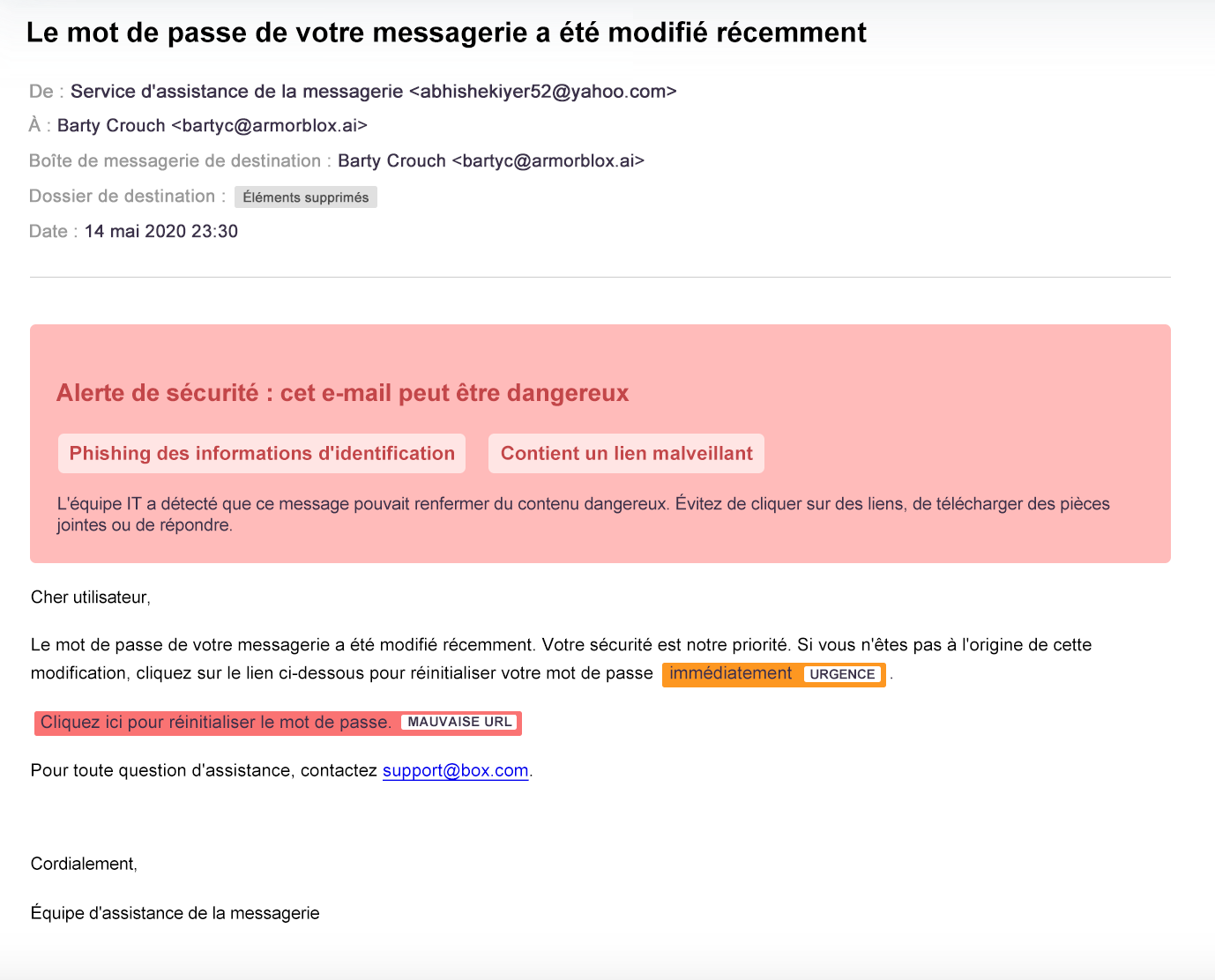

Les tactiques de phishing ciblé sont toujours plus sophistiquées et répandues, il est donc impératif d'adopter des mesures antiphishing proactives pour protéger votre entreprise et ses collaborateurs contre les violations de données, l'usurpation d'identité et l'espionnage industriel. L'une des défenses les plus efficaces consiste à investir dans une solution de sécurité de la messagerie de renom.

Des solutions de sécurité des e-mails sophistiquées comme Cisco Secure Email Threat Defense assurent une protection robuste contre le phishing, en utilisant des algorithmes avancés qui analysent des milliers de signaux concernant l'identité, le comportement et le langage. Ce système détecte non seulement les indicateurs typiques d'une attaque transmise par e-mail, mais neutralise également les menaces avant qu'elles causent des dommages, ce qui protège les communications essentielles de votre entreprise.

Utiliser Cisco Advanced Malware Protection (AMP)

Aucune solution de sécurité ne peut empêcher toutes les attaques de phishing ciblé, il est donc essentiel de créer une défense multicouche. Le logiciel Cisco Advanced Malware Protection prévient, détecte et supprime les virus logiciels qui peuvent avoir été installés lors d'une attaque de phishing fructueuse, comme un ransomware, un ver, un logiciel espion, un logiciel publicitaire ou un cheval de Troie.

Grâce à Cisco AMP, les entreprises réduisent de manière significative l'impact des failles potentielles. En effet, même si une attaque parvient à infiltrer les défenses initiales, son impact reste limité et isolé.

Donner la priorité à la sensibilisation à la sécurité

La formation de vos collaborateurs ne s'avère efficace que si elle est cohérente. La sensibilisation à la sécurité ne doit pas être une initiative unique et ponctuelle. Vu la nature évolutive des attaques de phishing ciblé et des autres menaces dangereuses, il est essentiel de former vos collaborateurs en continu. Intégrez des formations antiphishing dans les processus d'intégration des nouvelles recrues et dans les formations régulières de vos collaborateurs. La formation continue aide les collaborateurs à garder une longueur d'avance sur les tentatives de phishing ciblé et vous protégez ainsi les données sensibles et les systèmes de votre entreprise.