Was ist eine WAF?

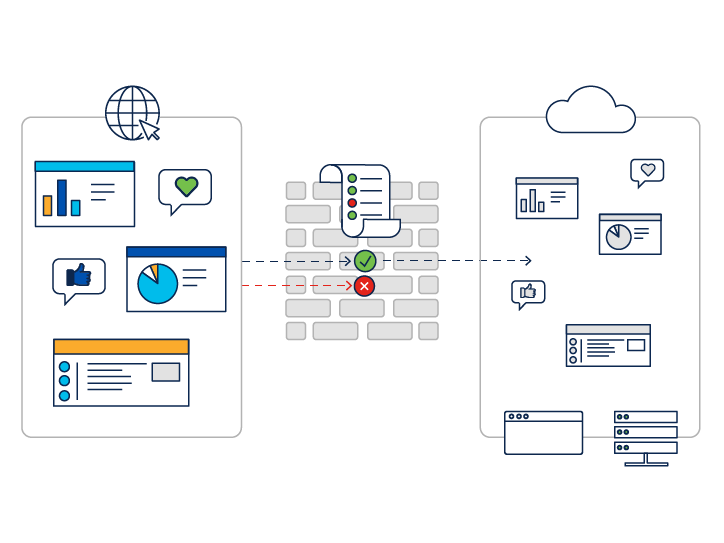

Web Application Firewalls (WAFs) sind ein wichtiger Bestandteil des Sicherheitsmanagements für Websites, mobile Anwendungen und APIs. Sie ermöglichen das Monitoring, die Filterung und die Blockierung von Datenpaketen an und von Web-Anwendungen und schützen sie so vor Bedrohungen. WAFs sind so konzipiert (trainiert), dass sie gefährliche Sicherheitslücken, die im Webdatenverkehr besonders häufig vorkommen, erkennen und bekämpfen. Sie sind daher unverzichtbar für Online-Unternehmen wie Einzelhändler, Banken, das Gesundheitswesen und soziale Medien, die vertrauliche Daten vor nicht autorisiertem Zugriff schützen müssen. WAFs können als netzwerk-, host- oder cloudbasierte Lösungen eingesetzt werden und bieten Einblick in Anwendungsdaten auf der HTTP-Anwendungsschicht.

Web- und mobile Anwendungen und APIs sind anfällig für Sicherheitsrisiken, die den Betrieb stören oder Ressourcen verschlingen können. Daher sind Web Application Firewalls so konzipiert, dass sie gängige Web-Exploits wie schädliche Bots abwehren. WAFs dienen dem Schutz vor Bedrohungen, die die Verfügbarkeit, Sicherheit oder Ressourcen gefährden, wie zum Beispiel Zero-Day-Exploits, Bots und Malware.

Wie funktioniert eine WAF?

Eine WAF prüft HTTP-Anfragen und ermittelt anhand vordefinierter Regeln schädlichen Datenverkehr. Dabei kann es sich um Software, ein Gerät oder einen Service handeln. Die WAF analysiert die folgenden wichtigen Elemente von HTTP-Konversationen:

- GET-Anfragen: Diese Anfragen rufen Daten vom Server ab.

- POST-Anfragen: Diese Anfragen senden Daten an den Server, um den jeweiligen Zustand zu ändern.

- PUT-Anfragen: Diese Anfragen senden Daten an den Server, um Informationen zu aktualisieren oder zu erstellen.

- DELETE-Anfragen: Dies sind Anfragen zum Löschen von Daten.

Die WAF analysiert außerdem die Header, Abfragezeichenfolgen und den Text von HTTP-Anfragen im Hinblick auf schädliche Muster. Wenn die WAF entsprechende Treffer findet, blockiert sie die Anfrage und sendet eine Warnung an das Sicherheitsteam.

Weshalb ist WAF-Sicherheit wichtig?

WAFs sind für die Sicherheit des Online-Handels unverzichtbar. Sie schützen vertrauliche Daten und verhindern undichte Stellen sowie das Einschleusen von schädlichem Code in den Server. Darüber hinaus erfüllen sie Compliance-Anforderungen wie den Payment Card Industry Data Security Standard (PCI DSS). Da immer mehr Unternehmen Web-Anwendungen und IoT-Geräte verwenden, versuchen Angreifer, deren Schwachstellen auszunutzen. Durch die Integration einer WAF in andere Security-Tools wie Cisco Duo 2FA und Cisco Malware Protection entsteht eine zuverlässige Verteidigungsstrategie.

Welchen Beitrag leistet WAF für die Sicherheit von Web-Anwendungen?

Viele Anwendungen werden mittlerweile mit einer Kombination aus selbst entwickeltem Code, Code von Drittanbietern und Open-Source-Code programmiert. WAFs sorgen für eine zusätzliche Sicherheitsebene bei unzureichend entwickelten oder veralteten Anwendungen und tragen dazu bei, sichere Entwicklungsverfahren zu verbessern, indem sie gängige Angriffsvektoren abwehren und verhindern, dass schädlicher Datenverkehr die Anwendung erreicht. Nachstehend finden Sie eine Liste der wichtigsten Vorzüge von WAFs.

- WAFs können schädlichen Datenverkehr abwehren, bevor er eine Web-Anwendung erreicht. Datensicherheitsverletzungen und andere Angriffe werden dadurch bereits im Keim erstickt.

- Mit WAFs lassen sich vertrauliche Daten wie Kreditkartennummern und personenbezogene Daten (PII) von Kunden vor nicht autorisiertem Zugriff schützen.

- WAFs können die Einhaltung von Compliance-Anforderungen wie z. B. PCI DSS erleichtern, indem sie Datenverkehr blockieren, der gegen diese Anforderungen verstößt.

- WAFs können in Verbindung mit anderen Security-Tools wie einem Intrusion Detection System (IDS), einem Intrusion Prevention System (IPS) und Firewalls eingesetzt werden, um eine mehrschichtige Verteidigung aufzubauen, die Angriffe effektiver verhindert.

Was unterscheidet die WAF von anderen Tools?

Netzwerkfirewalls decken die unteren Ebenen ab, während WAF sich auf die höheren Ebenen konzentriert, wo Web-Anwendungen besonders anfällig sind. Daher ist WAF für eine starke Anwendungssicherheit unerlässlich.

Was unterscheidet die WAF von einer Netzwerkfirewall?

Netzwerkfirewalls decken die unteren Ebenen ab, während WAF sich auf die höheren Ebenen konzentriert, wo Web-Anwendungen besonders anfällig sind. Daher ist WAF für eine starke Anwendungssicherheit unerlässlich.

Ist eine Firewall für Web-Anwendungen wirklich erforderlich?

Dadurch, dass die WAF vor den Web-Anwendungen platziert wird, werden diese im Verbund geschützt. Die Schlagkraft der WAF gegen Angriffe wie Cross-Site Scripting und Injection-Attacken ist ein wichtiges Element.

Wie verträgt sich das HTTP-Protokoll mit der WAF?

Die WAF nimmt werden berechtigte Anfragen unter die Lupe und vereitelt Angriffe wie Injections, Cross-Site Scripting, HTTP Flood und Slowloris. Durch ihr Eingreifen wird die Interaktion im Web sicherer.

Worin unterscheiden sich WAF, IPS und NGFW?

Zwischen einer WAF, einem IPS und einer Next-Generation Firewall (NGFW) bestehen die folgenden grundlegenden Unterschiede: Während ein IPS signaturbasiert und breit angelegt ist und auf den Ebenen 3 und 4 agiert, kommt eine WAF in der Anwendungsschicht (Ebene 7) zum Einsatz. Eine WAF schützt Web-Anwendungen, indem sie jede HTTP-Anfrage analysiert, während herkömmliche WAFs zulässige Aktionen auf Grundlage von Sicherheitsrichtlinien ermöglichen. NGFWs sind hochentwickelte Firewalls mit integrierten IPS-Funktionen und Funktionen für die Anwendungsschicht.