Welche gängigen Formen der Cyberkriminalität gibt es?

Cybererpressung

Bei einer Cybererpressung greift ein Cyberkrimineller einen Computer, ein Netzwerk oder einen Server an oder droht damit und fordert Geld, um die Angriffe zu stoppen. Gängige Beispiele für Cybererpressungstaktiken sind Ransomware und Extortionware. Bei diesen Angriffen verschlüsselt ein Krimineller die Dateien eines Opfers mithilfe von Malware, bis ein Lösegeld für die Freigabe der Dateien gezahlt wird, damit sie nicht an die Öffentlichkeit gelangen.

Näheres zu Ransomware

Cyberspionage

Bei der Cyberspionage greifen Hacker Unternehmen oder Regierungsbehörden aus politischen, wettbewerbsbedingten oder finanziellen Gründen an. Es geht darum, Informationen zu sammeln und dabei unerkannt zu bleiben.

Sichern Sie sich globale Threat-Intelligence

Ransomware

Ransomware ist eine Art von Malware oder schädlicher Software, die Dateien und Daten auf einem Computer verschlüsselt. Für die Installation von Ransomware auf einem Computer nutzen Hacker Methoden wie E-Mail-Phishing, schädliche Werbung oder Exploit-Kits. Die Malware übernimmt die Kontrolle über bestimmte Dateien, bis das Opfer ein Lösegeld für deren Herausgabe zahlt.

Wehren Sie Ransomware ab

Phishing

Mittels betrügerischer E-Mails oder anderer Kommunikationsformen versucht das Phishing, die Zielperson zur Preisgabe vertraulicher Informationen oder des Systemzugangs zu bewegen. Bei einem Phishing-Angriff klickt ein User auf einen vermeintlich seriösen, aber betrügerischen Link in einer E-Mail, lädt eine schädliche Datei herunter oder gibt seine Anmeldeinformationen auf einer betrügerischen Website preis. Die Folge sind häufig kompromittierte geschäftliche E-Mails.

Schützen Sie Ihre E-Mails

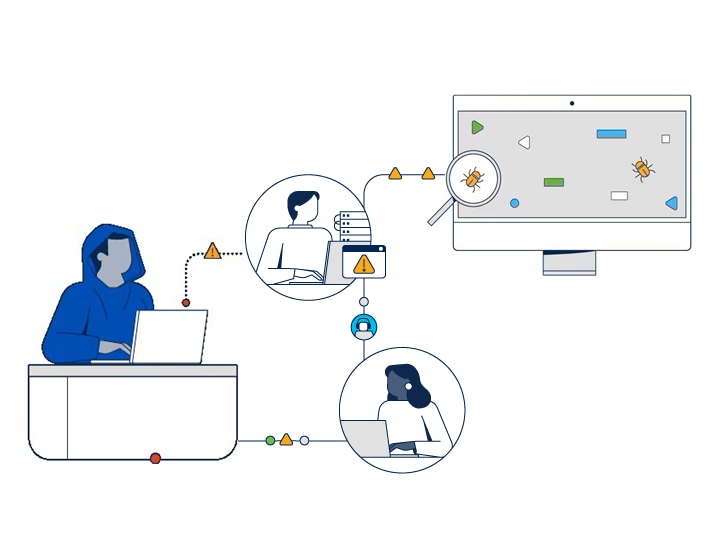

Malware

Unter Malware versteht man jede Art von schädlicher Software, die auf einem Computer oder in einem Netzwerk verbreitet wird, um wertvolle Informationen zu stehlen oder Daten zu beschädigen. Die Infektion eines Netzwerks mit Malware kann durch E-Mail-Phishing, Downloads von schädlichen Websites, infizierte USB-Sticks oder Software-Schwachstellen erfolgen. Beispiele für gängige Malware sind Spyware, Würmer oder Viren, Botnets und Ransomware.

Holen Sie sich Malware-Schutz

IoT-Angriffe

Ein IoT-Angriff ist ein Exploit eines Geräts aus dem Internet of Things (IoT), wie z. B. Sicherheitskameras, Fertigungsanlagen, Funkqualitätsmessgeräte oder intelligente Stromzähler. Angreifer nutzen Schwachstellen in IoT-Geräten aus, um die Kontrolle über das Gerät zu erlangen, auf vertrauliche Daten zuzugreifen oder in andere Geräte einzudringen, die mit dem IoT-System verbunden sind.

IoT-Lösungen entdecken

Domain Name System (DNS)-Tunneling

Beim DNS-Tunneling handelt es sich um eine DNS-Angriffsmethode, bei der schädlicher Datenverkehr, Protokolle oder Software als DNS-Anfragen und -Antworten getarnt werden. Angreifer können das DNS-Protokoll missbrauchen, um Firewalls und andere Abwehrmechanismen zu umgehen und die Daten des Angriffsziels zu exfiltrieren.

DNS-Tunneling in Schach halten

SQL-Injections

Eine SQL-Injection (SQL = Structured Query Language) ist eine verbreitete Art von Cyberangriff, bei dem Hacker eine Sicherheitslücke in einer Anwendung mit schädlichem SQL-Code ausnutzen, um Zugriff auf die Datenbank einer Webanwendung zu erhalten. Bei einem erfolgreichen SQL-Angriff könnten Kriminelle auf geschützte vertrauliche Daten zugreifen und diese ändern oder löschen.

DoS-Angriffe (Denial-of-Service)

Bei einem Denial-of-Service-Angriff überlasten Angreifer ein System, einen Server oder ein Netzwerk mit Datenverkehr, sodass diese für rechtmäßige User nicht mehr nutzbar sind. Über mehrere kompromittierte Geräte können Angreifer auch verteilte DoS-Angriffe (DDoS) starten. Bei dieser Form der Cyberkriminalität kann es noch schwieriger sein, sich davon zu erholen.

DDoS-Schutz entdecken

Zero-Day-Exploits

Ein Zero-Day-Exploit schlägt dann zu, wenn eine Netzwerkschwachstelle bekanntgegeben wird, aber bevor ein Patch implementiert wurde. In diesem Zeitfenster sind die Systeme anfällig für Cyberangriffe, da Angreifer die veröffentlichte Schwachstelle ins Visier nehmen.

Zero-Day-Schwachstellen aufspüren

Wie Sie Cyberkriminalität vorbeugen können

Segmentieren Sie Ihr Netzwerk

Durch die Segmentierung wird ein Netzwerk in kleinere Einheiten unterteilt. Dadurch können Admins Zugriffsrichtlinien durchsetzen, die den Datenverkehr kontrollieren und die Ausbreitung von Cyberangriffen unterbinden. Darüber hinaus kann die Netzwerksegmentierung die operative Leistung verbessern und anfällige Geräte vor Angriffen schützen.

Netzwerkmanagement optimieren

Etablieren Sie Zero-Trust-Sicherheit

In einem Zero-Trust-Netzwerk werden User und ihre Geräte kontinuierlich bei jeder Zugriffsanfrage authentifiziert. Zu diesem Zweck wird eine Kombination von Tools zur Multi-Faktor-Authentifizierung, Gerätetransparenz, adaptiven Richtlinien und Segmentierungskontrollen eingesetzt. Die Zero-Trust-Sicherheit kann Unternehmen vor verbreiteten Cyberverbrechen wie Phishing, Malware und dem Diebstahl von Zugangsdaten schützen.

Zero Trust entdecken

Implementieren Sie eine Multi-Faktor-Authentifizierung (MFA)

Aktivieren Sie die Multi-Faktor-Authentifizierung für alle Online-Konten, bei denen dies möglich ist. Durch die MFA wird die Identität eines Users in zwei oder mehr zusätzlichen Schritten überprüft, bevor der Zugriff auf Anwendungen und Ressourcen genehmigt wird. Die unternehmensweite Implementierung einer MFA-Lösung kann Cyberkriminelle daran hindern, auf vertrauliche Informationen zuzugreifen.

Zu unserer MFA-Lösung

Halten Sie Ihre Software auf dem neuesten Stand

Aktualisieren Sie Ihre Betriebssysteme, Geräte und Websites regelmäßig mit aktuellen Patches, um Ihre Ressourcen und Daten zu schützen. Cyberkriminelle können bekannte Schwachstellen oder Softwarefehler ausnutzen, um in ein System einzudringen und Daten zu stehlen oder zu beschädigen. Durch die Aktualisierung der Sicherheitssoftware mit den neuesten Patches können Unternehmen das Risiko einer kostspieligen Sicherheitsverletzung verringern.

Optimieren Sie das Schwachstellenmanagement

Setzen Sie Software für das Schwachstellenmanagement ein, um Sicherheitslücken in der Umgebung Ihres Unternehmens aufzudecken und nach Prioritäten zu ordnen. Mit dieser Lösung können Unternehmen datengestützte Entscheidungen treffen, um Schwachstellen proaktiv zu beheben, bevor ein Cyberkrimineller die Chance hat, sie auszunutzen.

Informationen zum Schwachstellenmanagement

Verwenden Sie starke Kennwörter

Nutzen Sie zum Schutz vor Cyberkriminalität eindeutige Kennwörter, ändern Sie Ihre Kennwörter regelmäßig und verwenden Sie nicht dasselbe Kennwort auf mehreren Websites. Mit einer Anwendung für das Kennwortmanagement können Sie komplexe Kennwörter generieren und sie in einem verschlüsselten Format speichern. Allerdings könnten im Falle einer Sicherheitsverletzung alle Kennwörter preisgegeben werden.

Kennwortsicherheit erkunden

Verwenden Sie Best Practices für Ihre E-Mail-Sicherheit

Durch eine sorgfältige Cyberhygiene mit einer E-Mail-Sicherheitslösung lässt sich gängiger Cyberkriminalität wie Phishing, Malware und Spam entgegenwirken. Unter anderem werden folgende Best Practices empfohlen:

- Nutzen Sie eine Multifaktor-Authentifizierung (MFA) oder Single Sign-On (SSO)

- Klicken Sie niemals auf Links von Unbekannten und laden Sie keine Dateien von unbekannten Absendern herunter

- Generieren Sie starke Kennwörter

- Verschlüsseln Sie vertrauliche E-Mails und Anhänge

E-Mail-Sicherheit entdecken

Setzen Sie integrierte Lösungen für Netzwerksicherheit ein

Es gibt viele Arten von Netzwerksicherheitslösungen, welche die Netzwerkinfrastruktur Ihres Unternehmens vor nicht autorisiertem Zugriff, Datendiebstahl und Schäden schützen können. Ein Intrusion Prevention System (IPS) ist ein Beispiel für eine Netzwerksicherheitslösung. Als Schutz für Ihr Netzwerk scannt ein IPS den Datenverkehr, um Angriffe aktiv zu blockieren und die Ausbreitung von Angriffen zu verhindern.

Zu den Netzwerksicherheitstypen

Sichern Sie Daten und testen Sie die Wiederherstellung

Legen Sie zum Schutz Ihrer Daten regelmäßig Backups der Informationen an und testen Sie den Wiederherstellungsprozess. Effektive Datenschutzmaßnahmen wie externe Backups, Verschlüsselung und sicherer Cloud-Speicher sind wichtige Vorkehrungen gegen Cyberbedrohungen wie Ransomware, durch die Ihre Daten gestohlen, beschädigt oder zerstört werden könnten.

Vertrauliche Daten schützen

Erstellen Sie einen Incident Response-Plan (IRP)

Unternehmen müssen unbedingt Richtlinien und Verfahren entwickeln, die bei einem Sicherheitsvorfall zu befolgen sind. Ein Incident Response-Plan informiert das IT-Personal darüber, wie es einen Sicherheitsvorfall erkennen, den Angriff stoppen und schnell die Folgen des Vorfalls beheben kann. Weisen Sie Ihr Team in den Reaktionsplan ein und üben Sie den Prozess, um die Dauer einer Betriebsstörung möglichst gering zu halten.

IRP automatisieren

Schulen Sie die User in Sachen Cybersicherheit

Schützen Sie Ihre Belegschaft, indem Sie die User über Cybersicherheitsrichtlinien und Best Practices aufklären. Schulen Sie Ihre MitarbeiterInnen in folgenden Bereichen:

- Erkennung von Phishing-Versuchen

- Verwendung eindeutiger, komplexer Kennwörter

- Sicheres Surfen im Internet

- Erkennung von Social-Engineering-Taktiken

- Regelmäßige Datensicherungen

- Prüfung verdächtiger Finanzforderungen

- Verwendung von MFA

- Regelmäßiges Aufspielen von Software-Updates

- Meldung von Cyberkriminalität

Informationen zur Cyberhygiene

Welche Arten von Cybersicherheitslösungen gibt es?

Firewalls

Firewalls entscheiden anhand vordefinierter Sicherheitsregeln, ob sie ein- und ausgehenden Datenverkehr blockieren oder zulassen. Diese Hürden schützen Ihr System vor nicht autorisiertem Zugriff oder schädlichen Daten.

Firewall finden

Extended Detection and Response (XDR)

XDR ist eine moderne Cybersicherheitslösung, die umfassende Funktionen zur Bedrohungserkennung und -bekämpfung bietet. Sie korreliert Daten aus verschiedenen Quellen in Netzwerken, Endpunkten und Cloud-Umgebungen, um einen ganzheitlichen Überblick über potenzielle Bedrohungen zu erhalten. Dank des Machine Learning von XDR und der Analyse riesiger Datensätze werden die Untersuchung von Cyberkriminalität und entsprechende Gegenmaßnahmen beschleunigt.

XDR entdecken

Security Service Edge (SSE)

Bei SSE handelt es sich um eine Gruppe von Technologien, die den Zugriff auf das Internet, Cloud-Services und private Anwendungen unabhängig vom Standort des Users, seinem Gerät oder dem Ort, an dem die Anwendung gehostet wird, schützen. Das Leistungsspektrum von SSE umfasst den Schutz vor Bedrohungen, Datensicherheit, Zugriffskontrolle, Sicherheits-Monitoring und die Kontrolle der akzeptablen Nutzung, die durch netzwerkbasierte und API-basierte Integration durchgesetzt wird.

Security Service Edge steht bereit

Advanced Malware Protection

Advanced Malware Protection (AMP) ist eine Art von Antiviren-Cybersicherheitssoftware, die raffinierte Malwarebedrohungen zuverlässig abwehrt. Zum Schutz von Computersystemen identifiziert und blockiert AMP proaktiv Softwareviren wie Würmer, Ransomware, Trojaner, Spyware und Adware.

Bedrohungen erkennen und stoppen

Risikobasiertes Schwachstellenmanagement

Eine Lösung für das risikobasierte Schwachstellenmanagement priorisiert und behebt Systemschwachstellen auf der Grundlage ihrer potenziellen Auswirkungen und der Wahrscheinlichkeit eines Exploits. Durch das proaktive Beheben von Schwachstellen mit hohem Risiko minimieren Sie die Wahrscheinlichkeit von Cyberkriminalität, verbessern den allgemeinen Sicherheitsstatus und verhindern potenzielle Angriffe.

Risikominderung beginnen

Cloud-Sicherheit

Cloud-Sicherheitslösungen sind Technologien, Richtlinien und Anwendungen, die Online-IP, Services, Anwendungen, Workloads und sonstige wichtige Daten schützen. In einer einheitlichen Lösung werden mehrere Sicherheitstools und -funktionen in einer einzigen Plattform kombiniert. Dadurch wird die Verwaltung vereinfacht und die User sind vor Cyberbedrohungen geschützt, egal wo sie auf das Internet zugreifen.

Cloud-Sicherheit holen

E-Mail-Sicherheit

E-Mail-Sicherheit ist ein wichtiges Instrument der Cybersicherheit, das Unternehmen vor einer Vielzahl von Bedrohungen durch E-Mails schützt. Mit einer Anwendung für E-Mail-Sicherheit können Sie Ihre E-Mail-Kommunikation vor Phishing-Angriffen, Malware, Spam und anderen gefährlichen Cyberverbrechen schützen.

Posteingang schützen

Zugangsmanagement

Eine Lösung für das Zugangsmanagement kontrolliert den Benutzerzugang zu digitalen Ressourcen. Sie verifiziert Identitäten durch Verfahren wie MFA, SSO und kennwortlose Authentifizierung. Die Vertrauenswürdigkeit von Usern und Geräten wird mithilfe adaptiver, risikobasierter Richtlinien permanent überprüft. Diese Zero-Trust-Strategie macht es Kriminellen schwerer, in eine Umgebung einzudringen und sich darin lateral zu bewegen.

Duo entdecken

Web-Sicherheit

Die Web-Sicherheit ist eine Cybersicherheitslösung, die Online-Ressourcen, Geräte und Daten vor Cyberbedrohungen schützen soll. Sie zeichnet sich durch starke Threat-Intelligence, dynamische Inhaltskontrolle und nahtlose Benutzerintegration aus. Funktionen wie der Schutz vor Datenverlust, starke Authentifizierungsmethoden und umfassende Transparenz helfen Unternehmen beim Aufbau einer sicheren Online-Umgebung.

Web-Sicherheit erkunden

Intrusion Prevention System (IPS)

Ein IPS ist eine Cybersicherheitslösung, die den Datenverkehr im Netzwerk aktiv überwacht und potenzielle Angriffe in Echtzeit aufspürt und abwehrt. Die Analyse globaler Threat-Intelligence durch ein IPS ermöglicht es, schädliche Aktivitäten zu blockieren, die Verteilung von verdächtiger Malware im Netzwerk zu verfolgen und die Ausbreitung einer Sicherheitsverletzung und eine erneute Infektion zu verhindern.

Secure IPS kennenlernen