簡介

本檔案介紹如何透過身分識別服務引擎(ISE)部署Cisco Secure Client Network Access Manager(NAM)設定檔。

必要條件

需求

思科建議您瞭解以下主題:

- 身分識別服務引擎 (ISE)

- AnyConnect NAM和配置檔案編輯器

- 狀態策略

- 適用於802.1x服務的Cisco Catalyst配置

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- Cisco ISE 3.3版及更高版本

- Windows 10,帶Cisco安全移動客戶端5.1.4.74及更高版本

- Cisco Catalyst 9200交換機,帶Cisco IOS® XE 17.6.5及更高版本

- Active Directory 2016

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

EAP-FAST身份驗證分為兩個階段。在第一階段,EAP-FAST使用TLS握手來提供使用型別長度值(TLV)對象的金鑰交換並進行身份驗證,以建立受保護的隧道。這些TLV對象用於在客戶端和伺服器之間傳送身份驗證相關資料。隧道建立後,第二階段從客戶端和ISE節點開始進行進一步的對話以建立所需的身份驗證和授權策略。

NAM配置配置檔案設定為使用EAP-FAST作為身份驗證方法,並且可用於管理定義的網路。

此外,可以在NAM配置配置檔案中配置電腦和使用者連線型別。

使用帶狀態檢查的NAM,企業Windows裝置可獲得全面的企業訪問許可權。

個人Windows裝置使用相同的NAM配置獲得對受限網路的訪問許可權。

本文檔提供使用網路部署通過身份服務引擎(ISE)終端安全評估門戶部署思科安全客戶端網路訪問管理器(NAM)配置檔案的說明以及終端安全評估合規性檢查。

組態

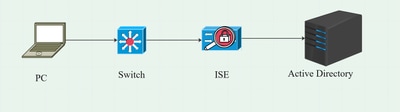

網路圖表

資料流

當PC連線到網路時,ISE提供授權策略重定向到終端安全評估門戶。

PC上的http流量重定向到ISE客戶端調配頁面,在該頁面中從ISE下載NSA應用。

然後,NSA在PC上安裝安全客戶端代理模組。

代理安裝完成後,代理將下載在ISE上配置的終端安全評估配置檔案和NAM配置檔案。

安裝NAM模組會觸發PC上的重新啟動。

重啟後,NAM模組根據NAM配置檔案執行EAP-FAST身份驗證。

然後觸發終端安全評估掃描,並根據ISE終端安全評估策略檢查合規性。

配置交換機

為接入交換機配置dot1x身份驗證和重定向。

|

aaa new-model

aaa authentication dot1x default group radius

aaa authorization network default group radius

aaa accounting dot1x default start-stop group radius

aaa server radius dynamic-author

客戶端10.127.197.53伺服器金鑰Qwerty123

auth-type any

aaa session-id common

ip radius source-interface Vlan1000

radius-server attribute 6 on-for-login-auth

radius伺服器屬性8 include-in-access-req

radius-server attribute 25 access-request include

radius-server attribute 31 mac format ietf upper-case

radius伺服器RAD1

address ipv4 <ISE server IP> auth-port 1812 acct-port 1813

key <secret-key>

dot1x system-auth-control

|

為要重定向到ISE客戶端調配門戶的使用者配置重定向ACL。

|

ip access-list extended redirect-acl

10 deny udp any any eq domain

20 deny tcp any any eq domain

30 deny udp any eq bootpc any eq bootps

40 deny ip any host <ISE server IP>

50 permit tcp any any eq www

60 permit tcp any any eq 443

|

在交換機上啟用裝置跟蹤和http重定向。

|

device-tracking policy <device tracking policy name>

跟蹤啟用

interface <interface name>

device-tracking attach-policy <device tracking policy name>

ip http server

ip http secure-server

|

下載安全客戶端軟體包

從software.cisco.com手動下載配置檔案編輯器、安全客戶端視窗和合規性模組webdeploy檔案

在產品名稱搜尋欄上,鍵入Secure Client 5。

「下載首頁」(Downloads Home)>「安全」(Security)>「端點安全」(Endpoint Security)>「安全客戶端(包括AnyConnect)」(Secure Client 5)>「AnyConnect VPN客戶端軟體」(AnyConnect VPN Client Software)

- cisco-secure-client-win-5.1.x-webdeploy-k9.pkg

- cisco-secure-client-win-4.3.x-isecompliance-webdeploy-k9.pkg

- tools-cisco-secure-client-win-5.1.x-profileeditor-k9.msi

ISE 組態

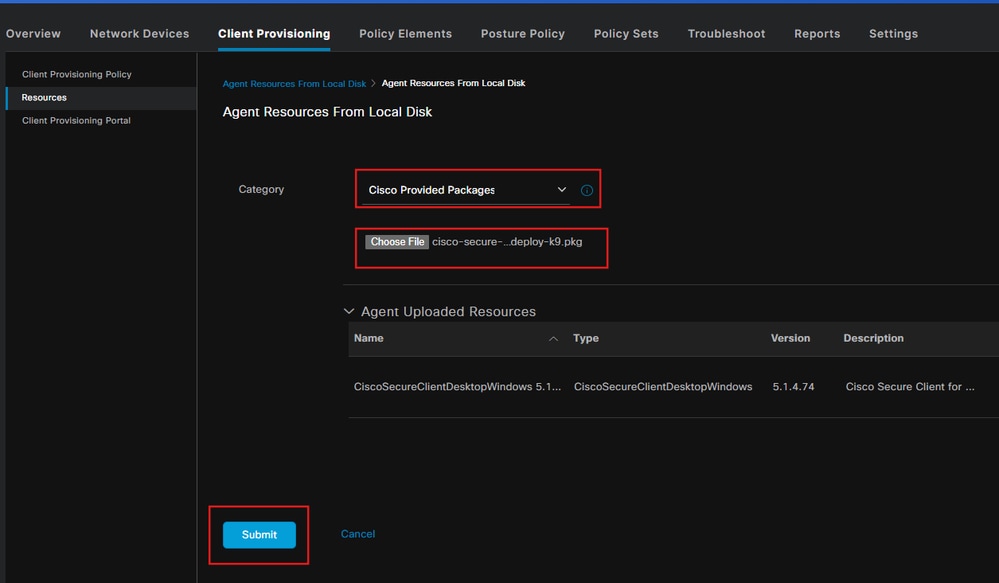

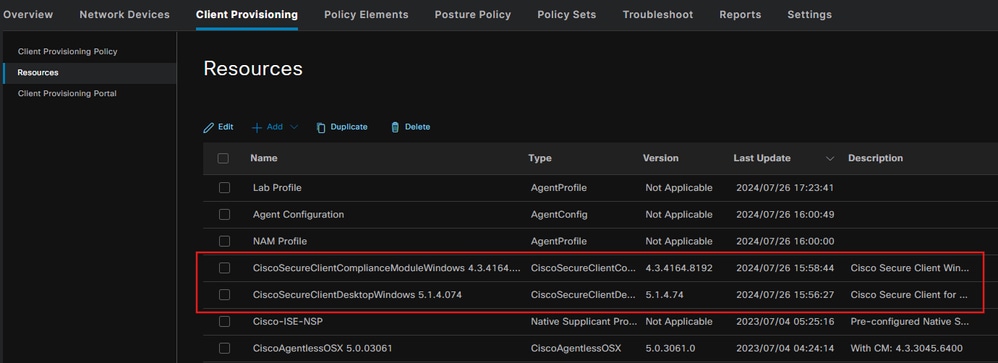

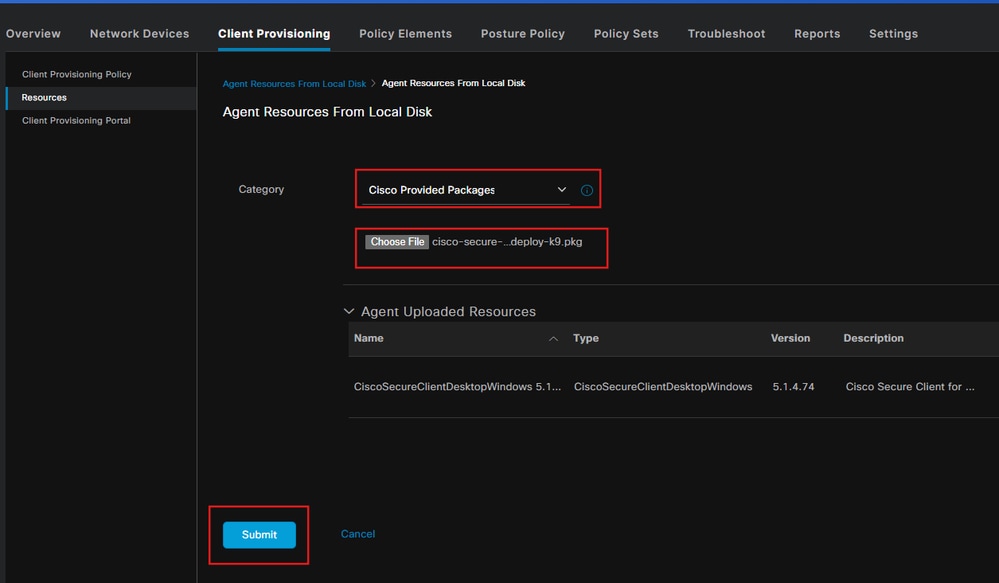

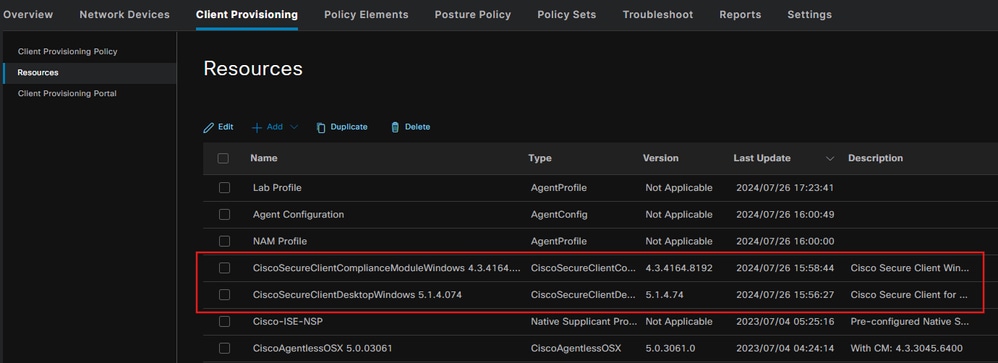

步驟1.在ISE上傳包

要在ISE上上傳安全客戶端和合規性模組webdeploy包,請導航到Workcenter > Posture > Client Provisioning > Resources > Add > Agent Resources from Local Disk。

步驟2.通過配置檔案編輯器工具建立NAM配置檔案

有關如何配置NAM配置檔案的資訊,請參閱本指南使用Windows和ISE 3.2為Dot1x配置安全客戶端NAM

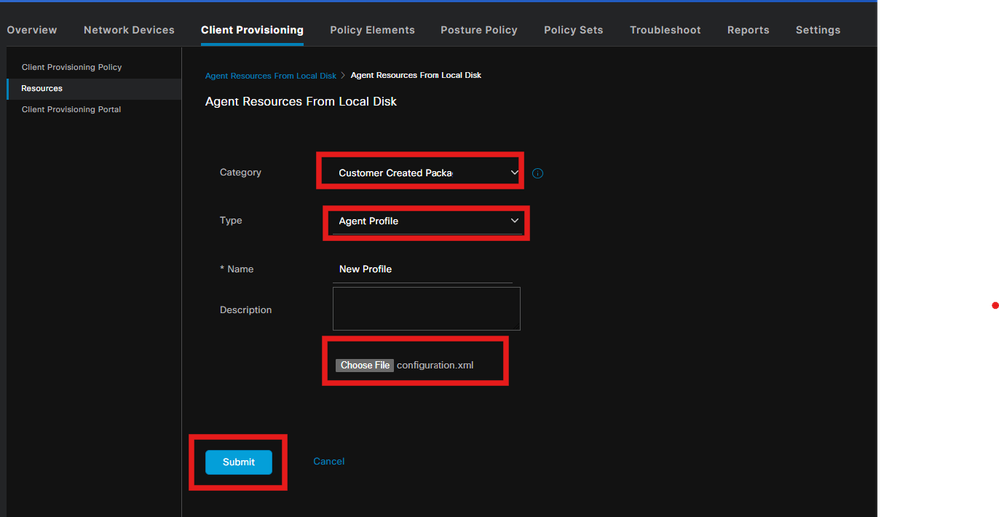

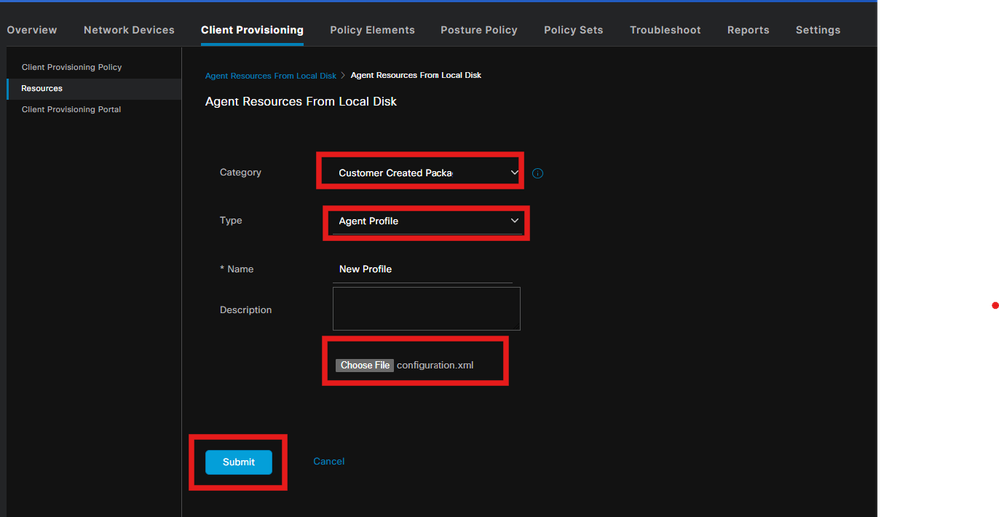

步驟3.上傳ISE上的NAM配置檔案

要將ISE上的NAM配置檔案Configuration.xml作為代理配置檔案,請導航到Client Provisioning > Resources > Agent Resources From Local Disk。

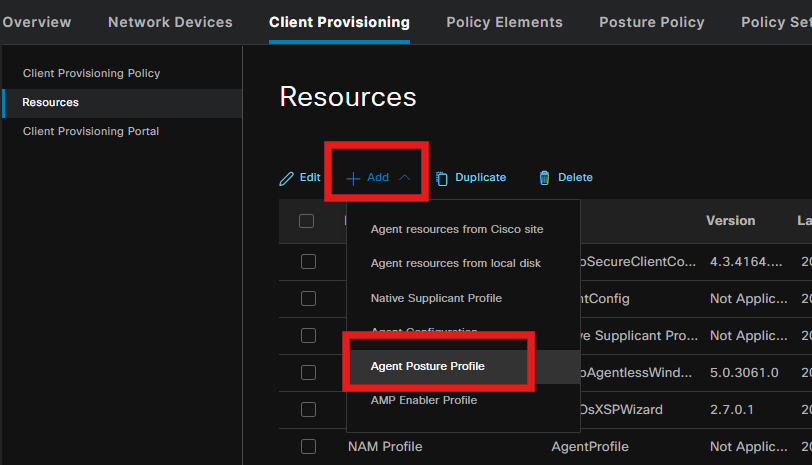

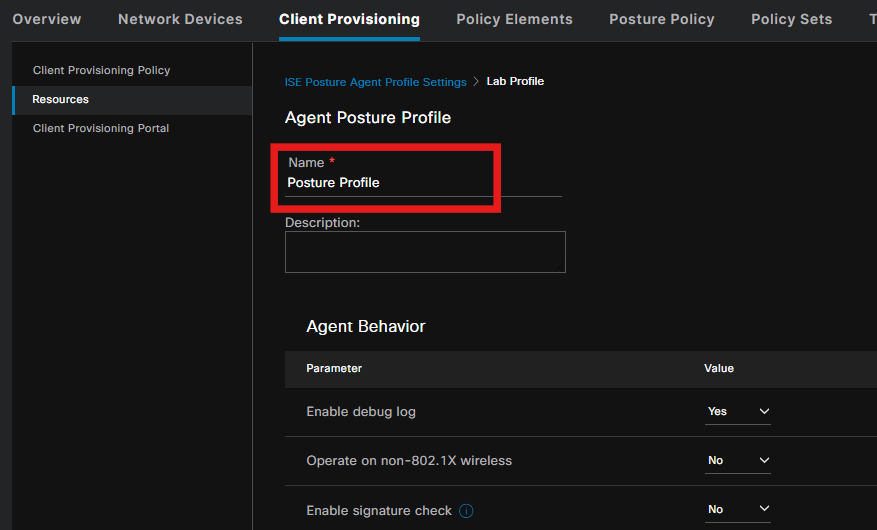

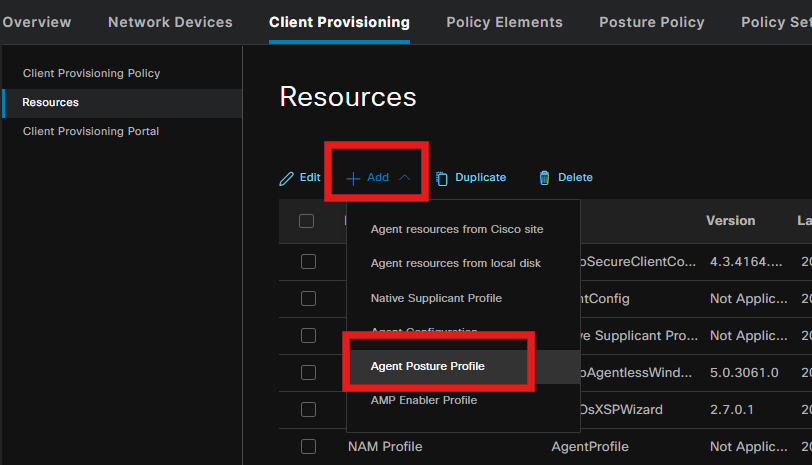

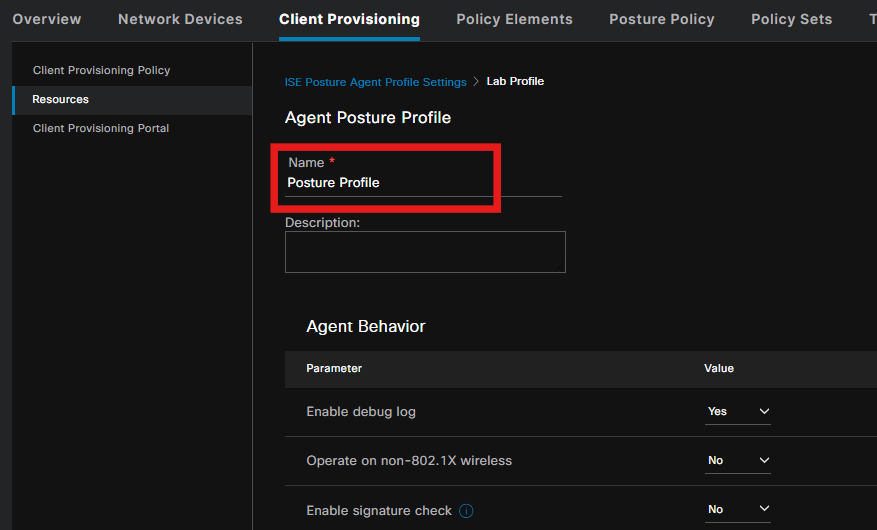

步驟4.建立狀態配置檔案

在Posture Protocol部分,不要忘記新增*以允許代理連線到所有伺服器。

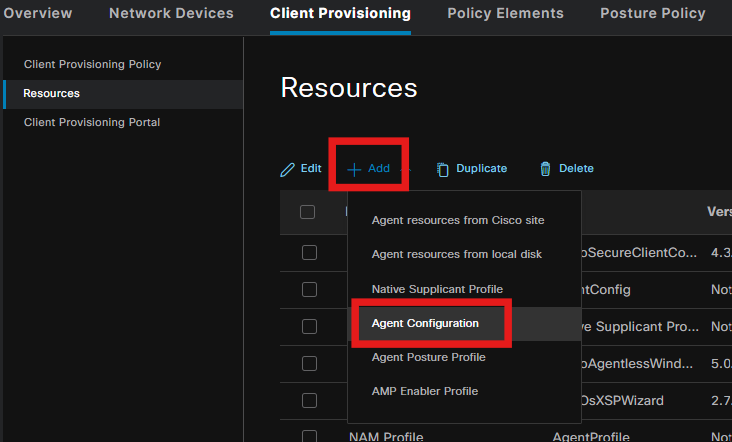

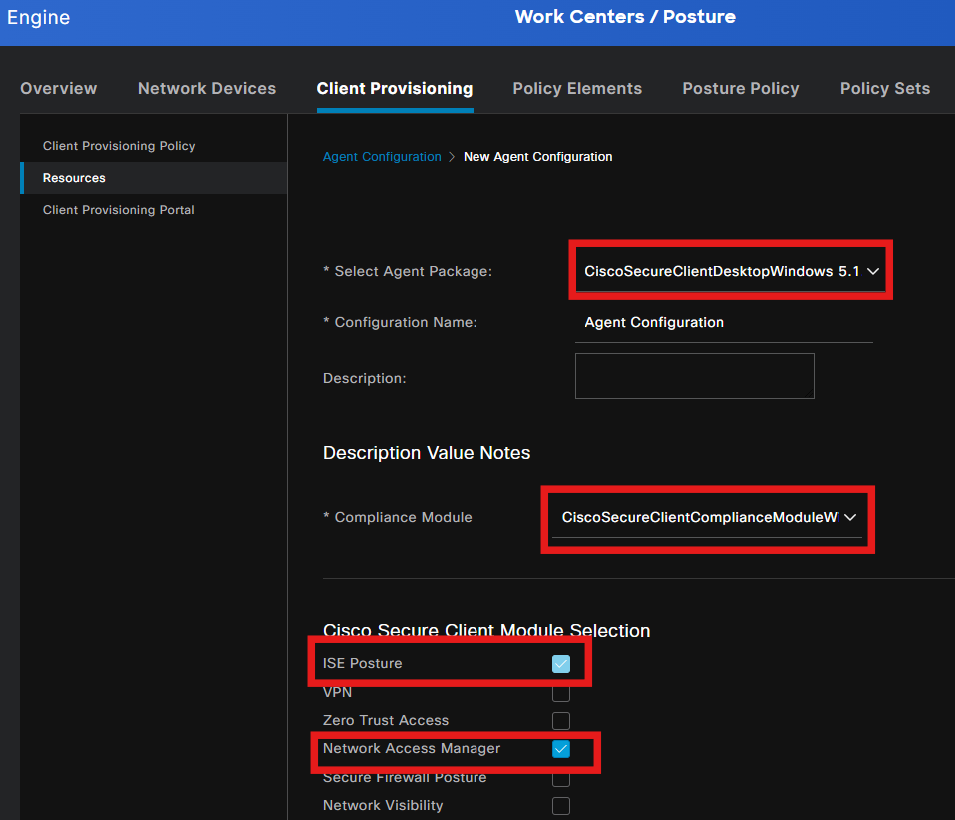

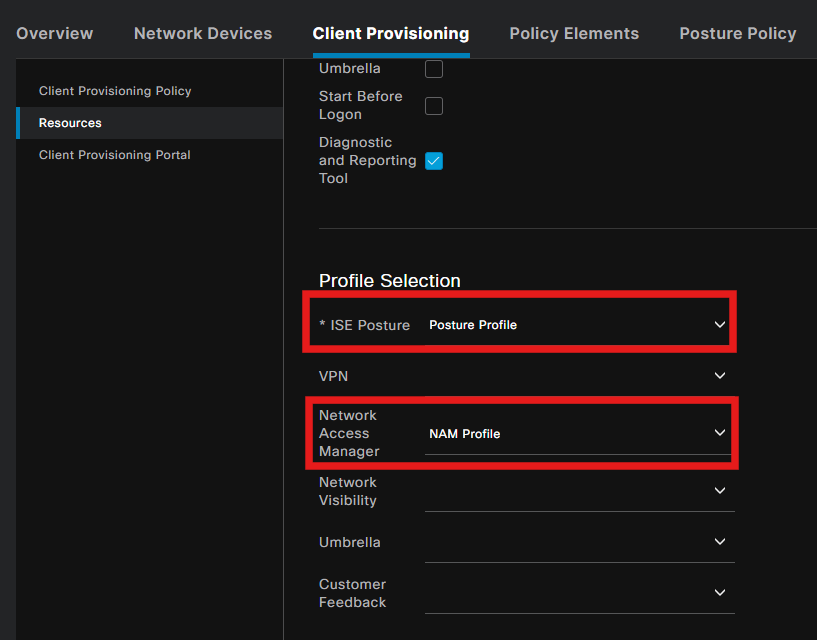

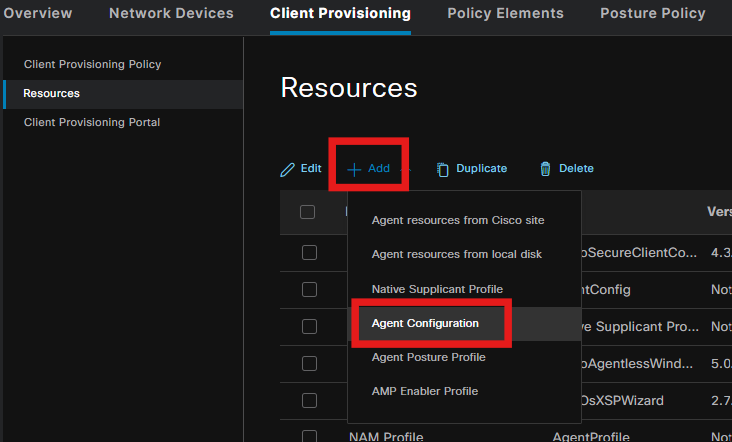

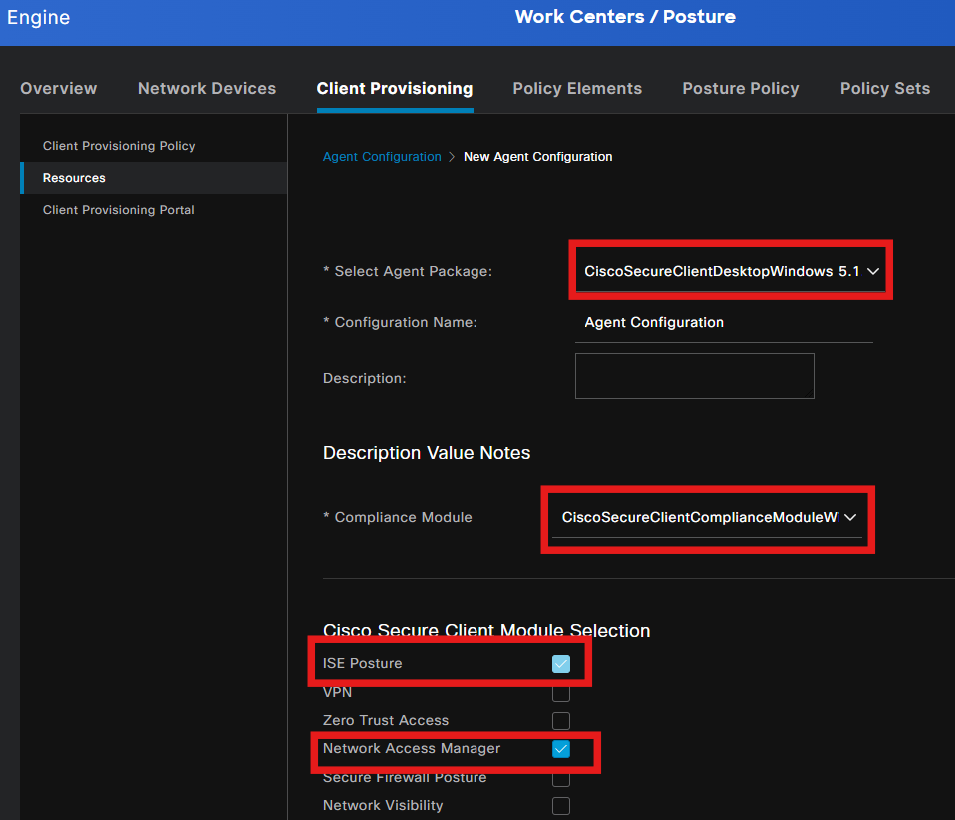

步驟5.建立代理配置

選擇上傳的安全客戶端和合規性模塊包,在Module選擇下,選擇ISE Posture、NAM和DART模組。

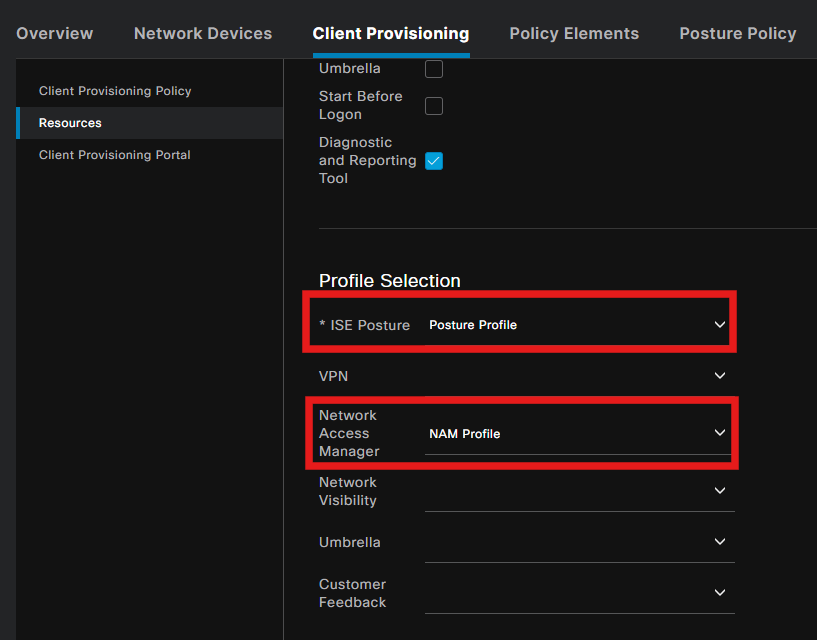

在Profile select下,選擇Posture和NAM Profile,然後按一下Submit。

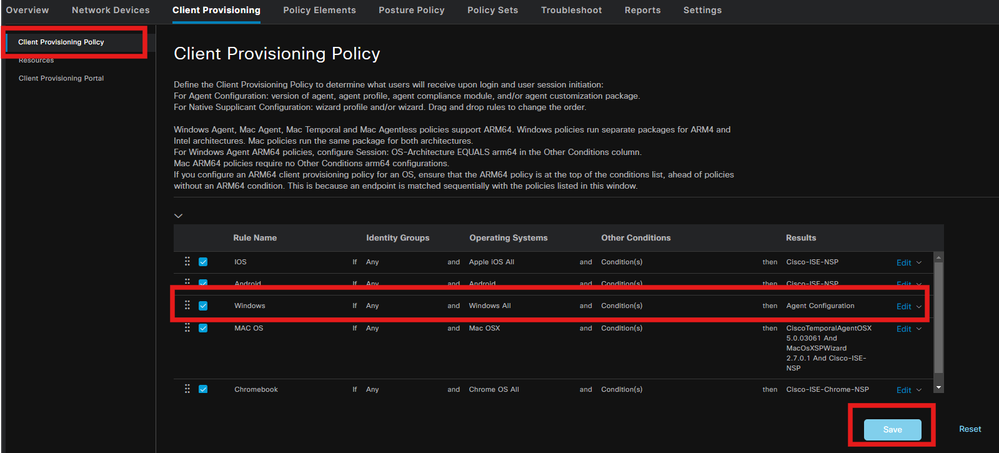

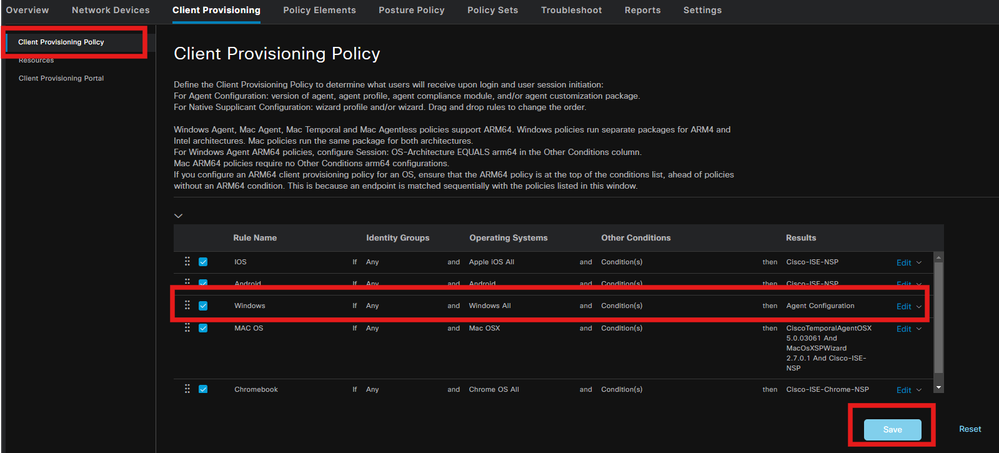

步驟6.客戶端調配策略

為Windows作業系統建立客戶端調配策略,並選擇上一步中建立的代理配置。

步驟7.狀態策略

有關如何建立終端安全評估策略和條件的資訊,請參閱本指南ISE終端安全評估規範部署指南。

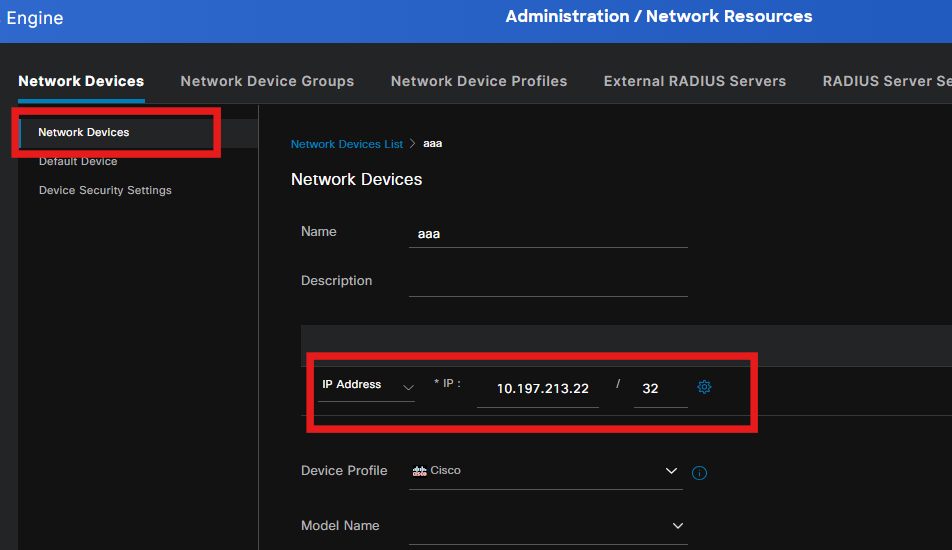

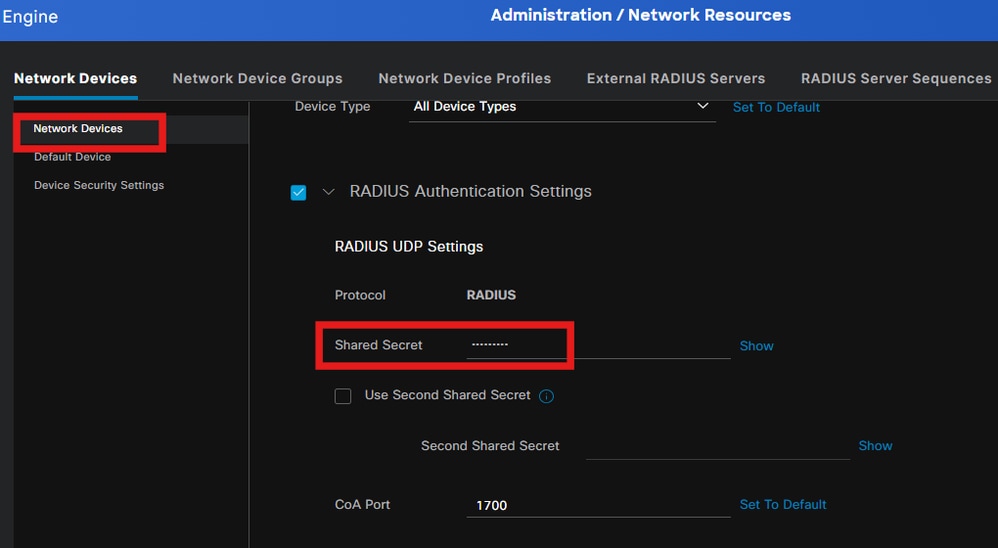

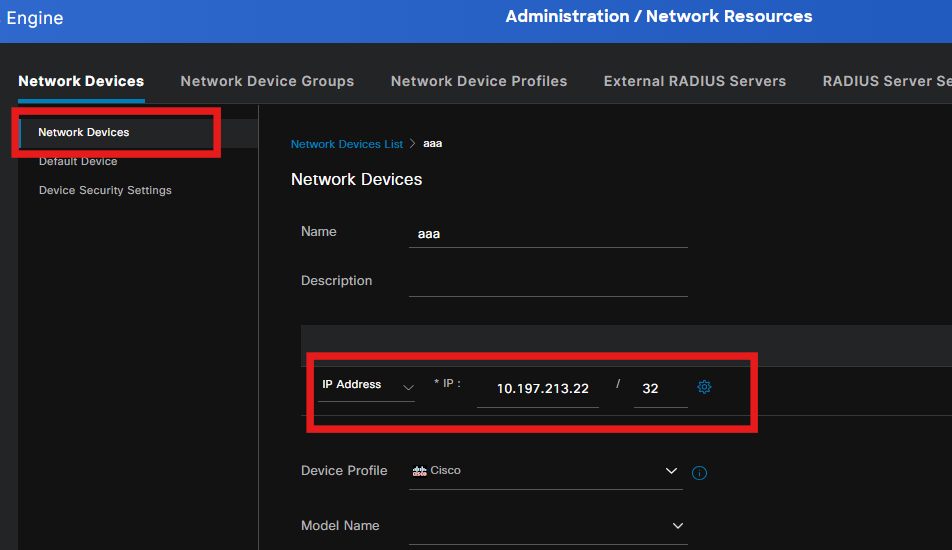

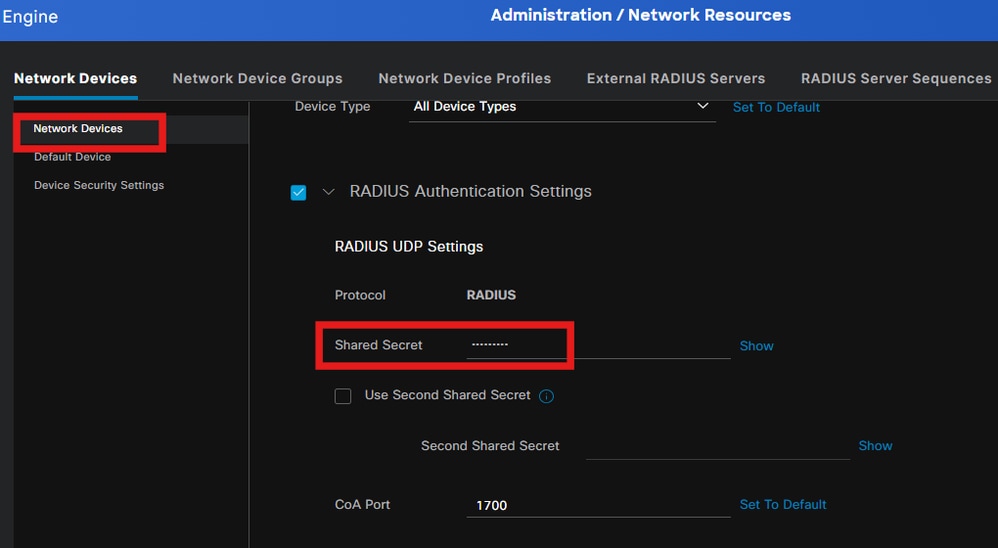

步驟8.新增網路裝置

要新增交換機IP地址和radius共用金鑰,請導航到管理>網路資源。

步驟9.授權配置檔案

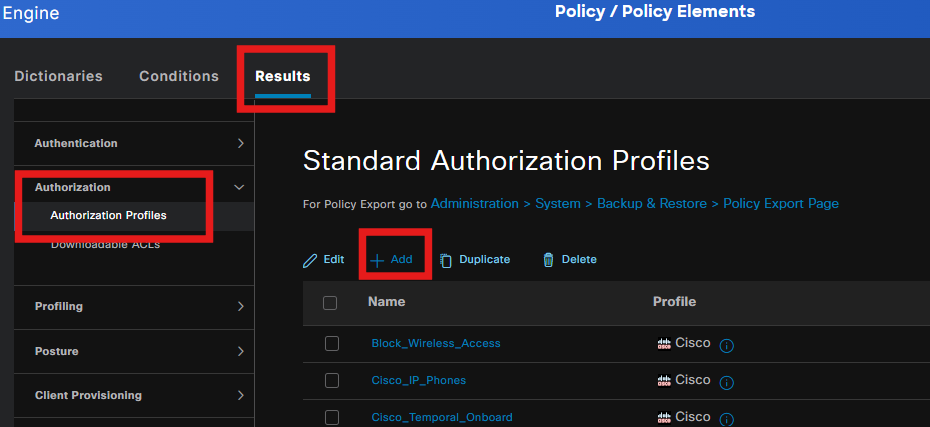

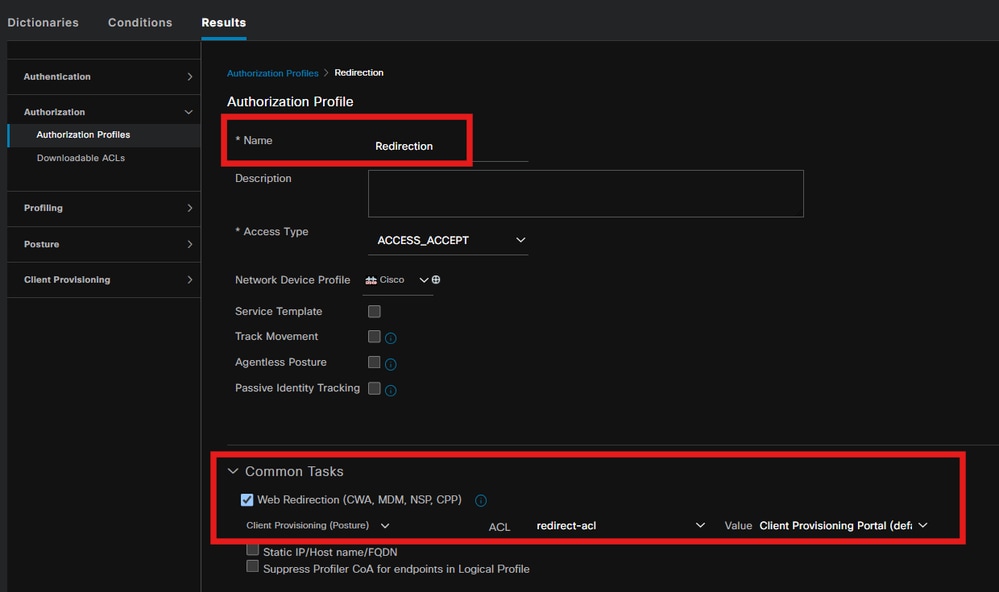

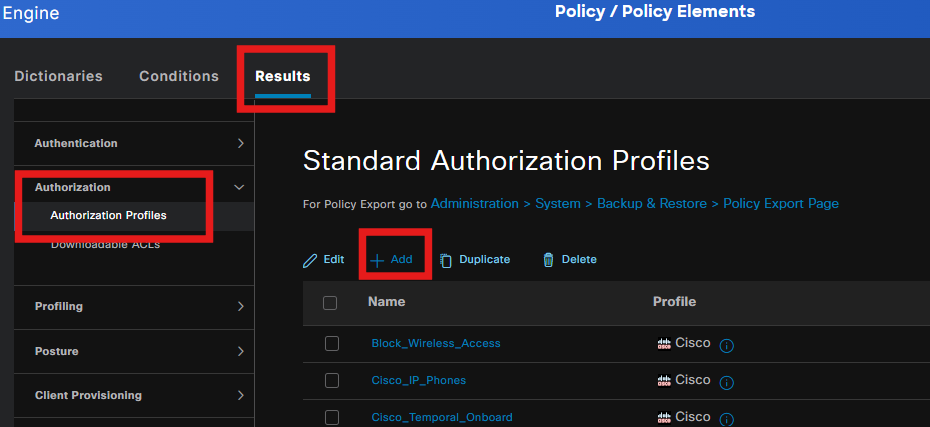

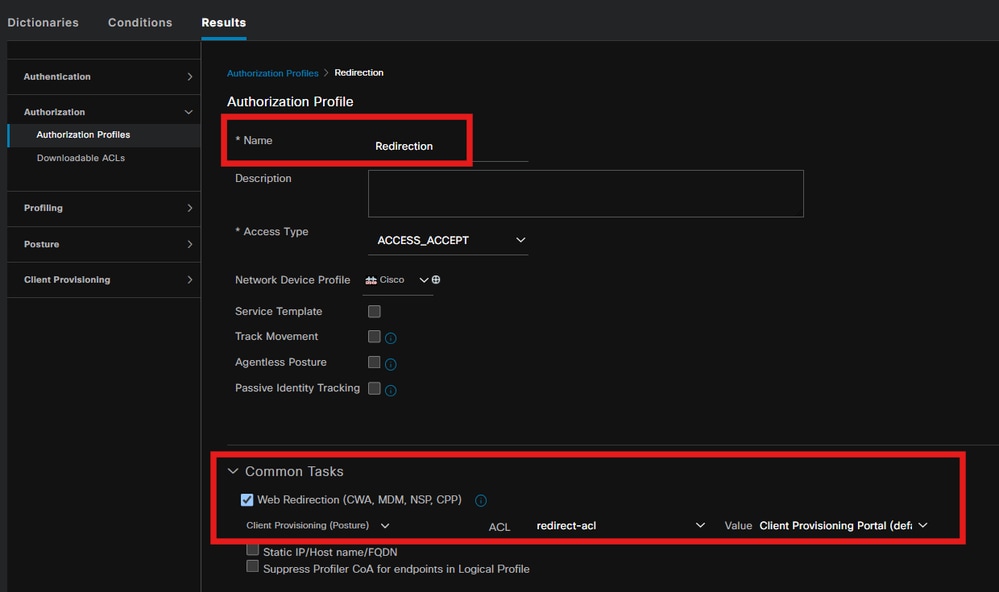

要建立狀態重定向配置檔案,請導航到Policy > Policy Elements > Results。

在Common Tasks下,選擇Client Provisioning Portal with Redirect ACL。

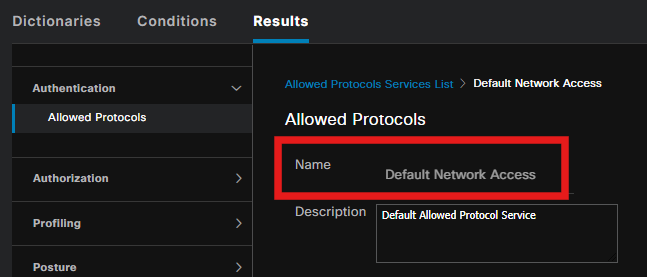

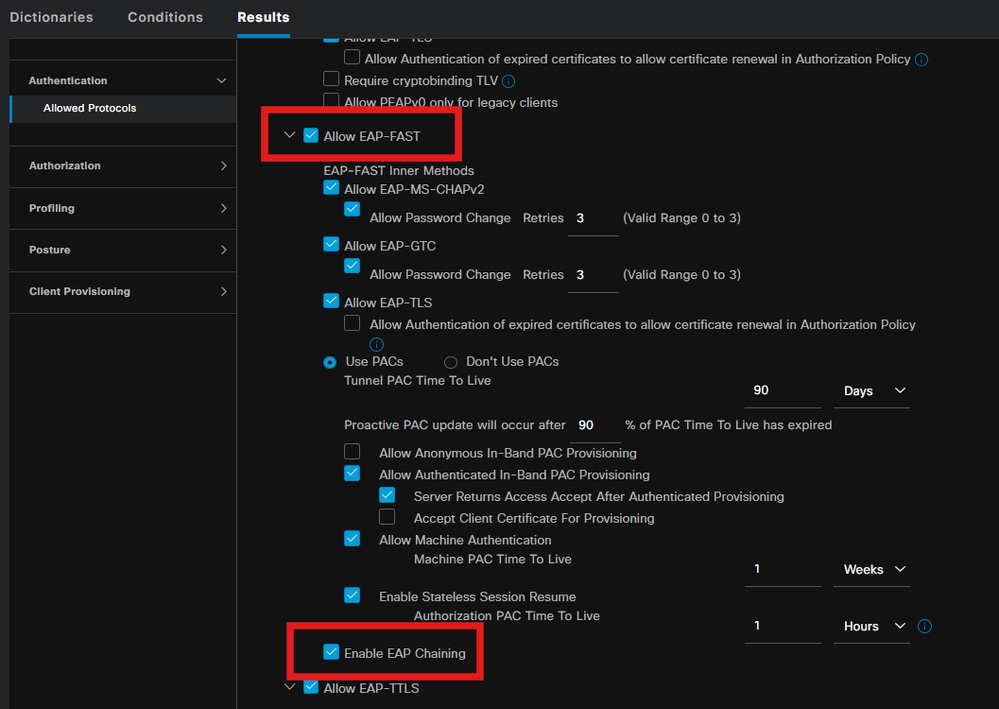

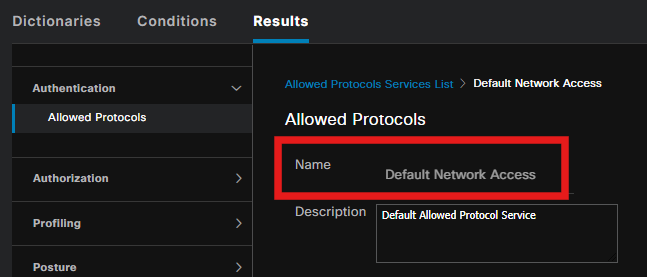

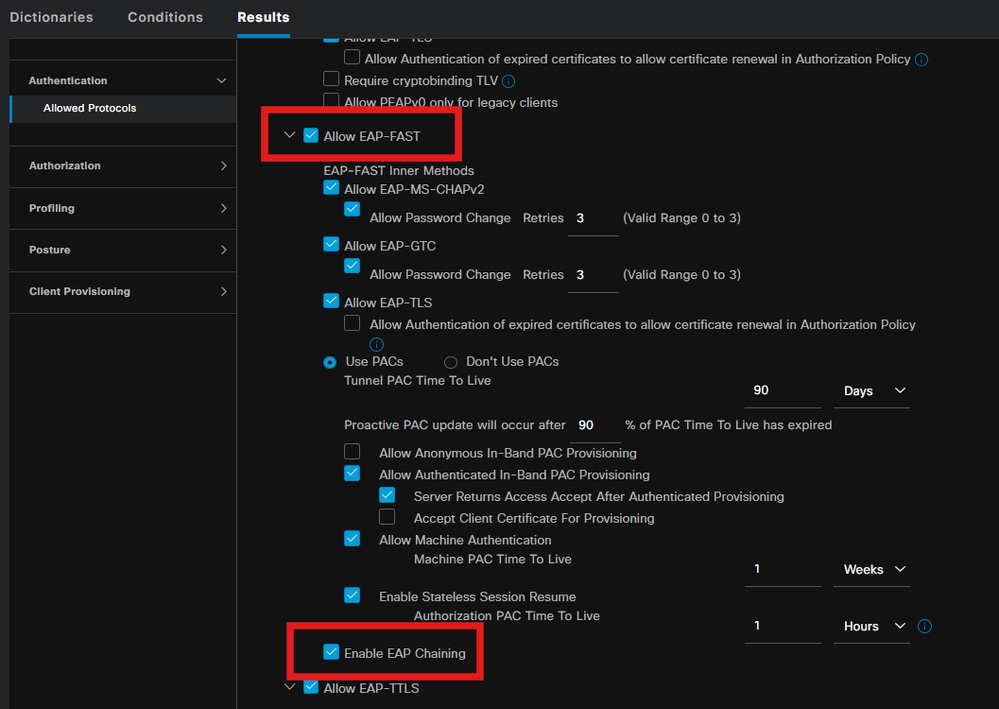

步驟10.允許的協定

導航到Policy > Policy elements > Results > Authentication > Allowed Protocols,選擇EAP Chaining設定。

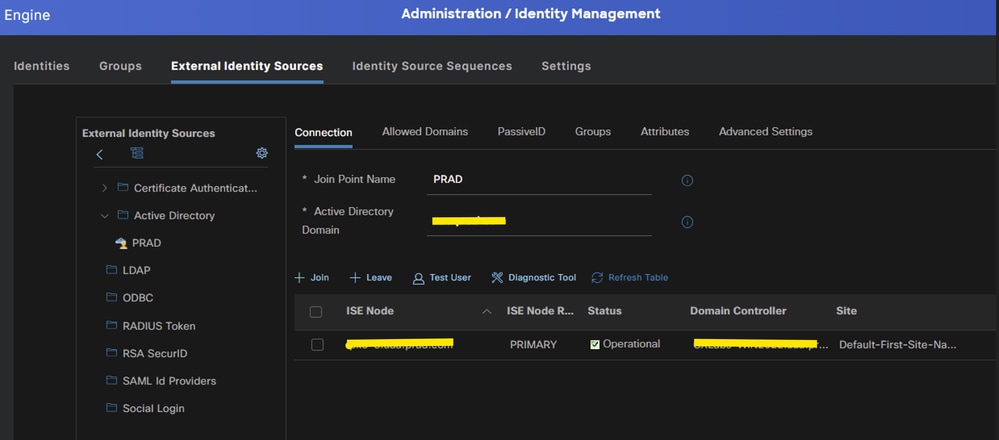

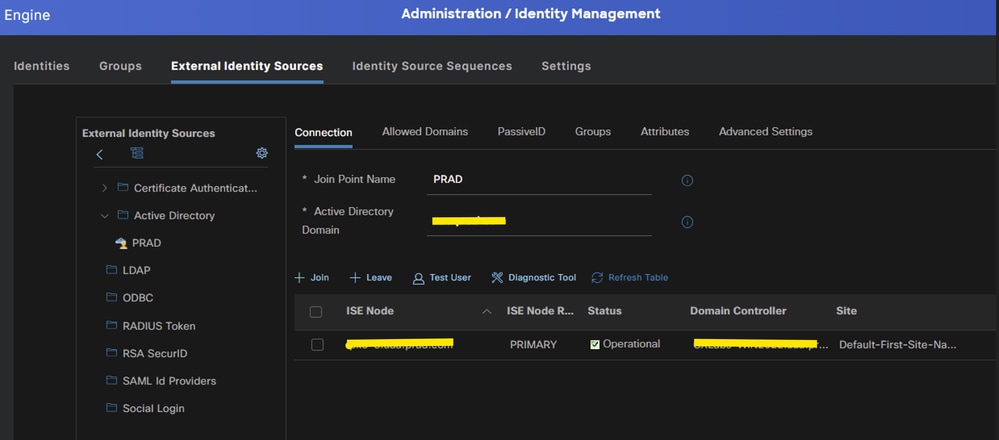

步驟11. Active Directory

驗證ISE與Active Directory域加入並且域組被選擇(如果需要授權條件)。

管理>身份管理>外部身份源> Active Directory

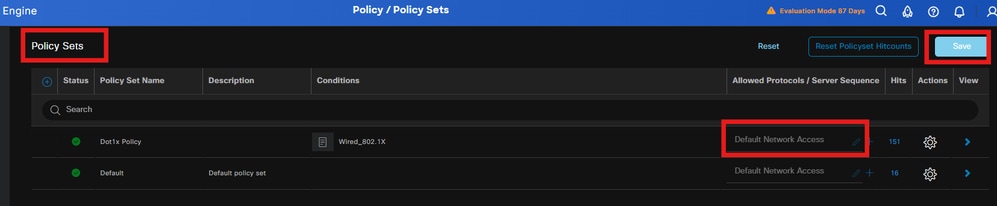

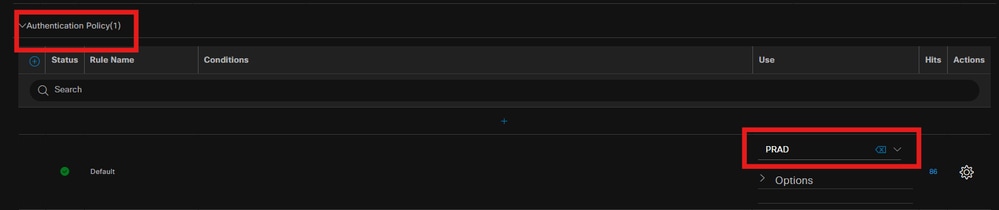

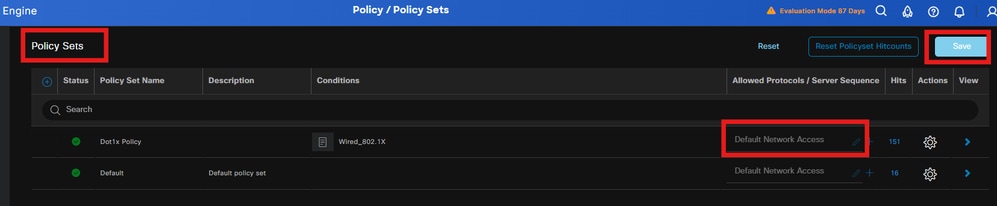

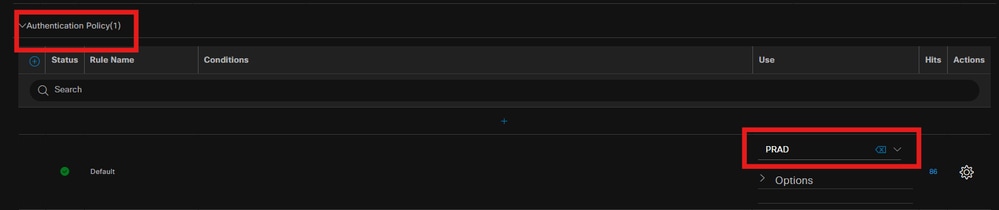

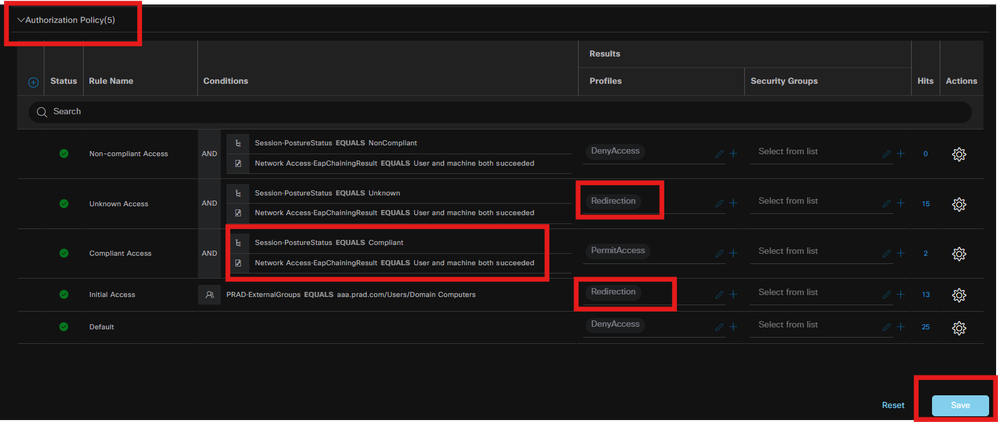

步驟12.政策設定

在ISE上建立策略集以驗證dot1x請求。導航到Policy > Policy sets。

選擇Active directory作為身份驗證策略的身份源。

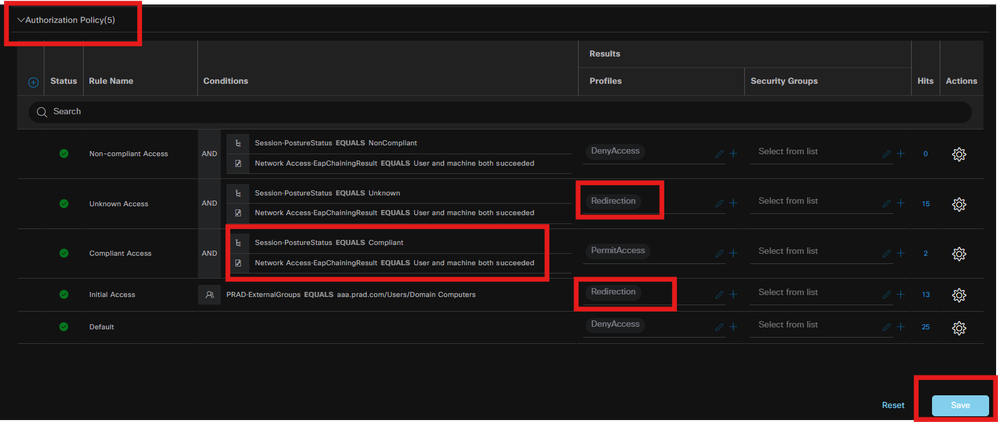

根據狀態未知、不合規和合規配置不同的授權規則。

在此使用情形中。

- 初始訪問:重定向至ISE客戶端調配門戶以安裝安全客戶端代理和NAM配置檔案。

- 未知訪問:訪問客戶端調配門戶,進行基於重定向的狀態發現。

- 合規訪問:完全網路訪問。

- 不符合:拒絕訪問。

驗證

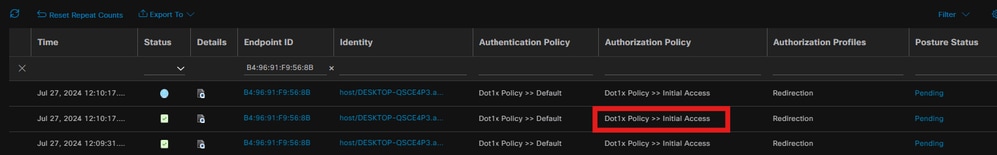

步驟1.從ISE下載並安裝安全客戶端狀態/NAM模組

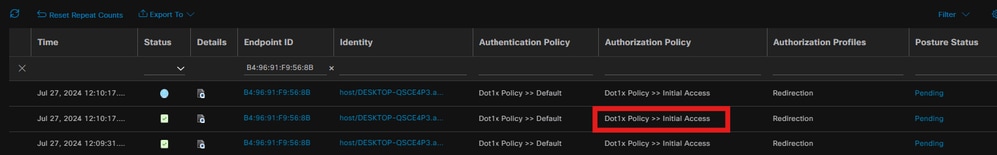

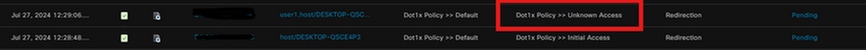

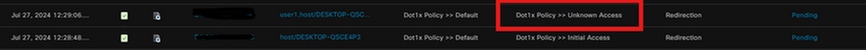

選擇通過dot1x進行身份驗證的端點,按Initial Access Authorization rule。導覽至操作> Radius >即時日誌。

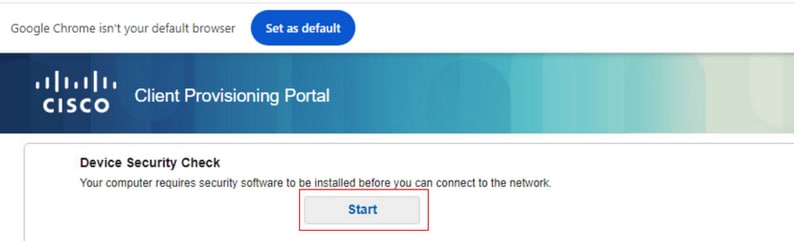

在Switch上,指定重定向URL和ACL以應用於端點。

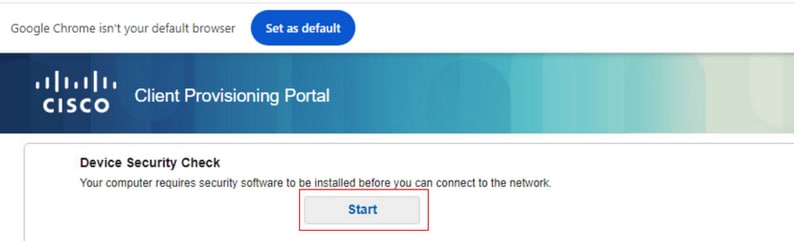

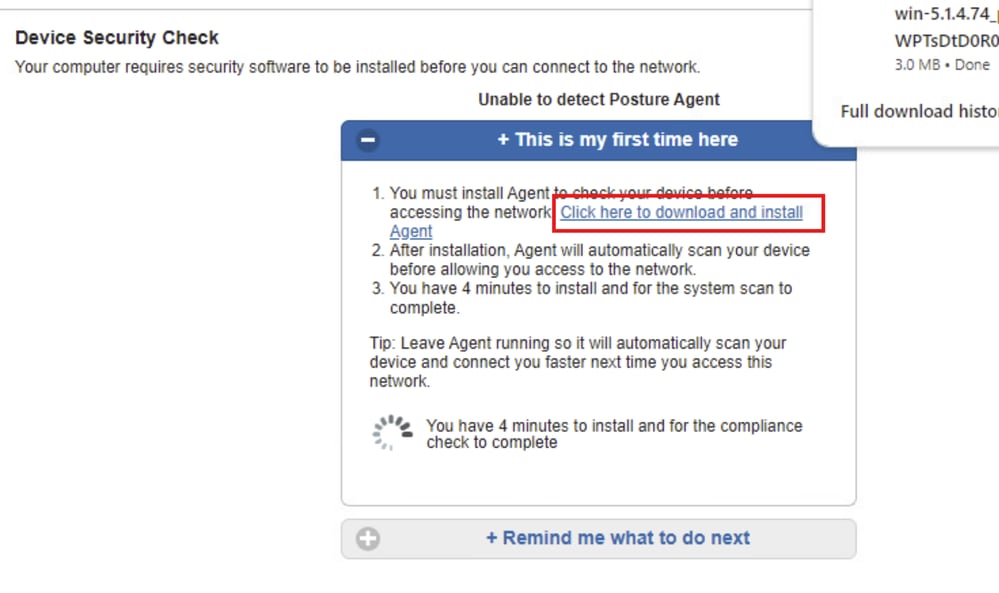

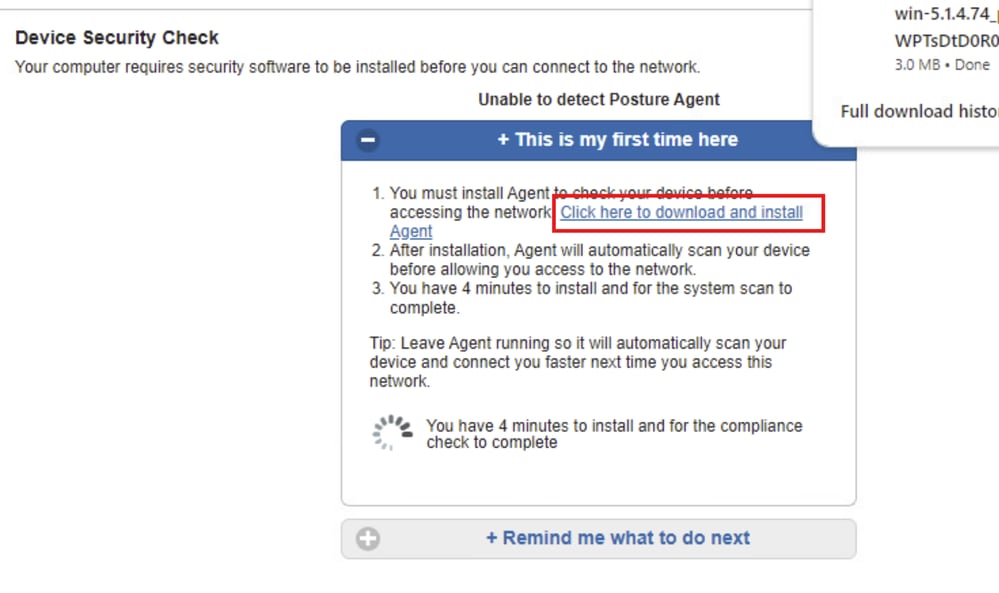

在終端上,驗證重定向到ISE終端安全評估的流量,然後按一下Start在終端上下載網路設定助手。

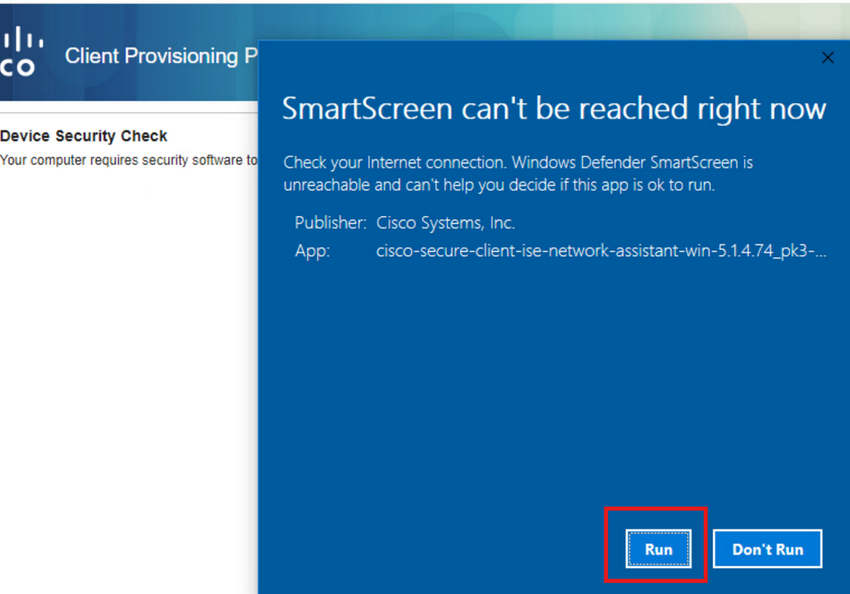

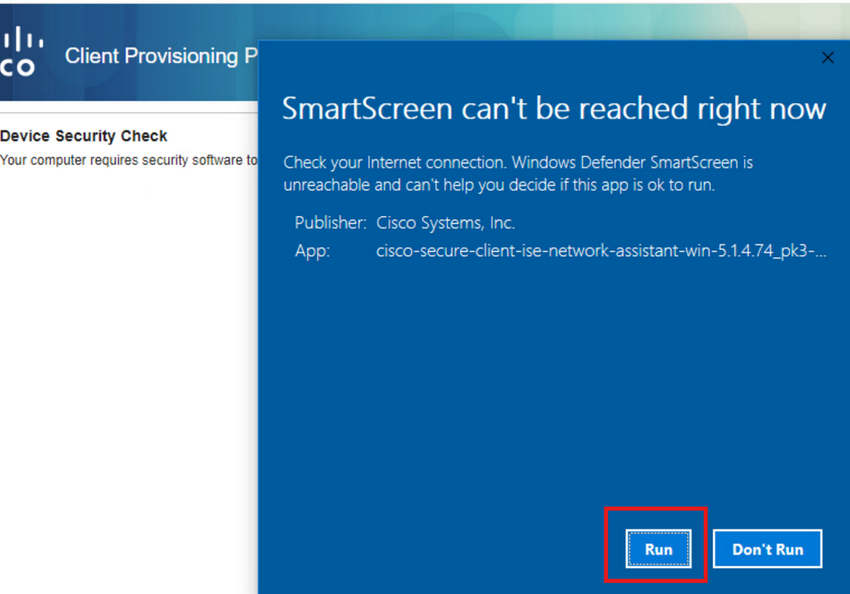

按一下Run安裝NSA應用程式。

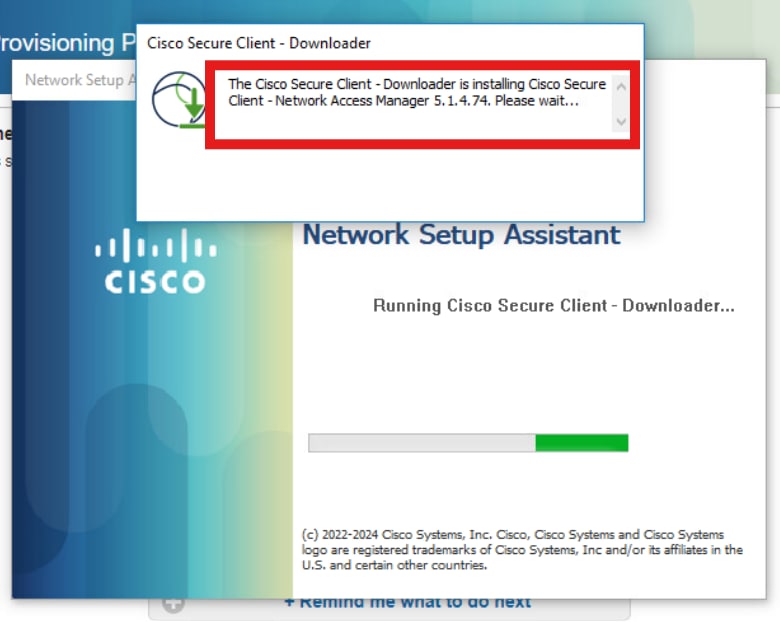

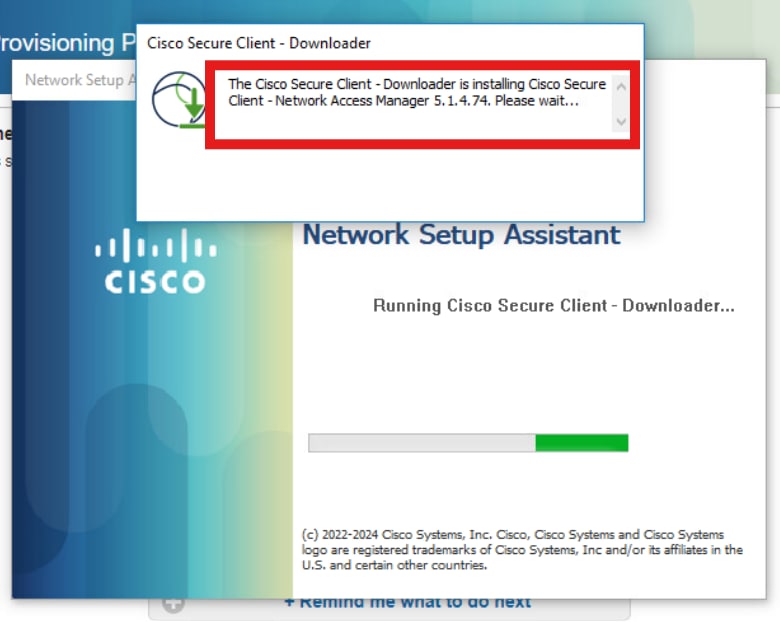

現在,NSA從ISE呼叫安全客戶端代理下載並安裝狀態、NAM模組和NAM配置檔案configuration.xml。

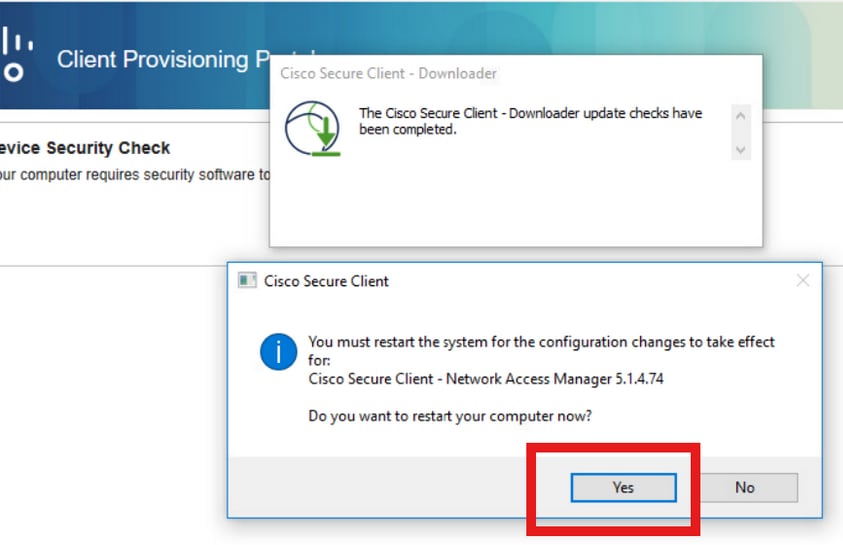

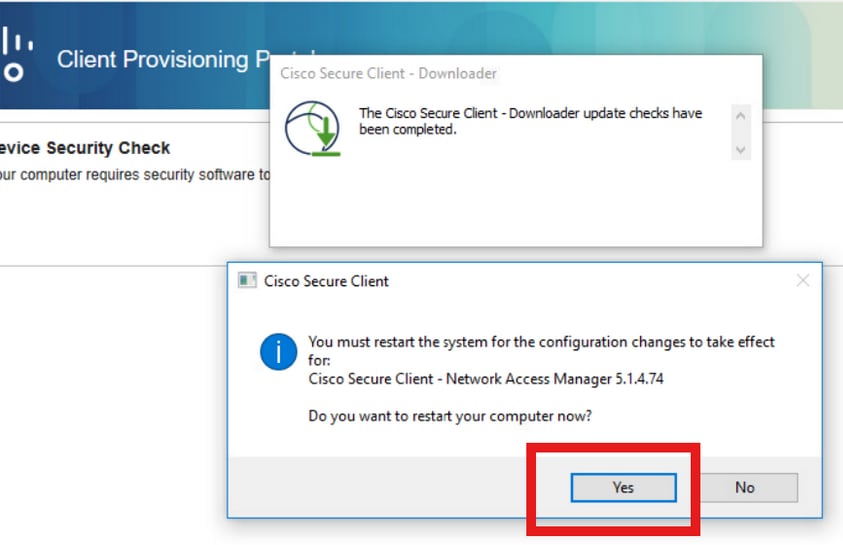

安裝NAM後觸發重新啟動提示。按一下「Yes」。

步驟2. EAP-FAST

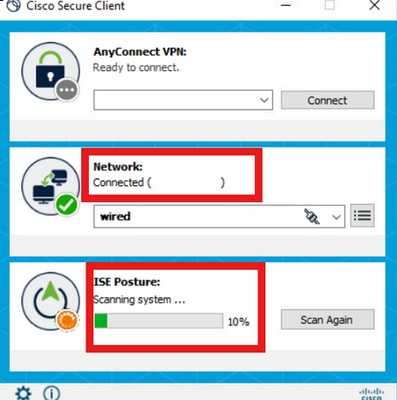

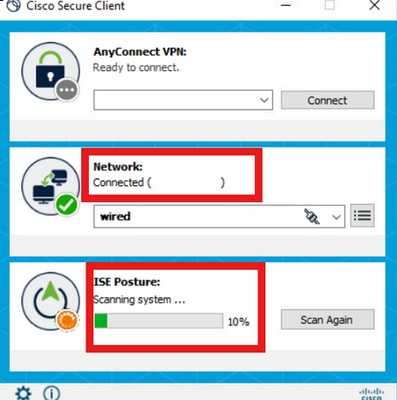

PC重新啟動且使用者登入後,NAM將通過EAP-FAST對使用者和電腦進行身份驗證。

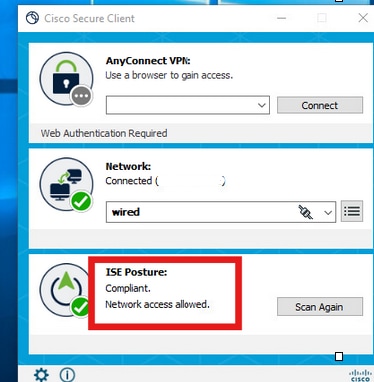

如果終端身份驗證正確,NAM顯示其已連線,並且終端安全評估模組觸發終端安全評估掃描。

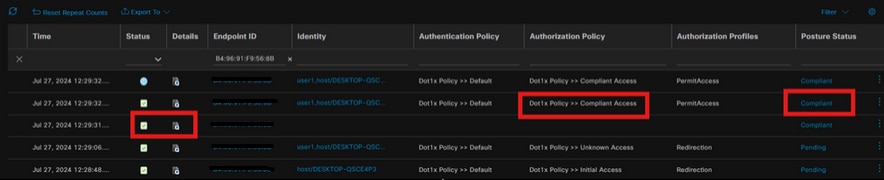

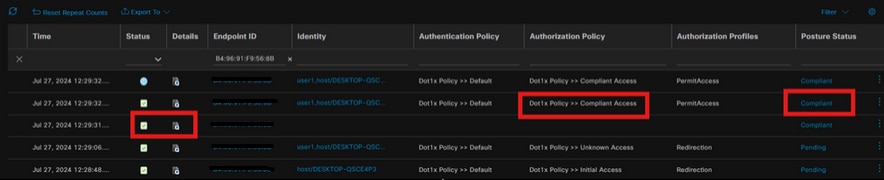

在ISE即時日誌中,終端現在觸碰未知訪問規則。

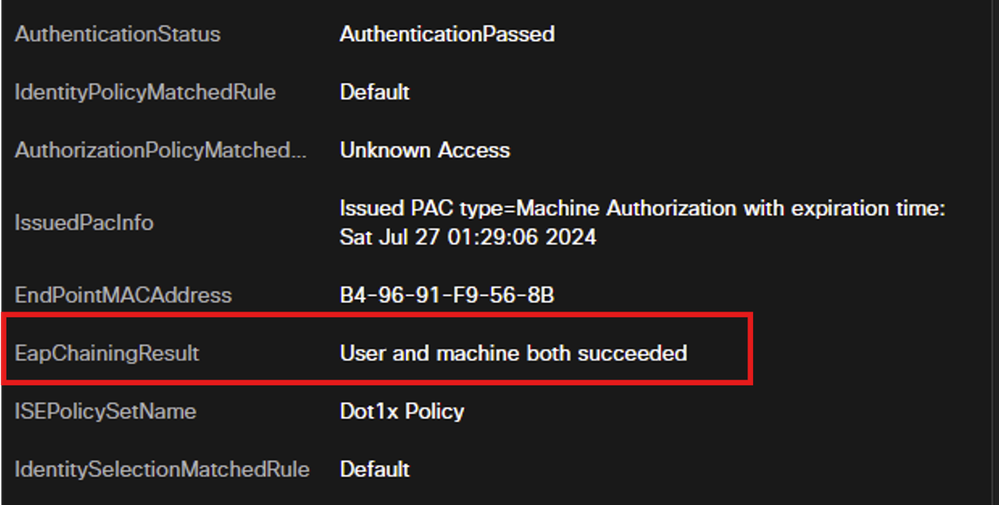

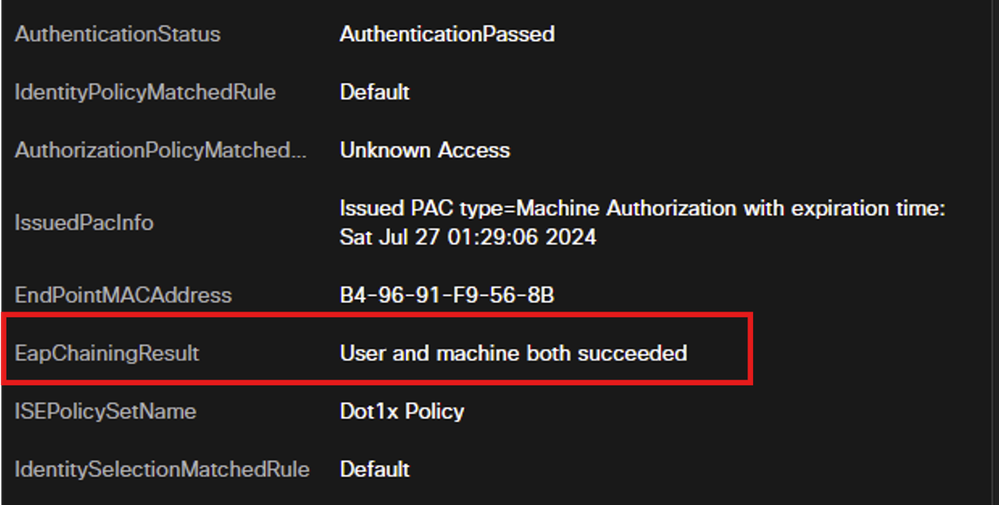

現在,身份驗證協定基於NAM配置檔案配置為EAP-FAST,EAP-Chaining結果為Success。

步驟3.狀態掃描

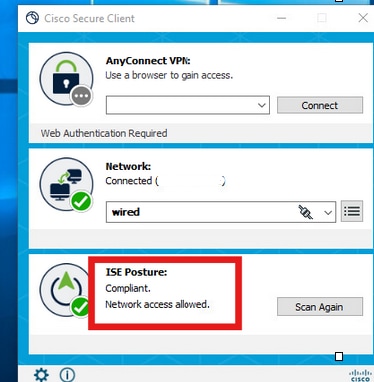

安全客戶端狀態模組觸發狀態掃描,並根據ISE狀態策略標籤為投訴。

CoA在終端安全評估掃描後觸發,此時終端會觸及Complaint Access Policy。

疑難排解

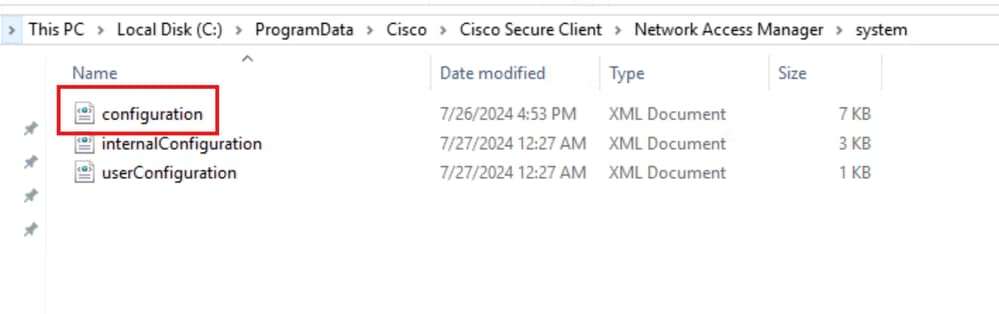

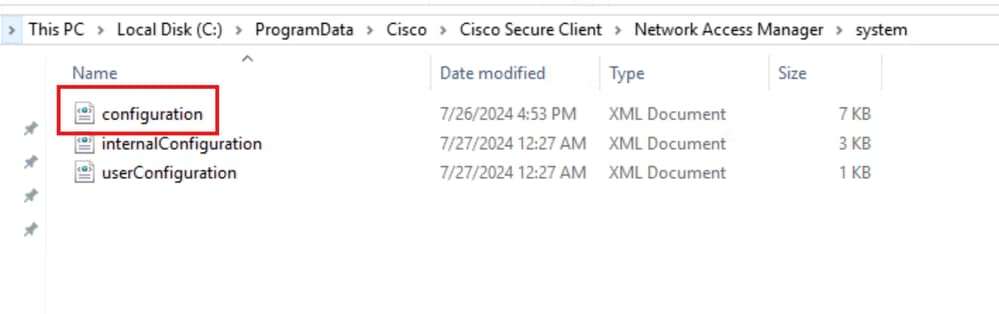

步驟1. NAM配置檔案

安裝NAM模組後,驗證PC上此路徑中是否存在NAM配置檔案configuration.xml。

C:\ProgramData\Cisco\Cisco安全客戶端\網路訪問管理器\系統

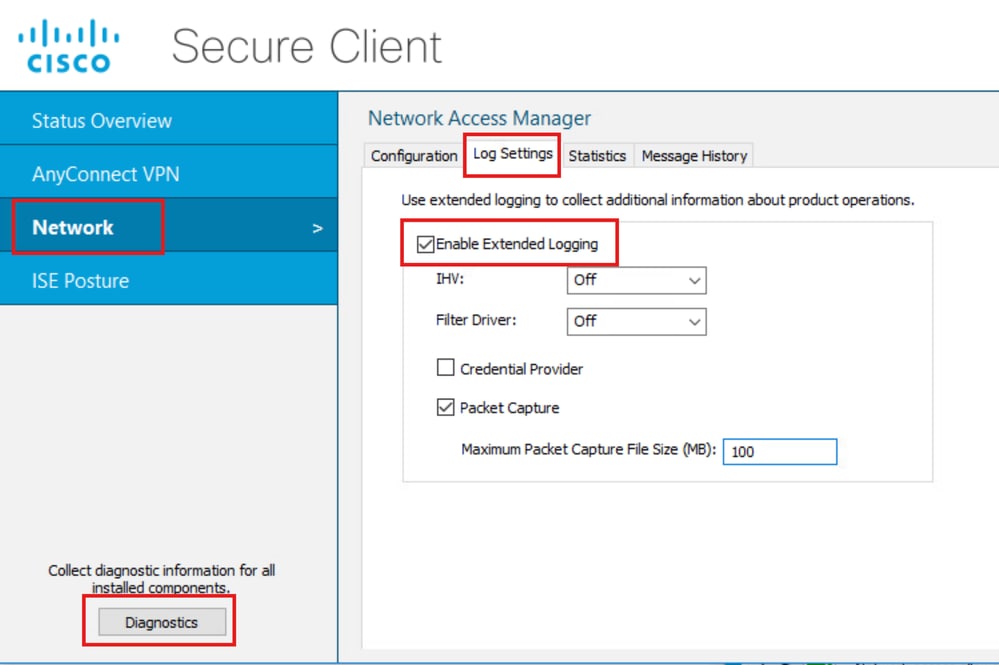

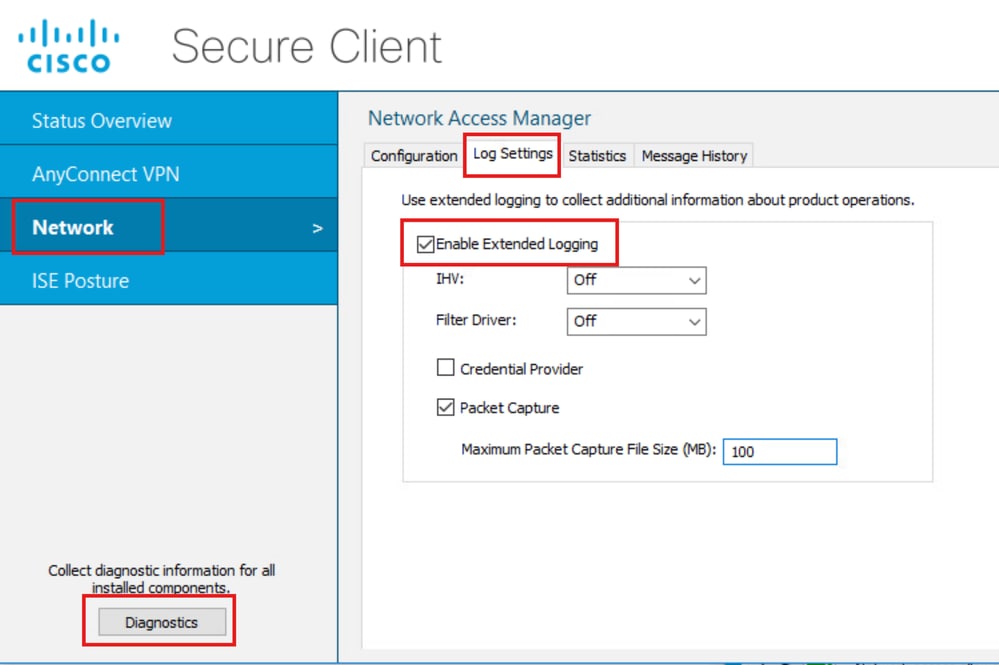

步驟2. NAM擴展日誌記錄

從工作列中按一下Secure Client圖示,然後選擇settings圖示。

導航到Network > Log Settings頁籤。選中Enable Extended Logging覈取方塊。

將資料包捕獲檔案大小設定為100 MB。

重現問題後,按一下Diagnostics在端點上建立DART捆綁包。

Message History部分顯示NAM執行的每個步驟的詳細資訊。

步驟3.在交換機上進行調試

在交換機上啟用這些調試,以排除dot1x和重定向流的故障。

debug ip http all

debug ip http transactions

debug ip http url

set platform software trace smd switch active R0 aaa debug

set platform software trace smd switch active R0 dot1x-all debug

set platform software trace smd switch active R0 radius debug

set platform software trace smd switch active R0 auth-mgr-all debug

set platform software trace smd switch active R0 eap-all debug

set platform software trace smd switch active R0 epm-all debug

set platform software trace smd switch active R0 epm-redirect debug

set platform software trace smd switch active R0 webauth-aaa debug

set platform software trace smd switch active R0 webauth-https調試

檢視日誌

show logging

show logging process smd internal

步驟4. ISE調試

收集具有以下屬性的ISE支持捆綁包,以在調試級別設定:

- 狀態

- 門戶

- 布建

- 運行時AAA

- nsf

- nsf-session

- 瑞士

- client-webapp

相關資訊

使用Windows和ISE 3.2為Dot1x配置安全客戶端NAM

ISE終端安全評估規範部署指南

Cisco IOS® XE Catalyst 9000系列交換機上的Dot1x故障排除

意見

意見