关于 MITRE ATT&CK 框架

MITRE ATT&CK 框架是一个全面的知识库,其中概述了威胁发起者用来破坏系统的战术、技术和程序 (TTP)。它将这些 TTP 组织到不同操作系统和平台的矩阵中,将每个攻击阶段(战术)映射到特定方法(技术)。每种技术都包括有关执行、程序、防御、检测和实际示例的信息。

注 |

有关 MITRE ATT&CK 的其他信息,请参阅 https://attack.mitre.org。 |

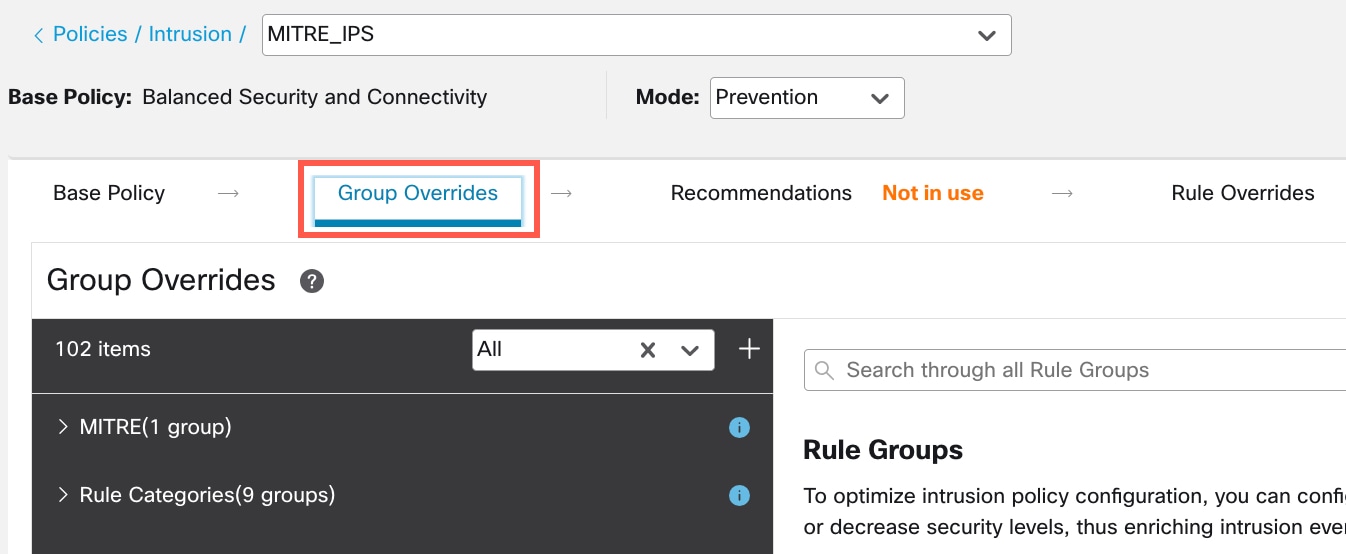

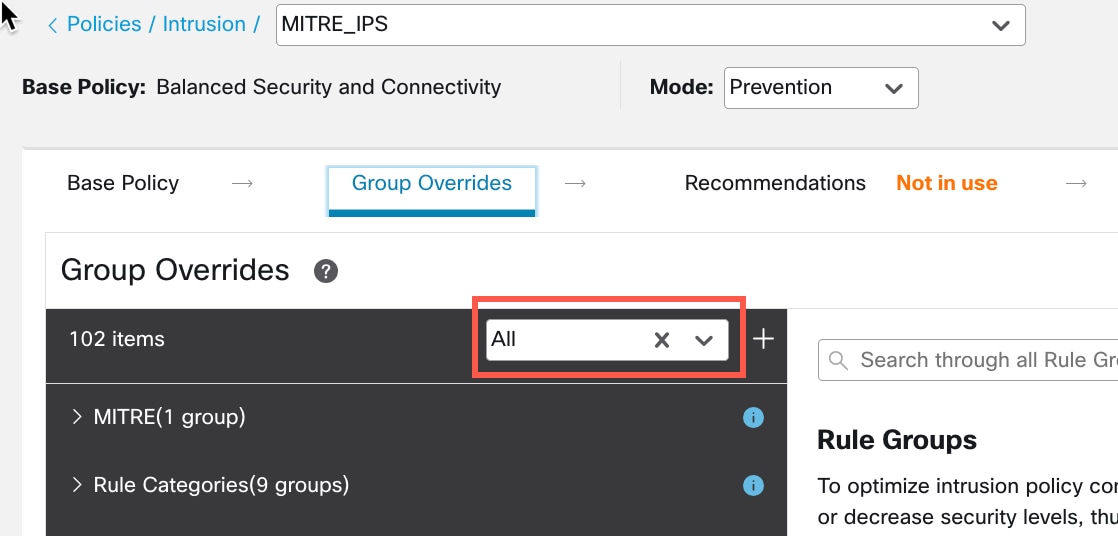

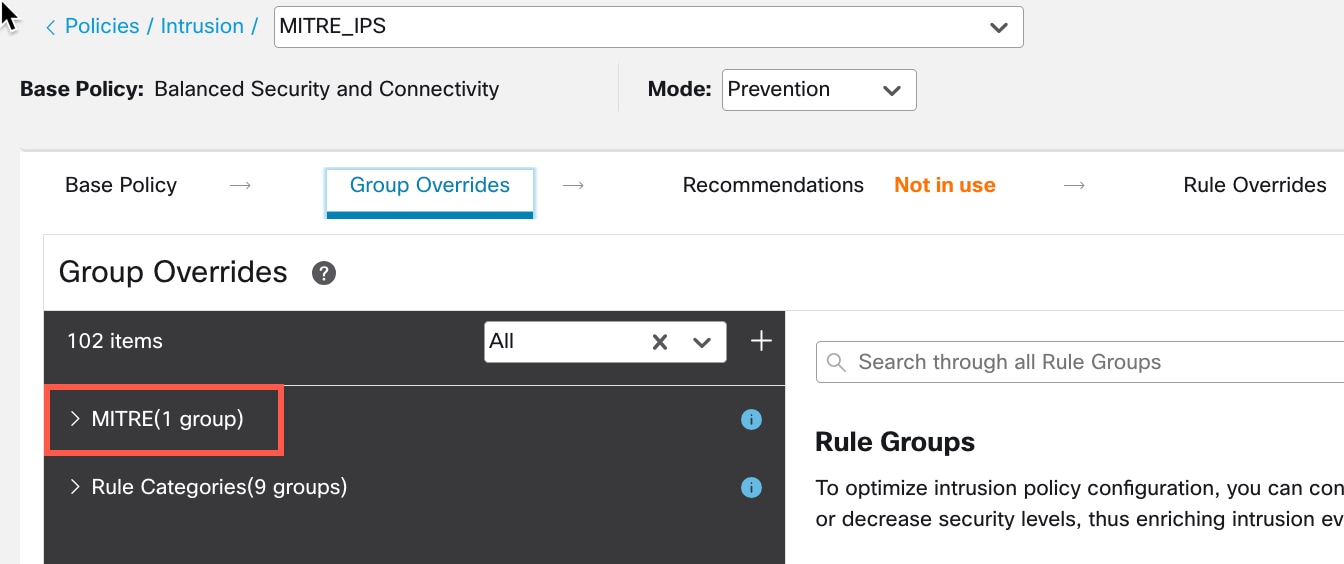

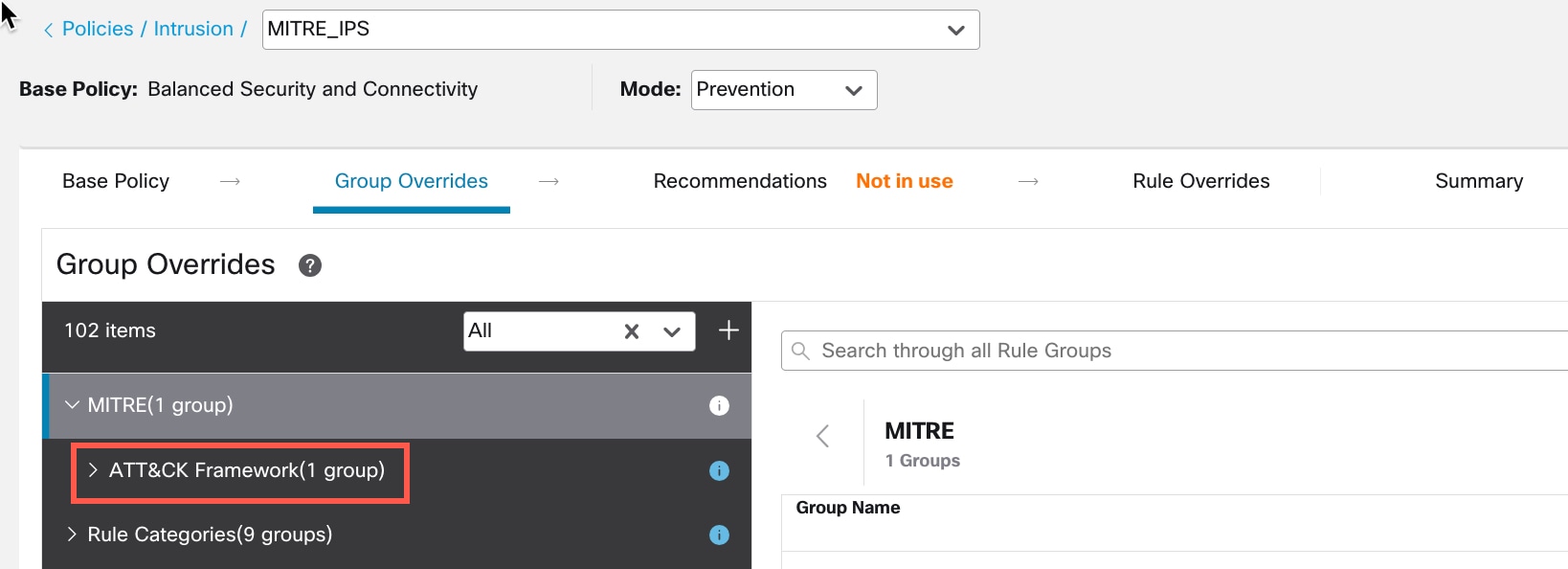

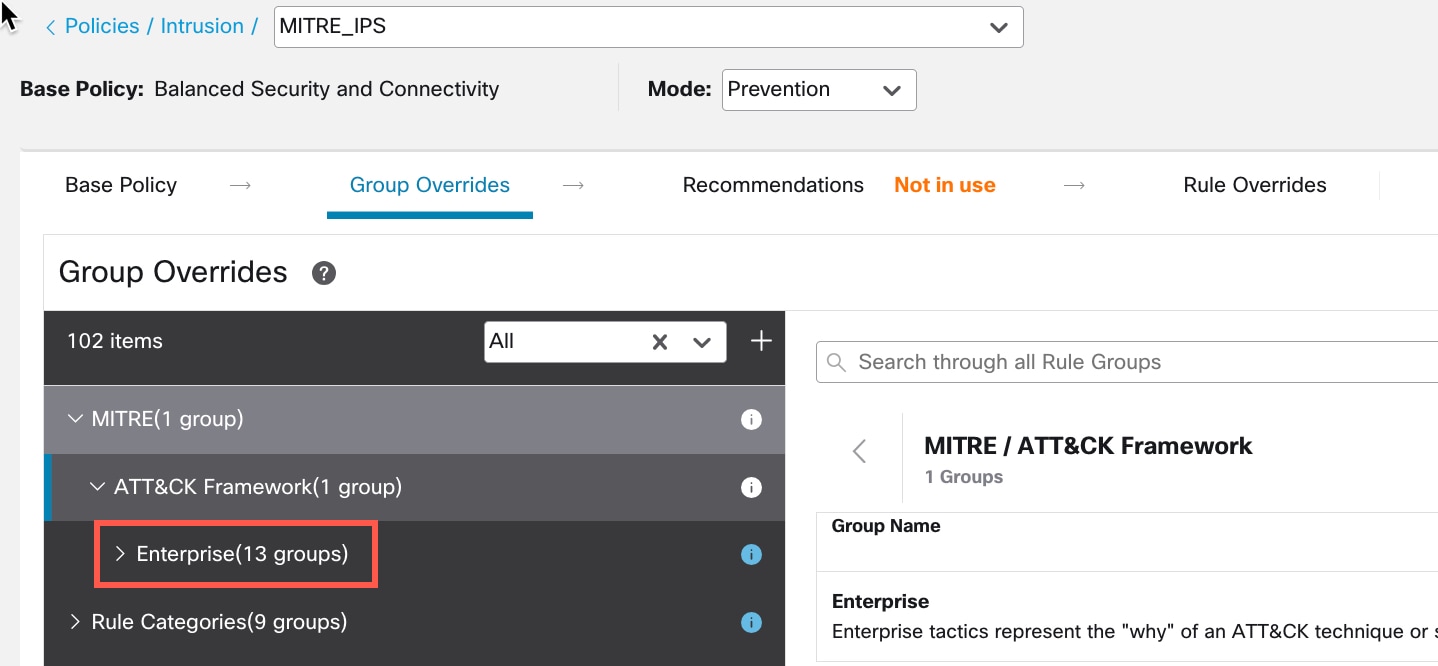

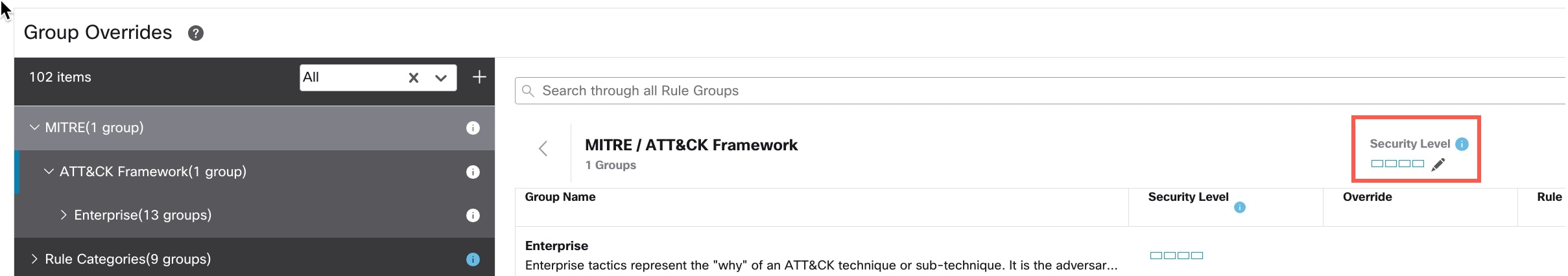

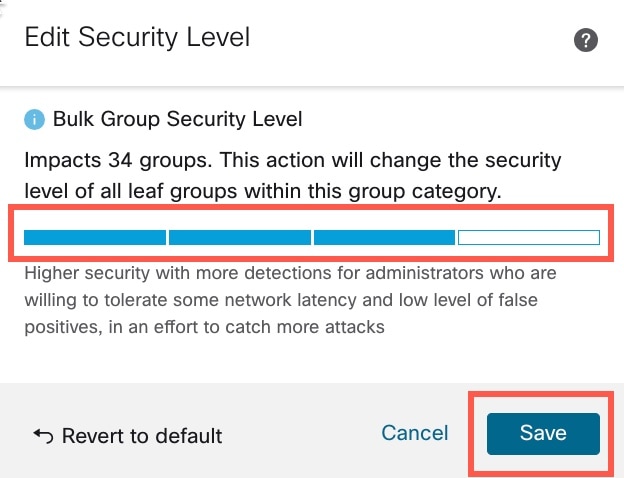

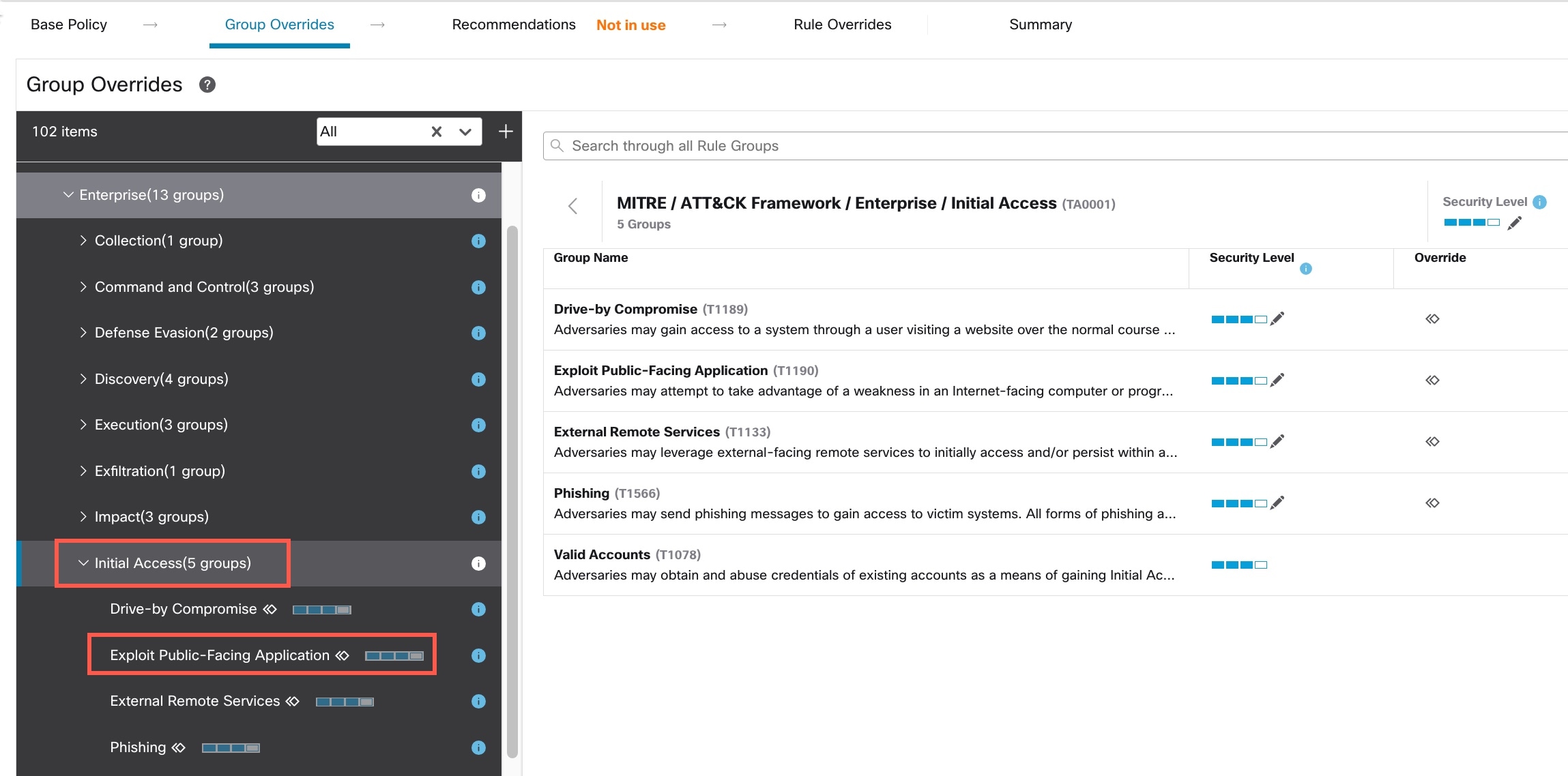

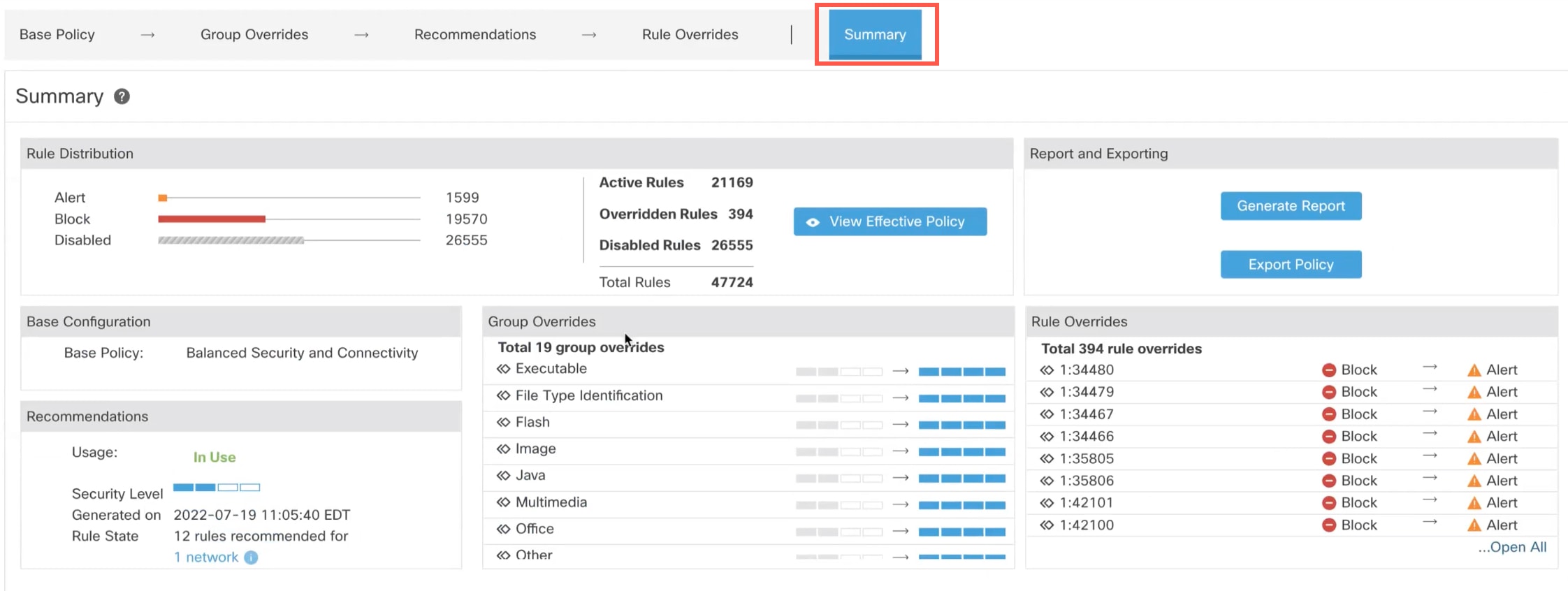

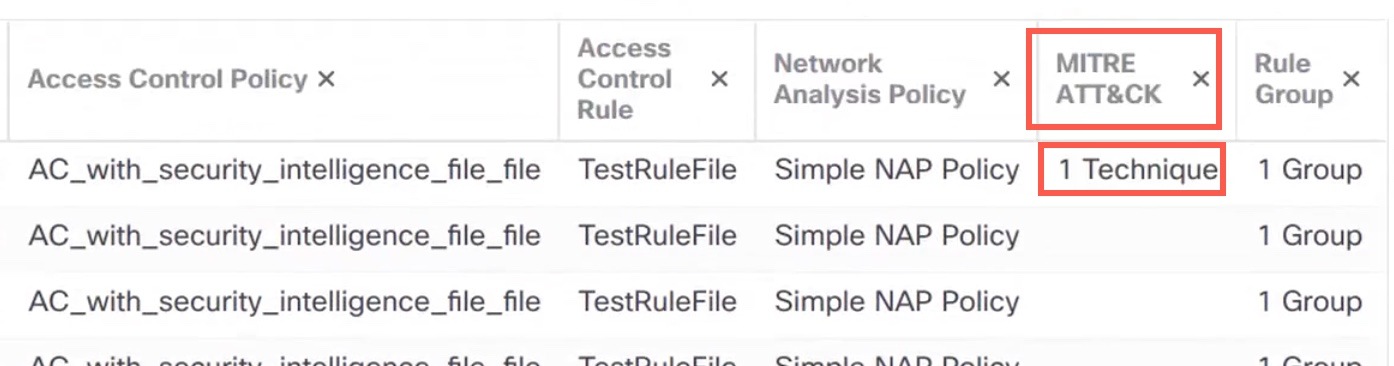

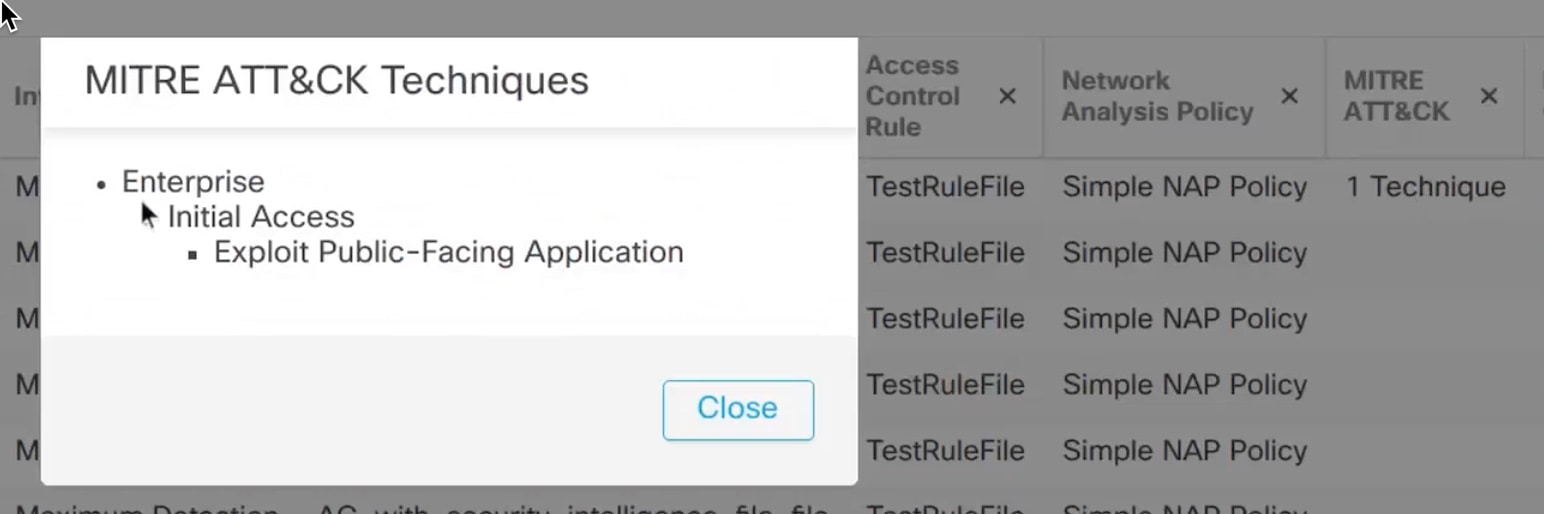

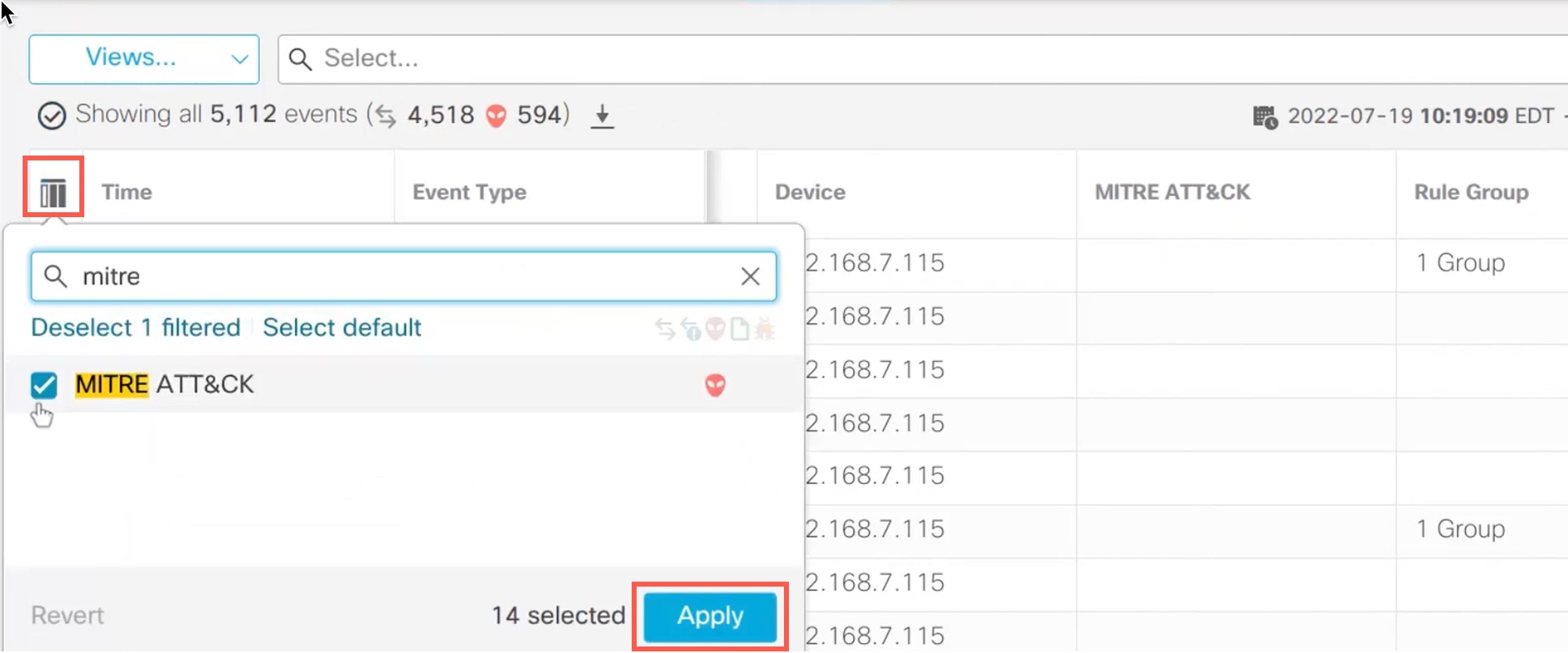

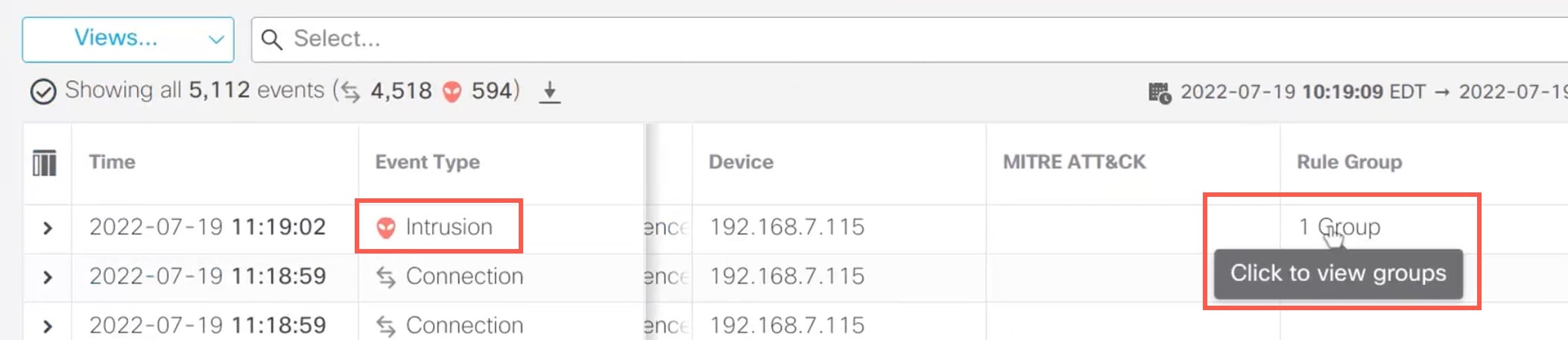

管理中心使用 MITRE ATT&CK 框架来增强威胁检测和响应,并纳入以下功能:

-

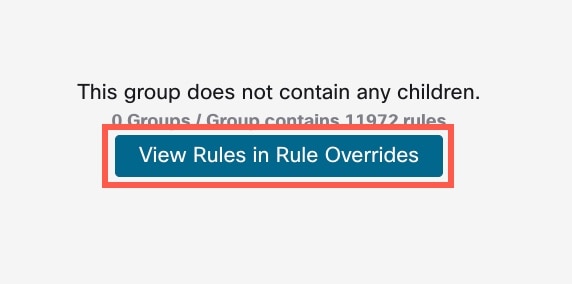

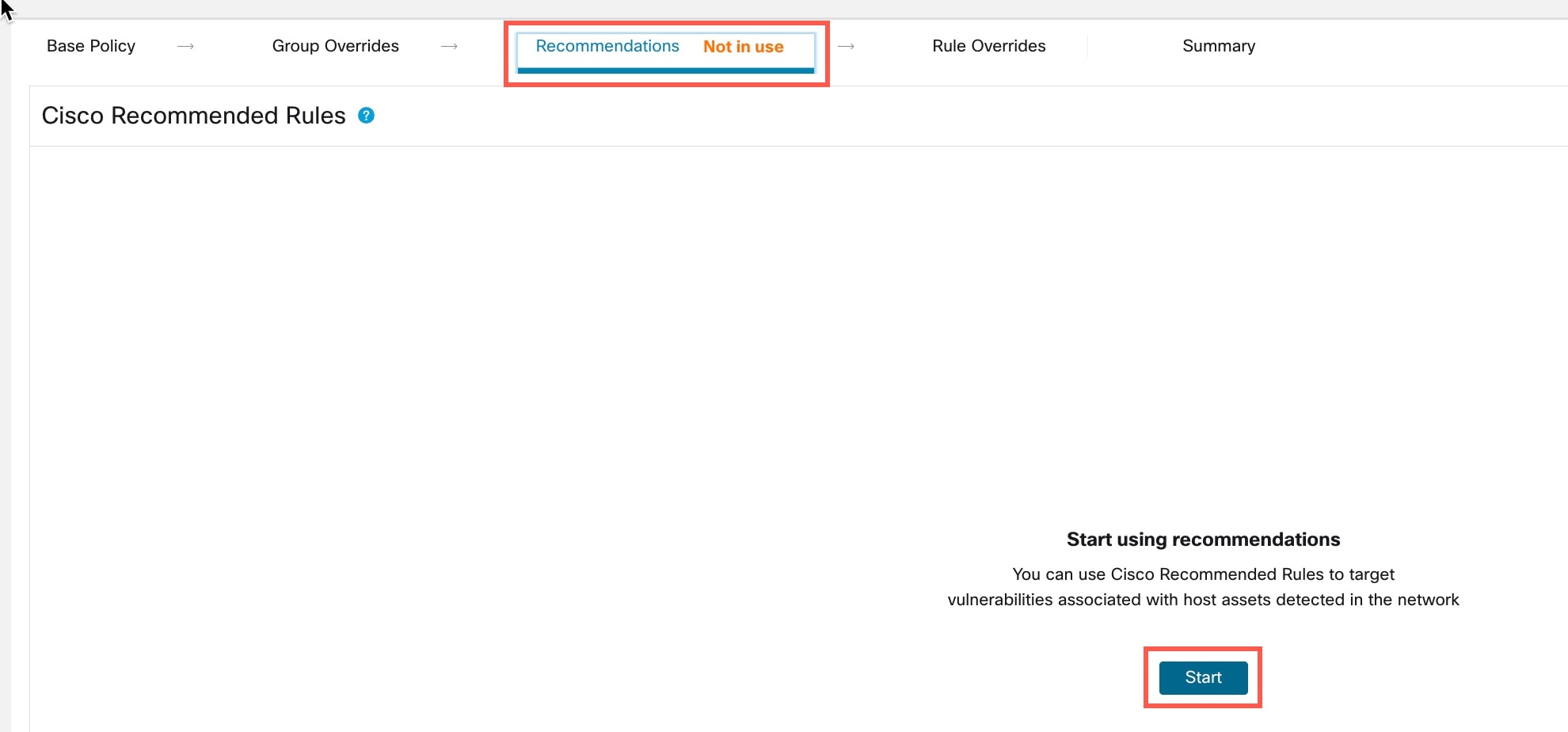

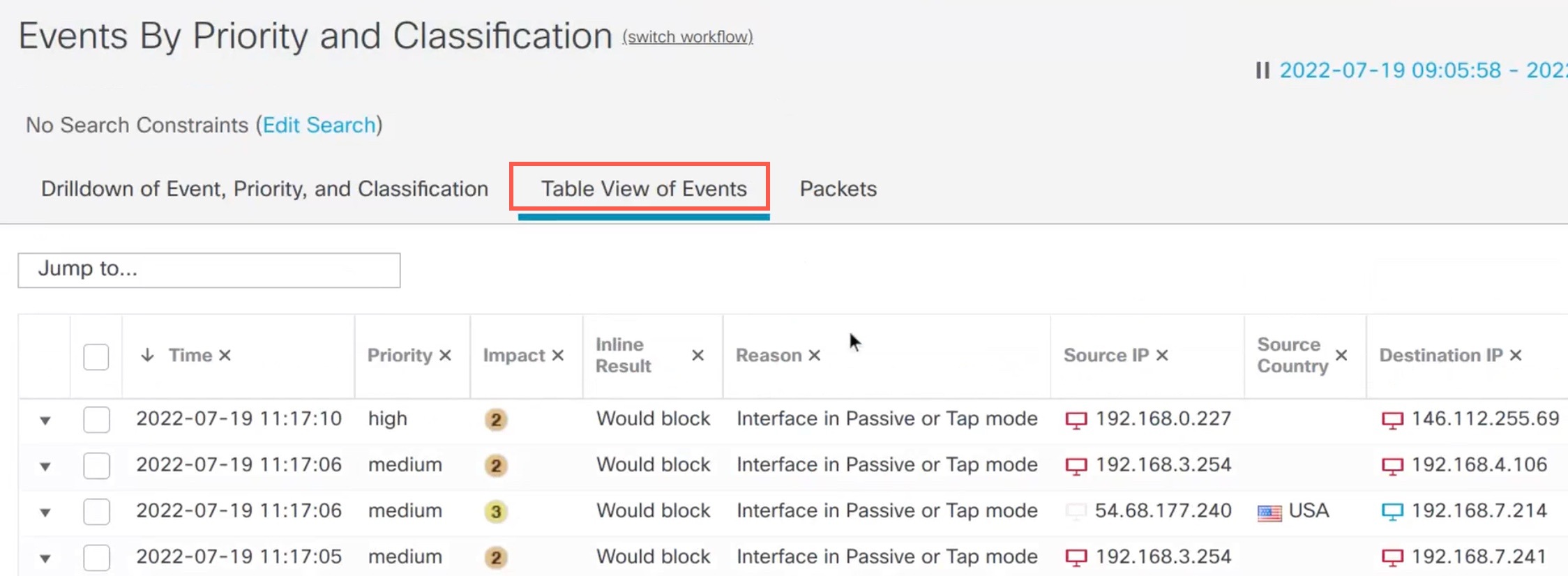

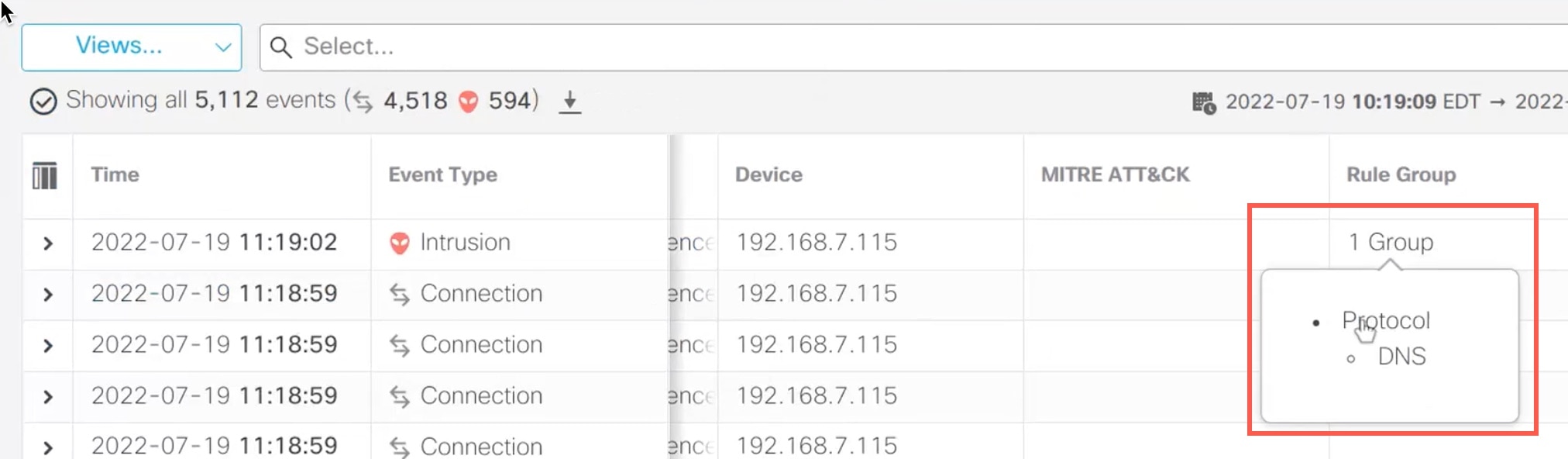

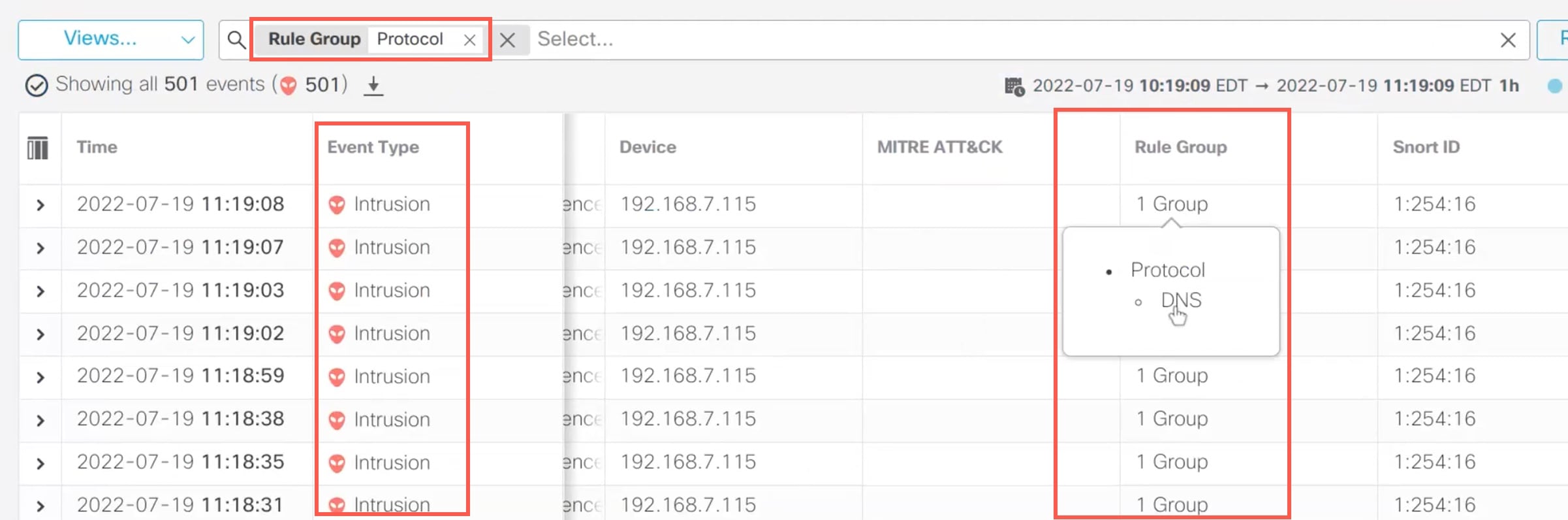

入侵事件包括 TTP,允许管理员根据漏洞类型、目标系统或威胁类别对规则进行分组,从而更精细地管理流量。

-

选择恶意软件事件使用 TTP,从而增强检测和响应威胁的能力。

反馈

反馈