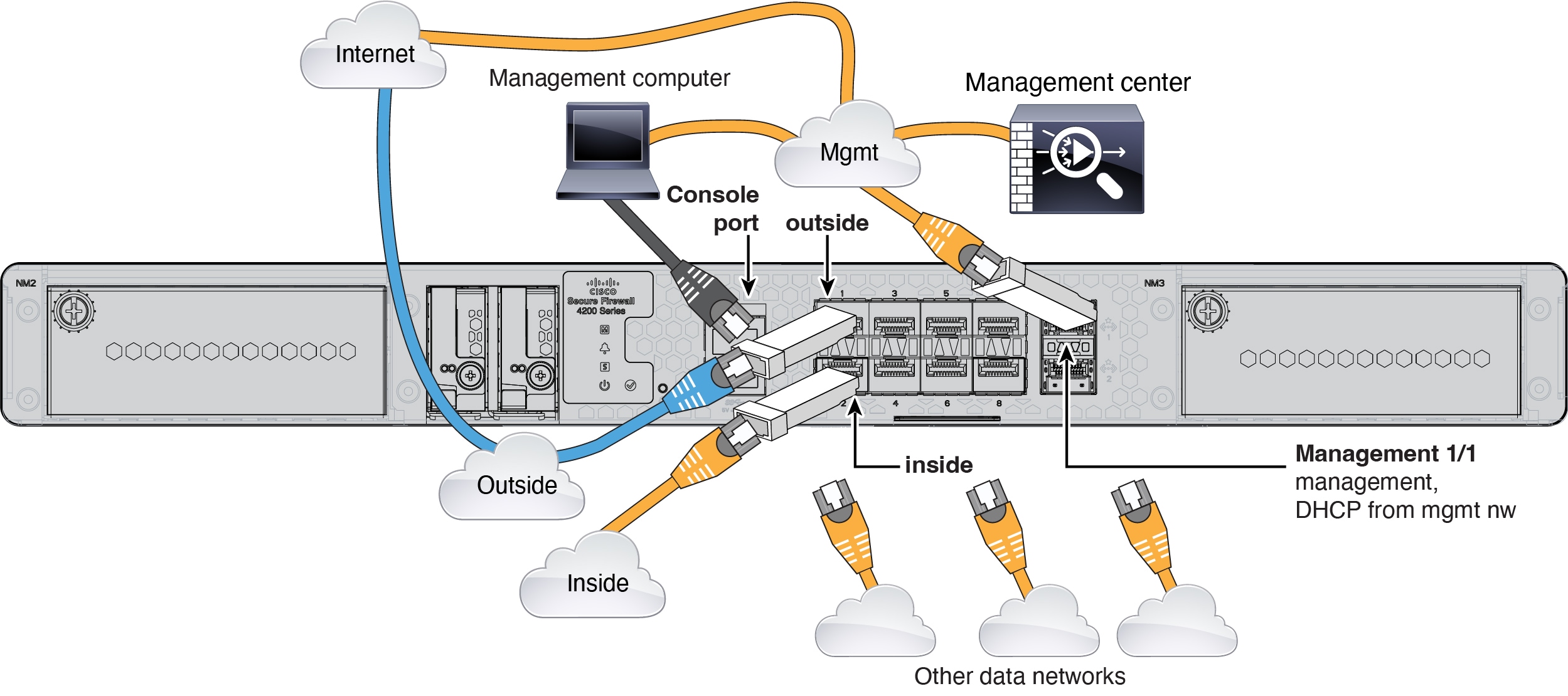

连接防火墙的电缆

将 防火墙管理中心 连接到专用管理 1/1 接口。管理网络需要访问互联网以进行更新。例如,您可以通过防火墙本身将管理网络与互联网连接(如连接到内部网络)。

-

获取控制台电缆 - 默认情况下,防火墙不随附控制台电缆,因此您需要购买第三方 USB 转 RJ-45 串行电缆。

-

将 SFP 安装到数据接口端口 - 内置端口是需要 1/10/25-Gb SFP28 模块的 1/10/25-Gb SFP28 端口。

-

有关详细信息,请参阅硬件安装指南。

反馈

反馈