管理门户

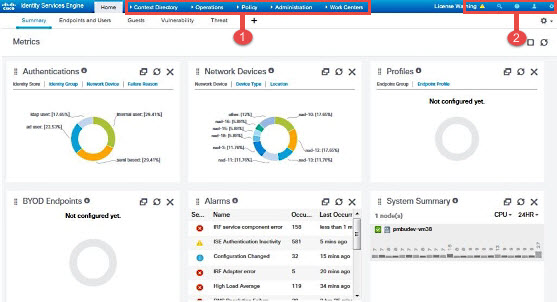

管理门户提供思科 ISE 配置和报告的访问权限。下图显示管理门户菜单栏的主要元素。

|

1 |

菜单下拉列表 |

左侧窗格中的菜单选项包括:

|

|

2 |

右上角菜单图标 |

|

思科 ISE 主页控制板

思科 ISE 主页控制板显示对于有效地进行监控和故障排除很重要的综合性相关统计数据。控制板元素通常显示 24 小时内的活动。下图是思科 ISE 控制板上提供的一些信息示例。仅可以在主策略管理节点 (PAN) 门户上查看思科 ISE 控制板数据。

主页有五个显示思科 ISE 数据的默认控制板。其中每个控制板都有多个预定义的 Dashlet。

-

摘要 (Summary):此控制板包含线性指标 Dashlet、饼形图 Dashlet 和列表 Dashlet。指标 Dashlet 不可配置。默认情况下,此控制面板包含状态 (Status)、终端 (Endpoints)、终端类别 (Endpoint Categories) 和网络设备 (Network Devices) 面板。

-

终端 (Endpoints):默认情况下,此控制板包含状态 (Status)、终端 (Endpoints)、终端类别 (Endpoint Categories) 和网络设备 (Network Devices) Dashlet。

-

访客 (Guests):此控制板包含提供有关访客用户类型、登录失败和活动位置的信息的 Dashlet。

-

漏洞 (Vulnerability):此控制板显示漏洞服务器向思科 ISE 报告的信息。

-

威胁 (Threat):此控制板显示从威胁服务器报告发送给思科 ISE 的信息。

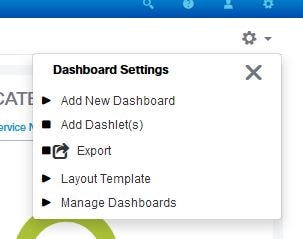

配置主页控制面板

您可以点击页面右上角的齿轮图标来自定义主页控制板:

下拉列表中显示以下选项:

-

添加新控制板 (Add New Dashboard) 可以让您添加新的控制板。在显示的字段中输入值,然后点击应用 (Apply)。

-

添加 Dashlet (Add Dashlet(s)) 会显示一个对话框,其中包含可用的 Dashlet 列表。点击 Dashlet 名称旁边的添加 (Add) 或删除 (Remove),可从控制板添加或删除 Dashlet。

-

导出 (Export) 会将选定的主页视图保存为 PDF。

-

布局模板 (Layout Template) 会配置此视图中显示的列数。

-

管理控制板 (Manage Dashboards) 包含两个选项:

-

标记为默认控制板 (Mark As Default Dashboard):选择此选项可将当前控制板设为您选择主页时的默认视图。

-

重置所有控制板 (Reset All Dashboards):使用此选项可以重置所有控制板,并删除所有主页控制板上的配置。

-

情景可视性视图

情景可视性 (Context Visibility) 窗口的结构类似于主页,不同之处在于“情景可视性”(Context Visibility) 窗口:

-

当您过滤显示数据时,保留当前环境(浏览器窗口)

-

可定制程度更高

-

侧重终端数据

您可以仅从主 PAN 上查看情景可视性数据。

情景可视性 (Context Visibility) 窗口中的 Dashlet 显示有关终端和终端到 NAD 的连接信息。当前显示的信息取决于每个窗口上的 Dashlet 下数据列表中的内容。每个窗口会根据选项卡名称显示终端数据。过滤数据时,列表和 Dashlet 都将更新。您可以点击圆形图的一个或多个部分,也可以过滤表中的行,或者任意组合这些操作来过滤数据。在您选择过滤器时,效果是可以叠加的,也称为级联过滤器,可让您深入查找想要的特定数据。您也可以点击列表中的终端,获得该终端的详细视图。

情景可视性 (Context Visibility) 下有三 个主视图:

-

终端 (Endpoints):根据设备类型、合规状态、身份验证类型、等过滤要查看的终端。

注

我们建议在网络访问设备 (NAD) 上启用记账设置,以确保将记账开始和更新信息发送到思科 ISE。

仅当启用记账后,思科 ISE 才能收集记账信息,如最新的 IP 地址、会话状态(已连接、已断开或已拒绝)、终端的非活动天数。这些信息显示在实时日志 (Live Logs)、实时会话 (Live Session) 和情景可视性 (Context Visibility) 窗口中。在 NAD 上禁用记账时,实时日志 (Live Logs)、实时会话 (Live Session) 和情景可视性 (Context Visibility) 窗口之间的记账信息可能缺失、不正确或不匹配。

注

通过思科 ISE 管理门户主页上提供的可视性设置 (Visibility Setup) 工作流程,您可以为终端发现添加 IP 地址范围列表。配置此工作流程后,思科 ISE 会对终端进行身份验证,但未包含在配置的 IP 地址范围内的终端不会显示在 窗口和终端 (Endpoints) 列表页面()。

-

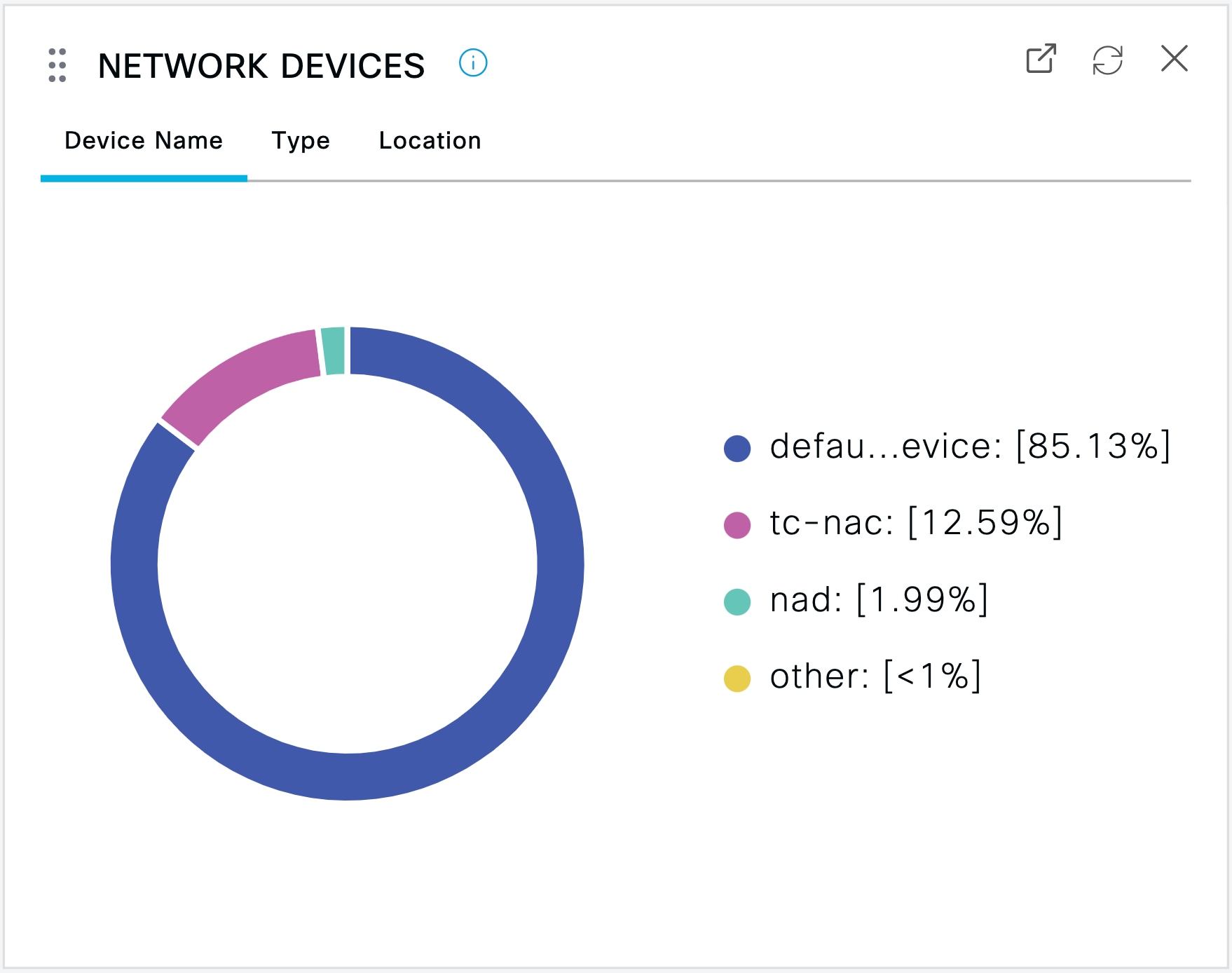

网络设备 (Network Devices):此窗口会显示已连接终端的 NAD 列表。对于任何 NAD,请单击相应的终端数量 (# of endpoints) 列中显示的终端数量。系统将显示一个窗口,其中会列出该 NAD 过滤的所有设备。

注

如果已使用 SNMPv3 参数配置网络设备,则无法生成思科 ISE 监控服务提供的网络设备会话状态摘要 (Network Device Session Status Summary) 报告()。如果网络设备使用 SNMPv1 或 SNMPv2c 参数配置,则可以成功生成此报告。

您可以在情景可视性 (Context Visibility) 窗口中创建新的选项卡,然后创建自定义列表来进行其他过滤。自定义视图不支持 Dashlet。

单击 Dashlet 中圆形图的一部分,以查看包含该 Dashlet 的已过滤数据的新窗口。在该新窗口中,您可以继续过滤显示的数据,如在视图中过滤显示的数据中所述。

有关使用情景可视性窗口来查找终端数据的详细信息,请参阅以下使用 ISE 2.1 https://www.youtube.com/watch?v=HvonGhrydfg 的思科 YouTube 视频。

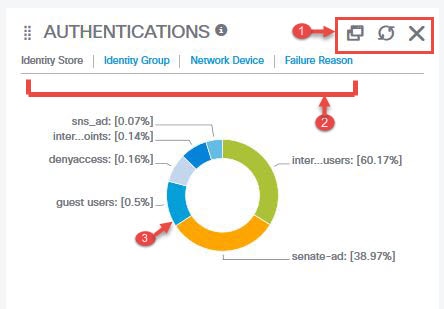

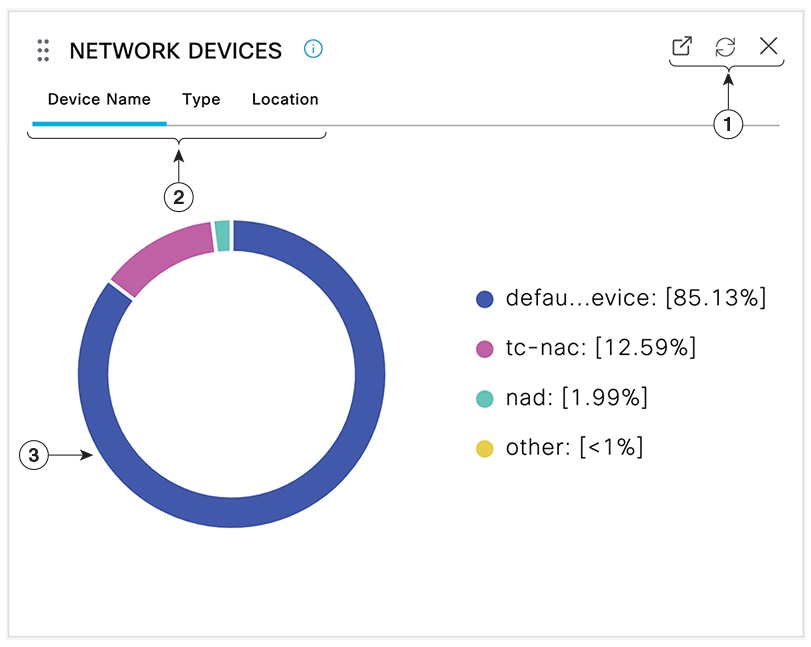

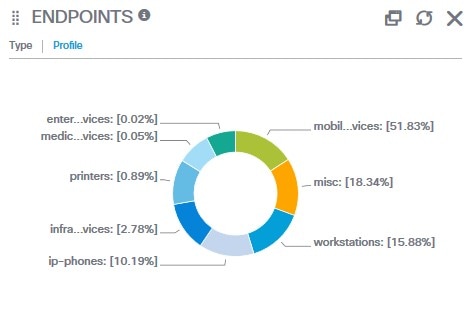

Dashlet

下图是 Dashlet 的示例:

-

堆叠窗口符号“分离”,打开新窗口图标表示可在新的浏览器窗口中打开此 Dashlet。饼图将会刷新。单击 X 以删除此 Dashlet。此选项仅在主页上可用。使用屏幕右上角的齿轮符号可删除“情景可视性”(Context Visibility) 窗口中的 Dashlet。

-

某些 Dashlet 具有不同类别的数据。点击类别以查看该数据集的饼形图。

-

饼形图显示您已选择的数据。单击其中一个饼形区域将在新选项卡中打开,其中包含基于该饼形区域过滤得到的数据。

单击主页控制面板中的饼图部分,在新的浏览器窗口中打开该图表。新窗口将显示按单击的饼图部分过滤的数据。

当您在“情景可视性”(Context Visibility) 窗口中单击饼图的一部分时,显示的数据会被过滤,但情景不会发生变化。您在同一浏览器窗口中查看过滤的数据。

在视图中过滤显示的数据

当您在“情景可视性”(Context Visibility) 窗口中单击 dashlet 时,相应的数据将按您单击和显示的项目进行过滤。例如,当您单击饼图的某个部分时,系统会过滤并显示所选部分的数据。

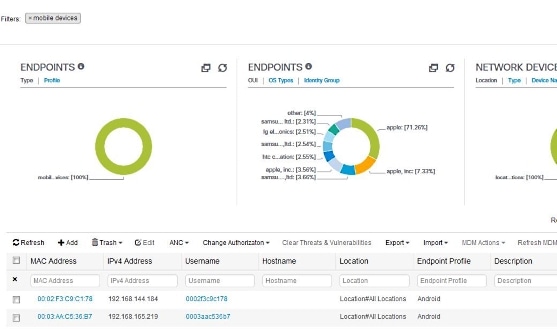

如果在终端 (Endpoints) Dashlet 中单击 mobil…vices,则窗口将刷新显示并包含两个终端 (Endpoints) Dashlets、一个网络设备 Dashlet 和一个数据列表。这些 Dashlet 和列表显示移动设备的数据,如以下示例所示系统会显示包含数据的新窗口,如下图所示:

您可以通过点击饼图的更多部分或者通过数据列表上的控件来继续过滤数据。

-

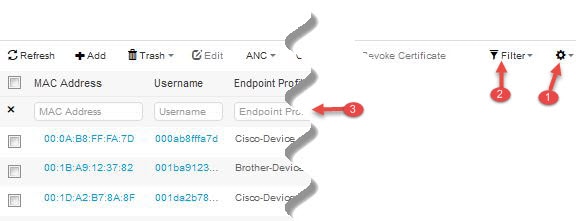

齿轮图标过滤显示的列。从下拉列表中,选择要在此控制面板列表中查看的列。

-

默认会显示快速过滤器。在框中(标签号 3)输入字符可根据结果来过滤列表。自定义过滤器提供更精细的过滤器,如下图所示:

保存您的自定义过滤器。

创建自定义过滤器

创建并保存只有您才能访问的用户特定的自定义过滤器。其他登录思科 ISE 的用户无法查看您创建的自定义过滤器。这些自定义过滤器不会保存在思科 ISE 数据库中。您可以从登录思科 ISE 的任何计算机或浏览器访问它们。

过程

|

步骤 1 |

单击显示 (Show),然后从下拉列表中选择高级过滤器 (Advanced Filter)。 |

|

步骤 2 |

从 Filter 菜单中指定搜索属性,如字段、运算符和值。 |

|

步骤 3 |

点击 + 可添加更多条件。 |

|

步骤 4 |

点击 Go 可显示与指定属性匹配的条目。 |

|

步骤 5 |

单击保存 (Save) 以保存过滤器。 |

|

步骤 6 |

输入名称,然后点击 Save。过滤器现在会出现在过滤器 (Filter) 下拉列表中。 |

使用高级过滤器按条件过滤数据

您可以使用高级过滤器根据指定的条件(例如 First Name = Mike and User Group = Employee)过滤信息。您可以指定不止一个条件。

过程

|

步骤 1 |

单击显示 (Show),然后选择高级过滤器 (Advanced Filter) 下拉列表。 |

|

步骤 2 |

从过滤器菜单指定搜索属性(例如字段、运算符和值)。 |

|

步骤 3 |

单击 + 可添加更多条件。 |

|

步骤 4 |

单击开始 (Go) 可查看与指定属性匹配的条目。 |

使用快速过滤器按字段属性过滤数据

通过快速过滤器,您可以输入列表页面中显示的任何字段属性的值,引用页面,并且仅列出与筛选条件相匹配的记录。

过程

|

步骤 1 |

单击显示 (Show),然后从下拉列表中选择快速过滤器 (Quick Filter)。 |

|

步骤 2 |

在一个或多个属性字段中输入搜索条件,然后与指定属性相匹配的条目会自动显示。 |

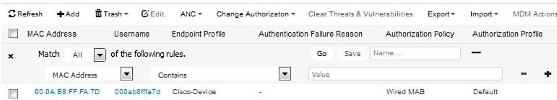

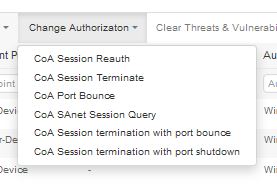

Dashlet 视图中的终端操作

列表顶部的工具栏允许您对所选列表中的终端执行操作。并非每个列表都启用了所有操作。某些操作要取决于所启用的功能。以下列表显示了必须在思科 ISE 中启用后才能使用的两项终端操作。

-

自适应网络控制操作

如果启用了自适应网络控制服务,您可以选择列表中的终端,并分配或撤销网络访问。您也可以发出授权更改。

在自适应网络服务 (Adaptive Network Service) 窗口中启用思科 ISE 中的自适应网络服务或终端保护服务。在思科 ISE GUI 中,单击菜单图标 (

) 并选择。有关详细信息,请参阅在思科 ISE 中启用。

) 并选择。有关详细信息,请参阅在思科 ISE 中启用。

当您单击主页 Dashlet 上的饼形图时,显示的新窗口将包含 ANC 和更改授权 (Change Authorization) 选项。选中要对其执行操作的终端的复选框,然后从 ANC 和更改授权 (Change Authorization) 的下拉列表中选择必要的操作。

图 4. Dashlet 视图中的终端操作

-

MDM 操作

如果将 MDM 服务器连接到思科 ISE,则可以在所选终端上执行 MDM 操作。从 MDM 操作 (MDM Actions) 下拉列表中选择必要的操作。

思科 ISE 控制面板

思科 ISE 控制板或主页()是您登录思科 ISE 管理门户之后会看到的登录页面。此控制面板是一个集中管理控制台,由窗口顶部的仪表和下面的 Dashlet 组成。默认控制板为摘要 (Summary)、终端 (Endpoints)、客户 (Guests)、漏洞 (Vulnerability) 和威胁 (Threat)。

控制板的实时数据概要显示访问您的网络的设备和用户的状态以及系统的运行状况。

注 |

必须安装有 Adobe Flash Player,才可以正常查看 Dashlet 以及所有相应的向下钻取窗口。 |

注 |

您不能重命名或删除默认控制面板。 |

-

分离 (Detach):在单独的窗口中查看 Dashlet。

-

刷新 (Refresh):刷新 Dashlet。

-

删除 (Remove):从控制板中删除 Dashlet。

),然后从下拉列表中选择

),然后从下拉列表中选择 反馈

反馈