终端安全评估类型

以下终端安全评估代理可监控和实施Cisco ISE 终端安全评估策略:

-

AnyConnect:部署 AnyConnect 代理以监控和实施需要客户端交互的Cisco ISE 策略。AnyConnect 代理留在客户端上。有关在Cisco ISE 中使用 AnyConnect 的详细信息,请参阅思科 AnyConnect 安全移动。

-

AnyConnect Stealth:作为服务运行终端安全评估,没有用户界面。代理留在客户端上。

当在终端安全评估要求中选择 AnyConnect Stealth 终端安全评估类型时,某些条件、补救或条件中的属性会被禁用(显示为灰色)。例如,当启用 AnyConnect Stealth 要求时,手动补救类型会被禁用(显示为灰色),因为此操作需要客户端交互。

将终端安全评估配置文件映射到 AnyConnect 配置,然后将 AnyConnect 配置映射到 AnyConnect Stealth 模式部署的客户端调配 (Client Provisioning) 窗口,可支持:

-

AnyConnect 可以读取终端安全评估配置文件并将其设置为目标模式。

-

AnyConnect 可以在初始终端安全评估请求期间将与所选模式的相关信息发送到Cisco ISE。

-

Cisco ISE 可以根据模式和其他因素匹配正确的策略,如身份组、操作系统和合规性模块。

注

AnyConnect Stealth 模式需要 AnyConnect 4.4 及更高版本。

有关在Cisco ISE 中配置 AnyConnect Stealth 的详细信息,请参阅配置 AnyConnect 隐身模式工作流程。

-

-

临时代理:当客户端尝试访问受信任网络时,Cisco ISE 会打开“客户端调配”(Client Provisioning) 门户。门户会指示用户下载并安装代理,然后运行代理。临时代理会检查合规性状态,并将状态发送到Cisco ISE。Cisco ISE 会根据结果采取行动。在合规性处理完成后,临时代理会将自身从客户端中删除。临时代理不支持自定义补救。默认补救仅支持消息文本。

临时代理不支持以下条件:

-

服务条件 macOS - 系统后台守护程序检查

-

服务条件 macOS - 后台守护程序或用户代理检查

-

PM - 最新检查

-

PM - 已启用检查

-

DE - 加密检查

-

使用终端安全评估类型 (Posture Types) 临时代理 (Temporal Agent) 和合规性模块 (Compliance Module) 4.x 或更高版本 (4.x or later) 配置终端安全评估策略。请勿将合规性模块配置为 3.x 或更低版本或任何版本。

-

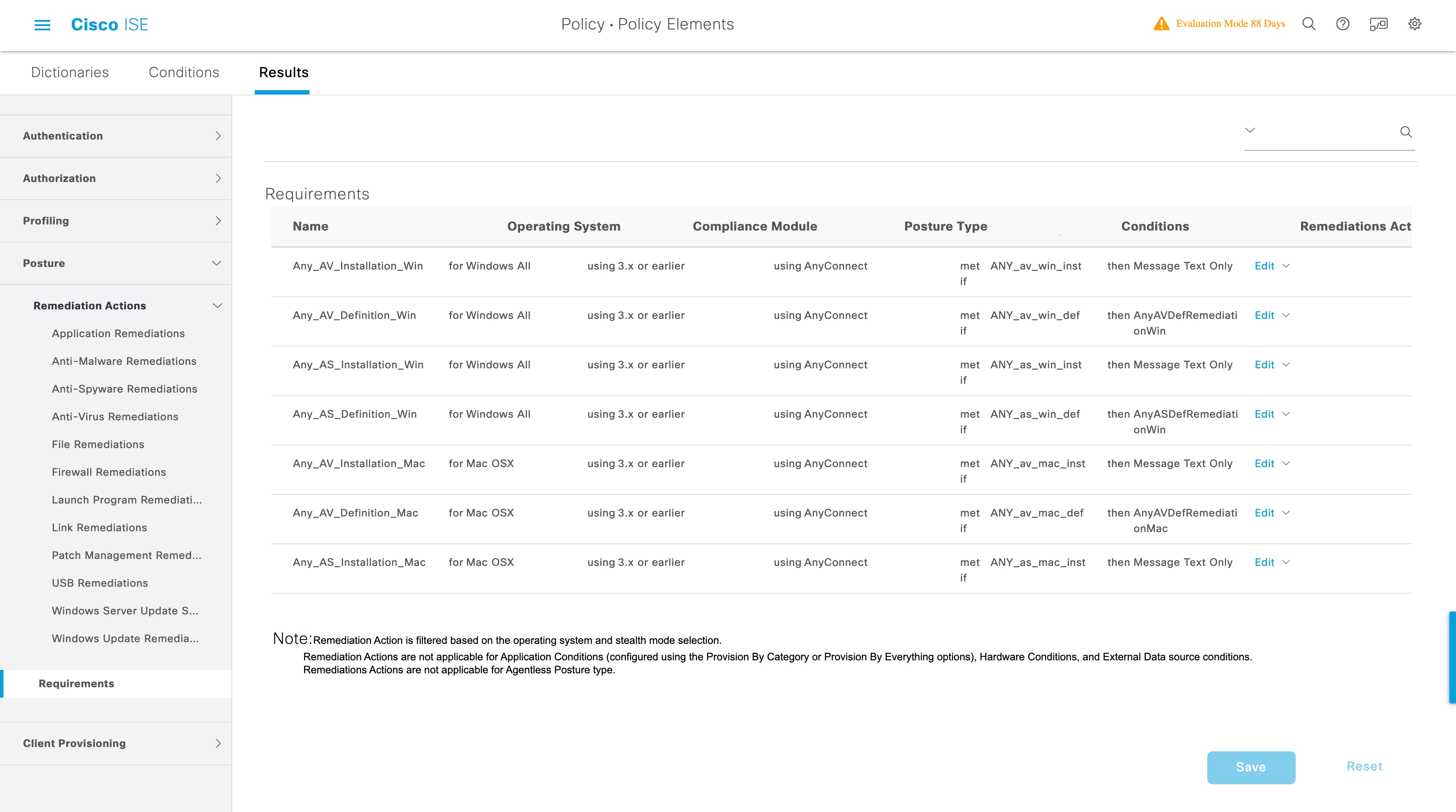

对于临时代理,只能在要求 (Requirements) 窗口中查看包含安装 (Installation) 检查类型的补丁管理条件。

-

Cisco ISE 不支持使用 Mac OSX 临时代理的 VLAN 控制终端安全评估。当您将网络访问从现有 VLAN 更改为新 VLAN 时,用户的 IP 地址会在 VLAN 更改之前释放。当用户连接到新 VLAN 时,客户端通过 DHCP 获取新 IP 地址。识别新 IP 地址需要根权限,但临时代理作为用户进程运行。

-

Cisco ISE 支持 ACL 控制的终端安全评估环境,后者不需要刷新终端 IP 地址。

-

有关在Cisco ISE 中配置临时代理的详细信息,请参阅配置思科临时代理工作流程。

-

-

AMP 启用程序:AMP 启用程序从托管在企业本地的服务器将面向终端软件的 AMP 推送到一部分终端,并将 AMP 服务安装到现有用户群中。此处介绍 AMP 分析器AMP 启用程序配置文件设置。

-

无代理终端安全评估:无代理终端安全评估提供来自客户的终端安全评估信息,并在完成后完全删除自身。最终用户无需执行任何操作。与临时代理不同,无代理终端安全评估以管理用户身份连接到客户端。有关在Cisco ISE 中使用无代理终端安全评估的详细信息,请参阅无代理终端安全评估。

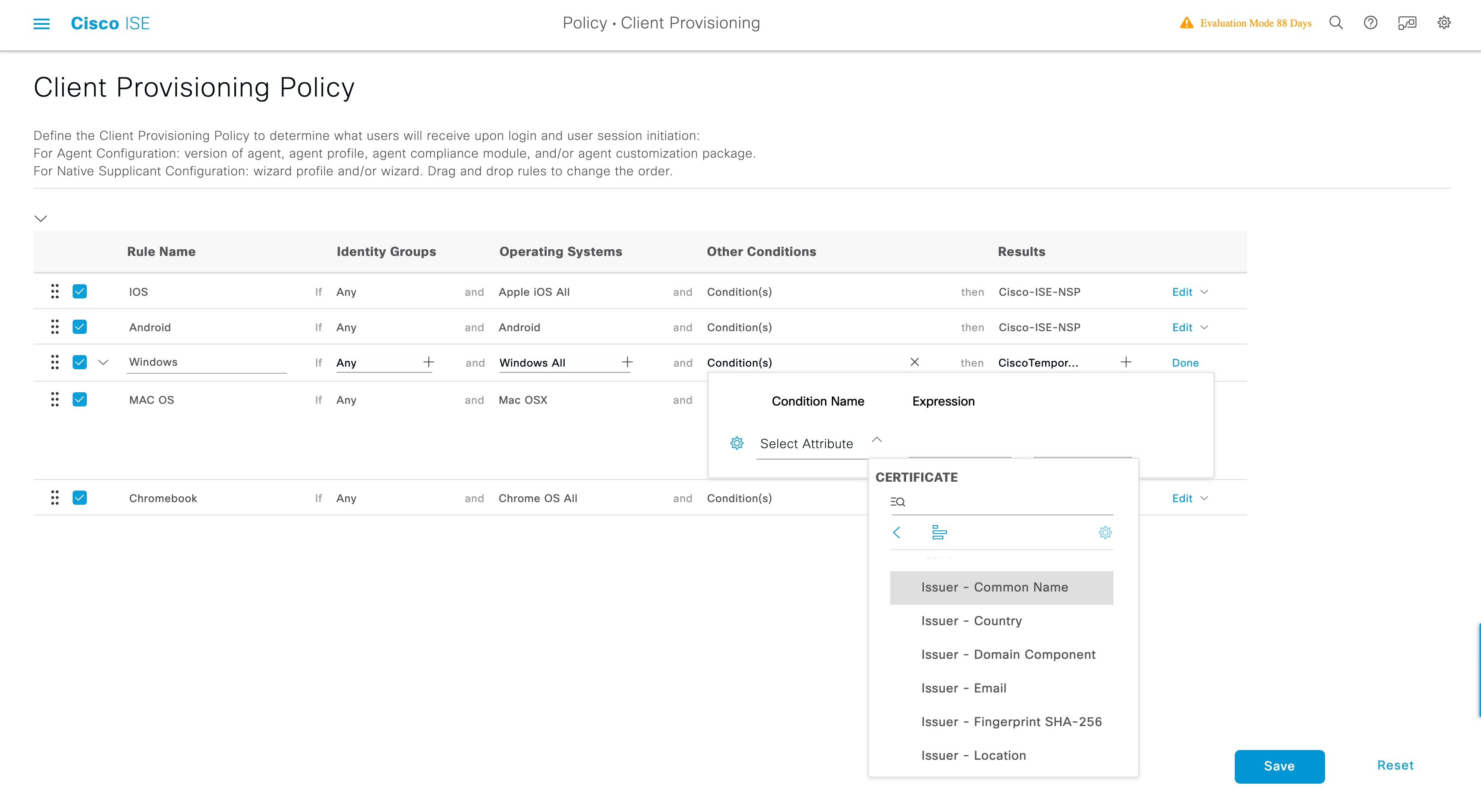

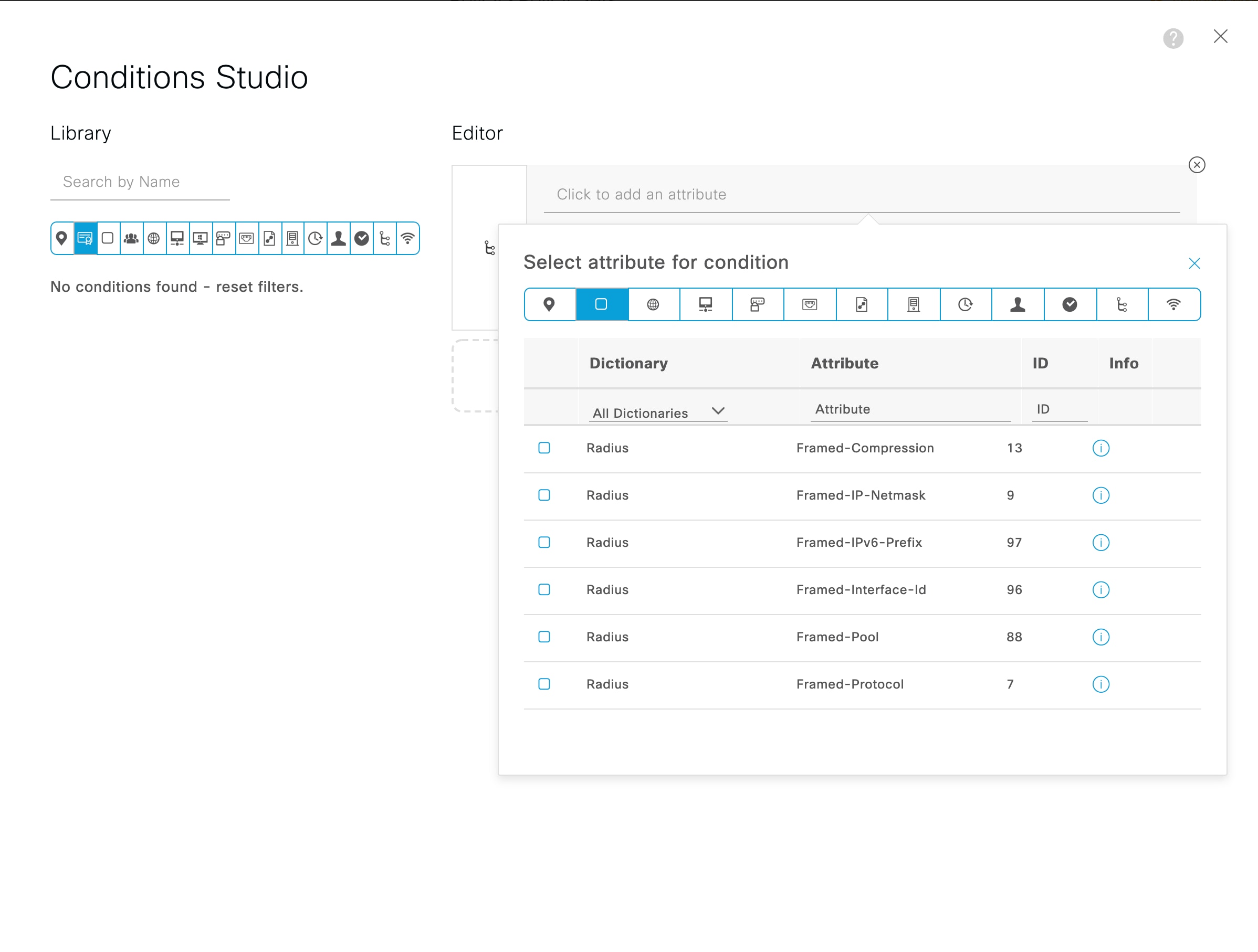

“客户端调配”(Client Provisioning) 页面(在思科 ISE GUI 中,点击菜单 (Menu) 图标 (![]() ),然后选择 策略 (Policy) > 策略元素 (Policy Elements) > 结果 (Results) > 客户端调配 (Client Provisioning) > 资源 (Resources))和“终端安全评估要求”(Posture Requires)窗口(在思科 ISE GUI 中,点击菜单 (Menu) 图标 (

),然后选择 策略 (Policy) > 策略元素 (Policy Elements) > 结果 (Results) > 客户端调配 (Client Provisioning) > 资源 (Resources))和“终端安全评估要求”(Posture Requires)窗口(在思科 ISE GUI 中,点击菜单 (Menu) 图标 (![]() ),然后选择 策略 (Policy) > 策略元素 (Policy Elements) > 结果 (Results) > 终端安全评估 (Posture) > 要求 (Requirements))使用终端安全评估类型。最佳实践是在“客户端调配”(Client Provisioning) 窗口中调配终端安全评估配置文件。

),然后选择 策略 (Policy) > 策略元素 (Policy Elements) > 结果 (Results) > 终端安全评估 (Posture) > 要求 (Requirements))使用终端安全评估类型。最佳实践是在“客户端调配”(Client Provisioning) 窗口中调配终端安全评估配置文件。

反馈

反馈