端到端程序

请参阅以下任务以在机箱上部署和配置 威胁防御。

|

工作空间 |

步骤 |

|

|---|---|---|

|

|

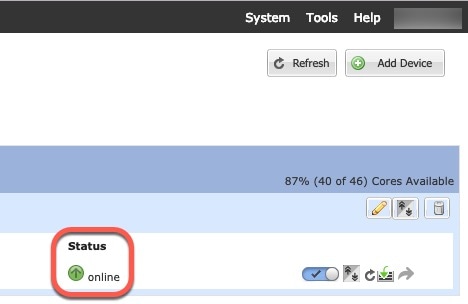

机箱管理器 |

|

|

|

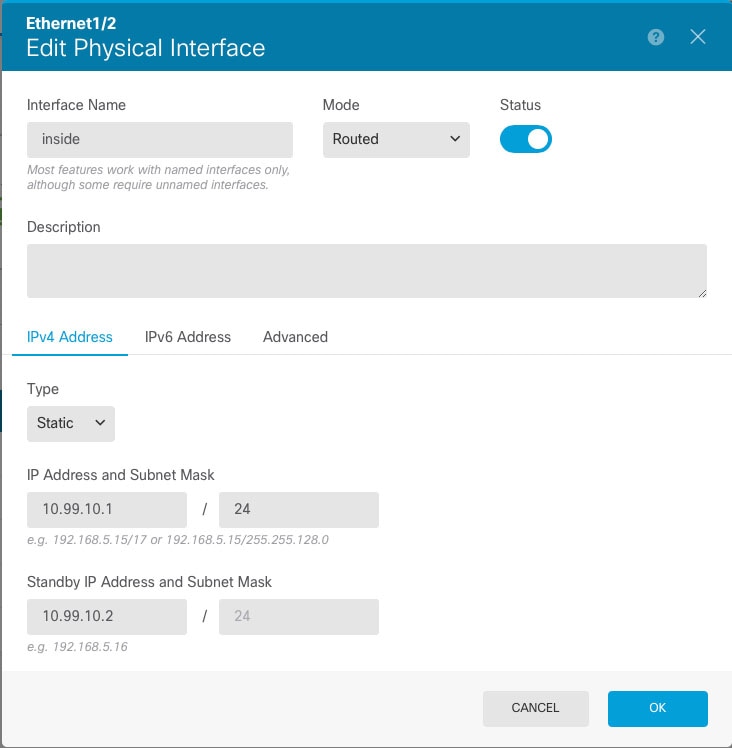

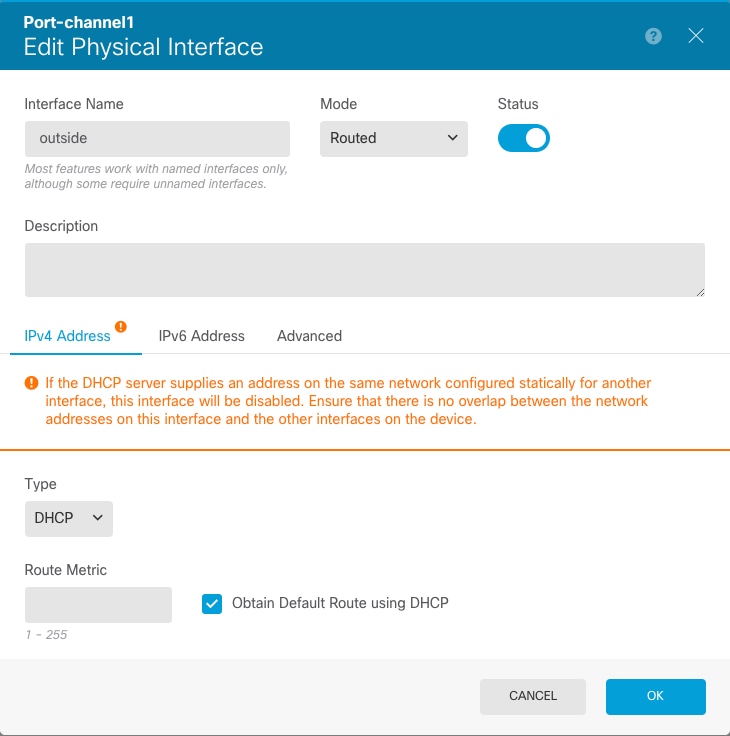

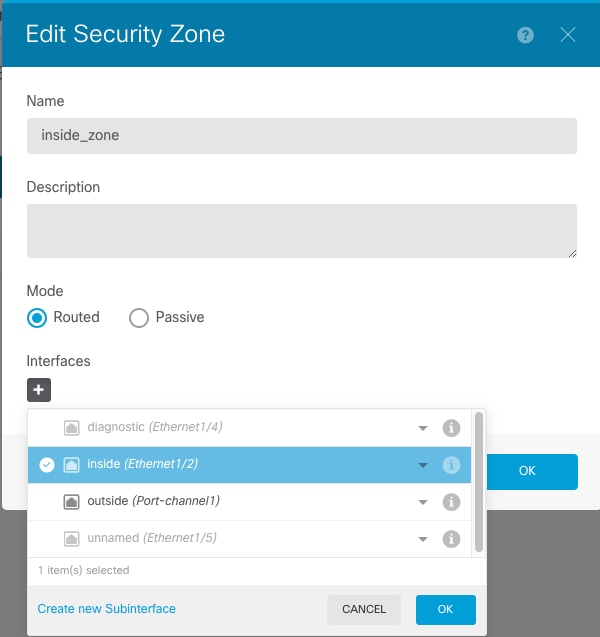

设备管理器 |

|

|

|

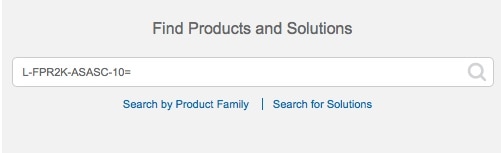

Cisco Commerce Workspace |

配置许可:购买功能许可证。 |

|

|

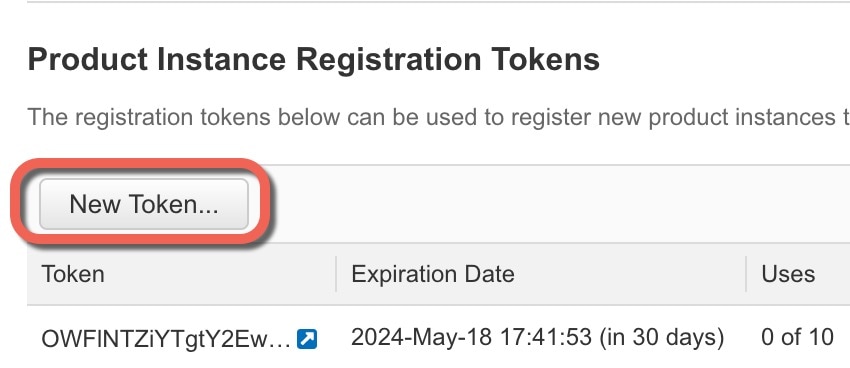

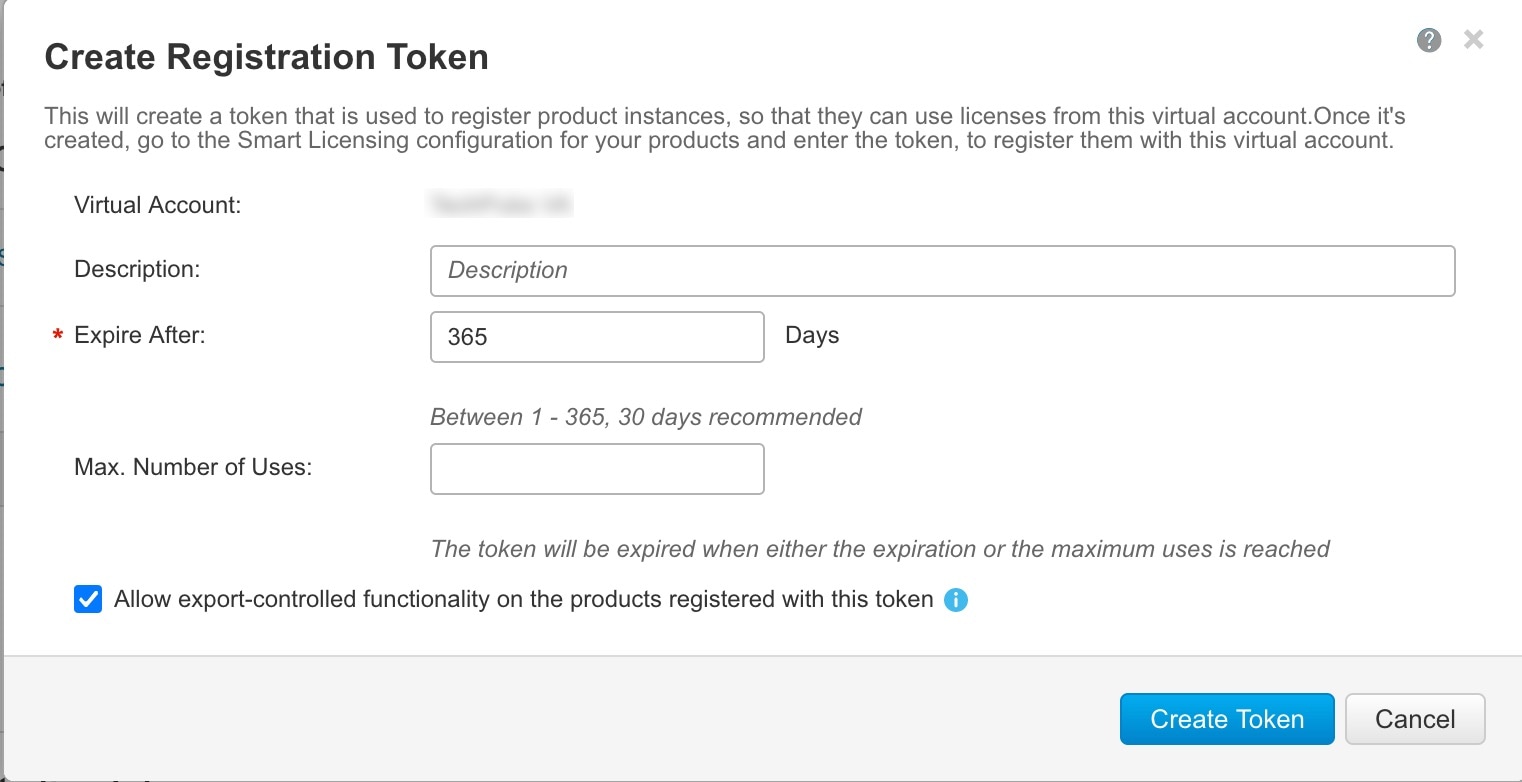

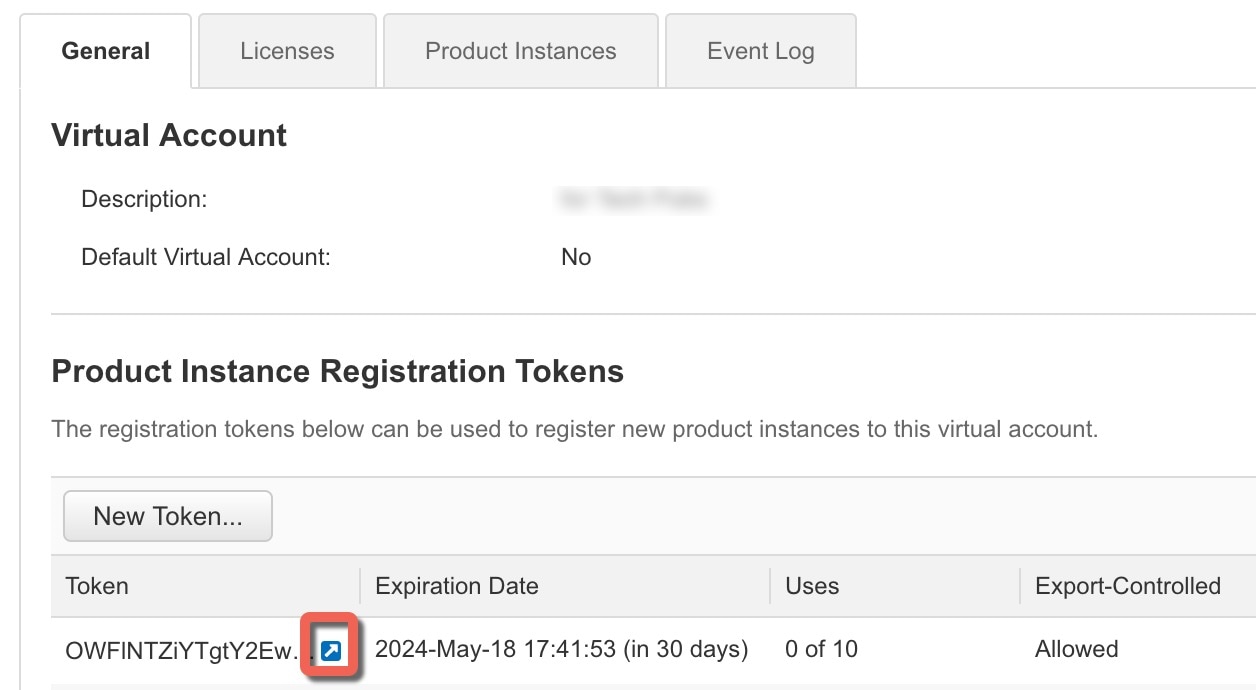

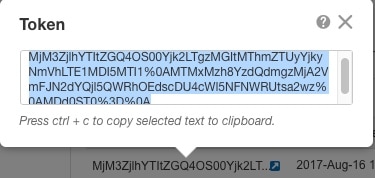

智能软件管理器 |

配置许可:为 设备管理器 生成许可证令牌。 |

|

|

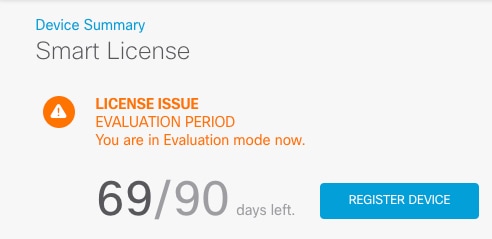

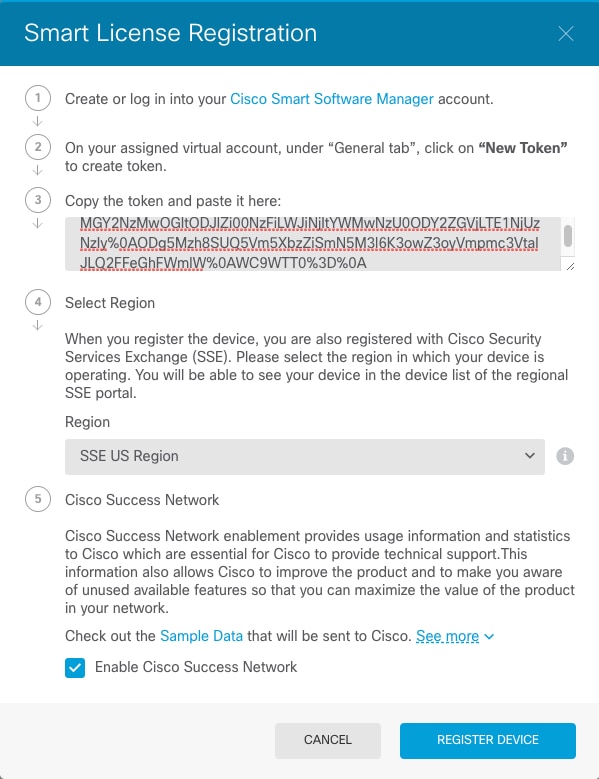

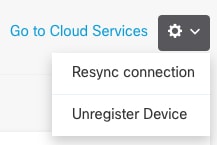

设备管理器 |

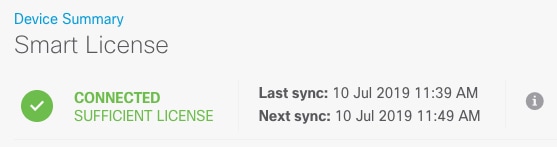

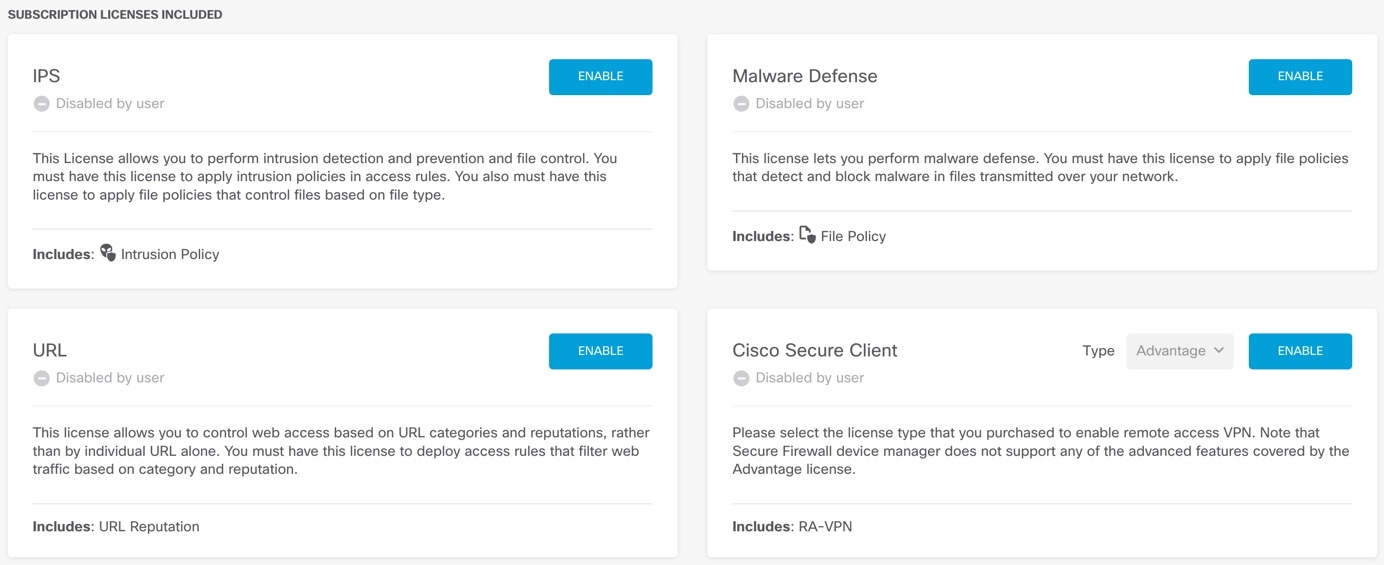

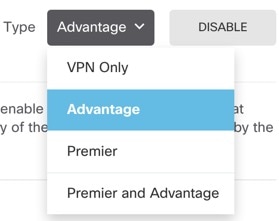

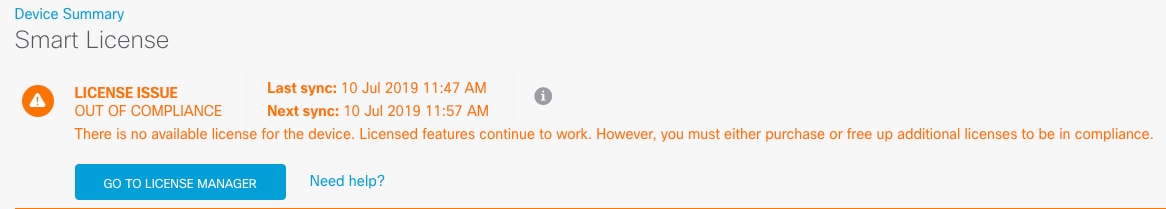

配置许可:向智能许可服务器注册设备管理器,并启用功能许可证。 |

|

|

设备管理器 |

反馈

反馈