本指南适用对象

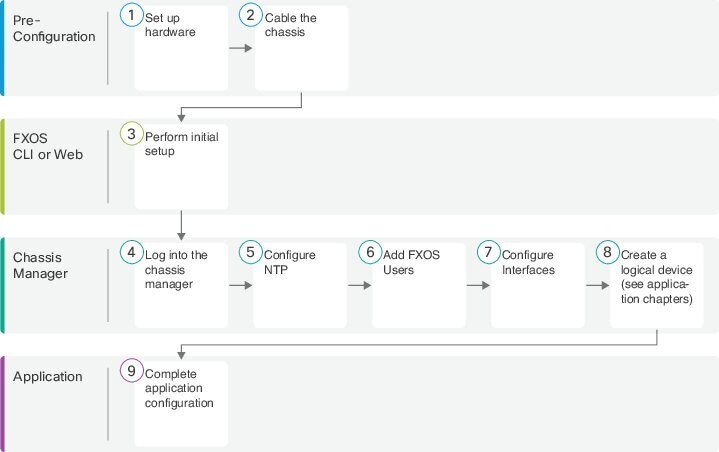

本指南介绍了如何设置 Firepower 4100 机箱,使其与 ASA 和/或 威胁防御 应用程序配合使用。本指南介绍以下部署:

-

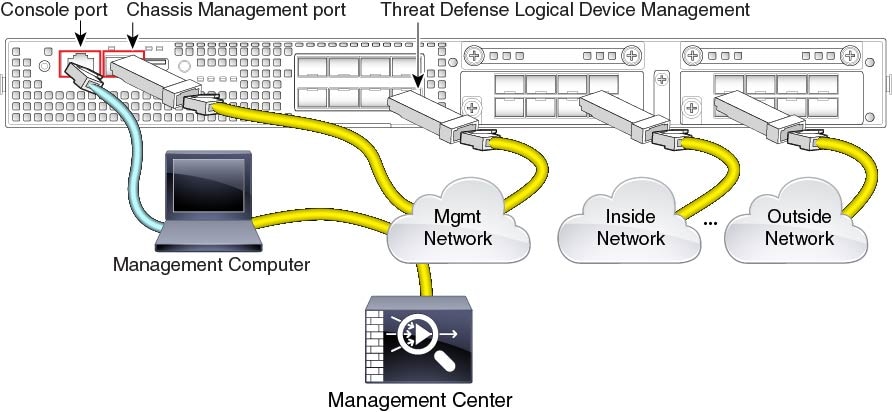

使用管理中心的独立威胁防御,用作本地或容器实例(多实例功能)

-

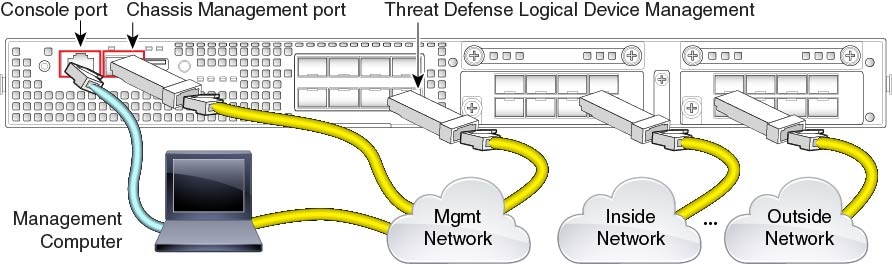

使用设备管理器的独立威胁防御

注

设备管理器 不支持多实例。

-

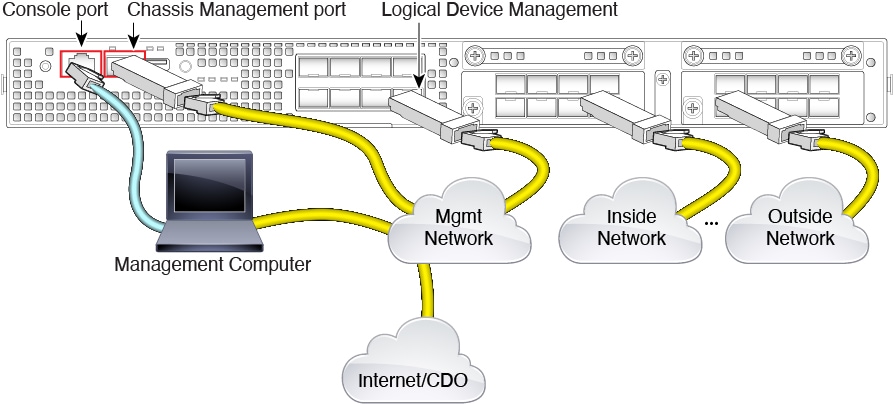

使用CDO的独立威胁防御

注

CDO 不支持多实例。

-

使用 ASDM 的独立式 ASA

本指南不包含以下部署,请参考 FXOS、ASA、FDM、CDO 和 FMC 配置指南了解相关内容:

-

高可用性/故障转移

-

集群(ASA,或仅使用 管理中心 的 威胁防御)

-

多实例(仅使用 管理中心 的 威胁防御)

-

Radware DefensePro 修饰器应用程序

-

CLI 配置(仅限 ASA 或 FXOS)

本指南还将指导您完成基本安全策略的配置;如果您有更高级的要求,请参阅配置指南。

)

)

)

)

)

) 反馈

反馈