端到端程序

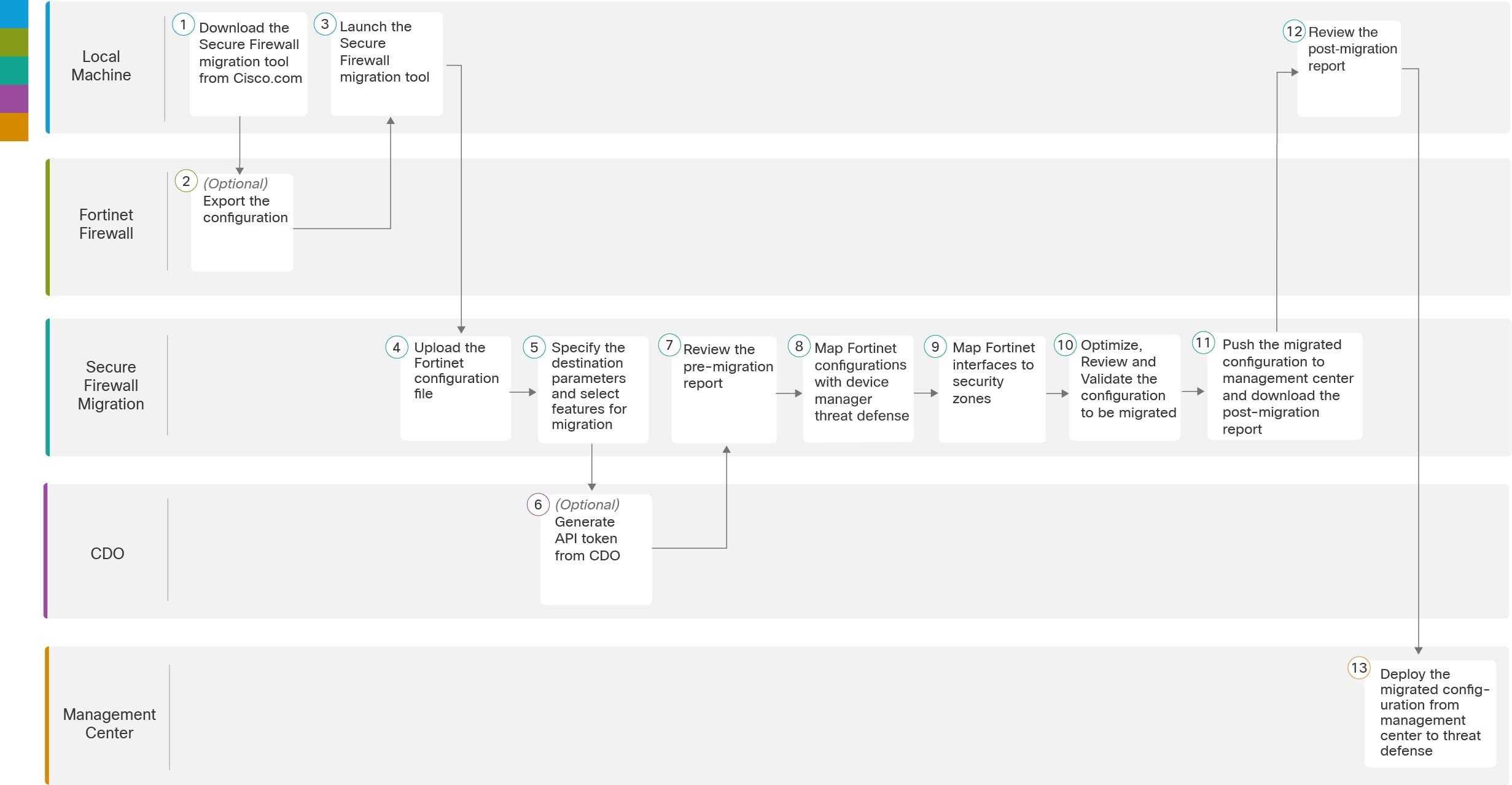

以下流程图说明了使用 Cisco Secure Firewall 迁移工具将 Fortinet 防火墙迁移到威胁防御的工作流程。

|

工作空间 |

步骤 |

|

|---|---|---|

|

|

Fortnet Frewall |

将配置导出到本地系统,请参阅 从 Cisco.com 下载 Cisco Secure Firewall 迁移工具。 |

|

|

Fortinet 防火墙 |

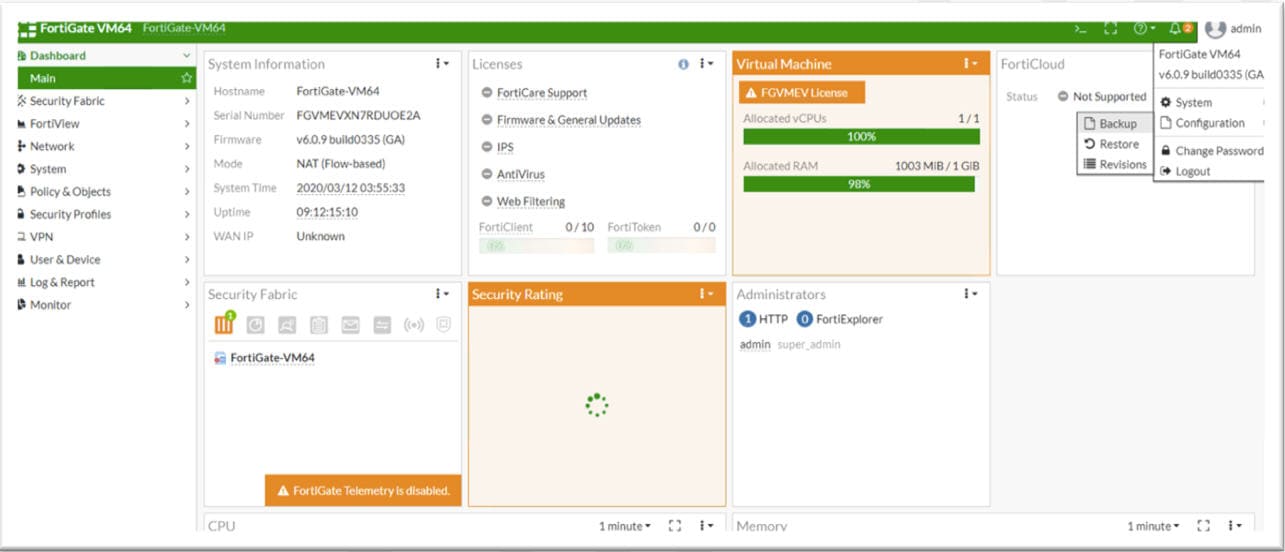

导出配置文件:要从 Fortinet 防火墙导出配置,请参阅从 Fortinet 防火墙 导出配置。 |

|

|

本地计算机 |

在本地计算机上启动 Cisco Secure Firewall 迁移工具,请参阅启动 Cisco Secure Firewall 迁移工具。 |

|

|

Cisco Secure Firewall 迁移工具 |

上传从 Fortinet 防火墙导出的 Fortinet 配置文件,请参阅 上传 Fortinet 配置文件。 |

|

|

Cisco Secure Firewall 迁移工具 |

在此步骤中,您可以指定迁移的目标参数。有关详细步骤,请参阅为 Cisco Secure Firewall 迁移工具指定目标参数。 。 |

|

|

CDO |

(可选)此步骤为可选,并且仅当您选择云交付的防火墙管理中心作为目标管理中心时才需要。有关详细步骤,请参阅 为 Cisco Secure Firewall 迁移工具指定目标参数,步骤 1。 |

|

|

Cisco Secure Firewall 迁移工具 |

导航到下载迁移前报告的位置并查看报告。有关详细步骤,请参阅查看迁移前报告。 |

|

Cisco Secure Firewall 迁移工具 |

为确保正确地迁移 Fortinet 配置,您需要将 Fortinet 接口映射到相应的威胁防御接口对象、安全区和接口组。有关详细步骤,请参阅 将 Fortinet Firewall 配置映射到 Cisco Secure Firewall 设备管理器威胁防御接口 |

|

|

|

Cisco Secure Firewall 迁移工具 |

将 Fortinet 接口映射到适当的安全区域,有关详细步骤,请参阅将 Fortinet 接口映射到安全区域 。 |

|

|

Cisco Secure Firewall 迁移工具 |

优化并仔细检查配置并验证它是否正确且与您需要的威胁防御设备配置方式匹配。有关详细步骤,请参阅优化、检查和验证要迁移的配置。 |

|

|

Cisco Secure Firewall 迁移工具 |

迁移过程中的这一步骤会将迁移的配置发送到管理中心,并允许您下载迁移后报告。有关详细步骤,请参阅将迁移的配置推送到管理中心。 |

|

|

本地计算机 |

导航到下载迁移后报告的位置并查看报告。有关详细步骤,请参阅查看迁移后报告并完成迁移。 |

|

|

管理中心 |

将迁移的配置从管理中心部署到威胁防御。有关详细步骤,请参阅查看迁移后报告并完成迁移。 |

) 以将表格导出到可编辑的 Excel 工作表。

) 以将表格导出到可编辑的 Excel 工作表。

)。迁移工具会读取 Excel 中的条目,并自动将其添加到 VPN 配置的相应预共享密钥列中。

)。迁移工具会读取 Excel 中的条目,并自动将其添加到 VPN 配置的相应预共享密钥列中。

反馈

反馈